Stop Human Targeted Attacks

Detección potente, basada en IA

Seguridad del correo electrónico en la que confían 85 de las empresas Fortune 100 para bloquear ataques dirigidos contra las personas, como phishing, el malware y las estafas Business Email Compromise (BEC)

Las personas tienen dificultades para hacer frente a los ataques de correo electrónico dirigidos

El correo electrónico sigue siendo el principal vector de amenazas para atacar a las organizaciones. El éxito de ciberataques como las estafas Business Email Compromise (BEC), el phishing de credenciales, el ransomware y la usurpación de cuentas radica en la efectividad con la en que se dirigen a sus usuarios mediante un enfoque personalizado. La seguridad del correo electrónico integrada en las suites de productividad no impide que estas amenazas lleguen a los usuarios. Es fundamental reforzar la protección del correo electrónico.

Disfrute de las ventajas de Proofpoint Core Email Protection

Protegemos frente a todas amenazas por correo electrónico amenazas, en todo momento e independientemente de cómo se enfrenten a ellas los usuarios.

O Proofpoint Core Email Protection bloqueia 99,99% de todas as ameaças de e-mail antes que elas se tornem comprometimentos.

Gracias a las revolucionarias innovaciones de Proofpoint Nexus y de una inteligencia de amenazas inigualable, identifica y neutraliza las amenazas por correo electrónico, como las estafas BEC, el ransomware, el phishing, la usurpación de cuentas y la suplantación de ejecutivos. Los analistas de seguridad trabajan eficazmente con una visibilidad completa de las amenazas, flujos de trabajo de corrección automatizados y profundas integraciones en toda la pila de seguridad moderna. Los clientes están preparados para afrontar las amenazas del futuro con opciones de despliegue y arquitecturas de seguridad flexibles.

Bloquee una amplia gama de amenazas avanzadas

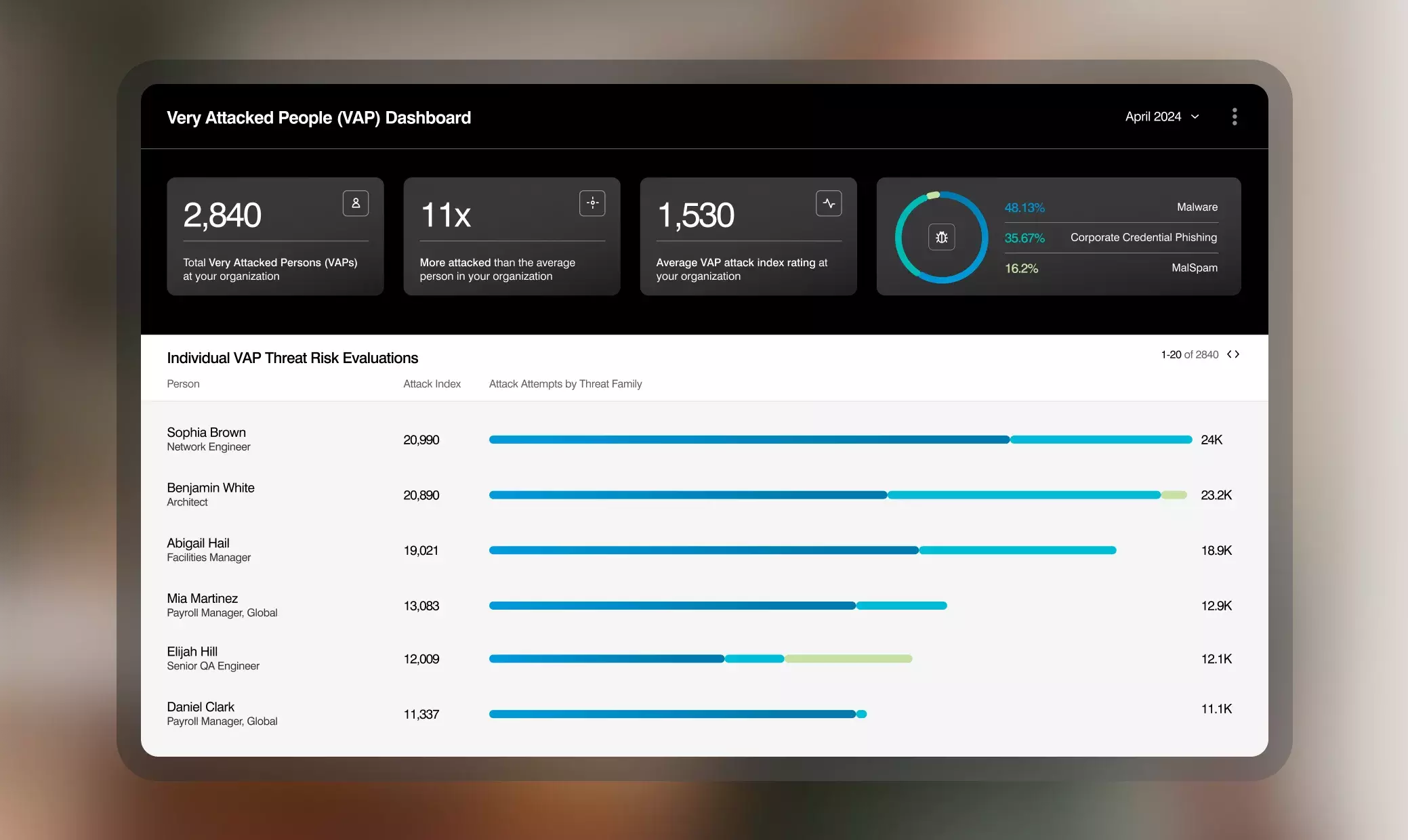

Detenemos la más amplia variedad de ciberataques por correo electrónico con una precisión incomparable y una clasificación intuitiva. Los administradores de seguridad obtienen visibilidad del panorama de ataques al que se enfrenta su organización, incluidas las amenazas emergentes y las tácticas utilizadas para llegar a los usuarios.

Vea nuestra series serie sobre cómo detener BEC, Phishing y Ransomware.

Consiga el SOC más eficiente

Nuestra plataforma maximiza la protección automatizada con flujos de trabajo de gran eficacia, lo que permite a los equipos centrarse en las tareas más importantes. La búsqueda integrada y los flujos de trabajo basados en alertas, combinados con las amenazas resumidas por la IA generativa, permiten reducir más riesgos en menos tiempo.

Lea nuestro blog sobre cómo eliminar las conjeturas al clasificar las amenazas por correo electrónico.

Opciones de despliegue flexibles que se adaptan a sus necesidades

Algunos de nuestros clientes valoran la protección integral y la personalización. Otros prefieren el despliegue rápido y las configuraciones sencillas. Por eso Proofpoint ofrece flexibilidad en la forma en que permitimos a los clientes proteger su correo electrónico, ya sea a través de un gateway de correo electrónico seguro o de una API.

Consiga visibilidad total

Nuestros incomparables datos sobre amenazas por correo electrónico le proporcionan la información sobre riesgos que necesita para una investigación y corrección rápidas. Con nuestro despliegue de gateway de correo electrónico seguro, los clientes obtienen datos sólidos sobre riesgos asociados a las personas, la organización y ciberdelincuentes, para garantizar que el SOC esté siempre al día de los riesgos a los que se enfrenta.

Lea nuestro blog osobre cómo un cliente eliminó los puntos ciegos.

Protección frente a las amenazas futuras

Preparamos a nuestros clientes para reducir los riesgos en todos los lugares donde interactúan los usuarios, ahora y en el futuro. Proofpoint ayuda a los clientes a reducir aún más los riesgos gracias a la protección de los usuarios y la colaboración, la prevención de la pérdida accidental e intencionada de datos y las integraciones en toda la pila de seguridad moderna.

Obtenga más información sobre nuestra plataforma centrada en el usuario.

Funciones principales para bloquear los ataques dirigidos contra los usuarios

Proofpoint Nexus mitiga los riesgos con IA e inteligencia de amenazas

El plataforma de inteligencia de amenazas Proofpoint Nexus ofrece orquestación eficiente de IA avanzada, aprendizaje automático, análisis de comportamientos, inteligencia de amenazas y detección de amenazas visuales. La integración de esta variedad de métodos en un sistema cohesionado permite a Proofpoint Nexus proporcionar una excelente seguridad adaptable que responde de manera dinámica a las amenazas emergentes.

Protección actualizada protection contra los riesgos que amenazan a sus empleados

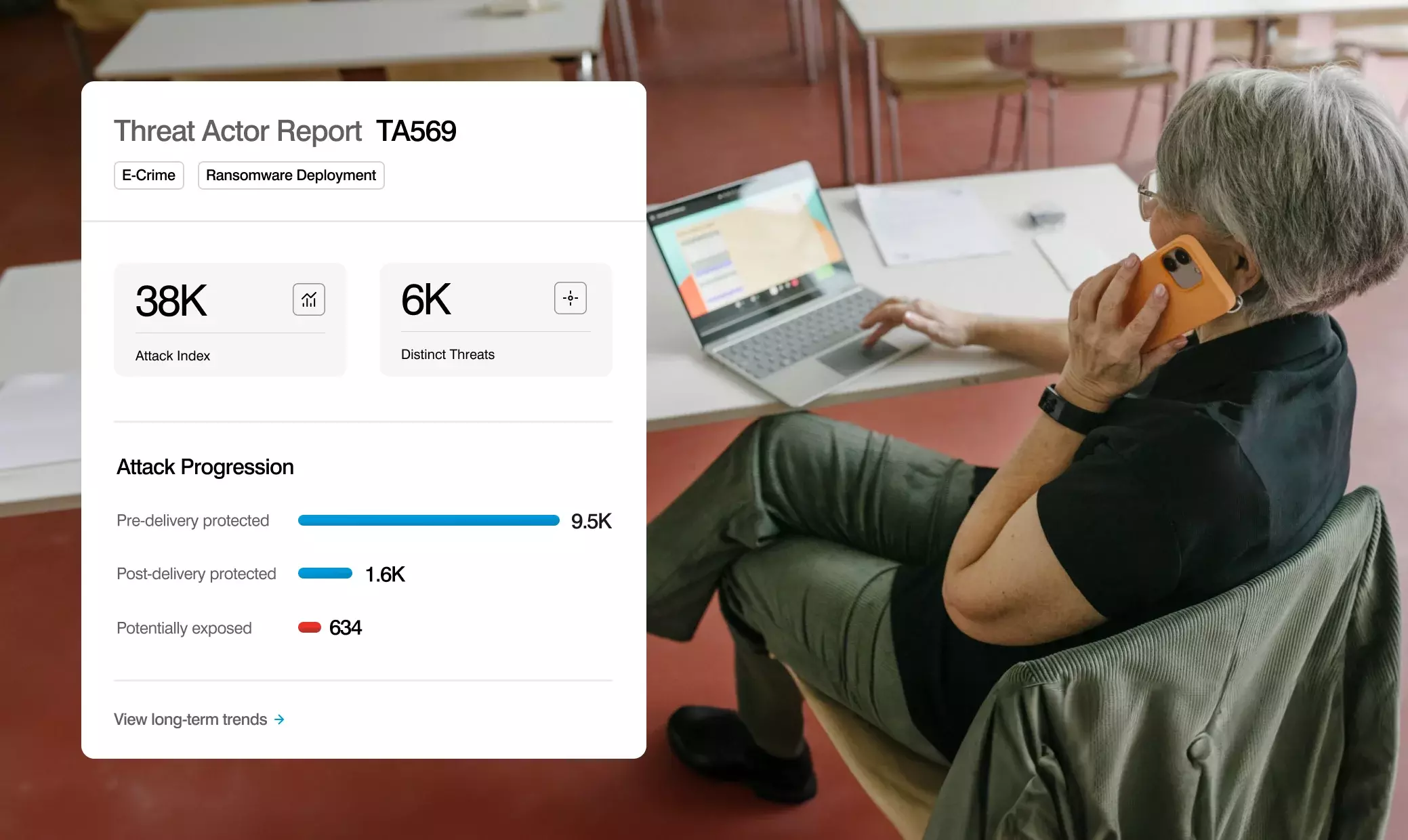

Nuestro equipo de investigadores de amenazas analiza las amenazas del correo electrónico, supervisando nuevas campañas y la actividad de los ciberdelincuentes dentro y fuera del ecosistema de Proofpoint. La protección contra las amenazas recién descubiertas es automática, con visibilidad de los ciberdelincuentes, tendencias y la información disponible bajo demanda.

Experiencias fluidas para los usuarios

Avisos contextuales en tiempo real

Capacitamos a sus usuarios para que tomen decisiones informadas sobre correos electrónicos sospechosos, mediante banners de advertencia contextuales en el momento. Estos incluyen un botón integrado de “reportar como sospechoso”, lo que facilita informar sobre mensajes sospechosos incluso desde un dispositivo móvil.

Flujos de trabajo intuitivos para reportar correos electrónicos

Facilitamos a los usuarios la denuncia de los mensajes sospechosos en todos los dispositivos, y les mantenemos informados sobre las acciones adoptadas. Una vez enviados, los mensajes se clasifican, se les aplica una prioridad y se corrigen automáticamente. Si descubrimos que un mensaje denunciado por un usuario es malicioso, eliminaremos automáticamente todas sus instancias de todas las bandejas de entrada del usuario.

Protección frente al malware y las URL maliciosas

Las organizaciones siguen recibiendo un aluvión de enlaces y archivos adjuntos maliciosos por correo electrónico, que solo pueden detenerse con protecciones avanzadas del correo electrónico. El análisis en entorno aislado (sandbox), la extracción de URL, la detección de evasiones y el aislamiento del navegador son solo algunas de las técnicas avanzadas que utilizamos para lograr la máxima eficacia en la defensa contra payloads maliciosas.

Protección contra estafas Business Email Compromise (BEC)

Los ataques de suplantación sin carga útil, como los ataques BEC, se encuentran entre los más difíciles de detectar debido a su aparente legitimidad. Los motores Nexus Relationship Graph (RG) y Nexus Language Model (LM) realizan análisis basados en IA utilizando diferencias en los atributos de los encabezados, un bucle de retroalimentación DMARC e información sobre el comportamiento del remitente para bloquear de raíz los ataques BEC.

Protección frente a ataques TOAD

También conocidos como "phishing de devolución de llamada", los ataques TOAD (Telephone-Oriented Attack Delivery) intentan inducir a los destinatarios a ponerse en contacto por teléfono. Los motores Nexus Machine Learning (ML) y Nexus Computer Vision (CV) detectan comportamientos de ataque conocidos, incluida la presencia de números de teléfono maliciosos, códigos QR y suplantaciones basadas en imágenes para detectar y bloquear los ataques TOAD.

Protección automatizada

Para todos los mensajes de correo electrónico, tanto internos como externos

Proofpoint analiza los correos electrónicos de remitentes internos y externos en busca de indicadores de compromiso. Cuando se detectan anomalías en las comunicaciones internas, Proofpoint ofrece controles adaptables para limitar el riesgo de usurpación de cuentas.

Cuarentena automatizada Cuarentena automatizada tras la entrega

Si se detecta un mensaje malicioso después de la entrega, lo ponemos automáticamente a cuarentena. Y seguimos el correo reenviado y las listas de distribución.

Protección al hacer clic

Si se detecta un mensaje malicioso después de la entrega, lo ponemos automáticamente a cuarentena. Y seguimos el correo reenviado y las listas de distribución.

Las principales empresas de análisis y los clientes reconocen a Proofpoint como líder del sector.

Líder en el Magic Quadrant™ 2025 de Gartner® para soluciones de seguridad del correo electrónico

Frost Radar™: Email Security, 2024

GigaOm Radar for Identity Threat Detection and Response (ITDR)

Proofpoint es el único proveedor que cubre las cinco áreas de la seguridad del correo electrónico como plataforma integrada. — Gartner

Proofpoint gives us automated, continually updated threat intelligence that goes into the system. … It also gives us granular insight into different types of BEC threats.

Because it’s so accurate and does such good job at stopping stuff that’s bad, we don’t have to assign resources to go in and do specific individual investigations all of the time.

Consejos e información sobre la protección del correo electrónico

Más seguros juntos: Proofpoint y Microsoft

Más información

Proofpoint Prime Threat Protection – Versión para empresas

5 razones por las Proofpoint es la principal opción para reforzar la seguridad del correo electrónico de Microsoft 365 mediante API

Protección completa y a largo plazo contra las amenazas

Proofpoint Core Email Protection combinada con Proofpoint User Protection y Proofpoint Impersonation Protection

La solución Proofpoint Prime cubre su necesidad de un solo partner estratégico para detener todas las amenazas centradas en las personas, ahora y en el futuro.

Powerful Products

Más información sobre las funciones de nuestras soluciones

Proofpoint User Protection

Proporcione a los usuarios todo lo que necesitan para defenderse y amplíe la protección de las aplicaciones de colaboración y las cuentas comprometidas.

Proofpoint Impersonation Protection

Protección integral de marcas y proveedores que bloquea el 100 % de las suplantaciones de dominios ("domain spoofing") .