Partie 2 sur 3 d'une série

Dans cette série de trois articles, nous nous intéressons aux sujets pratiques que les professionnels de l'informatique et de la sécurité doivent maîtriser pour lutter contre les ransomwares. Dans notre précédent article, nous avons abordé les tendances récentes en matière de ransomwares qui transforment le paysage mondial des ransomwares et compliquent la tâche des entreprises qui essaient de tenir la cadence. Dans cet article, nous analysons les huit phases de base des attaques de ransomwares afin d'aider les équipes de sécurité à mieux comprendre, conceptualiser et communiquer le déroulement des attaques.

Après un bref recul, les attaques de ransomwares sont à nouveau en hausse et enregistrent une progression de 62 % par rapport à l'année dernière. Elles sont en outre coûteuses : des recherches menées pour IBM Security ont révélé que le coût moyen d'une attaque de ransomware s'élève à 4,5 millions de dollars, sans compter la rançon. Les cybercriminels se concentrent sur la création d'outils et de tactiques plus sophistiqués pour contourner les défenses des entreprises, accéder à des comptes et exfiltrer des données sensibles.

Ce n'est pas parce que les cybercriminels trouvent sans cesse de nouveaux moyens de contourner les dispositifs de cybersécurité que leurs tactiques sont totalement imprévisibles. En effet, chaque attaque de ransomware suit généralement la même séquence d'événements. Examinons plus en détail les huit phases d'une attaque de ransomware réussie.

Présentation de la chaîne d'attaque

Dans la plupart des attaques de ransomwares, les cybercriminels suivent ces huit étapes :

- Reconnaissance

- Compromission initiale

- Persistance

- Collecte d'informations

- Élévation des privilèges

- Déplacement latéral

- Implantation (avant le lancement de l'attaque)

- Impact (le résultat)

Vue d'ensemble des huit phases d'une attaque de ransomware

Phase 1 – Reconnaissance

La première phase peut impliquer plusieurs types d'activités différents de la part des cybercriminels. Les groupes de ransomware peuvent analyser des réseaux à la recherche de machines présentant des vulnérabilités non corrigées. Ils peuvent également chercher à cibler une faille spécifique et effectuer des recherches appropriées, comme ça a été le cas dans la récente attaque « zero-day » MOVEit, liée au ransomware Clop. Dans un nombre limité de cas, les groupes de ransomware jettent leur dévolu sur une cible spécifique qui leur semble particulièrement lucrative et effectuent des recherches sur celle-ci afin d'identifier ses faiblesses et de collecter des données stratégiques sur les systèmes et les vulnérabilités.

Voici quelques-unes des techniques employées lors de cette phase :

- Ingénierie sociale. Les tactiques d'ingénierie sociale peuvent inclure des emails de phishing, du pretexting, des appels téléphoniques ou des interactions en personne. Les cybercriminels les utilisent pour glaner des informations sur leurs victimes.

- Analyse des réseaux. Les cybercriminels utilisent des outils d'analyse des réseaux pour identifier des systèmes réseau exposés. Cela inclut la détection des ports, des vulnérabilités et des réseaux.

- OSINT (Open-Source Intelligence). Les cybercriminels utilisent des outils OSINT pour en savoir plus sur leurs cibles. Ils collectent ces informations à partir de sites Web, de réseaux sociaux et d'autres sources publiques.

Phase 2 – Compromission initiale

L'émergence des courtiers d'accès initial permet à de nombreux opérateurs de ransomware de passer directement à cette phase. Ces opérations de malware à grande échelle emploient généralement une méthodologie de type « spray and pray », c'est-à-dire qu'elles envoient des millions de messages malveillants dans l'espoir que quelqu'un se laisse piéger et télécharge le malware. Compte tenu des volumes concernés, même un taux de succès très faible peut se traduire par un nombre non négligeable de machines infectées. Les courtiers d'accès initial peuvent collaborer avec des opérateurs de ransomware pour toucher une partie des profits ou vendre un accès au plus offrant.

Le rôle central des courtiers d'accès initial dans l'écosystème moderne des ransomwares apporte une preuve supplémentaire que la principale vulnérabilité de la plupart des entreprises réside dans les personnes plutôt que les technologies. D'après Verizon, 74 % des cyberattaques sont déclenchées par des humains. Les cybercriminels incitent les personnes à exécuter leur code ou à cliquer sur un lien malveillant pour mener à bien la compromission initiale.

Les cybercriminels se concentrent sur l'obtention d'un accès au réseau de la cible grâce à des vecteurs d'attaque et à des stratégies tels que les suivants :

- Emails

- URL et sites Web malveillants

- Vol d'identifiants de connexion

- Vulnérabilités « zero-day »

- Recrutement d'utilisateurs internes pour obtenir un accès

Les équipes de sécurité doivent garder à l'esprit que les cybercriminels combinent souvent des attaques par email avec ces autres canaux pour accroître leurs chances de réussite.

L'équipe de recherche sur les cybermenaces de Proofpoint a récemment observé une évolution rapide des attaques d'accès initial. Par exemple, en 2022, l'utilisation de macros Microsoft Office pour la distribution de malwares a diminué de 66 %. Auparavant, les courtiers d'accès initial s'appuyaient sur des documents contenant des macros qui étaient distribués via des pièces jointes ou des URL pour installer des malwares. Cette technique est devenue obsolète l'année dernière, lorsque Microsoft a commencé à bloquer par défaut les macros téléchargées sur Internet.

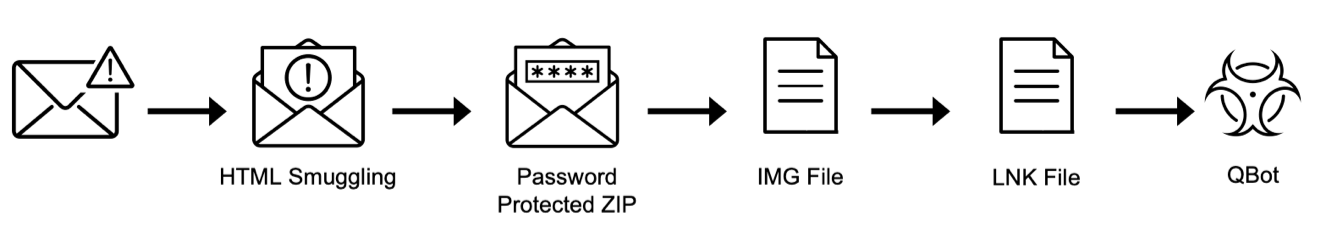

Nous assistons actuellement à une prolifération de cybercriminels qui testent différentes techniques pour distribuer leurs charges virales, comme le HTML smuggling et les liens intégrés dans des PDF et d'autres documents. Une attaque moderne d'accès initial peut être exécutée comme suit :

HTML smuggling → ZIP protégé par un mot de passe → IMG → LNK → QBot

Les étapes d'exécution d'une attaque moderne d'accès initial

À l'avenir, les opérateurs de ransomware devraient continuer à tester de nouvelles méthodes de distribution de leurs charges virales, ce qui obligera les équipes de sécurité à s'adapter rapidement pour tenir la cadence. Une fois que les cybercriminels ont accès au réseau de leur cible, ils commencent à explorer le système pour identifier d'autres vulnérabilités afin de s'implanter sur le réseau. Chaque minute compte dès lors qu'il s'agit de les neutraliser.

Phase 3 – Persistance

Après la compromission initiale, les cybercriminels s'efforcent de conserver un accès au réseau de la cible sur une longue période. Un courtier d'accès initial peut s'en charger ou vendre cet accès à un groupe de ransomware qui s'occupera d'établir une persistance.

En 2022, Coveware a indiqué que 82 % des attaques de ransomwares observées avaient recours à une tactique de persistance — contre 34 % le trimestre précédent. Les techniques de persistance restent pertinentes, car les cybercriminels souhaitent protéger leur accès durement acquis.

La persistance a pour but de garantir un accès continu au réseau de la cible, même si la compromission initiale est détectée et corrigée. Pour ce faire, le cybercriminel peut créer une porte dérobée virtuelle à l'aide d'un malware, ou modifier des configurations système pour créer des points d'accès secrets. Il peut également utiliser des mécanismes automatisés de persistance des malwares tels que les suivants :

- Exploitation d'emplacements AutoStart

- Création de tâches ou de services planifiés

- Modification d'entrées de registre

- Piratage de processus système légitimes

Les malwares utilisés par ces cybercriminels peuvent être difficiles à neutraliser. Souvent sans fichier, ils ne laissent aucune trace sur le disque dur de la victime. Ils peuvent également être profondément intégrés au système d'exploitation, comme c'est le cas des rootkits.

Phase 4 – Collecte d'informations

À ce stade, les cybercriminels cherchent à collecter des informations critiques sur le réseau et les ressources de la cible. Celles-ci les aideront à créer des attaques à fort impact et à demander des rançons qui ont de grandes chances d'être payées.

Les cybercriminels effectuent ensuite des missions de reconnaissance réseau et procèdent à l'énumération des systèmes pour comprendre la structure du réseau, identifier les vulnérabilités et déceler les opportunités d'élévation. Ces renseignements leur permettent de cibler des systèmes ou des services spécifiques grâce à leur charge virale de ransomware. Ils peuvent utiliser des outils d'analyse des réseaux, des enregistreurs de frappe et d'autres types de malwares lors de cette phase.

Les cybercriminels commencent également à identifier et à exfiltrer des données de valeur avant de les chiffrer lors de la dernière phase. Ils effectuent différentes activités de découverte des données pour trouver des fichiers et des bases de données susceptibles de contenir des informations critiques, comme des éléments de propriété intellectuelle, des dossiers financiers ou des données client.

Phase 5 – Élévation des privilèges

L'objectif de cette phase est d'obtenir des droits d'accès administrateur pour le domaine. Pour y parvenir, les cybercriminels ont recours à une stratégie appelée « élévation verticale des privilèges ». Celle-ci consiste à exploiter des erreurs de configuration des serveurs et à identifier des vulnérabilités système pour obtenir un accès à des comptes aux privilèges plus élevés. Les cybercriminels peuvent également utiliser des outils spécialisés de simulation d'attaques comme Cobalt Strike ou Mimikatz.

Les contrôles d'accès insuffisants, les mots de passe faibles et les erreurs de configuration non corrigées simplifient l'élévation des privilèges pour les cybercriminels. En cas de non-respect des principes du Zero Trust, les utilisateurs peuvent également disposer d'un accès non nécessaire dont les cybercriminels peuvent tirer profit. Dans son rapport sur l'analyse des risques liés aux identités, Illusive (qui fait désormais partie de Proofpoint) a découvert qu'un endpoint d'entreprise sur six présentait des identités vulnérables susceptibles d'être exploitées à ces fins. 40 % de ces identités, souvent appelées « comptes administrateur fantômes », pourraient être compromises en une seule étape.

Les cybercriminels peuvent également se concentrer sur la compromission de systèmes tels qu'Active Directory (AD) ou Microsoft Azure, qui font office de référentiels centralisés pour les comptes, les autorisations et les données d'authentification des utilisateurs. En accédant à AD, les cybercriminels peuvent obtenir des renseignements sur la structure du réseau et les privilèges utilisateur. Ces techniques peuvent être très efficaces et les informations obtenues peuvent les aider à compromettre des comptes administrateur.

Phase 6 – Déplacement latéral

Comme son nom l'indique, le déplacement latéral désigne la façon dont les cybercriminels se déplacent sur le réseau pour étendre leur terrain de chasse.

Pour accroître leurs gains, les opérateurs de ransomware chiffrent des systèmes entiers et exfiltrent des données sensibles à partir de diverses sources internes. Ils ont besoin d'un accès le plus étendu possible pour atteindre leurs objectifs. Le déplacement latéral est particulièrement courant lors des attaques de ransomwares. Toutefois, il n'est pas utilisé uniquement dans ces types d'attaques. D'après les recherches menées par VMware pour son rapport 2022 Global Incident Response Threat Report, le déplacement latéral a été utilisé dans jusqu'à 25 % des incidents.

À mesure que les opérateurs de ransomware s'implantent dans les systèmes d'une entreprise, ils répètent le processus d'élévation des privilèges sur d'autres terminaux et compromettent d'autres hôtes. Ils ont recours à bon nombre des tactiques évoquées dans cet article, notamment à l'exploitation de logiciels non corrigés et au vol d'identifiants de connexion. Ils peuvent également tirer parti de protocoles RDP et d'autres services légitimes comme Windows Management Instrumentation (WMI), le protocole SMB (Server Message Block) ou PowerShell.

Le déplacement latéral aide les cybercriminels à localiser des ressources stratégiques. Il contribue également à assurer un chiffrement étendu des données pendant la phase d'impact. Cette stratégie a joué un rôle déterminant dans la compromission d'Uber l'année dernière et dans l'attaque très médiatisée de SolarWinds survenue en 2020. En bref, le déplacement latéral est une étape essentielle de la chaîne d'attaque que les équipes de sécurité doivent être prêtes à neutraliser.

Phase 7 – Implantation

Les cybercriminels sont désormais en mesure de préparer et de positionner leur ransomware au sein de l'environnement de la victime. La phase d'implantation intervient après que les cybercriminels ont obtenu un accès initial au réseau de la victime, mais avant qu'ils chiffrent des données. Il s'agit de la dernière étape essentielle avant l'impact. (C'est également la dernière chance pour les équipes de sécurité de prévenir l'attaque finale.)

Les opérateurs de ransomware planifient et exécutent soigneusement leurs actions pour optimiser l'impact de leur attaque et réduire les chances de récupération. Voici certaines des étapes qu'ils suivent pendant la phase d'implantation :

- Personnalisation de leur code de ransomware en fonction des objectifs spécifiques de l'attaque

- Test de leurs mécanismes de distribution

- Vérification des canaux de communication avec leur infrastructure de commande et de contrôle

La phase d'implantation est également leur dernière chance d'exfiltrer des données pour employer des techniques de double et de triple extorsion. Les opérateurs de ransomware exigent souvent plusieurs paiements. Le premier est supposé permettre de déchiffrer des fichiers ou des systèmes. Les demandes suivantes peuvent être formulées en échange de la restitution ou de la destruction des données exfiltrées. D'après Sophos, plus de 30 % des attaques de ransomwares survenues en 2022 impliquaient une extorsion de données.

Phase 8 – Impact

La phase d'impact correspond au moment où les cybercriminels exécutent leur attaque finale, informent les victimes de la compromission de la sécurité et chiffrent le réseau ou les données. Cet « impact » peut impliquer de rendre les systèmes stratégiques inaccessibles jusqu'au paiement d'une rançon.

Pour de nombreuses entreprises, l'impact est la première indication d'une attaque de ransomware.

Les étapes de cette phase peuvent varier en fonction de l'objectif final du cybercriminel. Elles comprennent généralement les suivantes :

- Chiffrement. Une fois le ransomware activé, il se propage rapidement sur le réseau en chiffrant des fichiers et en empêchant les utilisateurs d'accéder aux systèmes. La durée nécessaire au chiffrement complet dépend de nombreuses variables système. Mais globalement, ce processus s'accélère — ce qui souligne la nécessité d'une détection à un stade plus précoce de la chaîne d'attaque.

- Changement de noms de fichiers ou modification d'extensions. Les ransomwares peuvent renommer des fichiers ou modifier leur extension pour indiquer que ceux-ci ont été compromis et requièrent un déchiffrement.

- Affichage d'une demande de rançon. Les cybercriminels doivent établir une communication avec la victime et fournir des instructions sur la façon de payer la rançon et d'obtenir la clé de déchiffrement.

Dans certains cas, les ransomwares peuvent prendre des mesures supplémentaires pour empêcher les utilisateurs d'accéder à leurs terminaux ou aux réseaux et ainsi perturber davantage les systèmes de la victime. Ils peuvent également sauter l'étape du chiffrement pour se concentrer sur des tactiques d'extorsion.

Break the attack chain

Les attaques de ransomwares ne cessent d'évoluer. Pour combattre cette menace persistante, les entreprises doivent rester informées, adapter leurs défenses et instaurer une culture de sensibilisation à la cybersécurité. Chaque phase de la chaîne d'attaque de ransomware présente des opportunités de défense et de correction proactives.

Dans le dernier article de cette série, nous nous intéresserons à des stratégies de prévention des ransomwares et à des contrôles de sécurité permettant de résoudre chaque étape de la chaîne d'attaque.

Effectuez une évaluation rapide des risques

En attendant, si vous craignez que votre entreprise soit exposée à un risque de ransomwares, envisagez d'effectuer l'évaluation rapide des risques liés à la messagerie de Proofpoint. Cette évaluation gratuite ne prend que cinq minutes et fournit des informations précieuses.

Elle peut vous aider à détecter les menaces susceptibles d'échapper à votre solution de sécurité actuelle et à identifier les utilisateurs de votre entreprise qui sont ciblés par des cybercriminels. Ces renseignements peuvent vous aider à comprendre pourquoi la meilleure défense contre les ransomwares réside dans une protection intégrée et multicouche.