Alors que l'année 2021 arrive à son terme, les attaques de ransomwares continuent à faire les gros titres et à semer le chaos dans les entreprises du monde entier. (Une de ces attaques aurait même fait un mort.) Malheureusement, les ransomwares devraient demeurer l'une des principales menaces ciblant les entreprises en 2022 et probablement au-delà. Par conséquent, vous allez devoir élaborer une stratégie de protection contre les ransomwares, si ce n'est déjà fait.

Premièrement, il vous faut un cadre. Lorsque j'étais analyste chez Gartner, j'ai passé beaucoup de temps à parler avec des clients de stratégies de réponse aux incidents et de la façon d'élaborer ou d'améliorer les processus associés. Très vite, la plupart d'entre eux me posaient la question « Quel cadre dois-je suivre ? » ou, pire encore, « Dois-je développer mon propre cadre ? ».

Les cadres de sécurité doivent être respectés, et non réécrits ou revus, contrairement à vos règles, consignes et procédures. Que vous décidiez de suivre la norme ISO 27001 ou le cadre de cybersécurité du NIST, tenez-vous-en à un cadre unique.

N'essayez pas de combiner les meilleurs aspects de plusieurs cadres. N'en sélectionnez qu'un. Ensuite, adaptez les règles, consignes et procédures spécifiques à votre entreprise en fonction de vos besoins. Il en va de même pour les cadres de réponse aux incidents. La norme ISO 27035 et la publication 800-61 du NIST constituent des cadres de base. Optez pour l'un d'entre eux et développez votre stratégie autour de celui-ci.

Obtenez davantage d'informations sur vos utilisateurs et les menaces auxquelles ils sont confrontés

Que vous optiez pour le cadre du NIST ou la norme ISO, la prochaine étape essentielle de l'élaboration de votre stratégie de protection contre les ransomwares consiste à vous préparer en adoptant une approche « Shift Left », c'est-à-dire à consacrer plus de temps, d'argent et de ressources à vos activités de préparation.

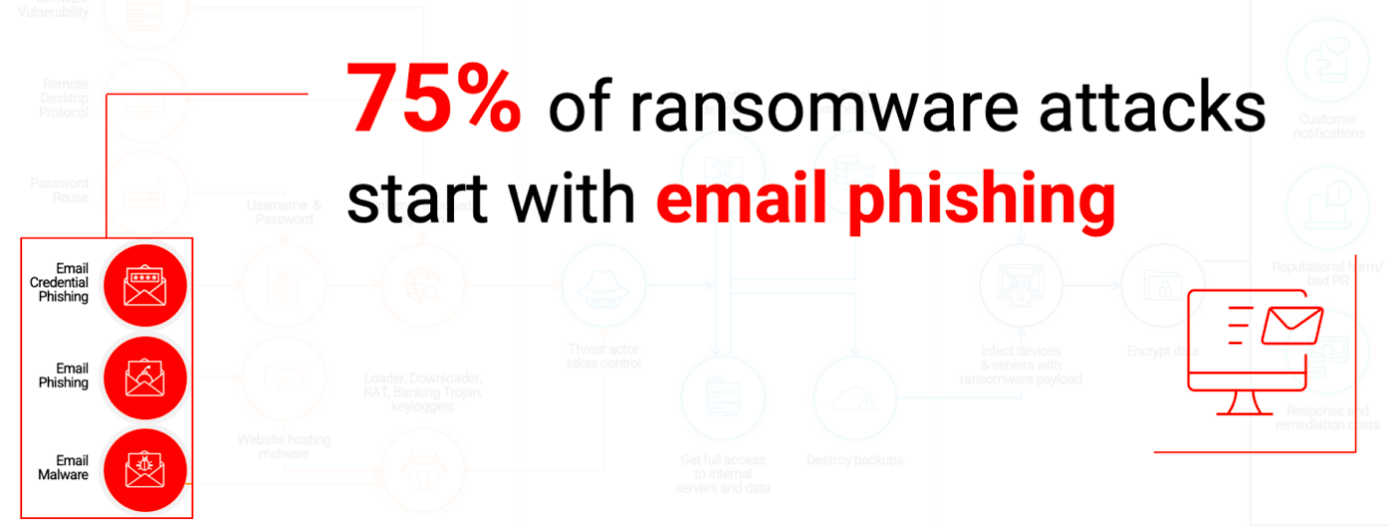

Le rapport 2021 Unit 42 Ransomware Threat Report (Rapport 2021 sur les ransomwares de Unit 42) de Palo Alto Networks révèle qu'environ 75 % des ransomwares obtiennent un accès initial via un protocole email, comme SMTP (45 %), IMAP (26,5 %) et POP3 (3,8 %).

Figure 1. Une étude de Unit 42 révèle que la plupart des attaques de ransomwares commencent par un email de phishing.

De gros efforts de préparation doivent être déployés, dont des contrôles technologiques, bien évidemment. Toutefois, il est bien plus important de comprendre comment fonctionne votre entreprise. Le cadre de cybersécurité du NIST peut vous y aider, car il fournit un langage commun pour comprendre, gérer et communiquer les risques de cybersécurité aux parties prenantes internes et externes. Le Framework Core (dans la section 2) propose une méthode de mise en correspondance des activités afin d'atteindre des objectifs de cybersécurité spécifiques.

Les opérateurs de ransomwares adoptent également une approche « Shift Left »

Les attaques de ransomwares suivent déjà une approche « Shift Left » et renforcent les relations entre les cybercriminels, les développeurs de malwares et les opérateurs de ransomwares.

Auparavant, les opérations de ransomwares devaient être créées de toutes pièces. Les développeurs de ransomwares étaient connus pour écrire leur propre code de chiffrement. Aujourd'hui, ils tirent parti d'options prêtes à l'emploi qui s'avèrent plus difficiles à pirater. Leurs méthodes de distribution ont également évolué et sont passées d'emails de phishing classiques à des campagnes de spear phishing plus sophistiquées.

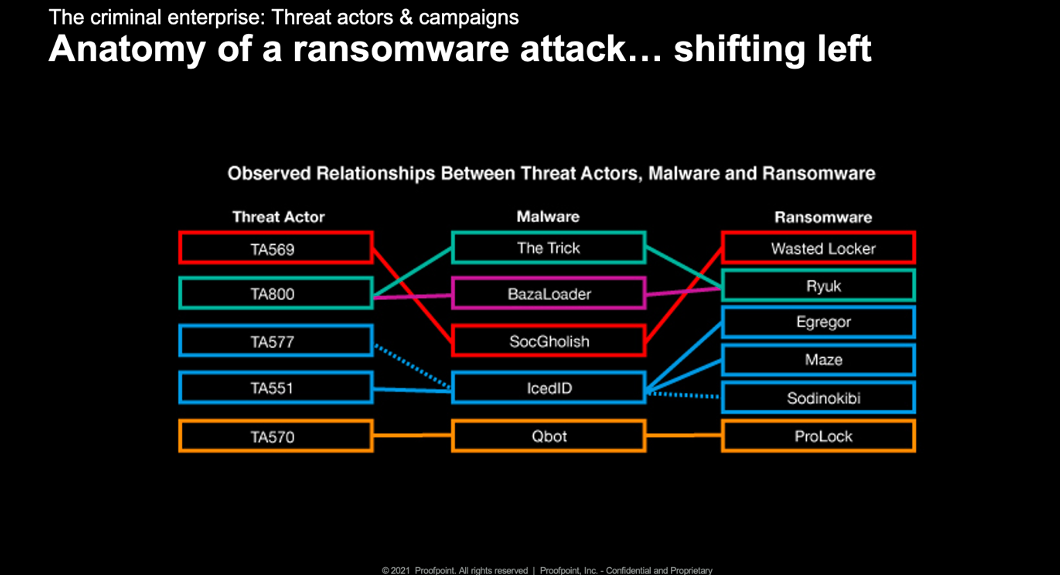

Figure 2. Relations observées entre les cybercriminels, les malwares et les ransomwares

Les malwares initiaux, tels que The Trick, Dridex et Buer Loader, permettent aux cybercriminels d'obtenir un accès initial à une entreprise. Une fois cet accès établi, ils peuvent le vendre à des opérateurs de ransomwares, qui peuvent s'en servir pour voler des données et procéder à des opérations de chiffrement. Il est courant que les opérateurs de ransomwares achètent cet accès auprès de groupes indépendants qui infiltrent des cibles d'envergure.

Plusieurs cybercriminels se sont convertis en courtiers d'accès initial et sont passés de la distribution de chevaux de Troie bancaires à la vente de leurs accès à d'autres groupes cybercriminels. Ces facilitateurs d'accès distribuent leurs portes dérobées par l'intermédiaire de pièces jointes et de liens malveillants envoyés par email. Ces groupes procèdent généralement à une élévation de leurs privilèges jusqu'à des niveaux d'administration afin de compromettre plus largement l'environnement avant de lancer une attaque à l'aide du ransomware.

Pourquoi les ransomwares sont-ils en plein essor ? Les cybercriminels ont évolué et sont désormais en mesure de proposer des programmes tels que des outils RaaS (Ransomware-as-a-Service). Par ailleurs, des services prêts à l'emploi comme Locky, CryptoLocker et TeslaCrypt leur facilitent la tâche.

Proofpoint surveille plusieurs groupes cybercriminels probablement affiliés à des organisations de ransomwares ou faisant office de facilitateurs d'accès initial. En 2020, nous avons identifié 48 millions de messages associés à des campagnes pouvant aboutir à une attaque de ransomwares. Bon nombre de cybercriminels sont passés à un ciblage plus sélectif et procèdent à des missions de reconnaissance avant de lancer leurs attaques.

Outils pour le développement d'une stratégie efficace de protection contre les ransomwares

Des technologies telles que Nexus People Risk Explorer de Proofpoint peuvent vous aider à acquérir une meilleure compréhension organisationnelle de vos utilisateurs et à identifier précisément quels utilisateurs, départements ou groupes sont vulnérables, attaqués ou privilégiés. Cet éclairage organisationnel élargi peut vous aider à prendre des décisions factuelles en matière de sécurité. (Nexus People Risk Explorer est gratuit pour tous les clients Proofpoint possédant l'un de nos bundles.)

En outre, Threat Actor Reporting est disponible sous forme de mise à niveau gratuite dans Proofpoint Targeted Attack Protection (TAP). En combinant Threat Actor Reporting et Nexus People Risk Explorer, vous pouvez commencer à identifier les collaborateurs de votre entreprise ciblés par des attaques et en comprendre les raisons, ainsi que planifier une stratégie de prévention proactive.

Le tableau de bord du RSSI, accessible aux clients Proofpoint Security Awareness Training, offre un niveau de visibilité supplémentaire sur vos utilisateurs. Il peut vous aider à identifier les utilisateurs qui peuvent nécessiter des couches de protection supplémentaires, telles que des règles plus strictes pour l'isolation du navigateur Web, afin de les protéger contre les téléchargements malveillants comme les chargeurs et autres composants malveillants des attaques de ransomwares complexes en plusieurs phases.

Cette visibilité et ces renseignements sur les utilisateurs et les menaces auxquelles ils sont confrontés sont primordiaux pour développer une stratégie efficace de protection contre les ransomwares.

En savoir plus

Pour en savoir plus sur les ransomwares, consultez cet article de blog Proofpoint « Ransomware on the Rise—Key Trends and Tips You Need to Know » (Les ransomwares en plein essor — Principales tendances et conseils utiles).

Vous pouvez également vous abonner au blog Proofpoint afin de ne manquer aucun article.