Aujourd'hui plus que jamais, les entreprises font face à des contraintes budgétaires et de ressources. Les établissements d'enseignement ne font pas exception. Pour bon nombre d'entre eux, le maintien d'outils informatiques sous-optimaux pour faire des économies n'est pas seulement une mesure de prudence, mais une nécessité. Pourquoi une université prestigieuse voudrait-elle donc braver le processus d'approvisionnement éducatif long et complexe dans le seul but de renforcer les fonctionnalités de protection de la messagerie de Microsoft ?

C'est ce qu'a fait l'un de nos nouveaux clients. Son expérience fait écho à celle de milliers de clients Microsoft de toutes tailles, qui ont renforcé la sécurité de Microsoft avec Proofpoint au cours de l'année écoulée afin de mettre en place une approche de défense en profondeur. Nous souhaitions partager son expérience et les enseignements qu'il a tirés au passage, en préservant toutefois son anonymat.

Redéfinir les risques acceptables

Dans le cadre d'un accord plus vaste avec Microsoft, l'université a utilisé pendant des années les fonctionnalités natives de protection de la messagerie de l’éditeur de logiciels pour protéger plus de 40 000 boîtes email appartenant aux étudiants et au personnel. Pendant la majeure partie de cette période, l'équipe de sécurité de l'université s'est heurtée à plusieurs obstacles. Le manque d'intégrations de Microsoft, ses contrôles email inflexibles et son processus manuel d'analyse des incidents ne sont que quelques exemples.

L'équipe de sécurité s'est rendu compte qu'à mesure que les attaques devenaient plus graves, elle avait besoin de plus de couches de sécurité pour intercepter les menaces non détectées. L'université devait déjà composer avec un volume croissant de tentatives de piratage de la messagerie en entreprise (BEC, Business Email Compromise). Ces emails provenaient de comptes ayant été compromis par des emails de phishing malveillants qui avaient été remis dans les boîtes de réception des utilisateurs.

En outre, les étudiants et les professeurs recevaient des milliers d'attaques avancées supplémentaires par semaine, que l'équipe de sécurité devait trier manuellement. Les menaces prenaient diverses formes :

- Menaces d'ingénierie sociale avancées

- Messages de phishing multicouches

- Attaques par contournement de l'authentification multifacteur (MFA)

- Attaques par téléphone (TOAD, Telephone-Oriented Attack Delivery).

Sans contrôles de quarantaine cohérents, une threat Intelligence en profondeur et une correction automatisée, il était impossible pour l'équipe de maîtriser sa surface d'attaque en pleine expansion. Sa visibilité sur les menaces et sa productivité étaient encore affaiblies par des rapports et des intégrations médiocres avec d'autres outils, comme les solutions SIEM et de protection des endpoints. Lorsque ces problèmes ont été remontés à Microsoft, son équipe de support a mis beaucoup de temps à répondre et à assurer un suivi.

Il était évident que Microsoft n'était pas capable de bloquer ces attaques en plein essor. L'université s'est donc tournée vers Proofpoint.

Comparaison entre Microsoft et Proofpoint

Après de nombreuses années d'utilisation de Microsoft, l'université avait des attentes élevées envers Proofpoint. Elle voulait être sûre que Proofpoint serait un ajout intéressant à son programme de sécurité existant. Nous nous intéressons ci-dessous à trois domaines clés dans lesquels Proofpoint a amélioré le niveau de sécurité de l'université pendant la période de test.

Détection continue et efficacité supérieure : avantage à Proofpoint

Contrairement à Proofpoint, Microsoft est incapable de détecter de nombreuses menaces email modernes telles que les attaques BEC et les menaces de phishing avancées. Nos données montrent que plus de 63 % des menaces non détectées par Microsoft, mais interceptées par Proofpoint, sont du phishing d'identifiants de connexion.

Cela s'explique principalement par les fonctionnalités restreintes de détection des URL de Microsoft, qui limitent le sandboxing des liens aux menaces avec charge virale activée après la remise. Il faut donc qu'un utilisateur clique sur un lien pour déclencher l'analyse dynamique de Microsoft. Dans le cas de notre client, cela expose l'université et les étudiants à des risques majeurs et conduit souvent à la compromission de comptes.

Les liens de phishing font partie des menaces qui connaissent la croissance la plus rapide. C'est la raison pour laquelle Proofpoint propose une détection continue des menaces basées sur des URL tout au long du cycle de vie des emails. 80 % des menaces basées sur des URL que nous bloquons le sont avant que les utilisateurs n'interagissent avec elles.

Notre analyse prédictive des URL et nos nouvelles fonctionnalités de blocage temporaire et de sandboxing des URL avant la remise, une première dans le secteur, rendent cela possible. Ensemble, elles réduisent considérablement le risque qu'un utilisateur active accidentellement une menace. Les 20 % restants de menaces basées sur des URL sont bloquées grâce à une protection au moment du clic :

- Réécriture des URL

- Sandboxing des liens en temps réel

- Ouverture des liens potentiellement suspects dans une session de navigation stérile et isolée

L'efficacité supérieure de Proofpoint ne se limite pas aux URL et au phishing. Nous bloquons le plus large éventail de menaces ciblées avec une précision sans précédent grâce à notre pile de détection multicouche optimisée par l'intelligence artificielle (IA).

Pour renforcer notre protection déjà performante contre les attaques BEC, nous avons ajouté une analyse sémantique avant la remise à nos grands modèles de langage. Nos moteurs comportementaux peuvent ainsi comprendre le contexte et l'objectif du contenu d'un email. Lorsqu'un message malveillant est détecté, nous le supprimons automatiquement avant qu'il ne soit distribué dans la boîte de réception d'un utilisateur.

Pendant les premiers jours de test, Proofpoint a intercepté plusieurs centaines de messages BEC qui avaient échappé à la détection de Microsoft. Cela a évité à notre client de déployer des efforts conséquents de correction manuelle et a confirmé la nécessité de disposer de plusieurs couches de sécurité.

Efficacité de la gestion et de la correction : avantage à Proofpoint

De nombreux clients des produits de sécurité de Microsoft savent que la prise en charge de ces solutions est à la fois fastidieuse et chronophage. Par exemple, Microsoft propose des options très limitées d'automatisation de la correction des messages après la remise. À moins que vous ne soyez prêt à payer pour des modules complémentaires, comme Microsoft 365 E5 avec Defender, vous bénéficiez d'une visibilité encore moins étendue sur les emails neutralisés a posteriori.

Par ailleurs, les fonctionnalités de correction de Microsoft ne peuvent pas absorber les alertes d'autres outils de sécurité ni intercorréler leurs données. Les entreprises sont laissées dans l'ignorance et sont en fin de compte moins protégées dans les quelques cas d'utilisation où les fonctionnalités de sécurité de Microsoft sont réellement efficaces.

Mais ce n'est pas une fatalité. En combinant Microsoft et la correction de Proofpoint, vous allégez la charge de travail de votre équipe de sécurité déjà submergée.

Proofpoint automatise l'analyse et la suppression des menaces dans les boîtes de réception des utilisateurs à l'échelle de l'entreprise. Cela inclut les messages transférés à d'autres destinataires et à des listes de distribution, ainsi que ceux signalés par des utilisateurs. Nos avertissements en cas d'emails suspects permettent aux utilisateurs de signaler directement des messages en un clic. Pour renforcer les bonnes habitudes de sécurité, ils reçoivent un feedback en temps réel sur leur signalement, ce qui ferme la boucle de l'expérience utilisateur.

Avant de commencer à travailler avec Proofpoint, l'université avait besoin de plusieurs collaborateurs à temps plein pour la correction manuelle des menaces non détectées et la supervision de la gestion des emails. Il s'agissait d'un rôle stratégique, car ces tâches devaient être assurées 24 h/24 et 7 j/7. Avec Proofpoint, ces collaborateurs sont désormais libres de travailler sur des projets à plus forte valeur ajoutée. D'après nos données, lorsque des entreprises adoptent la protection de la messagerie de Proofpoint, le temps nécessaire à la correction des emails malveillants est réduit de 90 % ou plus en moyenne.

Informations centrées sur les personnes : avantage à Proofpoint

Microsoft ne peut pas intercepter ce qu'il ne voit pas. Et malheureusement, ce manque de visibilité est généralisé au sein de l'écosystème Microsoft. Il s'étend au signalement des utilisateurs et aux intégrations avec des éditeurs tiers. Microsoft n'offre ainsi que des données télémétriques sur les menaces très limitées ainsi qu'une fraction des informations comportementales et centrées sur les personnes que fournit Proofpoint.

Les clients de Microsoft n'ont donc aucune visibilité sur leurs principales vulnérabilités — comment et où leurs collaborateurs sont attaqués. Lorsque l'université a atteint ce niveau de compréhension grâce à Proofpoint, elle en a conclu que Proofpoint était indispensable pour prévenir les attaques ciblant les utilisateurs, faute de quoi celles-ci pourraient rapidement entraîner des perturbations de plus grande envergure.

La visibilité sur le paysage mondial des menaces que nous partageons avec nos clients est inégalée. Proofpoint analyse plus de 3 milliards de messages chaque jour pour ses quelque 510 000 clients à travers le monde. Nous présentons ces données à nos clients dans un large éventail de rapports faciles à comprendre. Des rapports sont créés pour chaque type d'utilisateur : présentations à l'intention des dirigeants, données d'investigation numérique propres à un individu ou à une campagne, etc.

Par exemple, notre rapport Very Attacked People™ (VAP, ou personnes très attaquées) ne se limite pas à la façon dont vos utilisateurs sont ciblés. Il indique quels utilisateurs sont les plus vulnérables, pourquoi ils sont attaqués et quelles pourraient être les conséquences d'une attaque sur votre entreprise. Les informations contenues dans ce rapport permettent aux administrateurs de renforcer la protection des personnes et des emplacements qui en ont le plus besoin, ainsi que d'optimiser l'utilisation des ressources de sécurité limitées.

Nous souhaitons que ces données soient les plus utiles possibles. C'est pourquoi nous nous assurons qu'elles sont facilement accessibles par le biais d'intégrations avec les principaux autres éditeurs de solutions de cybersécurité. Proofpoint assure un partage de données fluide et bidirectionnel avec des éditeurs tels que Microsoft, CrowdStrike et Palo Alto Networks. Nos clients bénéficient ainsi de divers avantages :

- Alertes de sécurité plus précises

- Observations de sécurité précieuses centrées sur les personnes

- Un contexte important pour les investigations sur les incidents

Comme l'université n'avait pas accès à des rapports complets ni à des intégrations avec d'autres éditeurs, elle n'avait pas d'autre choix que de répondre aux attaques une fois les dégâts constatés. En combinant Proofpoint et Microsoft, elle a obtenu les informations supplémentaires nécessaires pour gérer les menaces de façon proactive et comprendre le paysage des menaces dans sa globalité.

Création d'une défense multicouche avec Proofpoint

Après quelques jours de test de Proofpoint, l'équipe de sécurité de l'université était convaincue. Elle avait même déjà commencé à s'appuyer sur notre plate-forme pour gérer les incidents. Elle a constaté une amélioration immédiate de sa capacité à identifier les messages malveillants de manière proactive et à les supprimer avant que des utilisateurs ne tombent dans le piège.

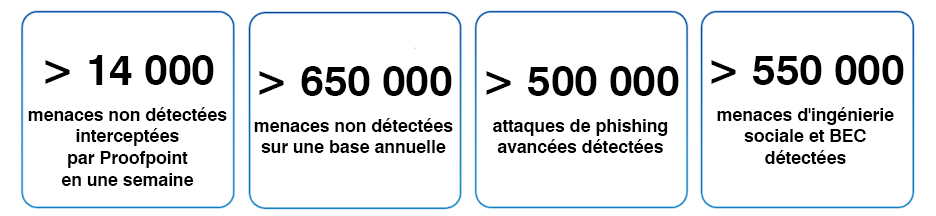

Les données tirées des tests réalisés par l'université soulignent les avantages de Proofpoint. En une semaine, nous avons intercepté plus de 14 000 menaces qui n'avaient pas été détectées par Microsoft, y compris des malwares et des attaques BEC et de phishing. Cela équivaut à plus de 650 000 messages par an.

Données sur les menaces anonymisées tirées des tests réalisés par le client

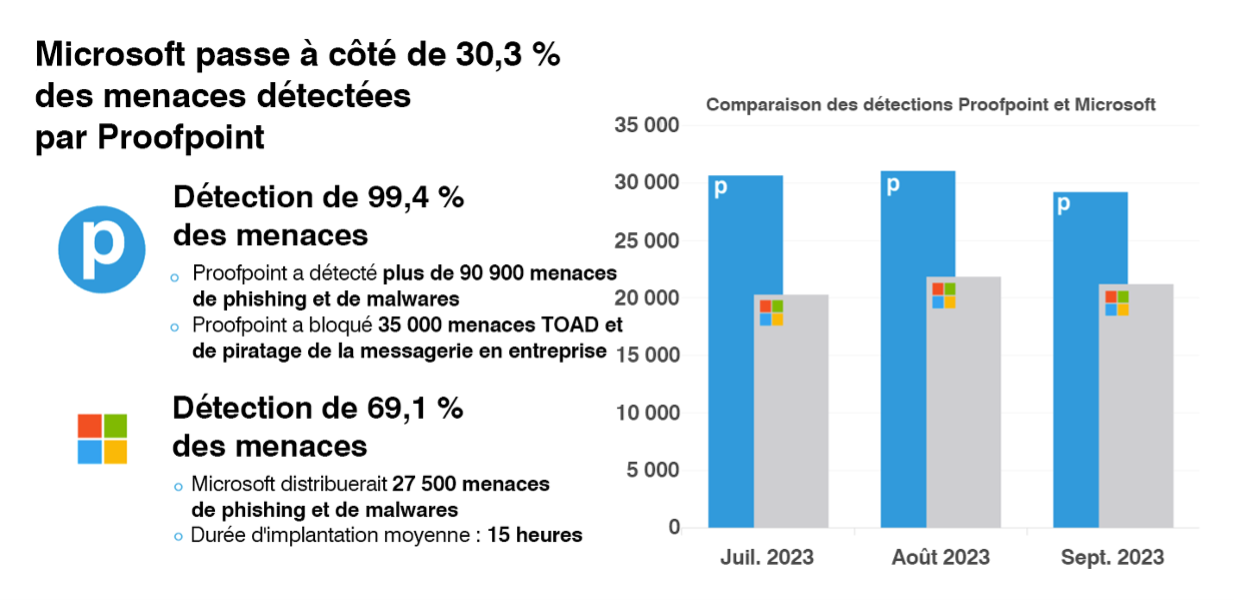

L'expérience de l'université n'est pas un cas isolé. Proofpoint propose une solution de protection contre les menaces de pointe qui capture en moyenne 30 % de messages malveillants en plus que Microsoft s'il est utilisé seul. C'est la raison pour laquelle 87 des entreprises du classement Fortune 100, dont 83 utilisent Microsoft 365, font confiance à Proofpoint pour renforcer leur sécurité native et combler ses lacunes.

Résultats moyennés des tests de Proofpoint en combinaison avec Microsoft

Le coût réel de la sécurité native

Une sécurité « acceptable » a un coût bien réel. Il suffit de tenir compte du temps et de la charge de travail supplémentaires demandés aux ressources, de la charge de gestion accrue et du support technique médiocre qui accompagnent l'utilisation exclusive des fonctionnalités de sécurité natives de Microsoft. Étant donné que les menaces avancées, telles que des attaques BEC, ciblent Microsoft et génèrent d'énormes pertes financières, votre entreprise ne peut pas se permettre de se passer d'une protection supplémentaire.

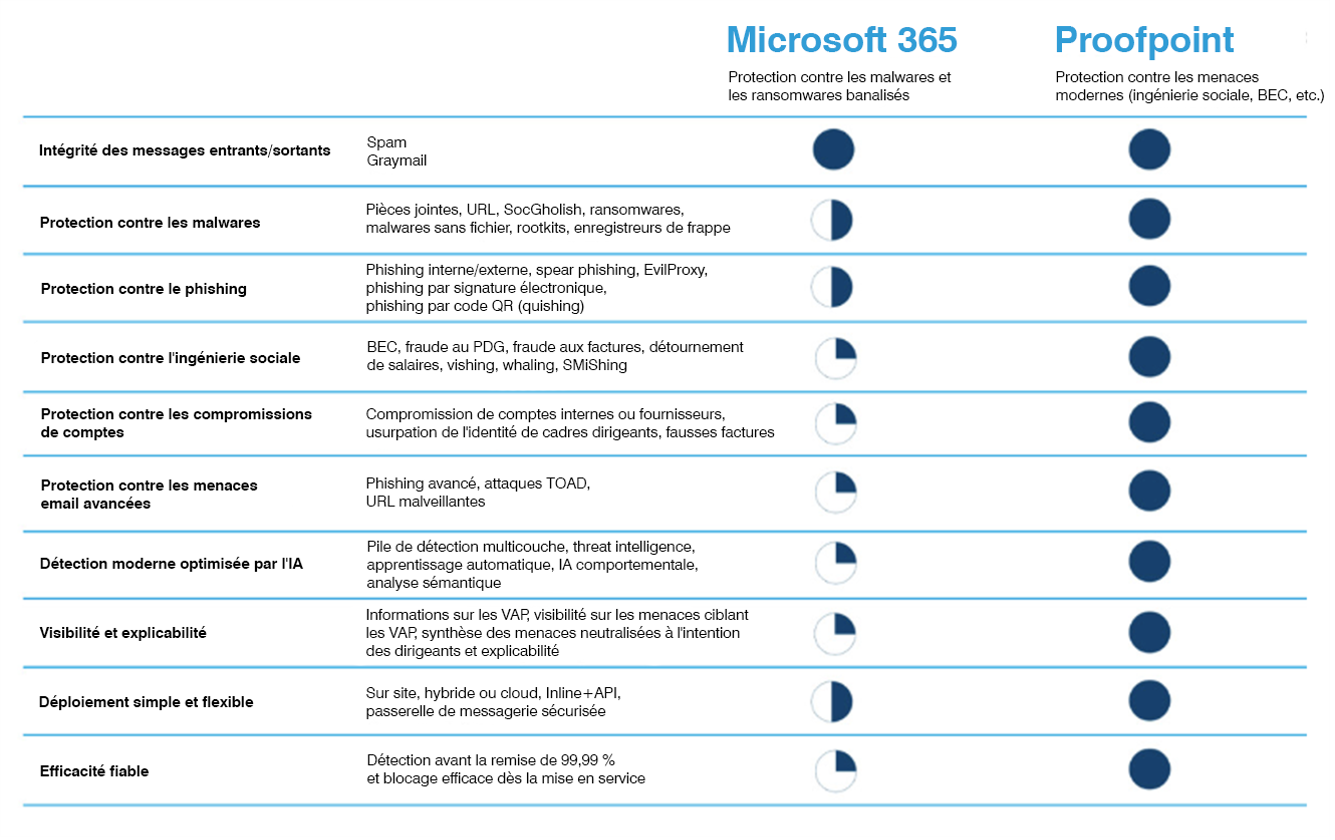

Comparaison entre la protection de Microsoft 365 et celle de Proofpoint

Proofpoint est la plate-forme de sécurité centrée sur les personnes idéale pour renforcer les défenses de Microsoft. Nous mettons à votre disposition les outils dont vous avez besoin pour créer une défense multicouche contre les menaces nouvelles et en constante évolution. Notre détection continue de bout en bout bloque plus d'attaques ciblant les utilisateurs avant, pendant et après la remise. En renforçant votre investissement Microsoft avec Proofpoint, vous pouvez réduire les risques auxquels vous êtes exposé, optimiser vos ressources limitées et améliorer l'efficacité de vos équipes de sécurité.

Vous souhaitez en savoir plus sur la façon dont Proofpoint peut renforcer la sécurité native de Microsoft 365 contre les cyberattaques coûteuses ? Consultez notre fiche solution Microsoft 365 et Proofpoint — Une alliance pour plus de sécurité.