Sono finiti i tempi in cui un programma di sensibilizzazione alla sicurezza andava bene per tutti. Il report State of the Phish di Proofpoint sottolinea che oltre il 98% delle aziende dispone di un programma di sensibilizzazione alla sicurezza informatica. Tuttavia, il 68% degli utenti afferma di compiere azioni pericolose nonostante sia al corrente dei rischi.

Queste statistiche sottolineano le frustrazioni che ascoltiamo ogni giorno dai nostri potenziali clienti, che ci spiegano che sebbene dispongano di un programma formativo continuo, faticano a ottenere i miglioramenti dei comportamenti desiderati tra i loro utenti. Alcune delle principali sfide che si trovano a affrontare sono:

- Mancanza di visibilità su chi rappresenta il rischio maggiore per l’azienda

- Mancanza di visibilità su quali policy, minacce e vulnerabilità educare gli utenti in un determinato momento

- Impossibilità di mantenere un programma agile senza esaurire le risorse, aggiornare costantemente i gruppi di utenti o adattare continuamente i piani di formazione.

Questi problemi evidenziano la necessità critica di andare oltre la tradizionale sensibilizzazione alla sicurezza informatica e pensare in modo olistico per creare un programma di gestione dei rischi legati alle persone.

Un buon punto di partenza consiste nel concentrarsi sui gruppi di utenti più colpiti. Sono questi gli utenti che spesso sono responsabili della maggior parte dei problemi di sicurezza all’interno di un’azienda. Quando sei in grado di personalizzare la formazione sulla base delle specifiche esigenze di questi utenti, puoi ridurre le vulnerabilità individuali e rafforzare le tue difese complessive contro i potenziali attacchi.

Un nuovo flusso di lavoro di Proofpoint si concentra su questi utenti per produrre risultati esponenzialmente positivi nell’aiutarti a ridurre il rischio complessivo. In questo articolo, prenderemo in esame perché concentrarsi sulla gestione dei rischi legati alle persone è così importante. Inoltre, spiegheremo come Proofpoint può aiutarti a farlo.

Cosa si intende con gestione dei rischi legati alle persone?

La gestione dei rischi legati alle persone si basa sulle best practice di sicurezza esistenti per automatizzare la prevenzione e la risposta agli attacchi informatici. Ciò che la contraddistingue è che si concentra sulle persone. La caratteristica fondamentale di una soluzione di gestione dei rischi legati alle persone è la capacità di acquisire gli eventi degli utenti e le attività legate alle identità da diversi strumenti di sicurezza all’interno di un determinato ambiente. La soluzione monitora i seguenti elementi:

- Rischio di attacco. La probabilità che un utente venga attaccato

- Rischio di vulnerabilità. La probabilità che l’attacco vada a buon fine

- Rischio legato ai privilegi. Il danno che un attacco andato a buon fine può causare all’azienda

Quindi assegna un punteggio di rischio complessivo a ogni utente. Con queste informazioni, le aziende e i loro team della sicurezza possono:

- Ottenere visibilità su quali singoli o gruppi sono i principali obiettivi e dare priorità alle strategie per proteggerli al meglio

- Intervenire con controlli tecnici per prevenire immediatamente un’azione pericolosa o fornire avvisi contestuali che informano gli utenti sui loro rischi e spiegano come evitarli

- Iscrivere automaticamente gli utenti a rischio a corsi di formazione personalizzati, consentendo loro di proteggere se stessi e l’azienda contro futuri attacchi informatici

- Monitorare facilmente i miglioramenti nei comportamenti degli utenti e promuovere una cultura della sicurezza positiva

Il nuovo flusso di lavoro adattivo di risposta alle minacce e ai rischi legati agli utenti all’interno della soluzione Proofpoint Security Awareness è progettato per gestire proprio questi problemi. In breve, questo nuovo flusso di lavoro ti consente di sfruttare tutti i punti di forza di Proofpoint.

Il flusso di lavoro adattivo di risposta alle minacce e ai rischi legati agli utenti di Proofpoint

Questo nuovo flusso di lavoro integra tre funzionalità di base, che permettono di:

- Creare e gestire in modo dinamico gruppi di utenti in base ai loro profili di rischio utente e gruppi che provengono da Proofpoint Nexus People Risk Explorer (NPRE) e Proofpoint Targeted Attack Protection (TAP) utilizzando l’opzione Adaptive Groups

- Creare un percorso di formazione basato sulle famiglie di minacce definite monitorate dal nostro gruppo di ricercatori sulle minacce e segnalate tramite Proofpoint TAP

- Creare un Adaptive Assignment per iscrivere automaticamente i nuovi utenti ai corsi di formazione ogni volta che un nuovo utente si qualifica per l’Adaptive Group creato in precedenza

Questo approccio di apprendimento adattivo dà la priorità alla formazione dei gruppi più presi di mira. Aiuta anche a stimolare il massimo coinvolgimento degli utenti, permettendo agli amministratori di personalizzare la formazione in base alle minacce e ai rischi più rilevanti per questi utenti.

Lo fa quantificando le minacce e i rischi legati agli utenti e offrendoti una visibilità granulare sugli stessi. Potrai così personalizzare la formazione per i tuoi gruppi più presi di mira. Ecco come.

Quantificazione delle minacce e dei rischi legati agli utenti

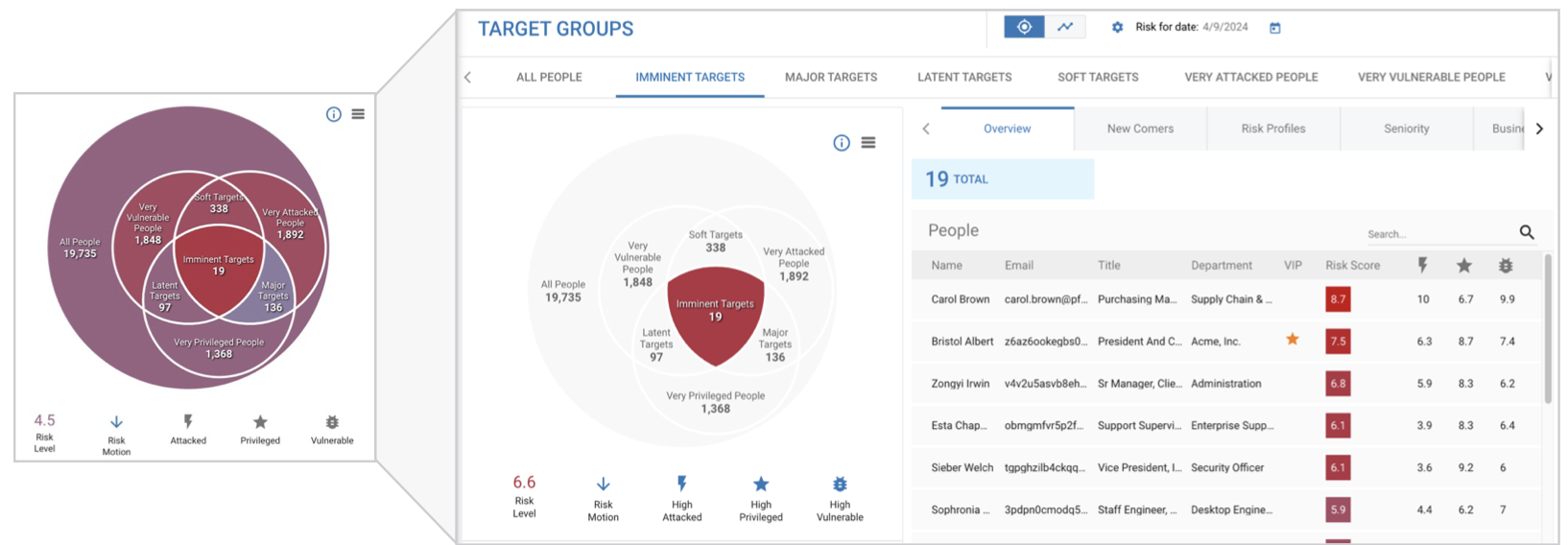

I nostri gruppi e profili di rischi legati agli utenti sono il cuore del nuovo flusso di lavoro. Includono i gruppi Imminent Target e Very Attacked People™ disponibili attraverso le soluzioni NPRE e TAP di Proofpoint.

Esempio di gruppi di rischi legati agli utenti di Proofpoint NPRE

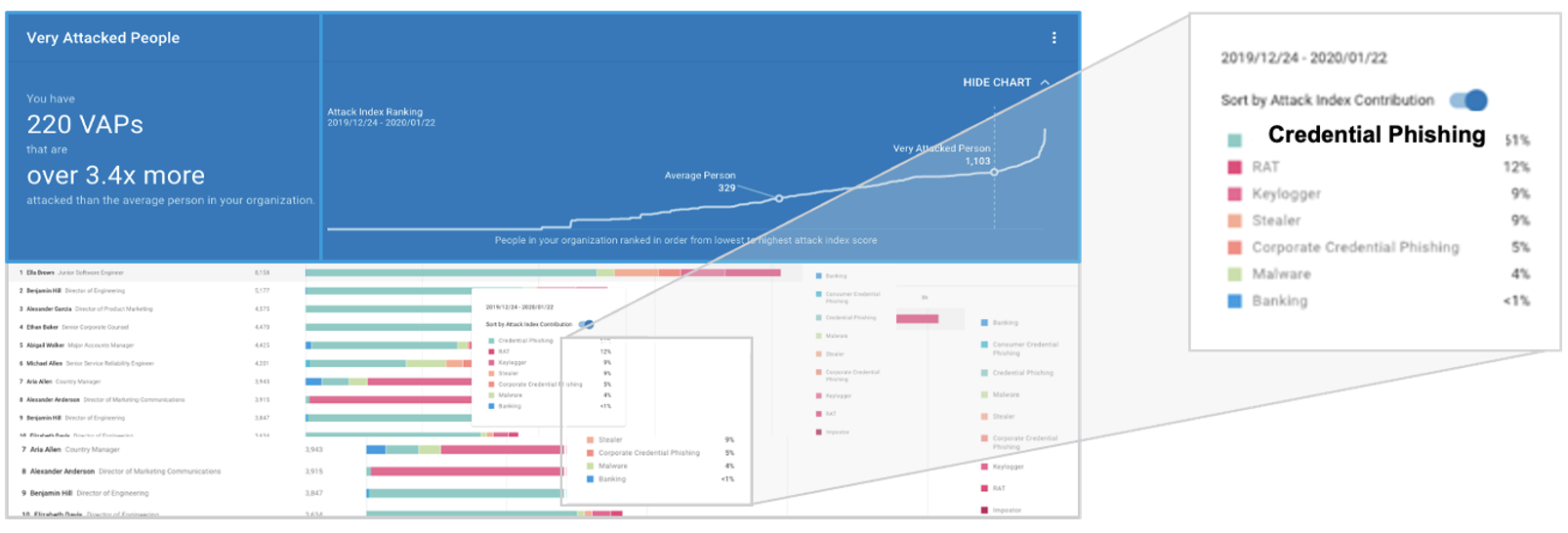

Very Attacked People™ con esempio di Threat Family (famiglia di minacce)

Le soluzioni NPRE e TAP di Proofpoint integrano diversi fattori come i seguenti.

Rischio di attacco e Attack Index

Questi parametri valutano la probabilità che un gruppo di utenti venga preso di mira da un attacco informatico. Tra i fattori che contribuiscono al profilo di rischio vi sono i seguenti:

- Volume d’attacco

- Tipo di attacco

- Livello di complessità del criminale informatico

- Varietà degli attacchi

- Diffusione e focalizzazione dell’attacco

Rischi legati alle vulnerabilità

Questo parametro è utilizzato per valutare la probabilità che un attacco contro un utente vada a buon fine. Prende in considerazione le informazioni seguenti sull’utente e sul gruppo:

- Partecipazione alla formazione sulla sicurezza

- Prestazioni nei test di phishing

- Richieste di autenticazione di applicazioni di terze parti

- Utilizzo della shadow IT

- Incongruenze nella posizione dell’utente

- Comportamento in termini di clic sugli URL

- Attributi dei membri delle liste di distribuzione

- Account cloud compromessi

- Allarmi di rischi interni

- Gestione pericolosa dei dati

Rischi legati ai privilegi

Questo parametro valuta il danno potenziale che un attacco andato a buon fine è in grado di procurare. Prende in considerazione caratteristiche come le seguenti.

- Privilegi legati alle identità di dipartimento/gruppo/singolo della directory utente

- Gruppi di privilegi definiti dal cliente

- Identità con privilegi (per esempio, amministratori di dominio)

- Utenti con percorsi d’attacco ad alto rischio verso diritti di livello zero (per esempio, le risorse più preziose)

Analizzando questi fattori, le aziende possono dare priorità alle loro strategie di formazione e controllo della sicurezza per singoli e gruppi che rappresentano i rischi maggiori.

Personalizzazione della formazione per i gruppi ad alto rischio

La visibilità fornita dalle soluzioni NPRE e TAP di Proofpoint permette agli amministratori di personalizzare la formazione per un gruppo di riferimento. Gli amministratori possono fornire una formazione dedicata alle vulnerabilità o alle minacce cui il gruppo è più suscettibile.

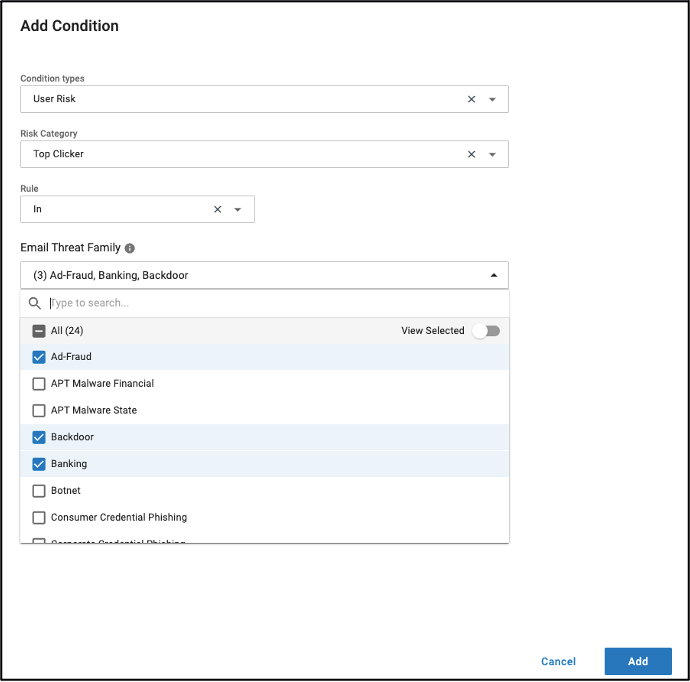

Per esempio, un gruppo ad alto rischio per cui puoi personalizzare la formazione è il gruppo di rischio degli utenti più propensi a fare clic (“Top Clicker”). All’interno di questo gruppo, gli amministratori hanno visibilità sulle minacce più comuni utilizzate per colpire il gruppo come “Ad-Fraud” (frodi pubblicitarie) o “Banking Trojan” (trojan dei servizi bancari).

Utilizzando queste informazioni e l’integrazione di Proofpoint Security Awareness, gli amministratori possono svolgere le seguenti attività:

1. Creare un gruppo adattivo all’interno di Proofpoint Security Awareness. Questo gruppo si collega direttamente con il gruppo di rischi legato agli utenti più propensi a fare clic e alle principali minacce da cui gli utenti vengono presi di mira, come “Ad-Fraud” (frodi pubblicitarie), “Banking” (minacce bancarie) e “Backdoor”.

Configurazione dell’Adaptive Group con i requisiti “User Risk” (Rischio utente) e “Threat Family” (Famiglia di minacce)

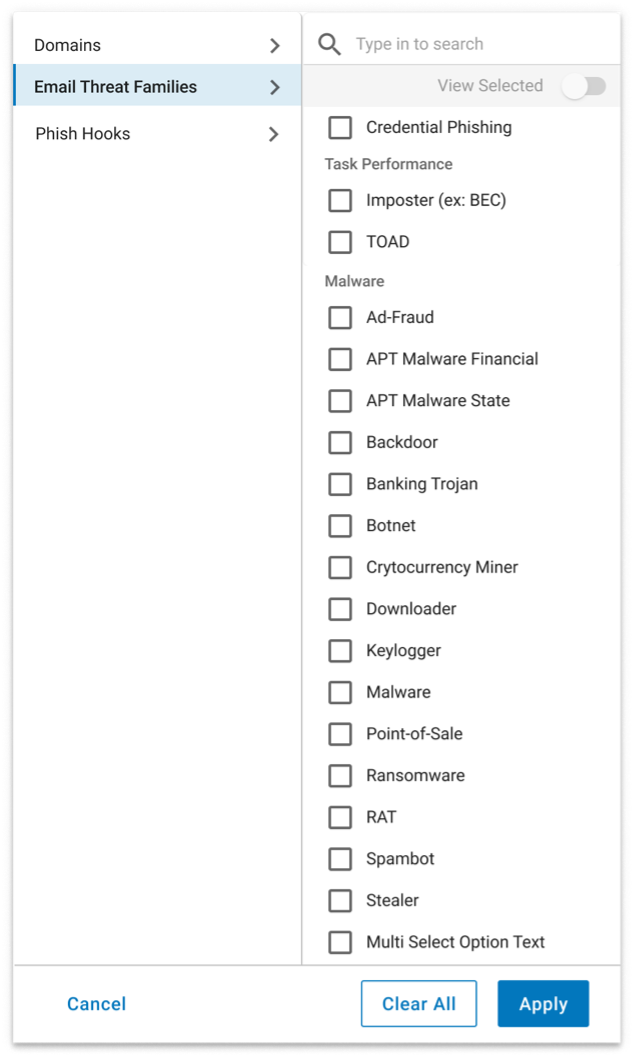

2. Identificare facilmente i contenuti. La libreria di contenuti include un filtro di ricerca predefinito basato sulle famiglie di minacce monitorate da Proofpoint TAP.

Esempio del filtro di ricerca della libreria di contenuti per “Threat Families” (Famiglie di minacce)

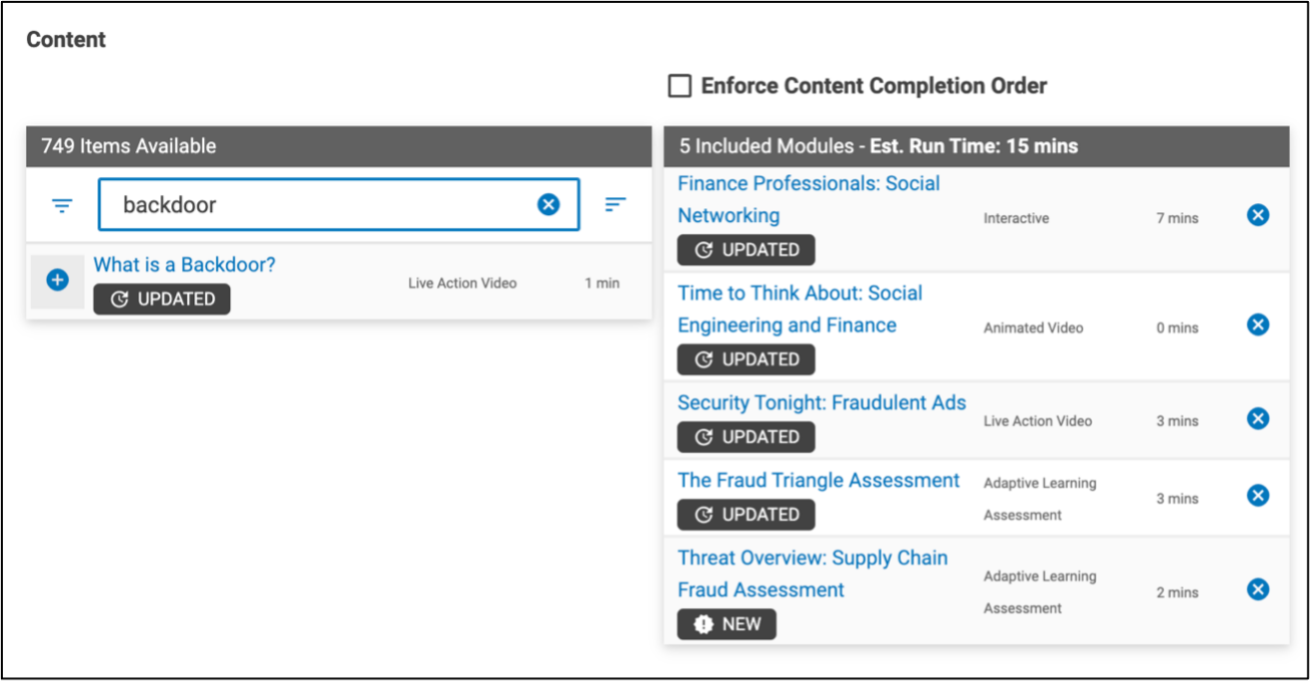

3. Creare velocemente un’assegnazione. Con un semplice clic, puoi allineare valutazioni e moduli formazione specifici associati a queste minacce.

Panoramica della creazione di un’assegnazione

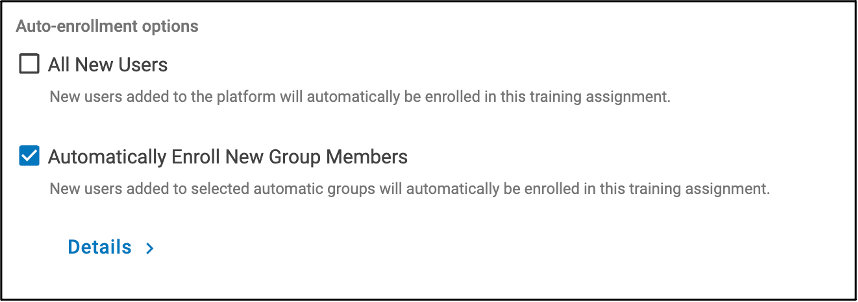

4. Applicare l’iscrizione automatica per nuovi membri del gruppo. Gli utenti più propensi a fare clic e quelli che sono stati presi di mira da minacce “Ad-Fraud”, “Banking” e “Backdoor” vengono automaticamente iscritti all’Assegnazione creata in precedenza.

Opzione di iscrizione automatica dei nuovi utenti all’Assegnazione

Vantaggi di questo approccio mirato

Il flusso di lavoro adattivo di risposta alle minacce e ai rischi legati agli utenti è un elemento rivoluzionario, che ti permette di:

- Dare priorità alle risorse. Puoi allocare le tue risorse di formazione in modo più efficace quando ti concentri in primo luogo sui gruppi più vulnerabili.

- Massimizzare il coinvolgimento e la competenza. Gli utenti che ricevono la formazione più pertinente sono più preparati e abili quando si tratta di identificare le minacce.

- Promuovere un atteggiamento di difesa proattiva. Quando i tuoi utenti sono stati formati, sono più propensi a segnalare email e attività sospette piuttosto che ignorarle.

- Ridurre in modo quantificabile i rischi. Concentrandosi sui gruppi ad alto rischio, la tua azienda riduce in modo significativo la probabilità che gli attacchi vadano a buon fine.

Un miglioramento significativo nella lotta contro i rischi legati alle persone

Grazie al flusso di lavoro adattivo di risposta alle minacce e ai rischi legati agli utenti di Proofpoint Security Awareness ottieni una visibilità dettagliata sui gruppi utente più presi di mira della tua azienda. Inoltre, puoi offrire loro formazione personalizzata in base ai loro punteggi di rischio complessivo e ai tipi di minacce che li prendono di mira. In questo modo puoi andare oltre al concetto di un unico modello di sensibilizzazione alla sicurezza informatica e creare un programma efficace di gestione dei rischi legati alle persone.

Proofpoint Security Awareness può aiutarti a rimanere un passo avanti alle minacce e rafforzare il tuo firewall umano. Contattaci oggi stesso per saperne di più sulle nostre soluzioni.