Indice

Definizione

Il Sender Policy Framework (SPF) è un protocollo di autenticazione della posta elettronica, e costituisce una delle misure di sicurezza per la protezione delle email, concepito per bloccare gli attacchi phishing. Consente alla tua azienda di specificare chi è autorizzato ad inviare e-mail per conto del tuo dominio, permettendo di smascherare gli impostori. In un tipico attacco phishing infatti, i truffatori falsificano l’indirizzo del mittente in modo da far sembrare che l’email provenga da un indirizzo aziendale ufficiale o da qualcuno che la vittima potrebbe conoscere.

La Formazione sulla Cybersecurity Inizia Qui

Ecco come funziona la tua prova gratuita:

- Parla con i nostri esperti di sicurezza informatica per valutare il tuo ambiente e identificare la tua esposizione al rischio di minacce

- Entro 24 ore e con un minimo di configurazione, implementeremo i nostri strumenti per 30 giorni

- Prova la nostra tecnologia in prima persona!

- Ricevi un rapporto che delinea le tue vulnerabilità di sicurezza per aiutarti a prendere subito provvedimenti adeguati contro gli attacchi alla tua sicurezza informatica

Compila questo modulo per richiedere un incontro con i nostri esperti di sicurezza informatica.

Grazie per esserti registrato per la nostra prova gratuita. Un rappresentante di Proofpoint si metterà in contatto con te a breve, guidandoti nei prossimi passi da seguire.

Cos’è un Record SPF?

Un record SPF aggiunto ai server DNS (Domain Name Service) indica ai server di posta elettronica del destinatario che un messaggio proviene da un indirizzo IP del mittente autorizzato o potrebbe essere invece parte di una campagna di phishing. Si rivela un componente essenziale nella sicurezza della posta elettronica e permette agli amministratori di bloccare le e-mail di phishing prima che vengano recapitate alle potenziali vittime.

Perché devo creare un record SPF?

Un record SPF non è altro che una voce DNS con gli indirizzi IP dei server e dei domini di posta elettronica ufficiali di un’organizzazione, autorizzati ad inviare e-mail per conto dell’azienda. L’SPF scoraggia i cybercriminali dallo spoofing del tuo dominio, il quale sarà anche più protetto e difficilmente finirà nella lista di blocco dei filtri antispam. Migliorando la reputazione del tuo dominio, migliorerà anche la capacità di consegna della tua posta legittima. Se per l’invio delle tue email utilizzi un sistema di posta di terze parti (ad es. Google Suite), dovrai creare un record SPF che indichi ai server di posta del destinatario che il mittente è autorizzato a inviare email per conto della tua azienda.

Senza il record SPF, il server di posta elettronica del destinatario potrebbe, in fase di consegna, avvisare l’utente che il messaggio potrebbe essere contraffatto, e a rischio di phishing. In base alle impostazioni di filtraggio, alcuni server di posta elettronica aziendali potrebbero eliminare il messaggio oppure inviarlo direttamente alla casella di posta indesiderata del destinatario, che in questo modo potrebbe non leggerlo mai.

Sistemi di posta aziendali e personali

Dato che molti utenti non leggono mai i messaggi che finiscono nella posta indesiderata, le aziende che non sono in grado di raggiungere il destinatario previsto avranno difficoltà a comunicare con i propri clienti. Molti dei sistemi di posta elettronica più popolari prevedono il rilevamento SPF, quindi chiunque abbia un dominio dovrebbe dedicare qualche minuto di tempo alla creazione di un record SPF sui propri server DNS, in modo che le proprie email raggiungano la posta in arrivo dei destinatari. I sistemi di posta elettronica personali come Google, Hotmail e Yahoo incorporano già i record SPF, pertanto non è necessario aggiungere un record per gli account di posta elettronica personali.

Come funziona un record SPF?

Ogni dominio utilizza un server DNS che associa l’indirizzo IP numerico del server al nome di dominio testuale che gli utenti digitano per raggiungere il sito dal proprio browser. Il record aggiunto al tuo server DNS consente a un browser o a qualsiasi altro servizio che deve contattare il tuo dominio, di abbinare il nome (ad esempio, miodominio.com) con l’IP del tuo server, ma i server DNS possono ospitare anche altri tipi di record. Il record SPF è una voce TXT che elenca l’indirizzo IP dei tuoi server di posta autorizzati. Alla voce SPF, puoi specificare uno o più indirizzi IP autorizzati a inviare e-mail per conto del tuo dominio.

Quando un utente legittimo invia un messaggio, ed è disponibile un record SPF, il server di posta elettronica del destinatario effettua un DNS lookup per trovare la voce TXT e determinare se l’IP del server del mittente è presente nell’elenco di indirizzi IP autorizzati per il dominio del mittente. Se non viene trovato alcun record SPF, il messaggio del mittente potrebbe ricevere un “soft fail” o un “hard fail”, in base alle regole impostate dagli amministratori del server di posta elettronica. Un “soft fail” potrebbe comunque raggiungere il ricevente, ma potrebbe anche essere eliminato dal server di posta elettronica del destinatario a seconda delle impostazioni di sicurezza. Un “hard fail” finirà nella posta indesiderata del destinatario oppure il server potrebbe semplicemente scartare ed eliminare il messaggio.

Opzioni di filtraggio

Impostare e configurare correttamente i filtri, sia per il mittente che per il destinatario, è il primo passo per incrementare la sicurezza della posta elettronica. Sui server di posta del destinatario potrebbero essere impostate opzioni di filtraggio molto rigide, che bloccano tutti i messaggi senza record SPF o eliminano i messaggi che restituiscono qualsiasi tipo di errore. Per questo motivo, il mittente dovrebbe sempre aver configurato un record SPF, per non essere bloccato dal server di posta del destinatario.

Esempi di record SPF

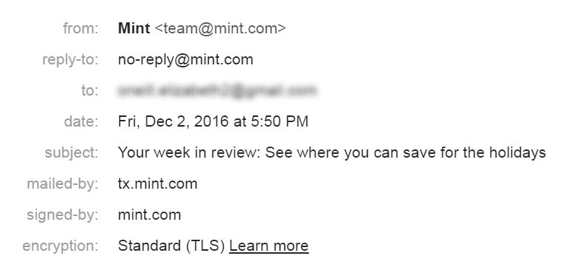

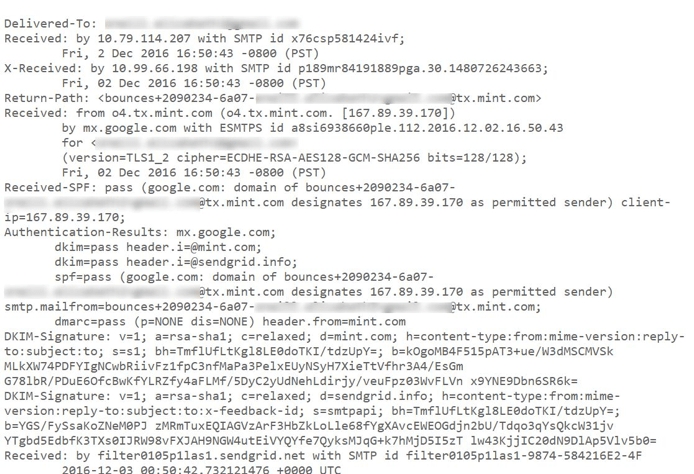

Un record SPF non riporta soltanto un semplice indirizzo IP. Indica anche al server del destinatario cosa fare nel caso in cui l’IP del mittente non sia presente nell’elenco degli indirizzi IP autorizzati. Visto che gli indirizzi IP possono essere 2 o IPv6, è possibile definire entrambe le versioni nel record SPF. Ogni messaggio di posta elettronica contiene due “intestazioni”, una visibile, nella parte superiore di qualsiasi email, e una di carattere tecnico che risulta invece nascosta. Ogni intestazione contiene un indirizzo e-mail mittente “from”, cioè quello che viene mostrato nell’intestazione visibile e l’indirizzo “envelope from” che è contenuto nell’intestazione tecnica nascosta (anche noto come Return-Path o mfrom). Ecco alcuni esempi di intestazioni:

Intestazione visibile:

Intestazione tecnica nascosta:

Un altro esempio di record potrebbe essere il seguente:

v=spf1 ip4:48.213.51.127 ip6:2a05:d018:e3:8c00:bb71:dea8:8b83:851e include:authorized-domain.com -all

Analizzando più nel dettaglio il record SPF di cui sopra, il primo componente, “v-spf1”, indica la versione della voce SPF. Per il momento la versione sarà sempre SPF1, e permette al server di posta elettronica del destinatario di identificare il record TXT che fornisce informazioni SPF.

“ip4” e “ip6” costituiscono gli indirizzi IPv4 e IPv6 dei server di posta autorizzati. È possibile elencare diversi indirizzi IP separandoli con uno spazio e utilizzando il prefisso “ip4” o “ip6” seguito dai due punti. Ad esempio, il seguente record SPF definisce come server autorizzati due indirizzi IPv4:

v=spf1 ip4:48.213.51.127 ip4:31.217.43.153 ip6:2a05:d018:e3:8c00:bb71:dea8:8b83:851e include:authorized-domain.com -all

L’istruzione “include” indica che il dominio definito può inviare posta per conto della tua organizzazione. Ad esempio, immagina di inviare email di marketing in massa utilizzando un provider di posta elettronica di terze parti. Dovrai includere questo provider nel tuo record SPF, in modo che i server di posta elettronica del destinatario non scartino o mandino i messaggi nella posta indesiderata.

Infine, l’istruzione “-all” indica al server del destinatario che cosa fare nel caso in cui il mittente non utilizzi un indirizzo IP autorizzato. La direttiva “-all” dice al server destinatario di impostare il flag su “fail”. Ci sono poi altre due opzioni. L’istruzione “~all” indica un “soft fail”, che potrebbe raggiungere la posta in arrivo del destinatario ma mostrando all’utente un avviso che il messaggio potrebbe essere malevolo. L’istruzione “+all” infine ignora qualsiasi restrizione di sicurezza e indica al server del destinatario di impostare il messaggio su “pass”, ossia che qualsiasi mittente può raggiungere la posta in arrivo del destinatario. Va però sottolineato che quest’ultima impostazione è tutt’altro che sicura e andrebbe evitata.

Come creare un Record SPF

Il modo in cui creare un record SPF dipende dal tuo host DNS. Se utilizzi il server DNS del tuo registrar, probabilmente avrai a disposizione un pannello di controllo dal quale potrai aggiungere ed eliminare voci DNS.

Per prima cosa dovrai creare il tuo record SPF. Puoi partire dagli esempi visti sopra per facilità. Ti basterà sostituire gli indirizzi IP con i tuoi ed eliminare il dominio di terze parti se non utilizzi servizi di posta elettronica esterni che inviano messaggi per conto della tua azienda. Dopo aver creato la voce SPF, sei pronto per pubblicarla sul tuo server DNS.

Il record SPF è una voce TXT e il tuo provider DNS ti permetterà sicuramente di scegliere questo tipo di voce nel pannello di controllo. Solitamente, il tuo server DNS è un provider di terze parti del tuo registrar o della società che ospita il tuo dominio. Se pensi che configurare il record SPF sia troppo complicato, la maggior parte dei fornitori di hosting offre assistenza con impostazioni critiche come le voci DNS, quindi non preoccuparti.

Per aggiungere la voce DNS, vai sul provider che ospita il tuo server DNS e incolla il record che hai creato nelle impostazioni DNS, assicurandoti di scegliere TXT come tipo di voce. Va tenuto a mente che, dopo il salvataggio del record, potrebbero essere necessarie fino a 72 ore per la propagazione delle modifiche in rete.

Come testare il tuo record SPF

Per testare le nuove impostazioni puoi inviare un messaggio dal tuo provider di posta elettronica. Ad esempio, se utilizzi Google Suite e aggiungi un record SPF per il tuo dominio, potresti inviare un messaggio dal tuo account aziendale al tuo account personale come prova. Dovrai quindi controllare le intestazioni delle email per determinare il risultato del lookup SPF.

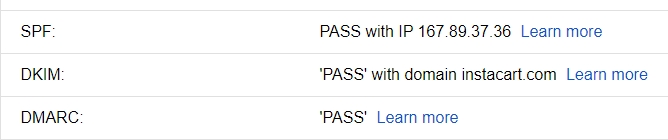

Ad esempio, per vedere le intestazioni di un’email su Gmail dovrai cliccare sul pulsante con i tre puntini verticali “Altro” presente nell’angolo in alto a destra del messaggio, scegliendo dal menù l’opzione “Mostra originale”. Apparirà la finestra dell’intestazione, con i risultati della ricerca SPF mostrati sulla parte superiore della pagina. Di seguito vediamo un esempio di intestazione utilizzando Gmail.

Nell’esempio qui sopra, il controllo SPF viene superato, il che vuol dire che il messaggio è stato considerato legittimo da Gmail e recapitato quindi nella casella di posta del destinatario. Per vedere degli esempi in cui il controllo SPF non viene superato, puoi semplicemente aprire uno dei messaggi che trovi nella tua cartella spam e noterai come venga mostrato un messaggio di avviso.

Record SPF e cybersecurity

Poiché il phishing continua ad essere il vettore di attacco più utilizzato dai cybercriminali, configurare i record SPF e implementare sistemi di protezione della posta elettronica si rivela fondamentale per aiutare gli utenti a riconoscere le email pericolose. Con i record SPF correttamente configurati, i criminali informatici non potranno utilizzare il tuo dominio per lanciare le proprie campagne di phishing. La tua reputazione aziendale ne trarrà giovamento, così come i tuoi clienti.

Molte aziende hanno iniziato a investire sulla formazione di dipendenti e clienti contro le truffe informatiche e il phishing, ma nonostante questo, in molti continuano a cadere vittime del comune phishing e di trappole più sofisticate come la Business Email Compromise (BEC), un tipo di attacco che prende di mira chi ricopre determinati ruoli all’interno di un’azienda, con i cybercriminali che si spacciano per alti dirigenti nel tentativo di ingannare le proprie vittime. E il problema è che sono piuttosto efficaci. Secondo Verizon, di tutti gli utenti che vengono appositamente scelti su misura per l’attacco, il 30% apre le email di phishing e il 12% apre anche allegati dannosi.

I limiti del sender policy framework

La tua prima linea di difesa contro gli attacchi phishing dovrebbe sempre essere basata sull’autenticazione delle email, prima ancora che sulle persone. Bloccare le email dannose prima che vengano recapitate sulla casella di posta degli utenti, li mette al riparo da buona parte delle insidie del phishing. Tuttavia, il controllo SPF nelle email, da solo, non basta a bloccare tutti i messaggi di phishing che prendono di mira i tuoi dipendenti e clienti. Esistono infatti alcuni limiti:

- Accuratezza: i servizi di terze parti che inviano email per conto della tua azienda spesso cambiano e si moltiplicano. Se non sei aggiornato su questi cambiamenti in tempo reale, i tuoi record SPF diventeranno obsoleti.

- Tolleranza: l’SPF è uno dei tanti parametri che i provider di posta elettronica prendono in considerazione per valutare la legittimità di un messaggio e decidere se recapitare o meno l’email. Un mancato superamento del controllo SPF non garantisce che il messaggio verrà bloccato.

- Immunità: se un’e-mail viene inoltrata, il controllo SPF non funziona.

- Protezione: l’SPF non protegge dallo spoofing l’indirizzo “header from” mostrato agli utenti sul loro client di posta. I cybercriminali possono superare il controllo SPF utilizzando un loro dominio all’indirizzo “envelope from” continuando a falsificare il dominio di un’azienda legittima che appare nell’indirizzo mostrato all’utente sul campo “Da”.

Per fortuna, esistono altre tecnologie di autenticazione delle e-mail in grado di superare questi limiti.