85 % aller Datenschutzverletzungen sind auf menschliche Fehler zurückzuführen, wie der Untersuchungsbericht von Verizon zu Datenkompromittierungen 2021 zeigt. E-Mail ist weiterhin der wichtigste Risikovektor bei personenzentrierten Angriffen und Ransomware sowie E-Mail-Betrug wie Business Email Compromise (BEC, auch als Chefmasche bezeichnet), kosten Unternehmen Millionenbeträge.

Wie können Sie sich also am besten vor diesen sich schnell ausbreitenden und gefährlichen Bedrohungen schützen? Dieser Frage geht Gartner im kürzlich veröffentlichten Bericht Market Guide für E-Mail-Sicherheit 2021 nach. In diesem Leitfaden stellt Gartner eine umfangreiche Liste von Funktionen vor, auf die Sicherheitsverantwortliche bei ihrer E-Mail-Sicherheitslösung Wert legen sollten.

Hier erfahren Sie, warum Kunden mit Proofpoint-E-Mail-Sicherheitslösungen auf zwei Hochzeiten tanzen können.

Wir sind uns sicher, dass wir die von Gartner geforderten Funktionen bieten.

E-Mail-Sicherheit sollte schichtweise aufgebaut sein

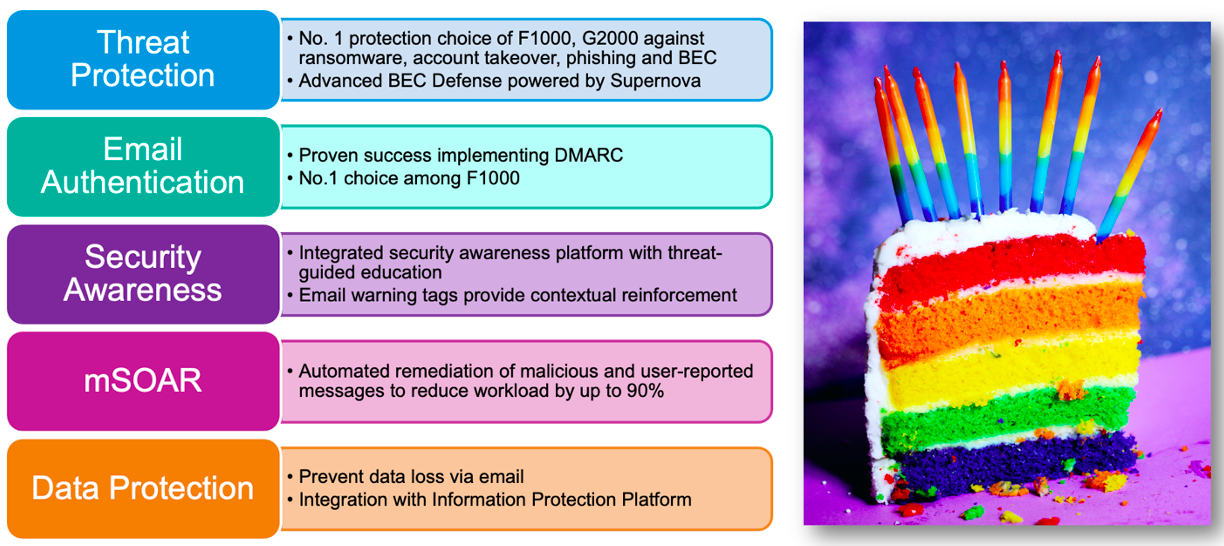

Abb. 1: Fünf wichtige Anforderungen aus dem neuesten Gartner Market Guide für E-Mail-Sicherheit.

Der erste und wichtigste Aspekt der E-Mail-Sicherheit ist die erforderliche Effektivität der Ebenen. Es ist unrealistisch, darauf zu bauen, dass eine einzige Ebene oder ein einziges Produkt das Problem der aktuellen Bedrohungslandschaft lösen kann. Das sagt Gartner zur aktuellen Marktdefinition von E-Mail-Sicherheit:

„E-Mail-Sicherheit umfasst Gateways, E-Mail-Systeme, Anwenderverhalten, die Sicherheit von Inhalten sowie verschiedene zugehörige Prozesse, Services und die entsprechende Sicherheitsarchitektur. Um effektive E-Mail-Sicherheit zu erzielen, müssen nicht nur die richtigen Produkte mit den erforderlichen Funktionen und Konfigurationen gewählt werden, sondern auch die richtigen Abläufe implementiert sein.“

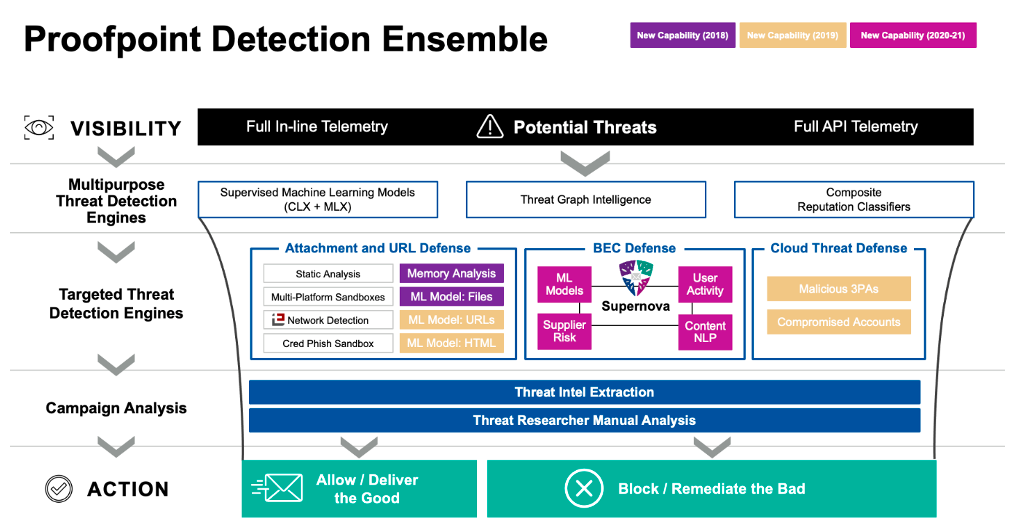

Deshalb hat Proofpoint einen integrierten und mehrschichtigen Ansatz entwickelt, der die Abläufe optimiert, die Risiken minimiert und Ihren Kunden einen einzigartigen Überblick über personenzentrierte Bedrohungen gibt.

Im Folgenden stellen wir die im Gartner Market Guide genannten Anforderungen an E-Mail-Sicherheit vor und zeigen, wie Proofpoint diese Empfehlungen erfüllt.

1. Erweiterter Schutz vor BEC-Angriffen und herkömmlichen Bedrohungen

BEC-Angriffe sind erheblich häufiger geworden. Sie lassen sich leicht durchführen und sind durch den Verzicht auf schädliche Payloads normalerweise schwer zu erkennen. Jeden Monat verhindert Proofpoint, dass Millionen BEC-Angriffe unsere Kunden jemals erreichen.

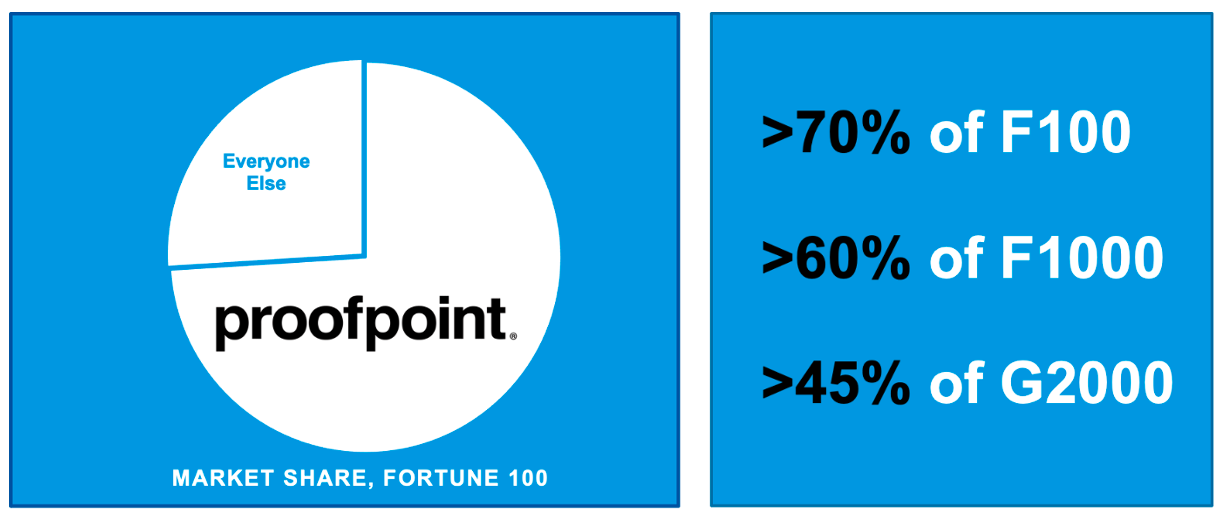

Abb. 2: Proofpoint ist der beliebteste Anbieter für E-Mail-Sicherheit und ein marktführendes Unternehmen mit Kunden in den Fortune 100, Fortune 1000 und Global 2000.

Es gibt einen guten Grund dafür, dass so viele Unternehmen in den Fortune 100, Fortune 1000 und Global 2000 für ihre E-Mail-Sicherheit auf erweiterten Bedrohungsschutz von Proofpoint setzen. Unser Nexus Threat Graph, der Billionen von Echtzeit-Datenpunkten aus E-Mails, Clouds, Netzwerken, Domänen, sozialen Netzwerken sowie ein Bedrohungsdaten-Team aus mehr als 100 Mitarbeitern umfasst, stärkt unsere bewährte Effizienz und unsere Möglichkeiten, uns schnell an neue Bedrohungen anzupassen.

Laut Gartner sollten Unternehmen:

„[...] sich für eine E-Mail-Sicherheitslösung entscheiden, die ML- und KI-basierte Phishing-Schutztechnologien zur Abwehr von BEC-Angriffen bieten, um den Unterhaltungsverlauf zu analysieren und Anomalien aufzudecken. Die Lösung sollte auch über Computer Vision-Funktionen verfügen, um verdächtige Links in E-Mails zu analysieren.“

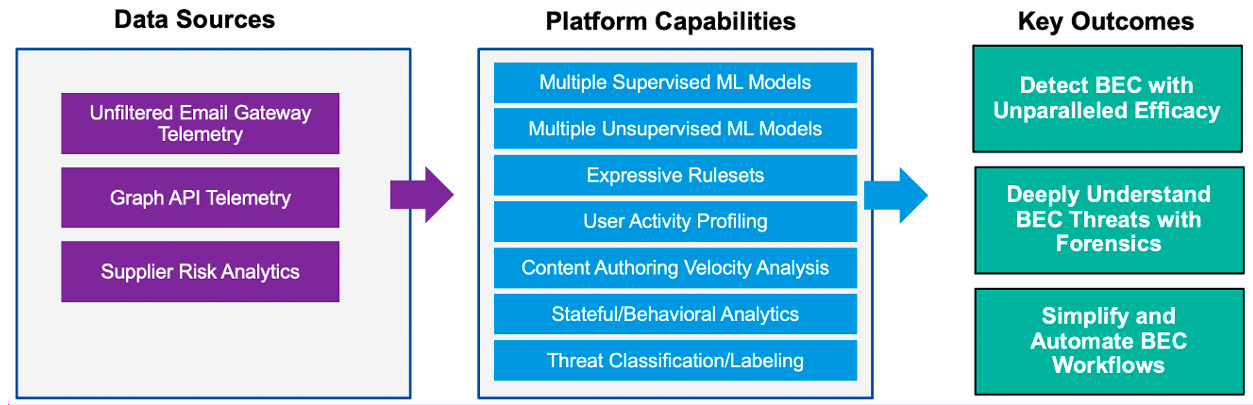

Abb. 3: Funktionen der Proofpoint-Plattform, die BEC-Angriffe abwehren.

Proofpoint verbessert die Machine Learning-Algorithmen der NexusAI-Erkennungsmodule seit mehr als 20 Jahren. Anfang dieses Jahres haben wir die Funktion Advanced BEC Defense eingeführt, die auf der vollständig neuen Erkennungsplattform Supernova basiert. Dank ein- und ausgehender Gateway-Telemetrie, der Analyse von Lieferkettenrisiken sowie API-Daten aus Cloud-Produktivitätsplattformen wie Microsoft 365 und Google Workspace deckt Advanced BEC Defense selbst die raffiniertesten E-Mail-Betrugsversuche zuverlässig auf. Die Funktion ist in allen Proofpoint-Lizenzen für erweiterte E-Mail-Sicherheit enthalten.

Machine Learning (ML) und künstliche Intelligenz (KI) sind in der Branche derzeit beliebte Schlagwörter, doch effektive Ergebnisse sind weitaus wichtiger als der neueste Marketing-Hype. Die hervorragenden Einblicke in die E-Mail-Sicherheit, die Proofpoint als ein marktführendes Unternehmen bietet, ermöglichen mehr Daten und damit bessere Effizienz. Im Gegensatz zu vielen anderen E-Mail-Sicherheitslösungen weisen Proofpoint-Produkte bei der BEC-Erkennung eine äußerst geringe False-Positive-Rate auf, sodass Sicherheitsteams keine unnötige Zeit damit verlieren, Nachrichten zur Verifizierung ihrer Gefährlichkeit durchsuchen zu müssen.

BEC ist jedoch nicht der einzige Angriffstyp, vor dem Proofpoint schützt. Wir nutzen hochentwickelte Sandbox-Funktionen zur Analyse unbekannter Anhänge und URLs. Da wir eine Zunahme beim Missbrauch von legitimem Datenaustausch beobachten, bei dem Angreifer bekannte Services missbrauchen und so ihre Aktivitäten verschleiern, analysieren wir präventiv alle Datenaustausch-URLs in einer Sandbox. Unsere Untersuchungen haben gezeigt, dass mehr als die Hälfte aller schädlichen URLs von Microsoft stammen (z. B. von OneDrive und SharePoint).

Außerdem untersuchen wir Anhänge sowie die URLs in Anhängen und sogar kennwortgeschützte Anhänge. Und wir bieten URL-Veränderungen und Analysen zum Klickzeitpunkt, um Ihre Anwender in jedem Netzwerk und auf jedem Gerät zu schützen. Dadurch reduziert sich die Gefahr durch Inhalte, deren Schadfunktionen erst nach der Auslieferung aktiviert werden.

2. Der DMARC-Authentifizierung vertrauen immer mehr Unternehmen auf der ganzen Welt

Eine wichtige Schutzebene ist die Authentifizierung, mit der sich BEC-Angriffe verhindern lassen. Zudem schützt sie die Reputation Ihres Unternehmens und liefert wichtige Erkenntnisse, um Doppelgänger-Domänen und andere Attacken zu verhindern.

Laut Gartner sollten Unternehmen „DMARC zum Schutz vor Domain-Spoofing implementieren“. Gartner erwähnte auch Folgendes:

„DMARC verhindert das Fälschen des exakten Namens, mit dem Mitarbeiter, Partner und Kunden angegriffen werden. Je nachdem, wie groß und zahlreich die Domänen in einem Unternehmen sind, kann die Implementierung jedoch kompliziert sein. Daher sind häufig professionelle Services für die Implementierung und laufende Überwachung von DMARC notwendig.“

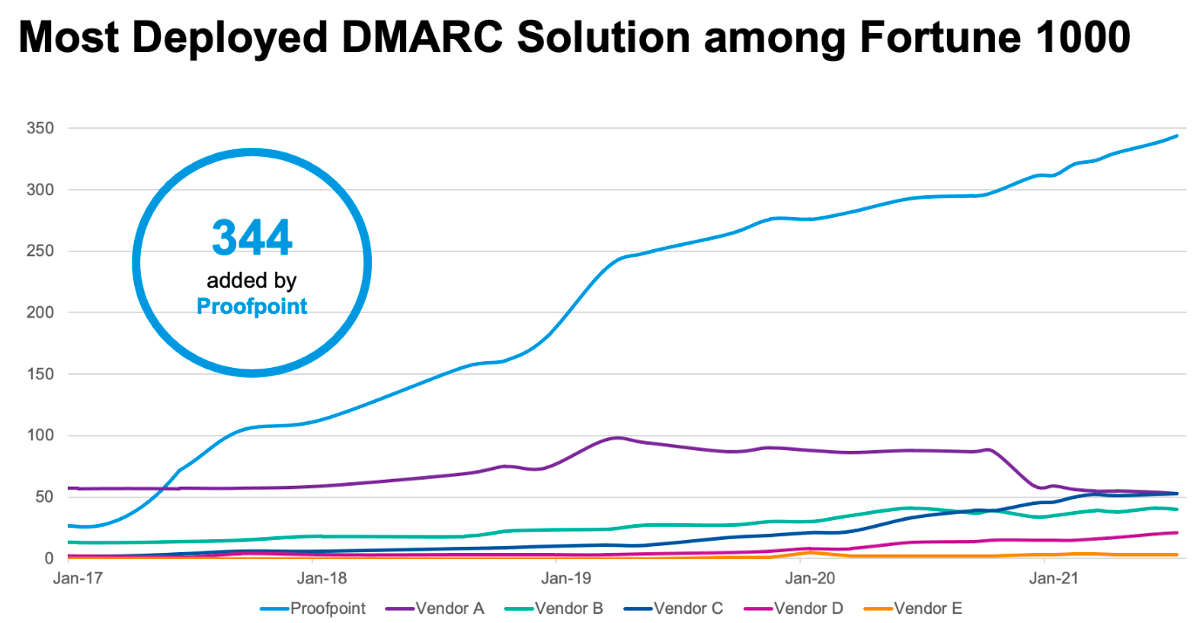

Abb. 4: Diagramm der DMARC-Implementierungen verschiedener Anbieter.

Proofpoint hat DMARC bei mehr Fortune 1000-Unternehmen implementiert als jeder andere Anbieter. Wir haben die Erfahrung, die für erweiterte Konfigurationen erforderlich ist.

Mit der einmaligen Implementierung von DMARC im Unternehmen ist es jedoch nicht getan. Mit Proofpoint Email Fraud Defense bietet Proofpoint erheblichen und dauerhaften Mehrwert für Kunden, da diese Lösung umfassenden Markenschutz für alle Absender gewährleistet, Betrugsversuche und Doppelgänger-Domänen verhindert und einen Überblick über Lieferantenrisiken bietet.

3. Integrierte Schulungen zur Sensibilisierung für Sicherheit

Gartner diskutiert im Market Guide auch das Konzept integrierter Schulungen zur Sensibilisierung für Sicherheit:

„Entscheiden Sie sich für ein Produkt, das kontextabhängige Banner bietet, um so den Lerneffekt der Sensibilisierungsschulungen zu verstärken. Investieren Sie in Anwenderschulungen und implementieren Sie Standardprozeduren für den sicheren Umgang mit finanziellen Daten und die Übertragung vertraulicher Daten. Beide Bereiche werden häufig mit Nachahmer-Techniken angegriffen.“

Proofpoint ist ein markführender Anbieter für Anwenderschulungen zum Umgang mit gezielten Angriffen. Unsere E-Mail-Sicherheitslösung ist eng mit unserer Lösung Proofpoint Security Awareness Training verknüpft, die gezieltere und effektivere Schulungen ermöglicht:

- Anwender, die zu den Very Attacked People™ gehören oder auf echte schädliche E-Mails reagieren, können automatisch für relevante Schulungen mit unseren integrierten geführten TAP-Schulungen (Proofpoint Targeted Attack Protection) angemeldet werden.

- Unsere Inhalte werden durch Proofpoint-Bedrohungsdaten bestimmt: Konkret werden häufig verwendete Köder, Angriffe und vollständige Kampagnen berücksichtigt, die in unserer umfangreichen Content-Bibliothek erfasst wurden.

- Unsere Security Awareness Training-Lösung nutzt Nexus Threat Graph sowie die von Proofpoint-Lösungen erkannten Bedrohungen, um von Anwendern gemeldete Nachrichten zu bewerten und Statistiken zur Zuverlässigkeit dieser Anwendermeldungen zu erstellen.

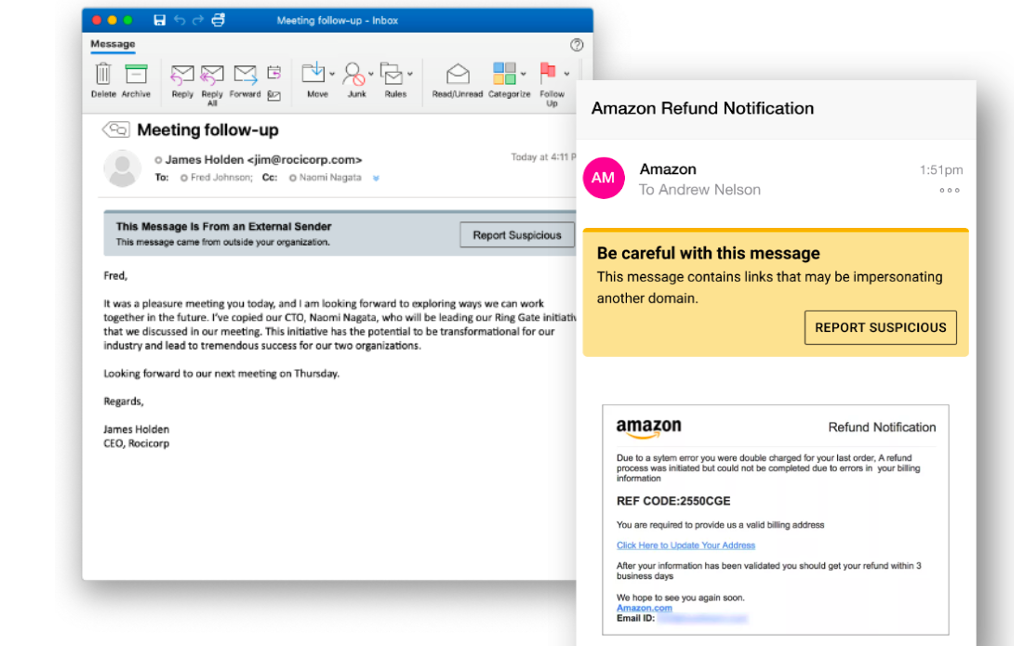

Abb. 5: Von Proofpoint bereitgestellte HTML-basierte E-Mail-Warnhinweise mit Meldungsoption bieten Unternehmen die Möglichkeit, die Aufmerksamkeit ihrer Anwender zu steigern und die E-Mail-Sicherheit zu verbessern.

Proofpoint bietet auch kontextbezogene HTML-basierte E-Mail-Warnhinweise mit Meldungsoption für alle Kunden mit E-Mail-Sicherheitslösungen. Dadurch erhalten Anwender Kontextinformationen über potenziell gefährliche E-Mails und können sie von jedem Gerät aus melden. Wenn E-Mails gemeldet werden, bieten wir leistungsstarke Funktionen für die Koordination von E-Mail-Sicherheits- und Gegenmaßnahmen, die den Sicherheitsteams viel Arbeit abnehmen. Gleichzeitig erhalten die Anwender Rückmeldungen, um den Kreis zu schließen und ihnen Informationen über die gerade gemeldete Nachricht zu liefern.

4. mSOAR mit leistungsstarker Automatisierung für operative Vorteile

Für die mSOAR-Lösung Proofpoint Threat Response Auto-Pull (TRAP) gibt es zwei Hauptanwendungsbereiche:

- Automatische Entfernung von E-Mails, die als gefährlich identifiziert oder nach der Zustellung manipuliert wurden

- Behebungsmaßnahmen bei von Anwendern gemeldeten Nachrichten

Im Market Guide erklärt Gartner zu mSOAR-Tools Folgendes:

„Von Anwendern gemeldete E-Mails können anschließend von mSOAR-Tools verarbeitet werden, um die automatische Klassifizierung von E-Mails zu unterstützen und schädliche Nachrichten aus den Posteingängen zu entfernen. Obwohl die Verarbeitung gemeldeter E-Mails dadurch vereinfacht wird, kann die Behebung zusätzliche Arbeit für ohnehin schon überlastete IT-Sicherheitsteams bedeuten.“

Abb. 6: Überblick über das Erkennungsnetzwerk der Proofpoint-E-Mail-Sicherheitslösungen, das die Reaktion auf Zwischenfälle erheblich verkürzt.

Zur Entlastung der IT-Sicherheitsteams nutzt Proofpoint mit dem Nexus Threat Graph einen der branchenweit größten Datenbestände sowie hochentwickelte Erkennungslösungen und kann so den Arbeitsaufwand in den oben beschriebenen Szenarien um bis zu 90 % verringern.

Nachdem die E-Mails das gesamte Erkennungsnetzwerk durchlaufen haben, können anschließend Maßnahmen wie Quarantäne (einschließlich weitergeleiteter oder ähnlicher Nachrichten), Fallschließung oder integrierte Workflows mit Technologiepartnern wie Okta, SailPoint, CrowdStrike, Palo Alto Networks oder VMware Carbon Black ausgelöst werden, um die Abläufe zu beschleunigen.

Diese Automatisierung kann tausende US-Dollar an Kosten für interne Mitarbeiter sparen, wie das Beispiel des Gesundheitsanbieters zeigt, der in diesem Whitepaper vorgestellt wurde.

5. Proofpoint Email DLP als Teil der Proofpoint Information Protection-Plattform

Bei Proofpoint gilt das Motto: „Daten verlieren sich nicht von selbst.“ Die Bedeutung der E-Mail-Datensicherheitskomponente als unverzichtbares Element der E-Mail-Sicherheit und des Informationsschutzes darf nicht unterschätzt werden.

Heute ist E-Mail-Datensicherheit wichtiger als jemals zuvor. Dazu schreibt Gartner im Market Guide:

„Es wird immer wichtiger, vertrauliche Daten in E-Mails an Partner, Auftragnehmer und Kunden abzusichern, zu verfolgen sowie zu löschen, insbesondere angesichts immer weiter verschärfter Regulierungsmaßnahmen und Datenschutzgesetze. [...] Zudem bleibt E-Mail die häufigste Ursache für Datenschutzverletzungen und insbesondere für versehentlichen Datenverlust.“

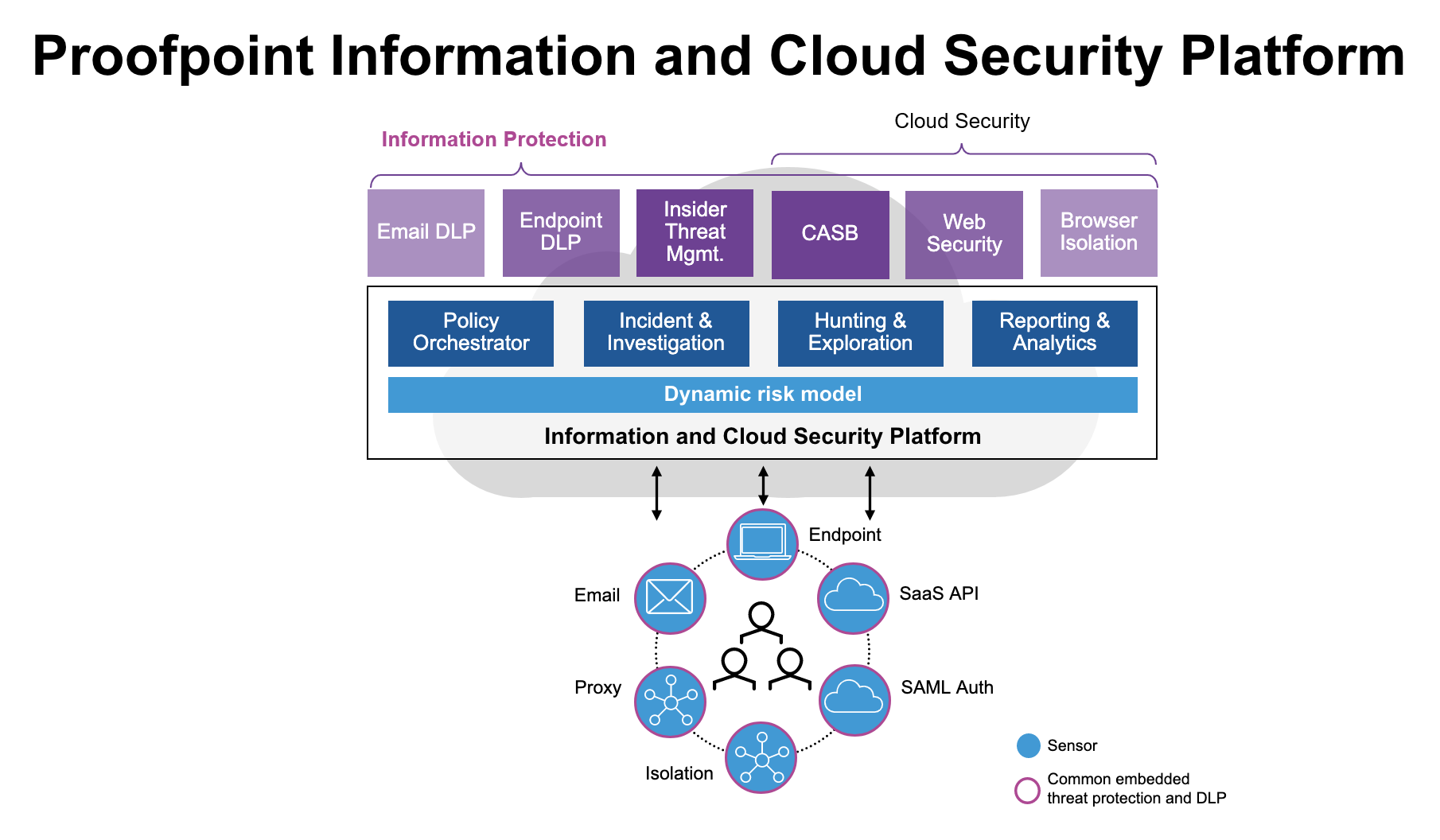

Abb. 7: Die komplette Information and Cloud Security-Plattform von Proofpoint bietet leistungsstarke Funktionen zum Minimieren der personenzentrierten Risiken von Unternehmen.

Die umfassende Proofpoint-Informationssicherheitsplattform, die Lösung Proofpoint Email Data Loss Prevention (DLP) und Encryption, ist für den Informationsschutz außerordentlich nützlich. Bei Proofpoint profitieren Sie von folgenden Vorteilen:

- Zentrale Verwaltung und Erzwingung von E-Mail-DLP und Verschlüsselung über unsere E-Mail-Sicherheitsplattform

- Integration mit der vollständigen Proofpoint Information Protection-Plattform, um beispielsweise Insider-Bedrohungen abzuwehren, die Cloud-Sicherheit zu gewährleisten sowie Inhalte zu untersuchen und mit einer modernen Architektur kontextbasierte sowie personenzentrierte Transparenz zu erhalten

Nachdem Sie die fünf wichtigsten Anwendungsbereiche kennengelernt haben, erfahren Sie im Folgenden, wie Ihr Team diese wichtige Sicherheitskomponente verwalten kann.

Mit Proofpoint Managed Services für E-Mail-Sicherheit können Sie auf zwei Hochzeiten tanzen

IT-Sicherheitsabteilungen auf der ganzen Welt haben mit Fachkräftemangel und -abwanderung zu kämpfen. Mit Proofpoint Managed Services für Email Security profitieren Sie von optimierten Schutzsystemen, priorisierter Unterstützung sowie Erfolgsnachweisen. Außerdem erhalten Sie erstklassige Services, die mit unserer E-Mail-Sicherheitslösung abgestimmt sind.

Dank unserer dauerhaften Unterstützung bieten wir Ihrem Unternehmen erstklassige Transparenz sowie minimierte Risiken und entlasten Ihre Mitarbeiter, die sich auf wirklich schwerwiegende Bedrohungen und andere wichtige Projekte konzentrieren können.

Laden Sie den Gartner-Bericht noch heute herunter, um mehr darüber zu erfahren, was Ihre E-Mail-Sicherheitslösung bieten sollte.

Gartner: „Market Guide for Email Security“ (Market Guide für E-Mail-Sicherheit), Mark Harris, Peter Firstbrook, 7. Oktober 2021.

Gartner unterstützt keine der in den eigenen Forschungspublikationen dargestellten Anbieter, Produkte oder Dienstleistungen und empfiehlt Technologienutzern nicht, nur die Anbieter mit den höchsten Bewertungen oder anderen Auszeichnungen zu wählen. Die Forschungspublikationen von Gartner stellen Meinungsäußerungen des Gartner-Forschungsteams dar und sollten nicht als Tatsachenfeststellung interpretiert werden. Gartner schließt hinsichtlich dieser Forschung jedwede Garantie, ausdrücklich oder impliziert, aus, einschließlich die der Marktgängigkeit oder der Eignung für einen bestimmten Zweck.

Bitte folgenden Haftungsausschluss hinzufügen: GARTNER ist eine eingetragene Handelsmarke und Dienstmarke von Gartner, Inc. und/oder seinen Tochtergesellschaften in den USA und auf der ganzen Welt und wird hier mit Genehmigung von Gartner verwendet. Alle Rechte vorbehalten.