Índice

Definición

El correo electrónico es una de las maneras de comunicarse más beneficiosas que existen. Pero también es una de las principales herramientas que usan los atacantes para robar dinero, credenciales de cuenta e información sensible. Existen muchos tipos de email scam o estafas por correo electrónico, por ejemplo:

- Phishing

- Robo de credenciales

- Malware

- Robo monetario

- Fraude de transferencias

- Ataques a la cadena de suministro

Si los usuarios interactúan con el estafador de correo electrónico y le revelan información delicada, esto puede causar problemas a largo plazo para su organización, incluyendo el robo de identidad, pérdidas financieras y corrupción de datos.

La formación en ciberseguridad empieza aquí

La prueba gratuita funciona de la siguiente manera:

- Reúnase con nuestros expertos en ciberseguridad para evaluar su entorno e identificar su exposición a riesgos.

- En un plazo de 24 horas y con una configuración mínima, desplegaremos nuestras soluciones durante 30 días.

- ¡Conozca nuestra tecnología en acción!

- Reciba un informe que identifica sus vulnerabilidades de seguridad para ayudarle a tomar medidas inmediatas frente a ataques de ciberseguridad.

Rellene este formulario para solicitar una reunión con nuestros expertos en ciberseguridad.

Un représentant de Proofpoint vous contactera sous peu.

Cómo reconocer las estafas por correo electrónico

Los estafadores por correo electrónico o scammers usan diversas estrategias para evadir las defensas del email y engañar a los usuarios para que divulguen información o ejecuten código malintencionado. Algunos tipos de correos electrónicos de estafas incluyen un enlace a una página web malintencionada controlada por el atacante, en la que el atacante recopila información delicada de las víctimas. Cuando un método deja de funcionar, los atacantes suelen reevaluar su enfoque para mejorar la cantidad de usuarios objetivo afectados por estos fraudes.

Señales de alerta de un scam:

- Cualquier ventana en que le apremien por entrar en una página web o su cuenta se cerrará. Esta táctica incluye un enlace a una página web controlada por el atacante.

- Notificaciones de que su información de pago no es válida y de que debe iniciar sesión en su cuenta y cambiar esta información para mantener activa la cuenta.

- Le dice que su información personal es incorrecta, y que se debe enviar al atacante usando un mensaje de respuesta o desde una web.

- Adjunta un archivo de una factura que debe pagarse.

- Transmite una sensación de urgencia o confidencialidad.

- Afirma que usted podría recibir un reembolso por parte del gobierno y le pide datos delicados, como su número de seguridad social.

- Le exige que envíe datos privados para obtener productos, cupones o dinero gratis.

Pero una cantidad cada vez mayor de estafas de correo electrónico no muestran los comportamientos habituales. No incluyen archivos adjuntos ni URL. Y se ocultan a plena vista haciéndose pasar por mensajes empresariales cotidianos.

Estos ataques a veces se denominan vulneraciones de correo electrónico empresarial (BEC) o vulneraciones de cuenta de correo electrónico (EAC). Suelen comenzar cuando un atacante suplanta a una persona en la que el destinatario confía, un jefe, colega o socio, y le pide algo que parezca una cosa normal del día a día de la empresa. Podría tratarse de una transferencia bancaria o de cambiar información de pago, cosas que ocurren con frecuencia en las labores diarias. Para cuando la organización detecta que algo ocurre, el estafador ya tiene el dinero.

Ejemplos de estafas de correo electrónico

Los atacantes o scammers tienen docenas de estrategias en común. Si tiene una solución de correo electrónico gratuita como Gmail y usa su dirección de correo electrónico en formularios de contacto en internet, seguramente se habrá topado con estafas por email en su bandeja de correo no deseado.

Los atacantes podrían lanzar una red más grande si envían los correos a miles de personas. En este modelo, mientras más correos se envíen, mayor será la probabilidad de engañar a muchos de los usuarios seleccionados.

Otros atacantes podrían adoptar un enfoque más detallado, eligiendo cuidadosamente a un destinatario con el acceso adecuado a datos, sistemas o recursos. El atacante investiga a la víctima online y adapta los correos electrónicos para que sean muy personalizados y convincentes. En algunos casos, el atacante ya habrá comprometido una cuenta legítima de correo electrónico y tiene acceso a conversaciones anteriores de correo electrónico, calendarios y contacto, que le sirven como material para elaborar unas imitaciones convincentes.

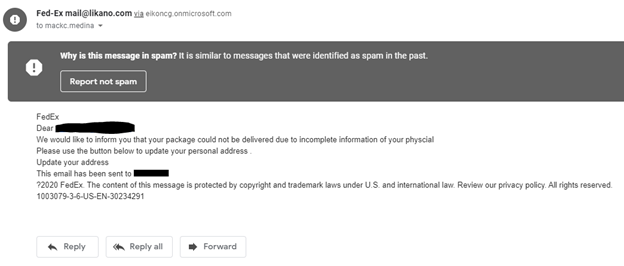

Aquí mostramos un ejemplo de una estafa de correo electrónico:

La imagen anterior es un mensaje (enviado a la bandeja de correo no deseado de Gmail) que envió un atacante, usando FedEx para engañar al usuario objetivo y convencerle de que envíe datos privados. Los atacantes usan este tipo de mensajes porque siempre hay alguien esperando un paquete de FedEx. Si el mensaje se le envía a miles de destinatarios, es posible que muchos de ellos simplemente caigan en la trampa.

El spoofing de correo electrónico es común en las estafas, pero la dirección de correo electrónico del remitente en la imagen anterior es de un dominio público no asociado con FedEx. El correo electrónico no ofrece un número de contacto, sino que tiene tan solo un enlace que lleva a una página web malintencionada.

Otra señal en este ejemplo es que el correo no se dirige al destinatario por nombre ni tampoco tiene información personal que un proveedor normalmente tendría. El correo electrónico es genérico, y contiene solamente la dirección de correo electrónico del destinatario en el saludo (la dirección de correo electrónico está oculta).

Aquí le presentamos algunos factores comunes en la mayoría de las estafas por email:

- Uso de una empresa en común (como FedEx, Netflix, PayPal, su banco, etc.).

- Transmite una sensación de urgencia, tal como la que produciría el perder una cuenta o producto si el usuario objetivo no responde.

- Incluye un saludo genérico que no usa el nombre del destinatario.

- Incluye un botón (muy conveniente) en el que usuario objetivo puede hacer clic para acceder a la página web malintencionada.

- Usa una dirección de correo electrónico no asociada con la empresa oficial, pero engañosamente similar. Por ejemplo, el remitente podría usar un dominio como fedexx.com para engañar a los usuarios, la mayoría de los cuales no revisará la dirección de retorno.

Cómo evitar y protegerse contra las estafas de correo electrónico

No se puede evitar que los estafadores usen el correo electrónico. Pero sí es posible tomar medidas para evitar que las estafas por correo electrónico le conviertan en una víctima. Para grandes empresas, la prevención de fraudes usando los filtros de correo electrónico y la autenticación (como DMARC) puede bloquear mensajes falsificados y mensajes provenientes de dominios malintencionados. Para individuos, use siempre un proveedor de correo electrónico que incluya medidas integradas de protección contra el fraude.

Los scams se dirigen a personas, no a sistemas. Es por eso que necesita un enfoque centrado en las personas para detenerlos. Aquí le indicamos algunas maneras en que puede proteger a los demás contra fraudes de correo electrónico:

- Implemente una defensa de correo electrónico que personalice los controles basándose en la vulnerabilidad única de cada usuario, el perfil de ataque y los privilegios de acceso. Debe ser capaz de detectar archivos adjuntos malintencionados, URL no seguras y técnicas de ingeniería social.

- Use tecnología de autenticación de dominio de correo electrónico, como DMARC, para evitar que ningún mecanismo de fraude por correo electrónico pueda usar su dominio de confianza, incluyendo los ataques orientados a sus usuarios.

- Evite las vulneraciones al correo electrónico y las cuentas basadas en la nube con tecnologías que revelan actividades sospechosas y otras señales de secuestro. Escanee el correo electrónico interno, que podría provenir de cuentas comprometidas. Use la autenticación de múltiples factores (MFA) siempre que sea posible, pero tenga presente que no es una solución a toda prueba contra las vulneraciones de cuentas.

- Aísle las páginas web y URL riesgosas. La tecnología de aislamiento web puede evaluar cuáles páginas web y URL son sospechosas dentro de un contenedor protegido en el interior del navegador normal de un usuario.

- Capacite a los usuarios para que puedan reconocer las más recientes tácticas de phishing y esté alerta a cualquier dirección de correo electrónico de retorno que no se ajuste a la del remitente (incluyendo aquellas con dominios que parezcan estar ligeramente fuera de la norma).

- Mantenga siempre actualizado su software de seguridad (antivirus y antimalware) para contrarrestar amenazas y llegar al punto de contacto.

- Actualice su sistema operativo cuando tenga disponibles los parches y nuevas versiones. Muchos de estos parches remedian vulnerabilidades publicadas por investigadores y expertos en ciberseguridad.

- Haga copias de seguridad de sus datos con frecuencia en caso de que resulte víctima accidentalmente. Sus respaldos se pueden usar como recuperación de datos. Evalúe el usar almacenamiento de respaldo en la nube para lograr la mejor protección. Pero recuerde que muchas de las estafas por email más dañinas no usan malware en absoluto.