Índice

Definición

El email spoofing, o correo de suplantación de identidad, es una técnica empleada en los ataques de spam y de phishing para hacerle pensar a un usuario que un mensaje proviene de una persona o entidad que conocen o en la que confían. En un ataque de spoofing, el remitente falsifica los encabezados del correo electrónico para que el software cliente muestre la dirección de remitente fraudulenta, que la mayoría de los usuarios acepta tal como la ven. Los usuarios no se dan cuenta de que el remitente es falso a menos que inspeccionen el encabezado más de cerca. Si es un nombre que reconocen, es más probable que confíen en él. Si es un nombre que reconocen, es más probable que confíen en este. Así, hacen clic en enlaces malintencionados, abren archivos adjuntos que contienen malware, envían datos delicados y hasta hacen transferencias de dinero de la empresa.

El correo de suplantación de identidad es posible debido a cómo están diseñados los sistemas de correo electrónico. La aplicación cliente asigna una dirección de remitente a los mensajes salientes, por lo que los servidores de correo electrónico saliente no pueden identificar si la dirección del remitente es legítima o falsa.

Los servidores destinatarios y el software antimalware pueden ayudar a detectar y filtrar los mensajes suplantados. Desafortunadamente, no todos los servicios de correo electrónico cuentan con protocolos de seguridad. Aun así, los usuarios pueden revisar el encabezado del correo electrónico de cada mensaje para determinar si la dirección del remitente es falsa.

La formación en ciberseguridad empieza aquí

La prueba gratuita funciona de la siguiente manera:

- Reúnase con nuestros expertos en ciberseguridad para evaluar su entorno e identificar su exposición a riesgos.

- En un plazo de 24 horas y con una configuración mínima, desplegaremos nuestras soluciones durante 30 días.

- ¡Conozca nuestra tecnología en acción!

- Reciba un informe que identifica sus vulnerabilidades de seguridad para ayudarle a tomar medidas inmediatas frente a ataques de ciberseguridad.

Rellene este formulario para solicitar una reunión con nuestros expertos en ciberseguridad.

Un representante de Proofpoint se comunicará con usted en breve.

Una breve historia del email spoofing

La suplantación de correos electrónicos ha sido un problema desde la década de 1970 debido al funcionamiento de los protocolos de correo electrónico. Comenzó con los spammers, que lo usaban para evadir los filtros de correo electrónico. El problema se volvió mucho más común en la década de 1990, y pasó a convertirse en un problema de ciberseguridad a nivel mundial en la década del 2000.

Los protocolos de seguridad fueron introducidos en el 2014 para ayudar a combatir el spoofing de correo electrónico y el phishing. Desde entonces, muchos mensajes de correo electrónico falsificados se envían ahora a las bandejas de spam de los usuarios o se rechazan y nunca se envían a las bandejas de entrada de los destinatarios.

Spoofing vs. Phishing

A pesar de compartir algunas similitudes, el email spoofing y el phishing son dos ciberamenazas distintas con varias diferencias fundamentales.

- El objetivo del spoofing es suplantar la identidad de alguien, mientras que el de los ataques de phishing es robar información.

- Las estafas de phishing son fraudulentas porque implican el robo de información. Sin embargo, el spoofing no se considera fraude porque no se roba la dirección de correo electrónico o el número de teléfono de la víctima, sino que se imita.

- El phishing suele implicar que el atacante se haga pasar por una organización de confianza, mientras que el spoofing consiste en cambiar la dirección de correo electrónico o el número de teléfono del remitente para hacerse pasar por otra persona.

- El phishing suele ejecutarse con sitios web falsos y portales de recopilación de datos. Los correos electrónicos de spoofing pueden utilizarse para violar la seguridad del sistema o robar información del usuario.

Cómo funciona el spoofing

El objetivo del spoofing es convencer a los usuarios de que el correo electrónico proviene de alguien que conocen o en quien confían. En la mayoría de los casos, un colega, proveedor o marca. Haciendo uso de esa confianza, el atacante le pide al destinatario que divulgue información o que tome otras acciones.

Con un cliente de correo electrónico típico (como Microsoft Outlook), la dirección del remitente se introduce automáticamente cuando un usuario envía un nuevo mensaje de correo electrónico. Pero un atacante puede enviar mensajes programáticamente usando scripts básicos en cualquier lenguaje que configure la dirección del remitente a una dirección de correo electrónico específica. Los extremos de la API de correo electrónico permiten a los remitentes especificar una dirección de remitente sin importar si existe la dirección. Y los servidores de correo saliente no pueden determinar si la dirección del remitente es legítima.

El correo electrónico saliente se recupera y reenvía usando el Protocolo Simple de Transferencia de Correo Electrónico (SMTP, del inglés “Simple Mail Transfer Protocol”). Cuando un usuario hace clic en “Enviar” en un cliente de correo electrónico, el mensaje se envía primero a un servidor de SMTP saliente configurado en el software cliente. El servidor SMTP identifica el dominio del destinatario y lo reenvía al servidor de correo electrónico del dominio. Posteriormente, el servidor de correo electrónico del destinatario reenvía el mensaje a la bandeja de entrada adecuada.

Por cada “salto” que da un mensaje de correo electrónico en su trayecto virtual entre un servidor y otro, la dirección de cada servidor se registra e incluye en los encabezados. Estos encabezados divulgan la ruta y remitente verdaderos, pero muchos usuarios simplemente no revisan los encabezados antes de interactuar con un remitente de correo electrónico.

Los tres principales componentes de un correo electrónico son:

- La dirección del remitente

- La dirección del destinatario

- El cuerpo (texto) del mensaje

Otro componente que se usa con frecuencia en el phishing es el campo de “Responder a”. El remitente puede configurar este campo y usarlo en un ataque de phishing. La dirección de “Responder a” le dice al software de cliente de correo electrónico a dónde enviar la respuesta, que puede ser a una dirección diferente de la del remitente. De nuevo, los servidores de correo electrónico y el protocolo SMTP no validan si este correo electrónico es legítimo o falsificado. Depende del usuario darse cuenta de si la respuesta irá al destinatario equivocado.

Ejemplos de spoofing

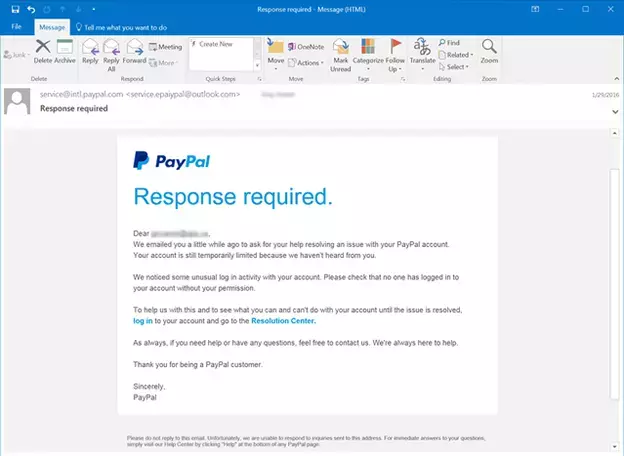

Un ejemplo de spoofing de correo electrónico sería un caso en que un atacante crea un correo electrónico que parezca que proviene de PayPal. El mensaje le dice al usuario que su cuenta se suspenderá si no hace clic en un enlace, autentica su identidad en la página y cambia la contraseña de la cuenta. Si el usuario es engañado con éxito y teclea sus credenciales, el atacante puede autenticarse en la cuenta PayPal del usuario objetivo y robarle el dinero.

Para el usuario, un mensaje suplantado de correo electrónico parece legítimo, y muchos atacantes toman elementos de la página web oficial para lograr que el mensaje sea más creíble. He aquí un ejemplo de spoofing de correo electrónico con un ataque de phishing de PayPal:

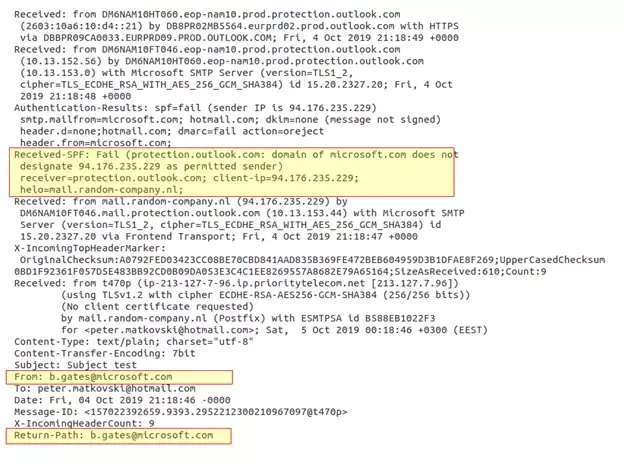

Un ataque de spoofing más complejo es el que se orienta a empleados financieros y utiliza la ingeniería social y el reconocimiento online para convencer a una víctima de que envíe millones a la cuenta bancaria de un atacante. Aquí le presentamos un ejemplo de un correo electrónico falsificado:

Nótese que la dirección de correo electrónico en el campo del remitente (campo “De”) es la de Bill Gates (b.gates@microsoft.com). Hay dos secciones a revisar en estos encabezados de correo electrónico. La sección “Recibido” indica que el correo electrónico originalmente fue gestionado por el servidor de correo electrónico email.random-company.nl, lo que es una primera indicación de que este correo está falsificado. Pero el mejor campo para revisar es la sección “Recibido-SPF”. Notará que la sección presenta un estado “Fail” (“fallido”).

Seguridad en el correo electrónico

Cómo identificar correos de spoofing

Aunque las estafas de spoofing siguen siendo cada vez más elaboradas, algunos signos e indicios concretos pueden ayudarle a identificar un correo electrónico de spoofing.

- Compruebe el encabezado del correo electrónico: El encabezado del correo electrónico contiene información como la fecha, el asunto, los nombres del destinatario y del remitente, y la dirección de correo electrónico. Compruebe si la dirección de correo electrónico parece proceder de una fuente legítima y si el nombre y otros detalles coinciden.

- Busque desconexiones entre direcciones de correo electrónico, nombres de visualización, etc.: Una dirección de correo electrónico que no coincide con el nombre para mostrar del remitente es un signo revelador de un correo electrónico falsificado, especialmente si el dominio de la dirección de correo electrónico parece sospechoso.

- Evalúe el contenido del correo electrónico: Los correos electrónicos falsos suelen contener mensajes alarmantes o agresivos para provocar una sensación de urgencia e impulsividad. Si el tono de la línea de asunto y el contenido del correo electrónico están diseñados para asustarle o alarmarle, es probable que se trate de un correo electrónico falsificado.

- Esté atento a los correos electrónicos que solicitan información personal: Los correos electrónicos fraudulentos suelen utilizarse junto con las estafas de phishing, en las que los estafadores se hacen pasar por marcas o identidades para obtener su información personal.

- Evite hacer clic en enlaces o descargar archivos adjuntos: Si recibe un correo electrónico que parece sospechoso o que procede de un remitente desconocido, no haga clic en los enlaces ni descargue archivos adjuntos.

- Copie y pegue el contenido de un mensaje de correo electrónico en un motor de búsqueda: Lo más probable es que el texto utilizado en un ataque de phishing común ya haya sido denunciado y publicado en Internet.

- Busque incoherencias en la firma del correo electrónico: Si la información de la firma del correo electrónico, como el número de teléfono, no coincide con lo que se sabe del remitente, puede tratarse de un correo electrónico falsificado.

En caso de duda, absténgase de abrir cualquier correo electrónico desconocido o sospechoso. Con o sin email spoofing, un enfoque centrado en las personas y en los usuarios es clave para mitigar los costosos ataques de ingeniería social.

Finalidad del spoofing

El spoofing de correo electrónico puede parecer una táctica poco habitual, pero puede resultar un medio eficaz de engañar a víctimas desprevenidas. Algunos de los principales objetivos del spoofing son:

- Adquirir información delicada: Los atacantes pueden utilizar el spoofing para obtener información confidencial, como números de la seguridad social, datos financieros y otra información crítica.

- Apoderarse de cuentas online: Con el spoofing los atacantes pueden apoderarse de cuentas online engañando a los usuarios para que revelen sus credenciales de inicio de sesión.

- Distribuir malware: Los atacantes utilizan el email spoofing para distribuir programas maliciosos en el ordenador o la red del destinatario.

- Robo de fondos: El email spoofing se utiliza para robar fondos engañando a los usuarios para que revelen su información financiera o transfieran dinero a la cuenta del atacante.

- Manipular e influir: La suplantación de correo electrónico puede influir en la opinión pública a favor de grupos y partidos con intereses especiales, ya sean políticos, gubernamentales o ecologistas.

Estadísticas del spoofing

Los clientes de correo electrónico configurados para usar SPF y DMARC automáticamente rechazan los correos electrónicos que no aprueban la validación, o los redirigen a la bandeja de correo no deseado del usuario. Los atacantes se enfocan tanto en personas como en empresas, y solo hace falta engañar a un único usuario para abrir las puertas al robo de dinero, datos y credenciales.

No es de extrañar que el correo de suplantación de identidad se haya convertido en uno de los métodos preferidos por los ciberatacantes. Considere las siguientes estadísticas:

- Cada día se envían 3,1 millardos de correos electrónicos de spoofing.

- Más del 90% de los ciberataques comienzan por un mensaje de correo electrónico.

- Se estima que los ataques de phishing y spoofing han costado un estimado de 26.000 millones de dólares desde el 2016.

- En 2019, el FBI reportó que 467.000 ciberataques resultaron exitosos, y el 24% de estos estaban basados en el correo electrónico.

- El 91% de los correos electrónicos cebo se envían a través de Gmail, y sólo el 9% proceden de otros dominios de envío. (Fuente: https://blog.barracuda.com/2021/11/10/threat-spotlight-bait-attacks/)

- Como media, cada estafa obtuvo nada menos que 75.000 USD de cada víctima.

Un ataque común que usa el email spoofing son los fraudes a directores generales (CEO), que también se denominan ataques de Compromiso del Correo Electrónico Empresarial o ataques BEC (del inglés “Business Email Compromise”). En los ataques BEC, el atacante falsifica la dirección de correo electrónico del remitente para hacerse pasar por un ejecutivo o dueño de una empresa. Este ataque suele dirigirse a un empleado en los departamentos de finanzas, contabilidad o cuentas por pagar.

Es posible engañar incluso a empleados inteligentes y bien intencionados para que envíen dinero cuando la solicitud proviene de alguien en quien confían, especialmente una figura de autoridad. Aquí presentamos algunos ejemplos de estafas de phishing de gran repercusión

- El Canadian City Treasure fue víctima de una estafa en la que una persona, haciéndose pasar por el gestor municipal Steve Kanellakos, les convenció de que transfiriesen 98.000 USD de fondos públicos.

- La empresa de juguetes Mattel fue engañada para que transfiriesen 3 millones de USD a una cuenta en China, pero tuvieron la fortuna de poder recuperar el dinero cuando el ejecutivo financiero al que se defraudó pudo confirmar que el mensaje no había sido enviado por el director general (CEO), Christopher Sinclair.

- El banco belga Crelan fue víctima de una estafa en la que los atacantes los convencieron de enviarles 70 millones de EUR.

Cómo protegerse contra el spoofing

Además de contar con un equipo perspicaz con buen ojo para detectar correos electrónicos sospechosos, existen herramientas y tecnologías específicas que pueden ayudar a evitar que el spoofing de correo electrónico se convierta en una amenaza.

- Pasarela de correo electrónico segura: Una pasarela de correo electrónico segura puede ayudar a protegerse contra el spoofing del correo electrónico filtrando los mensajes sospechosos y bloqueando los mensajes procedentes de direcciones de correo electrónico suplantadas conocidas.

- Implementar protocolos de autenticación del correo electrónico: Los protocolos Sender Policy Framework (SPF), DomainKeys Identified Mail (DKIM) y Domain-based Message Authentication, Reporting, and Conformance (DMARC) funcionan conjuntamente para autenticar los mensajes de correo electrónico y evitar el spoofing.

- El convenio de remitentes (SPF, del inglés “Sender Policy Framework”) es un protocolo de seguridad que se convirtió en un estándar en 2014. Funciona en conjunto con el protocolo DMARC (Autenticación de Mensajes Basada en Dominios, Informes y Conformidad; en inglés: Domain-based Message Authentication, Reporting and Conformance) para defenderse contra ataques de malware y de phishing.

- El SPF es capaz de detectar correos electrónicos falsificados, y se está volviendo muy común entre los diversos servicios de correo electrónico como herramienta para combatir el phishing. Pero el uso del SPF es responsabilidad del propietario del dominio. Para usar SPF, el titular del dominio debe configurar una entrada de DNS TXT especificando todas las direcciones IP autorizadas para enviar correo electrónico a nombre del dominio.

- Habiendo configurado esta entrada de DNS, los servidores de correo electrónico del destinatario consultan la dirección IP al recibir un mensaje para asegurarse de que coincida con las direcciones IP autorizadas del dominio del correo electrónico. Si coincide, el campo “Recibido-SPF” mostrará un estado PASS (aprobado). En caso contrario, el campo mostrará un estado FAIL (fallido). Los destinatarios deben revisar este estado al recibir un correo electrónico con enlaces, archivos adjuntos o instrucciones escritas.

- Utilizar un proveedor de correo electrónico seguro: Elija un proveedor de servicios de correo electrónico seguro que utilice medidas de seguridad avanzadas para protegerse contra el spoofing y los ataques de phishing. Por ejemplo, ProtonMail es un proveedor de correo electrónico seguro ampliamente conocido y de uso gratuito.

- Utilizar filtros de correo electrónico: Los filtros de correo electrónico sencillos limitan el número de mensajes sospechosos que llegan a las bandejas de entrada de los usuarios. Los filtros de correo electrónico ayudan a detectar y filtrar los mensajes falsos y a bloquear los mensajes procedentes de direcciones de correo electrónico falsas conocidas.

- Capacitar a los usuarios: Forme a su personal para que identifique y evite los ataques de spoofing. Comparta las formas de identificar los correos electrónicos sospechosos que deben denunciarse antes de abrirlos.

Estas son sólo algunas de las soluciones de seguridad de correo electrónico más comunes que las organizaciones utilizan para protegerse mejor contra el spoofing de correo electrónico y otros tipos de ciberataques.

Cómo puede ayudar Proofpoint

Email Protection (Protección para Correo Electrónico) de Proofpoint es una solución de seguridad integral que permite a las organizaciones detectar y bloquear las amenazas conocidas y emergentes del correo electrónico, incluidas el spoofing, el phishing y otras formas de ingeniería social.

Algunas de las características clave que hacen de Email Protection de Proofpoint una solución de seguridad de correo electrónico clasificada como la #1 son:

- Aprendizaje automático: Aprovecha el aprendizaje automático para detectar y bloquear las amenazas avanzadas del correo electrónico, incluidos el phishing, el BEC y el fraude por correo electrónico.

- Protección de dominios: Protege contra la suplantación de dominios y los correos electrónicos fraudulentos que utilizan dominios de confianza. Detiene los correos electrónicos fraudulentos en la puerta de enlace de Proofpoint a la vez que protege la reputación de su organización.

- Detección multicapa: Utiliza técnicas de detección multicapa, incluida la detección basada en firmas y el análisis dinámico, para evitar las amenazas conocidas y desconocidas.

- Pasarela de correo electrónico segura: Implementable como un servicio en la nube o en las instalaciones, Proofpoint proporciona una puerta de enlace de correo electrónico segura que ayuda a las organizaciones a defenderse contra las amenazas, al tiempo que garantiza la continuidad del negocio y el cumplimiento del correo electrónico.

Obtenga más información sobre Proofpoint Email Protection y cómo hacer que su correo electrónico sea impenetrable frente a usuarios no autorizados y ciberamenazas avanzadas. Póngase en contacto con Proofpoint para obtener más información sobre su conjunto de productos y soluciones de ciberseguridad de primera clase.