ランサムウェアの攻撃は、従来、エンドポイントやネットワークドライブ上のデータを標的としていました。これまで、ITセキュリティ・チームは、クラウドのほうがランサムウェア攻撃に対してより強いと考えられていました。それは、今ではおなじみの「自動保存」機能、バージョン管理、そして古き良きファイル用のごみ箱が、バックアップとして十分機能していたからです。しかし、この状況はもう長くは続かないかもしれません。

プルーフポイントは、Office 365またはMicrosoft 365に潜在的に危険な機能があることを発見しました。この機能により、ランサムウェアはSharePointおよびOneDriveに保存されたファイルを、専用のバックアップまたは攻撃者からの復号キーがなければ復元できないように暗号化することが可能になります。

今回の調査では、Microsoft 365およびOffice 365 Suite内のSharePoint OnlineとOneDriveという最も人気のある2つの企業向けクラウドアプリに焦点を当て、ランサムウェアの攻撃者がクラウド上の組織のデータを狙い、クラウドインフラに対する攻撃を開始できるようになったことを示しています。

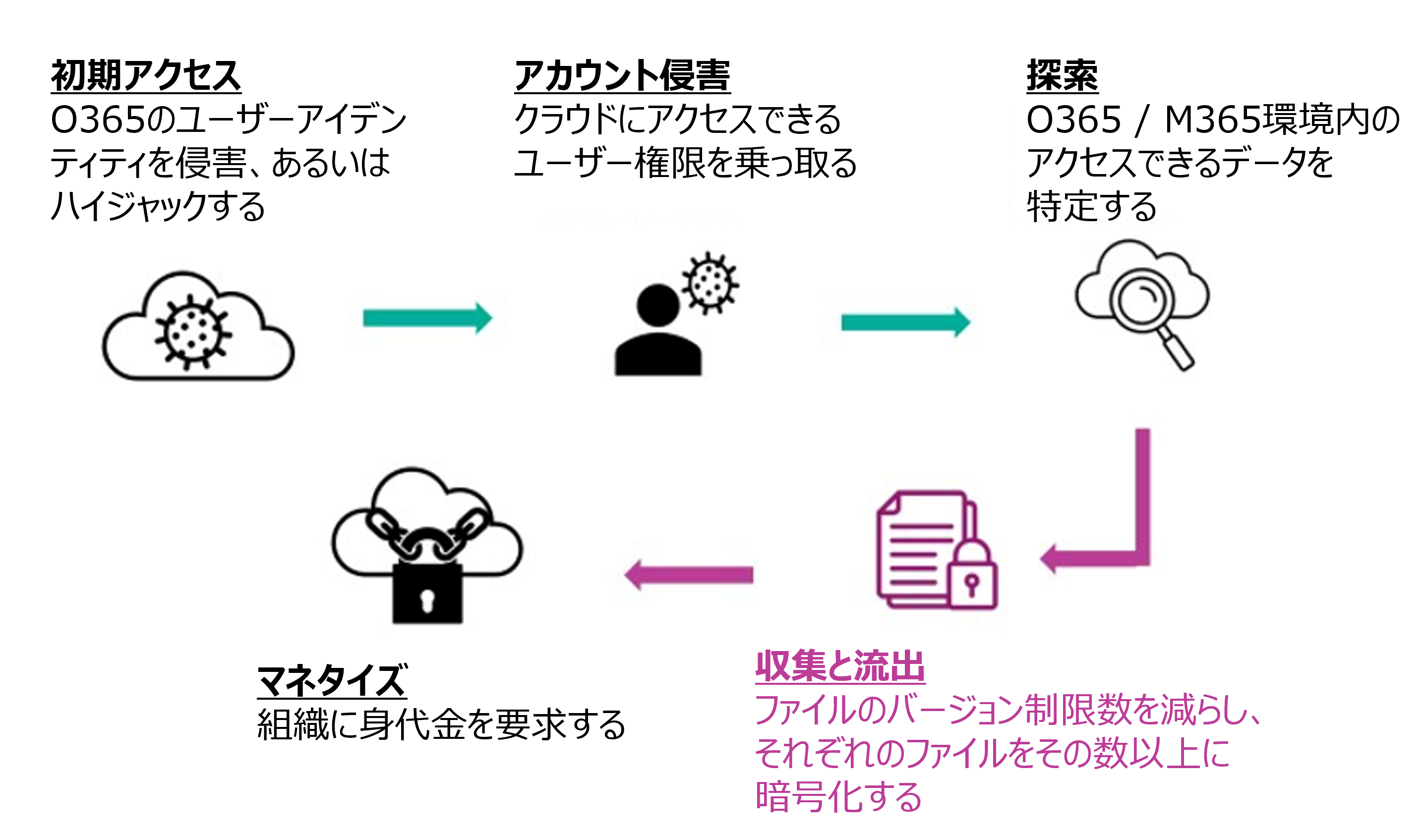

クラウド ランサムウェアの攻撃チェーン

攻撃チェーン

Proofpointチームは、攻撃チェーンを特定し、以下のステップを文書化しました。この攻撃が実行されると、感染したユーザーのアカウント内のファイルが暗号化されます。エンドポイントで実行されるランサムウェアと同様に、これらのファイルは復号化キーによってのみ復元することができます。

以下のアクションは、Microsoft API、コマンドラインインターフェース(CLI)スクリプト、PowerShellスクリプトを使用して自動化することが可能です。

- 初期アクセス: ユーザーの ID を侵害またはハイジャックすることで、1 人以上のユーザーの SharePoint Online または OneDrive アカウントにアクセスします。

- アカウントの乗っ取りと探索: 攻撃者は、侵害されたユーザーが所有する、またはサードパーティのOAuthアプリケーションによって制御されるすべてのファイル (ユーザーのOneDriveアカウントも含まれる) にアクセスできるようになります。

- データ収集と流出: ファイルのバージョン制限を 1 などの低い数値に減らします。あるいはバージョン制限よりも多くの回数のファイルを暗号化します。バージョン制限数が1の場合、攻撃者はファイルを2回暗号化します。このステップは、エンドポイント型ランサムウェアの攻撃チェーンと比較して、クラウド型ランサムウェアに特有のものです。場合によっては、攻撃者は、二重の恐喝戦術の一部として、暗号化されていないファイルを流出させることがあります。

- マネタイズ: この時点で、すべてのオリジナル(攻撃前)バージョンのファイルが失われ、クラウド・アカウントには各ファイルの暗号化されたバージョンだけが残ります。この時点で、攻撃者は組織に対して身代金を要求することができます。

図1:クラウドランサムウェアの攻撃チェーン図(収集と流出の段階は、マイクロソフト環境に特有のものです)

リストとドキュメントライブラリ:

SharePoint OnlineサイトおよびOneDriveアカウント内のストレージコンテナを指すMicrosoft用語

リストとは、SharePoint Online内にタスク、カレンダー、課題、写真、ファイルなどのコンテンツを保存するMicrosoft社のWebパーツのことです。OneDriveのアカウントは、主にドキュメントを保存するために使用されます。OneDriveに最も関連する用語として、ドキュメント ライブラリを耳にすることでしょう。ドキュメントライブラリは、SharePointサイトまたはOneDriveアカウント上の特別なタイプのリストで、ドキュメントのアップロード、作成、更新、チームメンバーとのコラボレーションを行うことができます。

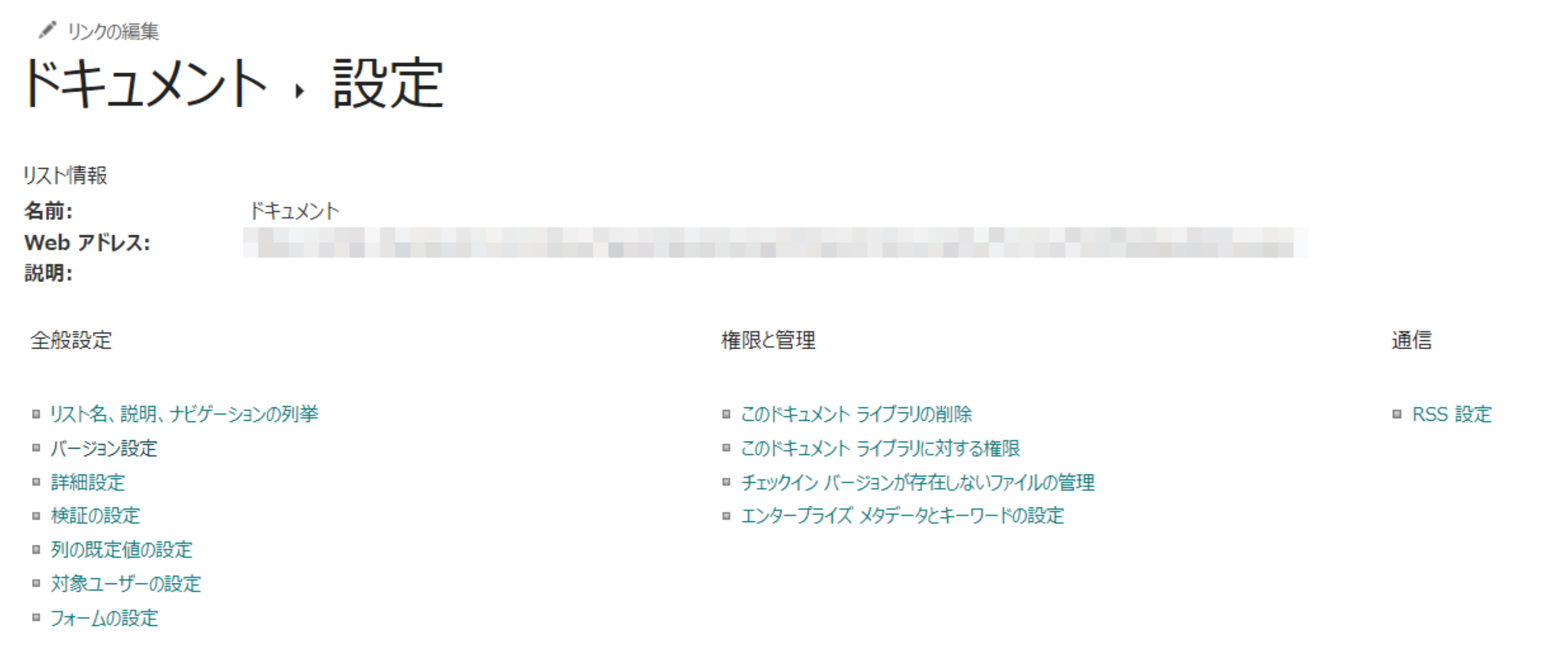

リストとドキュメントライブラリのバージョン設定は、いずれも「リストの設定」にあります。上記のクラウドランサムウェアの攻撃チェーンにおいて、収集と流出のステップを説明すると、攻撃者はリストの設定を変更し、そのドキュメントライブラリに含まれるすべてのファイルに影響を与えることになります。

ドキュメントライブラリのバージョン管理のメカニズム

SharePoint Online および OneDrive のすべてのドキュメント ライブラリには、ユーザー設定可能な保存バージョン数の設定があり、サイト所有者は他のロールに関係なく変更することができます。管理者ロールや関連する特権を保持する必要はありません。バージョン管理の設定は、各ドキュメントライブラリのリスト設定の下にあります。

図2:ドキュメントライブラリのバージョン管理設定

Link: https://support.microsoft.com/en-us/office/enable-and-configure-versioning-for-a-list-or-library-1555d642-23ee-446a-990a-bcab618c7a37

設計上、ドキュメントライブラリのバージョンの数を減らすと、ドキュメントライブラリ内のファイルにさらに変更を加えると、古いバージョンの復元が非常に困難になります(「責任ある開示と議論」の項を参照)。

悪意のある目的を達成するためにバージョン管理の仕組みを悪用する方法は2つあります。1つはファイルのバージョンを過剰に作成すること、もう1つはドキュメントライブラリのバージョンの数を減らすことです。

ファイルのバージョンを増加させる編集には、文書の内容、ファイル名、ファイルのメタデータ、ファイルの暗号化状態への変更が含まれます。

作成されたファイルのバージョンが多い場合の方法は、以下の通りです。

- ステージング:ほとんどのOneDriveアカウントには、デフォルトで500のバージョン制限があります。攻撃者は、ドキュメントライブラリ内のファイルを501回編集すれば、各ファイルのオリジナル(攻撃前)バージョンは復元不可能となります。

- データの暗号化: 501回編集するたびに、ファイルを暗号化します。これで、復元可能な 500 バージョンすべてが暗号化されました。組織は、攻撃者が編集したバージョン数を超えてバージョン制限を増やそうとしても、ファイルのオリジナル(攻撃者以前の)バージョンを独自に復元することはできません。この場合、バージョン制限を501以上に増やしたとしても、501バージョン以上保存されたファイルは復元できません。

しかしながら、500回以上ファイルを暗号化することは、通常の攻撃ではまず考えられません。悪意ある操作が検出されやすくなり、さらにより多くのスクリプトとより多くのマシンリソースを必要とするからです。

以下の方法であれば、もっと簡単です。文書ライブラリのバージョン管理制限数を少なくする方法は、以下の通りです。

- ステージング: ドキュメントライブラリのバージョン管理番号を1などの低い数字に減らします。これは、最終編集前の最新バージョンのファイルのみが保存され、ユーザーが復元できることを意味します。

- データの暗号化:ファイルを2回暗号化するか、主要なコンテンツの変更、ファイルのメタデータの変更を組み合わせて、各ファイルを2回編集します。これにより、攻撃者からの復号化キーがない限り、組織はファイルのオリジナル(攻撃前)バージョンを復元できないようになります。

バージョン制限をゼロにすることは赤信号のようなものであり、バージョンを削除するものではありません。バージョンは、1つの簡単なステップでユーザーが利用できるようになります。バージョン制限をリセットするか、手動でスイッチを切り、元に戻します。

クラウド同期フォルダなど、エンドポイントとクラウドの両方にハイブリッドな状態で保存されているファイルは、攻撃者がローカル/エンドポイントのファイルにアクセスできないため、この新しいリスクの影響を軽減することができます。完全な身代金要求フローを実行するには、攻撃者はエンドポイントとクラウドのアカウントを侵害し、エンドポイントおよびクラウドに保存されたファイルにアクセスする必要があります。

SharePoint OnlineとOneDriveのユーザーアカウントへの初期アクセス

攻撃者は、SharePoint OnlineまたはOneDriveアカウントにアクセスするために、最も一般的な以下の3つの経路を取ります。

- アカウント侵害(乗っ取り):フィッシング、ブルートフォース攻撃、その他のクレデンシャル侵害(認証情報の窃取)の手口により、ユーザーのクラウドアカウントのクレデンシャルを直接侵害する。

- サードパーティ製OAuthアプリケーション:SharePointやOneDriveにアクセスするためのアプリケーションスコープを持つサードパーティ製OAuthアプリを承認するようユーザーをだます。

- セッションハイジャック:ログインしたユーザーの Web セッションを乗っ取るか、SharePoint Online および/または OneDrive のライブ API トークンを乗っ取る。

Proofpointでクラウドランサムウェアにつながる行動から組織と機密データを保護する

幸いなことに、エンドポイントのランサムウェア対策に適用されるベストプラクティスの推奨事項の多くは、クラウド環境の保護に関しても適用されます。

まず、Proofpoint CASBでOffice 365アカウントのリスクのあるファイル構成変更の検出をオンにします。ユーザーが誤って設定を変更することはあり得ますが、あまり一般的な行動ではありません。万が一、ユーザーが知らずに変更してしまった場合は、そのことを認識させ、バージョンの上限を上げるように依頼する必要があります。そうすれば、攻撃者がユーザーを危険にさらし、そのユーザーのリストに対してすでに低いバージョン制限を利用して、組織の身代金を要求するリスクを減らすことができます。

2つ目は、ランサムウェアに関するセキュリティ ハイジーンを向上させることです。

- Very Attacked People (組織の中の最も注意すべき人物): Proofpoint TAP (Targeted Attack Protection) は、クラウド、メール、Web に対する攻撃が最も多く、脅威となっているユーザーを特定し、その保護の優先順位を高めます。これらのユーザーは、役員や特権ユーザーなど、そもそも組織において非常に重要だと考えられている人物のリストに含まれていない可能性があります。

- アクセス管理: 強力なパスワードポリシーの維持、多要素認証(MFA)の利用拡大、クラウドアプリ全体における最小特権と原則ベースのアクセスポリシーの浸透を図ります。

- ディザスターリカバリー&バックアップ:ランサムウェアの被害を低減するために、ディザスタリカバリおよびデータバックアップのポリシーを更新します。理想的には、機密データを含むクラウドファイルの外部バックアップを定期的に実施することです。文書ライブラリのバージョン管理によるバックアップをマイクロソフトだけに依存しないようにしましょう。

- クラウドセキュリティ:アカウントの侵害やサードパーティアプリケーションの不正使用を検知し、修正します。 Proofpoint CASB は、Proofpoint Nexus Threat Graph およびサードパーティの脅威インテリジェンスと統合し、アカウントの乗っ取りやサードパーティのアプリケーションの不正使用を阻止します。

- データ損失防止:管理されていないデバイスへの機密データのダウンロードや大規模なデータのダウンロードを防止し、ランサムウェアの二重の脅迫戦術の可能性を低減します。 Proofpoint CASBはカスタマイズ可能なポリシーを提供し、非管理対象デバイスのデータ保護に貢献します。内部脅威対策製品である Proofpoint ITM (Insider Threat Management)を使用すると、過失のあるユーザーに対してより良いセキュリティ対策を指導し、悪意のあるインサイダーが設定変更を行った場合に備えて証拠を収集することができます。

最後に、危険な設定変更のアラートが作動した場合に備えて、以下のことを対応・調査に加えておくとよいでしょう。

- M365 または O365 の設定で、影響を受けるドキュメント ライブラリの復元可能なバージョンをすぐに増やします。

- このOffice 365アカウントに対して、過去にアカウントの侵害や危険な設定変更のアラートが発生したかどうかを特定します。

- 疑わしいサードパーティアプリのアクティビティをハンティングします。何らかの悪意ある事象が発見された場合、環境内の悪意のあるまたは使用されていないサードパーティアプリの OAuth トークンを取り消します。

- クラウド、メール、ウェブ、エンドポイントにおいて、ユーザーが過去にポリシーに反した行動パターンを示していないか確認します(機密データの過失、危険なデータ操作、危険なOAuthアプリの操作など)。

責任ある開示と議論

このブログの公開に先立ち、プルーフポイントはマイクロソフトの開示経路をたどり、いくつかの回答を得ました。

マイクロソフトの主張は以下の通りです。

- リスト内のバージョン設定の構成機能は意図したとおりに動作している

- 古いバージョンのファイルは、Microsoftサポートの支援により、さらに14日間、潜在的に復旧・復元が可能である。

しかし、プルーフポイントは、このプロセス(つまり、Microsoftのサポート)を通じて古いバージョンの取得と復元を試みましたが、成功しませんでした。第二に、バージョン設定の構成ワークフローが意図した通りであっても、クラウドランサムウェアの目的に向けて攻撃者によって悪用される可能性があることをプルーフポイントは示しています。

プルーフポイントによるランサムウェア対策の詳細については、Ransomware Hubをご覧ください。