2021 年、ランサムウェア攻撃は世界的に大きなニュースとなり、世界中の組織に打撃を与えました。 (あるインシデントでは、ランサムウェアが原因で死者が出たとされる事例もありました)。残念なことに、ランサムウェアは 2022 年以降も主要なサイバー脅威の 1 つとして存続することが予想されます。ランサムウェア防御戦略をまだ立てていない組織は、早急に準備する必要があることを意味します。

ランサムウェア防衛戦略を立てるには、まずフレームワークが必要です。私は Gartner のアナリスト時代に、インシデント レスポンス戦略や、インシデント レスポンス プロセスの開始または改善方法について、お客様と多くの時間をかけて話し合いました。初期の頃によく耳にした質問は、「どのフレームワークに従うべきか」で、さらに悪い場合には「独自のフレームワークを開発すべきか」というものでした。

セキュリティフレームワークは従うべきもので、書き換えたり修正したりするものではありません(それを、ポリシー、ガイドライン、手順など、具体的な内容にして保存します)。また、ISO 27001 と NIST サイバーセキュリティ フレームワークのいずれか 1 つだけを選択して、それに従う必要があります。

複数のフレームワークの中から「いいとこ取り」はしないでください。選択できるフレームワークは 1 つだけなのです。次に、組織固有のポリシー、ガイドライン、手順をニーズに合わせて調整します。インシデント レスポンス フレームワークについても同様です。ISO 27035 と NIST 800-61 はどちらも基礎的なフレームワークです。その中から 1 つを選び、それを中心にして構築を始めます。

ユーザーについて、そして彼らが直面している脅威を把握する

NIST と ISO のどちらを選択するとしても、ランサムウェア防御戦略を構築するための次の重要なステップは、脅威に対する備え、そして「シフトレフト(効率化させることで手戻りを防ぎ、取り組みを前倒しさせること)」の必要性です。これは、準備により多くの時間、費用、労力を費やすことを意味します。

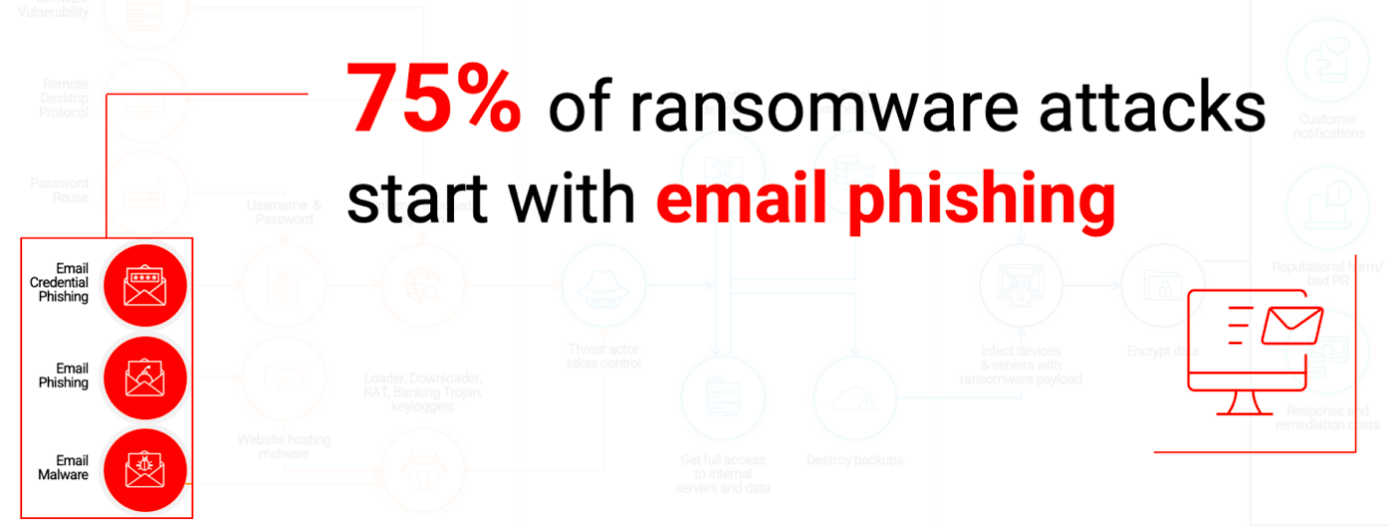

Palo Alto Networks の「2021 Unit 42 Ransomware Threat Report (2021 年 Unit 42 ランサムウェア脅威レポート)」によると、ランサムウェアの初期アクセスの約 75% は、SMTP (45.0%)、IMAP (26.5%)、POP3 (3.8%) などのメールプロトコルから始まっています。

図 1: Unit 42 の調査によると、ランサムウェア攻撃のほとんどがメールによるフィッシングで始まることが判明

脅威にはさまざまな側面から備える必要がありますが、その中には確実にテクノロジーのコントロールが含まれています。しかし、それよりも重要なのは、自分の組織を理解することです。NIST サイバーセキュリティ フレームワークは、「サイバーセキュリティ リスクを理解し、管理し、内部および外部のステークホルダーに発信するための共通言語を提供する」という点で、組織の理解に役立ちます。フレームワーク コア (セクション 2) では、特定のサイバーセキュリティの成果を達成するためにアクティビティをマッピングする方法を扱っています。

ランサムウェアの攻撃者も「シフトレフト」している

これまでは、ランサムウェア攻撃は最初から攻撃システムを構築する必要がありました。以前、ランサムウェアの開発者は、独自の暗号化コードを作成することで知られていましたが、現在では、解読が困難な、利用しやすい選択肢に依存しています。また、その配信方法も、従来のフィッシングメールから、より高度なスピアフィッシング キャンペーンへと進化しています。

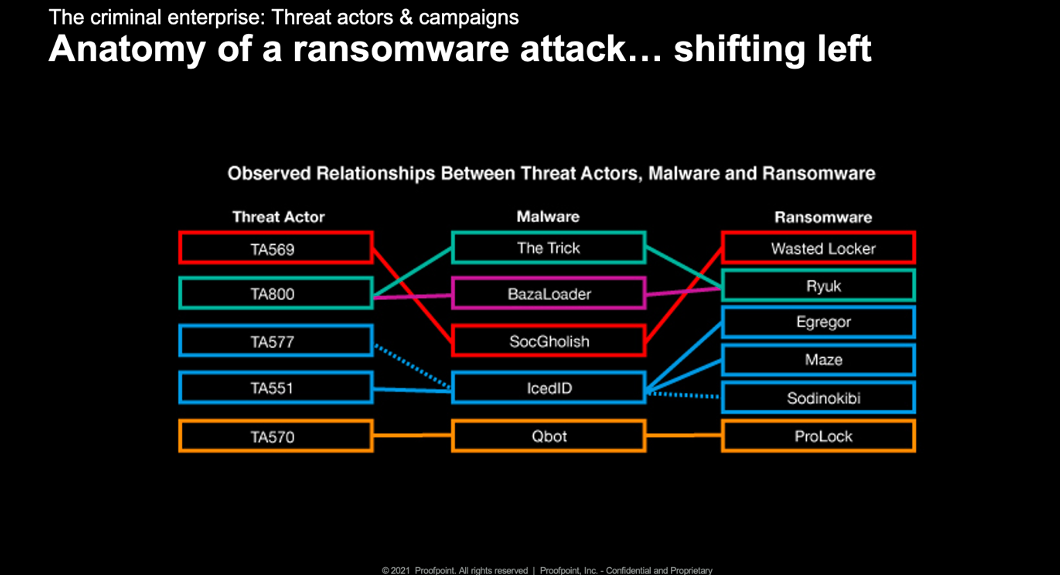

図 2: 攻撃者、マルウェア、ランサムウェアの間に見られる関係

The Trick、Dridex、Buer Loader などの第 1 段階のマルウェアによって、攻撃者は組織への初期アクセスを入手します。このアクセス情報を、今度はランサムウェア攻撃者に売り込みます。このようにしてデータの窃取や暗号化の操作が可能になるのです。ランサムウェア攻撃者は、主要な標的への侵入に成功した、独立するグループからこのアクセスを購入するのが一般的です。

攻撃者の一部は「初期アクセス ブローカー」になっており、バンキング型トロイの木馬の拡散から、他の犯罪グループへのアクセスの販売に移行しています。サイバー犯罪集団は、不正アクセスのファシリテーター (調整役) として、E メールで送信された悪意のあるリンクや添付ファイルを介してバックドアを配布します。アクセスを購入した犯罪グループは、多くの場合、入手した権限を管理者レベルに昇格させ、環境内での侵害の範囲をさらに広げてから、ランサムウェアを起動します。

ランサムウェアはなぜ増加し続けるのでしょうか?サイバー犯罪者は規模を拡大し、ransomware-as-a-service (サービスとしてのランサムウェア) としてプログラムを提供するようになりました。また、Locky、CryptoLocker、TeslaCrypt などのサービスが手軽に利用できるようになったことで、犯罪者グループがサイバー犯罪に手を出すことがますます容易になってしまいました。

プルーフポイントは、初期アクセスのファシリテーター (調整役) を務める攻撃者やランサムウェアのアフィリエイトの可能性がある攻撃者を複数追跡しています。2020 年には、ランサムウェアの被害につながる可能性があるキャンペーン内のメッセージを 4800 万件特定しました。多くの攻撃者は、攻撃を仕掛ける前に偵察を行う「選択的」な標的設定に移行しています。

効果的なランサムウェア防御戦略をサポートするツール

プルーフポイントの Proofpoint NPRE (Nexus People Risk Explorer) のようなテクノロジーがあれば、ユーザーをより組織的に理解し、どのユーザー、部署、グループが脆弱であるのか、攻撃されているのか、特権を持っているかを明らかにすることができます。このように組織的な理解を深めることで、事実に基づいたセキュリティ上の決定を下すことが可能になるのです。(Proofpoint NPRE は、プルーフポイント バンドルのいずれかを購入済みのお客様は無料でご利用いただけます。)

また、Proofpoint TAP (Targeted Attack Protection) に含まれる無償アップグレードとして Threat Actor Reporting (脅威アクターレポート) が提供されています。Threat Actor Reporting と Proofpoint NPRE を組み合わせることで、組織内の誰がどのような理由で攻撃を受けているのかを把握し、それらの攻撃に対するプロアクティブなリスク緩和戦略を計画することができます。

プルーフポイントの CISO ダッシュボードは PSAT (Proofpoint Security Awareness Training) をご利用のお客様に提供されており、ユーザーコミュニティをさらに詳しく知ることができます。これは、たとえばローダーなどの不正なダウンロードや、複雑で多段階型のランサムウェア攻撃を構成するマルウェアから保護するために Web ブラウザの分離を厳格化するポリシーなど、追加の保護レイヤーが必要なユーザーを特定するのに役立ちます。

これらの重要な可視化ポイントと、ユーザーとそのユーザーが直面する脅威についての知見は、効果的なランサムウェア防御戦略の策定に不可欠です。

詳細

ランサムウェアの詳細については、プルーフポイントのブログ投稿「Ransomware on the Rise—Key Trends and Tips You Need to Know (増加するランサムウェア - 知っておきたい主要な傾向とヒント)」をご覧ください。

※本ブログの情報は、英語による原文「Tips for Developing Your Ransomware Defense Strategy」の翻訳です。英語原文との間で内容の齟齬がある場合には、英語原文が優先します。