本ブログは、英語版ブログ「https://www.proofpoint.com/us/corporate-blog/post/how-does-email-spoofing-work-and-why-it-so-easy」の翻訳です。

Verizonの調査によると、企業を狙う攻撃のうち、メール詐欺が90%以上を占めるということです。なぜメールがマルウェアや悪意のあるリンクを広めるためにこれほど利用されるのでしょうか? それは、セキュリティ対策で強化された企業インフラに侵入するよりも、人間を騙してメール内のファイルやリンクをクリックさせる方が犯罪者にとって遙かに簡単だからです。

例えば、戦車をこじ開けて乗っ取るのと、乗員を騙しておびき出し、その間に乗っ取ることを考えて見れば良いでしょう。後者のほうが簡単な筈です。

電子メールの構造

なぜ、電子メールをファイアウォールのように強化して、戦車にしてしまうことができないのでしょうか? それは、電子メールの仕組みが、セキュリティを念頭に考えられていないことが原因なのです。

電子メールが考案されたのは1960年代、最初のインターネット標準であうRFC 822が書かれたのは1982年でした。その後2008年に改訂され、私たちがよく知り、不満無く使っている現在の構造になりました。

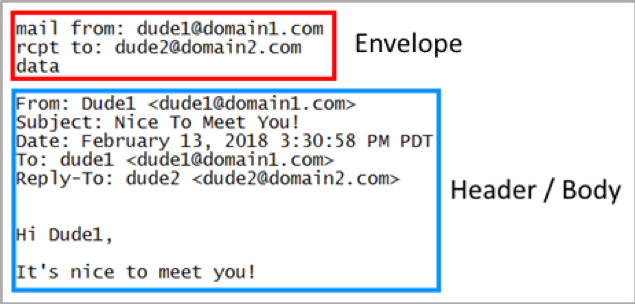

現在私たちが使っている電子メールは、3つの主要な部分から構成されています:

1) Envelope(封筒)

2) Message Header(メッセージヘッダ)

3) Message Body(メッセージ本体)

メールソフトによってメールの取扱いは異なりますが、すべてのメールソフトは共通のプロトコルを使って通信します。それがSimple Mail Transport Protocol(SMTP)で、これによって異なるシステム間でメールのやりとりができるのです。

電子メールは、多くの点で実際の郵便に似ていますが、受信者は通常、Envelopeの情報を見ることはありません。メールソフトでメールを書くときにはほとんどの場合、封筒に書くべき情報はHeader情報から自動的に入力されるからです。

しかし、メールを狙う攻撃者は、以下のフィールドを自由に改変することができます:

Mail from:

From:

Subject:

Date:

To:

Reply-To:

なぜそのようなことが許されているのでしょうか? 例を見てみましょう。

送信者情報を偽装する方法

上の赤い線で囲まれた部分が、メールのEnvelope部です。通常このフィールドは、メール作成時にHeader情報を使って自動的に入力されます。送信者も受信者も、このフィールドの情報を目にすることはほとんどありません。青い線で囲まれているのがHeaderとBodyで、メールを読む場合、通常はこの部分が表示されます。

このとき送信者は、Message Headerを改変して送信者のIDを偽装することができ、Dude1以外の誰かになりすますことができます。どうするのか見てみましょう。

貴方について、他愛ないジョークを言うのが好きな友人がいるとしましょう。彼からこんなメールを受け取ったとします:

Envelopeフィールドは正しいことに注意して下さい。しかし、FromとReply-Toは偽装されています。Dude1がこのメールを受信した場合、上司(BossMan)からのものであると思うでしょう。「Reply」ボタンをクリックすると、To:フィールドには自動的にBossmanの名前が入りますが、実際にはこのメールは、偽装メールを送信した友人であるDude2に送られます。

サイバー犯罪者は、これと同じようにして、被害者を騙すためにフィールドを改ざんします。

たとえば、犯罪者が銀行のクレデンシャル(認証情報)を盗もうとする場合、Dude2がしたのと同様の手法を使います。ただ、給与が上がるという話では無く、本物の銀行を装い、偽のWebサイトに誘導するようなメールを作成するのです。

メール詐欺は人の脆弱性を狙う

このメール詐欺には多くのバリエーションがありますが、中心にある考え方は同じです:送信者を偽装し、サイバー犯罪者からのものであることを被害者に悟られないようにして、正規のメールを装うのです。その先も、多くの場合は目的は同じで、被害者から何らかの方法で金銭をだまし取るのです。

こういったメール詐欺から身を守るためにはどうしたら良いでしょうか? 是非、Proofpointの「最も確実なメールセキュリティ戦略構築のためのガイド」をご覧下さい。