In der Blog-Reihe „Cybersecurity Stop of the Month“ untersuchen wir die äußerst dynamischen Taktiken der Cyberkriminellen von heute und zeigen, wie Unternehmen mit Proofpoint ihren E-Mail-Schutz verbessern können, um die Mitarbeiter vor heutigen Bedrohungen schützen können.

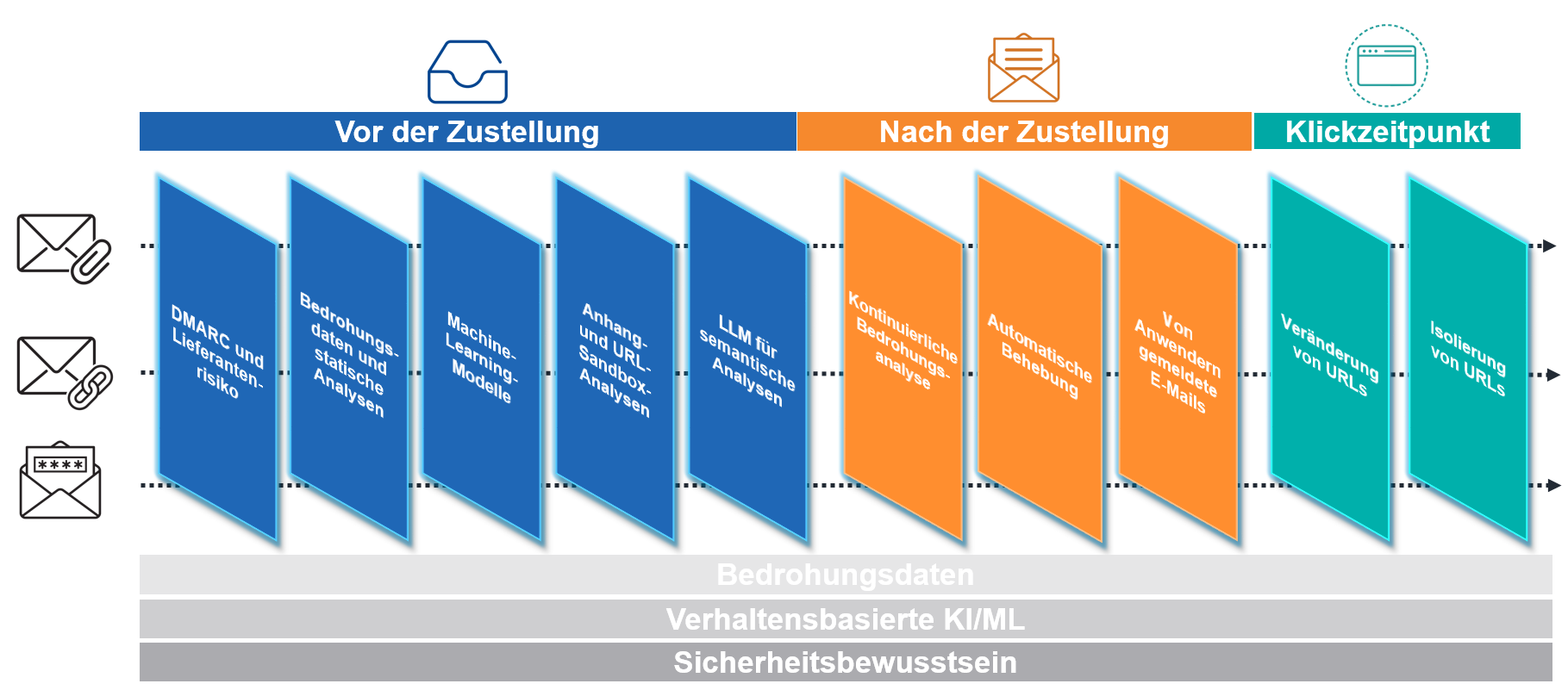

Proofpoint People Protection-Produkte – umfassend, vollständig und kontinuierlich.

In dieser Reihe haben wir bereits die folgenden Angriffstypen behandelt:

- Erkennen von BEC- und Supply-Chain-Angriffen (Juni 2023)

- Was ist EvilProxy und wie schützen Sie sich? (Juli 2023)

- Erkennen und Analysieren von SocGholish-Angriffen (August 2023)

- Verhindern von Phishing mit digitalen Signaturen (September 2023)

- QR-Code-Betrug und Phishing (Oktober 2023)

- Ablauf von Angriffen übers Telefon (November 2023)

- Verhaltensbasierte KI zum Stoppen von Umleitung von Gehaltszahlungen (Dezember 2023)

- Manipulieren der Multifaktor-Authentifizierung (Januar 2024)

- Verhindern von Supply-Chain-Angriffen (Februar 2024)

- Erkennen mehrschichtiger Angriffe mit schädlichen QR-Codes (März 2024)

- Vereiteln von Angriffen mit speziell erstellten schädlichen Anwendungen (April 2024)

- Nachahmerangriffe mit Lieferketten als Ziel (Mai 2024)

- Angriffe durch Nachahmung des CEOs (Juni 2024)

- DarkGate-Malware-Angriffen das Wasser abgraben (Juli 2024)

- Anmeldedaten-Phishing-Angriff auf Anwenderstandort-Daten (August 2024)

- Schutz vor Anbieter-Nachahmungsbetrug (September 2024)

Hintergrund

Laut dem Center for Internet Security, Inc. gehört SocGholish weiterhin zu den am weitesten verbreiteten Malware-Downloadern und ist für 60 % aller Angriffe dieser Art verantwortlich. SocGholish ist bei Cyberkriminellen besonders beliebt, weil die Malware sich als äußerst effektives Social-Engineering-Tool zum Verteilen von Malware über schädliche oder kompromittierte Websites erwiesen hat. Dabei gibt sich die Malware als Software-Update (häufig für Browser) aus, um Anwender zum Download zu verleiten.

Nachdem die Malware installiert wurde, leitet sie den Datenverkehr mithilfe verschiedener Methoden um und verteilt schädliche Payloads, die den Diebstahl vertraulicher Daten von Anwendersystemen ermöglichen. Mit SocGholish lassen sich auch weitere Angriffe wie das Installieren von Remote-Zugriffs-Tools (RATs) oder Ransomware durchführen. SocGholish ist besonders, weil die Malware mehrere wichtige Funktionen bietet:

- Social Engineering: SocGholish verleitet Anwender zum Herunterladen von Malware, indem die Malware sich als Software-Update (meist für Browser) ausgibt. Solche Aufforderungen sind den Anwendern vertraut und sorgen dafür, dass sie auf den Betrug hereinfallen.

- Große Angriffsfläche: SocGholish verbreitet sich häufig über seriöse Websites, die kompromittiert wurden. Wenn Anwender diese Websites aufrufen, werden sie aufgefordert, ein (gefälschtes) Update herunterzuladen. Da es sich um seriöse Websites handelt, ist die Wahrscheinlichkeit, dass Anwender darauf hereinfallen und die Malware herunterladen, deutlich höher.

- Einfache Anpassbarkeit: Bedrohungsakteure können den Code von SocGholish ändern, um die Erkennung durch Virenschutz- und E-Mail-Sicherheitstools zu verhindern und Cybersicherheitsmaßnahmen dadurch einen Schritt voraus zu bleiben.

- Gezielte und breit angelegte Kampagnen: SocGholish ist sehr vielseitig und kann sowohl für breit angelegte als auch für gezielte Angriffe eingesetzt werden. Bedrohungsakteure können gefälschte Updates für bestimmte Gruppen optimieren, was die breitflächige Malware-Verteilung oder fokussiertere Phishing-Kampagnen ermöglicht.

- Persistenz und Tarnung: SocGholish verteilt seine Malware häufig in mehreren Stufen mithilfe verschleierter Skripte, was die Erkennung durch Sicherheitssysteme erschwert. Durch dieses getarnte Verhalten kann die Malware länger in einem System verbleiben, ohne Alarm auszulösen.

Es ist nicht schwer zu erkennen, warum SocGholish bei Cyberkriminellen sehr beliebt ist: SocGholish kombiniert Social Engineering mit Malware, die sich nicht nur leicht verteilen lässt, sondern auch einfach angepasst werden kann, um der Erkennung zu entgehen.

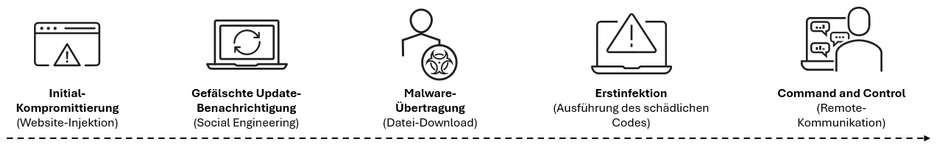

Abfolge des SocGholish-Angriffs:

Typische Abfolge des SocGholish-Angriffs.

- Initial-Kompromittierung: Im ersten Schritt kompromittieren Bedrohungsakteure seriöse Websites und injizieren hier schädlichen JavaScript-Code.

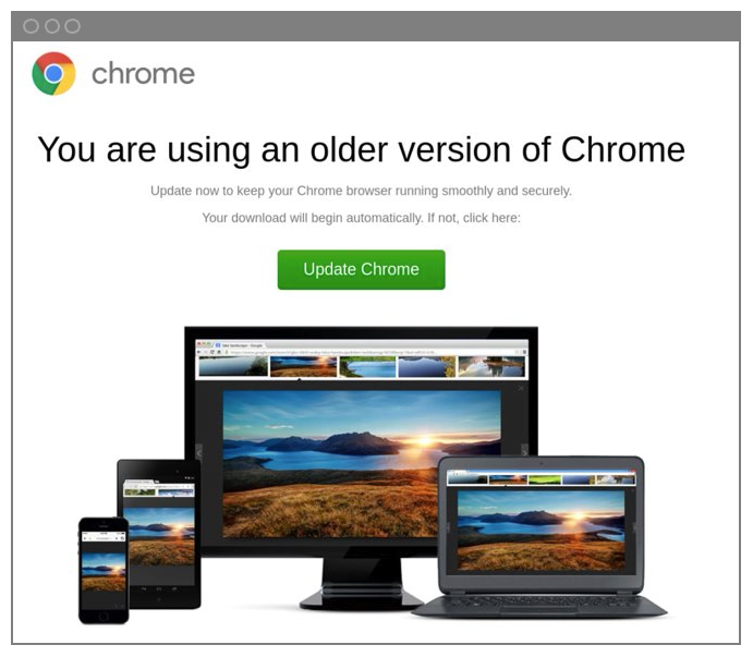

- Gefälschte Update-Benachrichtigung: Wenn ein Anwender die Website aufruft, wird eine Popup-Meldung mit dem Hinweis angezeigt, dass der Browser oder eine Software ein dringendes Update benötigt.

- Malware-Übertragung: Wenn der Anwender auf die Popup-Meldung hereinfällt, lädt er eine Datei herunter, die häufig als seriöses Installationsprogramm getarnt ist (im ZIP- oder EXE-Format). Diese Datei enthält die SocGholish-Malware.

- Erstinfektion: Durch das Starten der Datei wird die SocGholish-Malware ausgeführt. Dabei werden häufig zunächst Skripte im System des Anwenders abgelegt, um weitere schädliche Aktivitäten zu ermöglichen und der Virenschutz-Software zu entgehen.

- Command and Control: Nun baut SocGholish einen Kommunikationskanal zu den C&C-Servern der Bedrohungsakteure auf, um weitere Anweisungen zu erhalten. Die Server können der Malware den Auftrag für unterschiedliche Aktionen geben, zum Beispiel weitere Malware herunterladen, Daten exfiltrieren oder Fernzugriff für die Angreifer etablieren.

Das Szenario

Bei diesem aktuellen Angriff nutzte der Bedrohungsakteur TA569 die SocGholish-Malware, um mehr als 1.000 Unternehmen weltweit anzugreifen und über 232.000 schädliche Nachrichten zu versenden. Der Angriff erfolgte derart gut getarnt, dass 14 bekannte E-Mail-Tools ihn nicht erkannten. Zudem war er hervorragend geplant.

In diesem Fall griff TA569 einen Gesundheitsdienstleister in Texas mit mehr als 50.000 jungen und erwachsenen Patienten pro Jahr an.

Der Angriff: Wie lief der Angriff ab?

Nachfolgend ein genauerer Blick auf den Ablauf dieses Angriffs:

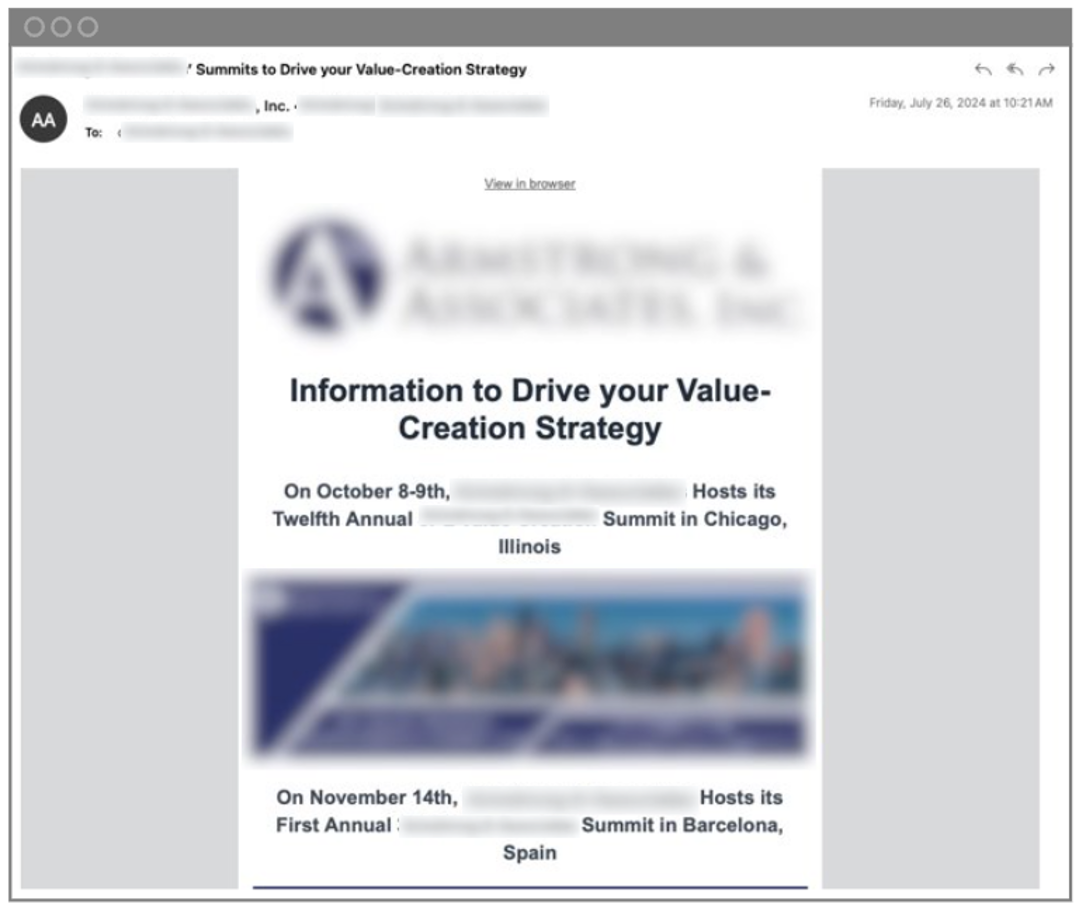

1. Legitime Nachricht: Die Opfer erhielten eine E-Mail mit Werbung für eine bekannte, demnächst stattfindende Konferenz zum Thema Gesundheitsfürsorge. Die E-Mail war seriös, d. h. nicht vom Bedrohungsakteur geschrieben worden, und enthielt eine URL zu einer seriösen Webseite – die jedoch kompromittiert war. Bei SocGholish-Malware-Kampagnen wird der schädliche Code erst aktiviert, wenn ein Anwender mit der kompromittierten Webseite interagiert.

Seriöse E-Mail, die die Anwender erhalten hatten.

2. Gefälschte Update-Benachrichtigung: SocGholish greift nicht alle Anwender an, sondern geht selektiv vor. Je nach den vorhandenen Browser-Cookies, Systemschwachstellen und anderen identifizierenden Informationen erhalten Anwender typischerweise eine gefälschte Update-Benachrichtigung. Dadurch kann sich SocGholish auf Anwender konzentrieren, die wahrscheinlicher auf eine gefälschtes Browser-Update-Aufforderung hereinfallen, und so die Chance auf eine Infektion erhöhen.

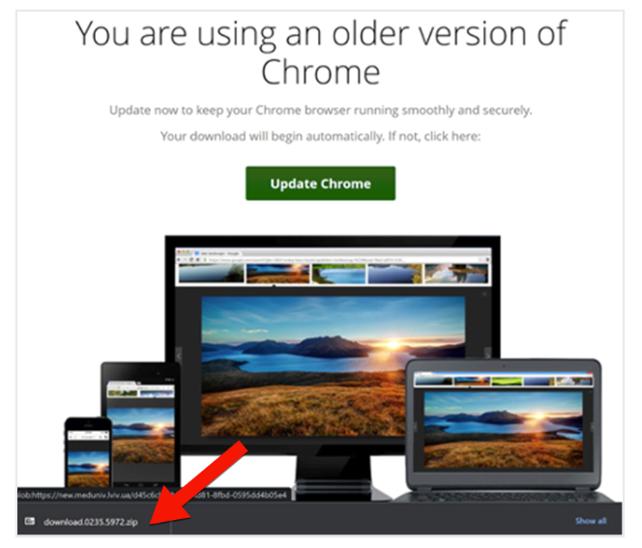

Gefälschte Browser-Update-Aufforderung.

3. Malware-Übertragung: Wenn die gefälschte Update-Aufforderung den Anwender überzeugt, wird er zum Download einer Datei weitergeleitet, die häufig als seriöses Installationsprogramm getarnt ist (im ZIP- oder EXE-Format). Diese Datei enthält die SocGholish-Malware.

SocGholish-Download-Datei.

Die Erkennung: Wie konnte Proofpoint den Angriff erkennen?

Die SocGholish-Malware lässt sich nur schwer aufspüren. Wenn sie feststellt, dass sie sich in einer simulierten Umgebung (z. B. der Sandbox eines Bedrohungsanalysten) befindet, aktiviert sie sich nicht. Außerdem verbreitet sich die Malware mithilfe seriöser Nachrichten. In diesem Fall nutzte Proofpoint für die Erkennung des SocGholish-Angriffs eine Kombination aus hochentwickelten Bedrohungsindikatoren und einer mehrschichtigen Analyse:

- Reputation des Absenders

- Detaillierte inhaltliche URL-Analyse

- Netzwerkaktivitätsanalyse

- Volumen der individuellen URL-Varianten

- Heuristische Untersuchung von Webseiten

- Dynamische Analyse von HTML-Inhalten, Payloads und anderen Artefakten

- Absender- und Empfänger-Beziehung basierend auf der bisherigen Kommunikation

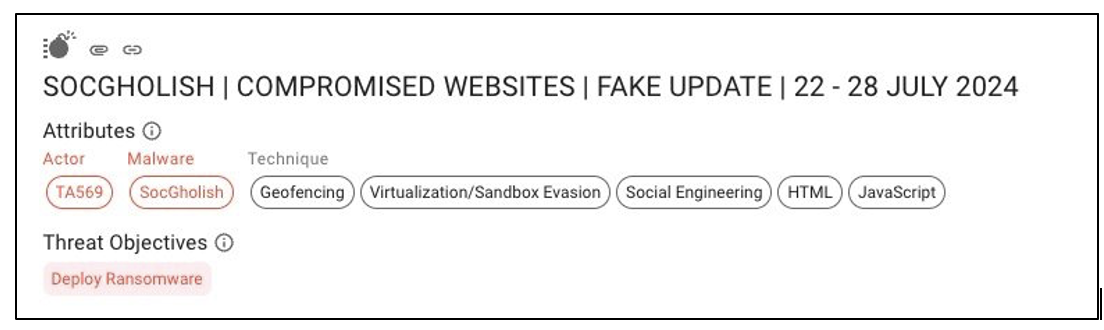

Obwohl die E-Mail-Einladung zur Gesundheitskonferenz nicht schädlich war, gab es Anzeichen, die einen Verdacht rechtfertigten. Daher gruben wir tiefer und stellten fest, dass wir den Bedrohungsakteur TA569 bereits kannte. Es handelte sich um einen bekannten Angreifer, der mit der SocGholish-Malware seriöse Websites infiziert.

Indikatoren, die Proofpoint zur Einstufung der Nachricht als Bedrohung verwendet hat.

Dies sind einige Indikatoren, die wir mit unserer mehrschichtigen Erkennungslösung analysierten:

Bei der Analyse der Netzwerkaktivitäten fanden wir schädliche Verhaltensweisen, die auf Kommunikation der Malware mit den C&C-Servern (Command and Control) hinwiesen. Außerdem konnten wir Umleitungen an einen DNS-Dienst identifizieren, der mit SocGholish in Verbindung steht.

Wie wir feststellten, wurden auch kompromittierte Skripte verwendet. Diese Injektionen ähneln denen aus anderen schädlichen Kampagnen, was die Erkennung und Abwehr dieser Angriffe weiter erschwert. Da zudem die bereits von TA569 bekannten Techniken (Geofencing, Social Engineering und JavaScript) zum Einsatz kamen, stuften wir dies als eine erhebliche Bedrohung ein.

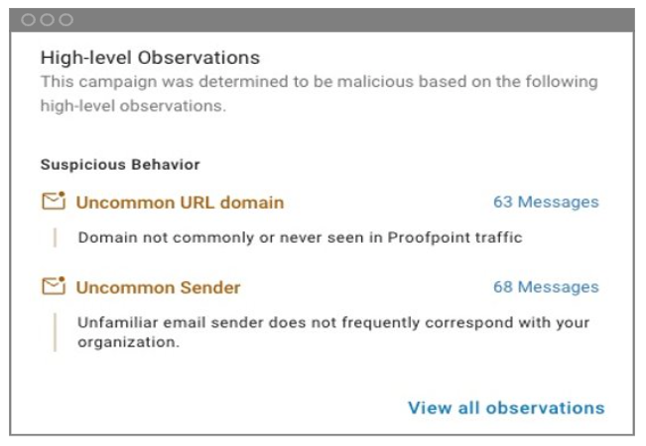

Wir nutzten unsere verhaltensbasierte KI-Erkennungslösung in der Phase vor der Zustellung, um die schädliche URL aus der seriösen E-Mail in einer Sandbox zu untersuchen, und nutzten dazu die Funktion zur verzögerten E-Mail-Zustellung. In diesem Fall führten ein unbekannter Absender, eine ungewöhnliche URL-Domain und einige weitere Eigenschaften dazu, dass die schädliche URL vor der Zustellung in den Posteingang des Anwenders in einer Sandbox überprüft wurde. Außerdem entdeckten wir gefälschten Update-Code (JavaScript) auf der kompromittierten Webseite. Anhand all dieser Indikatoren konnten wir den SocGholish-Malware-Angriff vor der Zustellung blockieren.

Zusammenfassung der von Proofpoint über die Sandbox-Analyse erkannten Indikatoren, die zur Einstufung der URL als Bedrohung führte.

Wie bereits angemerkt, erfolgte dieser SocGholish-Angriff so heimlich, dass er 14 anderen E-Mail-Sicherheitstools entging. Beispielsweise war Abnormal Security, ein nach der Zustellung arbeitender E-Mail-Sicherheitsanbieter, aufgrund seiner einfachen Bedrohungserkennung nicht in der Lage, den SocGholish-Angriff zu erkennen. Obwohl er angeblich verhaltensbasierte KI zum Identifizieren hochentwickelter E-Mail-Bedrohungen einsetzt, hat er mit SocGholish seine Probleme.

In diesem Fall war die E-Mail-Nachricht legitim und wurde auch nicht wegen ungewöhnlicher Sendemuster, der URL-Reputationsanalyse oder Indikatoren in der E-Mail als ungewöhnlich gekennzeichnet. Ohne die Erkennung vor der E-Mail-Zustellung, URL-Sandbox-Analysen, detaillierte inhaltliche URL-Analysen und erweiterte Bedrohungsdaten wird Abnormal Security diese raffinierten Bedrohungen auch weiterhin übersehen.

Die Behebung: Welche Erkenntnisse lassen sich daraus ziehen?

Zum Schutz vor SocGholish-Malware-Angriffen empfehlen wir folgende Maßnahmen:

- KI und Bedrohungsdaten: Wie Qui-Gon Jinn aus Star Wars einst sagte: „Sie können nur das verhindern, was Sie kommen sehen.“ Das Zitat reflektiert eine wichtige Lektion über die Bedeutung von Weitsicht und Aufmerksamkeit im Leben eines Jedi-Ritters, kann aber auch auf die Cybersicherheit angewendet werden. Ohne Einblick in die Bedrohungslandschaft sind Sie erheblich im Nachteil. Finden Sie ein Tool, das mit weltweiten Bedrohungsdaten und KI-gestütztem Machine Learning neue und aufkommende Bedrohungen wie SocGholish identifizieren und blockieren kann, noch bevor sie Ihre Mitarbeiter und das Unternehmen beeinträchtigen kann.

- Detaillierte URL-Analyse: Viele E-Mail-Sicherheitstools haben Probleme, hochentwickelte Bedrohungen wie SocGholish zu erkennen, da sie ausschließlich statische URL-Reputationsanalysen verwenden. Wählen Sie ein Tool, das nicht nur einfache URL-Reputationsprüfungen, sondern auch umfangreiche URL-Analysen durchführt. Es sollte den Inhalt des Ziels von verdächtigen URLs untersuchen, alle URL-Umleitungen identifizieren und analysieren, was nach dem Aufrufen der URL geschieht (z. B. wenn ein Skript einen Download startet). Dadurch kann Ihr Unternehmen SocGholish-Angriffe schneller erkennen und blockieren.

- Bedrohungsschutz vor der E-Mail-Zustellung: Laut Untersuchungen von Proofpoint erfolgen 14 % der Klicks auf unsichere Links in der 1. Minute nach der Zustellung einer E-Mail. Das zeigt, warum Schutz vor der E-Mail-Zustellung so wichtig ist. Wählen Sie ein Tool, das verdächtige Nachrichten mit URLs zurückhält, bis eine Sandbox-Analyse durchgeführt wurde. Es sollte anhand verhaltensbasierter Indikatoren und Bedrohungsdaten bestimmen können, ob E-Mails einer genaueren Prüfung unterzogen werden müssen. Die URL-Sandbox-Analyse vor der Zustellung erhöht die Sicherheit der Anwender, weil schädliche Nachrichten blockiert werden, noch bevor sie die Posteingänge erreichen.

Proofpoint bietet personenzentrierten Schutz

Bedrohungsakteure finden immer neue Wege, mit denen sie vorhandene Sicherheitstools umgehen können. SocGholish ist dabei nur das neueste Beispiel dafür, dass mehrschichtige und zuverlässige Sicherheitsmaßnahmen für den Schutz Ihres Unternehmens unverzichtbar sind.

Um mit der Entwicklung der Bedrohungen Schritt zu halten, benötigen Sie einen umfassenden Ansatz zum Schutz vor personenzentrierten Bedrohungen. Proofpoint bietet kontinuierliche Erkennung für den gesamten E-Mail-Zustellungsprozess – vor und nach der Zustellung sowie zum Klickzeitpunkt. Unser Ansatz gewährleistet durchgehenden Schutz vor aktuellen E-Mail-Bedrohungen. Wir kombinieren detaillierte URL-Analysen und URL-Sandbox-Techniken, um eine Zuverlässigkeit von 99,99 % zu erreichen und Bedrohungsakteuren stets einen Schritt voraus zu bleiben.

Wenn Sie erfahren möchten, wie Sie Ihre Anwender und Ihr Unternehmen vor Bedrohungen wie SocGholish schützen können, laden Sie unsere Kurzvorstellung zu Proofpoint Threat Protection herunter.