La serie “La neutralizzazione degli attacchi informatici del mese” prende in esame le tattiche in costante evoluzione dei criminali informatici di oggi e come Proofpoint aiuta le aziende a rafforzare le loro difese dell’email per proteggere i collaboratori contro le minacce emergenti attuali.

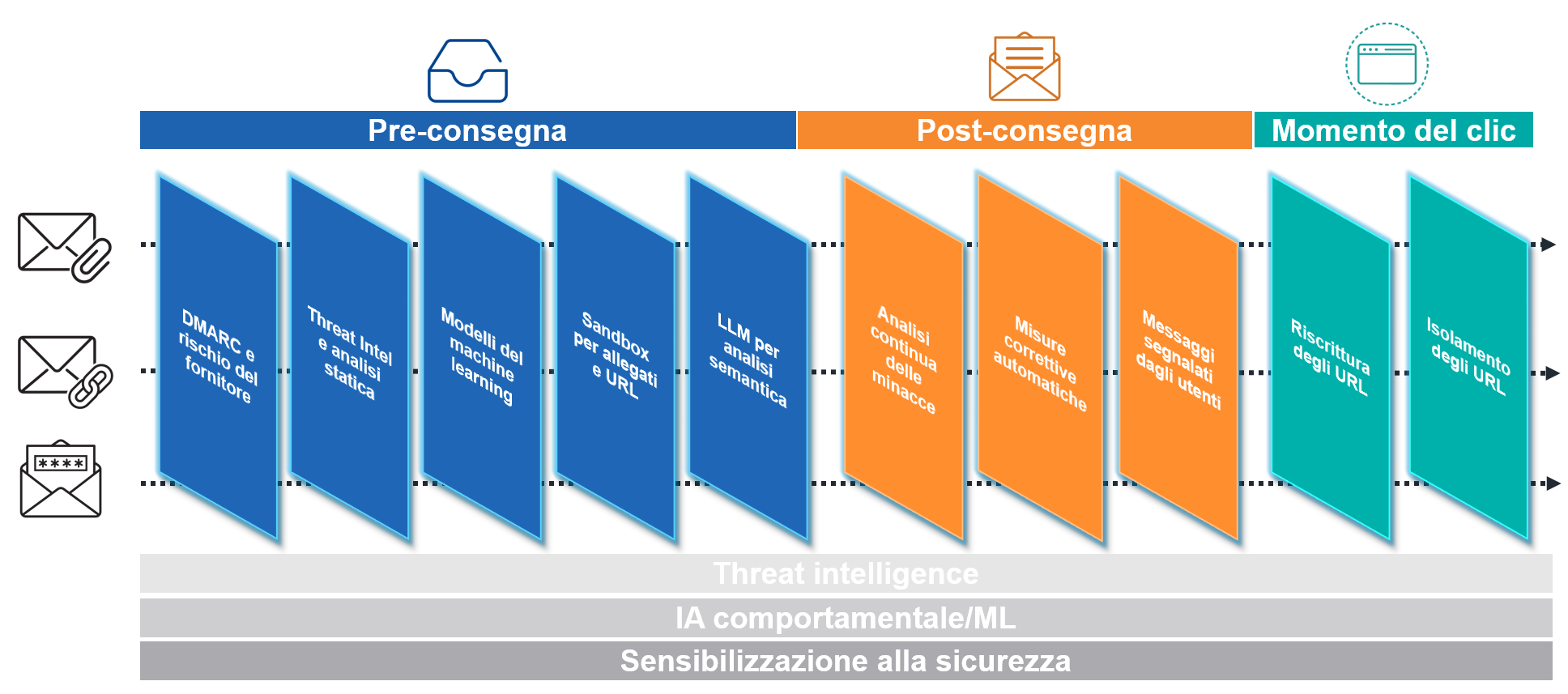

Proofpoint People Protection: protezione completa, costante ed end-to-end

Negli articoli precedenti di questa serie, abbiamo analizzato i seguenti tipi di attacchi:

- Rilevare gli attacchi BEC e della supply chain (giugno 2023)

- Proteggersi contro il toolkit di phishing EvilProxy e il takeover degli account cloud (luglio 2023)

- Rilevare e analizzare un attacco SocGholish (agosto 2023)

- Prevenire il phishing tramite firma elettronica (settembre 2023)

- Truffe e phishing tramite codice QR (ottobre 2023)

- Svolgimento degli attacchi tramite telefonate (novembre 2023)

- Utilizzare l’IA comportamentale per contrastare il dirottamento degli stipendi (dicembre 2023)

- Manipolazione dell’autenticazione a più fattori (gennaio 2024)

- Prevenire le violazioni della supply chain (febbraio 2024)

- Rilevare gli attacchi tramite codici QR multilivello (marzo 2024)

- Sventare gli attacchi di creazione di applicazioni dannose (aprile 2024)

- Attacchi di furto d’identità della supply chain (maggio 2024)

- Attacchi di furto d’identità del CEO (giugno 2024)

- Contrastare gli attacchi del malware DarkGate in vacanza (luglio 2024)

- Attacco di phishing delle credenziali che prende di mira i dati sulla posizione dell’utente (agosto 2024)

- Prevenzione delle truffe di furto d’identità dei fornitori (settembre 2024)

Contesto

Secondo il Center for Internet Security, Inc., SocGholish rimane il principale strumento di download di malware, responsabile del 60% di questi tipi di attacchi. Perché i criminali informatici prediligono SocGholish? Perché è uno strumento di social engineering estremamente efficace per distribuire malware attraverso siti web dannosi o compromessi. Utilizza aggiornamenti software fasulli, il più delle volte mascherati come aggiornamenti del browser, per indurre gli utenti a scaricare malware.

Una volta installato, SocGholish utilizza diversi metodi per reindirizzare il traffico e recapitare payload dannosi. In questo modo può sottrarre dati sensibili dal sistema di un utente. Può anche essere utilizzano per lanciare ulteriori attacchi, come l’installazione di strumenti di accesso remoto o anche ransomware. SocGholish si contraddistingue per diverse funzionalità chiave:

- Social engineering. SocGholish induce gli utenti a scaricare malware facendoli passare per aggiornamenti software, solitamente per i browser. Queste richieste che sembrano familiari rendono gli utenti più propensi a fidarsi e a farsi ingannare.

- Ampia superficie d’attacco. SocGholish spesso si diffonde attraverso siti web legittimi che sono stati compromessi. Quando gli utenti visitano questi siti, visualizzano la richiesta di scaricare un aggiornamento fasullo. Poiché i siti web legittimi vengono utilizzati come meccanismo di consegna, gli utenti sono più propensi a ritenere legittima la richiesta e a scaricare il malware.

- Semplice personalizzazione. I criminali informatici possono modificare il codice di SocGholish per evitare il rilevamento da parte di antivirus e strumenti di sicurezza dell’email. Questa flessibilità aiuta il malware a tenere il passo con le difese di sicurezza informatica.

- Campagne mirate e di ampio respiro. SocGholish è versatile perché può essere utilizzato sia in attacchi mirati che di ampio respiro. I criminali informatici possono personalizzare falsi aggiornamenti per prendere di mira gruppi specifici, il che rende SocGholish efficace sia per la distribuzione generale di malware che per campagne di phishing più mirate.

- Persistenza e rilevamento difficile. SocGholish spesso distribuisce i suoi malware in più fasi utilizzando script offuscati, rendendone difficile il rilevamento da parte dei sistemi di sicurezza. Questo comportamento furtivo permette al malware di rimanere più a lungo in un sistema senza attivare allarmi.

È facile capire perché SocGholish sia uno degli strumenti preferiti dai criminali informatici. Combina il social engineering con i malware che non solo sono facili da distribuire, ma anche facilmente adattabili per evitare il rilevamento.

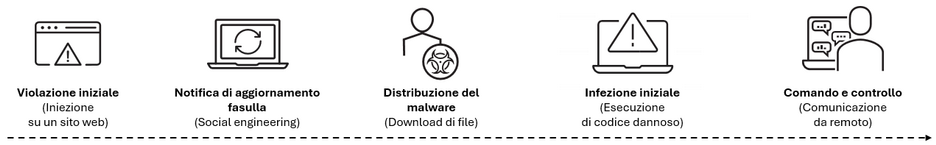

Sequenza dell’attacco di SocGholish:

Tipica sequenza d’attacco di SocGholish

- Violazione iniziale. I criminali informatici iniziano violando i siti web legittimi iniettando codice JavaScript dannoso al loro interno.

- Notifica di aggiornamento fasulla. Quando un utente visita il sito, viene visualizzata una finestra contestuale o un messaggio di reindirizzamento che specifica che il browser o il software devono essere aggiornati con urgenza.

- Distribuzione del malware. Se l’utente crede al messaggio, scarica un file, che spesso viene mascherato come un programma di installazione legittimo (.zip o .exe). Questo file contiene il malware SocGholish.

- Infezione iniziale. L’utilizzo del file porta all’esecuzione del malware SocGolish. Questa fase spesso inizia con il download di script sul sistema dell’utente, che innesca ulteriori attività dannose, permettendo a SocGholish di evitare di essere rilevato dal software antivirus.

- Comando e controllo. SocGholish stabilisce una comunicazione con i server di comando e controllo dei criminali informatici. In questo modo il malware può ricevere ulteriori istruzioni. I server possono ordinare al malware di eseguire diverse azioni, come scaricare altro malware, esfiltrare dati o configurare un accesso remoto per il criminale informatico.

Lo scenario

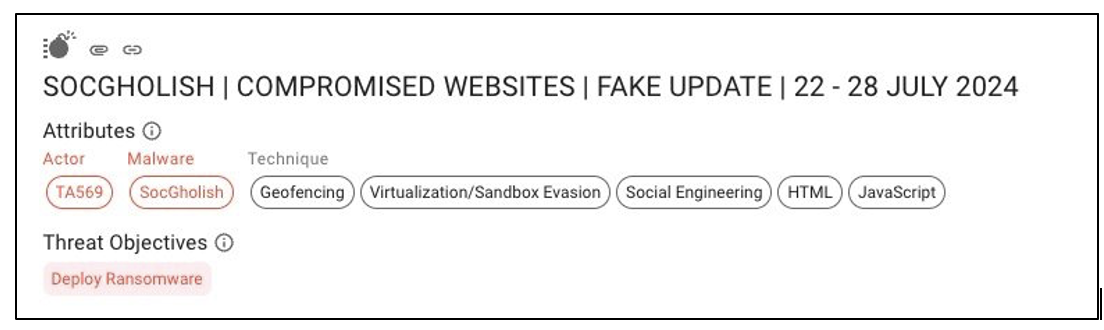

In questo recente attacco, un gruppo di criminali informatici noto come TA569 ha utilizzato SocGholish per prendere di mira oltre 1.000 aziende in tutto il mondo, inviando oltre 232.000 messaggi dannosi. L’attacco era così furtivo che ben 14 strumenti email consolidati non sono riusciti a rilevarlo. Inoltre, era stato pianificato in modo meticoloso.

In questo caso, il criminale TA569 ha preso di mira un’organizzazione di servizi sanitari con sede in Texas che serve oltre 50.000 adulti e bambini ogni anno.

La minaccia: come si è svolto l’attacco?

Esaminiamo più da vicino come si è svolto l’attacco:

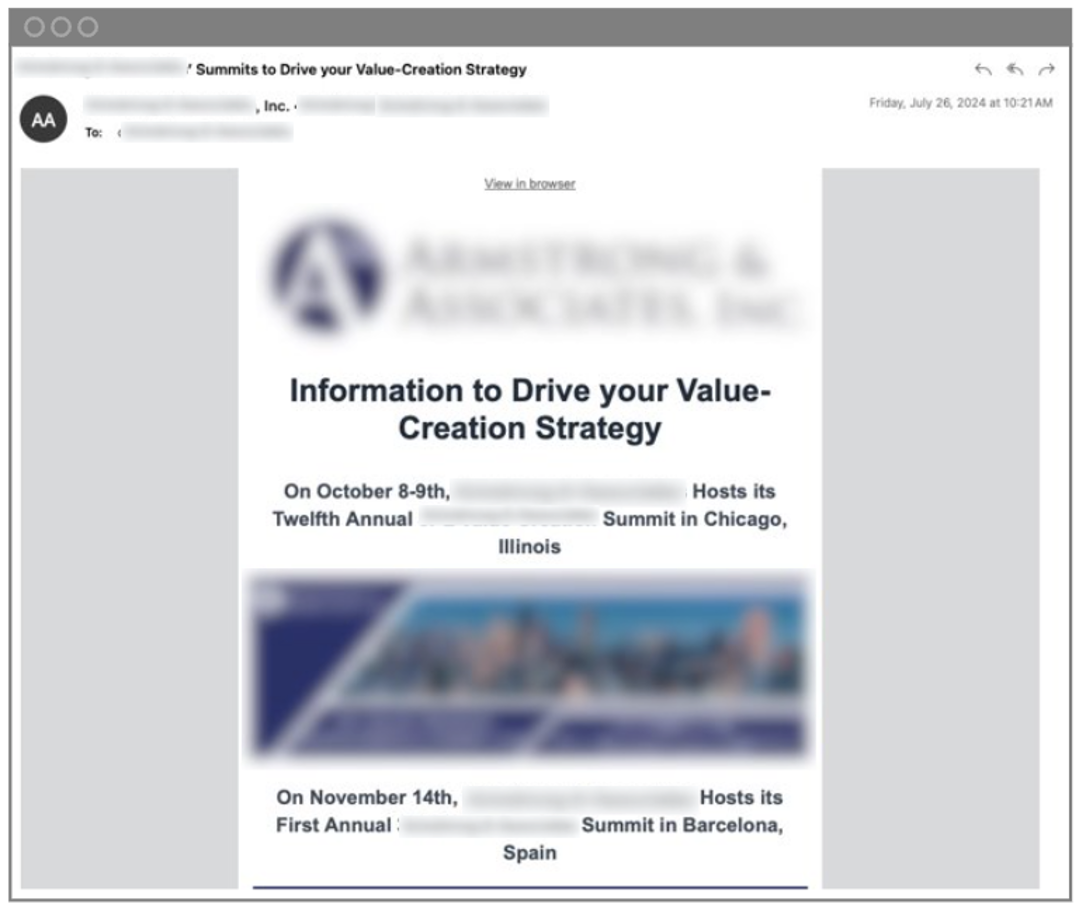

1. Messaggio legittimo. Le vittime hanno ricevuto un’email che promuoveva una nota e imminente conferenza sulla sanità. Il messaggio era legittimo (non scritto dal criminale informatico) e conteneva un link a un URL di una pagina web legittima. Purtroppo, la pagina web era compromessa. Con le campagne SocGholish, il codice dannoso non si attiva fino a quando un utente non interagisce con il sito web compromesso.

Email legittima ricevuta dall’utente

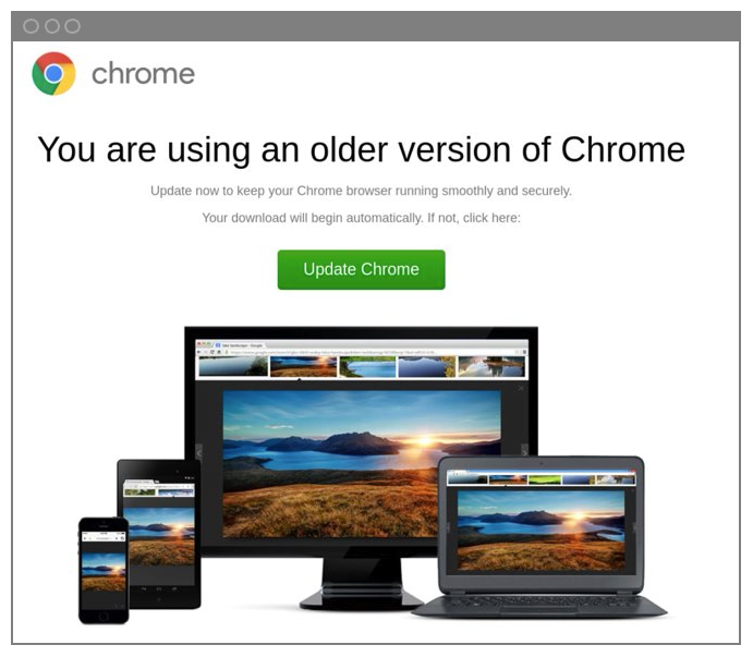

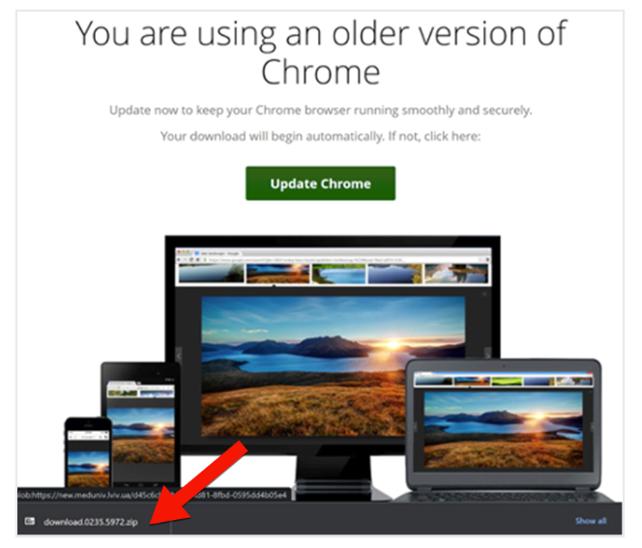

2. Notifica di aggiornamento fasulla. SocGholish non prende di mira tutti gli utenti, ma è piuttosto selettivo. Generalmente, gli utenti ricevono un falso avviso di aggiornamento quando soddisfano determinati criteri in termini di cookie del browser, vulnerabilità di sistema e altre informazioni di identificazione. In questo modo, SocGholish può concentrarsi sugli utenti con più probabilità di farsi ingannare dalla richiesta, il che aumenta le possibilità di infezione.

Richiesta fasulla che invita a aggiornare il browser

3. Distribuzione del malware. Se l’avviso fasullo convince l’utente a effettuare l’aggiornamento, viene invitato a scaricare un file, che spesso sembra un programma di installazione legittimo (.zip o .exe). Questo file contiene il malware SocGholish.

File di download del malware SocGholish

Rilevamento: come ha rilevato l’attacco Proofpoint?

Il malware SocGholish è molto difficile da rilevare. Non si attiva se si accorge di trovarsi in un ambiente simulato, come la sandbox di un analista. Inoltre, utilizza messaggi legittimi per diffondersi. In questo caso, Proofpoint ha utilizzato una combinazione di segnali avanzati e un’analisi a più livelli per rilevare l’attacco di SocGholish, tra cui:

- Reputazione del mittente

- Analisi approfondita dei contenuti degli URL

- Analisi dell’attività della rete

- Volume di varianti di URL uniche

- Esame euristico delle pagine web

- Analisi dinamica dei contenuti HTML, dei payload e di altri artefatti

- Relazione tra mittente e destinatario basata sulle comunicazioni passate

Sebbene l’invito email alla conferenza della sanità non fosse dannoso, includeva indizi che potevano far pensare a qualcosa di sospetto. Per questo motivo, abbiamo approfondito ulteriormente e stabilito che ci eravamo già imbattuti in questo gruppo di criminali informatici, TA569, in passato. Infatti, TA569 è un noto criminale informatico che utilizza il malware SocGholish per infettare siti web legittimi.

Segnali utilizzati da Proofpoint per identificare il messaggio come una minaccia

Ecco alcuni indicatori che abbiamo analizzato utilizzando il nostro stack di rilevamento a più livelli.

Quando abbiamo analizzato l’attività di rete, abbiamo riscontrato comportamenti dannosi legati a comunicazioni tra il malware e i suoi server di comando e controllo. Abbiamo inoltre identificato dei reindirizzamenti verso un servizio DNS associato a SocGholish.

Inoltre, abbiamo rilevato l’utilizzo di script compromessi. Queste iniezioni sono simili a quelle osservate in altre campagne dannose, che rendono più complesso rilevare e mitigare questi attacchi. Insieme alle tecniche note utilizzate da TA569, come geofencing, social engineering e codice JavaScript, si tratta di una minaccia importante.

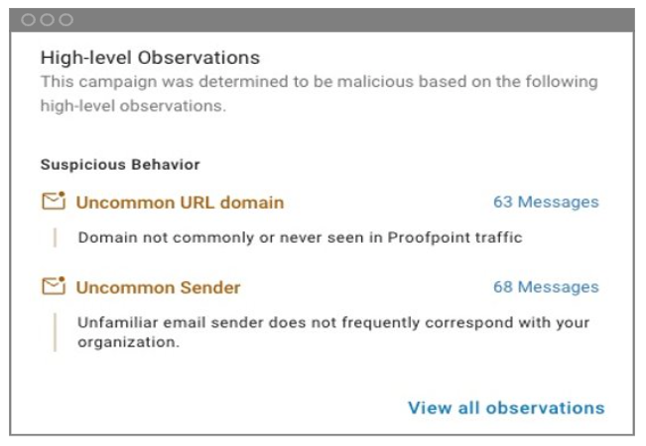

Abbiamo inoltre utilizzato il nostro stack di rilevamento prima della consegna basato sull’IA comportamentale per analizzare in sandbox l’URL dannoso all’interno del messaggio legittimo. Le caratteristiche sospette a livello del messaggio ci hanno aiutato a decidere di effettuare un’analisi in sandbox dell’URL utilizzando la nostra funzionalità di blocco temporaneo del messaggio. In questo caso, gli elementi sospetti erano il mittente insolito, un dominio URL inusuale e alcune altre caratteristiche, che hanno fatto sì che procedessimo al sandboxing dell’URL dannoso prima che fosse consegnato nella casella email dell’utente. Abbiamo inoltre rilevato un codice JavaScript di aggiornamento fraudolento sulla pagina web compromessa. Insieme, questi indicatori ci hanno aiutato a identificare l’attacco del malware SocGholish in modo da bloccarlo prima della consegna.

Sintesi della minaccia neutralizzata con i segnali che hanno spinto Proofpoint a analizzare l’URL in un ambiente sandbox

Come detto in precedenza, l’attacco SocGholish era così furtivo che altri 14 strumenti di sicurezza dell’email non lo avevano rilevato. Per esempio, Abnormal Security, un fornitore di soluzioni di sicurezza dell’email dopo la consegna, non ha rilevato e bloccato l’attacco SocGholish a causa del suo approccio basico al rilevamento delle minacce. Sebbene affermi di utilizzare l’IA comportamentale per identificare le minacce email avanzate, i suoi strumenti riscontrano delle difficoltà nel rilevamento di SocGholish.

In questo caso, il messaggio email era legittimo. Inoltre, non era contrassegnato come insolito sulla base di modelli comportamentali di invio, analisi della reputazione degli URL o indicatori a livello di messaggio. Senza rilevamento prima della consegna, sandboxing degli URL, analisi approfondita del contenuto degli URL e threat intelligence avanzata, Abnormal Security continuerà a non rilevare questi tipi di minacce avanzate.

Applicazione di misure correttive: lezioni apprese

Per proteggerti dagli attacchi del malware SocGholish, ecco cosa suggeriamo:

- IA e threat intelligence. Come disse Qui-Gon Jinn: “Non puoi prevenire ciò che non vedi arrivare”. Sebbene questa citazione rifletta una lezione sull’importanza della previsione e della vigilanza nella vita di un Jedi, può essere applicata anche alla sicurezza informatica. Senza una prospettiva sul panorama delle minacce, sei in una posizione di svantaggio. Scegli uno strumento che utilizza una threat intelligence globale e machine learning basato sull’IA per identificare e bloccare le minacce nuove e emergenti come SocGholish prima che colpiscano i tuoi collaboratori e la tua azienda.

- Analisi approfondita degli URL. Molti strumenti di sicurezza dell’email non sono in grado di rilevare le minacce avanzate come SocGholish perché si basano sull’analisi statica della reputazione degli URL. Affidati a uno strumento che vada oltre l’esame della reputazione di base degli URL e li sottoponga a un’analisi approfondita. Deve esaminare i contenuti a cui conduce un URL sospetto, identificare eventuali reindirizzamenti di URL e analizzare ciò che accade dopo l’accesso all’URL, ad esempio uno script che attiva un download. In questo modo puoi rilevare e neutralizzare gli attacchi di SocGholish più rapidamente.

- Protezione contro le minacce prima della consegna. Secondo le ricerche sulle minacce condotte da Proofpoint, un clic su sette su link pericolosi si verifica entro 60 secondi dal recapito di un messaggio. Ciò sottolinea l’importanza della protezione prima della consegna. Scegli uno strumento che blocca temporaneamente i messaggi sospetti che contengono URL per analizzarli in ambiente sandbox. Tale strumento deve utilizzare i segnali comportamentali e la threat intelligence per stabilire se sono necessarie ulteriori analisi. Il sandboxing degli URL e il blocco temporaneo dei messaggi prima della consegna protegge gli utenti e neutralizza i messaggi dannosi prima che vengano consegnati ai destinatari.

Proofpoint offre una protezione incentrata sulle persone

I criminali informatici creano continuamente nuovi modi per eludere gli strumenti di sicurezza. SocGholish è solo l’ultima minaccia a dimostrare perché misure di sicurezza dell’email solide e multilivello sono essenziali per proteggere la tua azienda.

Per rimanere un passo avanti sulle minacce in costante evoluzione, devi adottare un approccio completo alla protezione contro le minacce che prendono di mira i tuoi collaboratori. Proofpoint offre funzioni di rilevamento continuo per l’intero ciclo di consegna delle email, prima della consegna, dopo la consegna e al momento del clic. Il nostro approccio assicura una protezione end-to-end contro le minacce email moderne. Raggiungiamo un tasso di efficacia del 99,99% combinando l’analisi approfondita degli URL e tecniche di sandboxing degli URL che ti aiutano a rimanere un passo avanti ai criminali informatici.

Per scoprire come proteggere i tuoi collaboratori e la tua azienda da minacce come SocGholish, leggi la nostra panoramica sulla soluzione Proofpoint Threat Protection.