Indice

L’email spoofing è una tecnica utilizzata negli attacchi di spam email e phishing per indurre gli utenti a pensare che un messaggio provenga da una persona o un'entità che conoscono o di cui possono fidarsi. Negli attacchi spoofing, il mittente falsifica le intestazioni delle email in modo che il client di posta visualizzi l'indirizzo del mittente fraudolento, che la maggior parte degli utenti prende per buono. A meno che non ispezionino più nel dettaglio l'intestazione, gli utenti nel messaggio vedranno soltanto il mittente contraffatto. Se è un nome che riconoscono, è più probabile che si fidino e che finiscano per cliccare su link dannosi, o aprire allegati malevoli, che inviino dati sensibili o che arrivino persino ad effettuare bonifici di fondi aziendali.

Lo spoofing delle email è reso possibile grazie al modo in cui sono progettati i sistemi di posta elettronica. Ai messaggi in uscita viene assegnato un indirizzo del mittente dall'applicazione client; i server di posta elettronica in uscita non hanno modo di sapere se l'indirizzo del mittente è legittimo o se è stato falsificato.

I server dei destinatari e il software anti malware possono aiutare a rilevare e filtrare i messaggi falsificati. Purtroppo, non tutti i servizi di posta elettronica dispongono di protocolli di sicurezza o di servizi di email filtering. Tuttavia, gli utenti possono controllare le intestazioni delle email incluse in ogni messaggio per determinare se l'indirizzo del mittente è stato contraffatto.

La Formazione sulla Cybersecurity Inizia Qui

Ecco come funziona la tua prova gratuita:

- Parla con i nostri esperti di sicurezza informatica per valutare il tuo ambiente e identificare la tua esposizione al rischio di minacce

- Entro 24 ore e con un minimo di configurazione, implementeremo i nostri strumenti per 30 giorni

- Prova la nostra tecnologia in prima persona!

- Ricevi un rapporto che delinea le tue vulnerabilità di sicurezza per aiutarti a prendere subito provvedimenti adeguati contro gli attacchi alla tua sicurezza informatica

Compila questo modulo per richiedere un incontro con i nostri esperti di sicurezza informatica.

Grazie per esserti registrato per la nostra prova gratuita. Un rappresentante di Proofpoint si metterà in contatto con te a breve, guidandoti nei prossimi passi da seguire.

Breve storia dell’email spoofing

A causa del modo in cui funzionano i protocolli email, il problema dell’email spoofing esiste fin dagli anni '70 quando gli spammer hanno iniziato ad utilizzare questa tecnica per aggirare i filtri di posta elettronica. Il problema è diventato ancora più comune negli anni '90, fino a costituire una vera e propria minaccia per la sicurezza informatica a livello globale negli anni 2000.

Nel 2014 sono stati introdotti protocolli di sicurezza per aiutare a combattere l’email spoofing e il phishing. Grazie a questi protocolli, molti messaggi di posta elettronica falsificati finiscono ora nella casella di posta indesiderata dell'utente oppure vengono direttamente respinti senza nemmeno riuscire a raggiungere la casella di posta del destinatario.

Come funziona lo spoofing mail

L'obiettivo dello spoofing mail è quello di ingannare gli utenti facendogli credere che l'email provenga da qualcuno che conoscono o di cui comunque possono fidarsi - nella maggior parte dei casi, un collega, un fornitore o un’azienda. Sfruttando tale fiducia, l’attaccante chiede al destinatario di divulgare delle informazioni o di intraprendere qualche altra azione.

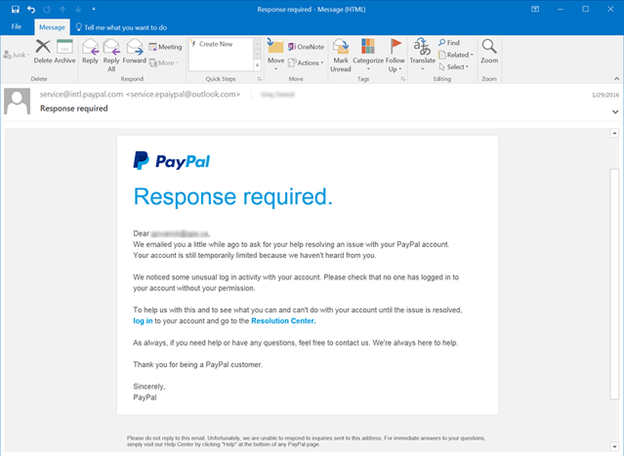

Ad esempio, un attaccante potrebbe creare un'email che sembra provenire da PayPal. Il messaggio dice all'utente che il suo account sarà sospeso se non clicca su un link, autenticandosi sul sito e aggiornando la password dell'account. Se l'utente viene ingannato con successo e digita le credenziali, queste verranno registrate dall’attaccante che le utilizzerà per autenticarsi nell'account PayPal dell'utente bersaglio, riuscendo potenzialmente a rubare denaro dal suo conto Paypal.

Attacchi ancora più complessi prendono di mira gli addetti dei dipartimenti amministrativi e finanziari delle aziende e utilizzano l'ingegneria sociale e l’information gathering o reconnaissance per ingannare l’utente preso di mira e indurlo ad effettuare bonifici sul conto bancario dell’attaccante che in alcuni casi possono arrivare anche a svariati milioni di euro.

All'utente, un messaggio di posta elettronica contraffatto sembra legittimo dato che i cybercriminali sono molto abili a comporre le loro email utilizzando elementi presi direttamente dai siti ufficiali per rendere il messaggio più credibile. Ecco un esempio di attacco phishing PayPal con un mittente di email falsificato:

Con un normale client di posta elettronica (come Microsoft Outlook), l'indirizzo del mittente viene inserito automaticamente quando un utente invia un nuovo messaggio di posta elettronica. Ma un attaccante può automatizzare l’invio di messaggi servendosi di un semplice script in Python o altri linguaggi di scripting, che configuri l'indirizzo email del mittente con uno a scelta. Le API di configurazione degli endpoint email consentono ad un mittente di specificare l'indirizzo del mittente indipendentemente dall'esistenza dell'indirizzo. E i server di posta in uscita non riescono a determinare se l'indirizzo del mittente sia legittimo.

La posta in uscita viene raccolta e instradata utilizzando il Simple Mail Transfer Protocol (SMTP). Quando un utente clicca su “Invia” in un client di posta elettronica, il messaggio viene prima inviato al server SMTP in uscita configurato nel software client. Il server SMTP identifica il dominio del destinatario e lo instrada al server di posta elettronica del dominio. Il server di posta elettronica del destinatario indirizza il messaggio alla casella di posta elettronica dell'utente giusto.

Per ogni passaggio (in gergo definito hop) a cui è sottoposto un messaggio di posta elettronica mentre viaggia su Internet da un server all'altro, viene registrato l'indirizzo IP di ogni server e incluso nelle intestazioni dell'email. Questi header rivelano il vero percorso e il vero mittente, ma molti utenti non controllano gli header prima di interagire con il mittente di un'email.

Le tre componenti principali di un'email sono:

- L'indirizzo del mittente

- L'indirizzo del destinatario

- Il corpo dell'email

Un altro componente spesso utilizzato nel phishing è il campo Reply-To (Rispondi a). Anche questo campo è configurabile dal mittente e può essere utilizzato in un attacco di phishing. L'indirizzo Reply-To indica al software di posta elettronica del client dove inviare una risposta, e può essere diverso dall'indirizzo del mittente. Anche in questo caso, i server di posta elettronica e il protocollo SMTP non accertano se questa email è legittima o contraffatta. Spetta all'utente stare attento e rendersi conto che la risposta andrà al destinatario sbagliato.

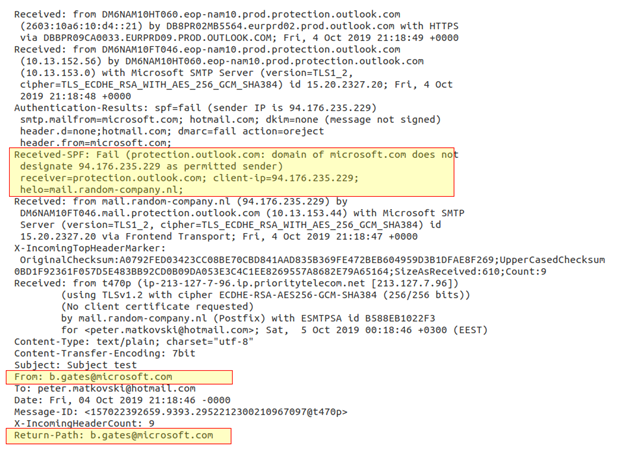

Ecco un esempio di email contraffatta:

Si noti che l'indirizzo email nel campo From (Da) del mittente è presumibilmente di Bill Gates (b.gates@microsoft.com). Ci sono due sezioni da esaminare negli header delle email. La sezione “Received” (Ricevuto) mostra che l'email è stata originariamente gestita dal server di posta elettronica email.random-company.nl, che è il primo indizio che questa email è stata falsificata. Ma il campo più indicativo da controllare è il “Received-SPF”, che nell’esempio riporta lo stato “Fail” (Fallito).

L’utilita del Sender Policy Framework (SPF)

Il Sender Policy Framework (SPF) è un protocollo di sicurezza definito come standard nel 2014. Funziona in combinazione con il DMARC (Domain-based Message Authentication, Reporting and Conformance) per bloccare malware e attacchi phishing.

L’SPF è in grado di rilevare le email contraffatte, ed il suo utilizzo è diventato comune nella maggior parte dei servizi di posta elettronica per combattere il phishing. Ma è responsabilità del titolare del dominio utilizzare l'SPF. Per utilizzare l’SPF, il proprietario di un dominio deve configurare una voce DNS TXT specificando tutti gli indirizzi IP autorizzati ad inviare email per conto del dominio. Quando il campo DNS è configurato, i server email del destinatario controllano l'indirizzo IP quando ricevono un messaggio per assicurarsi che sia tra gli indirizzi IP dei domini email autorizzati. Se c'è corrispondenza, il campo Received-SPF visualizza lo stato PASS. Se non c'è corrispondenza, il campo visualizza lo stato FAIL. I destinatari dovrebbero verificare questo stato quando ricevono email con link, allegati o istruzioni scritte.

Protezione email

Garantisci la protezione delle e-mail dei tuoi dipendenti con la migliore tecnologia anti-spam e anti-malware. Blocca le minacce con Proofpoint Email Security.

Qualche statistica sull’email spoofing e il phishing

I client di posta elettronica configurati per utilizzare SPF e DMARC rifiuteranno automaticamente le email che non superano la convalida o le inviano alla casella di spam dell'utente. I cybercriminali prendono di mira indistintamente persone e aziende, e un solo utente ingannato con successo può portare al furto di denaro, dati e credenziali.

Non c'è da meravigliarsi che il phishing sia uno dei cyberattacchi più importanti ad oggi. Consideriamo le seguenti statistiche:

- Ogni giorno vengono inviate 3,1 miliardi di email di spoofing.

- Oltre il 90% degli attacchi informatici inizia con un messaggio email.

- L’email spoofing e il phishing hanno avuto un impatto a livello mondiale che dal 2016 è stimabile in un costo di 26 miliardi di dollari.

- Nel 2019, l'FBI ha riferito che 467.000 cyber-attacchi hanno avuto successo, e il 24% di essi erano basati su email.

- Le email truffa hanno sottratto agli utenti in media 75.000 dollari.

Un attacco comune che utilizza lo spoofing delle email è la cosiddetta truffa del CEO, nota anche come business email compromise (BEC). In un BEC, l'aggressore falsifica l'indirizzo email del mittente per impersonare un dirigente o il proprietario di un'azienda. Questo attacco di solito si rivolge a un dipendente del reparto finanziario, contabile o dei pagamenti ai fornitori.

Quando la richiesta proviene da qualcuno di cui si fidano, in particolare da una figura autoritaria, anche i dipendenti più sveglie mossi dalle migliori intenzioni possono essere ingannati e spinti ad inviare del denaro. Ecco alcuni esempi di truffe di phishing di alto profilo:

- Il Canadian City Treasure è stato raggirato da un cybercriminale che, affermando di essere il sindaco Steve Kanellakos, si è fatto trasferire 98.000 dollari dai fondi dei contribuenti.

- Mattel è stata raggirata, con l'inganno, ad inviare 3 milioni di dollari su un conto in Cina, ma ha avuto la fortuna di recuperare il denaro quando il dirigente finanziario truffato è riuscito a confermare che il messaggio di posta elettronica non era stato inviato dall'amministratore delegato, Christopher Sinclair.

- La banca Crelan in Belgio è stata raggirata, inviando agli aggressori quasi 70 milioni di euro.

Come proteggersi dall’email spoofing

Anche con un sistema di sicurezza delle email in funzione, alcuni messaggi di posta elettronica dannosi raggiungono comunque le caselle di posta dell'utente. Che tu sia un dipendente responsabile delle decisioni finanziarie, o se semplicemente utilizzi la posta elettronica personale sul posto di lavoro, ci sono diverse misure che puoi adottare per evitare di diventare vittima di una frode via email:

- Non cliccare mai su link per accedere a siti web in cui ti viene chiesto di autenticarti. Digita sempre il dominio ufficiale nella barra degli indirizzi del browser e autenticati direttamente sul sito.

- I passaggi per visualizzare gli header delle email sono diversi per ogni client di posta elettronica, quindi prima di tutto scopri come visualizzare gli header delle email dal tuo client di posta. Quindi, apri gli header delle email e controlla la sezione Received-SPF e alla ricerca dello stato PASS o FAIL .

- Copia e incolla il contenuto di un messaggio email sospetto su un motore di ricerca. È probabile che il testo utilizzato in un comune attacco di phishing sia già stato segnalato e pubblicato su Internet.

- Stai sul chi va là quando ricevi una email apparentemente proveniente da una fonte ufficiale, ma che presenti errori di ortografia o grammatica.

- Evita di aprire gli allegati provenienti da mittenti sospetti o sconosciuti.

- Le email che promettono soldi - o qualsiasi altra cosa che sia troppo bella per essere vera - sono probabilmente una truffa.

- Presta attenzione alle email che creano un senso di urgenza o di pericolo. Gli attacchi di phishing e BEC spesso cercano di mettere in cortocircuito lo scetticismo naturale dei destinatari suggerendo che qualcosa di brutto accadrà se non agiranno rapidamente. Tratta i link contenuti nelle email con ulteriore cautela se il messaggio avvisa di imminenti chiusure di conti, pagamenti programmati non effettuati o attività sospette su uno dei tuoi conti finanziari. Se vuoi collegarti a un sito web, fallo direttamente attraverso il tuo browser, non cliccare sui link presenti nelle email.