Microsoft - 攻撃者が巣くう場所

この投稿は、Microsoft が見逃しているさまざまな種類の People-Centric なメール攻撃に関するブログの継続シリーズです。Microsoft メールセキュリティが持つ時代遅れの検知技術と固有の制限により、こうした攻撃が組織に毎年膨大な額に上る損失を与え、情報セキュリティチームとユーザーにフラストレーションをもたらしています。このシリーズでは、Microsoft が見逃しているいくつかの種類の攻撃について紹介する予定であり、最近の事例から次について詳細をご覧いただけます。

- ビジネスメール詐欺やメール詐欺

- ランサムウェア

- サプライチェーン リスク

- アカウント侵害

- 武器化されたファイル共有

この投稿の一番下からブログの購読を申し込み、このような組織に影響を及ぼす可能性のある見逃されている攻撃の最新情報を得て、脅威アセスメントで組織のリスクを把握しましょう。

Microsoft が見逃したビジネスメール詐欺攻撃

ビジネスメール詐欺 (BEC) はメール詐欺の一種で、規模や業界にかかわらず金銭的被害が大きい脅威であり、経済的損失については他のサイバー犯罪の存在が見劣りするほどです。

FBI とインターネット犯罪苦情処理センター (IC3) のサイバー犯罪年次報告書によると、2020 年だけでも BEC の手口により企業と個人が受けた被害はおよそ 20 億ドルに上り、 経済的損失総額の 44% を占めるとのことです。これは 2019 年から 1 億ドル増加していることになります。他にも The Ponemon 2021 Cost of Phishing Study (Ponemon: フィッシング攻撃による損失 2021 レポート) などの調査により、大企業 1 社が 1 年間に受けた直接および間接損失の平均額はおよそ 600 万ドルで、フィッシングの総被害額の 40% を占めることが示されています。

図 1: プルーフポイントは毎日 1 万 5000 件を超える BEC メッセージをブロックしています

プルーフポイントは平均して毎月およそ 45 万件の BEC 攻撃を検知しています。ここ 1 か月では、脅威アセスメントの限定的なデータセットだけでも、Microsoft の防衛線をすり抜けた BEC 脅威をおよそ 2100 件検知しました。

従業員数 1 万 8000 人を超えるある大手メーカーでは、およそ 300 件のなりすまし攻撃が送られました。学生定員 1000 人のある大学では、Microsoft の監視の目をすり抜けた 150 件超のなりすましメッセージが職員に送信されました。また、従業員数およそ 600 人の比較的小さい組織でも、Microsoft によって検知されなかった 80 件超のなりすましメッセージを受信しています。それぞれ、POC におよそ 1 か月を費やしています。

以下、最近行われたプルーフポイントの脅威アセスメントで Microsoft が受信および送信で見逃した BEC 攻撃の種類を紹介します。

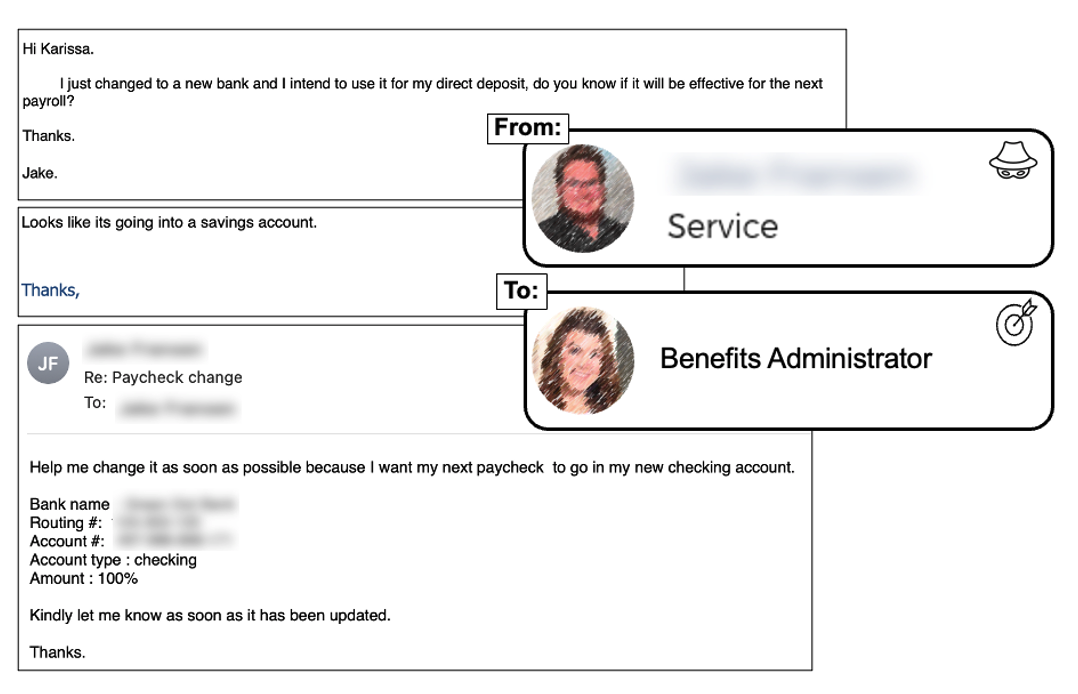

給与振込先変更攻撃の概要:

給与振込先変更は、主として財務、税務、給与、人事部門の従業員を標的とするメール詐欺攻撃です。この攻撃はさまざまなソーシャル エンジニアリングの手法を取り入れており、検知することは容易ではありません。プルーフポイントは平均して毎月およそ 6 万件の給与振込先変更攻撃を検知しています。

給与振込先変更は事業や組織にとって中程度のリスクと見なされます。FBI インターネット犯罪苦情センターの BEC に関する 2019 年度版報告書によれば、給与詐欺の平均被害額はインシデント当たり 7904 ドルとなっています。

Microsoft により見逃された攻撃の一例を紹介します。

- 環境: Microsoft 365

- 脅威カテゴリー: ビジネスメール詐欺

- 攻撃のタイプ: 給与振込先変更

- 標的: 福利厚生担当者

図 2給与振込先変更攻撃の例

給与振込先変更攻撃の仕組み:

この給与振込先変更攻撃は、Microsoft が元々備えているメール セキュリティ コントロールをすり抜け、さらになりすまし犯と被害者のやり取りも可能となっていました。なりすまし犯は Gmail アカウントを使用し、新しい銀行口座に振込先口座の変更を求める従業員を装っていました。従業員のなりすまし自体も問題ですが、これが役員クラスのなりすましになった場合、経済的損失は重大なものとなり得ます。

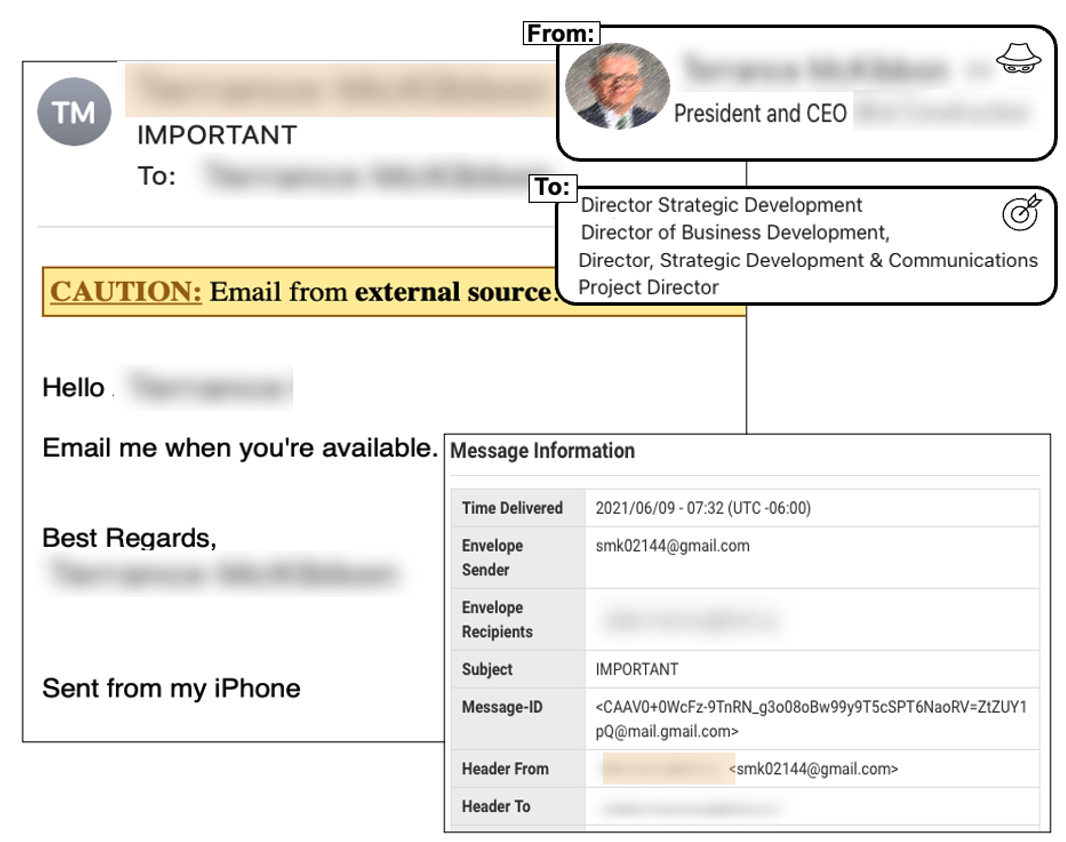

役員のなりすまし攻撃の概要:

なりすまし攻撃の中でも、役員になりすましたものが労働環境の変化に伴い劇的に増加しています。2020 年 3 月以降、プルーフポイントは 7000 人を超える CEO になりすましたメール詐欺を確認しています。プルーフポイントのお客様の半数以上が、少なくとも 1 名の役員のなりすましと、その本人を装うメールが詐欺行為に利用された経験を持っています。

Microsoft により見逃された攻撃の一例を紹介します。

- 環境: Microsoft 365

- 脅威カテゴリー: ビジネスメール詐欺

- 攻撃のタイプ: なりすまし

- 標的: 戦略および事業開発ディレクター

図 3役員のなりすまし攻撃の例

役員のなりすまし攻撃の仕組み:

このなりすまし攻撃は、Microsoft が元々備えているメール セキュリティ コントロールをすり抜けることに成功しました。攻撃者は Gmail アカウントを使用して CEO になりすまし、従業員に対応を求める内容のメールを送りました。従業員がこのメールに反応すると、攻撃者は難なく騙し続け、データや金銭的な利益を引き出すことができたのです。

Microsoft が BEC 攻撃を見逃している理由

このような攻撃は高度な騙しの手口を用いており、Microsoft がそのどれも見逃してしまったのにはいくつかの理由があります。

- このようなメールは簡単な送信者のレピュテーション チェックを通過します。Gmail を使用しているため、SPF (Sender Policy Framework) と DKIM (DomainKeys Identified Mail) どちらの認証の確認も通過したのです。正規のサービスを使用することは、多くのレピュテーションベースのベンダーが検知に苦労する一般的な方法です。

- このようなメッセージでは従業員の表示名が偽装されます。Microsoft が名前を検知するのは手動で識別する場合だけです。また、攻撃者は一般的にニックネームを使用する、または従業員の名前を変化させて使用することで、Microsoft のメッセージ ヘッダー分析をすり抜けます。

- Microsoft は、メッセージで使われている表現の語調や意図を読み解くためのメトニミー (言い換え) の検知を提供していません。このような脅威はメール詐欺であることを明白に示す表現を使っています。

- メールに悪意のあるペイロードが含まれていないことから、Microsoft の内蔵するサンドボックスにはこの種の脅威を検知する術はありません。

このような攻撃を見逃すことにより、組織は攻撃の修復 (多くの場合手動作業) に膨大な時間とリソースを費やすことが必要になります。あるケーススタディでは、プルーフポイントの強化されたメールセキュリティ検知機能を使用した組織は、3 人を正規雇用するのと同等の費用、およそ 34 万 5000 ドルを 3 年以上 にわたって節約できることが示されました。

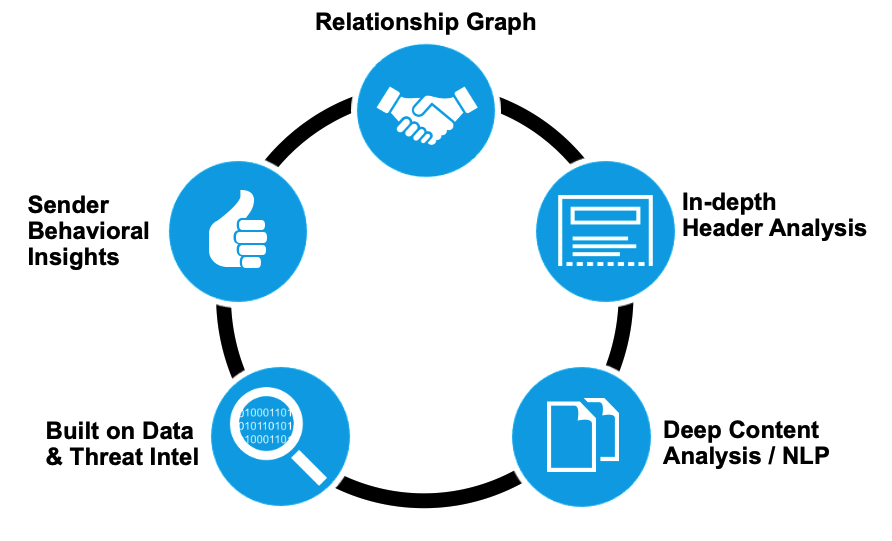

プルーフポイントのビジネスメール詐欺対策

図 4プルーフポイントの BEC 対策を表すリレーションシップ グラフ

プルーフポイントは、BEC を阻止できるエンドツーエンドの統合型ソリューションを提供する唯一のベンダーです。プルーフポイントの機械学習エンジンである Supernova は、送受信ゲートウェイ テレメトリ、サプライチェーン リスク分析、そして Office 365 や Google Workspace をはじめとするクラウド生産性プラットフォームからの API データを活用し、Advanced BEC Defense を実現しています。

Supernova はまた、機械学習、ステートフル分析、行動分析、ルールセット、そして攻撃者の戦術を追跡した研究成果を組み合わせて利用することで、高い効果と低い誤検知率を、当社のどの検知プラットフォームであっても実現します。Supernova の機械学習コンポーネントは、多くの Fortune 100、Fortune 1000、Global 2000 企業で使用したメール脅威に対する保護から得た、膨大なデータセットを使って訓練されています。

上の例では、プルーフポイントがこうしたメッセージを検知したことで、メッセージがユーザーの受信トレイに届くのを防ぐことができている点に注目することが重要です。

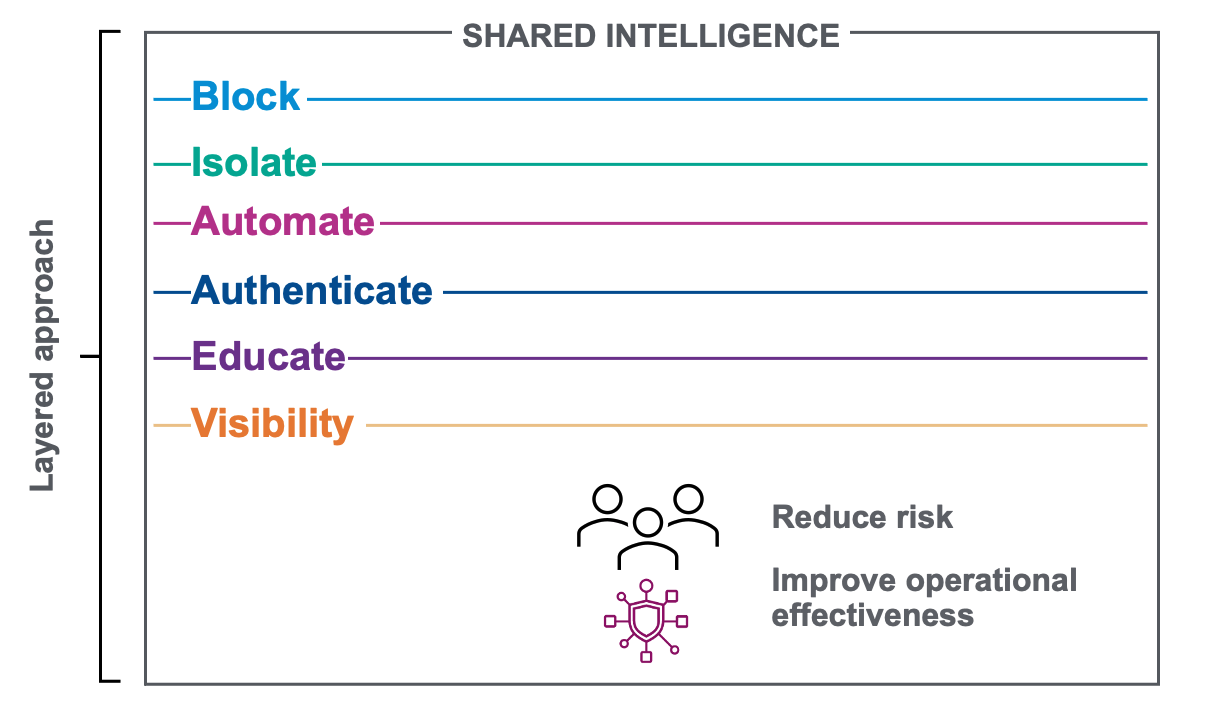

ビジネスメール詐欺攻撃 を阻止するための提案

図 5プルーフポイントが BEC 攻撃を阻止するために採用している多層アプローチの概要

プルーフポイントは自社の Proofpoint Threat Protection プラットフォームを使用して BEC 攻撃を阻止する多層アプローチをとっています。これらの層には業界をリードする検知、分離、認証、教育および自動修復機能が含まれます。増加の一途をたどるフィッシングの脅威に特効薬はありません。そのため、多層化し統合された脅威保護ソリューションが必要なのです。プルーフポイントは機械学習と高度なサンドボックス技術も使用して、BEC 攻撃だけでなくランサムウェア、フィッシング、アカウント乗っ取りも阻止します。

Proofpoint Threat Protection プラットフォームを使うと、前述した脅威やその他の脅威を、お客様それぞれの環境で阻止することができます。詳細はこちらのページでご覧ください。また、無料のEメール脅威発見アセスメントの予約をご検討くださいをご用意しています。