主なポイント

- メディアおよびジャーナリストは、国家戦略に関連する重要なトピックに関する情報、洞察を持ち、また情報提供者との人間関係を築いているため、サイバー攻撃の魅力的なターゲットとなります。

- プルーフポイントのリサーチャーは、2021年初頭からAPT(Advanced Persistent Threat: 国家を後ろ盾にする攻撃グループ)がジャーナリストや報道機関を定期的に標的にしており、彼らになりすまして国家に関連した情報を収集し、イニシアチブを推進していることを確認しています。

- 確認された攻撃キャンペーンは、偵察のためのWebビーコンの使用から、ターゲットのネットワークへの初期アクセスを確立するためのマルウェアの送信まで、さまざまな手法を活用しています。

- APTによるメディアへの注目は今後も衰えることはないでしょう。そのため、ジャーナリストは、適切な脅威対策モデルを持ち、適切なセキュリティを確保することによって、自分自身や情報の提供者、そして情報の完全性を守ることが重要です。

概要

ジャーナリストや報道機関は、他の企業と同じように多くの脅威にさらされており、特に認証情報を盗んでそれを転売したり、侵害されたホストを利用してランサムウェアを拡散させるなど、さまざまな脅威が存在します。しかし、APT(Advanced Persistent Threat: 国家を後ろ盾にする攻撃グループ))は、メディア業界を別の目的でも狙っており、そのために影響が広範囲にわたる可能性があります。

プルーフポイントのリサーチャーによると、APTグループ、特に国家や国家と連携している攻撃グループは、ジャーナリストやメディア組織が提供する独自のアクセスや情報を用いることによって日常的にジャーナリストやメディア組織になりすまし、攻撃していることが確認されています。メディアで働く人々は、他の人々がアクセスできない扉を開くことができます。ジャーナリストの電子メールアカウントがタイミングよく攻撃され、成功すれば、機密性の高い新しいストーリーや情報源の特定につながる見識を得ることができます。侵害されたアカウントは、偽情報や国家的プロパガンダの拡散、戦争やパンデミック時の偽情報の提供、政治情勢に影響を与えるために使用される可能性があります。最も一般的なのは、ジャーナリストを標的としたフィッシング攻撃で、諜報活動や、他の政府、企業、その他国家が指定した輸入分野の内部構造に関する重要な洞察を得るために使用されます。

プルーフポイントのデータによると、2021年初頭から世界中のAPT攻撃グループが、ジャーナリストやメディアのペルソナを標的とした持続的な攻撃活動を展開しており、その中には、米国においてセンシティブな政治的イベントにタイミングを合わせて行われたものも含まれています。このような攻撃キャンペーンには、競争力のある情報を得るという目的のためにメディアを標的としたものもあれば、政権に不利なイメージを与える報道をした直後のジャーナリストを標的としたものもあり、偽情報やプロパガンダを流すための手段としてジャーナリストを標的としたものもあります。本報告書では、中国、北朝鮮、イラン、トルコの国益に合致すると評価される一握りのAPTの活動に焦点を当てます。

ジャーナリストの仕事用メールアカウントを狙う

プルーフポイントのデータによると、APTの攻撃対象として、ジャーナリストの仕事用の電子メールアカウントを標的とした攻撃が、圧倒的に多く見受けられています。ここで重要なのは、ジャーナリストは、情報を収集するために、外国人やしばしば半匿名の関係者とコミュニケーションをとっているという点です。ジャーナリストは、一般的なユーザーよりも未知の受信者と通信する必要があることが多いため、このような通信はフィッシングのリスクを高めることになります。またそのアカウントが有効であるかの確認や、そのアカウントへのアクセス権の取得は、攻撃者にとって、その後に続く報道機関のネットワークに対する後段の攻撃や、欲する情報へのアクセスのための入口となり得ます。

中国

2021年初頭以降、プルーフポイントがTA412として追跡しているAPT攻撃グループは、Zirconiumとしても知られており、フィッシング偵察を実行したとしてMicrosoftによって発表されています。この攻撃グループは、米国在住のジャーナリストを標的とした多数の偵察フィッシングキャンペーンを実行してきました。TA412は、中国の国益に合致した戦略的な諜報活動を実行することが目的であると考えられ、これらの攻撃キャンペーンにおいて、Webビーコンを含む悪意のある電子メールを好んで使用してきました。これは、少なくとも2016年以降、この攻撃グループが一貫して使用している手法ですが、しかし、それ以前から使用されていた可能性が高いです。一般にトラッキングピクセル、トラッキングビーコン、Webバグと呼ばれるWebビーコンは、電子メールの本文内にハイパーリンク付きの非可視オブジェクトを埋め込み、有効にすると、攻撃者の管理するサーバーから良性の画像ファイルの取得を試みます。

プルーフポイントのリサーチャーは、これらの攻撃キャンペーンは、標的とするメールアカウントがアクティブであることを確認し、受信者のネットワーク環境に関する基本情報を取得することを目的としていると評価しています。Webビーコンは、攻撃者に以下のような技術的な情報を提供することができ、その結果、攻撃者が次の攻撃段階を計画する際の偵察情報として役立ちます。

- 外部から見えるIPアドレス

- User-Agent 文字列

- Eメールアドレス

- 対象となるユーザーアカウントが有効であることの検証

TA412とその一派による攻撃キャンペーンは、数ヶ月の間に進化し、現在の米国の政治環境に適したルアー(おとりテーマ)を用いて、中国政府が関心を持つさまざまな分野に焦点を当てた米国在住のジャーナリストをターゲットとするように変更されました。ジャーナリストを標的としたキャンペーンは、この攻撃グループが長年にわたって行ってきた広範な偵察型フィッシングのパターンの一部です。

2021年

2021年1月から2月にかけて、プルーフポイントのリサーチャーは、米国在住のジャーナリストを標的としたTA412による5つの攻撃キャンペーンを確認しました。特に、2021年1月6日の米国連邦議会議事堂への攻撃の直前、偵察用フィッシングのターゲットが非常に急激に増加したことが注目されます。プルーフポイントのリサーチャーは、この時期、ワシントンDCとホワイトハウスの特派員に攻撃がフォーカスされていることを確認しました。悪質なメールには、"Jobless Benefits Run Out as Trump Resists Relinging Relief Bill(トランプ大統領が救済法案に抵抗し、失業給付停止)", "US issues Russia threat to China(米国が中国にロシア脅威論を展開)", "Trump Call to Georgia Official Might Violate State and Federal Law(トランプ氏によるジョージア州当局への電話は、州法および連邦法に違反する可能性あり)" など、当時の米国のニュース記事から引用した件名が使用されています。

メッセージ本文は、ニュース記事に含まれるテキストと重複しており、WebビーコンのURLには、以下のような形式で縦横比0x0の良性PNGファイルが含まれていました。

- hxxp://www.[攻撃者が管理するドメイン][.]com/Free/[被害者識別子]/0103/Customer.png.

URLの構造は、攻撃者が管理するドメイン、キャンペーン識別子、被害者識別子、キャンペーン日付、良性PNGリソースの名称が指定されています。

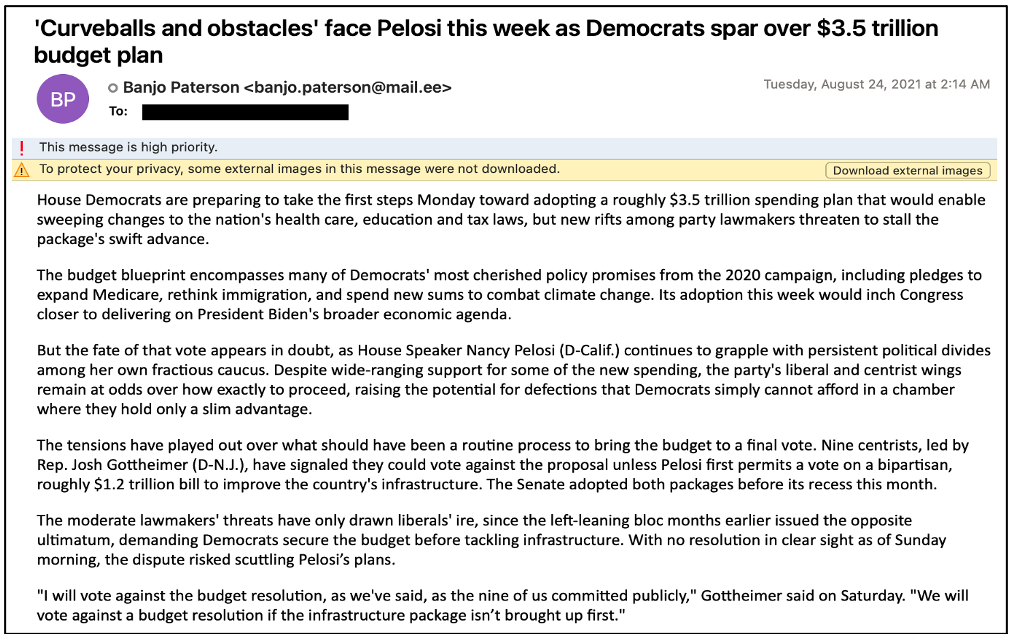

図1. TA412のWebビーコン偵察用電子メールのサンプル

※メールクライアントがダウンロード可能なコンテンツをブロックするように設定されている場合、この画像に見られるように、リモートコンテンツをダウンロードするオプションとともにウェブビーコンのURLが表示されます。

2021年8月、数カ月の攻撃の中断の後、TA412は再びジャーナリストを標的にしましたが、今回は中国に焦点を当てたサイバーセキュリティ、監視、プライバシー問題を扱うジャーナリストを標的にしました。標的となったジャーナリストたちは、ソーシャルメディアのプライバシー問題や中国の偽情報キャンペーンについて幅広く記事を書いていたようで、中国に対する否定的な世界的意見や認識を押し付けるようなメディアのシナリオに中国国家が関心を示していることを示しています。これらの攻撃キャンペーンは、2021年以前に特定されたキャンペーンを反映していますが、時間とともに変化するWebビーコンのURL構造を示しています。観測されたURL構造は以下の通りです。

- hxxp://[攻撃者が管理するドメイン]/[IP]/[文字列]/[被害者アドレスの略][@][被害者組織名]/[ファイル名][. ]png.

2022年

ジャーナリストを標的とした攻撃が一時停止した後、プルーフポイントのリサーチャーは、2022年2月9日にこの分野を標的とした攻撃が再開されたことを確認しました。攻撃キャンペーンは10日間に渡って多数行われました。これらの攻撃キャンペーンは、2021年初頭に報告されたものと非常に類似しており、この時点で予想されていたロシア・ウクライナ戦争に対して米国および欧州の関与について報道する人々を中心に、米国に拠点を置く報道機関および寄稿者からの情報を収集しようとしていることが示されました。

メール件名の例:

- New bill aims to prohibit US military aid to Ukraine(ウクライナへの米軍支援を禁止することを目的とした新法案)

- US issues Russia threat to China(米国が中国にロシア脅威論を展開)

- Macron reveals Putin 'guarantees'(マクロン大統領がプーチンの「保証」を明かす)

- UK to arm Ukraine with anti-ship missiles against Russia - Kiev's envoy(英国、ウクライナに対ロシア用対艦ミサイルを装備へ-キエフ特使)

- US says how Ukraine stand-off can be resolved(米国は、ウクライナの対立をどのように解決することができるかを発言)

- UK says invasion 'highly likely'(英国、侵略の可能性「高い」と発言)

- White House says door for diplomacy with Russia remains open, but troop buildup is continuing(ホワイトハウス、ロシアとの外交のドアは開かれたままだが軍備増強は継続中と発言)

また、2022年4月下旬に中国のAPTグループ「TA459」がメディア関係者を対象に、RoyalRoad (Microsoftの数式エディターの脆弱性を悪用するツール)によって生成されたRTFの 添付ファイル(acknowledge.doc)を含むメールを送信し、開封するとマルウェア「Chinoxy」をインストール・実行させるという攻撃キャンペーンを実行しました。マルウェア「Chinoxy」は、被害者のマシン上で永続性を獲得するために使用されるバックドアです。Bitdefenderの研究者は、少なくとも2018年以降、東南アジアで攻撃グループがChinoxyを広範囲に使用していることを観測しています。注目すべきは、標的となった人物がロシア・ウクライナ紛争に関する報道を担当しており、これはロシアとベラルーシに関する情報事項を収集するというTA459の歴史的な任務と一致することです。

図2. Word文書の添付ファイル(ファイル名: acknowledge.doc)

この攻撃キャンペーンでは、メール送信にパキスタン政府から漏洩した可能性のあるメールアドレスを使用し、アフガニスタンの外交政策に関するルアーを用いて、メディアのメール受信者をだまそうとしているように見えました。TA459は、メールの信憑性を高めるために、偽情報キャンペーンに言及するイスラマバード安全保障対話が制作した良質のYouTubeビデオへのリンクを含んでいました。

図3. 悪質なメールに含まれるYouTubeビデオリンクの画面

北朝鮮

2022年初頭、北朝鮮に関係していると考えられるTA404(別名:Lazarus)は、米国に拠点を置く報道機関を標的として、求人情報をテーマにしたフィッシング攻撃を行いました。この攻撃は、同組織が北朝鮮の指導者である金正恩に批判的な記事を掲載した後に発生したもので、北朝鮮系のAPT攻撃グループはよくこのような出来事の後に、行動を起こすことで知られています。Lazarusとして広く知られているTA404は、通常、良質のメッセージで始まる高度な標的型攻撃キャンペーンに関与しています。この攻撃キャンペーンは、予想されうる行動と一致していました。この攻撃キャンペーンも、受信者ごとにカスタマイズされたURLを使用する偵察型フィッシングから始まりました。このURLは、求人情報を掲載する求人情報サイトのブランドを装ったランディングページに導くものでした。もし被害者が、固有のターゲットIDを含むURLにアクセスした場合、そのドメインを解決するサーバーは、攻撃者が配信したメールに意図したターゲットがアクセスしたことを確認することができました。これにより、コンピュータやデバイスに関する識別情報も入手することができるため、攻撃者は狙った標的を追跡することができます。

プルーフポイントのリサーチャーはその後の後続する攻撃メールを現時点では観測していませんが、この攻撃グループが初期の偵察メールの配信後にマルウェアを含むメール添付ファイルを送信する傾向があることを考えると、TA404は今後、悪意のあるテンプレート文書の添付ファイルまたは同様のものを今後送信しようとする可能性が高いと考えられます。Google Threat Analysis Group(TAG)の研究者は2022年3月24日、"Operation Dream Job"の一部として、このキャンペーンの詳細を公開しました。 Google TAGの報告では、ジャーナリストとメディアは標的セクターに含まれていませんが、プルーフポイントは、今年初めに確認されたキャンペーンとGoogle TAGが報告した攻撃キャンペーンで利用されたインディケーターに共通性があることを確認しています。

ジャーナリストのソーシャルメディア アカウントを標的にする

ジャーナリストや報道機関のソーシャルメディアアカウントの認証情報を狙った攻撃は、重大な結果をもたらす可能性があります。例えば、2013年には、ある攻撃グループがAP通信の公式Twitterアカウントを 乗っ取り、バラク・オバマ大統領がホワイトハウスへの攻撃で負傷したと主張するツイートを投稿しました。このツイート後、株式市場はおよそ2分で100ポイント以上、下落しました。その2年後の2015年には、攻撃が有力者のTwitterアカウント約130個を侵害し、一部のフォロワーを騙して10万ドル以上のビットコインを攻撃者の管理するアカウントに送金させるという事件が発生しました。

APTによるものも含め、ソーシャルメディアのアカウントを侵害しようとするキャンペーンは、多くの場合、それほど深刻で観察可能な結果には至りませんが、アカウントのリセットや多要素認証(MFA)の有効化以上のものが必要となる可能性があります。

トルコ

2022年初頭から、プルーフポイントのリサーチャーは、TA482として追跡されている頻繁に活動している攻撃グループが、主に米国に拠点を置くジャーナリストやメディア組織のソーシャルメディアアカウントを標的としたクレデンシャル・ハーベスティング・キャンペーンに定期的に関与していることを確認しています。この攻撃の被害者像、TA482がドメインやインフラのホストにトルコ発のサービスを利用していること、また、トルコがソーシャルメディアを活用してレジェップ・タイップ・エルドアン大統領や公正発展党(pro-Justice and Development Party、トルコ与党)のプロパガンダを広めてきた過去の経緯から、TA482がトルコ国家と連携しているとプルーフポイントは判断しています。

現在行われている攻撃キャンペーンでは、メディアに記事を投稿している個人のTwitterのクレデンシャルを絞り込んでいます。これには、有名なニュースメディアの記者や学術機関の記者、その中間に位置する人たちが含まれます。この悪質なメールは、通常、Twitterのセキュリティをテーマにしたもので、不審なログイン場所や新しいログイン場所をユーザに警告する件名で受信者の注意を引こうとします。

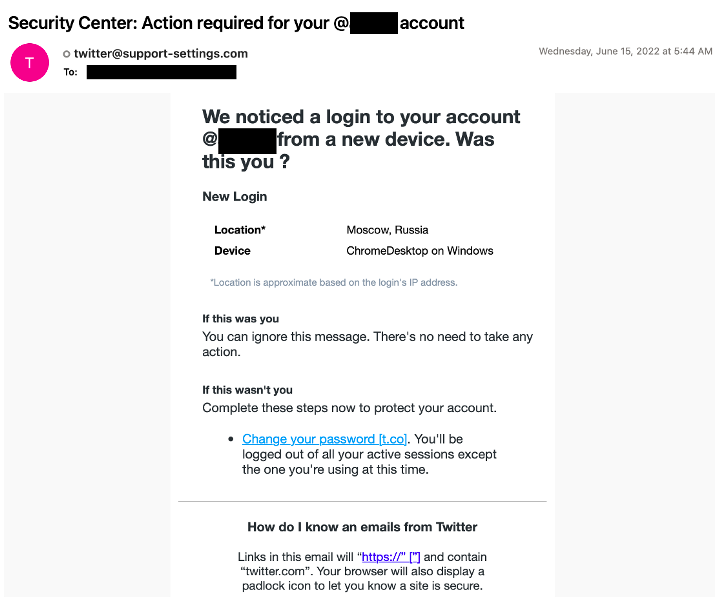

図4. TA482 が送信したTwitterをテーマにした典型的なクレデンシャルフィッシングメールの例

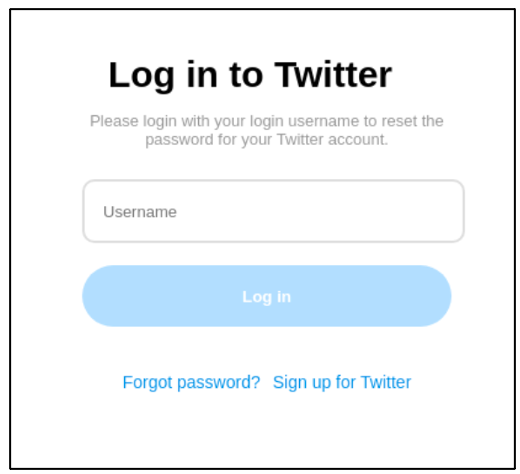

ターゲットがメールに記載されたリンクをクリックすると、パスワードをリセットするためにTwitterのログインページを装った認証情報取得用のランディングページに誘導されます。

図5. ユーザーの認証情報を盗むために作られたTA482のランディングページ

プルーフポイントのリサーチャーは、これらのキャンペーンの背後にある動機を確認することはできませんが、過去のトルコの攻撃グループの活動に基づいて、ジャーナリストのソーシャルメディアの連絡先を標的とし、改ざんのためにアカウントを使用したり、プロパガンダを広めるために侵害アカウントを使用したりすることが考えられます。2023年のトルコ議会選挙および大統領選挙が近づくにつれ、こうした攻撃が活発化する可能性があります。

ジャーナリストを装った攻撃

ジャーナリストから専門分野の話を持ちかけられると、ほとんどの人は興味を持つでしょう。メディアで取り上げられるという魅力のせいで、このアプローチが正当なものではない可能性があるという兆候を見過ごしたり、無視してしまう要因となってしまうことがあります。このソーシャルエンジニアリングの手口は、人間の承認欲求をうまく利用したもので、世界中の学者や外交政策の専門家をターゲットとするAPT攻撃グループによって、機密情報へのアクセスを得るために利用されていると考えられます。

イラン

複数のイラン系APT攻撃グループが、ジャーナリストや新聞社になりすましてターゲットを監視し、認証情報の窃取を試みています。プルーフポイントのテレメトリで最も活発に活動しているのは、Charming Kittenとしても知られるTA453です。TA453は、イスラム革命防衛隊の情報収集活動をサポートしていると高い信頼性をもって評価されており、日常的に世界中のジャーナリストになりすまします。この攻撃グループは、ジャーナリストのペルソナになりすまして、中東の外交問題に取り組む学者や政策専門家を中心としたターゲットと穏便に会話を交わします。

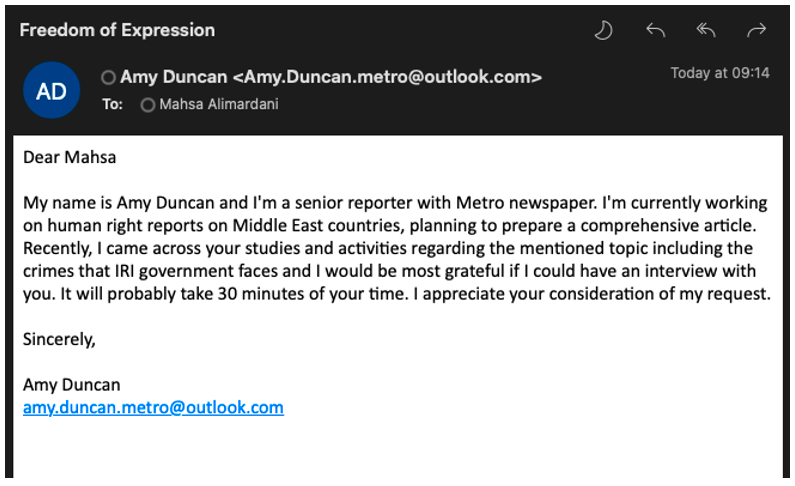

図6に見られるように、TA453の最初のコンタクトメールの内容は、依頼の信憑性を高め、さらなる対話を促すために、意図するターゲットについてある程度調査していることが伺えます。

図6.TA453の良性の会話を始めるメールのスクリーンショット

※Mahsa Alimardani氏がTwitterで投稿した画像を使用する許可を得ています。

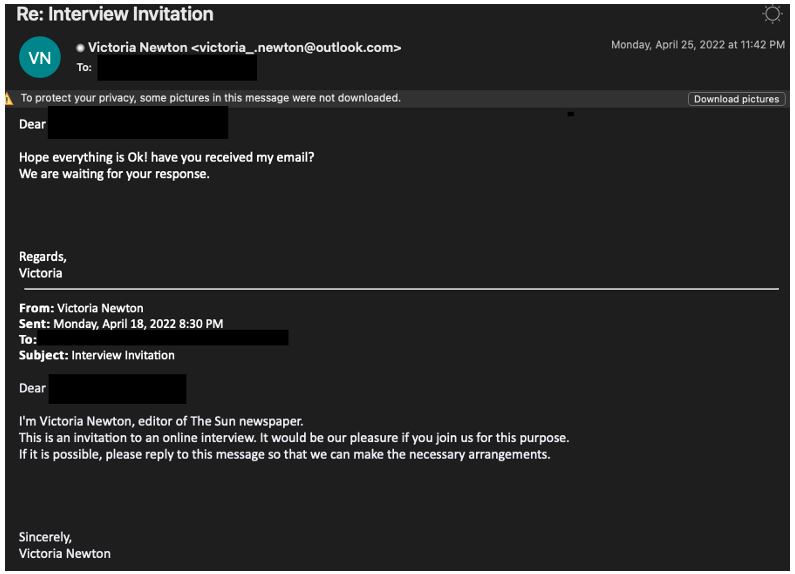

最初のメールが無視された場合、TA453は多くの場合、フォローアップのために個人に再コンタクトを試みます(図7)。ターゲットとなる受信者がペルソナと会話をした場合、TA453は最終的に、カスタマイズされた良質のPDFを使って、さらに議論をするために仮想ミーティングに招待します(図8)。

図 7. ターゲットからの返信を求めようとするTA453フォローアップメールの例

図8. VirusTotalにアップロードされたTA453の良性PDFの例

TA453の攻撃キャンペーンの大部分は、最終的にクレデンシャル ハーベストにつながるものです。図8と同様の良性のPDFは、通常、ファイルホスティングサービスから配信され、ほとんどの場合、URLを短縮するためのリンクとIPトラッカーが含まれており、ターゲットが攻撃者の管理するインフラ上のクレデンシャル ハーベスト用ドメインにリダイレクトされます。

図9. TA453の通常の攻撃チェーン

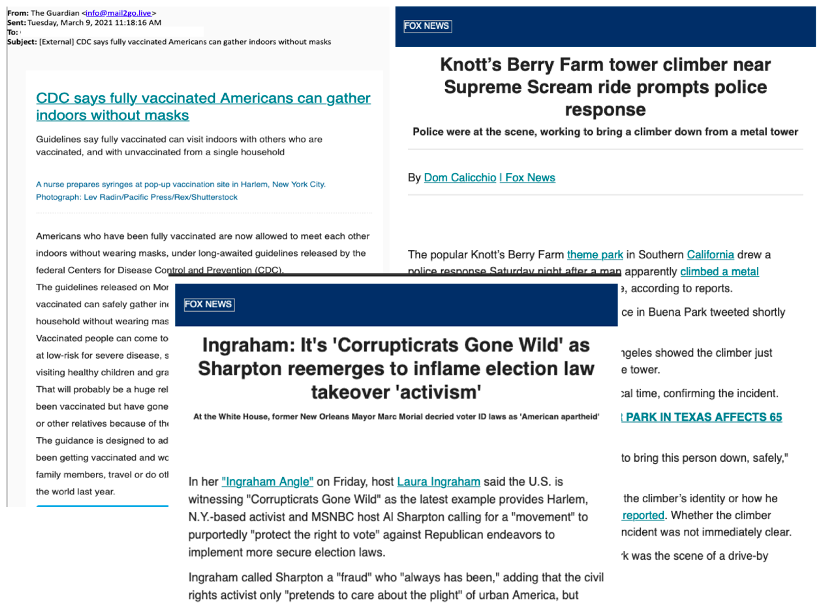

TA456は、「Tortoiseshell」としても知られ、イランと連携している脅威の1つで、日常的にメディア組織になりすまし、Fox NewsやThe Guardianなど、さまざまな思想のニュースレターを送信しています。TA456は、Webビーコンを含むニュースレターをテーマにした電子メールで、同じユーザーを繰り返し標的にしてきました。この活動は、これまでの攻撃キャンペーンと同様に、ソーシャルメディア上で構築された関係を通じてマルウェアを配信するTA456の取り組みを補完するものであると思われます。

図 10. TA456がフィッシングメールの本文で使用したニュースレターのテーマの例

最後に、2021年後半からプルーフポイントのデータで観測されているイランに関連すると考えられる攻撃グループであるTA457は、「iNews」のリポーターになりすまし、米国、イスラエル、サウジアラビアにある企業の広報担当者にマルウェアを配信することが知られています。例えば、2022年3月上旬、TA457は「Iran Cyber War」という皮肉な件名を用いた、攻撃者が管理するドメインnews-spot[.]liveにリンクするメールを送信しています。この攻撃キャンペーンは、ニュースをテーマにした悪意あるウェブサイトへのURLへ被害者を誘い出す目的であり、これまでのTA457の攻撃パターンでも継続されてきたものです。このURL構造(news-spot[.]live/Reports/1/?id=[Campaign/Lure Identifier]&pid=[TargetIdentifier] )には、フィッシングメールを受け取る受信者を特定するためのPIDとともに、配信するルアー文書を追跡する識別子が含まれています。ルアー文書のテーマは、イラン、ロシア、ドローン、戦争犯罪、秘密兵器についてです。ユーザーが悪意のあるURLをクリックすると、Word文書と.scrファイルの2つのファイルがダウンロードされます。文書上でマクロが有効になっていると、埋め込まれた実行ファイル(DnsDig.exe)がドロップされます。reader.scrファイルがドロップされると、URLからDnsDig.exeをダウンロードし、さらにユーザーへのおとり文書としてiran.pdfをドロップします。 DnsDigは、ハードコードされたドメイン(cyberclub[.]one)へのDNSトンネリングを使用するTA457リモートアクセス型トロイの木馬です。

図 11. TA457 の"Iran Cyber War" キャンペーンの攻撃チェーン

2021年9月から2022年3月にかけて、プルーフポイントは約2~3週間ごとにTA457の攻撃キャンペーンを観測しました。2022年3月のキャンペーンは、エネルギー、メディア、政府、製造業に関わる10社未満のプルーフポイントの顧客に対して、個人およびinternational.media@[redacted].comなどのメーリングリストの電子メールアドレスの両方を標的としていました。

まとめ

攻撃者がジャーナリストや報道機関を標的にすることは、決して目新しいことではありません。APTは、国家の所属にかかわらず、ジャーナリストや報道機関を標的にする任務をこれまでも、そしてこれからも持ち続け、その目的と収集の優先順位を高めるために、関連するペルソナを利用する可能性があります。機密情報収集の意図から、国民の認識を操作しようとする試みまで、ジャーナリストや報道機関が提供できる知識とアクセスは、公共空間において唯一無二のものです。また、メディアを標的とすることで、政府機関など、より強固な標的を狙うよりも、攻撃が失敗することが少なく、攻撃が発見されるリスクを低くすることができます。

APTは、Webビーコンを使って偵察したり、認証情報を取得したり、マルウェアを送信して受信者のネットワークに入り込んだりと、さまざまなアプローチをとっているため、メディア関係者は常に警戒を怠らないことが必要です。個人的なリスクレベルを評価することで、自分が標的になる確率を知ることができます。例えば、中国や北朝鮮、あるいは関連する脅威勢力について報道した場合、将来的に彼らの情報収集の対象となる可能性があります。また、APTの攻撃対象が、情報やニュースの共有に利用される多様なオンライン・プラットフォームであることを認識することも、被害者になることを防ぐための重要なポイントです。そして、最終的には、メールの身元や送信元を確認し、注意を払うことが、APT攻撃の初期段階を食い止めることにつながるのです。