主な調査結果:

- Microsoft Office ファイル内のマクロをデフォルトで無効化するという Microsoft の発表を受けて、攻撃者は、新しい戦術、技術、手順(TTP)を採用し始めました。

- 攻撃者は、ISOやRARなどのコンテナ・ファイルやWindowsショートカット(LNK)ファイルを使用してマルウェアを配布するキャンペーンを行うことが多くなっています。

- プルーフポイントは、攻撃キャンペーンデータに基づき、VBAおよびXL4マクロの使用が2021年10月から2022年6月にかけて約66%減少していることを確認しています。

概要

Microsoftは、2021年10月にXL4、2022年2月にVBAマクロをOfficeユーザーのデフォルトでブロックすることを開始すると発表しました。この変更は今年に入ってから展開されました。(7月にはVBAマクロのブロックの実施について一部混乱がありましたが、Microsoftはこの展開を継続すると発表しました)。

このMicrosoftの発表に対応するために、攻撃者はマクロを用いた攻撃手法から別の攻撃手法へ移行しています。2021年10月から2022年6月までのプルーフポイントが観測した攻撃キャンペーンデータによると、攻撃者はマルウェアを配信するためにメールメッセージに直接添付するマクロつき文書から攻撃手法を変更し、ISOやRAR添付ファイル、Windowsショートカット(LNK)ファイルなどのコンテナファイルを利用する件数が増加しました。

プルーフポイントの脅威リサーチャーのマニュアル分析によると、攻撃者によるマクロ添付ファイルの使用は2021年10月から2022年6月の間に約66%減少しています。

VBAマクロは、ユーザーがOfficeアプリケーションでマクロを有効にした場合、攻撃者が悪意のあるコンテンツを自動的に実行するために使用されます。XL4マクロは、Excelアプリケーションに特有のものですが、攻撃者が武器として使用することも可能です。通常、マクロを使用した文書を配布する攻撃者は、ソーシャル エンジニアリングの手法を用いて、受信者にコンテンツが重要であり、それを閲覧するためにはマクロを有効にする必要があると信じ込ませます。

例1:最近の攻撃キャンペーンでのEmotet Excelの添付ファイル

プルーフポイントのリサーチャーは、マイクロソフトが提案する防御策を回避するために、攻撃者はメッセージに直接添付するマクロ対応文書やURL経由でダウンロードされた文書から、攻撃手法を変更し始めるだろうと予想しています。プルーフポイントの検知ソリューションにおいて、マクロ文書以外の他の種類の添付ファイルが顕著に増加していることを確認しましたが、マクロ文書は依然として脅威の現場で使用されています。プルーフポイントのリサーチャーは、脅威の状況をより深く理解し、今後の行動を予測するために、2021年10月から2022年6月にかけて複数のファイルタイプの使用状況を調査しました。

Mark-of-the-Webのバイパス

Microsoftは、Zone.Identifierと呼ばれるインターネットからのファイルかどうかを示すMark of the Web (MOTW) 属性に基づいて、VBAマクロをデフォルトでブロックするよう仕様を変更しました。Microsoftのアプリケーションは、Webからのダウンロード時に一部のドキュメントにこのMark of the Web (MOTW) 属性を追加します。しかし、MOTWは、コンテナファイル形式を使用することで回避することができます。ITセキュリティ企業のOutflankは、レッドチームがMOTWの仕組みを回避するための複数の選択肢を詳述しており、これらのテクニックは攻撃者も同様に使用することができます。

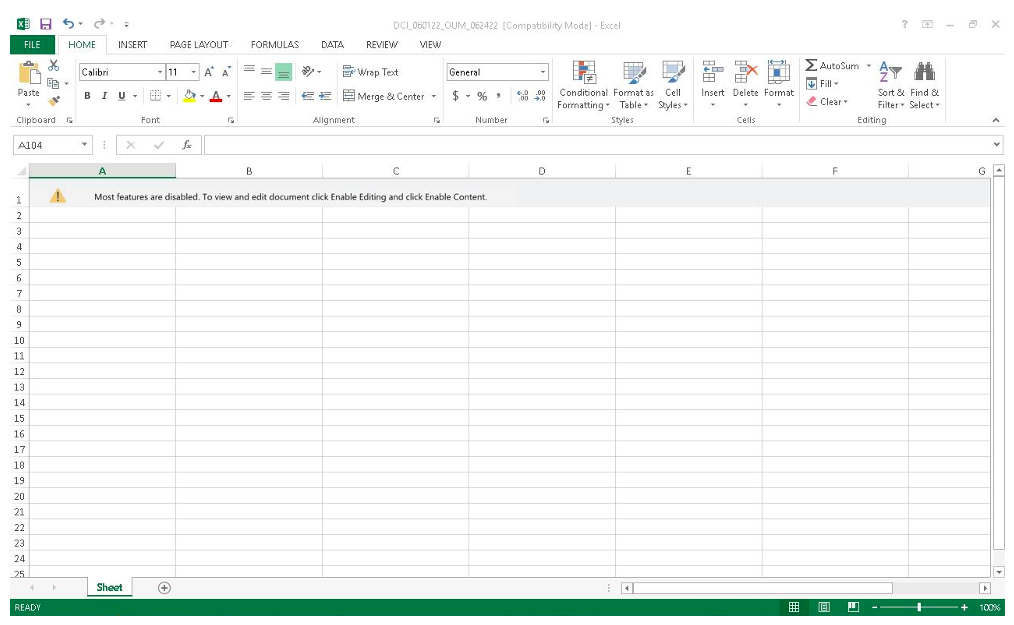

攻撃者は、ISO(.iso)、RAR(.rar)、ZIP(.zip)、IMG(.img)ファイルなどのコンテナファイル形式を使用して、マクロを有効にしたドキュメントを送信することができます。ダウンロードされる際、ISOやRARなどのファイルはインターネットからダウンロードされたものなのでMOTW属性が付きますが、コンテナ内のドキュメント(マクロ対応スプレッドシートなど)にはMOTW属性が付きません。コンテナファイルを解凍して中身の文書が抽出される際に、ファイルシステムは中身の文書がWebからのものであることを認識することができません。そのため、ユーザーがマクロを有効にしてしまうと、ファイルシステムはマクロをデフォルトでブロックしないため、悪意のあるコードが自動的に実行されてしまいます。

さらに、攻撃者は、ペイロードを直接配布するためにコンテナファイルを使用することができます。コンテナファイルを開くと、LNK、DLL、実行ファイル(.exe)など、悪意のあるペイロードをインストールさせるための追加コンテンツが含まれている場合があります。

図1:ISOの添付ファイルを使用してBumblebeeマルウェアを配信する攻撃チェーンの例

プルーフポイントのリサーチャーは当初、マクロ文書ではなく、XLLファイルの使用が攻撃キャンペーンでよく使用されるようになってきているのではないかという仮説を立てていました。XLLファイルは、Excel用のダイナミック・リンク・ライブラリ(DLL)ファイルの一種で、Excelアプリケーションの機能性を高めるために設計されたものです。Microsoftが2021年にXL4マクロを無効にすることを発表した後、XLLファイルの乱用が若干増加していることをプルーフポイントは確認していますが、使用量は、ISO、RAR、LNKファイル、およびマクロドキュメントよりもまだはるかにボリュームが少ないです。

攻撃キャンペーン統計

プルーフポイント社では、電子メールベースのサイバー脅威において、添付ファイルとして活用されるマクロ文書の大幅な減少を確認しています。

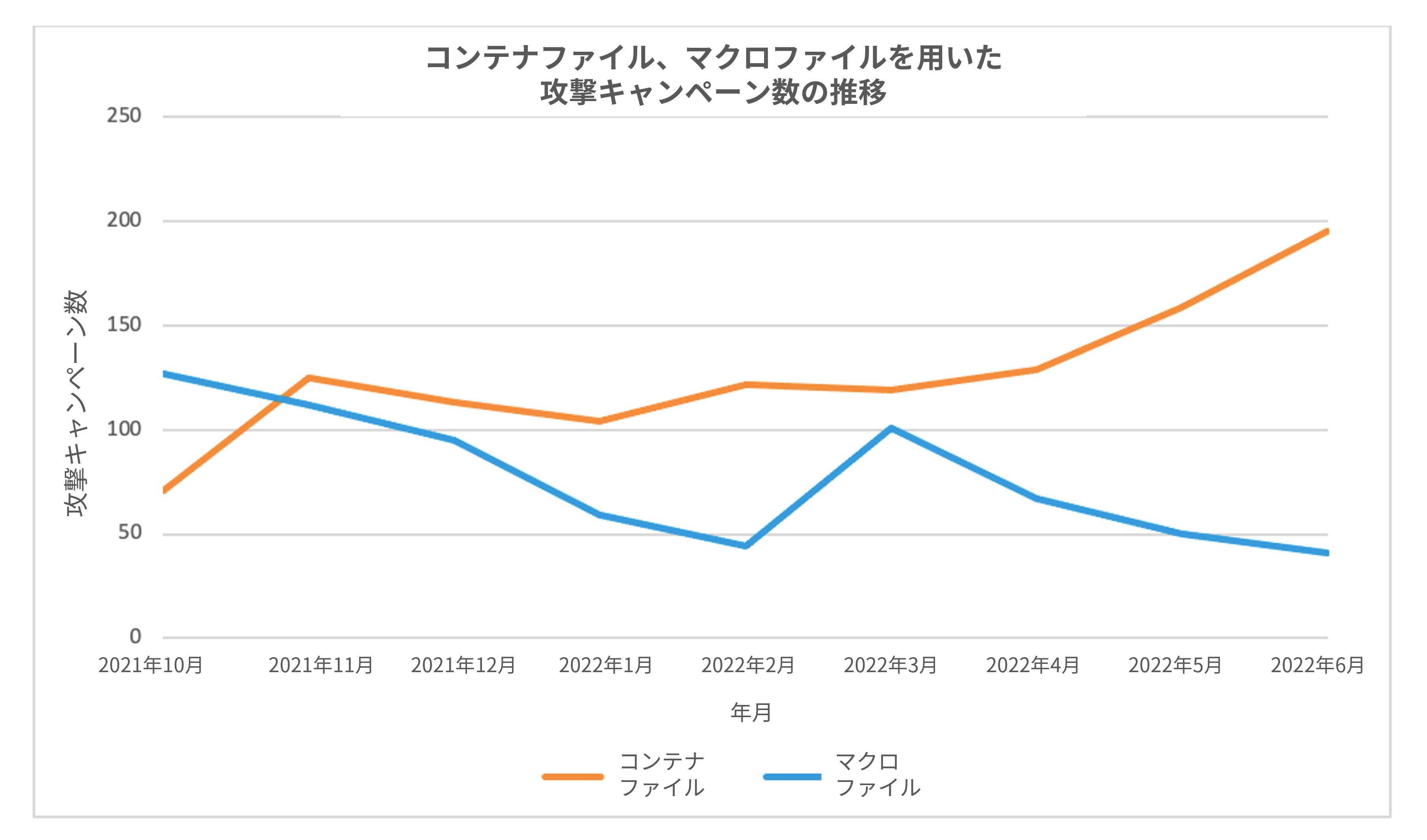

マクロを利用した攻撃キャンペーンの数は、2021年10月から2022年6月の間に3分の2以上減少しています。同じ期間に、ISOやRARなどのコンテナファイル、Windowsショートカット(LNK)の添付ファイルを活用するキャンペーンは175%近く増加しました。

図2:コンテナファイルとマクロファイルをメール添付で活用した攻撃キャンペーン数の推移(2021年10月~2022年6月)

図を見ると、攻撃キャンペーンにおいて、ISOファイルやLNKファイルの利用が増加していることがわかります。マルウェア「Bumblebee」を配布する攻撃者など、サイバー犯罪エコシステムにおける初期アクセスとして、ISOやLNKファイルを採用する傾向が強まっています。ISOファイルの使用は、2021年10月から2022年6月の間に150%以上増加しました。この間にISOファイルを使用した追跡対象の15の攻撃グループの半数以上が、2022年1月以降のキャンペーンでISOファイルを使用するようになりました。

攻撃キャンペーンデータの中で最も注目すべき変化は、LNKファイルの出現です。2022年2月以降、少なくとも10の追跡可能な攻撃者がLNKファイルを使用するようになりました。LNKファイルを含む攻撃キャンペーンの数は、2021年10月以降、1,675%増加しました。プルーフポイントは、2021年10月以降、複数のサイバー犯罪者やAPT (国家を後ろ盾とする高度標的型攻撃グループ)が、LNKファイルを活用する頻度があがっていることを確認しています。

図3:LNKファイルを活用した攻撃キャンペーン数の推移(2021年10月~2022年6月)

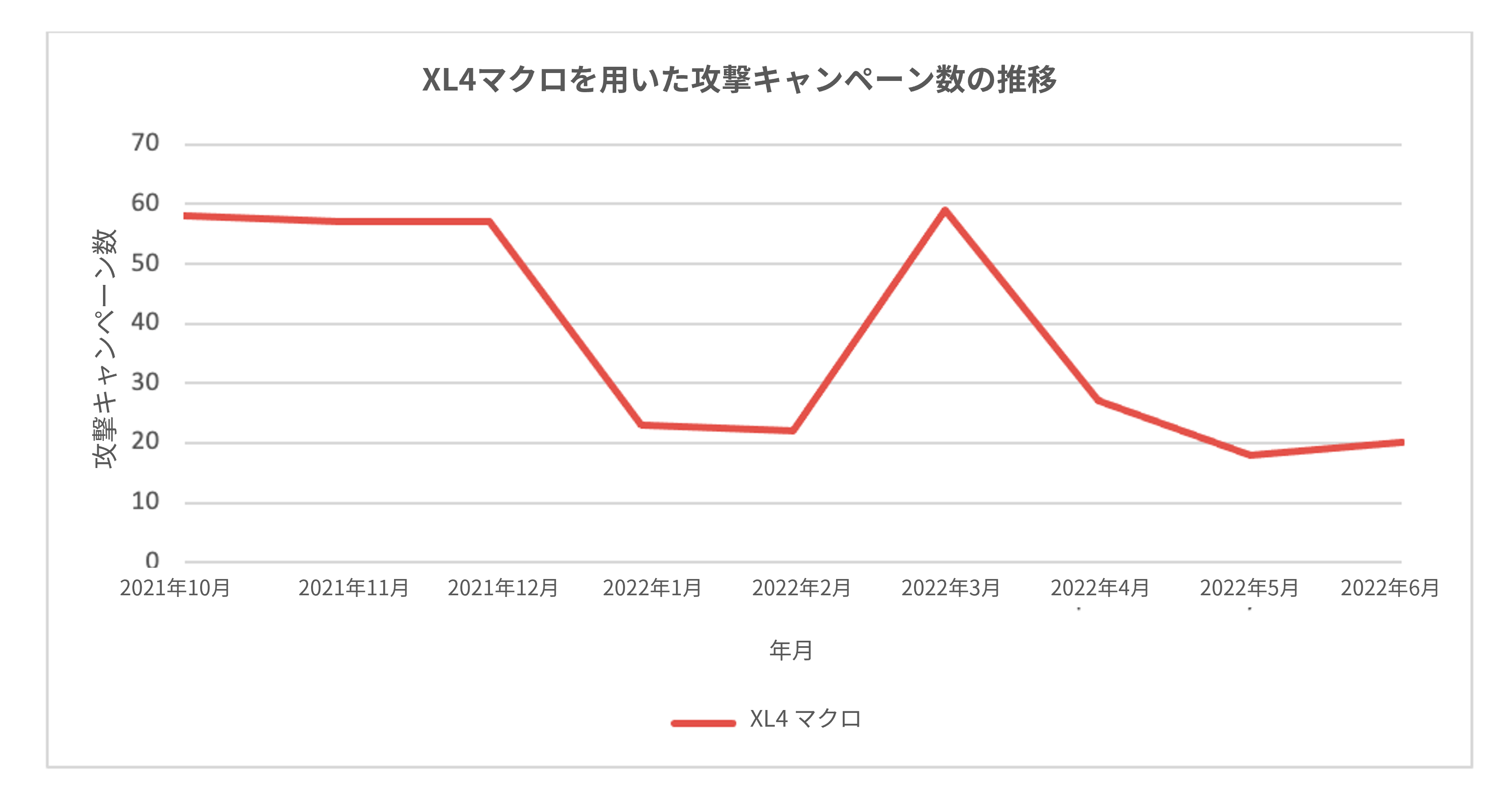

大規模な攻撃を実行するサイバー犯罪集団が行う個々の脅威活動は、プルーフポイントのデータに顕著に表れています。例えば、プルーフポイント社では、攻撃者が攻撃キャンペーンでXL4マクロを使用するのは減少傾向にあることを確認しています。しかし、2022年3月にXL4マクロの使用量が急増しました。これは、Emotetマルウェアを配信する攻撃グループであるTA542が、それ以前の月よりもメッセージ量の多いキャンペーンを実施した結果であると考えられます。通常、TA542は、VBAやXL4マクロを含むMicrosoft ExcelやWordのドキュメントを使用します。その後、Emotetの活動は4月に減少し、その後のキャンペーンでは、Excel Add In(XLL)ファイルやzip圧縮されたLNKの添付ファイルなど、追加の配信方法を使用するようになりました。

図4:XL4マクロを用いた攻撃キャンペーン数の推移 (2021年10月~2022年6月)

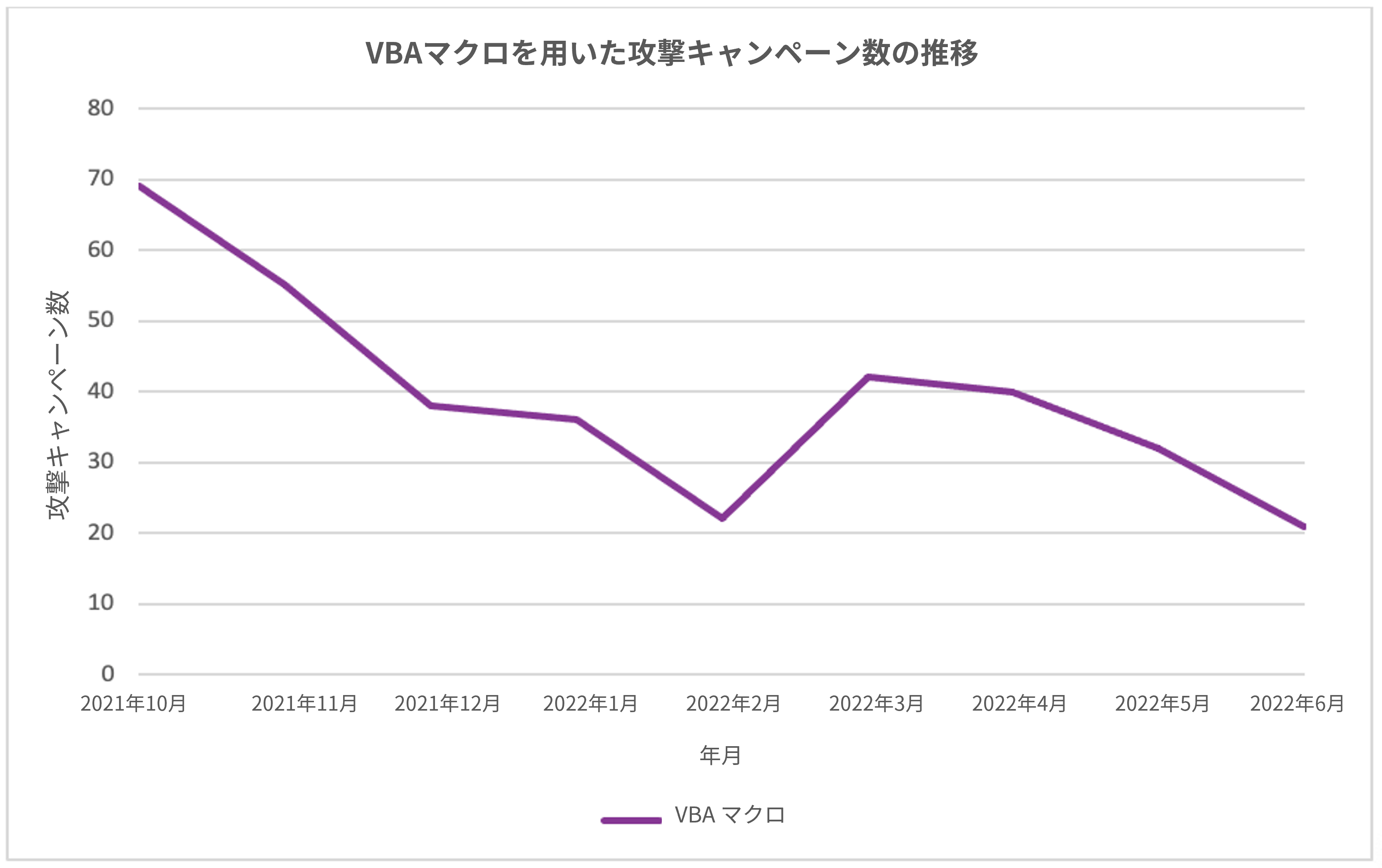

VBAマクロの数も経時的に減少し、2022年5月と6月に再び減少する前に、3月と4月に小さなスパイクを含んでいます。2022年春のこのわずかな増加は、TA542のような単一の攻撃者に起因するものではなく、むしろこの時期には、脅威環境全体にておいて、複数の攻撃者がVBAマクロを使用していました。

図5:VBAマクロを用いた攻撃キャンペーン数の推移(2021年10月~2022年6月)

プルーフポイント社では、HTML添付ファイルを使用してマルウェアを配信する攻撃者がわずかに増加していることも確認しています。HTML添付ファイルを使用したマルウェアキャンペーンの数は、2021年10月から2022年6月にかけて2倍以上に増加しましたが、全体としては依然として低い水準にとどまっています。また、プルーフポイントのリサーチャーは、攻撃者がHTMLスマグリング(標的となるエンドポイントのブラウザ内で、特別に細工されたHTML添付ファイルやWebページを生成し、そのページ内に、エンコードされた悪意のあるファイルが秘密裏に"スマグリング" (密輸)される手法)を採用する傾向が強まっていることも確認しています。

結論

攻撃者は、初期アクセスを確立する攻撃の手段を、マクロを使用した文書から、異なるファイル形式を使用した手法に移行しつつあります。マクロの代わりに、ISO やその他のコンテナファイル形式、および LNK ファイルが採用されるようになってきています。これらのファイル形式は、マイクロソフトのマクロブロック保護を回避し、後続のマルウェアを呼び込んだり、データを探索し窃取したり、ランサムウェアにつながる実行ファイルの配布を容易にします。

プルーフポイントのリサーチャーは、これは最近の歴史上、最も大きな電子メール脅威の状況の変化の1つであると確信を持って評価しています。今後も、攻撃者はコンテナファイル形式を使用してマルウェアを配信する一方、マクロを使用した添付ファイルへの依存度は低くなると考えられます。