Lockbitランサムウェアを配布する大規模メール攻撃キャンペーン

2024年4月24日から約1週間にわたり、プルーフポイントではPhorpiexボットネットによってLockBit Blackランサムウェアを配信する数百万メッセージの大規模な攻撃キャンペーンを毎日観測しました。プルーフポイントのリサーチャーが、Phorpiexを介してこれほど大量に配信されるLockBit Blackランサムウェア(別名LockBit 3.0)のサンプルを観測したのは今回が初めてです。このキャンペーンのLockBit Blackサンプルは、2023年夏に流出したLockBitビルダーから構築された可能性が高いと考えられます。

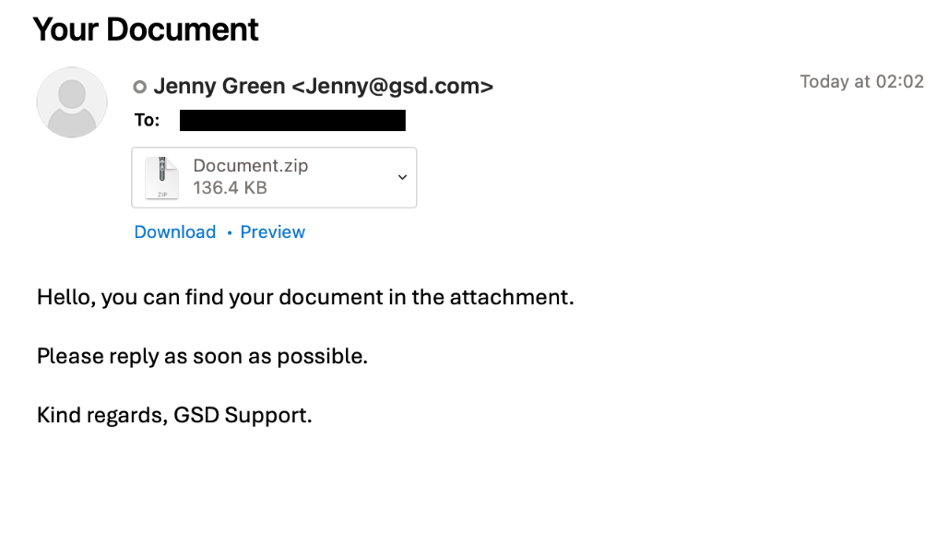

メッセージは「Jenny Green」からのもので、メールアドレスはJenny@gsd[.]comでした。メールには、実行ファイル(.exe)が添付されたZIPファイルが含まれていました。この実行ファイルは、PhorpiexボットネットインフラからLockBit Blackペイロードをダウンロードすることが確認されています。

差出人アドレス: “Jenny Green” jenny@gsd[.]com

メール件名: Your Document

添付ファイル: Document.zip

「Jenny Green」からのメッセージの例

このメールは、世界中の複数の業種の組織を標的としており、特定の標的を狙ったものではなく、ばらまき型の攻撃と考えられます。このキャンペーンの攻撃チェーンは、2024年のこれまでのサイバー犯罪の状況と比べて必ずしも複雑ではありませんでしたが、メッセージが膨大であることと、第一段階のペイロードとしてのランサムウェアを用いていることは、非常に特徴的です。

攻撃チェーンはユーザーによる操作が必要とするもので、エンドユーザーが添付のZIPファイル内の圧縮実行ファイルを実行することで開始されます。.exeバイナリは、Phorpiexボットネットインフラストラクチャへのネットワークコールアウトを開始します。成功すると、LockBit Blackサンプルがダウンロードされ、エンドユーザーのシステム上で実行され、そこでデータ窃取動作を示し、システムを掌握してファイルを暗号化し、サービスを停止します。以前の攻撃キャンペーンでは、ランサムウェアは直接実行され、ネットワークアクティビティは観測されず、ネットワーク検知やブロックはおこなえないものでした。

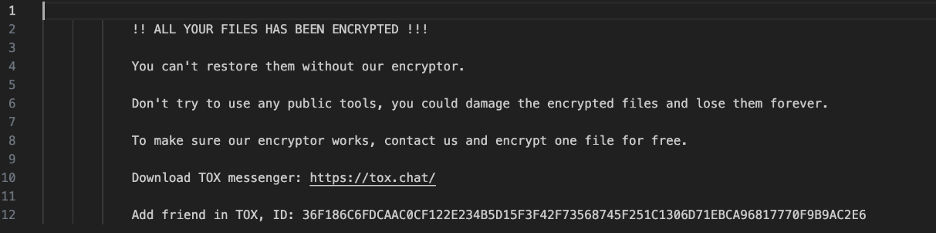

LockBit Black 身代金要求ノートのサンプル

アトリビューション(攻撃者の紐づけ)

Proofpoint Threat Research は、このキャンペーンを既知の攻撃グループにアトリビューションしていません。Phorpiexは、大量の電子メールキャンペーンを通じてマルウェアを配信するように設計された基本的なボットネットです。Phorpiexは、Malware-as-a-Serviceとして動作し、10年以上にわたって犯罪者である顧客基盤を大規模に構築しててきました(以前のバージョンは、2011年頃に初めて脅威が観測されました)。2018年以降、このボットネットはデータ窃取とランサムウェア配信活動を実施していることが確認されています。長年にわたる破壊活動にもかかわらず、ボットネットは存続しています。

プルーフポイントは、少なくとも2023年1月以降、「Your Document」に関連するルアーで同じ「Jenny Green」のエイリアスを使用し、電子メールキャンペーンでPhorpiexマルウェアを配信する一連の活動を観測しています。

LockBit Black(別名LockBit 3.0)は、2022年6月にランサムウェアのアフェリエイト機能をアップグレードして正式にリリースしたLockBitランサムウェアのバージョンです。2022年9月、極秘だったランサムウェア・ビルダーがTwitter経由で流出しました。当時、複数の関係者がアトリビューションを主張していましたが、LockBit のアフェリエイトは、不満を持つ開発者がビルダーを流出させたと主張していました。この流出により、誰でもがカスタマイズされたバージョンのLockbitの設定をおこなえるようになりました。

注意すべき点

電子メールによる脅威キャンペーンに添付される第一段階のペイロードとしてのランサムウェアは、プルーフポイントが2020年以前から大量に観測してきたものではないため、電子メールによる脅威データにおいてLockBit Blackのサンプルがこのような世界的規模で観測されることは非常に珍しいことです。さらに、このキャンペーンは、1日あたり数百万件という、通常をはるかに超える大量のメッセージを観測していることに注意が必要です。最近観測された LockBit Black のキャンペーンのメッセージ量と周期は、Emotet のキャンペーン以来の規模になっています。

LockBit Black builderは、攻撃者に独自の高度なランサムウェアへのアクセスを提供しています。これと長年にわたるPhorpiexボットネットが組み合わさることで、このような脅威キャンペーンの規模が拡大し、ランサムウェア攻撃が成功する可能性が高まります。この攻撃キャンペーンは、脅威の状況が変化し続けていることを示すもう一つの例であり、攻撃者が使用する戦術、技術、手順(TTP)が反復的にかつ大規模にシフトしていることを伺わせます。

Emerging Threat (ET) シグネチャの例

2022050 ET MALWARE Likely Evil EXE download from dotted Quad by MSXMLHTTP M1

2022051 ET MALWARE Likely Evil EXE download from dotted Quad by MSXMLHTTP M2

2016141 ET INFO Executable Download from dotted-quad Host

2853272 ETPRO MALWARE Win32/Phorpiex Bot Executable Payload Inbound

2848295 ETPRO MALWARE Win32/Phorpiex.V CnC Activity M3

IoC (Indicators of Compromise / 侵害の指標)の例

|

Indicator |

Description |

First Seen |

|

Jenny Green <Jenny@gsd[.]com> |

Sender address |

2023-2024 |

|

Jenny Brown <JennyBrown3422@gmail[.]com> |

Sender address |

2024-04- 29 |

|

Photo of you??? |

Subject |

2024-04-29 |

|

Your Document |

Subject |

2023- 2024 |

|

01cd4320fa28bc47325ccbbce573ed5c5356008ab0dd1f450017e042cb631239 |

SHA256 |

2024-04-29 |

|

7bf7dfc7534aec7b5ca71d147205d2b8a3ce113e5254bb342d9f9b69828cf8ee |

SHA256 |

2024-04-29 |

|

ddbc4908272a1d0f339b58627a6795a7daff257470741474cc9203b9a9a56cd6 |

SHA256 |

2024-04-29 |

|

6de82310a1fa8ad70d37304df3002d25552db7c2e077331bf468dc32b01ac133 |

SHA256 |

2024-04-24 |

|

86e17aa882c690ede284f3e445439dfe589d8f36e31cbc09d102305499d5c498 |

SHA256 |

2024-04-24 |

|

13916d6b1fddb42f3146b641d37f3a69b491f183146e310aa972dd469e3417bf |

SHA256 |

2024-04-24 |

|

062683257386c9e41a1cd1493f029d817445c37f7c65386d54122fa466419ce1 |

SHA256 |

2024-04-25 |

|

1ecea8b0bc92378bf2bdd1c14ae1628c573569419b91cc34504d2c3f8bb9f8b2 |

SHA256 |

2024-04-25 |

|

dec445c2434579d456ac0ae1468a60f1bad9f5de6c72b88e52c28f88e6a4f6d0 |

SHA256 |

2024-04-25 |

|

263a597dc2155f65423edcee57ac56eb7229bdf56109915f7cb52c8120d03efb |

SHA256 |

2024-04-29 |

|

a18a6bacc0d8b1dd4544cdf1e178a98a36b575b5be8b307c27c65455b1307616 |

SHA256 |

2024-04-29 |

|

0cc54ffd005b4d3d048e72f6d66bcc1ac5a7a511ab9ecf59dc1d2ece72c69e85 |

SHA256 |

2024-04-29 |

|

f2198deecddd5ae56620b594b6b20bf8a20f9c983d4c60144bc6007a53087ce4 |

SHA256 |

2024-04-26 |

|

874d3f892c299a623746d6b0669298375af4bd0ea02f52ac424c579e57ab48fd |

SHA256 |

2024-04-26 |

|

185.215.113[.]66 |

Payload Delivery IP |

2023-2024 |

|

193.233.132[.]177 |

Payload Delivery IP |

2024-04-29 |