先日、世界の法執行機関によって、オペレーション・エンドゲームと名付けられた活動により、世界最大のマルウェアとボットネットのインフラをテイクダウンが実行され、この活動に関連するとされる人物が特定されました。欧州刑事警察機構(Europol / ユーロポール)はプレスリリースの中で、この作戦を「ランサムウェアの展開に大きな役割を果たすボットネットに対する過去最大規模の作戦」と呼んでいます。この取り組みでは、IcedID、SystemBC、Pikabot、SmokeLoader、Bumblebee、Trickbotのインフラを破壊されましたが、Proofpointはこのオペレーション活動に協力をおこないました。ユーロポールによると、この取り組みにより、マルウェアの妨害、関連する人物4人の逮捕、10カ国で100以上のサーバーをテイクダウンし、2,000以上のドメインが法執行機関の管理下に置かれ、違法な資産が凍結されました。

マルウェアの詳細

SmokeLoader

SmokeLoaderは2011年に登場したダウンローダーで、攻撃者の間で人気があります。さまざまなスティーラー機能とリモートアクセス機能を備えたモジュール型のマルウェアで、主な機能は後続のペイロードをインストールすることです。プルーフポイントは、2015年以降、数百のキャンペーンでSmokeLoaderを観測しており、2020年に攻撃グループTA577とTA511が短期間使用するなど、これまでにも主要な初期アクセスブローカーによって使用されていました。このマルウェアはさまざまなフォーラムで広く購入できるため、多くのSmokeLoaderキャンペーンは追跡された攻撃グループにアトリビューション(攻撃グループの特定)できるものではありません。その作者は、ロシア語を話すユーザーにのみ販売していると主張しています。

プルーフポイントは、2024年に約12件のSmokeLoaderキャンペーンを観測しており、このマルウェアによってRhadamanthys、Amadey、およびさまざまなランサムウェアがインストールされています。2023年から2024年にかけて行われたSmokeLoaderキャンペーンの多くは、"アカウント "や "支払い "に関連するフィッシングの誘い文句でウクライナの組織を狙うUAC-0006として知られる攻撃グループにアトリビューションしています。

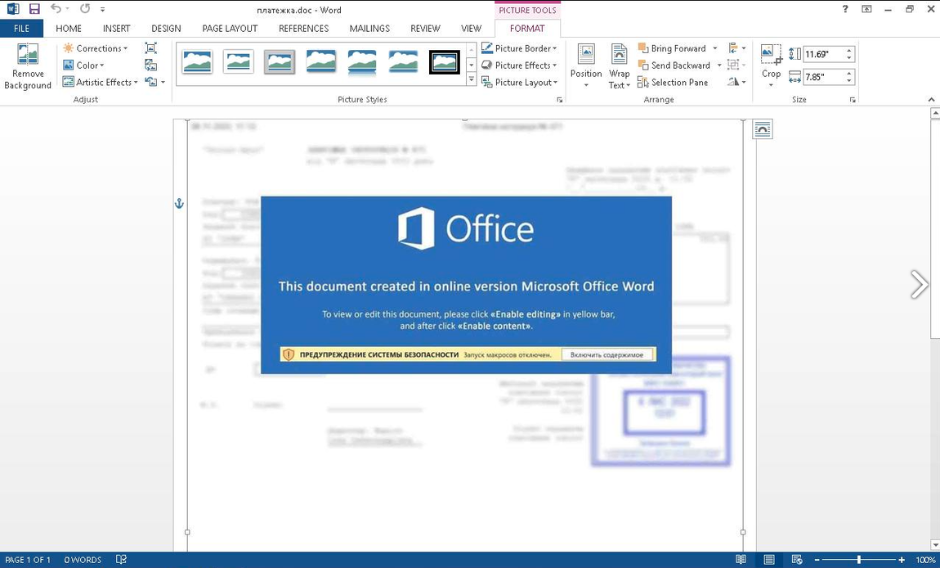

2024 年 5 月のキャンペーンで SmokeLoader を配信するマクロ対応文書の例

CERT-UA は、この活動を UAC-0006 によるものとアトリビューションしています。

SystemBC

SystemBCは、2019年にプルーフポイントによって初めて確認されたSOCKS5を活用するプロキシマルウェアおよびバックドアです。当初はエクスプロイトキットによって配信されることが確認されていましたが、最終的にはランサムウェア・アズ・ア・サービスの運用で使用される一般的なマルウェアとなりました。プルーフポイントは、SystemBCが通常、初期感染後に展開されるため、Eメールの脅威データでSystemBCを観察することはほとんどありません。しかし、プルーフポイントの研究者は、TA577とTA544のキャンペーンで使用されていることを確認しており、Emotet感染後にTA542によってドロップされています。

IcedID

IcedIDはもともとバンキング型トロイの木馬に分類されるマルウェアで、2017年にプルーフポイントによって初めて検出されました。また、ランサムウェアを含む他のマルウェアのローダーとしても機能しました。よく知られているIcedIDのバージョンは、Loader C2サーバーに連絡し、標準的なDLL Loaderをダウンロードし、標準的なIcedID Botを配信する初期ローダーで構成されています。

プルーフポイントは、2017年以降、約1,000件のIcedIDキャンペーンを観測しています。このマルウェアは、TA511、TA551、TA578、時にはTA577やTA544を含む多数の初回アクセスブローカーや、多数のアトリビューションされていない脅威によって好んで使用されるペイロードでした。また、2022年にプルーフポイントが確認した「IcedID Lite」亜種を使用していることが確認された唯一の攻撃グループであるEmotetを用いるTA542によってドロップされることも確認されています。IcedIDはランサムウェアへの第一歩となることが多く、Egregor、Sodinokibi、Maze、Dragon Locker、Nokoyawaなどのランサムウェアにつながるキャンペーンでは、このマルウェアが第一段階のペイロードとして観測されています。

プルーフポイントは、2023年11月以降、キャンペーンデータからIcedIDを観測しておらず、その後、リサーチャーは新しい Latrodectusマルウェアを活用したキャンペーンを観測しています。IcedIDの開発者もLatrodectusマルウェアに関連している可能性が高いと考えられます。

IcedIDは、高度なサイバー犯罪の攻撃グループによって広く使用されているため、ネット犯罪の現場では手ごわいマルウェアとなっていました。IcedIDの機能停止は、防御側にとっては朗報です。

Pikabot

Pikabotは、任意のコマンドを実行し、追加のペイロードをロードするように設計されたローダーとコアモジュールの2つのコンポーネントを持つマルウェアです。Pikabotの主な目的は、後続のマルウェアをダウンロードすることです。Pikabotは、2023年3月にTA577によって使用されたキャンペーンデータに初めて登場し、以来、ほぼこの攻撃グループによってのみ使用されています。2023年8月に法執行機関がQbotのテイクダウンを発表した後、PikabotはTA577が好んで使用するペイロードとなりました。プルーフポイントは、2024年3月以降、電子メールキャンペーンデータでPikabotを観測していません。

TA577は最も洗練された持続的なサイバー犯罪の攻撃グループの一つであり、最も信頼性の高いマルウェアの配布が中断されたことで、この犯罪者は再び戦術の再構築と再開発を余儀なくされると考えられます。

Bumblebee

Bumblebeeは、2022年3月に初めて観測された高度なダウンローダーです。Bumblebeeの目的は、追加のペイロードをダウンロードして実行することです。プルーフポイントのリサーチャーは、BumblebeeがCobalt Strike、shellcode、Sliver、Meterpreterを含むペイロードをドロップすることを確認し、Bumblebeeローダーが後続のランサムウェアを配信するために使用できることを高い信頼性で評価しました。Bumblebeeは、イニシャルアクセスブローカーを含む複数のサイバー犯罪攻撃グループによって使用され、2022年3月の初登場から2023年10月まで好んで使用されたペイロードでしたが、その後姿を消し、2024年2月に再び出現しました。

プルーフポイントは、Bumblebeeが最初に確認されて以来、200を超えるキャンペーンを観測しており、2024年現在までに観測されたキャンペーンは10未満です。プルーフポイントのリサーチャーは、2022年から2024年にかけて、TA579、TA580、TA581、TA551、および複数のアトリビューションされていない攻撃グループクラスタを含むサイバー犯罪者がバンブルビーを配信していることを確認しています。

2024年2月にこのマルウェアが再び登場し、その後のキャンペーンは、一時的な小康状態を脱した後、再びこのマルウェアの使用を攻撃者が開始したことを示唆しています。この混乱は、Bumblebeeを最初のアクセス・ペイロードとして利用していた犯罪者にとって打撃となります。

プルーフポイントの捜査協力

プルーフポイントの使命は、高度な脅威からお客様を守るために、人を中心に構築するHuman-Centricセキュリティによる最高の保護を提供することです。可能かつ適切な場合にはいつでも、そして今回の作戦のように、プルーフポイントは自社のチームの知識とスキルを活用して、広範なマルウェアの脅威からより多くの人々を守ることに貢献しています。

今回のケースでは、プルーフポイントの脅威リサーチャーが、ボットネット・インフラストラクチャに関する技術的な専門知識を関係当局と共有し、攻撃グループがサーバをセットアップする方法のパターンを特定し、新たなマルウェア・インフラストラクチャが作成されると、それをプロアクティブに特定しました。

プルーフポイントはまた、マルウェアのリバースエンジニアリングに関する専門知識を提供し、ボットクライアントがどのように設計され、記述されているかに関する情報を法執行機関に提供することで、ボットクライアントを安全に駆除できるようにしました。

プルーフポイントは、そのユニークな視点を通じて、最大かつ最も影響力のあるマルウェア配布キャンペーンを特定することができ、世界中の最も多くの人々に影響を与える、社会にとって最大の脅威に関する必要な洞察を当局に提供することができました。