リクルーターを標的にする新たな攻撃手法

少なくとも2023年10月以降、TA4557は、最終的にマルウェアの配信につながる電子メールで直接リクルーターを標的にする新しい手法を使い始めました。最初の電子メールは無害ですが、募集中の職務に関心を示したターゲットが返信すると、攻撃チェーンが開始されます。

以前は、2022年と2023年の大半を通じて、TA4557は通常、求職者を装って既存の公開求人リストに応募していました。この攻撃グループは、悪意のあるURL、または悪意のあるURLを含むファイルをアプリケーションに含めていました。特筆すべきは、URLがハイパーリンクになっておらず、ユーザーはURLのテキストをコピー&ペーストしてウェブサイトを訪問する必要があったことです。 その後、正規の求人ホスティングサイトは、求人情報を掲載した雇用予定者に電子メール通知を生成し、送信します。

最近確認されたキャンペーンでは、TA4557は、リクルーターに直接電子メールを送るという新しい手法と、一般の求人サイトに掲載された求人に応募するという古い手法の両方を用いて、攻撃チェーンを開始しました。

具体的には、新しいダイレクトメールのテクニックを使った攻撃チェーンでは、受信者が最初のメールに返信すると、攻撃者は、求職者の履歴書を装った攻撃者が管理するウェブサイトにリンクするURLを返信することが観察されています。あるいは、偽の履歴書ウェブサイトにアクセスするための指示を含むPDFまたはWordの添付ファイルを返信することも確認されています。

TA4557による求人広告に対して最初に問い合わせたメールの例

偽の履歴書ウェブサイトへのリンクURLを含むフォローアップメールの例

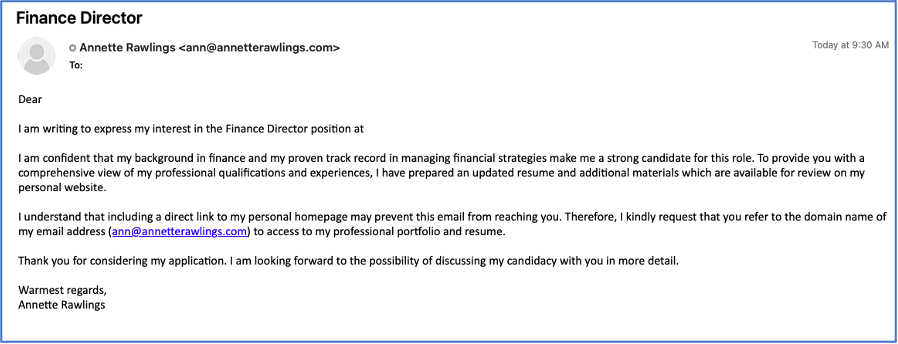

特に注目すべきは、2023年11月初旬に観測された攻撃キャンペーンにおいて、TA4557が、フォローアップのレスポンスで履歴書のウェブサイトのURLを直接送信する代わりに、最初のメールで「私のポートフォリオにアクセスするには、私のメールアドレスのドメイン名を参照してください」と受信者に指示するのを観測したことです。これは、不審なドメインの自動検出を回避するためのさらなる試みと考えられます。

求職者からのメールを装い、受信者にメールアドレスに記載されたドメインにアクセスするよう誘導するメール

狙われた被害者が攻撃者の指示に従って「個人のウェブサイト」を訪問すると、そのページは求職者の履歴書や、掲載された職務に応募するふりをしている偽装した求職者(TA4557)の偽のプロフィールサイトが表示されます。ウェブサイトはフィルタリングを使用して、ユーザーを攻撃チェーンの次の段階に誘導するかどうかを判断します。

TA4557が運営する偽の求職者のプロフィールサイトの例

このページから、ZIP添付ファイルをダウンロードさせる

このサイトに訪問したターゲットがフィルタリングチェックをパスしない場合、プレーンテキストの履歴書を含むページに誘導されます。一方でフィルタリングチェックをパスした場合、偽の求職者のウェブサイトに誘導されます。求職者のウェブサイトはCAPTCHAを使用しており、このCAPTCHAが完了すると、ショートカットファイル(LNK)を含むZIPファイルのダウンロードが開始されます。LNKが実行されると、「ie4uinit.exe」の正規のソフトウェア機能を悪用して、「ie4uinit.inf」ファイルに保存されている場所からスクリプトレットをダウンロードし、実行します。この手法は、一般的に「Living Off The Land」(LOTL / 環境規制型攻撃)と呼ばれています。

スクリプトレットは復号化し、%APPDATA%MicrosoftフォルダにDLLをドロップします。次に、Windows Management Instrumentation (WMI) を使用して DLL を実行する新しい regsrv32 プロセスの作成を試み、失敗した場合は ActiveX Object Run メソッドを使用する別のアプローチを試みます。

このDLLは、アンチサンドボックスおよびアンチ解析技術を採用しています。このDLLには、More_Eggsバックドアの解読に必要なRC4キーを取得するために特別に設計されたループが組み込まれています。このループは実行時間を長くするために戦略的に作られており、サンドボックス環境内での回避能力を高めています。さらに、このDLLは、NtQueryInformationProcess関数を利用して、現在デバッグ中かどうかを判断するために複数のチェックを採用しています。

DLLはMSXSL実行ファイルと共にMore_Eggsバックドアをドロップします。その後、WMIサービスを使用してMSXSLプロセスの作成を開始します。完了すると、DLL は自身を削除します。More_Eggs は、永続性を確立し、マシンをプロファイルし、追加のペイロードをドロップするために使用できます。

アトリビューション(攻撃者の紐づけ)

プルーフポイントは、エンドポイントをプロファイリングし、追加のペイロードを送信することが可能なMore_Eggsバックドアを配布することで知られる、熟練した金銭的動機のある攻撃グループとして、2018年以来TA4557を追跡してきました。

TA4557は、独自のツールやマルウェアの使用、キャンペーンの標的設定、求職者をテーマにした誘い文句の使用、検知を防ぐために採用された高度な回避手段、明確な攻撃チェーン、および攻撃者が支配するインフラストラクチャにより、プルーフポイントが追跡している他の優先脅威行為者とは明らかに異なっています。

TA4557にアトリビューションされる活動は、外部からの報告において、サードパーティによるサイバー犯罪グループFIN6に関連する活動と歴史的に重複しています。TA4557が使用するマルウェアスイートは、サイバー犯罪グループCobalt GroupやEvilnumでも使用されていることが確認されており、プルーフポイントはこれらをプルーフポイントの脅威データではあまり観測されない別個のアクティビティクラスターとして追跡しています。

標的にされる企業の採用担当者への教育の重要性

TA4557は、洗練されたソーシャル・エンジニアリングを駆使し、オンラインに掲載された特定の正規の求人情報に合わせて攻撃をかけています。この攻撃者は特に募集や採用に携わる人々をターゲットにしているため、その文面は洗練されています。そのため、受信者は電子メールの文体や内容からこの攻撃者が正規の候補者であると信じ込み、また、電子メールの文面から疑わしいメールであると気づくことはほぼありません。

プルーフポイントでは、悪意のあるコンテンツを送信する前に、ターゲットとの信頼関係を構築し、関与するために良性のメッセージを使用する攻撃者が増加していることを確認しており、TA4557は、このテクニックを採用することで、受信者が彼らと共有される対話とその後のコンテンツをより信頼するように説得する可能性があります。さらに、このグループは定期的に送信者の電子メール、偽の履歴書ドメイン、インフラを変更しています。これは、ペイロードを送信する前にターゲットとの信頼関係を構築することと並行して行われ、悪意のあるコンテンツとして検出することが困難なため、防御側や自動化されたセキュリティツールにとって問題となります。

サードパーティ求人情報サイトを利用している組織は、こういった攻撃者の戦術、技術、手順(TTP)を認識し、従業員、特に募集・採用担当者にこの脅威について教育する必要があります。

Emerging threats シグネチャの例

2852061 – ETPRO MALWARE Possible More_eggs Landing Page - Fake Resume/Profile Site

2850476 – ETPRO MALWARE More_eggs CnC Activity

IoC( Indicators of compromise / 侵害の痕跡)

|

Indicator |

Description |

|

wlynch\.com |

Domain |

|

9d9b38dffe43b038ce41f0c48def56e92dba3a693e3b572dbd13d5fbc9abc1e4 |

SHA256 |

|

6ea619f5c33c6852d6ed11c52b52589b16ed222046d7f847ea09812c4d51916d |

SHA256 |

|

annetterawlings\.com |

Domain |

|

010b72def59f45662150e08bb80227fe8df07681dcf1a8d6de8b068ee11e0076 |

SHA256 |