主なポイント

- 2023年3月以降、プルーフポイントのリサーチャーはTA422(APT28)の定期的なフィッシング活動を観測しており、このフィッシング活動では、攻撃グループががパッチが適用された脆弱性を利用して、ヨーロッパと北米のターゲットに大量のキャンペーンを送信していることがありました。

- TA422は、政府、航空宇宙、教育、金融、製造、テクノロジー・セクターのターゲットに対する初期アクセスとして脆弱性を使用し、ユーザー認証情報を開示するか、後続の活動を開始する可能性があります。

- この脆弱性には、CVE-2023-23397(TNEFファイルを悪用してNTLMネゴシエーションを開始し、ターゲットのNTLMパスワードのハッシュを取得することを可能にするMicrosoft Outlookの特権昇格の脆弱性)や、CVE-2023-38831(ユーザーがZIPアーカイブ内の良性のファイルを表示しようとしたときに任意のコードを実行することを可能にするWinRARのリモートコード実行の脆弱性)が含まれていると、NIST の公開情報は述べています。

概要

2023年3月以降、プルーフポイントのリサーチャーは、ロシアのAPT ( Advanced Persiststent Threat: 高度標的型攻撃グループ)であるTA422が、パッチが適用された脆弱性を利用し、ヨーロッパおよび北米のさまざまな組織を標的としていることを確認しています。TA422は、APT28、Forest Blizzard、Pawn Storm、Fancy Bear、BlueDeltaという別名で知られている活動と内容が重複しており、米国情報機関によってロシア参謀本部情報総局(GRU)の活動であるとアトリビューション(紐づけ)されています。TA422はこの期間、MockbinとInfinityFreeを活用してURLリダイレクトを行うなど、従来型の標的型活動を行っていましたが、プルーフポイントは、CVE-2023-23397(Microsoft Outlookの権限昇格の脆弱性)を悪用したキャンペーンで送信された電子メールの量が、想定から大幅に逸脱していることを確認しました。その中には、防衛、航空宇宙、テクノロジー、政府、製造業などの事業体に対して、攻撃者から1つの電子メールプロバイダから送信された1万通を超える電子メールも含まれていました。プルーフポイントのリサーチャーは、WinRARのリモート実行の脆弱性(CVE-2023-38831)を利用したTA422キャンペーンも確認しています。

2023年3月から2023年11月までのTA422フィッシング活動の内訳を示すグラフ

CVE-2023-23397—テストミーティングにご参加ください

2023年3月下旬、TA422は、欧州および北米の高等教育機関、政府機関、製造業、航空宇宙技術事業体を標的としたCVE-2023-23397を悪用した大量の攻撃キャンペーンを開始しました。CERT-EUによるオープンソースの報告によると、TA422は以前、CVE-2023-23397のエクスプロイトを使用して、2022年4月の時点でウクライナのエンティティを標的にしていました。

プルーフポイントが特定したキャンペーンでは、当初、この脆弱性を悪用しようとする少数の電子メールが観測されました。最初に急増した活動は、すべての電子メールが同じリスナー・サーバーを指していたこともあり、私たちの注意を引きましたが、量の多さは特に目を見張るものでした。この攻撃キャンペーンは、プルーフポイントが追跡している典型的な国家間のスパイ活動と比べて非常に大規模なものでした。プルーフポイントは、2023年の夏の終わりに、毎日同じアカウントを標的として、Microsoft Outlookの脆弱性を悪用する試みが10,000回以上繰り返されていることを観測しました。これがオペレーターのミスなのか、標的の認証情報を収集するための情報に基づいた努力なのかは不明です。TA422 は、2023 年 3 月に以前に標的とされた高等教育機関および製造業のユーザーの多くを再度標的としていました。TA422が同じエクスプロイトでこれらのエンティティを再ターゲットした理由は不明です。プルーフポイントは、入手可能なキャンペーンデータに基づき、これらのエンティティが優先ターゲットであり、その結果、攻撃グループが定期的に広範で労力の少ないキャンペーンを試み、アクセスを獲得しようとしたのではないかと推測しています。

プルーフポイントのリサーチャーが2023年3月に特定した大量のTA422キャンペーンと同様に、2023年晩夏のメッセージには、TNEF(Transport Neutral Encapsulation Format)ファイルを使用した添付ファイルが含まれていました。TNEFファイルは、CSV、Excelファイル、またはWordドキュメントを装うために偽のファイル拡張子を使用し、おそらく侵害されたユビキティ・ルーター上でホストされているSMBリスナーにトラフィックを誘導するUNCパスを含んでいました。TA422は以前にも以前にも、グループのC2ノードやNTLMリスナーをホストするために、侵害されたルーターを使用していました。侵害されたルーターはNTLM リスナーとして機能し、ターゲットネットワークと大々的に関わることなく、インバウンドのクレデンシャルハッシュを記録することができます。

脆弱な Outlook のインスタンスが予定の添付ファイルを処理すると、Outlook は UNC パスにあるファイルに対して NTLM ネゴシエーション要求を開始します。

2023年晩夏、TA422フィッシング・メールのサンプル

2023年晩夏のすべてのキャンペーンで、TA422はさまざまなPortugalmailアドレスから、"Test Meeting "という件名と、"Test meeting, please ignore this message "という同一のメッセージ本文を持つ悪質な電子メールを送信しました。

そよ風の合図: CVE-2023-38831 へのエクスプロイト

ProofpointのデータでPortugalmailアドレスを追跡することは、TA422のさらなる活動を発見するための有効な軸となりました。2023年9月、TA422はWinRARの脆弱性(CVE-2023-32231)を悪用し、2つの異なるキャンペーンで異なるPortugalmailアドレスから悪意のある電子メールを送信しました。メール送信者は、地政学的な団体になりすまし、BRICSサミットと欧州議会の会合を件名として使用して、ターゲットがメールを開くよう誘いました。

2023年9月1日キャンペーンのルアー文書

このメッセージには、CVE-2023-32231を利用して、バッチファイルと同様の機能を持つ.cmdファイルをドロップし、レスポンダのリスナーサーバーへの通信を開始するRARファイルが添付されていました。.cmdファイルは、レジストリのプロキシ設定を変更し、ルアー文書をダウンロードし、IPリテラルのレスポンダサーバにビーコンを送信しようとしました。これは、以前に報告されたWinRARを悪用したTA422の活動とは異なるものでした。

レスポンダサーバとの通信を開始するための TA422 .cmd ファイルの例

.cmd ファイルがレスポンダサーバとの HTTP 接続を開始すると、レスポンダサーバは認証に NTLM メソッドを要求する WWW-Authentication ヘッダを含む 401 コードで応答しました。一方、被害者側のデバイスは、Authorization ヘッダに格納された NTLM の機密情報をその後のリクエストに含めます。NTLM 認証情報が交換される際、被害者デバイスはホスト名とユーザ名を含む情報を Base64 エンコードされた Authorization ヘッダで送信しました。HTTP レスポンスヘッダとサーバに割り当てられた SSL 証明書から、レスポンダサーバは侵害された Fortigate FortiOS Firewall であった可能性が高いです。NTLMクレデンシャルの交換がバックグラウンドで行われている間、.cmdによって2つ目のタブが開かれ、正規のEuropa PDFファイルがブラウズされ、アクティビティが正規のものであることをユーザーに確信させるために表示されました。

NTLM クレデンシャルの公開例

これらの攻撃キャンペーンでは最小限のバッチファイルが使用されていましたが、Proofpointのリサーチャーは、PowerShellを使用してRSAキーとリモートサーバへのSSH接続を作成する、同じエクスプロイトによってドロップされた同様のファイルをVirusTotalで観測しました。これがTA422と同じ活動クラスタであるかどうかは不明ですが、このファイルは、2023年9月に確認されたTA422キャンペーンの1つと同様に、webhook[.]siteにビーコンを送信していました。さらに、プルーフポイントのリサーチャーは、TA422がSSHログインの試行の宛先として、リスナーをホストするためにTA422が好んで使用することで知られている、侵害されたUbiquitiルータを使用したことを高い信頼性で評価しています。

屋上のMockbinが歌う

2023年9月から2023年11月にかけて、Proofpointの可視性でPortugalmailの送信者を追跡したところ、リダイレクトにMockbinを使用した複数のTA422キャンペーンが見つかりました。Mockbinは、CERT-UA、Splunk、およびZScalerの仲間によって指摘されたように、開発者がテスト目的でコードをステージング(またはモック)することを可能にするサードパーティのサービスであり、以前TA422によって悪用されたことがあります。TA422は、政府機関や防衛分野の標的ユーザーに、クリックするとMockbinから悪意のある活動の連鎖を開始するリンクを含むルアーを送信しました。Mockbinのクラスタは、被害者をInfinityFreeのドメインにリダイレクトすることが多く、TA422のブラウザ・チェックに使用されているチェックを通過しない場合は、ほぼ常にMSNをランディング・ページとして使用していました。

Mockbinキャンペーンのルアー文書の例

Mockbinキャンペーンのルアー文書の例

ペイロードはPHPを介した一連のブラウザ・フィンガープリントの後に配信されます。MockbinのURLは、要求元のホストのUser-AgentがWindowsホスト上の実際のブラウザである可能性が高いかどうかをチェックし、レンダラが仮想マシンでないことをチェックするHTMLを解決します。これらのチェックに合格すると、被害者はユーザーのジオロケーションをチェックするInfinityFreeのURLに誘導され、そのチェックに合格すると、news_week_6.zipというZIPファイルのダウンロードが開始されます。

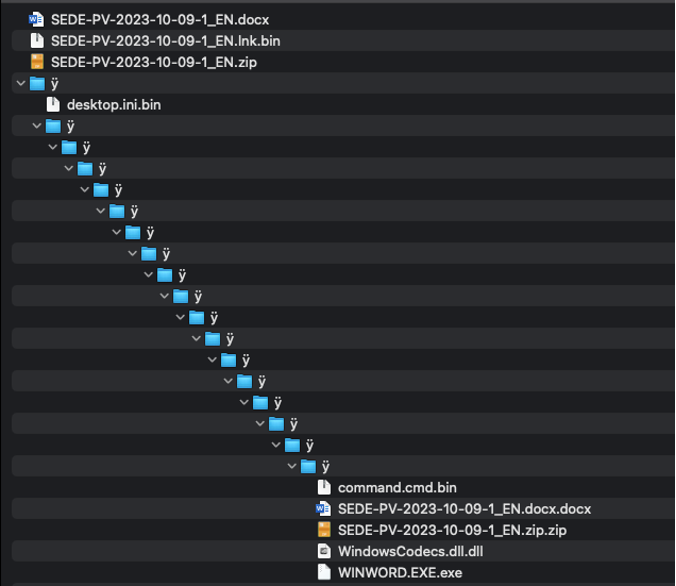

ユーザがZIPファイルの最上位にあるLNKを実行した場合、LNKはZIP構造のネストされたフォルダにある正規の計算機バイナリ(たとえそれがWINWORDという名前であっても)を実行しました。LNKファイルは、開発者がLNKが作成されたパスを、仮想マシンのZ:/ドライブにある「PayloadManagerV2」として参照し、LNKには、正当で署名されたWordpadFilter.dllバイナリである付加DLLが含まれていることが分かりました。

TA422悪意のあるZIPフォルダ構造

LNKによって実行されると、電卓インスタンスはWindowsCodecs.dllファイルをサイドロードし、システムAPIを使ってcommand.cmdを実行しました。.cmdファイルはバッチファイルに似ており、ディスクにドロップされたファイルをクリーンアップする一連のコマンドを実行し、ルアー文書を表示し、ステージ3のMocky URLにビーコンを出しました。そのステージ3のURLはその後、別の難読化されたコマンドセットを介して別のモックビンURLとループを開始しました。

TA422 .cmdファイルは、.lnkルアーファイルによって起動される

TA422 .cmdファイルは、.lnkルアーファイルによって起動される

2023年9月27日、TA422はマイクロソフトになりすました別のMockbinキャンペーンを政府部門の標的ユーザーに送信しました。このキャンペーンでは、Windowsアップデートの誘い文句を使い、被害者にリンクをクリックするよう促し、そのリンクが実行されると、Mockbinからの一連の活動が開始されました。

MockbinのURLリダイレクトは最終的に、kb5021042.zipやupdate-kb-5021042.zipなど、通常のWindowsアップデートに似た名前のZIPファイルをダウンロードしました。観察されたすべてのZIPファイルには、Windows用の署名されたCABインストーラと、バッチファイルとして実行され、Windowsアップデートとされる偽のプログレスバーを表示する.cmdファイルが含まれていました。CABファイルは良性のものでしたが、Proofpointのリサーチャーは、公開されているマルウェアリポジトリで同様の名前のZIPファイルを確認しており、それらは、偽のプログレスバーを表示するだけでなく、ペイロードをダウンロードして実行する.cmdファイルと対になっていました。

TA422 偽のインストーラのプログレスバー

2023年11月、TA422は最初のフィルタリングとリダイレクトにMockbinを使用するのをやめ、InfinityFree URLの直接配信を採用しました。Mockbin URLと同様に、配信段階で使用されたInfinityFree URLは、適切でないトラフィックをMSNのホームページにリダイレクトしました。これらのチェックに合格すると、被害者はユーザーのジオロケーションをチェックするInfinityFree URLに誘導され、そのチェックに合格すると、war.zipのダウンロードが開始されます。

ユーザーがZIPファイルの最上位にある.cmdを実行した場合、.cmdは同じフォルダにある正規のバイナリを実行します。.cmdファイルはディスクにドロップされたファイルをクリーンアップし、ステージ2のInfinityFree URLにビーコンを送ります。そのステージ3のURLは、別の難読化されたコマンドセットを介して、別のMockbin URLとのループを開始しました。

結論

プルーフポイントのリサーチャーは、標的となったエンティティ、CVE-2023-23397およびCVE-2023-38831の度重なる大規模な使用、およびおそらく侵害されたユビキティ・ルータ上でホストされている単一のSMBリスナーから、この活動はロシアの軍事諜報機関向けに活動する攻撃グループであるTA422によるものであると考えていますが、TA422がフィッシング・キャンペーンで開示され、パッチが適用された脆弱性を使用し続けている理由を明確に述べることはできません。このグループは、初期アクセスを得るためにこれらの欠陥を悪用することに広く依存しており、ターゲットがまだこれらの脆弱性のパッチを適用していないことを期待して、脅威行為者がこれらの欠陥を利用し続ける可能性が高いです。

IoC (侵害の痕跡 / Indicators of Compromise)

|

ET Signatures

- 2044680 - ET EXPLOIT Possible Microsoft Outlook Elevation of Privilege Payload Observed M1 (CVE-2023-23397)

- 2044681 - ET EXPLOIT Possible Microsoft Outlook Elevation of Privilege Payload Observed M2 (CVE-2023-23397)

- 2044682 - ET EXPLOIT Possible Microsoft Outlook Elevation of Privilege Payload Observed M3 (CVE-2023-23397)

- 2044683 - ET EXPLOIT Possible Microsoft Outlook Elevation of Privilege Payload Observed M4 (CVE-2023-23397)

- 2044684 - ET EXPLOIT Possible Microsoft Outlook Elevation of Privilege Payload Observed M5 (CVE-2023-23397)

- 2044685 - ET EXPLOIT Possible Microsoft Outlook Elevation of Privilege Payload Observed M6 (CVE-2023-23397)

- 2044686 - ET EXPLOIT Possible Microsoft Outlook Elevation of Privilege Payload Observed M7 (CVE-2023-23397)

- 2044687 - ET EXPLOIT Possible Microsoft Outlook Elevation of Privilege Payload Observed M8 (CVE-2023-23397)

- 2049286 - ET MALWARE TA422 Related Activity M3

- 2049287 - ET MALWARE TA422 Related Activity M4

- 2049288 - ET MALWARE TA422 Related Activity M5