攻撃分析

プルーフポイントは、攻撃グループTA547が、Rhadamanthys(ラダマンティス)マルウェアを配信する電子メールを用いた攻撃キャンペーンでドイツの組織を標的としたことを確認しました。このマルウェアは、複数のサイバー犯罪者によって使用されている情報窃取ツールです。 さらに、この攻撃グループは、ChatGPT、Gemini、CoPilotなどの大規模言語モデル(LLM)によって生成されたと考えられるPowerShellスクリプトを使用しています。

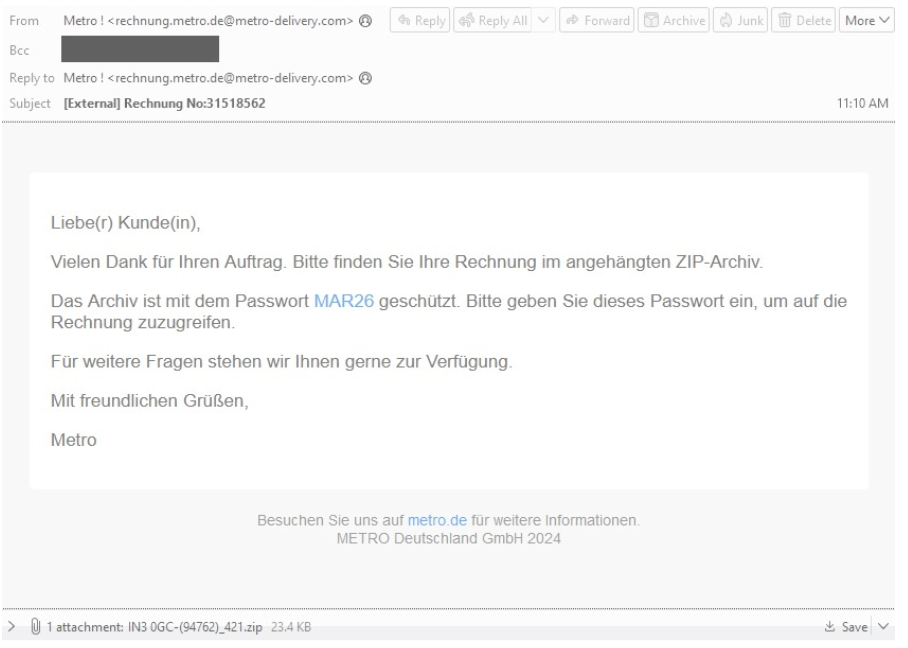

攻撃者から送信された電子メールは、請求書に関するものと称して、ドイツの小売企業Metroになりすましていました。

From: Metro ! <rechnung.metro.de@metro-delivery[.]com>

Subject: Rechnung No:31518562

Attachment: in3 0gc-(94762)_6563.zip

ドイツの小売会社Metroを装ったTA547メールの例

この電子メールは、ドイツのさまざまな業種の数十の組織を標的としていました。メッセージには、LNKファイルを含むパスワードで保護されたZIPファイル(パスワード:MAR26)が含まれていました。このLNKファイルを実行すると、PowerShellが起動し、リモートのPowerShellスクリプトが実行されます。このPowerShellスクリプトは、変数に格納されたBase64エンコードされたRhadamanthys実行可能ファイルをデコードし、アセンブリとしてメモリにロードし、アセンブリのエントリポイントを実行します。続いて、デコードされたコンテンツをアセンブリとしてメモリにロードし、そのエントリポイントを実行します。これにより、実質的に悪意のあるコードがディスクに書き込まれることなくメモリ上で実行されます。

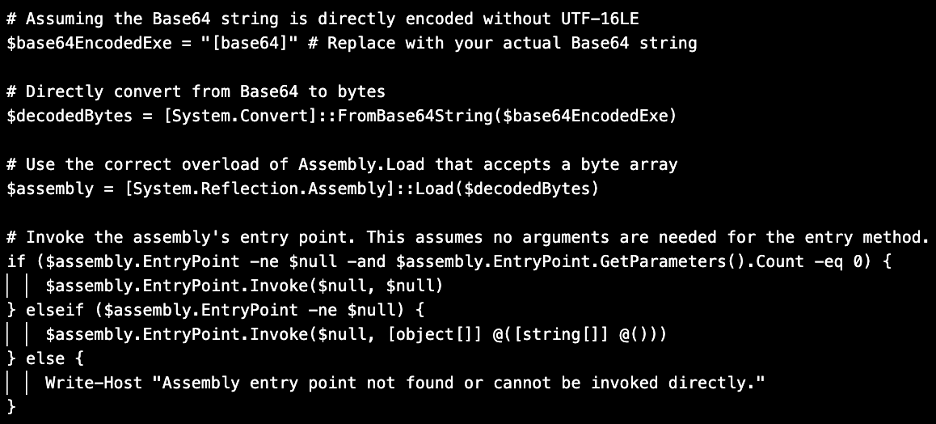

Rhadamanthysのロードに使用された2つ目のPowerShellスクリプトには、難読化解除時に、攻撃者(または正規のプログラマー)が使用するコードでは一般的に見られない興味深い特徴が見られました。具体的には、PowerShellスクリプトには、スクリプトの各コンポーネントの上に、シャープ(#)記号の後に文法的に正しく、特異的なコメントが含まれていました。これは、LLMが生成したコーディング コンテンツの典型的な出力形式であり、TA547が何らかのLLM対応ツールを使用してPowerShellを記述(または書き直し)したか、スクリプトを使用していた別のソースからコピーしたことを示唆しています。

LLMによって作成され、TA547攻撃チェーンで使用されたと疑われるPowerShellの例

マルウェアのスクリプトからソーシャル エンジニアリングの手口まで、悪意のあるコンテンツがLLMを介して作成されているかどうかを確認することは簡単ではありませんが、そのようなコンテンツには、人間が作成した情報ではなく、機械が作成した情報であることを示す特徴を持ちます。人為的か機械的かにかかわらず、このような脅威に対する防御策は変わりません。

アトリビューション(攻撃者の紐づけ)

TA547 は、さまざまな地域を標的とする初期アクセスブローカー (IAB) と考えられる、金銭的な動機に基づくサイバー犯罪の脅威グループです。2023年以降、TA547は通常NetSupport RATを配信していますが、時折StealCやLumma Stealer(Rhadamanthysと同様の機能を持つ情報窃取ツール)など、他のペイロードを配信することもあります。2023年の最初の配信ペイロードはzip圧縮されたJavaScriptの添付ファイルでしたが、2024年3月初旬には圧縮されたLNKに切り替わっています。ドイツへの攻撃キャンペーンに加え、最近ではスペイン、スイス、オーストリア、米国の組織も標的とされています。

注意すべき理由

このキャンペーンでは、圧縮されたLNKの使用や、これまで観測されていなかったRhadamanthysスティーラーなど、TA547からいくつかの手法が変更されています。また、マルウェアのキャンペーンにおいて、攻撃者がLLMで生成された可能性の高いコンテンツをどのように活用しているかについての洞察も提供しています。

LLM によって、攻撃者は他の攻撃者が使用する、より高度な攻撃チェーンを理解することが容易になり、それによって他の攻撃者のテクニックを再利用できるようになります。 またLLM が生成したソーシャル エンジニアリングのルアー(おとり)などのリソースを、攻撃キャンペーン全体に組み込む可能性があります。ただし、TA547は、LLMが生成した疑いのあるコンテンツを攻撃チェーン全体に組み込んでいたとはいえ、マルウェアの機能性や有効性を変更したり、セキュリティ対策ツールの防御方法を変更したりしたわけではありません。今回の場合は、LLMが生成した可能性のあるコードは、マルウェアのペイロードの配信を補助するスクリプトでしたが、ペイロード自体の変更は確認されていません。プルーフポイントの検知メカニズムの多くはビヘイビアベースであるため、ホスト上で実行された悪意のあるアクションを検知する能力には影響はありません。ビジネスメール詐欺(BEC)を行うためにLLMによって生成されたフィッシングメールが、人間が生成したコンテンツと同じ特徴を使用し、自動化された検出によって捕捉されるのと同じように、機械が生成したコードを組み込んだマルウェアやスクリプトも、サンドボックス内(またはホスト上)で同じように実行されるため、自動化された防御機能によって検知することが可能です。

Emerging Threats シグネチャの例

2854802 ETPRO MALWARE Suspected Rhadamanthys Related SSL Cert

2853002 ETPRO MALWARE Rhadamanthys Stealer - Data Exfil

2853001 ETPRO MALWARE Rhadamanthys Stealer - Payload Response

2043202 ET MALWARE Rhadamanthys Stealer - Payload Download Request

IoC (侵害指標 / Indicators of compromise)

|

Indicator |

Description |

First Seen |

|

hxxps://bolibachan[.]com/g[.]txt |

PowerShell Payload |

26 March 2024 |

|

indscpm[.]xyz |

Rhadamanthys C2 |

26 March 2024 |

|

94[.]131[.]104[.]223:443 |

Rhadamanthys C2 |

26 March 2024 |