RAT(遠隔操作ウイルス)の概要

マルウェアの開発者は、特定の目的のためにソフトウェアを作成します。個人のデバイスを遠隔操作することは、データを盗むことやコンピュータを乗っ取ることを目的とした攻撃者にとって、最大の利益となります。Remote Access Trojan (RAT) は、マルウェア作成者がマウスやキーボード操作、ファイルやネットワークのリソースへのアクセスを含めて、システムの全アクセス権と遠隔操作を可能にするツールです。ファイルを破壊しデータを盗むのではなく、RATでは攻撃者がデスクトップやモバイルデバイスのコントロールを得ます。そして、攻撃者は、アプリケーションやファイルを閲覧したり、ファイアウォールや侵入検知システムなどの一般的なセキュリティをすり抜けることができます。

無料トライアル

無料トライアルのお申し込み手順

- 弊社のサイバーセキュリティ エキスパートが貴社に伺い、セキュリティ環境を評価して、脅威リスクを診断します。

- 24 時間以内に最小限の構成で、30 日間ご利用いただけるプルーフポイントのソリューションを導入します。

- プルーフポイントのテクノロジーを実際にご体験いただきます。

- 組織が持つセキュリティの脆弱性に関するレポートをご提供します。このレポートは、サイバーセキュリティ攻撃の対応に直ちにご活用いただくことができます。

フォームに必要事項をご入力の上、お申込みください。追って、担当者よりご連絡させていただきます。

Proofpointの担当者がまもなくご連絡いたします。

RAT(遠隔操作ウイルス)の特徴と事例

2015年のウクライナでの事件が、RATプログラムの広範で悪質な特徴を物語ります。遠隔操作マルウェアを使った攻撃者が、公益事業インフラを制御する監視装置SCADAに認証されたコンピュータにリモートアクセスすることで、8万人の世帯を停電へと追いやりました。RATソフトウェアは、ネットワーク上の管理者権限を活用することで、攻撃者が重要なリソースへアクセスすることを可能にしました。自治体の資源やインフラを制御する重要な機器へアクセスできる点が、RATマルウェア最大の危険性です。

管理者がデバイスを遠隔地から操作できる合法の遠隔操作ソフトウェアも存在します。たとえば、データセンターのような物理的に別の場所にあるシステムをリモート管理する場合には、Windowsサーバーに設定されたリモートデスクトップ用プロトコル (RDP) を使用します。管理者はデータセンターに物理的なアクセスができないため、RDPを使用してサーバーを設定し、企業の生産性向上のために管理することができます。

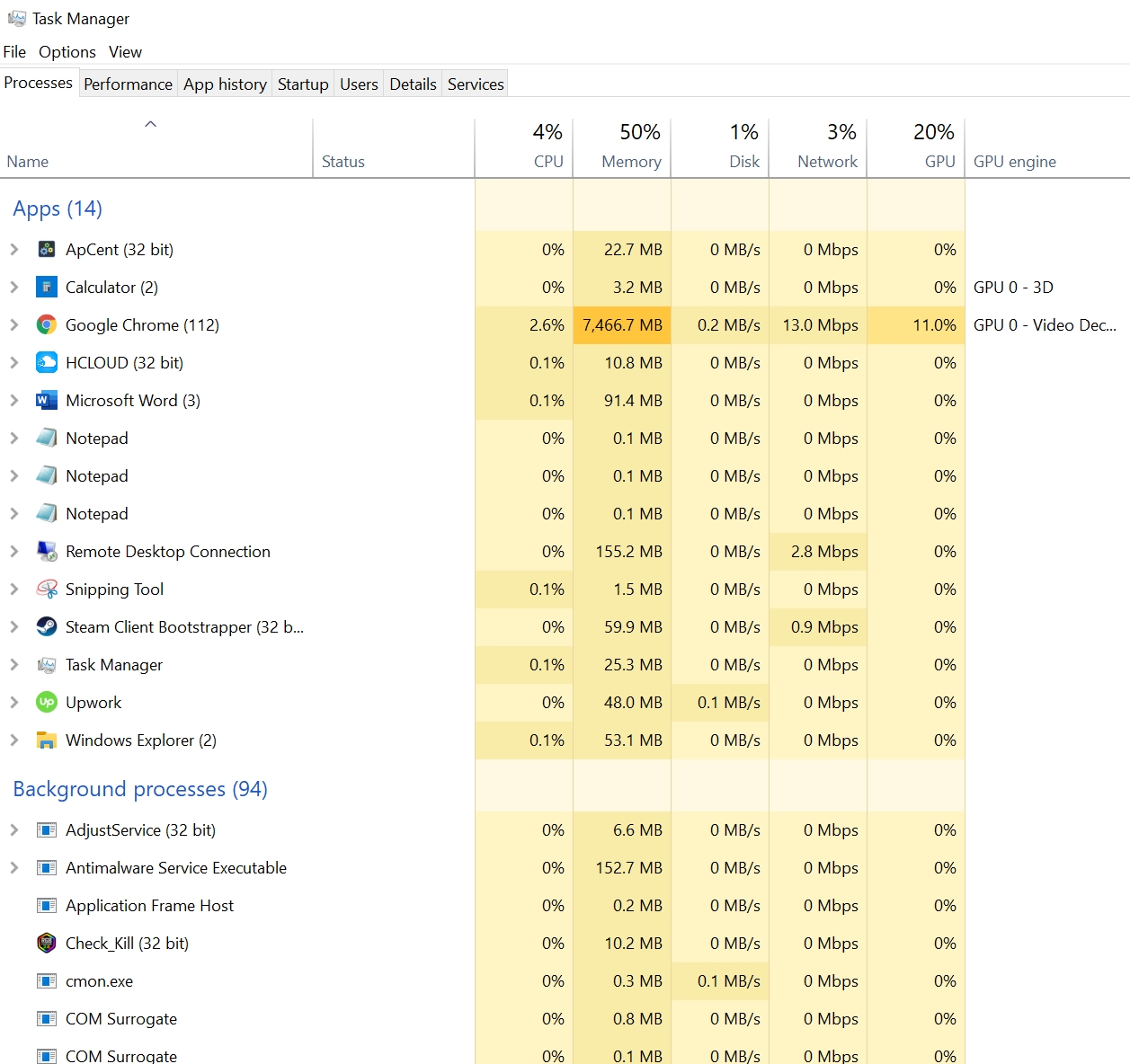

RATは、RDPと同様の遠隔操作機能を持ちますが、悪意ある目的で使用されます。RATを用いる攻撃者は、検出を回避するようにソフトウェアをプログラムしますが、スクリーン上のマウスの動きなどが、デバイスを使用中のユーザーに見つかり気づかれてしまうリスクはあります。そのため、RAT作成者は、隠しプログラムを作成し、ユーザーがデバイスを使っていない間に使用する必要があります。検出を回避するために、RAT作成者は、メモリ上の全プログラムと稼働状況をリスト化するWindowsツール「タスクマネージャー」プログラムが表示されないよう隠します。攻撃者は検出を回避することにより、データを抽出したり、今後の攻撃で活用できる重要なネットワークリソースを発見したりすることができます。

さらに、ネットワークリソースやファイルへのアクセスに加えて、攻撃者はデバイスにインストールされているすべてのローカルハードウェアにもアクセスできます。ソフトウェアを使って、攻撃者はカメラ、マイク、接続されているUSBデバイスにもアクセスできます。攻撃者はそれらを悪用して、有利な状況を作ることができます。たとえば、そのカメラでユーザーの写真や周囲の環境を撮影することができます。これらの写真は、標的のユーザーや組織についての情報をさらに引き出すために利用できます。ユーザーに送金させる目的の脅迫でも、このような情報が悪用されます。

DDoS攻撃の実行も、RATの一般的な悪用例です。悪用できそうな数千ものデバイスをコントロールすることによって、攻撃者はそれらに指示を出し、リクエストで標的サーバーを溢れさせることができます。このような攻撃の回避が難しい理由は、攻撃を受けた際の前兆がないことと、世界中の莫大な数のデバイスからトラフィックが殺到するからです。RATに制御されたデバイスを使っているユーザーは、マルウェアがインストールされたことに気づかず、自分のデバイスが悪意ある目的で使われていることに気づきません。DDoS攻撃にデバイスが悪用されていると、ネットワークのパフォーマンスに影響が見られる場合があります。ただし、ユーザーはパフォーマンスの低下がマルウェア感染の警告サインだとは気づいていないことがほとんどです。

ビットコインや暗号通貨の人気が高まるにつれ、攻撃者はRATを感染させたデバイスでデジタル通貨を作成(マイニング)し始めます。デジタル通貨のマイニングは、多大なコンピュータリソースをプールして計算を実行する必要があります。暗号通貨の収益よりも、コンピュータリソースの電気代が高くつくことがあります。第三者のコンピューティングパワーを乗っ取ることで、攻撃者は電気料金を払うことなく、電子通貨の作成ができます。

最後に、ファイル保管にリモートデバイスを使用する方法は、違法コンテンツをホスティングする攻撃者によく見られます。自分のサーバーやクラウドデバイスにコンテンツを保存する代わりに、標的から乗っ取った他人のデバイスを活用して違法コンテンツが停止される恐れを回避していることを忘れてはなりません。

メールのセキュリティと保護

フィッシングやメール詐欺などの 96% はメールから始まっています

RAT(遠隔操作ウイルス)の仕組み

RATの仕組みを知るために、自宅や職場関連のネットワークに遠隔操作を実行してみることが有効です。RATは、通常の遠隔操作ソフトと同じように動作しますが、マルウェア対策ソフトによる検出を避け、デバイスの所有者から気づかれずに潜伏するようにプログラムされています。

RATには、攻撃者の目的を達成するために、別のマルウェアが含まれていることがよくあります。たとえば、RATにキーロガーが組み込まれていることも珍しくはありません。キーロガーはバックグラウンドで静かに稼働し、ユーザーのキーボード操作から情報を収集します。キーロガーによって、攻撃者は個人ユーザーアカウントや企業活動の認証情報を取得しています。正しい認証情報を手に入れれば、攻撃者が財務情報や知的財産、ネットワーク権限などを得て、企業のネットワークの別のデバイスを遠隔操作することも可能になります。

攻撃者は、悪意あるソフトウェアをダウンロードさせるか、悪意あるメールの添付ファイルやその本文で実行ファイルを起動させることにより、インターネットでユーザーにRATをインストールさせる必要があります。RATは、Microsoft WordやExcelのマクロからもインストールすることができます。デバイスでそのマクロを使用すると、RATのマルウェアが静かにダウンロードされ、インストールします。 RATがインストールされると、攻撃者はマウスの動き、クリック、カメラ、キーボード操作、そのほか周辺機器設定も含めて、デスクトップパソコンを遠隔操作できます。

攻撃者は遠隔でコンピュータを操作できるため、認証済みのメールアカウントなどがリスクにさらされます。例えば、攻撃者は遠隔操作できるデバイスの認証済みのメールアカウントを使って、他のユーザーに悪意あるメッセージを送信できます。信頼されるメールアカウントを使うことは、受信者にマルウェアをインストールさせたり、悪意ある添付ファイルを実行させたりする可能性が高くなります。

RAT(遠隔操作ウイルス)の検出方法と対策

遠隔操作ウイルスは、検出を回避するよう設計されているため、一般のユーザーには気づくことすら困難です。RATの種類に応じて、システム上にインストールされているかを確かめる手順を取ることができます。システム上のマルウェアを特定する手順を踏みことで、最終的にはマルウェアを削除することができます。デバイスにインストールされてしまったマルウェアは、すぐに削除しなければなりません。 攻撃者に長期間、システムへのアクセスを許すことで、マルウェアが追加でインストールされ、大容量のデータダウンロードやサードパーティサーバーへの重要ファイルの転送が実行され、アカウントの認証情報が次々と攻撃者の手に渡ります。

RATの作成者は一般的に、タスクマネージャーに表示されないようにしていますが、全てが不可視になるほどうまくプログラミングされているわけではありません。タスクマネージャーを開き、プロセスのタブで、コンピュータで実行中のすべてのアプリケーションを確認してみてください。

このウィンドウで、ほとんどの不審なアプリケーションやプロセスの内容は特定できますが、マルウェアの名前がプロセス上では公式なアプリケーションに見えるように命名されています。怪しげな実行可能ファイルを見つけた場合には、インターネット検索でRATまたは別種のマルウェアではないか確かめます。

マルウェアの可能性があるプログラムがタスクマネージャーにはなかったとしても、作成者が検出を回避するようにプログラムしたRATがあるかもしれません。マルウェア対策の優れたアプリケーションは一般的に拡散したRATを検出します。ゼロデイ攻撃に用いられるマルウェアは、ユーザーがマルウェア対策ソフトを更新するまで検出されません。つまり、マルウェア対策ソフトやセキュリティソフトのアップデートはとても重要なのです。新しいマルウェアが発見される頻度は高いため、セキュリティソフトのベンダーは頻繁にアップデートを発行しています。

コンピュータでは常にマルウェア対策ソフトを、特にソフトのインストールやインターネットを閲覧するときには稼働させてください。RATがインストールされたり、メモリに読み込まれたりするのをマルウェア対策ソフトが未然にブロックするので、 マルウェアがデバイスに潜伏する事態は免れます。万が一、自分のパソコンにRATが入ってしまっていても、マルウェア対策ソフトでシステム上から駆除できます。

デバイスからインターネット接続を遮断することで、攻撃者はシステムにリモートアクセスできなくなります。インターネットに接続していないデバイスでマルウェア対策ソフトを使い、ローカルストレージやメモリからウイルスの削除が実行できます。コンピュータにモニタリング機能が備わっていない限り、どのデータやファイルが攻撃者によって転送されてしまったかわかりません。システムからマルウェアを削除した後、いずれのアカウントでもパスワードを、特に金融機関用のアカウントのパスワードは変更するようにしてください。