目次

マルウェアの定義

マルウェアとは、一般的なサイバー攻撃であり、エンドユーザーのシステムやサーバーに送信およびインストールされる、さまざまな種類の悪意のあるプログラムの総称です。これらの攻撃は、コンピュータ、サーバー、またはコンピュータネットワークに害を与えるように設計されています。サイバー犯罪者はそれを使用して、金銭的な利益を得るためのデータを取得します。

サイバーセキュリティ教育とトレーニングを始めましょう

無料トライアルのお申し込み手順

- 弊社のサイバーセキュリティ エキスパートが貴社に伺い、セキュリティ環境を評価して、脅威リスクを診断します。

- 24 時間以内に最小限の構成で、30 日間ご利用いただけるプルーフポイントのソリューションを導入します。

- プルーフポイントのテクノロジーを実際にご体験いただきます。

- 組織が持つセキュリティの脆弱性に関するレポートをご提供します。このレポートは、サイバーセキュリティ攻撃の対応に直ちにご活用いただくことができます。

フォームに必要事項をご入力の上、お申込みください。追って、担当者よりご連絡させていただきます。

Proofpointの担当者がまもなくご連絡いたします。

マルウェアの歴史

コンピュータの歴史家の多くは、最初のウイルスは1970年に作成されたと述べています。「The Creeper(クリーパー)」と呼ばれるワームが、ARPANET(インターネットの初期版)全体で自分自身を複製しました。起動すると、"私はクリーパー。君に捕まえられるかな?"というメッセージが表示されました。

1986年、博士課程の学生であったフレッドコーエンが、コンピュータウイルスを「他のプログラムに感染し、自分自身の進化したバージョンを作り出すことができるプログラム」と表現したことから「ウイルス」という言葉は生まれました。初期のウイルスのほとんどは、ファイルを破壊したり、ブートセクタに感染させたりするものでした。今日のマルウェアは、データを盗んだり、企業をスパイしたり、サービス拒否の状態を作り出したり、ファイルをロックして被害者から金銭をゆすり取ったりと、より邪悪に設計されています。

マルウェアの種類

マルウェアプログラムの種類は、一般的に言われる以下のようなカテゴリに分類されます。

- ランサムウェア: ファイルを暗号化し、被害者が身代金を支払わない限り復元できないようにします。最近、ランサムウェアの被害が多発しています。

- アドウェア: ユーザーがパソコンで作業したり、ウェブを閲覧したりする際に、広告(場合によっては悪意のある広告)を表示します。

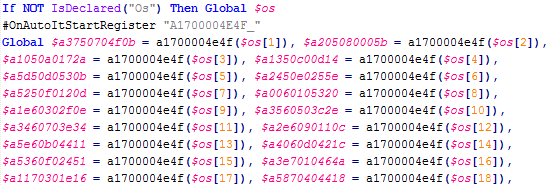

- ファイルレスマルウェア: 実行ファイルを使用せずに、Microsoft Officeマクロ、WMI(Windows Management Instrumentation)スクリプト、PowerShellスクリプト、その他の管理ツールを使用してコンピュータシステムに感染するマルウェアのことです。

- ウイルス: ウイルスは、コンピュータに感染し、さまざまなペイロードを実行します。ファイルの破損、オペレーティングシステムの破壊、ファイルの削除や移動、特定の日付にペイロードを送信することもあります。

- ワーム: ワームは自己複製するウイルスですが、ローカルファイルに影響を与えるのではなく、他のシステムに拡散し、リソースを使い果たします。

- トロイの木馬: トロイの木馬を使ってトロイの街に侵入するギリシャの戦法にちなんで名づけられました。マルウェアは、無害なプログラムに見せかけて、バックグラウンドで動作し、データを盗んだり、システムを遠隔操作したり、攻撃者からのコマンドを待ってペイロードを送信したりします。

- ボット: 感染したコンピュータは、ボットネットの一部となり、特定のホストに大量のトラフィックを送信して、分散型サービス拒否を行うために使用されることがあります。

- スパイウェア: インストールされ、静かにデータを収集し、攻撃者に送信するマルウェアで、ユーザーとその活動を継続的に「スパイ」します。スパイウェアの目的は、発見される前にできるだけ多くの重要なデータを収集することです。

- バックドア: リモートユーザーがシステムにアクセスし、横移動できるようになる可能性があります。トロイの木馬は、インストール時にバックドアのペイロードを提供します。

- バンキング型トロイの木馬: 銀行口座にアクセスするために、銀行口座の認証情報を閲覧したり、盗んだりします。通常、Web ブラウザを操作して、ユーザーを騙して個人の銀行情報を入力させます。

- キーロガー: キーロガーはユーザーがURL、認証情報、個人情報などを入力する際のキーストロークをキャプチャし、攻撃者に送信します。

- RAT:RATはリモートアクセスツールにより、攻撃者が標的のデバイスにリモートアクセスし、制御することを可能にします。

- ダウンローダー: 他のマルウェアをダウンロードして、ローカルにインストールします。マルウェアの種類は、攻撃者の動機によって異なります。

- POS: 販売時点情報管理(POS)機器を侵害し、クレジットカード番号、デビットカード番号、PIN番号、取引履歴、および連絡先情報を窃取します。

より巧妙なタイプのマルウェアは、主に攻撃を確実に成功させるために、上記のタイプを複数組み合わせてペイロードを送信します。ほとんどのマルウェアは、アンチウイルスプログラムによる検出を回避するために、回避機能を備えて開発されています。

マルウェアの検出されないための回避機能

マルウェアの検出回避が成功した場合、セキュリティツールの有効性を低下させるため、マルウェアの検出回避機能を特定することは非常に重要です。 Proofpointは、以下のマルウェア攻撃手法の情報を含む、包括的なマルウェア対策スイートを提供しています。

- コードの難読化: エンコーディングを使って、コードの構文を隠し、検出を防ぎます。

- コードの圧縮: gzip、zip、rar などの圧縮形式を使用して、メールメッセージ内のコードをウイルス対策や検出から隠します。

- コードの暗号化: コードの構文を隠すために、必要なだけ暗号化技術を適用します。

- ステガノグラフィ: コードやプログラムを画像に隠します。

- ドメインやIP範囲の回避: セキュリティ企業が保有するドメインやIPを特定し、その範囲内にあるマルウェアを無効化します。

- ユーザーアクションの検知: 右クリックや左クリック、マウスの動きなどのアクションを探します。

- 時間遅延: 一定期間休眠させ、その後起動させます。

- 最近使用したファイルの検出: 複数のアプリケーションからファイルの開閉などの過去の操作を検出します。

- デバイスフィンガープリンティング: 特定のシステム構成でのみ実行します。

攻撃者は、1つまたは複数の回避技術を採用することで、マルウェアの検出を回避し、人が運営するシステム上でのみ動作する可能性を高めることができます。

マルウェアの使用目的

サイバー攻撃者は、さまざまな悪意のためにマルウェアを使用します。ほとんどの場合、その目的は金銭的な利益を得るために重要な情報やリソースを盗むことです。例えば、ハッカーはマルウェアをコンピュータネットワークや特定のデバイスを侵害するツールとして使用し、クレジットカード情報や機密ログイン情報などの機密データを盗み出したり、漏洩させたりします。しかし、マルウェアが単に大混乱を引き起こし、被害者のコンピュータシステムを妨害して、システムの操作性を混乱させることを目的としている場合もあります。

マルウェア被害の統計

パンデミックによるロックダウン以降、マルウェアの作者は、サイバーセキュリティの不備につけ込む攻撃を増やしています。AV-TESTの研究者は、毎日45万件以上の新しい悪意のあるプログラムを検出しています。2021年には、1億8,200万件強のマルウェアアプリケーションに対して、AV-TESTは13億件強のマルウェアアプリケーションを登録しました。2022年には、2021年に比べてマルウェアアプリケーションの数が倍増すると予測されています。「Ponemon: フィッシング攻撃による損失レポート」によると、マルウェアを封じ込めないことによるコストは310万ドルから530万ドルへとほぼ倍増しています。

Googleは、悪意のあるWebサイトを発見し、インデックスに登録されないようにブロックするマルウェアクローラーを一般に提供しています。こうした安全な検索の取り組みにより、7%のWebサイトがマルウェアをホストしている、もしくはマルウェアに感染していることが検出されています。2020年上半期だけで2,000万件のIoTマルウェア攻撃が検出され、その数は増加の一途をたどっています。シマンテックは、感染したIoTデバイスの4台のうち3台がルーターであると推定しています。

残念ながら、多くの組織は、マルウェアに関連する壊滅的なサイバー攻撃を効果的に防止し、対処するための設備が整っていません。2022年にISACAが発表した「サイバーセキュリティの現状」レポートによると、サイバーセキュリティの専門家の69%が、組織のチームは人手不足に陥っていると考えています。こういった状況は、既存のスタッフへの負担を増大させ、壊滅的なマルウェア攻撃によるリスクをさらに悪化させる可能性があります。

こうしたサイバー脅威の勢いは衰える気配がありません。サイバーセキュリティベンチャーズ社のレポートによると、マルウェア攻撃の量と巧妙さが増すにつれ、世界のサイバー犯罪の被害額は今後5年間で前年比15%増となり、2025年には10兆5,000億ドル以上に達すると予測されています。ランサムウェア関連の攻撃が大きな要因となっており、こうした傾向は史上最大の富の移転を示唆しています。マルウェアの勢いに拍車をかけているのは、以下のような驚くべきデータと傾向です。

139%

マルウェア攻撃を解決するための平均総コストは、2015年の33万8,098ドルから2021年には80万7,506ドルへと139%増加しました。

1億3720万ドル

マルウェア攻撃によりデータが流出し、情報漏洩が発生した場合、組織には平均1億3,720万ドルの損害が発生する可能性があります。出典: Ponemon「フィッシングのコスト」

1億1730万ドル

マルウェア攻撃による事業中断による最大損失額は、2015年の6,630万ドルから2021年には1億1,730万ドルに増加しました。

マルウェアの被害事例

マルウェア攻撃の事例は、数十年前の最初のパーソナルコンピュータの初期にまでさかのぼります。最初のPCベースのマルウェア攻撃「Brain」は1986年にリリースされ、IBMパーソナルコンピュータのオリジナルの5.2インチのフロッピーディスクに感染しました。この初期のコンピュータウイルスは、マルウェア攻撃の新たな有害な傾向を引き起こし、それは時間の経過とともにますます巧妙になっていきました。

歴史的なマルウェア攻撃の他の顕著な被害事例としては、以下が挙げられます。

- 1999年のMelissaウイルスは、感染したWordの添付ファイルを使って被害者を欺くメールベースのマルウェア攻撃でした。Melissaは、ソーシャルエンジニアリングを利用した最も初期のマルウェアの1つであり、8000万ドルの被害をもたらしました。

- 2000年代初頭に発生したILOVEYOUワームもまた、ラブレターに見せかけたソーシャルエンジニアリングによるメール攻撃でした。4500万人以上を感染させたILOVEYOUワームは、1500万ドルの金銭的損害をもたらしました。

- 2018年のEmotetトロイの木馬は、米国国土安全保障省によって「最も脅威的で壊滅的なマルウェア攻撃」とみなされており、スパムやフィッシングの拡散を通じて政府機関の機密財務情報を盗み出しました。Emotetマルウェア攻撃の修復には、多数のケースで1件あたりおよそ100万ドルの費用がかかりました。

- 2017年に発生したWannaCry攻撃は、不審なファイルの変更なしに自身を複製するという、当時としては最も巧妙でコストのかかるものでした。1日足らずで23万台以上のコンピュータを感染させたランサムウェアWannaCryは、40億ドルの損失をもたらしました。

- 2020年のCovidLockランサムウェア攻撃は、COVID-19のパンデミックを悪用したもので、ハッカーの間で最も活発な時代の1つを示すものでした。CovidLockランサムウェアは、病気に関する情報を提供するように偽装し、デバイス上のすべてのデータを暗号化し、ユーザーへのアクセスを拒否する感染ファイルをインストールしました。感染した各デバイスを回復するには、100ドルの身代金の支払いが必要でした。

マルウェアMiraiなどが使用される理由

ハッキングはビジネスであり、マルウェアはハッカーがデータを盗んだり、デバイスを制御したりするために使用するツールの1つです。サイバー犯罪者は、特定の機能を実行するために特定のマルウェアを使用します。例えば、ランサムウェアは企業から金銭を脅し取るのに有効ですが、MiraiはDDoS攻撃でIoTデバイスを制御するために使用されます。

攻撃者がマルウェアを使用する理由:

- ユーザーをだまして個人を特定できる情報(PII)を入力させる

- クレジットカード番号や銀行口座などの財務データを盗む

- 攻撃者にデバイスへのリモートアクセス権限や制御を与える

- コンピュータのリソースを使用して、ビットコインやその他の暗号通貨をマイニングする

マルウェアの感染経路

優れたアンチウイルスは、マルウェアがコンピュータに感染するのを阻止するため、マルウェアの作者は、ネットワークにインストールされたサイバーセキュリティを回避するための戦略をいくつか開発しています。ユーザーは、多くの経路からマルウェアの被害を受ける可能性があります。

マルウェアの感染経路:

- 正規のプログラムをインストールするインストーラをダウンロードしたが、そのインストーラにマルウェアが含まれている。

- 脆弱性のあるブラウザ (Internet Explorer 6 など) でWebサイトを閲覧し、そのWebサイトに不正なインストーラが含まれている。

- フィッシングメールを開封し、マルウェアのダウンロードやインストールに使用される悪意のあるスクリプトを開く。

- 非公式ベンダーのインストーラをダウンロードし、正規のアプリケーションの代わりにマルウェアをインストールする。

- マルウェアをダウンロードするように誘導するWebページの広告をクリックする。

マルウェアの検出と感染兆候

マルウェアがコンピュータのバックグラウンドで静かに動作している場合でも、使用するリソースやペイロードの表示は感染の兆候となります。一部の感染の検出には経験豊富なユーザーが必要な場合がありますが、特定の兆候に気づいた後、さらに調査することができます。

マルウェアに感染している可能性があるいくつかの兆候:

- コンピュータの速度が遅い: クリプトジャッカーなどのマルウェアの中には、実行に膨大なCPUとメモリを必要とするものがあります。再起動しても、コンピュータの動作は異常に遅くなります。

- 常にポップアップが表示される: アドウェアがオペレーティングシステムに組み込まれたり、ブラウザが常に広告を表示したりします。広告を閉じても、また別の広告がポップアップで表示されます。

- ブルースクリーンオブデス(BSOD): Windowsがクラッシュしてブルースクリーンエラーが表示されますが、この問題はまれにしか発生しません。BSODが頻繁に発生する場合は、コンピュータがマルウェアに感染している可能性があります。

- ディスクの過剰な保存または損失: マルウェアがデータを削除して、大量のストレージ領域を解放したり、ストレージ上に数GBのデータを追加したりする場合があります。

- 不明なインターネット活動: インターネット接続を行っていないときでも、ルーターに過剰なアクティビティが表示されることがあります。

- ブラウザの設定の変更: マルウェアがブラウザのホームページや検索エンジンの設定を変更し、スパムサイトや悪意のあるプログラムを含むサイトへリダイレクトさせます。

- アンチウイルスが無効化される: マルウェアの中には、アンチウイルスを無効にしてペイロードを送信するように設計されているものがあり、有効にしても無効になってしまいます。

マルウェア感染とスマホ

ほとんどのデスクトップパソコンには、サードパーティ製またはオペレーティングシステムが提供するウイルス対策ソフトがインストールされています。スマートフォンやタブレット端末には、このような保護機能がデフォルトでインストールされていないため、攻撃者にとって格好の標的となっています。スマートフォンにマルウェアをインストールすることは、攻撃者にとってますます一般的な戦略となっています。AppleやAndroidは、OSにセキュリティを搭載していますが、それだけではすべてのマルウェアを完全に阻止することはできません。

iPhoneとマルウェア感染

極めてまれではありますが、iPhoneもマルウェアに感染することはあります。一般的には、iPhoneを手動で「ジェイルブレイク」し、内蔵の保護を無効にした結果、iOSが承認されていないアプリのインストールに対して脆弱な状態になる場合です。しかし、iPhoneがマルウェアに感染する可能性は極めて低いです。ユーザーの安全を確保するため、ほとんどのユーザーはアップルのApp Storeで審査・承認されたアプリしかダウンロードできないからです。

Androidとマルウェア感染

Android端末はマルウェア攻撃に対してはるかに脆弱です。非公式のサードパーティ製アプリストアからアプリをダウンロードすることは、Androidユーザーが遭遇する主なリスクの1つです。ダウンロードされたアプリは端末をマルウェアに感染させ、バッテリーの急速な消耗、データ使用量の増加、不規則なポップアップ表示など、さまざまな症状を引き起こします。

スマートフォンは、その人気の高さゆえに、パソコンよりも多くの個人データを持ち運んでいます。ユーザーはどこにでも携帯電話を持ち歩くため、金融情報、旅行先での位置情報、GPS追跡、買い物履歴、閲覧履歴など、攻撃者にとって有益な情報がたくさん含まれています。ユーザーは、デスクトップにソフトウェアをインストールするよりも安全だと考え、スマートフォンにアプリケーションをインストールする傾向が強いです。これらの要因により、スマートフォンは一部の脅威にとってデスクトップよりも大きな標的となっています。

脅威は、スマートフォンがWi-Fiまたはモバイルデータに常時接続し、インターネットが常に利用可能であることを利用します。マルウェアはバックグラウンドで実行されるため、スマートフォンの所有者の居場所に関係なく、盗んだデータや認証情報を攻撃者が管理するサーバーに、気づかれることなくアップロードすることができます。

マルウェア対策

個人と企業は、デスクトップとモバイルデバイスを保護するために必要な措置を講じる必要があります。つまり、パソコンやモバイル端末にウイルス対策ソフトを導入し、マルウェアの脅威から身を守るリスクを大幅に軽減するということです。

マルウェアがデバイスに影響を与えるのを防ぐための方法:

- 生体認証(指紋や顔認証など)やテキストメッセージ暗証番号など、多要素認証(MFA)を導入する。

- パスワードの複雑さと長さに関する強力なルールを採用し、ユーザーに効果的なパスワードの作成を強制する。

- 30~45日ごとにパスワードを変更するようユーザーに強制し、攻撃者が漏洩したアカウントを使用する機会を少なくする。

- 管理者アカウントは必要な場合のみ使用し、管理者権限でサードパーティのソフトウェアを実行することは避ける。

- OSやソフトウェアは、ベンダーがリリースしたらすぐに最新のパッチを適用する。

- 侵入検知システム、ファイアウォール、通信の暗号化プロトコルを導入し、データの盗聴を防止する。

- 電子メールセキュリティにより、疑わしいメッセージやフィッシングと判断されたメッセージをブロックする。

- 企業ネットワークに不審なトラフィックがないか監視する。

- 悪意のあるメールを識別し、非公式なソースからソフトウェアをインストールしないように従業員を教育する。

マルウェアの削除

コンピュータがマルウェアに感染していると思われる場合、マルウェアを削除するための措置を講じる必要があります。企業のワークステーションの場合、ビジネス用アンチウイルスツールを使用して、マルウェアの削除をリモートで行うことができます。アンチウイルスを回避するマルウェアには、より高度な削除方法が必要になる場合があります。

削除の最初のステップは、デバイスのウイルス対策ソフトウェアを更新し、システム全体のスキャンを実行することです。マルウェアの中にはアンチウイルスを無効にするものもあるので、スキャンを始める前にアンチウイルスが有効になっていることを確認してください。スキャンには数分かかるので、仕事でパソコンが必要な場合は、一晩中起動したままにしておくとよいでしょう。

アンチウイルスはスキャンを完了した後、その結果に関するレポートを作成します。ほとんどのアンチウイルスソフトは、疑わしいファイルを隔離し、隔離されたファイルをどうするか尋ねます。スキャンが終了したら、コンピュータを再起動します。ウイルス対策ソフトには、毎週定期的にコンピュータをスキャンするように指示する設定が必要です。決められたスケジュールでコンピュータをスキャンすることで、マルウェアが再び知らないうちにインストールされることを防ぎます。

最悪の場合、コンピュータを再イメージ化するか、工場出荷時の設定にリセットすることを余儀なくされるかもしれません。オペレーティングシステムとファイルの完全なバックアップがある場合は、再イメージ化することができます。再イメージ化により、ファイルを含むすべてがインストールされるため、最後の復元ポイントから復元することができます。この種のバックアップがない場合は、PCを工場出荷時の設定にリセットすることができます。この方法では、すべてのファイルとソフトウェアが失われ、コンピュータが最初に購入したときの状態に戻ることを覚えておいてください。

マルウェアを完全に削除することが重要です。環境からマルウェアを完全に削除しなければ、新たにスキャンし、クリーニングしたコンピュータに再感染するようにコード化される可能性があります。マルウェアのコンピュータへの再感染を防ぐには、すべてのネットワークリソースで監視とデータ保護が常に実行されている必要があります。侵入検知システムは、疑わしいトラフィックパターンがないかネットワークを積極的に監視し、潜在的な脅威を管理者に警告して、サイバーセキュリティインシデントがデータ漏洩に発展するのを未然に防ぎます。

組織内のマルウェア攻撃

マルウェアは、ほぼすべての業種において、組織を攻撃することが確認されています。マルウェアを使用して組織を直接攻撃する犯罪者もいますが、通常の方法を避けるためメールを介するマルウェア攻撃も見受けられます。マルウェア攻撃は、組織とその従業員に大きな損害を与える可能性があります。

コンピュータシステムを破壊し、重要なデータを危険にさらすだけでなく、マルウェア攻撃は以下のような可能性もあります。

- メールアドレス、パスワード、その他のビジネス資産などの機密データを流出させる。

- 組織のネットワークやPCをロックし、操作不能にする。

- 生産性の低下や壊滅的なデータ損失など、運用上の問題を引き起こす。

- ネットワークに接続されたデバイス全体に複製され、拡散する。

- 攻撃者のみが知っているキーで開ける情報を暗号化する(ランサムウェア)。

- 組織のデータや資産の機密性、完全性、可用性を侵害する。

社外文書のやりとりに依存する企業を攻撃することは、犯罪者にとって格好のターゲットであることが証明されています。どのような組織も人に依存しているため、犯罪者は、人事部門を通じて標的の企業にマルウェア攻撃を仕掛ける機会を得ています。直接アップロードしたり、求人情報サイトを通じて履歴書を送信することで、攻撃者は、重要な検知メカニズムであるセキュアEメールゲートウェイを避けながら、従業員に直接履歴書を届けることができるようになりました。

Proofpointのマルウェア対策

Proofpointは、マルウェア対策戦略やインフラツールを複数採用し、脅威がインストールされ環境全体に感染する前に阻止します。当社は、サイバーセキュリティとお客様のネットワークの保護に多層的なアプローチを取っています。

Proofpointが企業向けセキュリティで使用しているいくつかの戦略:

- マルウェアの添付ファイルやフィッシングからのメール保護と検疫。

- TAP(Targeted Attack Protection)は、ランサムウェア、悪意のあるメールの添付ファイルや文書、URLなどを検知し、ブロックします。

- 情報保護と機密コンテンツの容易な管理。

- 通信の暗号化。

- 電子メールで送信された、または悪意のあるWebサイトにホストされている潜在的なマルウェアの自動隔離(TRAP)。

- 脅威インテリジェンス:さまざまなソースから収集したデータの動的な脅威分析を使用。