En nuestra serie de blogs “Neutralización de ciberseguridad del mes”, analizamos las tácticas en constante evolución de los ciberdelincuentes actuales y vemos cómo Proofpoint ayuda a las empresas a reforzar sus defensas del correo electrónico para proteger a las personas frente a las amenazas emergentes.

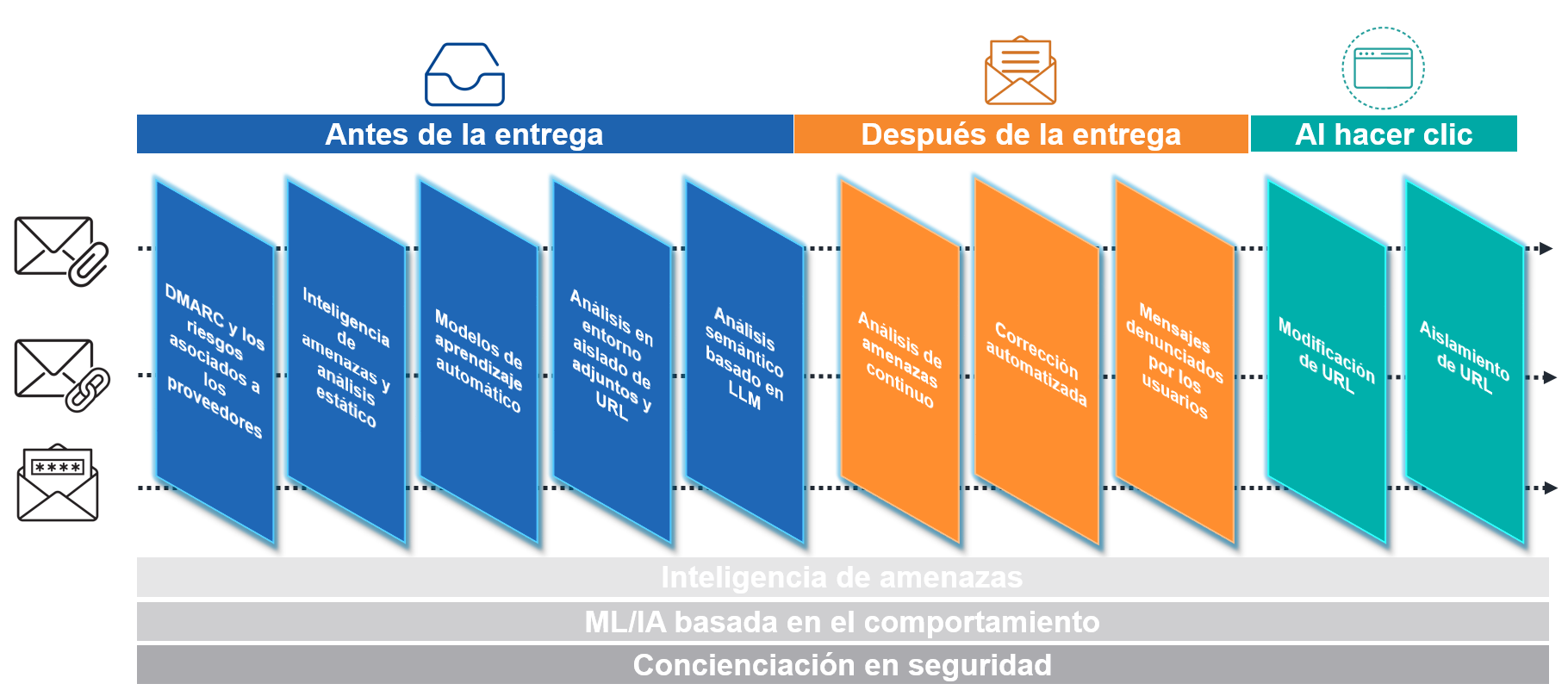

Proofpoint People Protection: protección completa, continua y de extremo a extremo.

En esta serie, analizamos los siguientes tipos de ataques:

- Detección de ataques BEC y a la cadena de suministro (junio de 2023)

- Protección contra el toolkit de herramientas de phishing EvilProxy y la usurpación de cuentas cloud (julio de 2023)

- Detección y análisis de un ataque de SocGholish (agosto de 2023)

- Prevención del phishing de firma electrónica (septiembre de 2023)

- Estafas y phishing mediante códigos QR (octubre de 2023)

- Secuencia de ataques por teléfono (noviembre de 2023)

- Uso de IA basada en el comportamiento para contrarrestar la redirección de nóminas (diciembre de 2023)

- Manipulación de la autenticación multifactor (enero de 2024)

- Prevención del compromiso de la cadena de suministro (febrero de 2024)

- Detección de ataques multicapa mediante códigos QR (marzo de 2024)

- Neutralización de ataques mediante la creación de aplicaciones maliciosas (abril de 2024)

- Ataques de suplantación de la cadena de suministro (mayo de 2024)

- Ataques de suplantación de la identidad del CEO (junio de 2024)

- Contrarrestar los ataques del malware DarkGate desde la playa (julio de 2024)

- Ataque de phishing de credenciales para obtener datos de ubicación del usuario (agosto de 2024)

- Prevención de estafas por suplantación de la identidad de proveedores (septiembre de 2024)

Contexto

Según el The Center for Internet Security, Inc., SocGholish sigue siendo el principal malware downloader, responsable del 60 % de todos estos tipos de ataques. ¿Y por qué eligen SocGholish los ciberdelincuentes? Pues porque es una herramienta de ingeniería social tremendamente eficaz para distribuir malware a través de sitios web maliciosos o comprometidos. Para ello, se sirve de actualizaciones de software falsas, con frecuencia supuestamente del navegador, para confundir a los usuarios y conseguir que descarguen malware.

Una vez instalado, el malware emplea distintos métodos para redirigir el tráfico y distribuir las payloads o cargas maliciosas, lo que le permite robar datos confidenciales del sistema del usuario. SocGholish se puede usar también en otros ataques, como la instalación de herramientas de acceso remoto o incluso ransomware. La popularidad de SocGholish se debe a varias de sus funcionalidades clave:

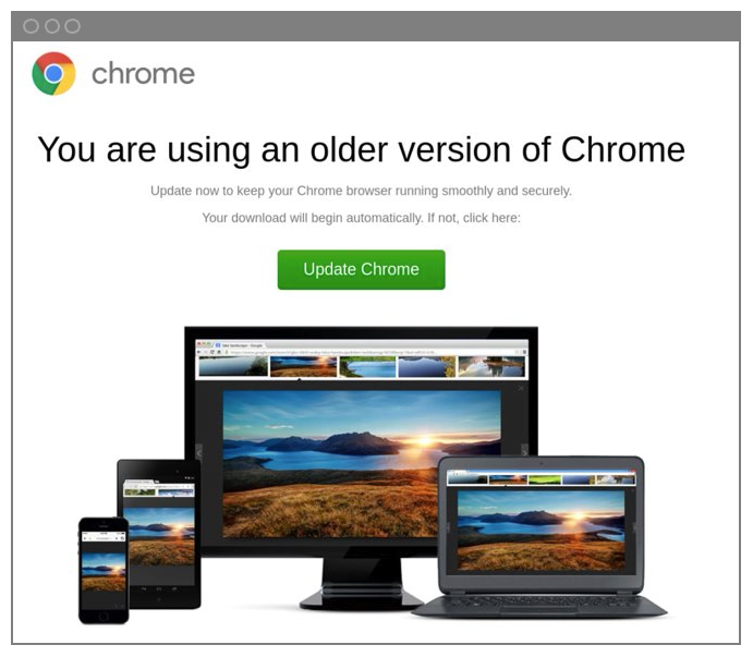

- Ingeniería social. SocGholish muestra supuestas actualizaciones software, normalmente del navegador, para conseguir que los usuarios descarguen el malware. Los usuarios suelen confiar en este tipo de mensajes que son habituales y muerden el anzuelo.

- Amplia superficie de ataque. SocGholish se propaga con frecuencia por sitios legítimos comprometidos. Cuando los usuarios los visitan, se presenta un mensaje para descargar una supuesta actualización. Al utilizar sitios web legítimos como mecanismo de distribución, hay más probabilidades de que los usuarios crean que el mensaje es auténtico y descarguen el malware.

- Fácil personalización. Los ciberdelincuentes pueden modificar el código de SocGholish para evitar la detección del antivirus y las herramientas de seguridad del correo electrónico. Esta flexibilidad les permite adelantarse a las medidas de ciberseguridad.

- Campañas amplias y focalizadas. SocGholish se puede utilizar tanto en ataques de gran alcance como en los que se dirigen a víctimas concretas, lo que demuestra su gran versatilidad. Los ciberdelincuentes pueden adaptar las actualizaciones falsas a grupos específicos de manera que funcionen tanto para la distribución de malware general como en campañas de phishing más dirigidas.

- Persistencia y detección difícil. SocGholish suele enviar su malware por fases, mediante scripts ocultos, lo que complica su detección para los sistemas de seguridad. Gracias a este comportamiento encubierto, el malware puede permanecer en un sistema durante más tiempo sin levantar sospechas.

No es de extrañar que SocGholish sea una de las herramientas favoritas de los ciberdelincuentes; combina ingeniería social con malware que no solo es fácil de distribuir, sino que también se puede adaptar sin problema, para evitar ser detectado.

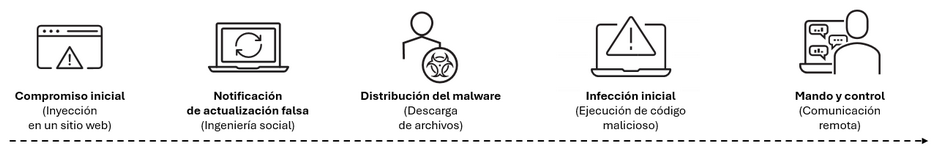

Secuencia de ataque de SocGholish:

Secuencia de ataque típica de SocGholish.

- Compromiso inicial. Los ciberdelincuentes atacan primero los sitios web legítimos inyectando código JavaScript malicioso.

- Notificación de actualización falsa. Cuando un usuario visita el sitio, aparece un mensaje emergente o de redireccionamiento que informa de que el navegador o el software necesita una actualización urgente.

- Distribución del malware. Si el usuario confía en el mensaje emergente, descarga un archivo que a menudo se hace pasar por un instalador legítimo (.zip o .exe). Este archivo contiene el malware SocGholish.

- Infección inicial. Al ejecutar el archivo, se ejecuta el malware SocGholish. Suele empezar por copiar scripts en el sistema del usuario. Así facilita otras actividades maliciosas y pasa desapercibido ante el software antivirus.

- Mando y control. A continuación, SocGholish establece comunicación con los servidores de mando y control del ciberdelincuente, para recibir instrucciones. Los servidores pueden indicar al malware que realice distintas acciones, como descargar más malware, filtrar datos o configurar el acceso remoto para el atacante.

El caso

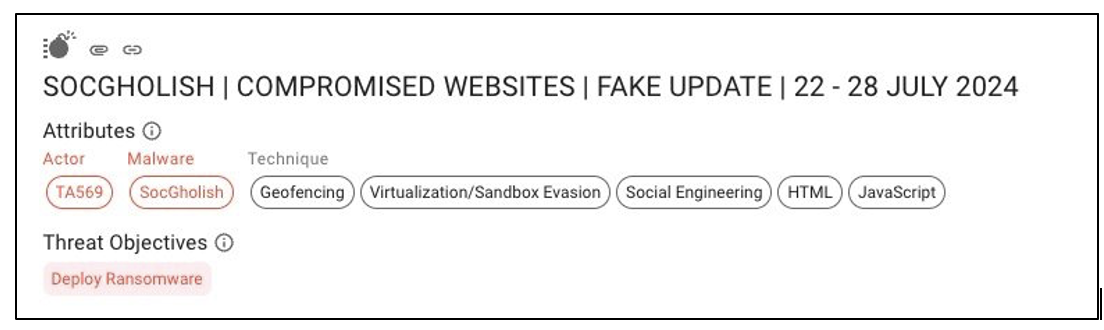

En este ataque reciente, un ciberdelincuente conocido como TA569 utilizó el malware SocGholish contra más de 1000 organizaciones en todo el mundo, enviando más de 232 000 mensajes maliciosos. El ataque era tan furtivo que pasó desapercibido para 14 herramientas de correo electrónico reconocidas. Además, estaba planificado al detalle.

En este caso, TA569 atacó a una organización de servicios sanitarios en Texas que presta asistencia a más de 50 000 adultos y menores al año.

La amenaza: ¿cómo se produjo el ataque?

Veamos cómo se desarrolló el ataque:

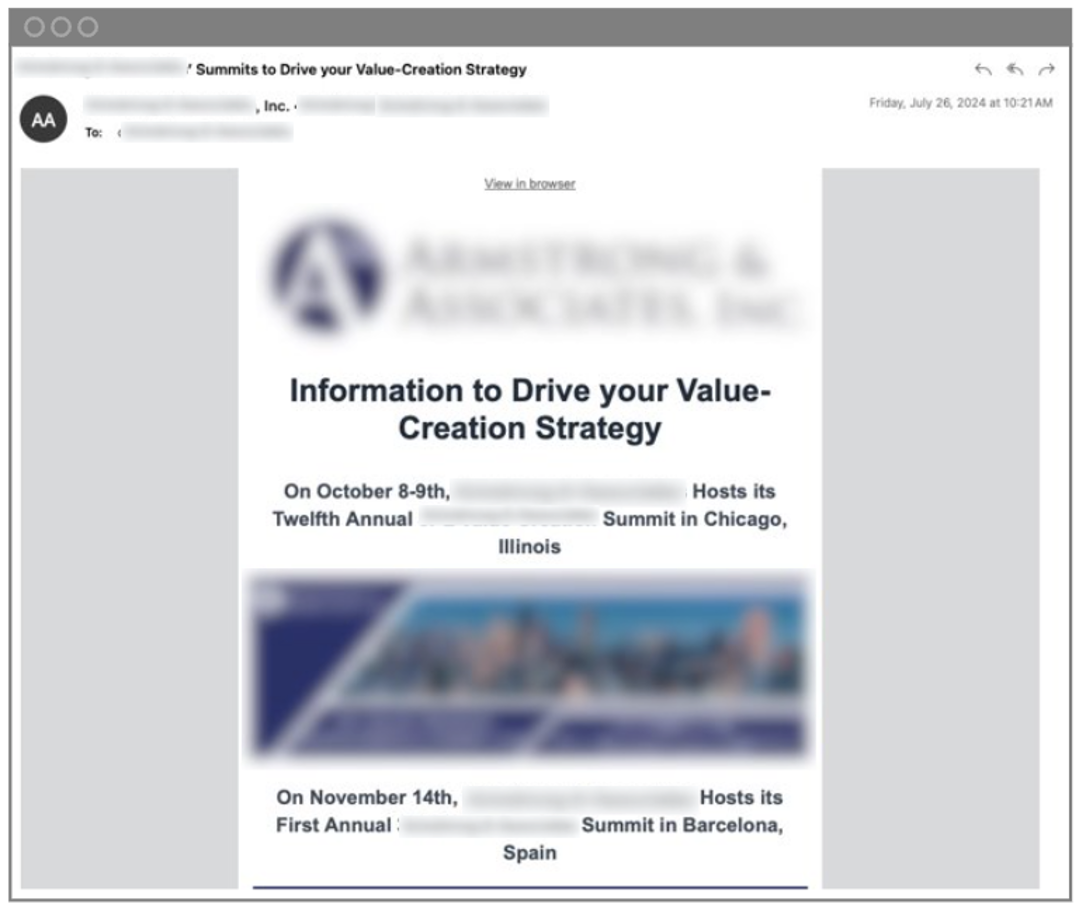

1. Mensaje legítimo. Las víctimas recibían un mensaje de correo electrónico promocionando una conocida conferencia sobre sanidad que se iba a celebrar próximamente. El mensaje era legítimo, no había sido redactado por el ciberdelincuente, y contenía un enlace URL a la página web auténtica. Sin embargo, esta página estaba comprometida. En las campañas del malware SocGholish, el código no se activa hasta que el usuario no interactúa con el sitio web comprometido.

Mensaje de correo electrónico legítimo recibido por el usuario.

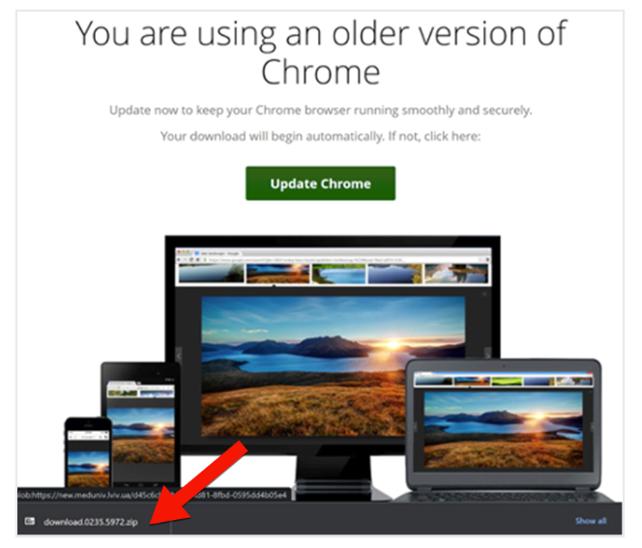

2. Notificación de actualización falsa. SocGholish no dirige sus ataques contra cualquier usuario; tiende a ser selectivo. Normalmente los usuarios reciben una notificación de actualización falsa basada en sus cookies del navegador, las vulnerabilidades de su sistema y otros datos identificativos. De esta forma, SocGholish se centra en los usuarios más proclives a caer en la trampa, lo que incrementa las probabilidades de infección.

Notificación falsa de actualización del navegador.

3. Distribución del malware. Si la alerta falsa convence al usuario para que actualice, se le redigirá a la descarga de un archivo, normalmente disfrazado de instalador legítimo (.zip o .exe). Este archivo contiene el malware SocGholish.

Archivo de descarga del malware SocGholish.

Detección: ¿cómo detectó el ataque Proofpoint?

El malware SocGholish es muy difícil de detectar. No se activa si descubre que se trata de un entorno simulado, como el entorno aislado (sandbox) que utiliza normalmente un analista de amenazas. Además, emplea mensajes legítimos para la distribución. En este caso, Proofpoint, para detectar el ataque de SocGholish, usó una combinación de señales avanzadas y análisis por capas:

- Reputación del remitente

- Análisis en profundidad del contenido de la URL

- Análisis de la actividad de red

- Volumen de variantes distintas de URL

- Examen heurístico de las páginas web

- Análisis dinámico de contenido HTML, payloads y otros artefactos

- Relación entre el remitente y el destinatario según comunicaciones anteriores

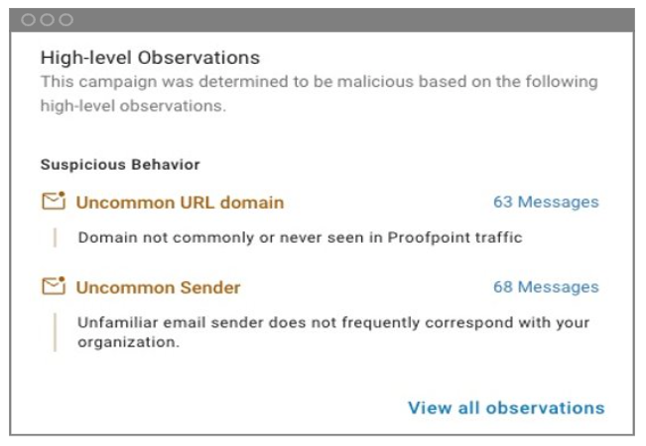

Aunque el mensaje de invitación a la conferencia sobre sanidad no era malicioso, había indicios que nos hacían sospechar. Así que, investigamos en más detalle y descubrimos que ya nos habíamos topado con este grupo ciberdelincuente, TA569, en el pasado. TA569 es un conocido atacante que utiliza el malware SocGholish para infectar sitios web legítimos.

Indicios utilizados por Proofpoint para identificar el mensaje como una amenaza.

Estos son algunos indicadores que analizamos mediante nuestra pila de detección multicapa.

Cuando analizamos la actividad de la red, descubrimos comportamientos maliciosos que indicaban que el malware estaba contactando con los servidores de mando y control del ciberdelincuente. Además, identificamos redireccionamientos a un servicio DNS asociado con SocGholish.

También observamos que se utilizaban scripts comprometidos. Estas inyecciones son similares a las que habíamos visto en otras campañas maliciosas, lo que complica la detección y la mitigación de estos ataques. Si a esto sumamos el uso de las técnicas habituales de TA569, como geofencing, ingeniería social y JavaScript, sabíamos que nos enfrentábamos a una amenaza significativa.

Además, utilizamos nuestra pila de detección antes de la entrega, con IA basada en comportamiento, para analizar en un entorno aislado (sandbox) la URL maliciosa en el mensaje legítimo. Las características sospechosas del mensaje nos decidieron a someter la URL al análisis en entorno aislado, con nuestra función de retención de mensajes. En este caso, un remitente infrecuente, un dominio de URL inusual y algunas otras características sospechosas determinaron el análisis en entorno aislado de la URL maliciosa antes de entregarla en la bandeja de entrada del usuario. Además, detectamos una actualización JavaScript falsa en la página web comprometida. Todos estos indicadores nos han servido para identificar el ataque del malware SocGholish y bloquearlo antes de su entrega.

Resumen de los indicios usados por Proofpoint para aislar en un sandbox la URL maliciosa.

Como se ha descrito, este ataque de SocGholish fue tan furtivo que otras 14 herramientas de seguridad del correo electrónico no consiguieron detectarlo. Por ejemplo, Abnormal Security, un proveedor de seguridad del correo electrónico posentrega, no detectó ni bloqueó el ataque de SocGholish debido a un enfoque básico de la detección de amenazas. Aunque afirmaron haber utilizado IA basada en el comportamiento para identificar las amenazas avanzadas por correo electrónico, su estrategia no funcionó con SocGholish.

En este caso, el mensaje de correo electrónico era legítimo. Además, no se identificó como inusual en función de los patrones de envío comportamentales, el análisis de la reputación de URL o los indicadores a nivel de mensaje. Sin una detección antes de la entrega, análisis de la URL en entorno aislado, análisis en profundidad del contenido de la URL e inteligencia de amenazas avanzadas, Abnormal Security no podrá detectar este tipo de amenazas avanzadas.

Corrección: lecciones aprendidas

Estas son nuestras recomendaciones para la protección contra ataques del malware SocGholish:

- IA e inteligencia de amenazas Como dijo Qui-Gon Jinn: “No se puede prevenir lo que no se prevé”. La cita refleja una lección clave sobre la importancia de la prevención y la concienciación en la vida de un Jedi y esto se puede aplicar también a la ciberseguridad. Si no se conoce el panorama de las amenazas se juega en desventaja. Busque una herramienta que utilice inteligencia de amenazas y aprendizaje automático (ML) basado en IA para identificar y bloquear las amenazas nuevas y emergentes, como SocGholish, antes de que afecten a su personal y a su empresa.

- Análisis en profundidad de URL. Muchas herramientas de seguridad del correo electrónico no consiguen detectar las amenazas avanzadas, como SocGholish, porque solo emplean análisis estáticos de la reputación de las URL. Busque una herramienta que vaya más allá del análisis básico de la reputación de las URL y que incluya análisis en profundidad. Es necesario que inspeccione el contenido de las URL sospechosas para identificar redireccionamientos y que analice qué ocurre al acceder a las URL, por ejemplo, en el caso de scripts que inician una descarga. De esta forma, su organización puede detectar y bloquear los ataques de SocGholish más rápidamente.

- Protección frente a amenazas antes de la entrega. Según las investigaciones de Proofpoint, una de cada siete veces que se hace clic en enlaces no seguros ocurre antes de que pasen 60 segundos desde que se recibió el mensaje de correo electrónico. Esto pone de manifiesto la importancia de la protección antes de la entrega. Busque una herramienta que ofrezca retención de los mensajes sospechosos con URL para analizarlos en un entorno aislado (sandbox). Debe usar indicios de comportamiento e inteligencia de amenazas para determinar si el mensaje se debe investigar en más detalle. El análisis en entorno aislado de URL antes de la entrega y la retención del mensaje garantiza la seguridad de los usuarios, ya que bloquea los mensajes maliciosos antes de que los reciban.

Proofpoint ofrece protección centrada en las personas

Los ciberdelincuentes desarrollan constantemente nuevas estrategias para burlar las herramientas de seguridad. SocGholish es solo la última amenaza que demuestra hasta qué punto son esenciales unas medidas de seguridad del correo electrónico sólidas y multicapa para proteger su organización.

Para ir un paso por delante de las amenazas en constante evolución, necesita adoptar un enfoque integral para proteger a sus empleados de las amenazas a las que se enfrentan. Proofpoint ofrece funciones de detección continua durante todo el ciclo de entrega del correo electrónico: antes de la entrega, después de la entrega y al hacer clic. Nuestro enfoque garantiza una protección de extremo a extremo contra las modernas amenazas del correo electrónico. Nuestra tasa de eficacia del 99,99 % se debe a una combinación de análisis en profundidad de URL y técnicas de análisis en entorno aislado (sandbox) de URL que le ayudan a ir un paso por delante de los ciberdelincuentes.

Para descubrir cómo proteger a sus empleados y su empresa contra amenazas como SocGholish, descargue el resumen de la solución Proofpoint Threat Protection.