En nuestra serie de blogs “Neutralización de ciberseguridad del mes”, analizamos las tácticas en constante evolución de los ciberdelincuentes actuales. También se explica cómo Proofpoint ayuda a las empresas a reforzar sus defensas del correo electrónico para proteger a las personas frente a las amenazas emergentes.

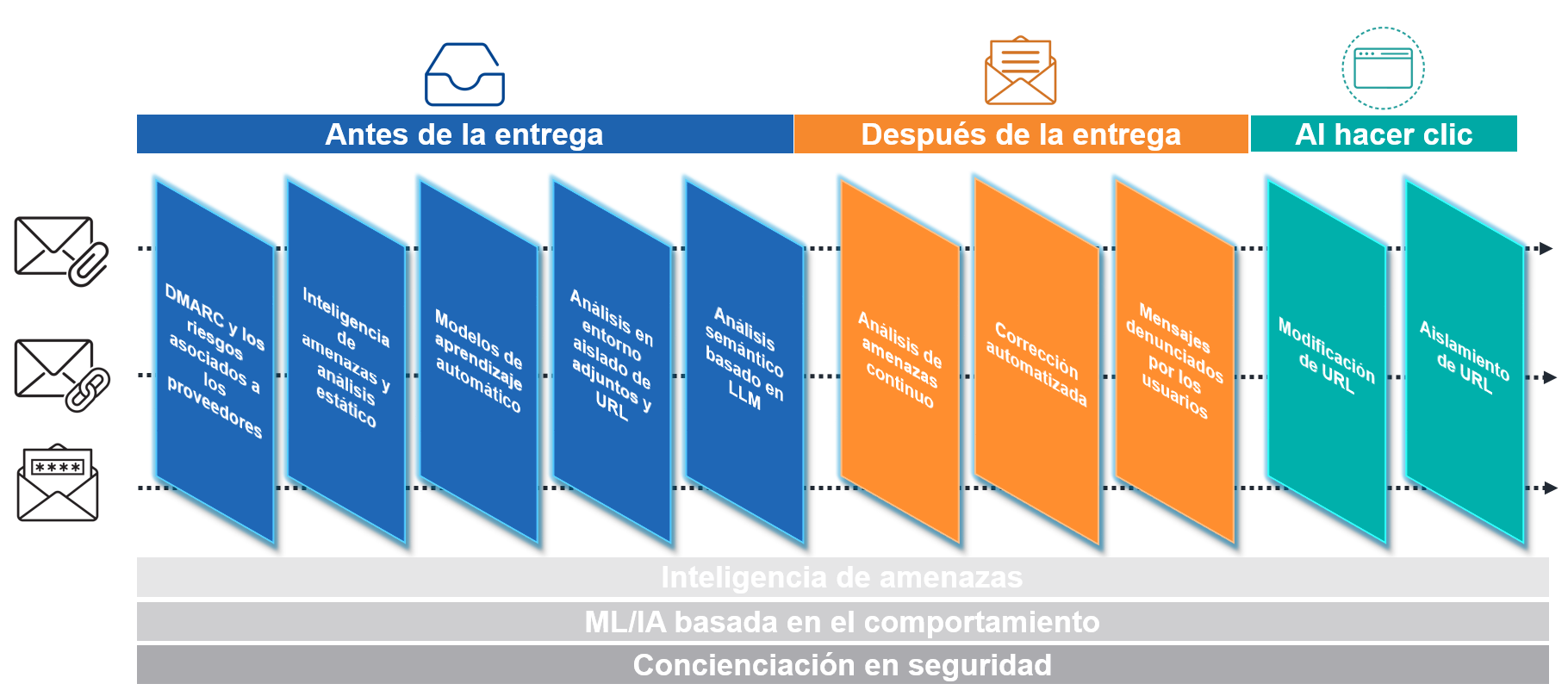

Proofpoint People Protection: protección completa, continua y de extremo a extremo

En artículos anteriores de esta serie, analizamos los siguientes tipos de ataque:

- Detección de ataques BEC y a la cadena de suministro (junio de 2023)

- Protección contra el toolkit de herramientas de phishing EvilProxy y la usurpación de cuentas cloud (julio de 2023)

- Detección y análisis de un ataque de SocGholish (agosto de 2023)

- Prevención del phishing de firma electrónica (septiembre de 2023)

- Estafas y phishing mediante códigos QR (octubre de 2023)

- Secuencia de ataques por teléfono (noviembre de 2023)

- Uso de IA basada en el comportamiento para contrarrestar la redirección de nóminas (diciembre de 2023)

- Manipulación de la autenticación multifactor (enero de 2024)

- Prevención del compromiso de la cadena de suministro (febrero de 2024)

- Detección de ataques mediante códigos QR multicapa (marzo de 2024)

- Neutralización de ataques mediante la creación de aplicaciones maliciosas (abril de 2024)

- Ataques de suplantación de la cadena de suministro (mayo de 2024)

- Ataques de suplantación de la identidad del CEO (junio de 2024)

- Contrarrestar los ataques de malware DarkGate desde la playa (julio de 2024)

- Ataque de phishing de credenciales (agosto de 2024)

En este artículo de blog, analizamos cómo los actores o agentes de amenazas utilizaron una estafa Business Email Compromise (BEC) para atacar a una de las mayores empresas aeronáuticas del mundo y a su red global.

Contexto

Los ciberdelincuentes utilizan cada vez más ataques BEC sofisticados en las campañas para el fraude financiero. En estos ataques, las cuentas de correo electrónico legítimas de las empresas se ven comprometidas para que los ciberdelincuentes puedan robar fondos mediante transferencias no autorizadas.

El impacto de estos ataques es asombroso. Las organizaciones declaran haber perdido más de 50 000 millones de dólares entre octubre de 2013 y diciembre de 2022. Estas estafas se han denunciado en los 50 estados de EE. UU. y en 177 países, siendo los bancos de Hong Kong y China los principales destinos internacionales de los fondos fraudulentos.

La situación

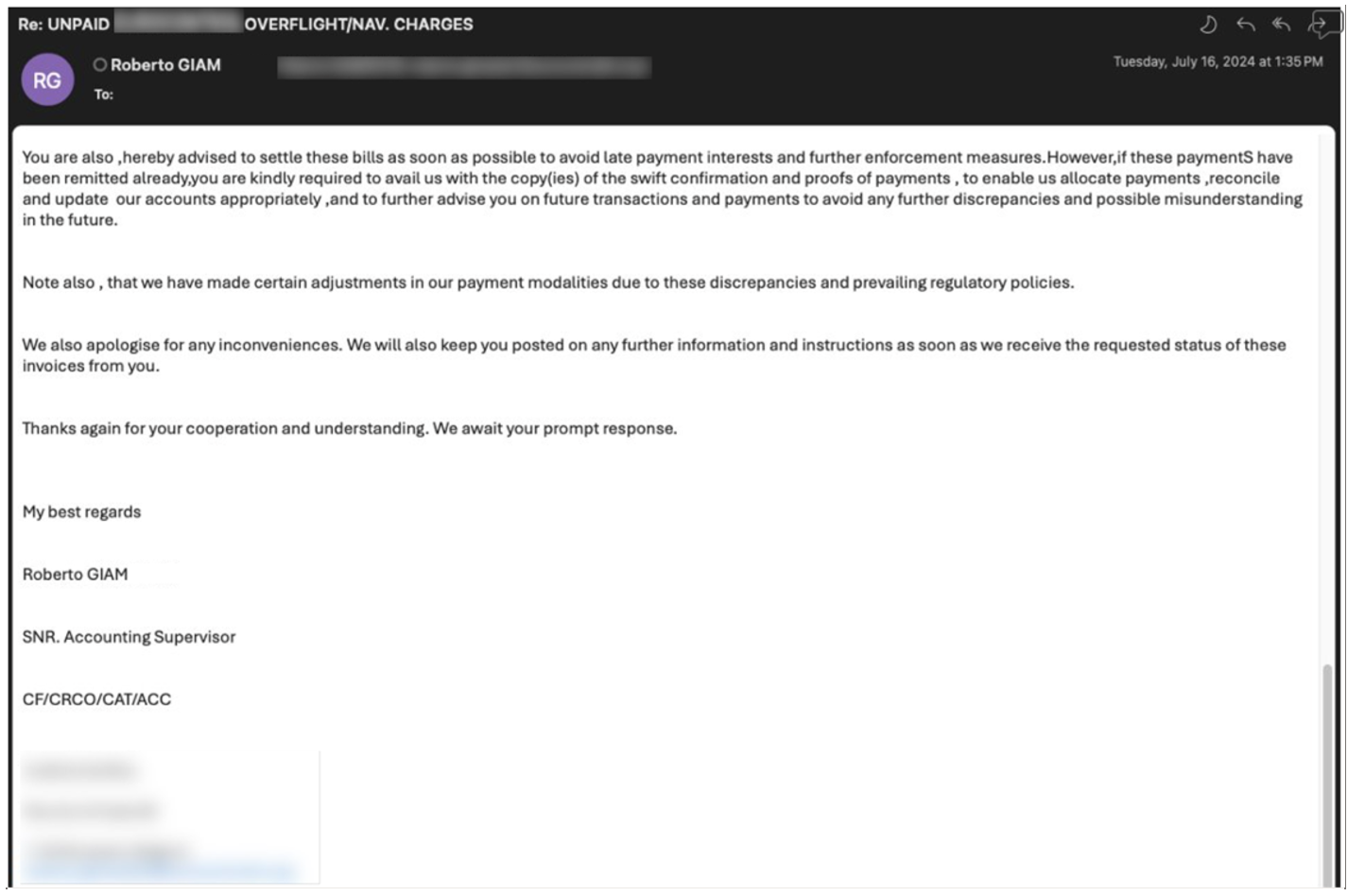

Un ciberdelincuente suplantó a una empresa aeronáutica con sede en la región EMEA para atacar a sus clientes, entre los que se encontraban empresas aeronáuticas estadounidenses. Durante el ataque, enviaron mensajes de correo electrónico a los departamentos de contabilidad de los clientes, solicitando el pago de facturas atrasadas.

Aunque el ataque pasó desapercibido para un conocido proveedor de gateway segura de correo electrónico, Proofpoint consiguió detectarlo. Esto se debe a que Proofpoint va más allá de la configuración de políticas de suplantación de la identidad personalizadas, que algunos clientes utilizan para hacer frente a determinadas amenazas BEC. Estas políticas pueden ser eficaces para algunas amenazas BEC, pero no para otras.

La amenaza: ¿Cómo se produjo el ataque?

A lo largo del mes de julio, los ciberdelincuentes enviaron repetidamente mensajes de correo electrónico a empresas aeronáuticas solicitando el pago de facturas vencidas. A mediados de agosto, nuevos datos y detecciones de Proofpoint revelaron que los dominios utilizados en el ataque habían cambiado una vez más: los atacantes modificaron los dominios con errores tipográficos (typosquatting) al menos cinco veces durante la prolongada campaña.

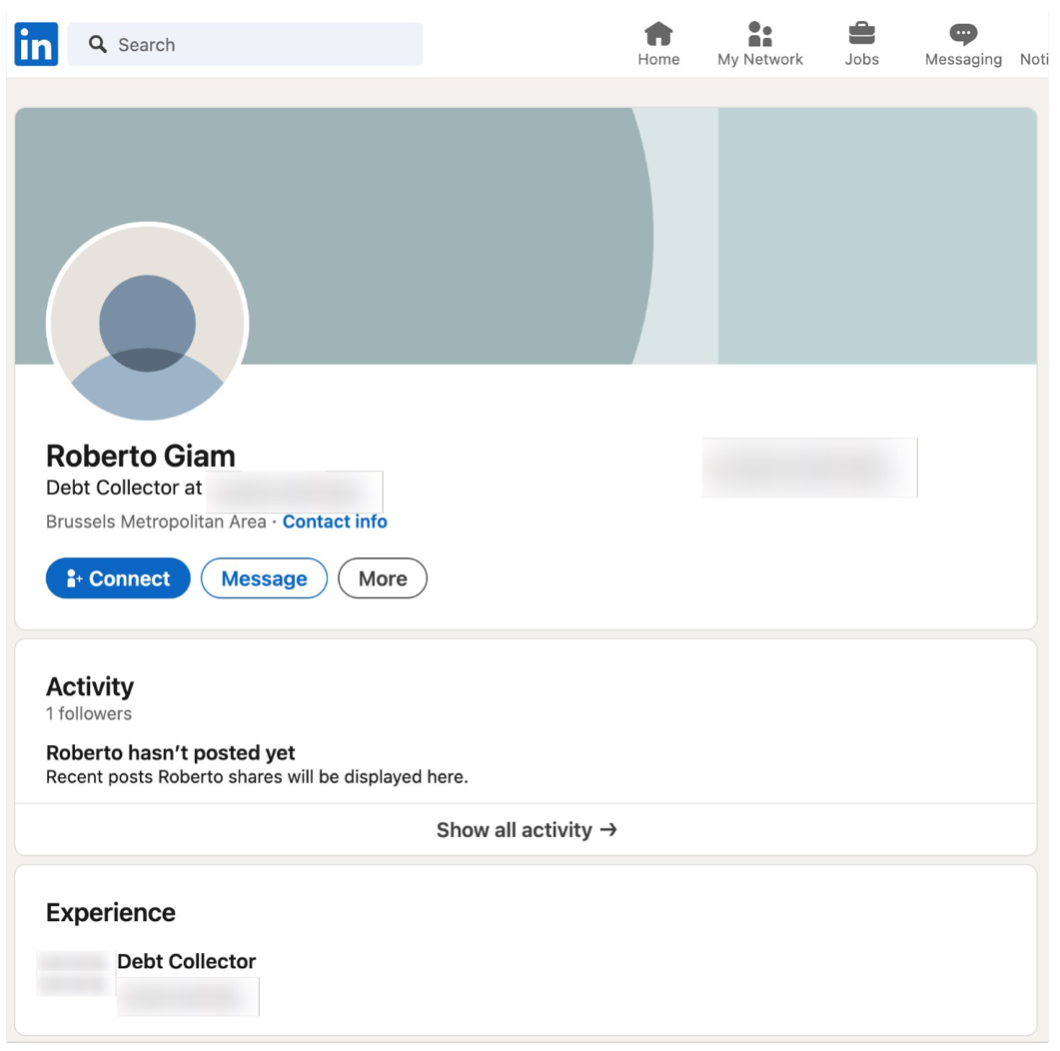

Para dar credibilidad a sus mensajes e historias, los atacantes también crearon un perfil falso de LinkedIn. Durante varios meses, se dirigieron repetidamente al personal de los departamentos de contabilidad y finanzas, así como a listas de distribución vinculadas a finanzas y contabilidad.

Cuenta falsa de LinkedIn creada por los atacantes para añadir legitimidad a sus mensajes de correo electrónico.

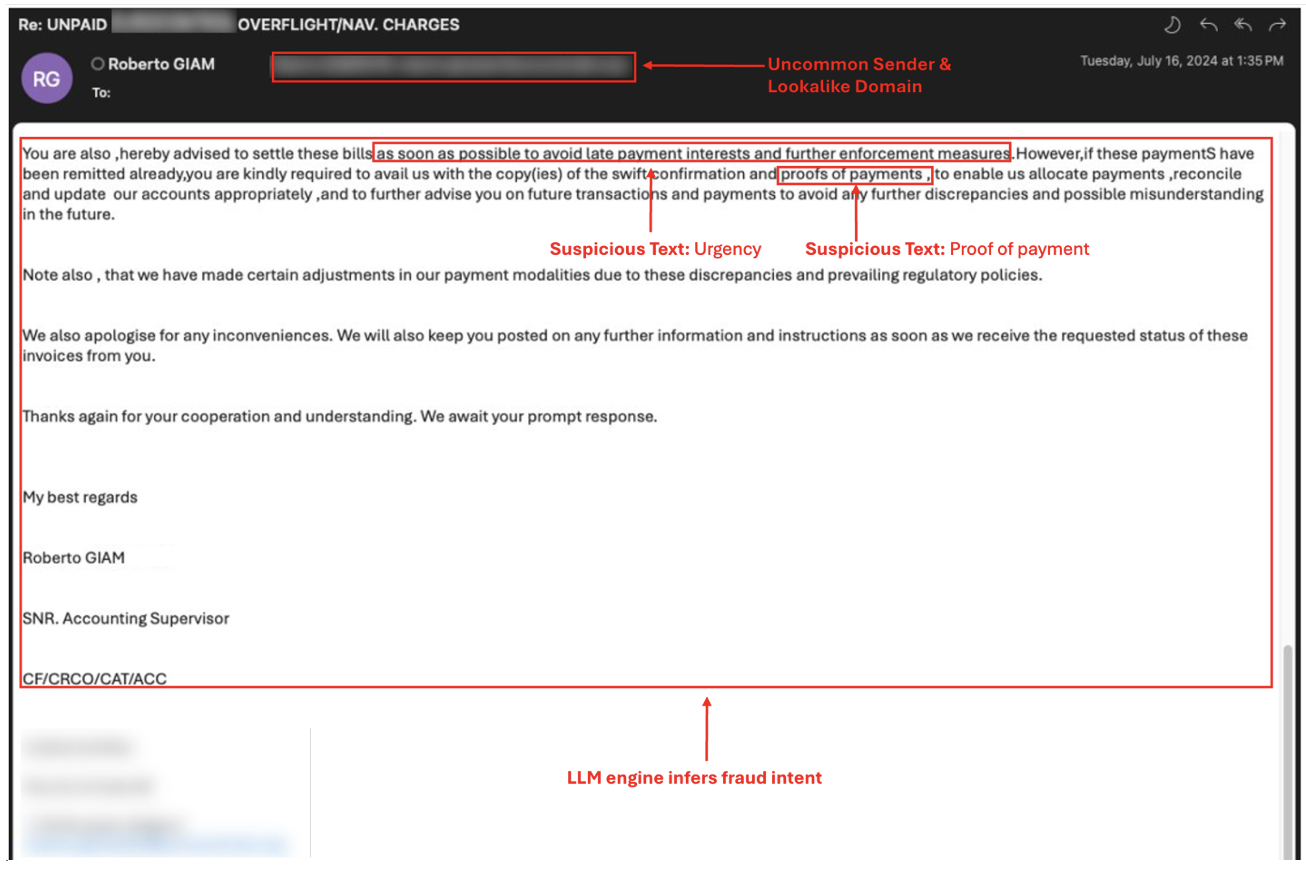

Mensaje de correo electrónico que suplanta la identidad de la empresa aeronáutica con sede en la región EMEA.

Detección: ¿Cómo consiguió Proofpoint evitar este ataque?

Proofpoint detecta muchos tipos de mensajes de correo electrónico maliciosos. Esto incluye mensajes utilizados por ciberdelincuentes que intentan estafar a las empresas. Proofpoint utiliza IA sin estado y con estado para analizar el contenido, incluido el cuerpo del mensaje, los encabezados, las URL y las payloads.

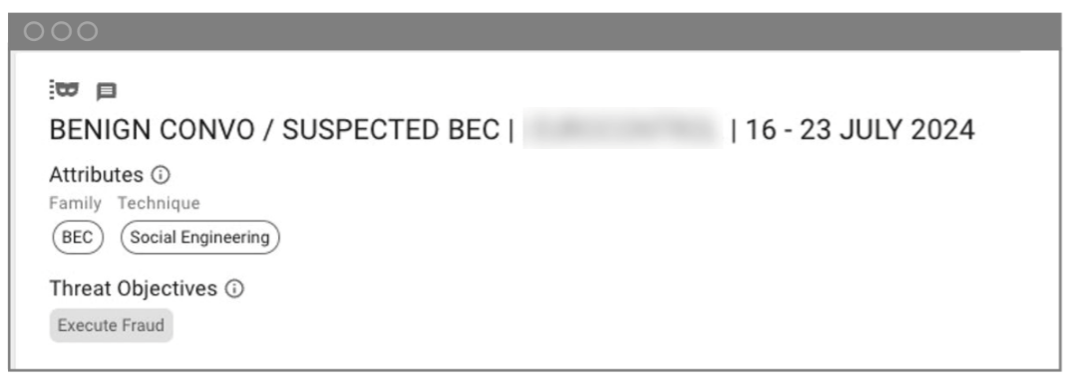

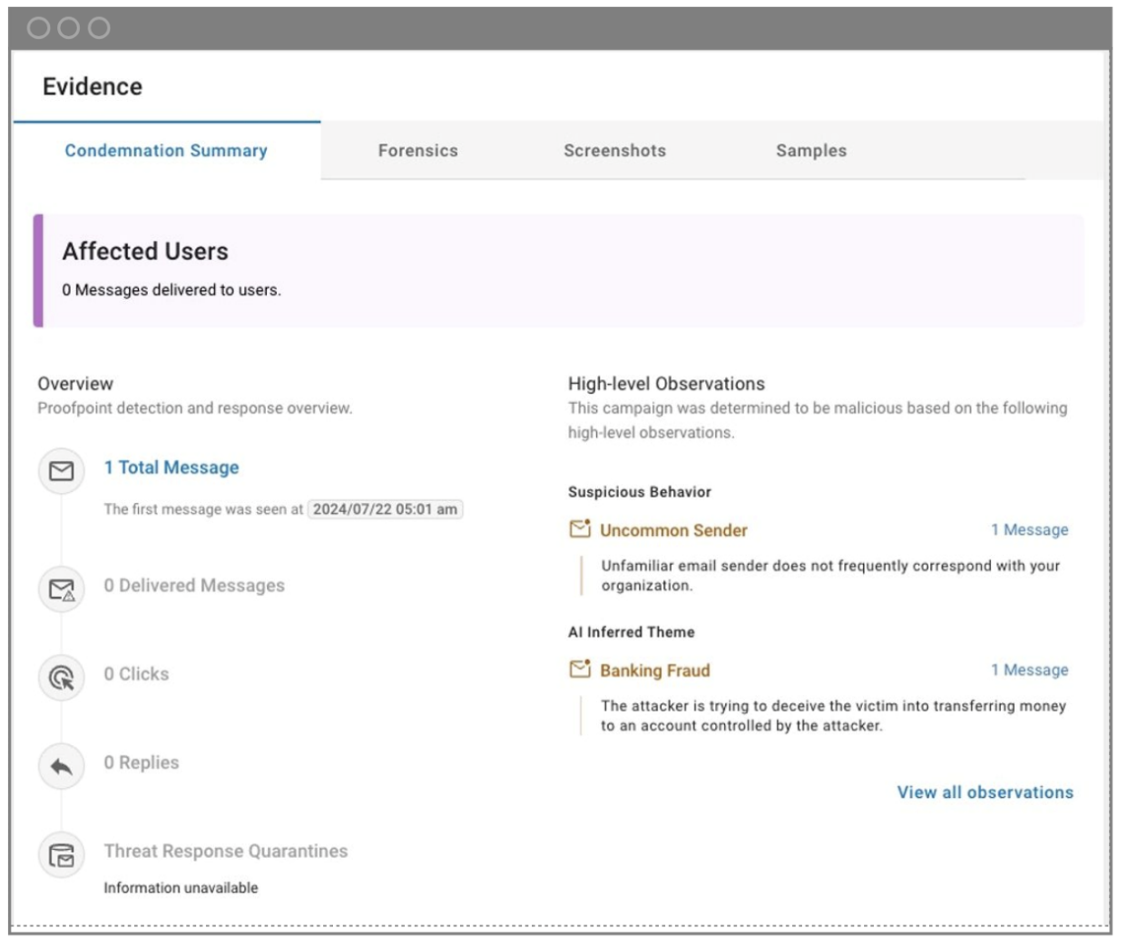

Panel de Proofpoint Targeted Attack Protection (TAP) en el que se señala un ataque BEC y el uso de ingeniería social.

Indicadores detectados por Proofpoint en el mensaje fraudulento.

Vista del panel de Proofpoint TAP en el que se destacan los indicadores maliciosos.

Estos fueron los indicadores detectados por Proofpoint:

- Remitente infrecuente. El destinatario y el remitente no tenían una relación establecida y nunca habían mantenido correspondencia por correo electrónico. Los mensajes inesperados de remitentes nuevos no siempre significan que un mensaje de correo electrónico sea malicioso. Sin embargo, cuando este indicador se combina con otros, como la urgencia, puede ser indicador de que un mensaje es fraudulento, aunque no contenga ninguna payload, como una URL o un archivo.

- Dominio registrado recientemente. El dominio del remitente acababa de ser registrado, lo que puede levantar sospechas.

- Dominio de bajo volumen. Proofpoint evalúa el comportamiento de envío en función del contenido, el volumen, el servidor del remitente y otros criterios para determinar si podría tratarse de un mensaje malicioso. Además de que el dominio se había registrado recientemente, también era nuevo para la organización. Y, por si fuera poco, el volumen de mensajes enviados por este dominio a todos nuestros clientes era muy bajo.

- Dominios parecido. Para ocultar su identidad maliciosa, el remitente registró un dominio muy similar al de un proveedor existente de la empresa aeronáutica. El uso de un dominio similar (lookalike domain) es una táctica comúnmente utilizada por los ciberdelincuentes para dar cierta legitimidad a sus peticiones. En este ejemplo, el dominio incluía una letra “l” adicional. El ciberdelincuente esperaba que esta pequeña variación pasara desapercibida.

- Tema inferido por IA. Proofpoint utiliza un gran modelo de lenguaje (LLM) para analizar el contenido del mensaje y determinar su intención utilizando temas inferidos por IA.

- Solicitud sospechosa. En el mensaje se pedía al destinatario que pagara la factura o enviara un justificante de pago si ya había sido abonada. Una solicitud así es sospechosa porque un remitente legítimo ya tendría los datos de pago en su poder y no debería pedirlos.

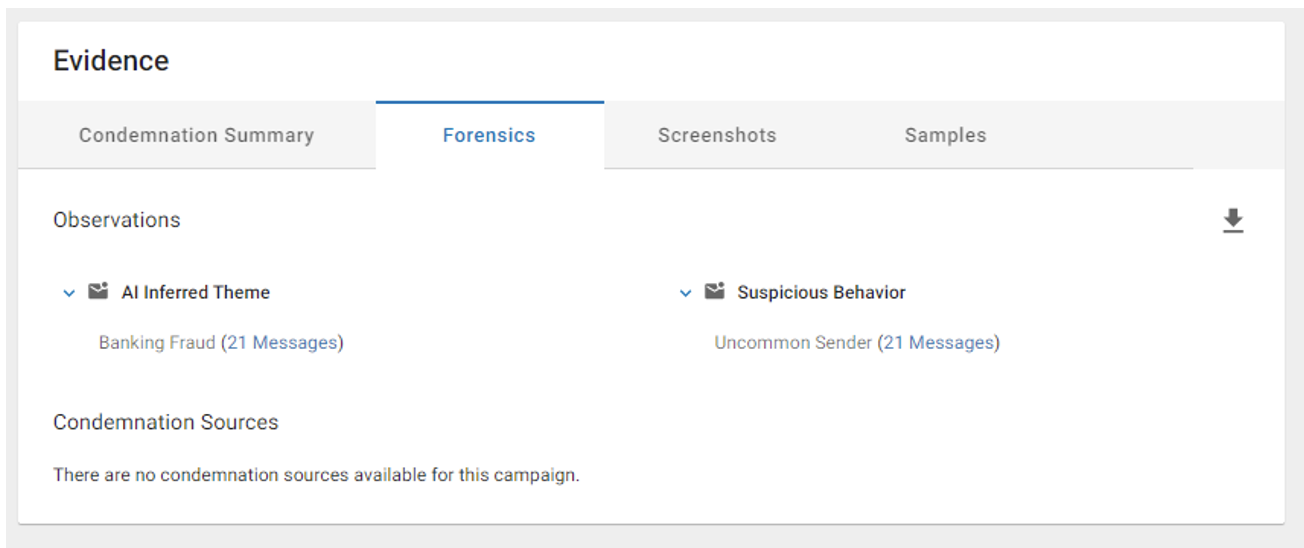

Detecciones de comportamientos de Proofpoint Nexus.

La función de detecciones de comportamientos de Proofpoint Nexus utiliza IA y motores de aprendizaje automático para identificar mensajes sospechosos, indicativos de fraude bancario. En este caso, varios indicadores apuntaban al fraude: una solicitud económica, una relación inusual y el uso de un dominio registrado recientemente. Así es como Proofpoint consiguió detectar el ataque.

Corrección: Lecciones aprendidas

Para protegerse contra los ataques de suplantación de la identidad y otras amenazas BEC, es crucial aplicar medidas proactivas:

- Busque una solución de seguridad del correo electrónico preventiva. La única forma de proteger a usuarios es bloquear las amenazas. Busque una herramienta que combine algoritmos de aprendizaje automático y detección de amenazas avanzadas. Aunque muchas herramientas afirman detectar estas amenazas, a menudo lo hacen demasiado tarde, después de que hayan llegado a las bandejas de entrada de los usuarios. A partir de ahí, permanecen vulnerables hasta que la amenaza ha sido neutralizada.

- Forme a los usuarios. Sus empleados y clientes son su última línea de defensa. Asegúrese de que reciben una formación para concienciar en materia de seguridad que les enseñe a identificar todos los tipos de mensajes de correo electrónico maliciosos, incluidas las solicitudes fraudulentas y falsas. Este tipo de formación puede reducir el riesgo de que sean víctimas de ataques de phishing.

- Proteja su cadena de suministro. Defienda su cadena de suministro contra los ataques por correo electrónico. Opte por una herramienta que combine IA avanzada con inteligencia sobre amenazas constantemente actualizada para detectar cuentas de proveedores comprometidas. Esta herramienta también debería priorizar las cuentas que requieren investigación por parte del equipo de seguridad.

Proofpoint ofrece protección centrada en las personas

La protección de extremo a extremo que ofrece Proofpoint contra ataques BEC aprovecha el aprendizaje automático avanzado y la inteligencia artificial para detectar y prevenir el fraude financiero por correo electrónico. Nuestra plataforma integrada analiza numerosos atributos de los mensajes para identificar y bloquear diversas tácticas de BEC, como la suplantación de dominios (“domain spoofing”), la falsificación de nombres mostrados (“display names”) y el uso de dominios parecidos (“lookalike domains”). Proporcionando visibilidad de los usuarios más selectivos y automatizando la detección y neutralización de amenazas, Proofpoint garantiza una protección completa a las empresas.

Inscríbase en uno de nuestros eventos Proofpoint Protect 2024 en Londres, Austin, o Chicago para descubrir cómo puede proteger a sus empleados y defender los datos en el complejo panorama de amenazas actual.