La série « La neutralisation de cyberattaque du mois » s’intéresse aux tactiques en perpétuelle évolution des cybercriminels d’aujourd’hui et à la façon dont Proofpoint aide les entreprises à renforcer leurs défenses de la messagerie pour protéger leurs collaborateurs contre les menaces émergentes.

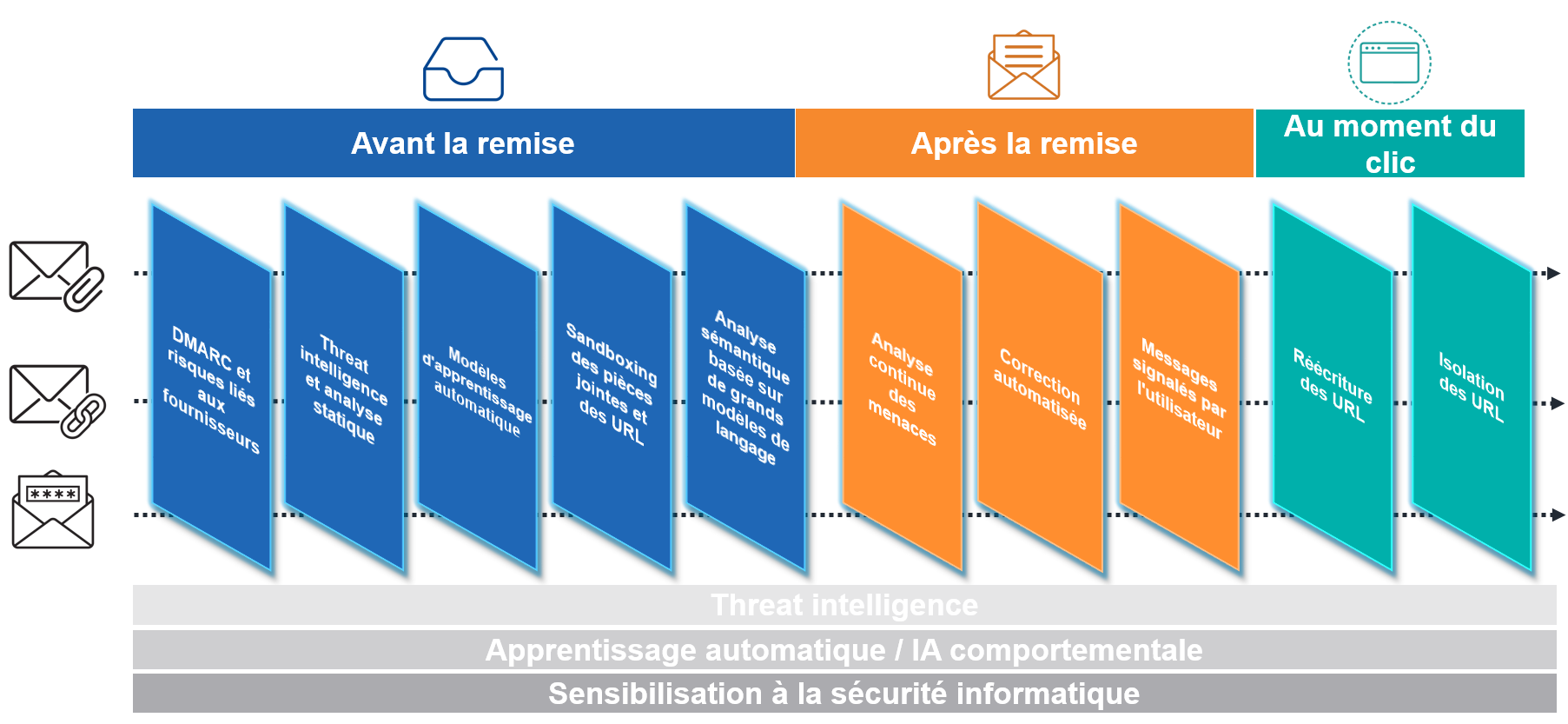

Proofpoint People Protection : protection complète, continue et de bout en bout

Dans les articles précédents de cette série, nous avons examiné les types d’attaques suivants :

- Détecter les attaques BEC et de la chaîne logistique (juin 2023)

- Se défendre contre le kit d’outils de phishing EvilProxy et la prise de contrôle de comptes cloud (juillet 2023)

- Détecter et analyser une attaque SocGholish (août 2023)

- Prévenir le phishing par signature électronique (septembre 2023)

- Escroqueries et phishing par code QR (octobre 2023)

- Déroulement des attaques par téléphone (novembre 2023)

- Utiliser l’IA comportementale pour contrer le détournement de salaires (décembre 2023)

- Manipulation de l’authentification multifacteur (janvier 2024)

- Prévenir les compromissions de la chaîne logistique (février 2024)

- Détecter les attaques multicouches par code QR (mars 2024)

- Déjouer les attaques par création d’applications malveillantes (avril 2024)

- Attaques d’usurpation de la chaîne logistique (mai 2024)

- Attaques d’usurpation de l’identité de PDG (juin 2024)

- Contrer les attaques du malware DarkGate sous le soleil (juillet 2024)

- Phishing d’identifiants de connexion ciblant les données de localisation des utilisateurs (août 2024)

- Prévention des escroqueries par usurpation d’identité de fournisseurs (septembre 2024)

Contexte

Selon le Center for Internet Security, Inc., SocGholish reste le principal téléchargeur de malwares, responsable de 60 % de l’ensemble de ces types d’attaques. Pourquoi les cybercriminels plébiscitent-ils SocGholish ? Parce que cet outil d’ingénierie sociale est particulièrement efficace pour distribuer des malwares par le biais de sites Web malveillants ou compromis. Sous le prétexte de mises à jour logicielles, le plus souvent du navigateur, il incite les utilisateurs à télécharger des malwares.

Une fois installé, SocGholish utilise diverses méthodes pour rediriger le trafic et déposer des charges virales, ce qui lui permet de voler des données sensibles sur le système de l’utilisateur. Il peut également servir à d’autres attaques subséquentes, par exemple pour installer des outils d’accès à distance ou même des ransomwares. SocGholish se démarque en raison de plusieurs fonctionnalités importantes :

- Ingénierie sociale. SocGholish incite les utilisateurs à télécharger des malwares en les faisant passer pour des mises à jour logicielles, le plus souvent pour des navigateurs. Les invites semblent familières, ce qui confère un sentiment de confiance aux utilisateurs, qui tombent ainsi plus facilement dans le piège.

- Large surface d’attaque. SocGholish est souvent diffusé par le biais de sites Web légitimes qui ont été compromis. Lorsque des utilisateurs visitent ces sites, un message s’affiche pour leur proposer de télécharger une prétendue mise à jour. Comme ce sont des sites légitimes qui sont utilisés comme vecteurs de transmission, les utilisateurs sont plus enclins à croire à la légitimité de l’invite et à télécharger le malware.

- Personnalisation aisée. Les cybercriminels peuvent modifier le code de SocGholish pour échapper à la détection par des antivirus et des outils de protection de la messagerie. Cette flexibilité permet au malware de garder une longueur d’avance sur les dispositifs de cybersécurité.

- Campagnes ciblées et de grande envergure. SocGholish peut être utilisé à la fois lors d’attaques ciblées et de large portée, ce qui en fait un outil particulièrement polyvalent. Les cybercriminels peuvent adapter les fausses mises à jour en fonction de groupes cibles précis, ce qui rend SocGholish efficace tant pour la distribution générale de malwares que pour des campagnes de phishing plus pointues.

- Persistance et détection difficile. SocGholish distribue souvent ses malwares par étape à l’aide de scripts obfusqués, ce qui complique la détection par les dispositifs de sécurité. Ce comportement furtif permet au malware de persister plus longtemps dans un système sans éveiller l’attention.

Il est facile de comprendre pourquoi SocGholish a les faveurs des cybercriminels. Il allie l’ingénierie sociale à des malwares qui sont non seulement faciles à distribuer, mais également facilement adaptables pour échapper à la détection.

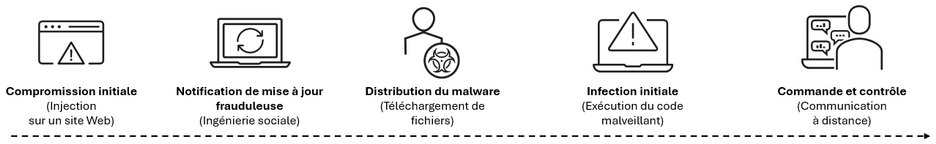

Séquence d’attaque de SocGholish :

Séquence d’attaque type de SocGholish

- Compromission initiale. Les cybercriminels commencent par compromettre des sites Web légitimes en y injectant du code JavaScript malveillant.

- Notification de mise à jour frauduleuse. Lorsqu’un utilisateur consulte le site, une fenêtre contextuelle ou un message de redirection s’affiche, affirmant que le navigateur ou le logiciel employé a besoin d’une mise à jour urgente.

- Distribution du malware. Si l’utilisateur croit le message, il télécharge un fichier, qui prend souvent l’aspect d’un programme d’installation légitime (.zip ou .exe). Ce fichier contient le malware SocGholish.

- Infection initiale. Le lancement du fichier exécute le malware SocGholish. Cette phase commence souvent par le téléchargement de scripts sur le système de l’utilisateur, ce qui déclenche d’autres activités malveillantes tout en permettant à SocGholish d’échapper à la détection des logiciels antivirus.

- Commande et contrôle. SocGholish établit une communication avec les serveurs de commande et de contrôle des cybercriminels, ce qui lui permet de recevoir des instructions supplémentaires. Les serveurs peuvent lui envoyer différentes instructions, par exemple télécharger d’autres malwares, exfiltrer des données ou établir un accès à distance pour le cybercriminel.

Le scénario

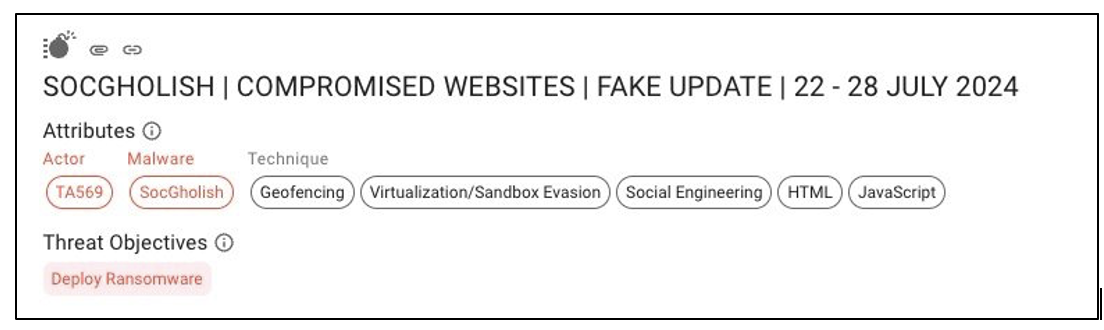

Lors d’une attaque récente, un groupe cybercriminel appelé TA569 a utilisé SocGholish pour cibler plus de 1 000 entreprises à travers le monde, en envoyant plus de 232 000 messages malveillants. L’attaque était tellement furtive que 14 outils de protection de la messagerie bien établis ne sont pas parvenus à la détecter. Elle était par ailleurs soigneusement planifiée.

Dans ce cas précis, TA569 a visé un organisme de services de santé au Texas qui vient en aide à plus de 50 000 adultes et enfants chaque année.

La menace – Comment l’attaque s’est-elle déroulée ?

Examinons plus en détail le déroulement de l’attaque.

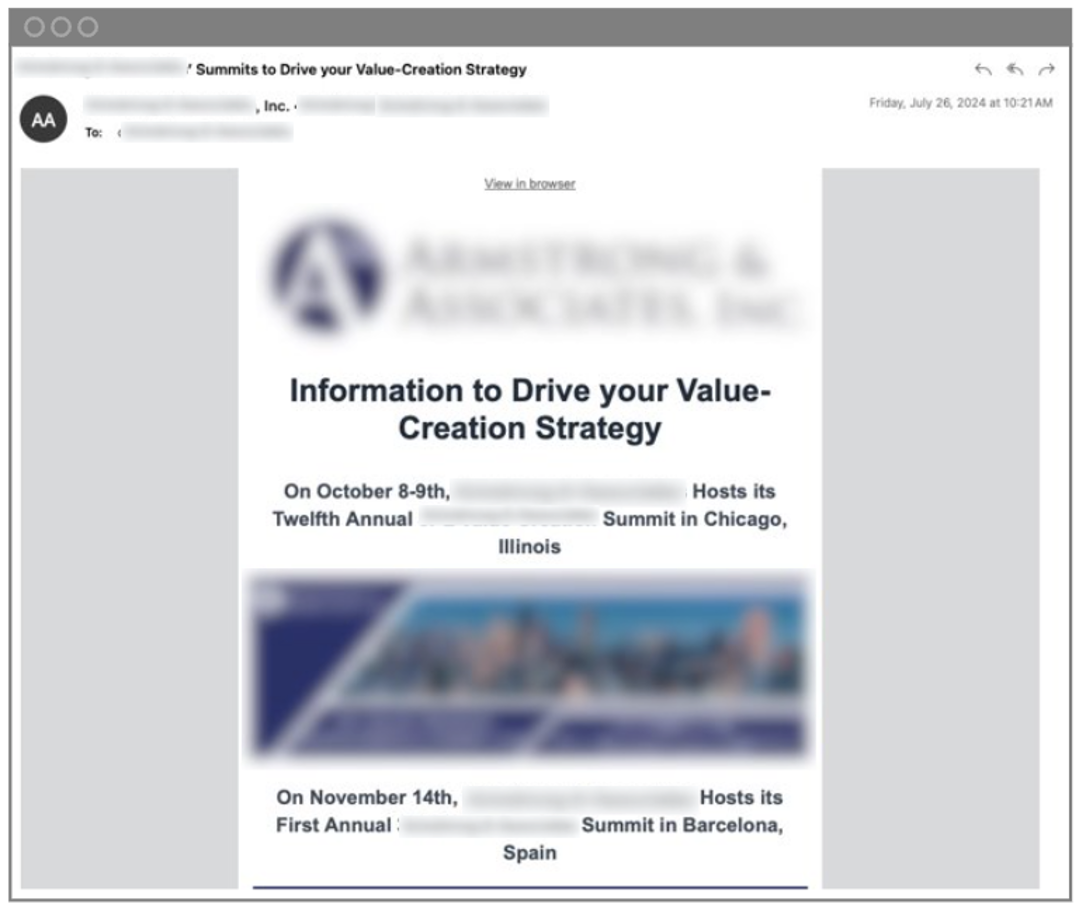

1. Message légitime. Les victimes ont reçu un email faisant la promotion d’une conférence bien connue dans le secteur de la santé. Le message était légitime (non rédigé par le cybercriminel) et contenait une URL vers une page Web légitime. Malheureusement, la page Web elle-même avait subi une compromission. Avec les campagnes SocGholish, le code malveillant ne s’active pas tant que l’utilisateur n’interagit pas avec le site Web compromis.

Email légitime reçu par l'utilisateur

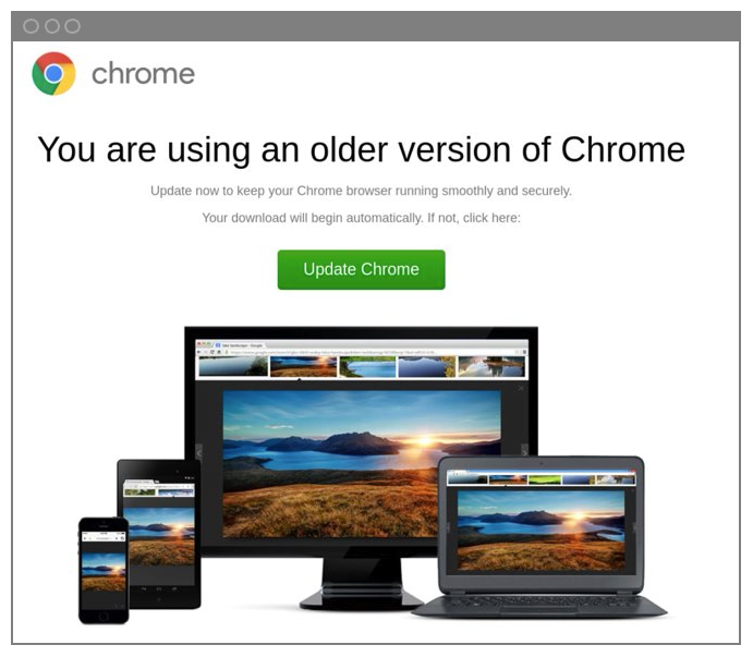

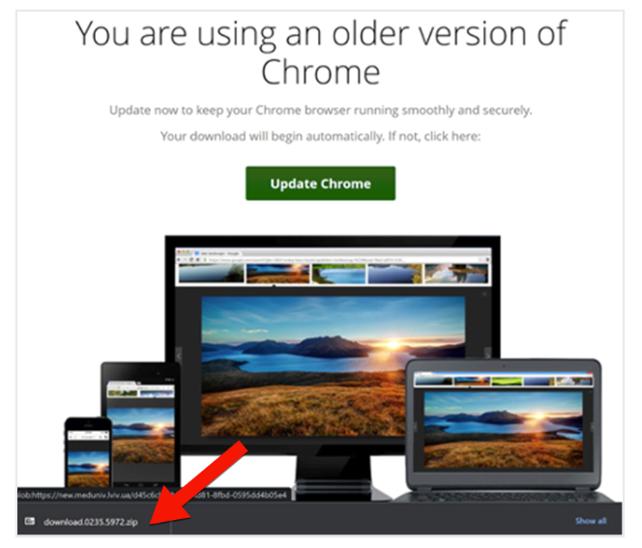

2. Notification de mise à jour frauduleuse. SocGholish ne cible pas tous les utilisateurs, il a tendance à se montrer sélectif. Le plus souvent, les utilisateurs reçoivent une notification de mise à jour frauduleuse lorsqu’ils répondent à certains critères en termes de cookies de navigateur, de vulnérabilités système et d’autres informations d’identification. Cela permet à SocGholish de se concentrer sur les utilisateurs qui sont les plus susceptibles de se laisser piéger par l’invite, ce qui accroît les chances d’infection.

Notification frauduleuse invitant à la mise à jour du navigateur

3. Distribution du malware. Si la fausse alerte convainc l’utilisateur d’effectuer la mise à jour, celui-ci est invité à télécharger un fichier, qui prend souvent l’aspect d’un programme d’installation légitime (.zip ou .exe). Ce fichier contient le malware SocGholish.

Fichier de téléchargement du malware SocGholish

Détection – Comment Proofpoint a-t-il détecté l’attaque ?

Le malware SocGholish est très difficile à détecter. Il ne s’activera pas s’il s’aperçoit qu’il se trouve dans un environnement simulé, tel que la sandbox d’un analyste. De plus, il utilise des messages légitimes pour organiser sa diffusion. Dans ce cas précis, Proofpoint associe des signaux avancés et une analyse multicouche pour détecter l’attaque de SocGholish, notamment :

- Réputation de l’expéditeur

- Analyse approfondie du contenu des URL

- Analyse de l’activité réseau

- Volume de variantes d’URL uniques

- Examen heuristique des pages Web

- Analyse dynamique du contenu HTML, des charges virales et d’autres artefacts

- Relation entre l’expéditeur et le destinataire en fonction des communications précédentes

Bien que l’invitation par email à la conférence sur les soins de santé ne soit pas malveillante, certains signes donnaient à penser qu’elle était peut-être suspecte. Nous avons donc poussé l’investigation un peu plus loin et déterminé que nous avions déjà rencontré ce groupe cybercriminel, TA569, par le passé. TA569 est un acteur malveillant connu qui utilise le malware SocGholish pour infecter des sites Web légitimes.

Signaux utilisés par Proofpoint pour identifier le message comme une menace

Voici quelques indicateurs que nous avons analysés au moyen de notre pile de détection multicouche.

Lorsque nous avons analysé l’activité réseau, nous avons identifié des comportements malveillants que nous avons reliés à des communications entre le malware et ses serveurs de commande et de contrôle. Nous avons également décelé des redirections vers un service DNS associé à SocGholish.

De plus, nous avons repéré l’utilisation de scripts compromis. Ces injections sont similaires à celles d’autres campagnes malveillantes, ce qui complique la détection et la neutralisation de ces attaques. Associées aux techniques connues du groupe TA569, telles que le geofencing, l’ingénierie sociale et le code JavaScript, elles constituent une menace significative.

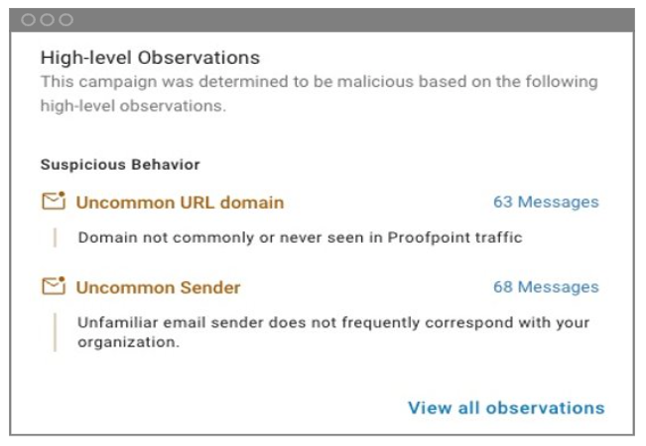

Nous avons également utilisé notre pile de détection avant remise basée sur l’IA comportementale pour analyser en sandbox l’URL malveillante au sein du message légitime. Les caractéristiques suspectes au niveau du message nous ont décidés à soumettre l’URL à une analyse sandbox en recourant à notre fonctionnalité de blocage temporaire des emails. Dans ce cas, les éléments suspects étaient un expéditeur inhabituel, un domaine d’URL peu courant et quelques autres caractéristiques, autant de facteurs qui ont entraîné le sandboxing de l’URL malveillante avant sa remise dans la boîte de réception de l’utilisateur. Nous avons également détecté un code JavaScript de mise à niveau frauduleux sur la page Web compromise. Tous ces indicateurs réunis nous ont aidés à identifier l’attaque du malware SocGholish et à la bloquer avant sa remise.

Synthèse de la menace neutralisée avec les signaux qui ont incité Proofpoint à analyser l’URL dans un environnement sandbox

Comme nous l’avons fait remarquer précédemment, l’attaque SocGholish était tellement furtive que 14 autres outils de protection de la messagerie sont passés à côté. Par exemple, Abnormal Security, un éditeur de solutions de protection de la messagerie après la remise, n’est pas parvenu à détecter et à bloquer l’attaque SocGholish en raison de son approche basique de la détection des menaces. Bien que l’éditeur affirme utiliser l’IA comportementale pour identifier les menaces email avancées, ses outils éprouvent des difficultés à détecter SocGholish.

En l’occurrence, l’email était légitime. De plus, il n’a pas été marqué comme inhabituel en raison des caractéristiques comportementales d’envoi, de l’analyse de la réputation de l’URL ou des indicateurs au niveau du message. Sans détection avant la remise, sandboxing des URL, analyse approfondie du contenu des URL et threat intelligence avancée, Abnormal Security continuera à passer à côté de ces types de menaces avancées.

Application de mesures correctives – Quels sont les enseignements tirés ?

Voici nos recommandations pour vous protéger contre les attaques du malware SocGholish :

- IA et threat intelligence. Comme l’a déclaré Qui-Gon Jinn : « Vous ne pouvez pas empêcher ce que vous ne voyez pas venir ». Et même s’il s’agit au départ d’une leçon sur l’importance de la prévoyance et de la vigilance dans la vie d’un Jedi, elle peut également s’appliquer à la cybersécurité. Sans perspective sur le paysage des menaces, vous êtes en position de faiblesse. Choisissez un outil qui combine threat intelligence mondiale et apprentissage automatique piloté par l’IA pour identifier et bloquer les menaces nouvelles et émergentes telles que SocGholish avant qu’elles n’affectent vos collaborateurs et votre activité.

- Analyse approfondie des URL. De nombreux outils de protection de la messagerie ne parviennent pas à détecter les menaces avancées comme SocGholish, car ils reposent sur une analyse statique de la réputation des URL. Optez pour un outil qui ne se contente pas d’examiner la réputation de base des URL et les soumet à une analyse approfondie. Il doit inspecter le contenu vers lequel une URL vous dirige, identifier toute redirection d’URL et analyser ce qui se produit après l’accès à l’URL, par exemple un script qui déclenche un téléchargement. Cela vous permettra de détecter et de bloquer les attaques SocGholish plus rapidement.

- Protection contre les menaces avant la remise. D’après les recherches sur les menaces menées par Proofpoint, un clic sur sept sur des liens malveillants a lieu dans les 60 secondes suivant la remise d’un message. C’est la raison pour laquelle la protection avant la remise est si importante. Privilégiez un outil qui bloque temporairement la distribution des messages suspects contenant des URL pour les analyser en environnement sandbox. Un tel outil doit utiliser des signaux comportementaux et la threat intelligence pour déterminer si une inspection plus poussée est nécessaire. Le sandboxing des URL et le blocage temporaire des messages avant la remise protègent les utilisateurs en neutralisant les messages malveillants avant qu’ils ne soient remis aux destinataires.

Proofpoint offre une protection centrée sur les personnes

Les cybercriminels mettent constamment au point de nouveaux stratagèmes pour contourner les outils de sécurité. SocGholish n’est que la dernière menace en date qui prouve à quel point des mesures de sécurité de la messagerie multicouches et robustes sont essentielles pour protéger votre entreprise.

Pour ne pas vous laisser distancer par des menaces en constante évolution, vous devez adopter une approche complète de la protection contre les menaces qui ciblent vos collaborateurs. Proofpoint offre des fonctions de détection continue tout au long du cycle de remise des emails — avant la remise, après la remise et au moment du clic. Notre approche assure une protection de bout en bout contre les menaces email modernes. Notre taux d’efficacité de 99,99 % s’explique par une combinaison d’analyse approfondie des URL et de techniques de sandboxing des URL qui vous aident à garder une longueur d’avance sur les cybercriminels.

Pour découvrir comment protéger vos collaborateurs et votre entreprise contre les menaces telles que SocGholish, lisez la fiche solution Proofpoint Threat Protection.