プルーフポイントの調査により、日本の銀行の「なりすましメール詐欺」対策は8割超すも、米国水準にはおよばず、さらなる強化が必要

サイバーセキュリティとコンプライアンス分野のリーディング カンパニーである日本プルーフポイント株式会社 (本社:東京都千代田区、代表取締役社長:茂木正之、以下プルーフポイント)は、2024年10月に実施した日米の銀行におけるEメール認証の調査結果をもとに、Eメールの安全性に関して分析をおこない、日本における現状と課題、考察をまとめました。

概要

Eメールは、攻撃者が世界中の企業を攻撃する際に、最も多く利用する経路です。プルーフポイントは、日本および米国の銀行ドメインにおける、なりすましメール対策に有効な送信ドメイン認証技術DMARC(Domain-based Message Authentication, Reporting and Conformance)の導入率を調査しました。DMARC認証は詐欺メールの手法である「ドメインのなりすまし」の対策に有効なもので、なりすまされた側の企業が設定した内容に基づいて、自動でなりすましメールを拒否、隔離、あるいは監視のみを行うことができます。DMARCポリシーには3つのレベルがあり、ポリシーが厳しい順に「Reject(拒否)」「Quarantine(隔離)」「None(監視のみ)」となっています。このうち「Reject(拒否)」および「Quarantine(隔離)」を導入することで、従業員、取引先企業および顧客の受信箱に届く前に、自社になりすました詐欺メールを積極的に抑止することができます。

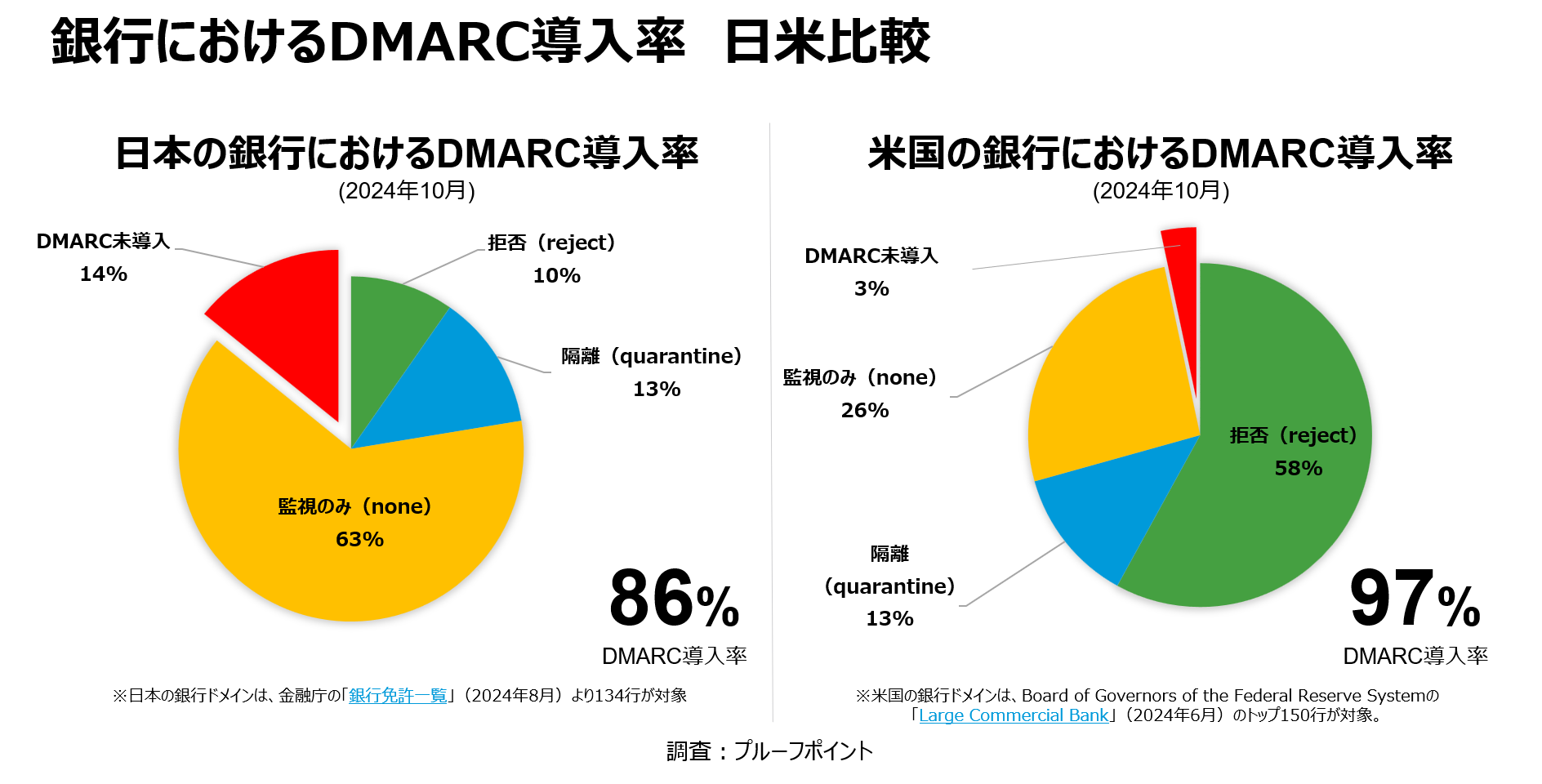

プルーフポイントが2024年10月に行った調査によると、日本の銀行のうちDMARC認証を導入している銀行は86%で8割を超しているものの、最も厳しいポリシーの「Reject(拒否)」は、わずか10%で、米国の銀行のDMARC導入率97%、「Reject(拒否)」導入率58%にはおよばず、さらなる強化が必要とされていることが分かりました。日本の銀行における「Reject(拒否)」の導入率は、都市銀行・信託銀行(34行)が23%、地方銀行・第二地方銀行(100行)が5%でした。

※日本の銀行ドメインは、金融庁の「銀行免許一覧」(2024年8月)より134件が対象。

※米国の銀行ドメインは、Board of Governors of the Federal Reserve Systemの「Large Commercial Bank」(2024年6月)のトップ150件が対象。

調査結果

プルーフポイントでは、日本および米国の銀行におけるなりすましメール対策の状況について調査を行いました。その結果、日本の銀行のうちDMARC認証を設定しているのは86%で、14%がドメインのなりすまし詐欺対策に未だ着手できていないことが分かりました。また、DMARCの導入実績がある銀行のうち、Reject(拒否)ポリシーまたはQuarantine(隔離)ポリシーを導入しているのは、日本の銀行全体の23%にとどまっています。

一方、米国のコマーシャルバンク上位150行のうち97%がDMARC認証を設定しており、DMARC未導入はわずか3%でした。Reject(拒否)ポリシーまたはQuarantine(隔離)ポリシーの導入は71%にものぼります。

プルーフポイントによるDMARC分析結果は以下の通り:

- 日本の銀行の23%(米国:71%)しか、詐欺メールを積極的に抑止できるReject(拒否)ポリシーおよびQuarantine(隔離)ポリシーを導入していない。

- 日本の銀行の10%(米国:58%)しか、推奨される最高レベルのDMARC認証を行っていない。

- 日本の銀行の86%(米国:97%)は、何らかの形でDMARCを導入しているが、採用されているDMARCポリシーのレベルは以下のように異なる:

- 10%(米国:58%)がDMARC - Reject(拒否:最高レベルの保護)を使用

- 13%(米国:13%)がDMARC - Quarantine(隔離:メッセージが隔離フォルダに移動)を使用

- 63%(米国:26%)がDMARC - None(監視のみ)を使用

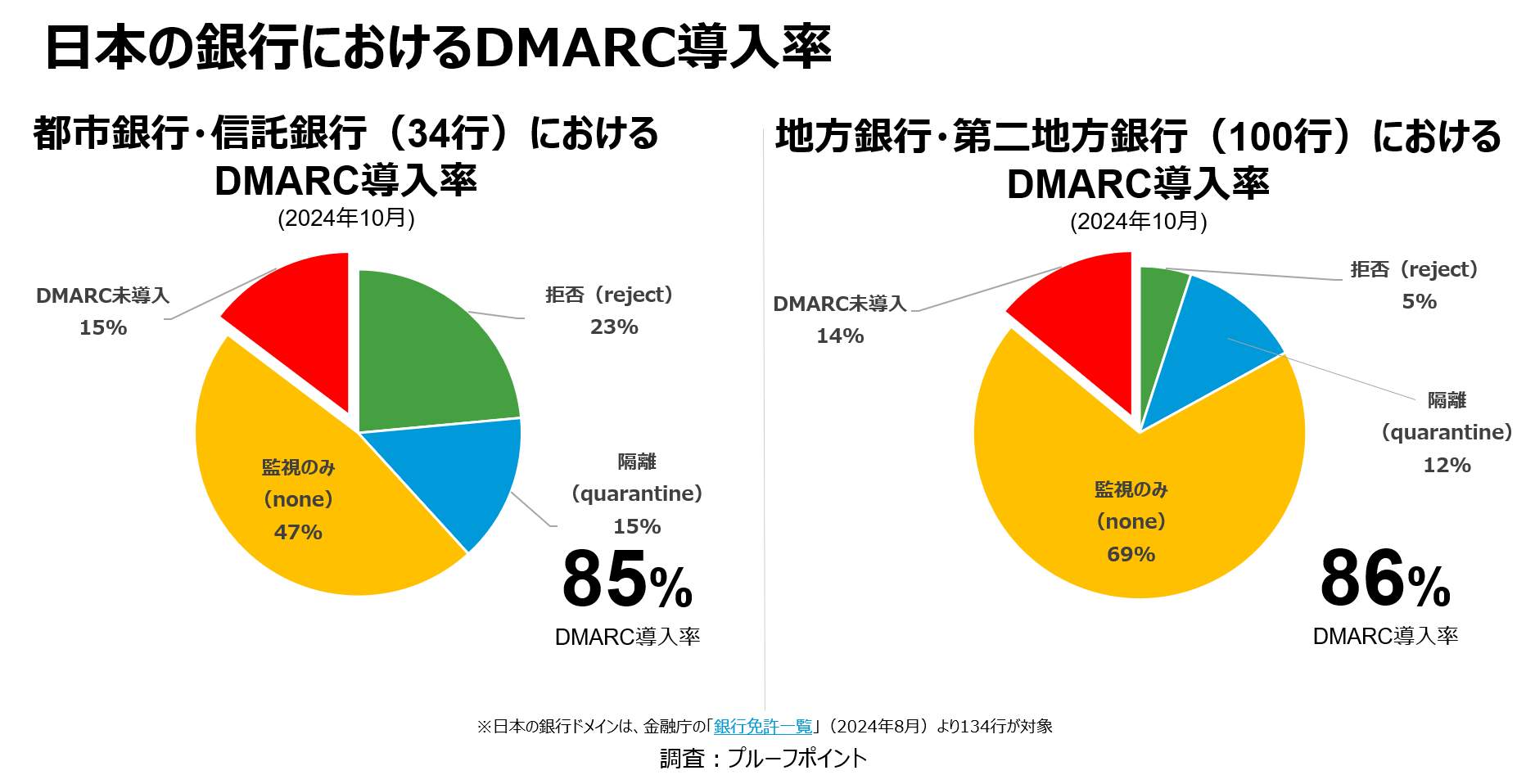

- 日本の都市銀行・信託銀行(34行)と地方銀行・第二地方銀行(100行)の比較では、DMARC導入率は85%と86%で差はないものの、採用されているDMARCのポリシーレベルは以下のように異なる:

- Reject(拒否):都市銀行・信託銀行は23%、地方銀行・第二地方銀行は5%

- Quarantine(隔離):都市銀行・信託銀行は15%、地方銀行・第二地方銀行は12%

- None(監視のみ):都市銀行・信託銀行は47%、地方銀行・第二地方銀行は69%

DMARCをめぐる状況と調査結果に対する考察

2024年10月4日に金融庁より公表された「金融分野におけるサイバーセキュリティに関するガイドライン」において、第三者による不正行為を阻止するための仕組みとしてメール送信ドメイン認証であるDMARCが推奨されました。インターネットバンキングによる預金の不正送金事案が急増する中、国民の資産を守るために、各金融機関がDMARCを導入することにより、メール受信者がなりすましメールを見抜くことができないドメインのなりすましを防ぐことができます。

また、Googleおよび米Yahooは、2024年2月から、両社のプラットフォームへメールを送信する際にDMARCをはじめとするスパムメール対策を義務付けると発表しました。これらのセキュリティ要件は、1日に5000件以上のメールを送信する送信者に適用され、他の対策に加えてDMARC認証を導入する必要があり、ガイドラインに従わない場合、GmailやYahooアカウントへのメール配信に大きな影響を与えることになります。

欧米諸国では、数年前より業種によってDMARC導入を義務化しています。日本では、ようやく2023年2月1日に経済産業省、警察庁、総務省よりクレジットカード各社に対して、DMARC導入の要請を発表しました。日本政府に対しても2023年7月に改訂された政府統一基準(政府機関等のサイバーセキュリティ対策のための統一基準群)においてDMARCが要件に含まれています。

DMARCはメールに表示されている送信元アドレス(header-from)のドメインがなりすまされていないか、信頼できるものかどうかを判断することができる唯一の認証技術です。DMARCの「Reject(拒否)」ポリシーを導入することにより、ドメイン詐称の詐欺メールを完全に封じ込めることが可能です。

さらに、メールの認証規格であるBIMI (Brand Indicators for Message Identification)を導入すると、DMARC認証を通過したメールには受信トレイに企業のロゴマークが表示されます。受信者はロゴを確認することで、「なりすまし」でない正規の送信元から送信されたメールであることを簡単に判断することができます。BIMIの利用はDMARCの導入が前提となっています。つまりDMARC認証を企業側が導入すれば、消費者は簡単にドメイン詐称を見破ることができます。

組織がDMARC認証を始めるには、DNSに「None(監視のみ)」のポリシーでDMARCレコードを追加するだけで済みますが、詐欺メールに対して実行力を持たせるには「Reject(拒否)」レベルまで実装する必要があります。「Reject(拒否)」ポリシーでDMARCを運用することにより、攻撃者にとってもっとも効果の高かったドメインをなりすます詐欺メールを完全に封じ込めることができます。政府機関も同様に、DMARCを導入することにより、ビジネスメール詐欺から自組織を守るだけでなく、取引先企業や顧客を含めたサプライチェーン全体をなりすましメールの脅威から守ることができます。

日本プルーフポイント株式会社 サイバーセキュリティ チーフ エバンジェリストの増田 幸美は次のように述べています。「フィッシングメールによるものとみられるインターネットバンキングの預金の不正送金被害が急増しており、被害件数および被害額ともに過去最多を更新しています。ドメインのなりすましは、なりすましメールの中でも、攻撃者が労力少なくかつ巧妙に人を騙すことができるもっとも投資対効果が高い手法です。その手法を金融機関がDMARCを導入することによって完全に封じることができます。DMARCの対応の難しさは、メールを配信するシステムの多さに比例します。銀行業務は他の業種と比べて、メール配信システムが少ない傾向があります。メール配信システムが少ない銀行であればあるほど、DMARCを早急に実行性のあるポリシーに移行することが可能です」

DMARC認証を実施する方法については、以下をご覧ください。

DMARCスタートガイド:

https://www.proofpoint.com/jp/resources/white-papers/getting-started-with-dmarc

Email Fraud Defense: DMARCを用いたなりすましメール対策/類似ドメインの可視化

https://www.proofpoint.com/jp/products/email-protection/email-fraud-defense

DMARCについて

2012年に公開されたDMARC(Domain-based Message Authentication, Reporting and Conformance)は、インターネット標準のメール認証プロトコルで、既存の標準技術であるSPFおよびDKIMをベースにしており、メールに表示される送信元アドレス(header-from)のドメインがなりすまされていないか、信頼できるものかどうかを判断することができる最初で唯一の認証技術です。なりすまされた側の企業が、自組織になりすましたメールがどれだけ世に出ているかを可視化できるだけでなく、そのなりすましメールを削除したり、隔離したりするなどの処理を指定することができます。

DMARC認証では、送信者になりすまして送信しているユーザーがいないか、どのメールが認証され、どのメールが認証されなかったか、そしてその理由は何かを確認できます。また、認証されなかったメールの処理方法をメールの受信者に指示します。さらに、自社のドメインになりすましたフィッシング攻撃が従業員やパートナー企業、自社のお客様の受信トレイに到達する前にブロックします。受信者にとっての利点は、正規の送信者と悪意のある送信者を自動で区別することができ、顧客の信頼と従業員の保護を強化することができます。DMARCを導入することによりEメール経由の攻撃から保護され、企業の評価に繋がります。

BIMIについて

BIMI (Brand Indicators for Message Identification) は、ドメインから送信される認証済みメールにブランドのロゴを追加するためのメール標準の技術仕様です。BIMI に対応するメール クライアントの受信トレイでは、DMARC認証をパスしたメールの場合は、送信者のブランドのロゴが表示されます。BIMI では、ブランドのロゴとロゴの所有権がVMC(Verified Mark Certificates)によって検証されるため、受信者は受信トレイに表示されるロゴが正当なものであることを確認できます。

Proofpoint | プルーフポイントについて

Proofpoint, Inc.は、サイバーセキュリティのグローバル リーディング カンパニーです。組織の最大の資産でもあり、同時に最大のリスクともなりえる「人」を守ることに焦点をあてています。Proofpointは、クラウドベースの統合ソリューションによって、世界中の企業が標的型攻撃などのサイバー攻撃からデータを守り、そしてそれぞれのユーザーがサイバー攻撃に対してさらに強力な対処能力を持てるよう支援しています。また、Fortune 100企業の85%を含むさまざまな規模の大手企業が、メールやクラウド、ソーシャルメディア、Webにおける最も重要なリスクを軽減する人を中心としたセキュリティおよびコンプライアンスのソリューションとして、プルーフポイントに信頼を寄せています。

詳細は www.proofpoint.com/jpにてご確認ください。