概要

マルウェアやフィッシングキット、その他の脅威を作成し、使い、また配信することは、たとえ非合法であってもビジネスなのだという事実が、サイバー犯罪の技術的な性質により覆い隠されてしまうことがあります。 他のほとんどのビジネスと同様に、サイバー犯罪者は、法執行機関やセキュリティ団体が目を光らせている中でも、自分たちのツールを効果的に市場に出し、配信する方法を模索します。 最近、Proofpointのリサーチャーは、YouTubeを経由してフィッシングのテンプレートやキットを配信する詐欺師を監視しました。ビデオはハウツービデオで、ビデオの説明にソフトウェアへのリンクがついています。 ソフトウェアダウンロードに罠があり、バックドアからフィッシングされた情報が作者に送信されます。 このようなテンプレートのバックドアは新しいことではありませんが、YouTubeを使用した宣伝や配信は新しいトレンドです。

分析

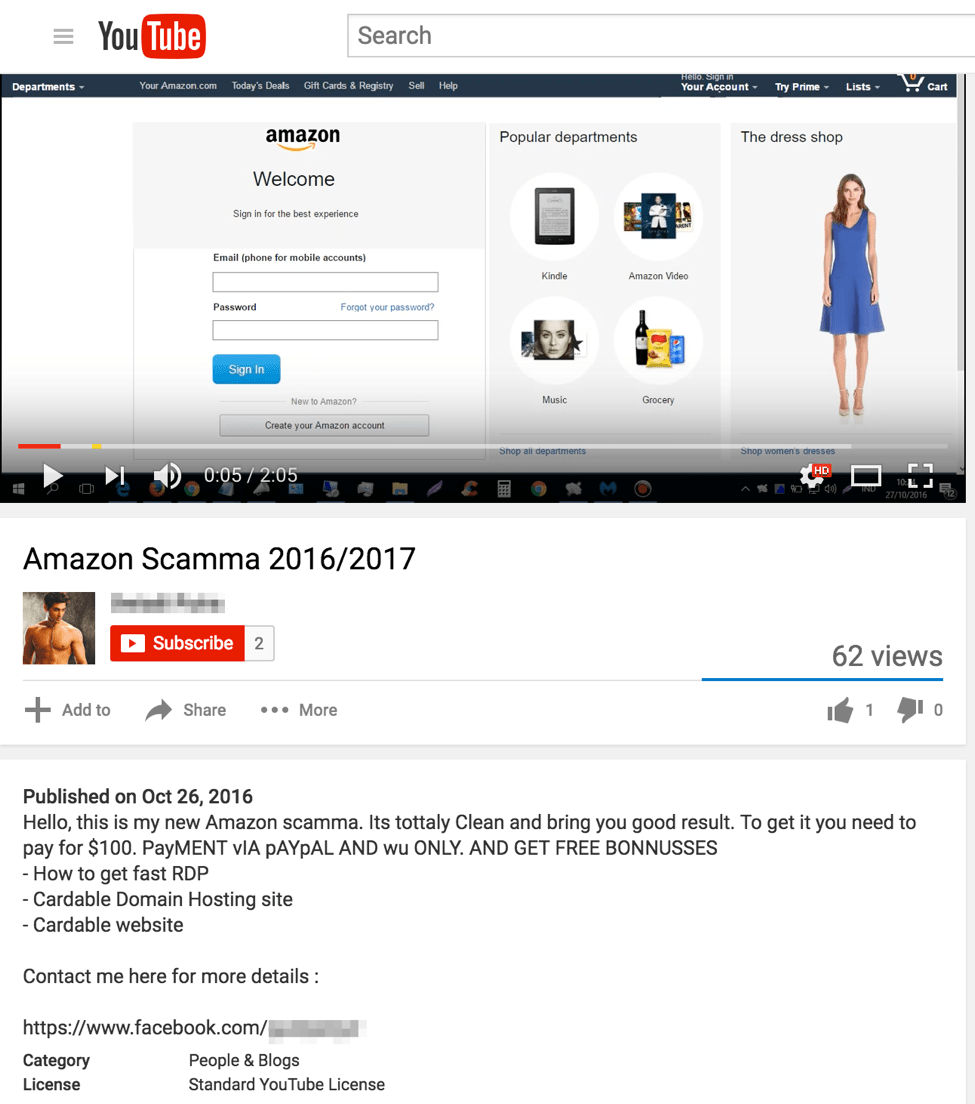

弊社はフィッシングキットやテンプレートへのリンク、または詳細情報へ繋がるリンクがついたYouTubeビデオを何本か特定しました。 ビデオ自体は、テンプレートの見え方や感じ方を実演し、またフィッシングされた情報を回収する方法も見せています。 図1に、ビデオの初めの部分に使われているAmazonのログインページを複製したAmazonフィッシングテンプレートを表示しています。

図1: AmazonフィッシングテンプレートのYouTubeのデモビデオ。Facebookのリンクと作者の連絡先がついている。

図2に示すエンコード化されたコードのサンプルは、類似するビデオのリンクからダウンロードされたフィッシングテンプレートの別の例から取り上げました。

図2: バックドアから得られたコードサンプルのエンコード化

弊社はこのサンプルをデコードして、作者のGmailアドレスがハードコード化されていたことがわかりました。これは、使用者を問わず、キットが使用されると毎回、フィッシングの結果を受けとる目的です。

図3: バックドアから得たコードサンプルをデコードしたもの。フィッシングの作者のGmailアドレスが編集されてついている。

これと同じキットで、盗まれた結果を受けとる第2のメールアドレスも発見しました。 これが初めの作者と同じ作者なのか、あるいは別の者がアドレスを加えてキットを再配信しているかは定かではありません。

図4: フィッシングした情報を別のアドレスに送る追加的なバックドア

このコードサンプルのトップには変数がセットされていて、ボトムの部分で使われています。 弊社でデコードしてみると、追加的なメールコマンドが見つかりました(図5)。

図5: デコードされた2番目のメールコマンド。フィッシングした情報をYahooメールアドレスに送信するために使われる。

図6は2番目のエンコード技術を示しています。

図6: PayPalフィッシングテンプレートで使われた2番目のエンコード技術

このPayPal詐欺で作者は、盗難した認証情報を送るために使用されるPHPの「mail」コマンドの直前に、style.jsというファイルの入ったPHPを追加して疑念が生じないようにしています。 このstyle.jsファイルを調べると、これはエンコード化されたPHPコードに近いとわかります。

図7: 図4のPayPalの例に見られるエンコード化されたstyle.jsファイル

このコードを15回解いた後、作者の隠しコマンドにたどり着きました。これは、またしてもフィッシングした情報を作者に送っています。

図8: 図4と図5に示されたPayPalの例にあるstyle.jsファイルのデコードしたもの

結論

YouTubeで弊社が発見したビデオサンプルの多くは数か月にわたり投稿されており、これはYouTubeにこのようなタイプのビデオやリンクを検知したり、削除したりする自動メカニズムがないことを示唆しています。 YouTubeは依然として、フィッシングキットやテンプレートの作者が彼らのソフトウェアを宣伝、実演、配信するための無料で使いやすい方法です。 同時に「盗人にも仁義あり」という諺は鵜呑みにしないことです。新しいフィッシングアクターがキャンペーンに使うテンプレートを購入した後ですらなお、複数のサンプルにより、バックドアを含め、作者がフィッシングした認証情報を収集するとわかったからです。 これらの取引の実質的な敗者は、キットを使うたびに複数のアクターに認証情報を盗まれる被害者です。