本ブログは、英語版ブログ「https://www.proofpoint.com/us/threat-insight/post/ta2101-plays-government-imposter-distribute-malware-german-italian-and-us」の翻訳です。

概要

Proofpointの研究者は最近、バックドア型マルウェアの配信とインストールを目的としてドイツの企業や組織を狙うキャンペーンを観測しました。Proofpointではこの比較的新しいアクターをTA2101として追跡しています。

このアクターはドイツ連邦財務省(Bundeszentralamt fur Steuern)になりすまし、類似したドメイン名や本物そっくりな言い回しを使い、ブランドを盗用したメールキャンペーンを行いました。

ドイツのキャンペーンでは、このアクターはツールとしてCobalt Strikeを選択しました。これは一般的な組織のペネトレーションテストに使用される商用のソフトウェアツールであり、オープンソースのペネトレーションテストツールであるMetasploitで使用されているバックドアフレームワークをエミュレートします。

このツール自身は、「標的型攻撃を実行し、高度な脅威アクターの侵害成功後のアクションをエミュレートするように設計された敵対的シミュレーションソフトウェア」であり、組織がIT環境のセキュリティチェックのために使用するものです。これは合法的で広く使われているシミュレーションツールですが、Cobalt Group、APT32、APT19などさまざまな攻撃者が、これをマルウェアとして悪用してキャンペーンを展開および実行しています。

Proofpointの研究者は、このアクターがMazeランサムウェアを配布し、Cobalt Strikeで使用されているものと同様のソーシャルエンジニアリング手法を採用していること、またイタリア歳入庁(Agenzia Delle Entrate)になりすましてイタリアの組織を標的にしていることを確認しています。また最近では、このアクターが米国郵政公社(USPS)になりすましてIcedIDバンキング型トロイの木馬を使用し、米国の組織を狙ったことも確認しました。

キャンペーン

Proofpointの研究者は、2019年10月16日から11月12日までの間に、このアクターがドイツ、イタリア、米国の組織に悪意のある電子メールメッセージを送信したことを観測しました。特定の業界を狙ったキャンペーンではありませんでしたが、ビジネス/ITサービス、製造業、ヘルスケアが重点的に狙われました。

2019年10月16日と23日

Proofpointの研究者は、2019年10月16日から11月12日までの間に、このアクターがドイツ、イタリア、米国の組織に悪意のある電子メールメッセージを送信したことを観測しました。特定の業界を狙ったキャンペーンではありませんでしたが、ビジネス/ITサービス、製造業、ヘルスケアが重点的に狙われました。

10月16日と23日に、Proofpointの研究者は、ドイツ連邦財務省になりすましたドイツ語のルアーを使って悪意のあるMicrosoft Word添付ファイルを配信しようとする数百通の電子メールを観測しました。特に注目すべき点は、ブランドを盗用していることと、効果的なルアーを作成するために送信者の電子メールアドレスに使用された類似.icuドメインです。

このルアーは、数百ユーロ(過去に観測されたサンプルでは694.00ユーロ)に上る2019年分の税還付の期限について記載しており、受取人は(メールに添付されたMicrosoft Wordドキュメントを使用して)3日以内に還付請求をするように求めています。これらは少規模のキャンペーンで、主にITサービス会社をターゲットにしています。

図1:10月23日に送信された、悪意のあるMicrosoft Wordファイルが添付されたドイツ連邦財務省からの税還付の通知を偽装したメールルアー

Microsoft Wordの添付ファイルを開くとMicrosoft Officeのマクロが実行され、続いてPowerShellスクリプトが実行されます。このスクリプトは、Mazeランサムウェアペイロードを被害者のシステムにダウンロードしてインストールします。

図2:ドイツ語の悪意のあるMicrosoft Word添付ファイル:ユーザーがマクロを有効にするとMicrosoft Officeマクロが実行され、Microsoft OfficeマクロがCobalt StrikeをダウンロードするPowerShellスクリプトを実行します。

2019年10月29日

10月29日にProofpointの研究者は、イタリア歳入庁になりすまし、イタリア語のルアーを含む悪意のあるMicrosoft Word添付ファイルを配信しようとする多数の電子メールを観測しました。最初に観測されたドイツのキャンペーンと同様に、攻撃者は効果的なルアーを作成するために、送信者の電子メールアドレスに使用される類似.icuドメインの使用だけでなく、ブランドの盗用も行っています。

このルアーは税務調査の通知(「aggiornamento:attivita di contrasto all'evasione」)を装っており、さらなる調査および罰則を回避するためには、受信者は同封の文書を開いて読む必要があると書いてあります。

このメールは複数の業種を狙った少量のキャンペーンでしたが、製造業を主な対象としており、Microsoft Officeマクロの感染チェーンをPowerShellスクリプトに使用し、最終的にMazeランサムウェアをダウンロードしてインストールします。

図3:イタリアの組織に送信された電子メールは税務調査の通知であり、さらなる調査と罰則を回避するために同封の文書を開いて読むように促しています。

この(悪意のある)ドキュメントは、イタリア歳入庁が使用するRSA SecurID鍵であると説明されています。

図4:イタリア語のMicrosoft Word添付ファイルが開かれ、ユーザーがマクロを有効にすると、PowerShellスクリプトを起動するMicrosoft Officeマクロが実行され、Mazeランサムウェアペイロードが被害者のシステムにダウンロードされ、インストールされます。

2019年11月6日

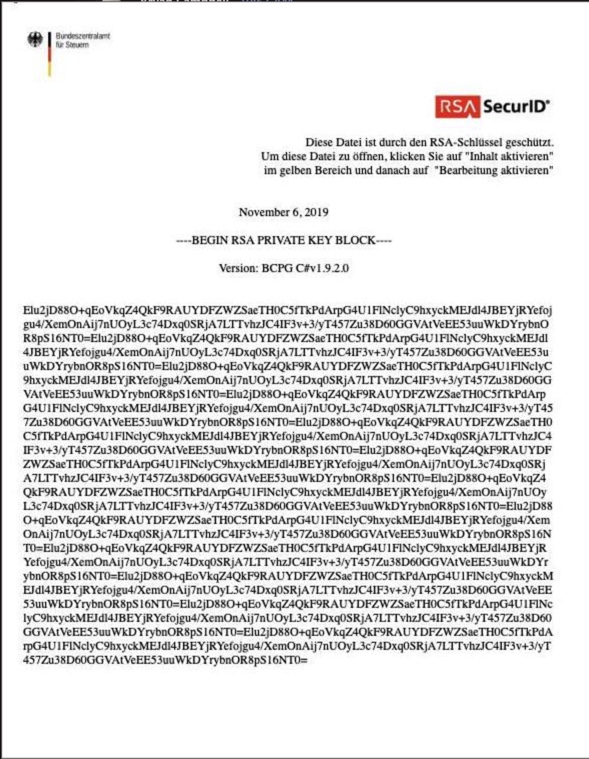

2019年11月6日、Proofpointの研究者は、ドイツ連邦財務省になりすまして悪意のあるMicrosoft Wordファイルを添付したドイツ語のルアーを配信しようとする数百通の電子メールを再び観測しました。これ以前の2つのキャンペーンと同様に、攻撃者はブランドを盗用し、効果的なルアーを作成するために送信者の電子メールアドレスに類似.icuドメインを使用していました。添付された(悪意のある)ドキュメントは、ドイツ財務省が使用するRSA SecurID鍵であるとされています。

このメールは少量のキャンペーンの一部として主にビジネス/ITサービス企業を対象にしており、以前のキャンペーンで概説したものと同じ感染チェーンを使用していました。

図5:ドイツ語のMicrosoft Word添付ファイルが開かれ、ユーザーがマクロを有効にすると、PowerShellスクリプトを起動するMicrosoft Officeマクロが実行され、Mazeランサムウェアペイロードが被害者のシステムにダウンロードされ、インストールされます。

Microsoft Wordドキュメントを開いてマクロを有効にすると、ユーザーのシステムにMazeランサムウェアがインストールされ、すべてのファイルが暗号化され、以下のような身代金を要求するメモがすべてのディレクトリにTXT形式で保存されます。

図6:Mazeランサムウェアによってファイルが暗号化された後、被害者のシステムに保存される身代金に関するメモのサンプル。

2019年11月7日

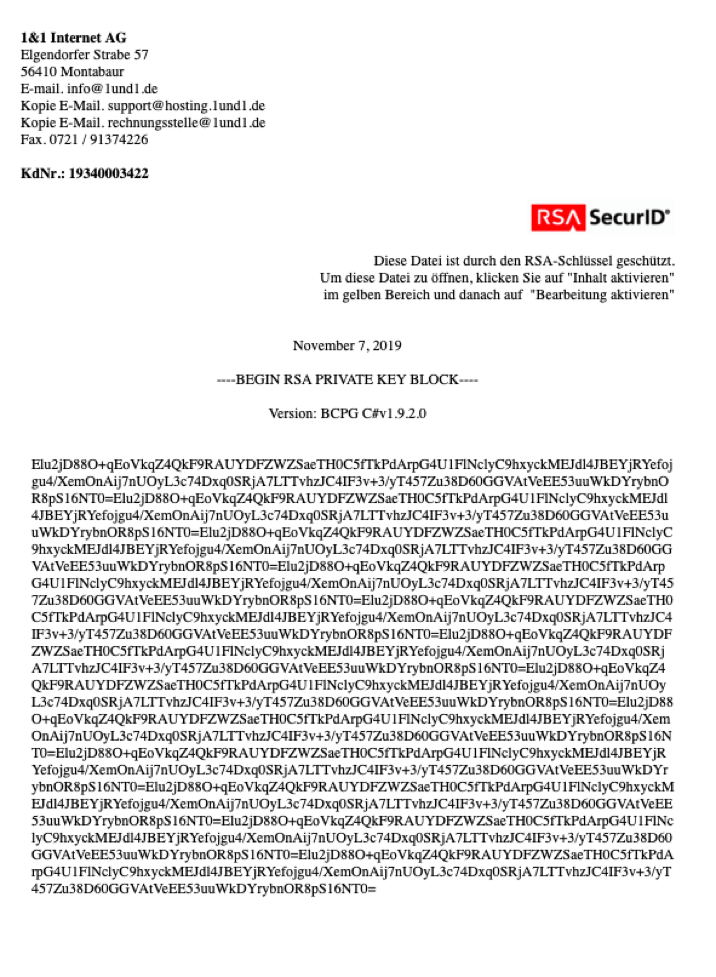

2019年11月7日、Proofpointの研究者は、ドイツのインターネットサービスプロバイダーである1&1 Internet AGになりすまし、悪意のあるMicrosoft Wordファイルが添付されたドイツ語のルアーを配信しようとする数百通の電子メールを観測しました。

11月6日のキャンペーンと同様に、攻撃者は効果的なルアーを作成するために、送信者の電子メールアドレスに類似.icuドメインを使用しました。キャンペーンには、11月6日のキャンペーンで使用されたものと同様の形式のRSA SecurID鍵とされる悪意のあるMicrosoft Wordファイルが添付されていました。

図7:ドイツ語のMicrosoft Word添付ファイルが開かれ、ユーザーがマクロを有効にすると、PowerShellスクリプトを起動するMicrosoft Officeマクロが実行され、Mazeランサムウェアペイロードが被害者のシステムにダウンロードされ、インストールされます。

このメールは少規模キャンペーンとして主にビジネス/ITサービス企業をターゲットにしており、同じ感染チェーンを使用しています。

2019年11月12日

2019年11月12日に、Proofpointの研究者は、悪意のあるMicrosoft Word添付ファイルを含む英語のルアーを配信しようとする数千通の電子メールを観測しました。

このキャンペーンでは、それ以前のヨーロッパでのキャンペーンとは異なり、アクターは.icuドメインの代わりに類似.comドメインのuspsdelivery-service.comを使いました。このキャンペーンには、以前のキャンペーンで使用されたものと同じフォーマットのRSA SecurID鍵とされる悪意のあるMicrosoft Wordファイルが添付されていました。

図8:英語のMicrosoft Word添付ファイルが開かれ、ユーザーがマクロを有効にすると、PowerShellスクリプトを起動するMicrosoft Officeマクロが実行され、IcedIDペイロードが被害者のシステムにダウンロードされ、インストールされます。

この中規模のキャンペーンの電子メールは主にヘルスケア分野を標的にしており、同じ感染チェーンを使用しています。

ドメインおよびURL分析

Proofpointの研究者は、これらのキャンペーンでTTP(戦術、テクニック、および手順)の組み合わせが一貫していることを確認しました。これは、これらのキャンペーンが単一のアクターによって行われたことを高い確率で示唆しています。これには、類似.icuドメインが使用されていること およびこれらのキャンペーンで使用されたドメインのDNSエントリ用に保存されたStart of Authority(SOA)リソースレコードの電子メールアドレスが同一であったことが含まれます。

またProofpointの研究者は、このアクターによって使用された正規化されたURLが、期間中わずかなバリエーションがあるものの、word_/.tmpを含む反復可能な方法でフォーマットされていることを確認しました。(末尾のIOCセクションに含まれます)Proofpointの研究者は、word_/.tmpの使用は、2019年に情報セキュリティコミュニティによって指摘されたキャンペーンとリンクしている可能性があると考えています。

gladkoff1991@yandex.ruとの関係は、2019年9月の「eFax」をテーマにしたBuran RansomwareキャンペーンのSOAレコードへの参照を含み、最近のCobalt Strikeキャンペーンに及んでいます。

ドイツのCobalt Strike/ドイツ連邦財務省へのなりすまし(10月23日)

ルアーのメールアドレス:antwortensienicht@bzst-informieren.icu

SO:gladkoff1991@yandex.ru

イタリアのMazeキャンペーン/イタリア歳入庁へのなりすまし(10月29日)

ルアーのメールアドレス:info@agenziaentrate.icu

SOA:gladkoff1991@yandex.ru

Proofpointの研究者は、このアクターによって行われたすべてのMazeランサムウェアダウンロードに91.218.114[.]37というIPアドレスが関与していることも確認しています。

ドイツのMazeキャンペーン/ドイツ連邦財務省へのなりすまし(11月6日)

このキャンペーンでは、悪意のある「RSA鍵」のMicrosoft Word添付ファイルを含む、10月23日に確認されたものと同一のルアーを使用しています。また、URL へのword_/.tmpバリエーションの使用を確認しました。これが確認されたのは2回目です。

ドイツMazeキャンペーン/ドイツのISPへのなりすまし(11月7日)

Mazeランサムウェアを配布するこのキャンペーンは、ドイツのISP(1&1 Internet AG)になりすまし、11月6日のドイツ連邦財務省のキャンペーンとCobalt Strikeを使用した10月23日のキャンペーンで観測されたものとほぼ同一の「RSA鍵」ルアーを伴う悪意のあるWord添付ファイルを使用しています。

ルアーのメールアドレス:antwortensienicht@bzstinform.icu

SOA:gladkoff1991@yandex.ru (10月23日のCobalt Strikeキャンペーンと同一)

US IcedIDキャンペーン/ USPSへのなりすまし(11月12日)

11月12日、Proofpointの研究者は、IcedIDトロイの木馬を配信するUSPSをテーマにしたルアーを使ったキャンペーンを観測しました。このキャンペーンでは.icuドメインが使用されておらず、代わりに別の類似ドメインであるuspsdelivery-service[.]comが使われていました。これに使われた悪意のある添付ファイルは、以前のCobalt StrikeとMazeランサムウェアのキャンペーンで観測されたものと同じ「RSA」スタイルのルアーでした。同じアクター/グループがこれらのマルウェアファミリを配信している可能性が、一段と高まりました。

uspsdelivery-service[.]comのSOAはgladkoff1991@yandex.ruで、過去のキャンペーンと一致しています。

結論

Proofpointが2019年4月のThreat Insight Blog「Tax-themed Email Campaigns Target 2019 Filers」で解説したように、世界各地では徴税シーズンに合わせて金融関連のルアーを使ったマルウェアやフィッシングキャンペーンが行われています。2017年には、これらのキャンペーンは、フィッシングとソーシャルエンジニアリングを高度化し、バンキング型トロイの木馬やランサムウェアにフォーカスしていました。2018年も引き続き、米国で緊急を装った税をテーマとするルアーと本物そっくりのIRSブランドへのなりすましを特徴とする、洗練された電子メールキャンペーンを観測しました。

これらと同様の緊急の税務調査と税還付のルアーを利用した新しいキャンペーンがドイツとイタリアで行われ、Proofpointの研究者は現在もヨーロッパでCobalt StrikeやMazeランサムウェアなどのバックドア型トロイの木馬を配布する同様のなりすまし攻撃を確認しています。これらのなりすましは、欧州の税務当局やISPのような信頼のある公的機関のブランドや類似ドメインを使用するという特徴があります。ごく最近、攻撃者はUSPS(米国郵政公社)を装って米国の組織を攻撃しました。これらのルアーの高度化は、世界の電子メールの脅威ランドスケープ全体で起きているソーシャルエンジニアリングの高度化と、量よりも質を重視するというトレンドを反映しています。

リファレンス

Indicators of Compromise (IOCs)

|

IOC |

IOC Type |

Description |

|

44991186a56b0d86581f2b9cc915e3af426a322d5c4f43a984e6ea38b81b7bed |

SHA256 |

Document |

|

cfd8e3a47036c4eeeb318117c0c23e126aea95d1774dae37d5b6c3de02bdfc2a |

SHA256 |

Document |

|

9f2139cc7c3fad7f133c26015ed3310981de26d7f1481355806f430f9c97e639 |

SHA256 |

Document |

|

5f1e512d9ab9b915b1fc925f546ed559cbfa49df53229e2f954a1416cf6f5ee4 |

SHA256 |

Document |

|

97043f23defd510607ff43201bb03b9916a23bd71b5bdf97db357e5026732506 |

SHA256 |

Document |

|

d617fd4b2d0824e1a7eb9693c6ec6e71447d501d24653a8e99face12136491a8 |

SHA256 |

Document |

|

7e3ab96d2628e0a9970802b47d0356dc9b99994d7f98492d4e70a5384891695a |

SHA256 |

Document |

|

antowortensienicht@bzst-infomieren[.]icu |

Domain |

Spoofed sending domain |

|

info@agenziaentrate[.]icu |

Domain |

Spoofed sending domain |

|

antwortensienicht@bzstinform[.]icu |

Domain |

Spoofed sending domain |

|

uspsdelivery-service[.[com |

Domain |

Spoofed sending domain |

|

hxxp://198.50.168.67/wordpack.tmp |

Payload |

Cobalt Strike |

|

hxxp://conbase.top/sys.bat |

Payload |

Cobalt Strike |

|

hxxp://104.168.198.208/wordupd.tmp |

Payload |

Maze Ransomware |

|

hxxp://104.168.215.54/wordupd.tmp |

Payload |

Maze Ransomware |

|

hxxp://104.168.174.32/wordupd_3.0.1.tmp |

Payload |

Maze Ransomware |

|

hxxp://192.119.68.225/wordupd1.tmp |

Payload |

Buran Ransomware |

|

hxxp://108.174.199.10/wordupd3.tmp |

Payload |

Buran Ransomware |

|

hxxp://54.39.233.175/wupd19823.tmp |

Payload |

Buran Ransomware |

|

hxxp://54.39.233.131/word1.tmp |

Payload |

Buran Ransomware |

|

hxxp://104.168.198.230/wordupd.tmp |

Payload |

IcedID |

ETおよびETPRO Suricata/Snortシグネチャ

ETPRO TROJAN W32.HTTP.Stager Checkin M1

ET TROJAN Possible Maze Ransomware Activity

ET TROJAN Observed Buran Ransomware UA (BURAN)

ET TROJAN Buran Ransomware Activity M2

ET TROJAN Buran Ransomware Activity M1

Proofpointについて

Proofpoint Inc.(NASDAQ:PFPT)は、人々の働き方を守るクラウドベースのソリューションを提供する次世代の主導的セキュリティ/コンプライアンス企業です。Proofpointのソリューションは、電子メール、ソーシャルメディア、モバイル、クラウドアプリケーション経由で行われる高度な攻撃からユーザーを保護し、高度な攻撃やコンプライアンスリスクからユーザーが作成した情報を保護し、インシデント発生時には迅速に対応できます。詳細はwww.proofpoint.com/jpをご覧ください。

© Proofpoint, Inc. Proofpointは米国及びその他の国々におけるProofpoint, Inc.の商標です。本ドキュメントに記載されている会社名、製品名、サービス名は、一般に各社の登録商標または商標です。本ドキュメントの記載内容、製品及びサービスの仕様は予告なく変更されることがあります

www.proofpoint.com/jp