目次

なりすましメールとは?

なりすましメール(メールスプーフィング)とは、スパムやフィッシング攻撃で用いられる手法の一つです。ユーザーを騙して知り合いや信用できる人、または実在する機関から送られてきたメッセージだと信じ込ませます。この攻撃では、送信者がメールのヘッダーを偽造することで、クライアントソフトウェアが不正な送信元アドレスを表示するようにします。その結果、ユーザーは表示どおりに受け取ってしまうのです。メールのヘッダーを注意深く見ない限り、ユーザーはメッセージを開いても、偽装された差出人名が目に入ります。その名前に見覚えがあるだけで、ユーザーが信頼してしまう可能性が高くなります。最終的には、悪質なリンクをクリックしてしまい、マルウェアの添付ファイルを開くことで機密データを送信し、企業の資金を送金してしまうことさえあります。

現在のメールシステムの仕様では、なりすましメールが存在する可能性があります。送信されるメッセージには、クライアントアプリケーションによって差出人のアドレスが表示されます。しかし、メールサーバーから差出人のアドレスが有効なものであるか、なりすましかを伝える手段はありません。

受信側のサーバーやマルウェア対策ソフトは、なりすましメッセージを検知し、フィルタをかけることがあります。しかしながら、すべてのメールサービスがセキュリティプロトコルを備えているわけではありません。ただし、ユーザーがいずれのメッセージにも記載されているメールヘッダーを確認して、発信元のアドレスがなりすましであるかどうかを正確に判断することはできます。

サイバーセキュリティ教育とトレーニングを始めましょう

無料トライアルのお申し込み手順

- 弊社のサイバーセキュリティ エキスパートが貴社に伺い、セキュリティ環境を評価して、脅威リスクを診断します。

- 24 時間以内に最小限の構成で、30 日間ご利用いただけるプルーフポイントのソリューションを導入します。

- プルーフポイントのテクノロジーを実際にご体験いただきます。

- 組織が持つセキュリティの脆弱性に関するレポートをご提供します。このレポートは、サイバーセキュリティ攻撃の対応に直ちにご活用いただくことができます。

フォームに必要事項をご入力の上、お申込みください。追って、担当者よりご連絡させていただきます。

Proofpointの担当者がまもなくご連絡いたします。

なりすましメールの歴史

メールプロトコルの仕組みにより、1970年代からなりすましメールは問題となっていました。なりすましメールは、スパム業者たちがメールフィルターを回避する方法として広がりました。なりすましの問題は1990年代には一般的になり、2000年代に世界的なサイバーセキュリティ問題にまで発展しました。

2014年には、なりすましメールとフィッシングに対処するためのセキュリティプロトコルが導入されました。それらのプロトコルのおかげで、多くのなりすましメールは、ユーザーの迷惑メールフォルダに入るか、拒否されるため、受信者の受信トレイに届かなくなりました。

なりすましメールとフィッシングの違い

なりすましメールとフィッシングには共通点がいくつかあるものの、根本的な違いがあるサイバー脅威です。

- なりすましメールの目的は誰かのIDになりすますことですが、フィッシング攻撃の目的は情報を盗むことです。

- フィッシング詐欺は情報窃取を伴うため不正行為とされます。しかし、なりすましメールは被害者のメールアドレスや電話番号を盗むのではなく模倣するだけなので、不正行為とはみなされない可能性があります。

- フィッシングでは、攻撃者が信頼できる組織を装うことが多いのに対し、なりすましメールでは送信者のメールアドレスや電話番号を変更して他人になりすまします。

- フィッシングは偽のウェブサイトやデータ収集ポータルを使って実行されるのが一般的です。なりすましメールは、システムセキュリティを侵害したりユーザー情報を盗んだりするのに使用されることがあります。

なりすましメールの仕組み

なりすましメールの目的は、ユーザーを欺き、知人や信頼している誰か(多くの場合、同僚・売り主・ブランドなど)からのメールであると信じ込ませることです。攻撃者はその信頼を利用して、受信者に情報を暴露させるか、または別の行動を取るように仕向けます。

一般的なメールクライアント(Microsoft Outlook)では、ユーザーが新しいメールを送信すると、差出人のアドレスが自動的に入力されます。しかし、攻撃者は簡易的なコードを用いて、どの言語においても任意のメールアドレスを送信元アドレスとして設定できるプログラムを作成し、メッセージを送信できます。メールのAPIは、そのアドレスの有無によらず、差出人が送信元アドレスを指定できるようになってしまっています。さらに送信メールサーバーは、送信元アドレスが有効であるかを判断できません。

送信メールはSMTP(Simple Mail Transfer Protocol)を用いて、取得やルーティングを行います。ユーザーがメールクライアントで 「送信(Send)」 をクリックすると、最初にクライアントのソフトウェア内に構成されている送信SMTPサーバーへと送信されます。SMTPサーバーは受信者のドメインを識別し、そのドメインのメールサーバーへとルーティングします。すると受信者のメールサーバーは、そのメッセージを適切な受信トレイにルーティングするのです。

メールのヘッダーには、メールのメッセージがサーバーからサーバーへとインターネット上を移動する「ホップ」ごとに、各サーバーのIPアドレスを含んだログが記録されます。このようなヘッダーは本来のルートや差出人を明らかに示していますが、メールの差出人に返信しようとしない限り、多くのユーザーはまずヘッダーを確認してみようとはしません。

3つの主要なEメール構成要素:

- 送信元アドレス

- 受信者アドレス

- Eメール本文

そのほかに、フィッシングでよく悪用される構成要素は 「返信先(Reply-to)」フィールドです。このフィールドも送信元での設定が可能なため、フィッシング攻撃に悪用されてしまいます。返信先アドレスは、返信する宛先をメールクライアントのソフトウェアに通知しますが、差出人のアドレスとは異なる場合があります。その上、メールサーバーやSMTPプロトコルは、このメールが有効なものか偽装であるか検証しません。つまり、不適切な受信者に返信されてしまうことに気が付くかは、ユーザー次第ということになります。

なりすましメールの例

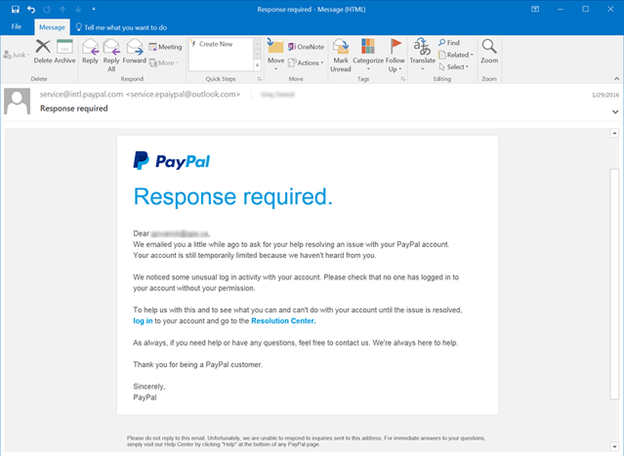

例えば、攻撃者がPayPalから届いたかのようなメールを作成することもあります。そのメッセージではクリックしたリンク先のサイト内で認証を行い、「アカウントのパスワードを変更しなければ、ユーザーのアカウントを停止します」とユーザーに伝えます。ユーザーが完全に騙されて認証情報を入力してしまうと、攻撃者は標的にしたユーザーのPayPalアカウントのクレデンシャル情報を手に入れて、ユーザーからお金を盗むことができます。

騙されてしまったユーザーには、なりすましメールのメッセージが正式なものに見えています。多くの攻撃者は、公式ウェブサイトから使えそうな要素を取り入れて、信頼されるメッセージを作成します。以下は、なりすましメールの送信者によるPayPalフィッシング攻撃の一例です。

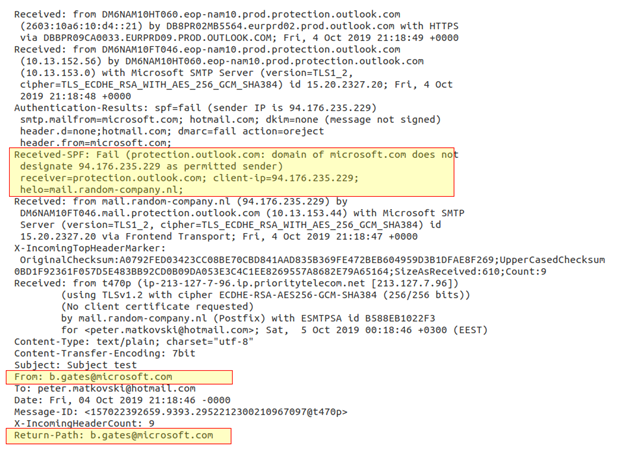

より複雑な攻撃は、財務部門の従業員を標的とし、ソーシャルエンジニアリングやオンラインの偵察活動を利用して、標的となるユーザーを騙して攻撃者の銀行口座にお金を送金させます。以下は、なりすましメールの例です。

このメールアドレスの「差出人(From)」フィールドに、ビル・ゲイツと思われるアドレス(b.gates@microsoft.com)が表示されていることにお気づきでしょうか。メールのヘッダーには、確認すべき2つのセクションがあります。「受信済み(Received)」のセクションは、このメールが元々email.random-company.nlというメールサーバーによって処理されたことを表しています。これが偽装であることを示す、最初の手がかりです。しかし、最も注意しなければならないフィールドは、「Received-SPF」のセクションです。このセクションが「Fail」のステータスであることにお気づきになったでしょうか。

Email Protection

Proofpoint Email Protection は、マルウェアはもちろん、なりすましメール(BEC, ビジネスメール詐欺とも呼ばれます)などのマルウェア以外の脅威も阻止します

なりすましメールの見分け方

なりすましメールの手口は複雑化し続けていますが、特定の兆候や手がかりを確認することで、なりすましメールを見分けるのに役立ちます。

- メールヘッダーを確認する:メールヘッダーには、日付、件名、受信者と送信者の名前、メールアドレスなどの情報が含まれています。メールアドレスが正当な送信元からのものなのか、名前やその他の詳細が一致しているのかを確認してください。

- メールアドレスと表示名の不一致を探す:送信者の表示名と一致しないメールアドレスは、なりすましメールの明確な兆候です。特にメールアドレスのドメインが怪しく見える場合は注意が必要です。

- メールの内容を評価する:なりすましメールは、緊急性と衝動性を喚起するために、警告的または攻撃的なメッセージを含むことがよくあります。件名やメール本文があなたを怖がらせたり警戒させたりするように仕向けられている場合、なりすましメールである可能性が高いです。

- 個人情報を要求するメールに注意する:なりすましメールは、詐欺師がブランドやIDになりすまして個人情報を入手しようとするフィッシング詐欺と組み合わせて使用されることがよくあります。

- リンクのクリックや添付ファイルのダウンロードを避ける:不審に見えるメールや、知らない送信者からのメールを受け取った場合は、リンクをクリックしたり添付ファイルをダウンロードしたりしないでください。

- メールメッセージの内容を検索エンジンにコピー&ペーストする:一般的なフィッシング攻撃で使用されるテキストは、すでにインターネット上で報告・公開されている可能性があります。

- メール署名の不整合を探す:メール署名の情報(電話番号など)が送信者に関する情報と一致しない場合、なりすましメールの可能性があります。

疑わしい場合は、不明または不審なメールを開くのを控えましょう。なりすましメールであるかどうかにかかわらず、人中心で、ユーザーに焦点を当てたアプローチが、高額な被害をもたらすソーシャルエンジニアリング攻撃を軽減する鍵となります。

なりすましメールの目的

なりすましメールは一見変わった戦術に思えるかもしれませんが、油断している被害者を欺く効果的な手段となり得ます。なりすましメールの主な目的には以下のようなものがあります。

- 機密情報の取得:攻撃者は、社会保障番号、金融詳細、その他の重要な情報などの機密情報を入手するために、なりすましメールを使用することがあります。

- オンラインアカウントの乗っ取り:なりすましメールは、ユーザーをだましてログイン認証情報を明かさせることで、オンラインアカウントを乗っ取ることができます。

- マルウェアの配布:攻撃者は、受信者のコンピューターやネットワークにマルウェアを配信するために、なりすましメールを使用します。

- 資金の窃取:なりすましメールは、ユーザーをだまして金融情報を明かさせたり、攻撃者の口座にお金を送金させたりすることで、資金を盗むために使用されます。

- 操作と影響力の行使:なりすましメールは、政治的、政府的、環境的などの特定の利益集団や団体のために世論を動かすことができます。

なりすましメールに関する統計

SPFとDMARCを用いるように構成したメールクライアントは、検証に失敗したメールを自動的に拒否したり、ユーザーの迷惑メールフォルダに入れたりします。攻撃者は個人や企業を標的にしており、騙されたユーザーがたった1人でも、金銭やデータ、認証情報を盗まれる結果につながる恐れがあります。

フィッシングが現在、もっとも顕著なサイバー攻撃だとしてもさほど驚かないでしょう。 以下の数字をご覧になってください。

- 1日あたり31億件ものドメインなりすましメールが送信されています。

- 90%以上のサイバー攻撃はメールのメッセージから始まっています。

- なりすましメールとフィッシングは2016年以来、世界中に影響を与え続けており、被害額は推定260億ドルにも及びます。

- 2019年には467,000件のサイバー攻撃が成功し、そのうち24%がメールに基づいていたとするFBIの報告があります。

- 91%のおとりメールがGmailを通じて送信され、他の送信ドメインからのメールはわずか9%です。(参照: https://blog.barracuda.com/2021/11/10/threat-spotlight-bait-attacks/)

- 詐欺ではユーザーから平均75,000ドルが騙し取られています。

なりすましメールを使った一般的な攻撃は、ビジネスメール詐欺(BEC)としても知られているCEO詐欺です。BECでは攻撃者が企業の重役や経営者のふりをして、差出人のメールアドレスになりすましています。このような攻撃者は通常、財務や経理、会計部署の従業員を標的にしています。

どんなに賢くても誠実な従業員は、信頼している人(特に権威のある人など)から送金を頼まれると騙されてしまう可能性があります。ここで、フィッシング詐欺の有名な例をご紹介します。

- カナダの都市では出納係が、市政担当官のスティーブ・カネラコスを名乗る攻撃者に騙され、納税者の資金から98,000ドルを送金してしまいました。

- 米マテル社は詐欺に遭い、中国のとある口座に300万ドルを送金してしまいましたが、幸運にも騙し取られた財務担当者がCEOクリストファー・シンクレアのメールではなかったとすぐに気付いたおかげで、お金を回収することができました。

- ベルギーのクレラン銀行は詐欺に遭い、7億ユーロを送金してしまいました。

なりすましメール対策

不審なメールを見分けられる洞察力のあるチームを持つことに加えて、特定のツールや技術が、なりすましメールが脅威となるのを防ぐのに役立ちます。

- セキュアメールゲートウェイ:セキュアメールゲートウェイは、不審なメッセージをフィルタリングし、既知のなりすましメールアドレスからのメッセージをブロックすることで、なりすましメールから保護するのに役立ちます。

- メール認証プロトコルの実装:送信者ポリシーフレームワーク(SPF)、ドメインキー識別メール(DKIM)、ドメインベースのメッセージ認証・報告・適合(DMARC)プロトコルを実装することで、それぞれが連携してメールを認証し、なりすましメールを防止します。

- SPFは、2014年に標準として設定されたセキュリティプロトコルです。SPFはDMARCと連携して、マルウェアやフィッシング攻撃を阻止します。

- SPFはなりすましメールを検出でき、フィッシング対策として多くのメールサービスで一般的になっています。しかし、SPFを使用するのはドメイン所有者の責任です。SPFを使用するには、ドメイン所有者がDNS TXTエントリを設定し、そのドメインを代表してメールを送信する権限を持つすべてのIPアドレスを指定する必要があります。

- このDNSエントリが設定されると、受信側のメールサーバーはメッセージを受信する際にIPアドレスを検索し、それがメールドメインの承認されたIPアドレスと一致することを確認します。一致する場合、Received-SPFフィールドにPASSステータスが表示されます。一致しない場合、フィールドにFAILステータスが表示されます。受信者は、リンク、添付ファイル、または書面による指示を含むメールを受信した際に、このステータスを確認する必要があります。

- セキュアなメールプロバイダーを使用する:なりすましメールやフィッシング攻撃から保護するための高度なセキュリティ対策を使用しているセキュアなメールサービスプロバイダーを選択してください。例えば、ProtonMailは広く知られた無料で使用できるセキュアなメールプロバイダーです。

- メールフィルターを使用する:基本的なメールフィルターを使用すると、ユーザーの受信トレイに届く不審なメールの数を制限できます。メールフィルターは、なりすましメッセージを検出・フィルタリングし、既知のなりすましメールアドレスからのメッセージをブロックするのに役立ちます。

- ユーザーを教育する:なりすまし攻撃を識別し、回避する方法について従業員をトレーニングしてください。開封前に報告すべき不審なメールを識別する方法を共有してください。

これらは、組織がなりすましメールやその他の種類のサイバー攻撃からより効果的に自らを守るために使用する、最も一般的なメールセキュリティ対策のほんの一部です。

なりすましメールに対するProofpointの ソリューション

ProofpointのEmail Protectionは、組織が既知および新たに出現するメールの脅威(なりすまし、フィッシング、その他の形態のソーシャルエンジニアリングを含む)を検出してブロックすることを可能にする包括的なセキュリティソリューションです。

ナンバーワンのメールセキュリティソリューションとして評価されているProofpoint Email Protectionの主な機能には、以下のようなものがあります。

- 機械学習:機械学習を活用して、フィッシング、BEC(ビジネスメール詐欺)、メール詐欺などの高度なメール脅威を検出してブロックします。

- ドメイン保護:信頼されたドメインを使用して、ドメインのなりすましや不正なメールから保護します。Proofpointゲートウェイで不正なメールを止めると同時に、組織の評判を守ります。

- 多層的検出:署名ベースの検出や動的分析など、多層的な検出技術を使用して、既知および未知の脅威を防ぎます。

- セキュアメールゲートウェイ:クラウドサービスまたはオンプレミスで展開可能で、Proofpointは組織が脅威から防御しながら、ビジネスの継続性とメールのコンプライアンスを確保するのに役立つセキュアメールゲートウェイを提供します。

Proofpointのメール保護についてさらに詳しく知り、不正ユーザーや高度なサイバー脅威に対してメールを保護する方法を学びましょう。Proofpointの世界クラスのサイバーセキュリティ製品とソリューションスイートについての詳細は、Proofpointにお問い合わせください。