In der Blog-Reihe „Cybersecurity Stop of the Month“ untersuchen wir die äußerst dynamischen Taktiken der Cyberkriminellen von heute und wie Proofpoint Unternehmen dabei unterstützt, ihre E-Mail-Abwehr zu stärken, um Anwender vor den neuesten Bedrohungen zu schützen.

Die Vernetzung der heutigen Wirtschaftssysteme macht digitale Lieferketten zu einem bevorzugten Angriffsziel. Innerhalb dieser Lieferketten sind E-Mails nach wie vor der wichtigste Angriffsvektor, von dem ein großes Risiko ausgeht. Unseren Untersuchungen zufolge erhalten mehr als 80 % der Proofpoint-Kunden jeden Monat mindestens einen E-Mail-Angriff von einem vertrauenswürdigen Lieferanten. Diese Angriffe können äußerst kostspielig sein. Laut dem IBM-Bericht Cost of a Data Breach (Kosten von Datenkompromittierungen) verlieren Unternehmen durch eine Datenkompromittierung in der Lieferkette im Durchschnitt über 4,8 Millionen US-Dollar.

Im Gegensatz zu nativen und API-basierten E-Mail-Sicherheitstools stoppt Proofpoint diese sehr gezielten Angriffe in der Regel, bevor sie die Posteingänge der Mitarbeiter erreichen. Wenn Sie diese Blog-Reihe verfolgen, werden Sie festgestellt haben, dass wir uns in früheren Blog-Beiträgen mit zahlreichen Arten von Supply-Chain-Angriffen befasst haben. Wir haben beschrieben, wie Angreifer mit ausgefeilten Nachahmungs- und Kompromittierungstechniken unter anderem die Rechtsbranche, die Fertigungsindustrie und die Luftfahrtbranche ins Visier genommen haben.

Heute erläutern wir einen Phishing-Angriff auf eine staatliche Behörde, der als elektronisches Fax (eFax) getarnt war.

Hintergrund

In diesem Beispiel haben kriminelle Akteure die E-Mail-Adresse eines Lieferanten missbraucht. Bei dieser Taktik, die auch als Vendor Email Compromise (VEC) bezeichnet wird, verschaffen sich die Angreifer Zugang zu einem E-Mail-Konto eines kleineren Geschäftspartners und nutzen es für ihre Zwecke. Die Angreifer wählen für diese sehr effektive Taktik gezielt kleinere Unternehmen aus, da sie wissen, dass größere Unternehmen in der Regel über mehr Personal und Finanzen und somit auch über bessere Cyberabwehrmaßnahmen verfügen.

Durch die Kombination dieser Taktik mit Anmeldedaten-Phishing können die Angreifer selbst äußerst erfahrene Anwender täuschen. Untersuchungen von Proofpoint haben gezeigt, dass Anwender dreimal häufiger auf einen Phishing-Link klicken, wenn dieser von einem vertrauenswürdigen Partner stammt. Dies liegt nicht nur am bereits bestehenden Vertrauensverhältnis, sondern auch daran, dass die Bedrohungsakteure oft seriöse Datei-Hosting-Services und äußerst überzeugend aussehende, gefälschte Anmeldeseiten nutzen, um bekannte Marken zu imitieren.

Das Szenario

Proofpoint identifizierte diese gefährliche Kombination von Bedrohungen vor Kurzem im Rahmen der ersten Sicherheitsbewertung bei einem Kunden. Der Angriff begann damit, dass Cyberkriminelle das E-Mail-Konto eines Professors für Marketing an einer öffentlichen Hochschule übernommen hatten. Über das Konto verschickten sie einen als eFax getarnten Phishing-Link an die E-Mail-Adresse eines Behördenmitarbeiters, mit dem der Professor in der Vergangenheit bereits kommuniziert hatte. Da der Beamte zu den bekannten Kontakten des Professors gehörte, konnten die Angreifer zahlreiche Sicherheitsmaßnahmen umgehen, die solche Bedrohungen eigentlich stoppen sollen.

Ebenso wie viele andere VEC-Angriffe war auch dieser äußerst zielgerichtet und auf den Absender abgestimmt. Proofpoint verfügt über einen weltweiten Einblick in den E-Mail-Verkehr und konnte daher feststellen, dass derselbe Phishing-Link an etwa 40 weitere Konten auf der ganzen Welt gesendet wurde.

Bemerkenswert ist, dass der Phishing-Link auf einer seriösen File-Sharing-Website gehostet war und daher von dem in Microsoft 365 integrierten E-Mail-Sicherheitstool der Behörde übersehen wurde, da das Tool keine umfassenden URL-Sandbox-Analysen bietet. Aufgrund der Komplexität des Angriffs schlug auch das API-basierte Sicherheitstool nicht an, das die E-Mail im Posteingang überprüfte.

Proofpoint hingegen erkennt und blockiert Phishing-Nachrichten, noch bevor sie den Posteingang der Anwender erreichen. Wenn der Kunde eine Proofpoint-Lösung eingesetzt hätte, wären die Mitarbeiter nie diesem Risiko einer Kontoübernahme ausgesetzt gewesen.

Die Bedrohung: Wie lief der Angriff ab?

Im Folgenden finden Sie eine Beschreibung des Angriffs.

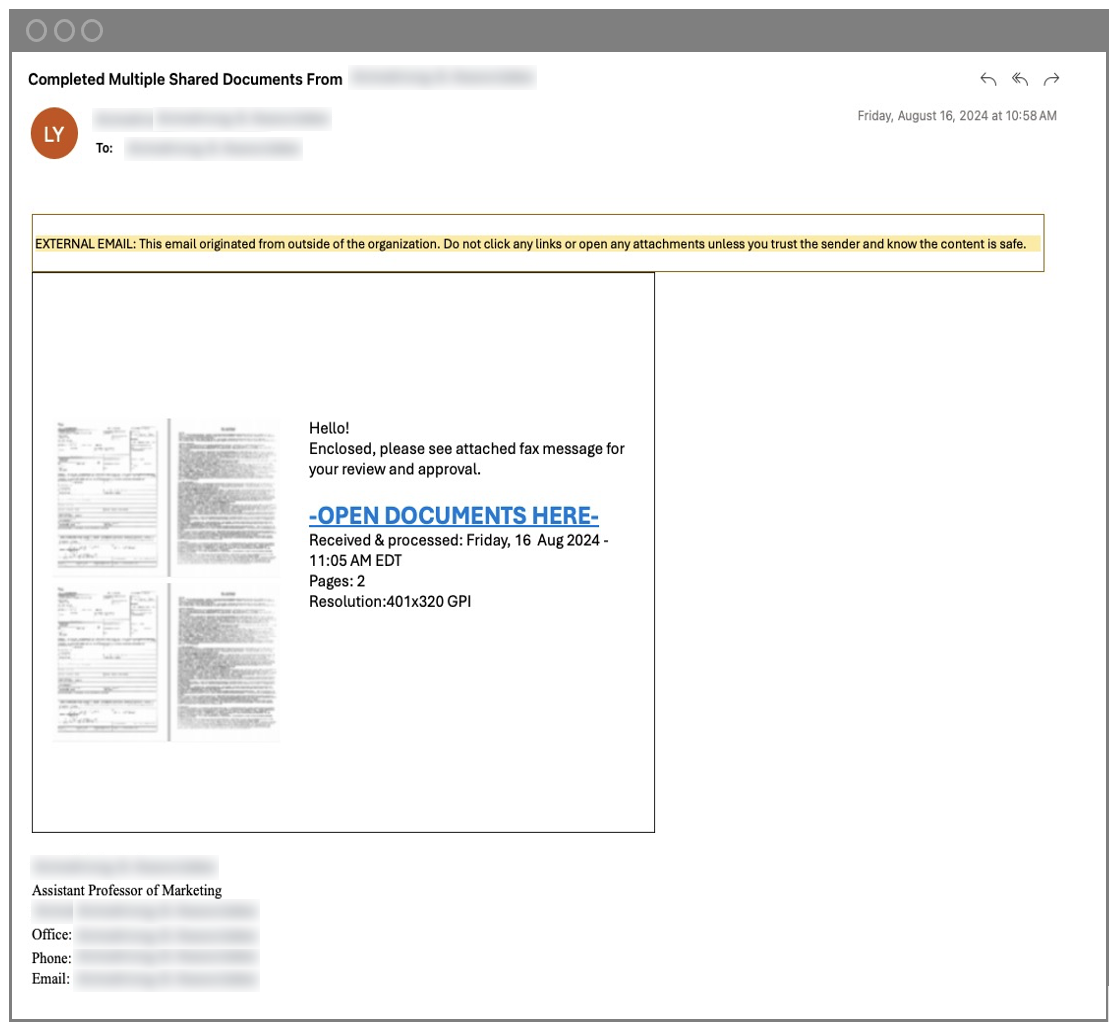

1. Angreifer legen Köder aus: Die Angreifer erstellten eine stark stilisierte Nachricht als Köder für ihre Opfer. Diese sah aus wie eine eFax-Benachrichtigung, die von einem Drittanbieter im Auftrag des Hochschulprofessors verschickt wurde. Alle Opfer des Angriffs waren im BCC-Feld der Nachricht aufgeführt.

Die Nachricht enthielt einen Phishing-Link, gefälschte PDF-Bilder sowie weiteren Text, womit die Glaubwürdigkeit der Nachricht erhöht werden sollte. Ziel des Angriffs war es, Anmeldedaten zu stehlen und Zugang zu den Konten der betroffenen Behördenmitarbeiter zu erlangen.

Phishing-E-Mail, die bei dem Mitarbeiter einging.

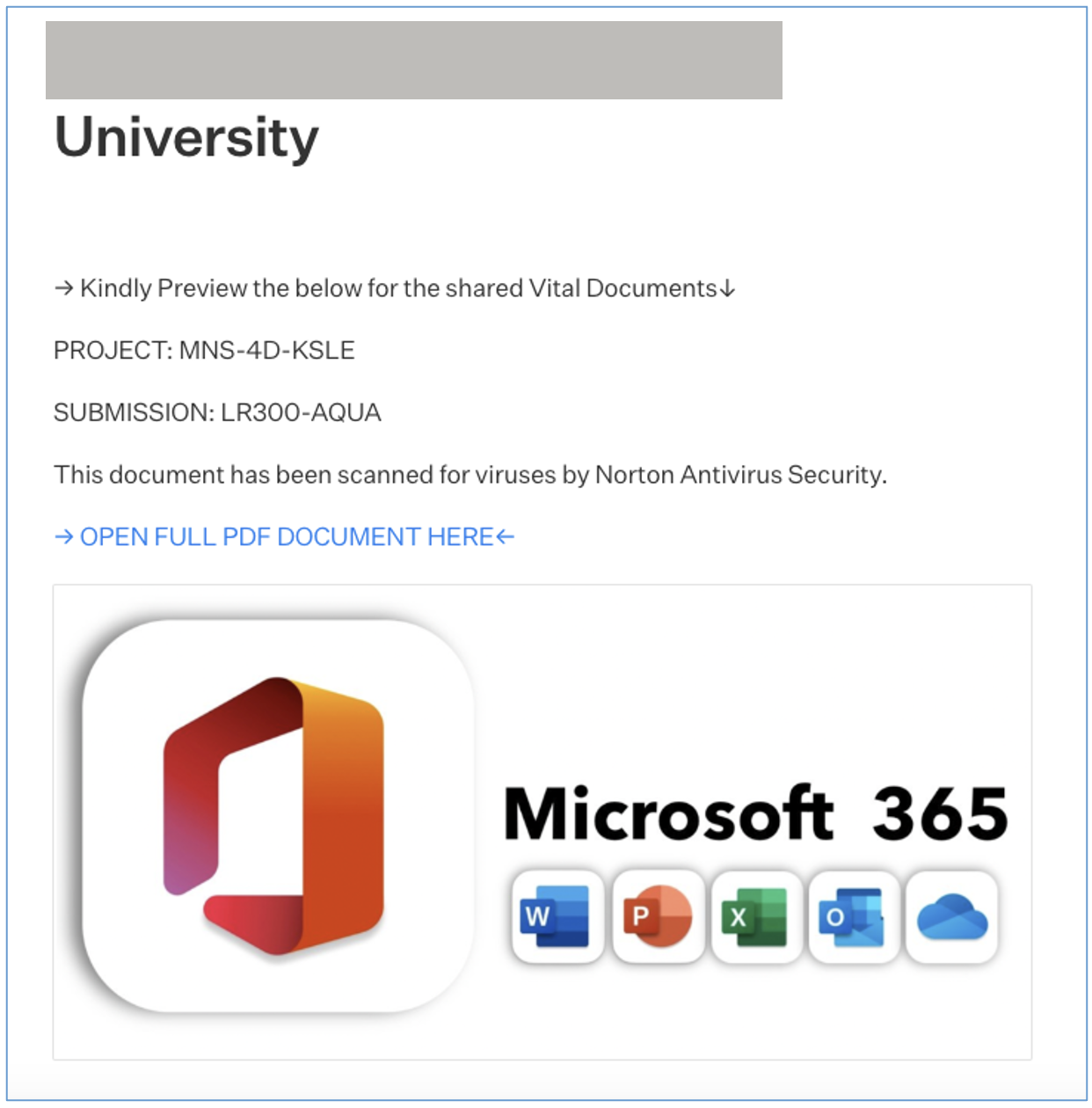

2. Opfer schluckt den Köder: Bei einem Klick auf den schädlichen Link in der Nachricht wäre der Mitarbeiter zunächst auf eine Webseite mit einem zweiten Link weitergeleitet worden. Im Anschluss wäre er aufgefordert worden, sich anzumelden, um „das vollständige PDF-Dokument“ öffnen zu können. Nach der Anmeldung hätten die Kriminellen vollen Zugriff auf die Anmeldedaten des Mitarbeiters, sein Konto und die darin enthaltenen vertraulichen Daten erhalten.

In beiden Fällen ahmten die schädlichen URLs vertrauenswürdige Marken wie Microsoft nach, damit der Mitarbeiter keinen Verdacht schöpft.

Phishing-Website mit getarnter Anmelde-Aufforderung.

Die Erkennung: Wie konnte Proofpoint den Angriff erkennen?

Obwohl die Behörde über ein angeblich KI-gestütztes Sicherheitstool verfügte, gelangte die Phishing-E-Mail unerkannt in den Posteingang.

Im Rahmen der Sicherheitsbewertung gelang es Proofpoint jedoch, die E-Mail mithilfe der umfassenden KI-Erkennungslösung Proofpoint Nexus zu erkennen. Dank der frühzeitigen Erkennung konnten wir zudem das Sicherheitsteam informieren, das die Bedrohung entfernte und behob.

Von Proofpoint erkannte Attributionen in der als schädlich eingestuften Nachricht.

Die Proofpoint Nexus-Algorithmen stoppen Phishing-Bedrohungen mit einer Kombination aus zahlreichen Indikatoren und Analysemethoden. Die hohe Zahl an Erkennungsindikatoren macht unsere Lösung äußerst zuverlässig. Zudem ist die False-Positive-Rate sehr gering: Auf 19 Millionen Nachrichten entfällt weniger als eine fälschlicherweise als schädlich erkannte Nachricht. Folgende Funktionen kommen bei unserer Analyse vor der E-Mail-Zustellung zum Einsatz:

- Verhaltensbasierte Erkennung zur Verarbeitung von Beziehungen und ungewöhnlichen Sendemustern

- Semantische Analyse zum Verstehen der Absicht und des Kontexts normaler Kommunikation

- URL-Sandbox-Analysen zur Analyse von Links vor der E-Mail-Zustellung

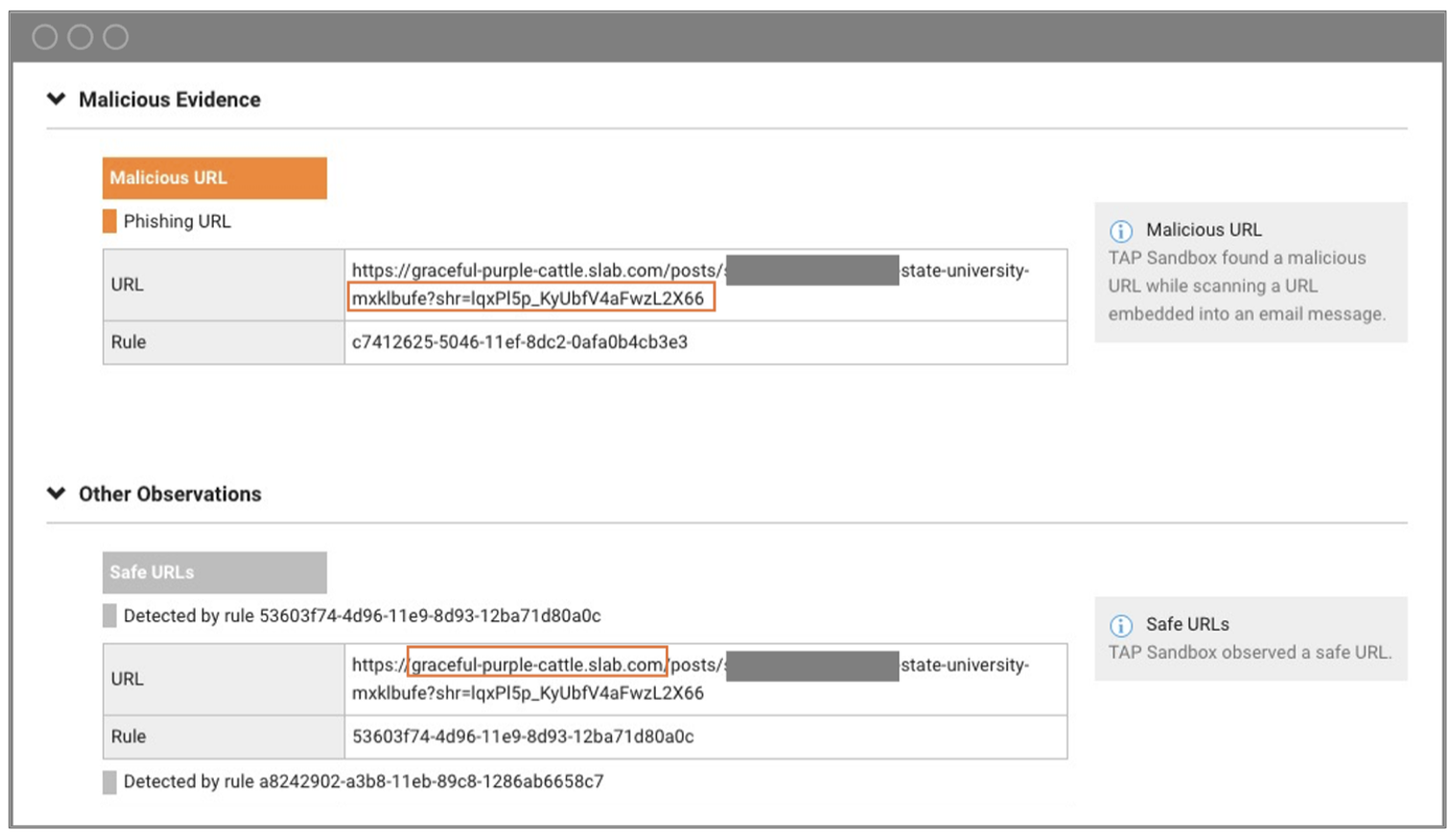

In diesem Fall hat unsere URL-Erkennung wesentlich zur Identifizierung des Phishing-Angriffs vor der Zustellung beigetragen. Bei der Sandbox-Analyse werden im Rahmen der URL-zu-URL-Analyse (U2U) alle URLs der schädlichen Links in der E-Mail und auf der darauffolgenden gehosteten Website analysiert. Diese Funktion ist derzeit nur bei Proofpoint verfügbar und verhindert die Zustellung schädlicher Nachrichten, sodass keine Analysen nach der Zustellung mehr erforderlich sind.

Wie Sie unten sehen, hat die Sandbox-Analyse die bekannte Datei-Hoster-Domain als sicher und die schädliche Website als Phishing eingestuft. Bemerkenswert ist, dass wir bei den im BCC-Feld eingetragenen Empfängern ein ungewöhnliches Absenderverhalten feststellen konnten, obwohl die Kommunikationspartner häufig Dokumente austauschten.

Zusammenfassung der von Proofpoint über die Sandbox-Analyse erkannten Indikatoren, die zur Einstufung der URL als Bedrohung führten.

Die Behebung: Welche Erkenntnisse lassen sich daraus ziehen?

Um Ihr Unternehmen vor Phishing-Bedrohungen wie der oben beschriebenen zu schützen, sollten Sie folgende Maßnahmen ergreifen:

- URL-Analysen vor der Zustellung: Das Klicken auf Links in E-Mails geschieht in Sekundenschnelle. Untersuchungen von Proofpoint zeigen, dass der Klick in einem von sieben Fällen weniger als 60 Sekunden nach Zustellung der Nachricht erfolgt. Da sich Phishing-Angriffe ständig weiterentwickeln, müssen Sicherheitstools nicht nur die Reputation berücksichtigen, sondern auch verdächtige Links analysieren, bevor sie zu einer Gefahr werden.

- Schulung von Mitarbeitern: Wenn Phishing-Nachrichten die Sicherheitskontrollen überwinden, werden Mitarbeiter, Partner und Lieferanten zu einer unverzichtbaren Verteidigungslinie. Als Unternehmen haben Sie keine Kontrolle darüber, was in der Umgebung Ihrer Lieferanten passiert. Umso wichtiger ist es, die eigenen Anwender darin zu schulen, Phishing aus vertrauenswürdigen Quellen zu erkennen und zu melden.

- Investition in zusätzlichen Lieferkettenschutz: Kompromittierte E-Mail-Konten von Lieferanten werden mit hoher Wahrscheinlichkeit für Nachahmerangriffe missbraucht. Mit Proofpoint Supplier Threat Protection können Sie diese Hochrisiko-Anbieter schneller identifizieren.

- Implementierung von Schutzfunktionen zum Klickzeitpunkt: Im vorliegenden Beispiel nutzte das betroffene Unternehmen Warnhinweise in E-Mails, um Anwender auf mögliche Gefahren aufmerksam zu machen. Darüber hinaus ist auch die Multifaktor-Authentifizierung (MFA) eine der üblichen empfohlenen Vorgehensweisen, die jedoch keine absolute Sicherheit bietet. Wenn diese Maßnahmen umgangen werden, kann Ihnen eine gute Cloud-Sicherheitsplattform dabei helfen, Kontoübernahmeversuche zu erkennen, nicht autorisierten Zugriff zu verhindern und dadurch Datenkompromittierungen zu vermeiden.

Proofpoint bietet personenzentrierten Schutz

In diesem Beispiel eines komplexen Angriffs mit Anmeldedaten-Phishing versuchten die Angreifer, in eine staatliche Behörde einzudringen und sich Zugang zu den Konten und vertraulichen Daten der Mitarbeiter zu verschaffen. Wäre der Angriff erfolgreich gewesen, hätte dies zu einer erheblichen Datenschutzverletzung, hohen finanziellen Verlusten, weiteren kompromittierten Konten und vielem mehr führen können. Die personenzentrierten Sicherheitsfunktionen von Proofpoint konnten die Bedrohung jedoch erkennen und Schaden abwenden.

Unsere kontinuierlichen End-to-End-Erkennungsfunktionen haben die Mitarbeiter des Kunden geschützt und dem Sicherheitsteam eine effektivere Reaktion ermöglicht. Die Erkennung des Angriffs und die Abwehrmaßnahmen waren nur durch den Einsatz von hochentwickelten Lösungen wie Proofpoint Nexus möglich. Durch die verhaltensbasierte KI und die URL-Sandbox-Analysen vor der Zustellung haben wir den Angriff frühzeitig erkannt und die vertraulichen Daten des Unternehmens geschützt.

Proofpoint nutzt Methoden, die über native und API-basierte E-Mail-Sicherheitsfunktionen hinausgehen und verhindern, dass Ihre Mitarbeiter und Ihr Unternehmen ins Visier genommen werden. Weitere Informationen darüber, wie Sie Vendor Email Compromise und hochentwickelte Phishing-Angriffe stoppen können, finden Sie in der Kurzvorstellung zu Proofpoint Threat Protection.

Lesen Sie unsere Reihe „Cybersecurity Stop of the Month“

Wenn Sie mehr darüber erfahren möchten, wie Proofpoint hochentwickelte Angriffe stoppt, lesen Sie die anderen Blog-Beiträge aus dieser Reihe:

- Erkennen von BEC- und Supply-Chain-Angriffen (Juni 2023)

- Was ist EvilProxy und wie schützen Sie sich? (Juli 2023)

- Erkennen und Analysieren von SocGholish-Angriffen (August 2023)

- Verhindern von Phishing mit digitalen Signaturen (September 2023)

- QR-Code-Betrug und Phishing (Oktober 2023)

- Ablauf von Angriffen übers Telefon (November 2023)

- Verhaltensbasierte KI zum Stoppen von Umleitung von Gehaltszahlungen (Dezember 2023)

- Manipulieren der Multifaktor-Authentifizierung (Januar 2024)

- Verhindern von Supply-Chain-Angriffen (Februar 2024)

- Erkennen mehrschichtiger Angriffe mit schädlichen QR-Codes (März 2024)

- Vereiteln von Angriffen mit speziell erstellten schädlichen Anwendungen (April 2024)

- Nachahmerangriffe mit Lieferketten als Ziel (Mai 2024)

- Angriffe durch Nachahmung des CEOs (Juni 2024)

- DarkGate-Malware-Angriffen das Wasser abgraben (Juli 2024)

- Anmeldedaten-Phishing-Angriff auf Anwenderstandort-Daten (August 2024)

- Schutz vor Anbieter-Nachahmungsbetrug (September 2024)

- SocGholish hält die Gesundheitsbranche in Atem (Oktober 2024)