En nuestra serie de blogs “Neutralización de ciberseguridad del mes”, analizamos las tácticas en constante evolución de los ciberdelincuentes actuales y vemos cómo Proofpoint ayuda a las empresas a reforzar sus defensas del correo electrónico para proteger a las personas frente a las amenazas emergentes.

En 2024 se observó un aumento importante de los ataques de phishing, con un crecimiento de casi el 60 % en un año. Los expertos señalan que estos ataques no solo están aumentando en volumen, sino también en sofisticación. La evolución del panorama de las amenazas, impulsado por los avances en la IA generativa y las tácticas de ingeniería social, está permitiendo a los ciberdelincuentes llevar a cabo ataques más personalizados y avanzados, cada vez más difíciles de detectar.

Cada día se envía una media de 4000 millones de mensajes de correo electrónico de phishing en todo el mundo. El creciente índice de éxito de estos ataques ha provocado cuantiosas pérdidas económicas a las empresas. Para finales de año, los costes previstos en todo el mundo podrían alcanzar los 250 000 millones de dólares. Aunque sectores como las finanzas y los seguros han sido los más afectados, con más del 27 % de todos los ataques de phishing, la tecnología, la atención sanitaria y la educación también son objetivos importantes.

Hoy vamos a echar un vistazo a un tipo de ataque de phishing especialmente difícil de detectar, conocido como phishing de Dropbox.

Contexto

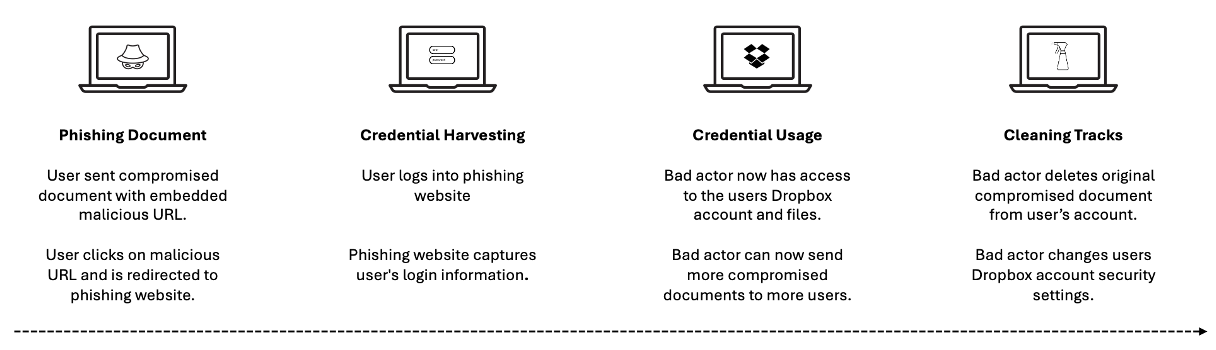

Las estafas de phishing de Dropbox se han vuelto cada vez más sofisticadas en los últimos años. Por lo general, funcionan del siguiente modo:

Etapas de una estafa de phishing de Dropbox

Los ataques de phishing que utilizan la arquitectura legítima de Dropbox son difíciles de identificar por varias razones, entre ellas:

- Uso indebido de un servicio legítimo. Un ciberdelincuente sube un documento comprometido (por ejemplo, un archivo PDF que contiene una URL maliciosa) y lo envía directamente a través de Dropbox. Como la amenaza se envía a través de un servicio legítimo, puede eludir eficazmente los mecanismos de protección del correo electrónico de una empresa.

- Pretexting por correo electrónico. El correo electrónico de phishing que lanza el ataque puede ser muy convincente. Los ciberdelincuentes suelen utilizar pretextos realistas, como “Se le ha invitado a ver un archivo” o “Se ha compartido un archivo con usted”, que son muy similares a las notificaciones auténticas de Dropbox.

- Confianza en la marca. Dropbox es un servicio de confianza que se utiliza con frecuencia para compartir archivos. Si los usuarios inician sesión regularmente en Dropbox para acceder a los archivos compartidos, será menos probable que comprueben el aviso de inicio de sesión, especialmente si están acostumbrados a recibir invitaciones para compartir archivos.

Este tipo de ataque es muy sigiloso y especialmente capaz de burlar los sistemas de defensa. Los ciberdelincuentes pueden lanzar y compartir cualquier tipo de ataque a través de Dropbox, incluidos ransomware y malware.

La situación

En este ataque reciente, un ciberdelincuente utilizó la infraestructura legítima de Dropbox para enviar un enlace a un documento malicioso al que solo podía acceder el destinatario. El objetivo era una organización sin ánimo de lucro de Nueva Inglaterra que posee y gestiona más de 12 000 viviendas y 102 propiedades en 11 estados norteamericanos.

La seguridad del correo electrónico en esta organización la proporcionaba Microsoft 365 E3 y una herramienta complementaria basada en API. Desgraciadamente, ninguna de estas soluciones detectó, bloqueó o neutralizó este ataque avanzado de phishing, dejando a la organización vulnerable a un posible ciberataque o al compromiso de sus datos.

La amenaza: ¿cómo se produjo el ataque?

Veamos cómo se desarrolló el ataque:

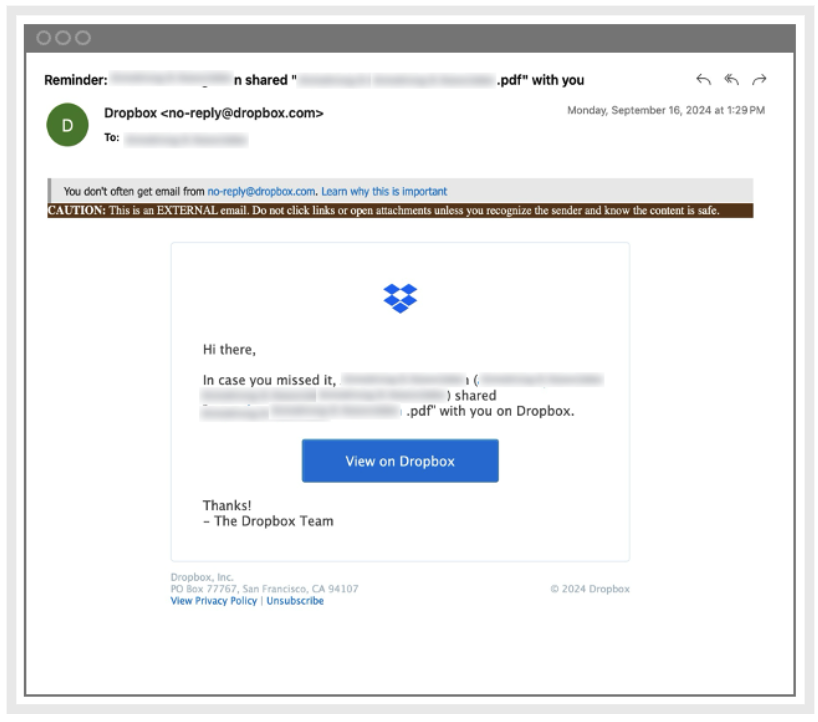

1. Mensaje legítimo de Dropbox. Un ciberdelincuente se dirigió a los empleados con un archivo PDF compartido, al que solo podían acceder los destinatarios del mensaje. El mensaje de inicio de sesión era legítimo y había sido enviado por el servicio real de Dropbox.

Mensaje legítimo de Dropbox recibido por el usuario

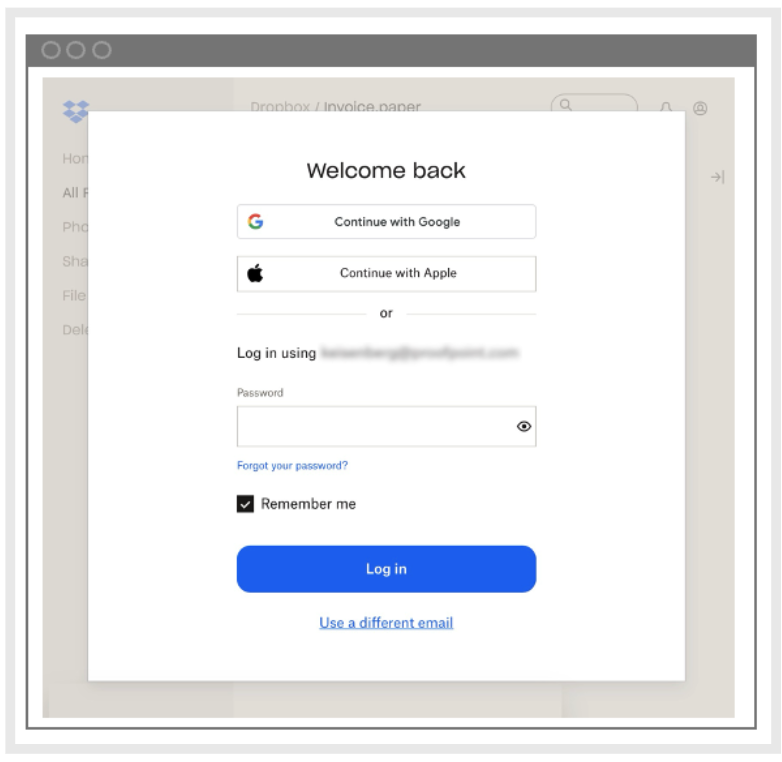

2. Ventana de inicio de sesión de Dropbox legítima. Para ver el PDF compartido, los empleados tenían que hacer clic en el botón “View in Dropbox” (Ver en Dropbox). Si hubieran hecho clic en el enlace, se les habría pedido que iniciaran sesión y se autenticaran con el servicio de Dropbox. La ventana de inicio de sesión y los mensajes de autenticación eran válidos, ya que los enviaba Dropbox.

Página de inicio de sesión de Dropbox legítima para acceder al archivo compartido

3. Página de phishing de Dropbox. Una vez autenticados, los usuarios habrían abierto un archivo PDF compartido que contenía una URL maliciosa. Al hacer clic en esta URL, se les redirigía automáticamente a una página de phishing. En la página, se les habría pedido que iniciaran sesión y se autentificaran de nuevo. Este sitio de redirección está controlado por el ciberdelincuente y se utiliza para robar sus datos de acceso.

La detección: ¿cómo identificó Proofpoint este ataque?

Estos ataques de phishing en varios frentes son difíciles de detectar y casi imposibles de identificar para los usuarios. Los motivos son los siguientes:

- Las amenazas proceden de remitentes reales con cuentas legítimas de Dropbox que han sido comprometidas.

- Las amenazas proceden de usuarios que ya tienen una relación con el destinatario.

- Las URL y plantillas de Dropbox son conocidas, fiables y se comparten con regularidad.

- La URL maliciosa incrustada en el documento compartido se oculta tras la autenticación de Dropbox.

Proofpoint ha observado numerosos ataques de phishing contra Dropbox que han escapado a otras herramientas de protección del correo electrónico. Cuando Proofpoint detectó y bloqueó esta amenaza, estábamos realizando una evaluación de riesgos con este cliente, y nuestra herramienta se desplegó detrás de la solución de Microsoft y de otra herramienta de detección posterior a la entrega exclusiva para API. Cabe señalar que otras organizaciones, como esta, han informado de que sus herramientas de detección después de la entrega basadas únicamente en API han tenido dificultades para identificar y bloquear este tipo de ataques.

A diferencia de la solución de Proofpoint basada en API, otras herramientas basadas en API carecen de funciones de inteligencia de amenazas y de análisis en entorno aislado (sandbox) de URL. En general, solo buscan anomalías de comportamiento, no contenido malicioso. Por tanto, son incapaces de detectar estos ataques tan sigilosos, que utilizan indebidamente aplicaciones legítimas en la nube y cuentas comprometidas. Esto da a los equipos de TI y de seguridad la falsa impresión de que estas amenazas serán identificadas por las herramientas existentes. Peor aún, estas amenazas suelen clasificarse como mensajes legítimos.

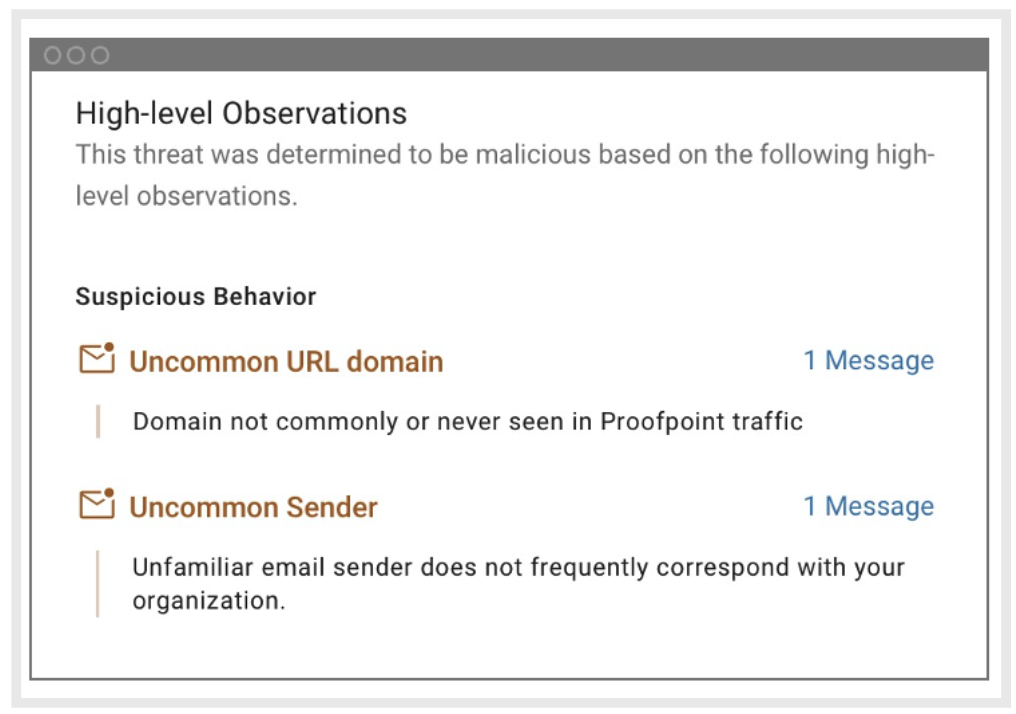

Proofpoint combina técnicas de aprendizaje automático y de IA basada en el comportamiento constantemente actualizadas con inteligencia de amenazas de vanguardia y análisis en entorno aislado (sandbox) avanzado para detectar este tipo de ataques sofisticados. En este caso concreto, utilizamos una combinación de indicios de comportamiento dentro de nuestro entorno aislado, analizamos los indicadores a nivel de mensaje y realizamos un análisis de contenido malicioso. Detectamos y bloqueamos este ataque inyectando las siguientes señales en nuestro análisis en entorno aislado de URL:

- Volumen de mensajes compartidos por la misma cuenta

- Análisis del remitente más la dirección de correo electrónico del remitente

- Presencia de una URL de Dropbox

- Detección avanzada de URL maliciosas compartidas

- Detección optimizada de documentos enviados desde distintas URL y por distintos remitentes.

- Análisis de los encabezados de los mensajes en busca de indicadores maliciosos, como una falta de coincidencia en el campo de dirección de respuesta.

- Existencia de otros mensajes maliciosos con características similares

Proofpoint detectó y bloqueó este ataque porque analizamos el correo electrónico sospechoso utilizando indicadores de comportamiento optimizados por IA. También analizamos las URL incrustadas en busca de contenido malicioso. En última instancia, ofrecemos a los equipos informáticos y de seguridad un mayor nivel de confianza a la hora de detectar y bloquear este tipo de amenazas avanzadas por correo electrónico.

Resumen de los indicios utilizados por Proofpoint para identificar el mensaje como una amenaza

La corrección: lecciones aprendidas

Estas son nuestras recomendaciones para ayudarle a protegerse contra los ataques de phishing de Dropbox:

- Analice las URL para determinar si son maliciosas. Opte por una solución que no solo analice los mensajes sospechosos, sino también las URL en busca de contenido malicioso. Para ser eficaz, esta solución debe admitir análisis de contenidos estáticos y dinámicos, aprendizaje automático y algoritmos heurísticos entrenados en modelos de datos de URL legítimas y maliciosas conocidas.

- Detecte las amenazas antes de la entrega. Según las investigaciones de Proofpoint, una de cada siete veces que se hace clic en enlaces no seguros ocurre antes de que pasen 60 segundos desde que se recibió el mensaje de correo electrónico. Busque una solución que ofrezca retención de los mensajes sospechosos con URL para analizarlos en un entorno aislado (sandbox). Debe usar indicios de comportamiento e inteligencia de amenazas para determinar si el mensaje se debe investigar en más detalle. De esta forma se protege a los usuarios gracias a que se bloquean los mensajes maliciosos antes de que se entreguen.

- Informe a sus empleados. Los programas de formación pueden ayudar a los usuarios a identificar intentos sofisticados de phishing y reaccionar adecuadamente. Mejor formados y más conscientes del problema, es menos probable que caigan en la trampa del phishing. Esto reduce el riesgo de que sus datos de acceso (y, por tanto, los de su empresa) se vean comprometidos. Considere la posibilidad de organizar simulaciones periódicas de phishing y proporcionar información a los empleados para mejorar su comportamiento y concienciación.

Proofpoint ofrece protección centrada en las personas

El fuerte aumento de los ataques sofisticados de phishing es un claro recordatorio del dinamismo del panorama de amenazas. Por eso debe permanecer alerta y tomar medidas proactivas para proteger mejor a su personal y su empresa.

Proofpoint ofrece una solución completa lo que detecta y analiza constantemente las amenazas nuevas y conocidas a lo largo de todo el ciclo de vida de entrega del correo electrónico. A diferencia de los productos de seguridad del correo electrónico tradicionales y los productos aislados basados exclusivamente en API, Proofpoint Threat Protection ofrece una solución impulsada por IA que detecta el 99,99 % de las amenazas antes de la entrega, después de la entrega y en el momento de hacer clic. Con Proofpoint, puede conseguir protección integral frente a amenazas antes de que lleguen a las bandejas de entrada de los usuarios, de manera que pueda proteger mejor a sus empleados y su empresa.

Para descubrir cómo protegerse frente a amenazas del correo electrónico en constante evolución, lea el resumen de la solución Proofpoint Threat Protection.

Consulte nuestra serie “Neutralización de ciberseguridad del mes”

Para saber más sobre cómo Proofpoint bloquea los ataques avanzados, consulte nuestros artículos anteriores de esta serie:

- Detección de ataques BEC y a la cadena de suministro (junio de 2023)

- Protección contra el toolkit de herramientas de phishing EvilProxy y la usurpación de cuentas cloud (julio de 2023)

- Detección y análisis de un ataque de SocGholish (agosto de 2023)

- Prevención del phishing de firma electrónica (septiembre de 2023)

- Estafas y phishing mediante códigos QR (octubre de 2023)

- Secuencia de ataques por teléfono (noviembre de 2023)

- Uso de IA basada en el comportamiento para contrarrestar la redirección de nóminas (diciembre de 2023)

- Manipulación de la autenticación multifactor (enero de 2024)

- Prevención del compromiso de la cadena de suministro (febrero de 2024)

- Detección de ataques multicapa mediante códigos QR (marzo de 2024)

- Neutralización de ataques mediante la creación de aplicaciones maliciosas (abril de 2024)

- Ataques de suplantación de la cadena de suministro (mayo de 2024)

- Ataques de suplantación de la identidad del CEO (junio de 2024)

- Contrarrestar los ataques de malware DarkGate desde la playa (julio de 2024)

- Ataque de phishing de credenciales para obtener datos de ubicación del usuario (agosto de 2024)

- Prevención de estafas de suplantación de la identidad de proveedores (septiembre de 2024)

- Cuando el malware SocGholish mantuvo atemorizado al sector sanitario (octubre de 2024)

- Prevención de estafas BEC en el sector público (noviembre de 2024)