En nuestra serie de blogs ”Neutralización de ciberseguridad del mes”, analizamos las tácticas en constante evolución de los ciberdelincuentes actuales. También se explica cómo Proofpoint ayuda a las empresas a reforzar sus defensas del correo electrónico para proteger a las personas frente a las amenazas emergentes.

La interconexión de los ecosistemas empresariales actuales los convierte en objetivos principales de los ciberataques contra las cadenas de suministro digitales. Dentro de estas cadenas de suministro, el correo electrónico sigue siendo el principal vector de acceso a las personas, y presenta un riesgo importante. Según nuestra investigación, más del 80 % de los clientes de Proofpoint sufren un ataque por correo electrónico al mes procedente de un proveedor o proveedor de servicios de confianza. Y estos ataques pueden salir muy caros. Según el informe IBM Cost of a Data Breach, la pérdida financiera media de un compromiso de datos que afecte a la cadena de suministro puede alcanzar los 4,8 millones de dólares.

A diferencia de las herramientas nativas de protección del correo electrónico basadas en API, Proofpoint bloquea regularmente estos ataques selectivos antes incluso de que lleguen a las bandejas de entrada de los empleados. Si ha estado siguiendo esta serie, habrá visto en artículos anteriores que hemos cubierto muchos tipos diferentes de ataques a la cadena de suministro. En concreto, explicamos cómo los ciberdelincuentes han atacado los sectores de los servicios jurídicos, la fabricación, la aviación y otros utilizando sofisticadas técnicas de robo de identidad y de compromiso del correo electrónico de los proveedores.

Hoy vamos a analizar un ataque de phishing a una organización del sector público, oculto en un fax electrónico (eFax).

Contexto

En este ejemplo, los ciberdelincuentes llevaron a cabo un ataque utilizando una técnica conocida como compromiso del correo electrónico de proveedores. En este tipo de ataque, un ciberdelincuente se hace con el control de la cuenta de correo electrónico de un partner comercial más pequeño y la explota con fines maliciosos, en lugar de atacar a una empresa más grande con mejor seguridad. Esta táctica puede ser muy eficaz. Los ciberdelincuentes saben que las grandes empresas suelen disponer de más recursos, presupuestos más elevados y defensas de ciberseguridad más maduras para frustrar sus planes.

Cuando esta táctica se combina con el phishing de credenciales, los ciberdelincuentes son capaces de atraer incluso a los usuarios más astutos. De hecho, los estudios realizados por Proofpoint revelan que los empleados tienen tres veces más probabilidades de hacer clic en un enlace de phishing cuando procede de un partner de confianza. Una de las razones es que existe una relación de confianza inherente entre el remitente y el destinatario de los mensajes. Otra razón es que los ciberdelincuentes a veces utilizan servicios de alojamiento de archivos legítimos y sitios de inicio de sesión falsos pero muy convincentes para imitar a marcas conocidas.

La situación

Proofpoint detectó hace poco esta combinación especialmente eficaz de amenazas durante el proceso de evaluación inicial de un cliente. La amenaza comenzó cuando un ciberdelincuente se hizo con el control de la cuenta de correo electrónico de un profesor de marketing de una universidad pública. Con este acceso, el atacante envió un enlace de phishing (que resultó ser un eFax) a la dirección de correo electrónico de un empleado de un organismo público con el que el profesor de marketing ya se había comunicado. Como el empleado en cuestión era un contacto conocido para el sistema de correo electrónico del profesor, el ciberdelincuente pudo saltarse numerosas capas de seguridad diseñadas para identificar este tipo de amenazas.

Como ocurre con muchos ataques de compromiso del correo electrónico de proveedores, la amenaza era específica, muy dirigida y exclusiva del remitente. Dado que Proofpoint tiene una amplia visibilidad e información global sobre el correo electrónico, detectamos que el mismo enlace de phishing se había enviado a no menos de otras 40 cuentas de todo el mundo.

Cabe señalar que el enlace de phishing estaba alojado en un sitio legítimo y conocido de intercambio de archivos. Por esta razón, no fue detectado por la herramienta nativa de protección de correo electrónico de Microsoft 365, que no tiene capacidades completas de análisis en entorno aislado (sandbox) de URL. Además, debido a la extensa naturaleza de esta cadena de ataque, la amenaza tampoco fue identificada por una herramienta de seguridad basada en API después de que fuera entregada.

Afortunadamente, Proofpoint detecta y bloquea los mensajes de phishing antes de que lleguen a las bandejas de entrada de los usuarios. Si este cliente hubiera utilizado Proofpoint, sus empleados nunca habrían estado expuestos a este riesgo de usurpación de cuentas.

La amenaza: ¿cómo se produjo el ataque?

A continuación incluimos un análisis del ataque.

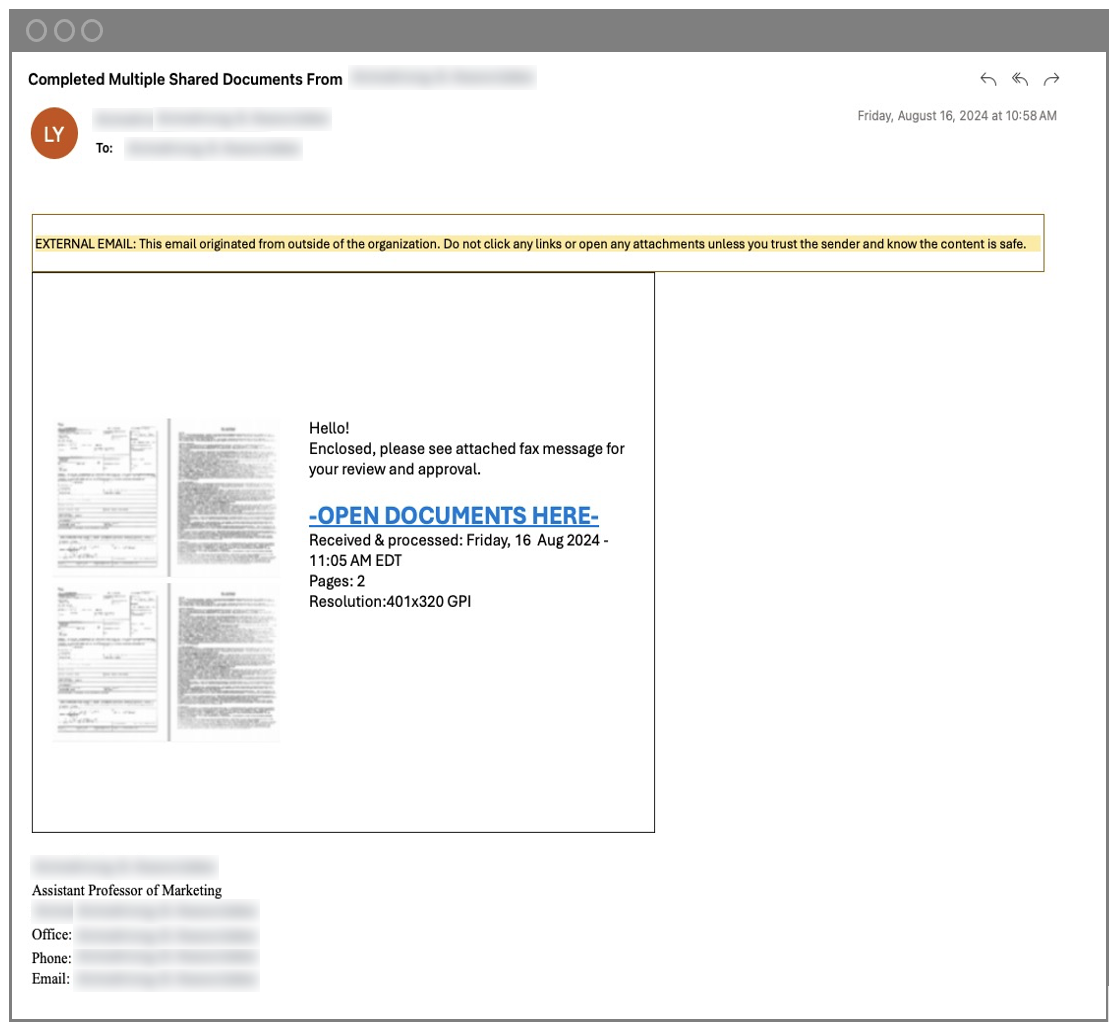

1. Preparación del señuelo. Para tender la trampa, el ciberdelincuente creó un mensaje muy bien diseñado parecido a una notificación de eFax, enviado por un remitente externo en nombre del profesor de marketing de la universidad. Todas las personas objeto de este ataque tenían copias invisibles del mensaje.

El mensaje contenía un enlace de phishing, así como imágenes de un PDF falso y detalles contextuales. Estos detalles hacían que el mensaje fuera aún más verosímil y susceptible de engañar a su objetivo. El objetivo del ciberdelincuente era hacerse con los datos de acceso a las cuentas de los empleados del sector público de la víctima.

Mensaje de phishing recibido por el empleado

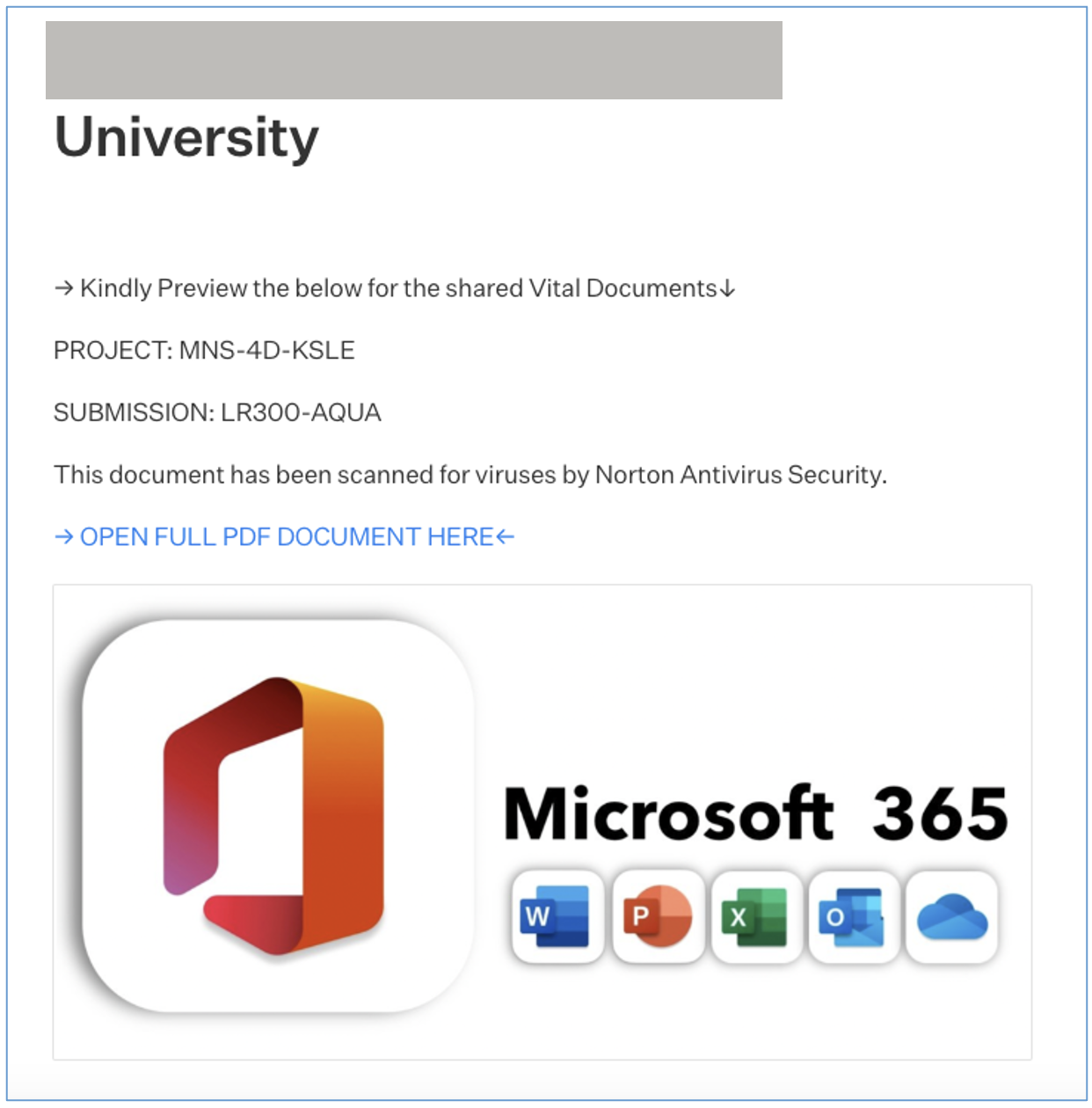

2. Morder el anzuelo. Si el empleado hubiera hecho clic en el enlace malicioso, habría sido dirigido a una página web alojada que contenía otro enlace. En este punto, se les pedirá que inicien sesión para abrir el “documento PDF completo”. Una vez establecida la conexión, el ciberdelincuente habría tenido acceso ilimitado a los datos de acceso, la cuenta y los datos confidenciales del empleado.

Las dos URL maliciosas suplantaban marcas conocidas, incluida Microsoft, para convencer al objetivo de su legitimidad.

Sitio de phishing con solicitud de inicio de sesión falsa

Detección: ¿cómo identificó Proofpoint este ataque?

Aunque el organismo público dispone de una herramienta de seguridad supuestamente optimizada mediante IA, el correo electrónico de phishing no se bloqueó y acabó en la bandeja de entrada del destinatario sin ser detectado.

Sin embargo, Proofpoint identificó el correo electrónico malicioso durante una evaluación realizada con Proofpoint Nexus, nuestra pila de detección basada en IA. Gracias a esta detección temprana, pudimos notificar al equipo de seguridad, que pudo eliminar la amenaza y tomar las medidas correctoras necesarias.

Atribuciones de Proofpoint al mensaje identificado como malicioso

Los algoritmos de Proofpoint Nexus combina una amplia gama de señales y tipos de análisis para bloquear las amenazas de phishing. Al utilizar un gran número de puntos de detección, Nexus ofrece un nivel de precisión extremadamente elevado. Nuestra tasa de falsos positivos es muy baja: menos de un falso positivo identificado por cada 19 millones de mensajes. Nuestro análisis ofrece las siguientes funciones antes de la entrega:

- Detección de comportamientos para procesar relaciones y patrones de envío inusuales.

- Análisis semántico para comprender la intención y el contexto de conversaciones típicas.

- Análisis en entorno aislado de URL para analizar los enlaces antes de entregar el mensaje.

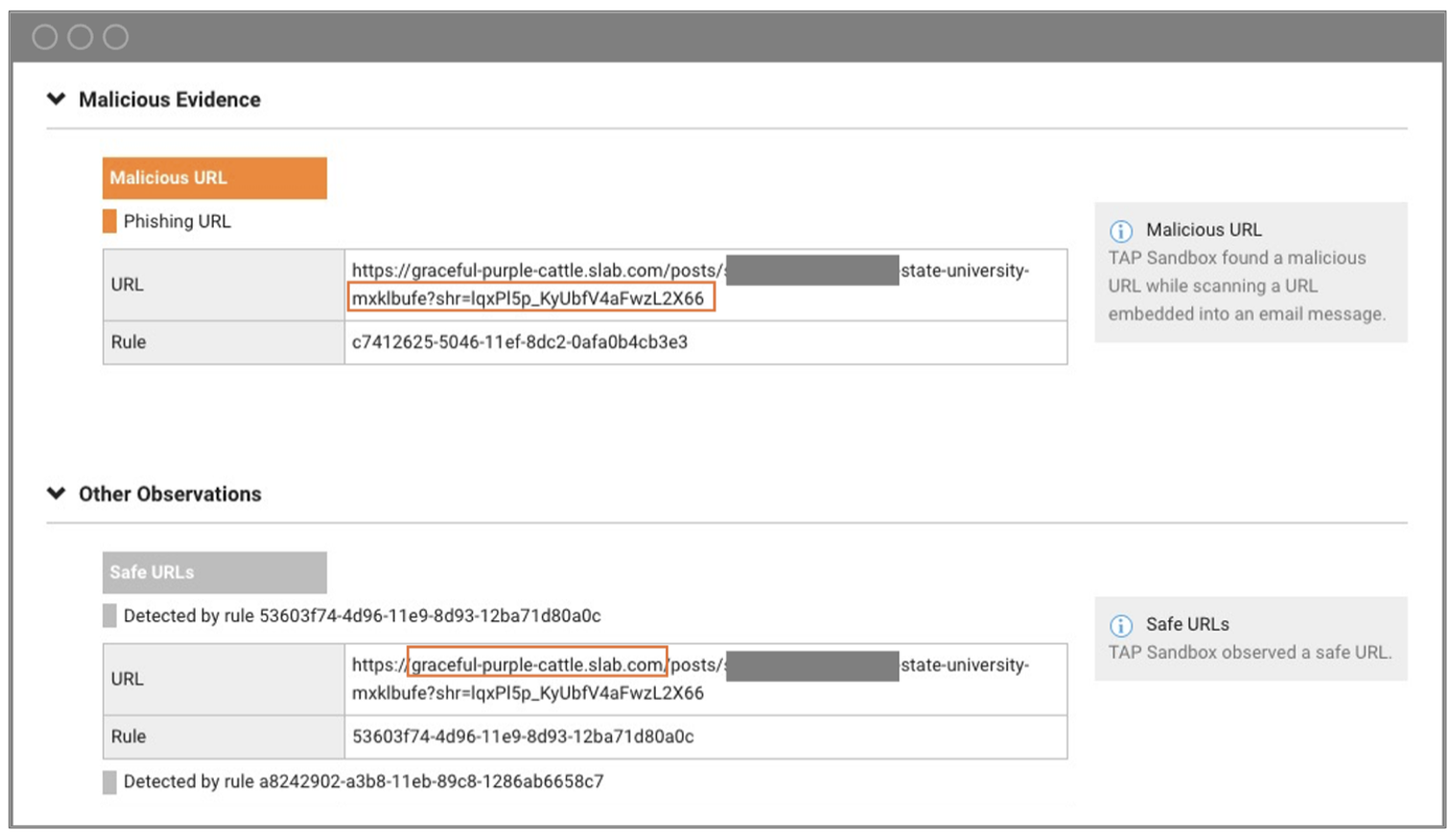

En este caso, nuestra detección previa al envío fue fundamental para identificar el intento de phishing. El análisis en entorno aislado incluso el análisis URL-to-URL (U2U) que rastrea el enlace malicioso en el cuerpo del mensaje a través del enlace adicional en la página web alojada. Este análisis es una función exclusiva de Proofpoint, se realiza antes de la entrega y evita que los mensajes lleguen a la bandeja de entrada, haciendo innecesario el análisis posterior a la entrega.

A continuación puede ver los resultados del análisis en entorno aislado de Proofpoint que indican que la página web asociada a la URL del mensaje es un sitio de phishing, y que el propio dominio del servicio de alojamiento de archivos es seguro. Cabe señalar que, aunque estos partners suelen compartir documentación, Proofpoint también fue capaz de identificar comportamientos de envío inusuales en los destinatarios de copias de carbón oculta (CCO).

Resumen de los indicios usados por Proofpoint para aislar en entorno aislado la URL maliciosa

Corrección: lecciones aprendidas

Para protegerte de ataques de phishing como el descrito en este artículo, te recomendamos que sigas los siguientes pasos:

- Aplique el análisis de URL antes de la entrega. Solo se tarda un segundo en hacer clic en un elemento malicioso de un mensaje de correo electrónico. Según la investigación sobre amenazas de Proofpoint, uno de cada siete clics se produce en los 60 segundos siguientes a la entrega de un mensaje. A medida que evoluciona el phishing, las herramientas de seguridad deben ir más allá de la reputación y analizar rigurosamente los enlaces sospechosos antes de que supongan un riesgo una vez que llegan a las bandejas de entrada de los usuarios.

- Informe a sus empleados. Cuando los mensajes de phishing eluden los controles de seguridad, los empleados, partners y proveedores son una defensa especialmente importante. Aunque es imposible controlar lo que ocurre en el entorno de un proveedor, es esencial formar a sus propios usuarios para que reconozcan y denuncien el phishing que se envía desde fuentes de confianza.

- Invierta en una protección adicional de la cadena de suministro. Las cuentas de correo electrónico de proveedores comprometidas son especialmente susceptibles de ser explotadas en ataques de suplantación de la identidad. Puede identificar a estos partners de alto riesgo de forma más rápida y proactiva con Proofpoint Supplier Threat Protection.

- Implemente protecciones al hacer clic. En este ejemplo, la organización objetivo utilizó avisos sobre correos electrónicos sospechosos, que son importantes para notificar a los usuarios de un posible peligro. La autenticación multifactor (MFA) también es una buena práctica estándar, aunque no sea infalible. Cuando se elude esta medida, una plataforma de seguridad en la nube eficaz puede identificar las usurpaciones de cuentas y evitar el acceso no autorizado y las fugas de datos asociado.

Proofpoint ofrece protección centrada en las personas

En este ejemplo de un complejo intento de phishing de credenciales, los ciberdelincuentes intentaron infiltrarse en una organización del sector público y acceder a las cuentas y datos confidenciales de sus empleados. Si el ataque hubiera tenido éxito, podría haber dado lugar a una importante fuga de datos, pérdidas financieras sustanciales, compromiso secundario de cuentas de usuario y muchas otras repercusiones. Afortunadamente, la seguridad centrada en las personas de Proofpoint detectó la amenaza y evitó cualquier daño.

Gracias a métodos de detección continua de extremo a extremo, Proofpoint protegió a los empleados del cliente y permitió al equipo de seguridad intervenir con mayor eficacia. Por eso, Proofpoint utilizó herramientas avanzadas como Proofpoint Nexus con IA basada en el comportamiento y análisis en entorno aislado (sandbox) de URL antes de la entrega, que identificó el ataque rápidamente y preservó los datos sensibles.

Los métodos de Proofpoint van más allá de la funcionalidad de las herramientas de protección del correo electrónico nativas y basadas en API para prevenir los ataques contra sus empleados y a su empresa provoquen daños irreparables. Para saber cómo bloquear el pirateo del correo electrónico de los proveedores y los ataques avanzados de BEC y phishing, descargue el resumen de la solución Proofpoint Threat Protection hoy mismo.

Consulte nuestra serie “Neutralización de ciberseguridad del mes”

Para saber más sobre cómo Proofpoint bloquea los ataques avanzados, consulte nuestros artículos anteriores de esta serie:

- Detección de ataques BEC y a la cadena de suministro (junio de 2023)

- Protección contra el toolkit de herramientas de phishing EvilProxy y la usurpación de cuentas cloud (julio de 2023)

- Detección y análisis de un ataque de SocGholish (agosto de 2023)

- Prevención del phishing de firma electrónica (septiembre de 2023)

- Estafas y phishing mediante códigos QR (octubre de 2023)

- Secuencia de ataques por teléfono (noviembre de 2023)

- Uso de IA basada en el comportamiento para contrarrestar la redirección de nóminas (diciembre de 2023)

- Manipulación de la autenticación multifactor (enero de 2024)

- Prevención del compromiso de la cadena de suministro (febrero de 2024)

- Detección de ataques multicapa mediante códigos QR (marzo de 2024)

- Neutralización de ataques mediante la creación de aplicaciones maliciosas (abril de 2024)

- Ataques de suplantación de la cadena de suministro (mayo de 2024)

- Ataques de suplantación de la identidad del CEO (junio de 2024)

- Contrarrestar los ataques de malware DarkGate desde la playa (julio de 2024)

- Ataque de phishing de credenciales para obtener datos de ubicación del usuario (agosto de 2024)

- Prevención de estafas de suplantación de la identidad de proveedores (septiembre de 2024)

- Cuando el malware SocGholish mantuvo atemorizado al sector sanitario (octubre de 2024)