La série « La neutralisation de cyberattaque du mois » s’intéresse aux tactiques en perpétuelle évolution des cybercriminels d’aujourd’hui. Elle explique également comment Proofpoint aide les entreprises à renforcer leurs défenses de la messagerie pour protéger leurs collaborateurs contre les menaces émergentes.

L’interconnexion des écosystèmes d’entreprise actuels en fait des cibles de choix pour les cyberattaques visant les chaînes logistiques numériques. Au sein de ces chaînes logistiques, la messagerie électronique reste le principal vecteur d’accès aux personnes et pose un risque majeur. Selon nos recherches, plus de 80 % des clients de Proofpoint subissent une attaque par email chaque mois provenant d’un prestataire ou fournisseur de confiance. Or, ces attaques peuvent coûter très cher. Selon le rapport sur le coût d’une violation de données d’IBM, les pertes financières moyennes d’une compromission de données impliquant la chaîne logistique peuvent atteindre 4,8 millions de dollars.

Contrairement aux outils de protection de la messagerie natifs et basés sur API, Proofpoint bloque régulièrement ces attaques extrêmement ciblées avant même qu’elles n’atteignent les boîtes de réception des collaborateurs. Si vous suivez cette série, vous aurez déjà constaté dans des articles précédents que nous avons abordé de nombreux types différents d’attaques de la chaîne logistique. Nous avons notamment expliqué comment des cybercriminels attaquent les secteurs des services juridiques, de la fabrication, de l’aviation et d’autres à l’aide de techniques complexes d’usurpation d’identité et de piratage de la messagerie de fournisseurs.

Aujourd’hui, nous allons étudier une attaque de phishing à l’encontre d’une organisation du secteur public, prenant la forme d’une télécopie électronique (eFax).

Contexte

Dans cet exemple, des cybercriminels ont perpétré leur attaque par le biais d’une technique appelée piratage de la messagerie de fournisseurs. Lors de ce type d’attaque, un cybercriminel prend le contrôle du compte email d’un partenaire commercial de moindre envergure et l’exploite à des fins malveillantes, plutôt que de s’en prendre directement à une entreprise plus grande dont le dispositif de sécurité est plus performant. Cette tactique peut être d’une grande efficacité. Les cybercriminels savent que les grandes entreprises disposent généralement de plus de ressources, de plus gros budgets et de défenses de cybersécurité plus matures pour déjouer leurs plans.

Lorsque cette tactique est associée au phishing d’identifiants de connexion, les cybercriminels sont en mesure de leurrer même les utilisateurs les plus avertis. De fait, des études menées par Proofpoint révèlent que les collaborateurs sont trois fois plus susceptibles de cliquer sur un lien de phishing lorsque celui-ci émane d’un partenaire de confiance. L’une des raisons est qu’il existe un rapport de confiance inhérent entre l’expéditeur et le destinataire des emails échangés. Une autre raison est que les cybercriminels utilisent parfois des services d’hébergement de fichiers légitimes, ainsi que des sites de connexion factices mais très convaincants pour imiter des marques connues.

Le scénario

Proofpoint a récemment détecté cette association de menaces particulièrement efficace lors du processus d’évaluation initial d’un client. Cette attaque a débuté par la prise de contrôle par un cybercriminel du compte de messagerie d’un professeur de marketing d’une université publique. Doté de cet accès, l’attaquant a envoyé un lien de phishing (qui s’est révélé être un eFax) à l’adresse email d’un collaborateur d’un organisme public avec lequel le professeur de marketing avait déjà communiqué. Comme le collaborateur en question était un contact connu pour la messagerie du professeur, le cybercriminel a pu contourner de nombreuses couches de sécurité destinées à identifier de telles menaces.

À l’instar de nombreuses attaques de piratage de la messagerie de fournisseurs, la menace était spécifique, extrêmement ciblée et propre à l’expéditeur. Étant donné que Proofpoint dispose d’une visibilité et d’informations globales et étendues sur la messagerie, nous avons détecté que ce même lien de phishing avait été envoyé à pas moins de 40 autres comptes à travers le monde.

Il convient de noter que le lien de phishing était hébergé par un site de partage de fichiers légitime et bien connu. De ce fait, il n’a pas été détecté par l’outil de protection de la messagerie natif de Microsoft 365, qui ne dispose pas de fonctions complètes de sandboxing d’URL. De plus, à cause de la nature étendue de cette chaîne d’attaque, la menace n’a pas non plus été identifiée par un outil de sécurité basé sur API après sa remise.

Heureusement, Proofpoint détecte et bloque les messages de phishing avant qu’ils n’atteignent la boîte de réception des utilisateurs. Si ce client avait utilisé Proofpoint, ses collaborateurs n’auraient jamais été exposés à ce risque lié à une prise de contrôle de compte.

La menace – Comment l’attaque s’est-elle déroulée ?

Voici une analyse de l’attaque.

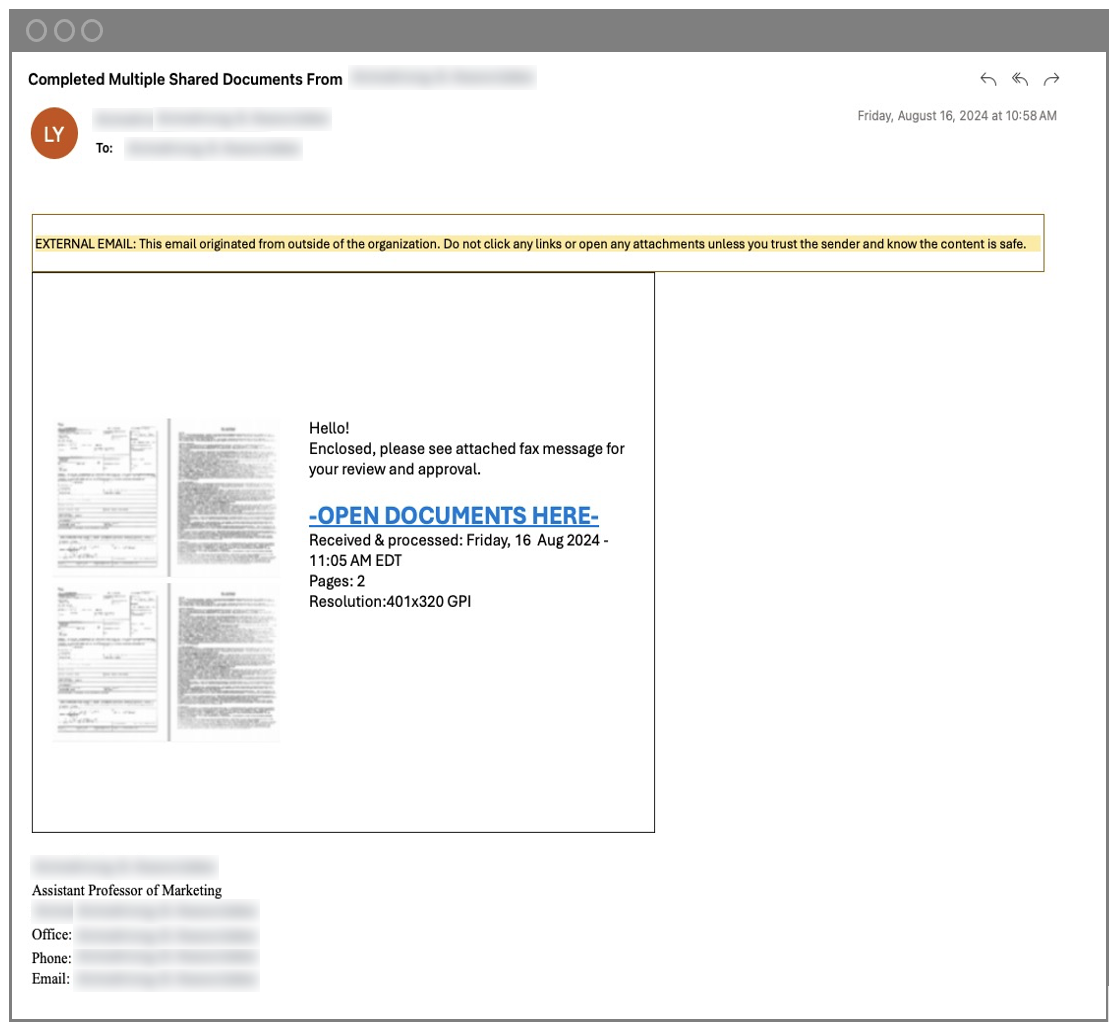

1. Mise en place d’un leurre. Pour poser le piège, le cybercriminel a créé un message extrêmement bien conçu ressemblant à une notification d’eFax, envoyé par un expéditeur tiers de la part du professeur de marketing de l’université. Toutes les personnes visées par cette attaque étaient en copie invisible du message.

L’email contenait un lien de phishing ainsi que des images d’un faux PDF et des détails contextuels. Ces détails ont rendu le message d’autant plus plausible et susceptible de tromper sa cible. L’objectif du cybercriminel était de faire main basse sur des identifiants de connexion pour accéder aux comptes fonctionnaire de la victime.

Email de phishing reçu par le collaborateur

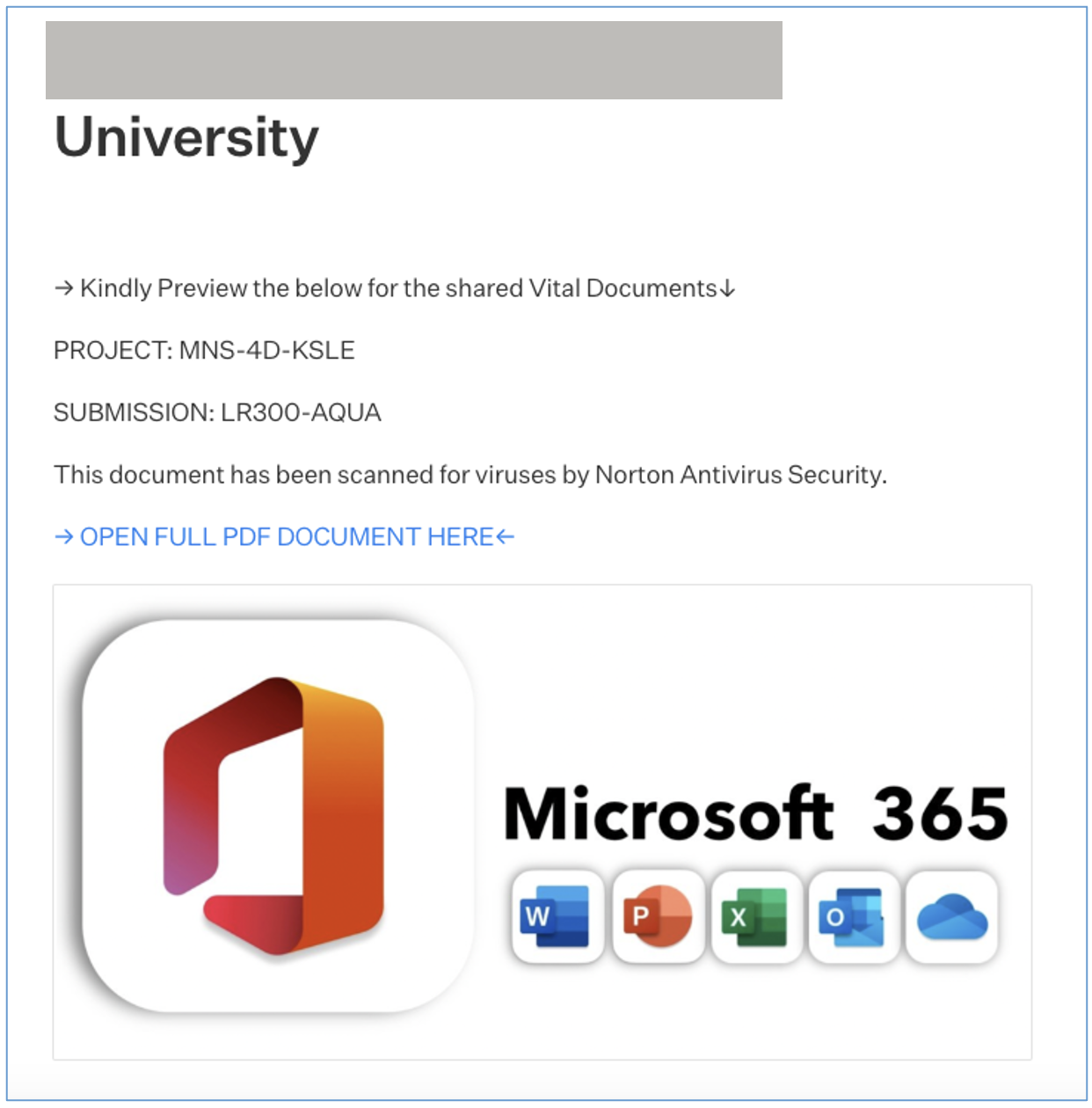

2. Prise au piège de la victime. Si le collaborateur avait cliqué sur le lien malveillant, il aurait été dirigé vers une page Web hébergée qui contenait un autre lien. À ce stade, il lui aurait été demandé de se connecter afin d’ouvrir le « document PDF complet ». Une fois la connexion établie, le cybercriminel aurait disposé d’un accès illimité aux identifiants de connexion, compte et données sensibles du collaborateur.

Les deux URL malveillantes usurpaient des marques connues, dont Microsoft, pour convaincre la cible de leur légitimité.

Site de phishing avec demande de connexion illicite

Détection – Comment Proofpoint est-il parvenu à identifier cette attaque ?

Bien que l’organisme public dispose d’un outil de sécurité supposé être optimisé par l’IA, l’email de phishing n’a pas été bloqué et a fini dans la boîte de réception visée sans être détecté.

Cependant, Proofpoint a identifié l’email malveillant lors d’une évaluation réalisée avec Proofpoint Nexus, notre pile de détection de bout en bout pilotée par l’IA. Grâce à cette détection précoce, nous avons pu avertir l’équipe de sécurité, qui a pu supprimer la menace et prendre les mesures de remédiation nécessaires.

Attributs mis en lumière par Proofpoint dans le message identifié comme malveillant

Les algorithmes de Proofpoint Nexus associent un large éventail de signaux et de types d’analyse pour bloquer les menaces de phishing. Comme nous utilisons un grand nombre de points de détection, Proofpoint Nexus offre un niveau de précision particulièrement élevé. Notre taux de faux positifs est très bas : moins d’un faux positif recensé pour 19 millions de messages. Notre analyse offre les fonctions avant remise ci-dessous :

- Détection comportementale pour le traitement des relations et des modèles d’envoi inhabituels

- Analyse sémantique pour comprendre l’intention et le contexte de conversations types

- Sandboxing d’URL pour analyser les liens avant que le message ne soit remis

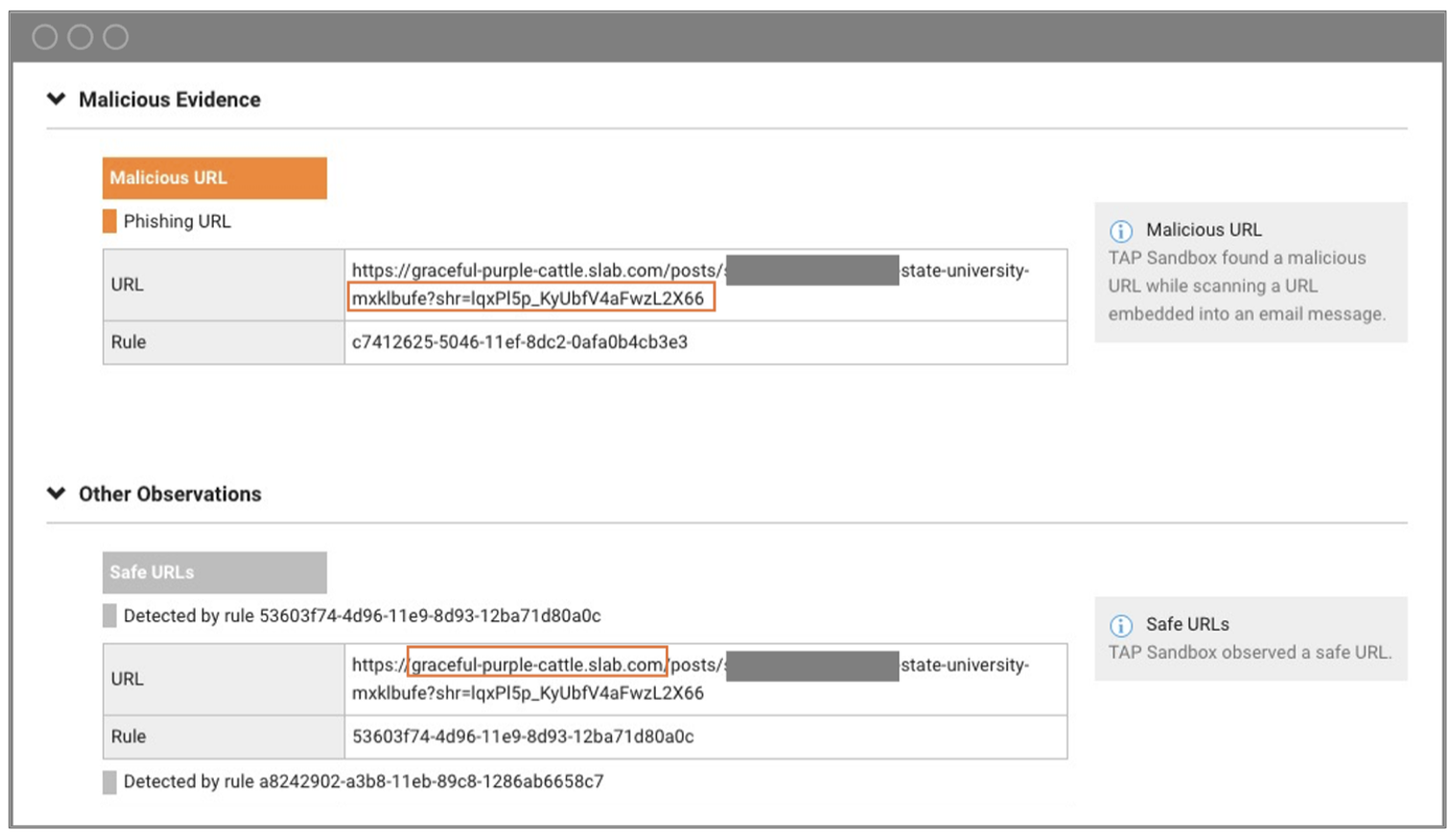

Dans ce cas, notre fonction de détection avant remise a joué un rôle déterminant dans l’identification de la tentative de phishing. Le sandboxing inclut une analyse URL-à-URL (U2U) qui suit le lien malveillant dans le corps du message via le lien supplémentaire sur la page Web hébergée. Fonction exclusive de Proofpoint, cette analyse avant remise empêche les messages d’atteindre la boîte de réception et rend ainsi inutile l’analyse après la remise.

Ci-dessous, vous pouvez observer les résultats de l’analyse en sandbox Proofpoint, qui indiquent, d’une part, que la page Web associée à l’URL du message relève du phishing et, d’autre part, que le domaine du service d’hébergement de fichiers lui-même est sûr. Il est à noter que bien que ces partenaires partagent souvent de la documentation, Proofpoint a également pu identifier un comportement d’envoi inhabituel en ce qui concerne les destinataires en copie invisible.

Synthèse de la menace neutralisée avec les signaux qui ont incité Proofpoint à analyser l’URL dans un environnement sandbox

Application de mesures correctives – Quels sont les enseignements tirés ?

Pour se protéger des attaques de phishing comme celle décrite dans cet article, nous recommandons de prendre les mesures suivantes :

- Mettez en place une analyse des URL avant la remise. Une seconde suffit pour cliquer sur un élément malveillant dans un email. D’après les recherches sur les menaces menées par Proofpoint, un clic sur sept a lieu dans les 60 secondes suivant la remise d’un message. À mesure que le phishing évolue, les outils de sécurité doivent évaluer d’autres critères que la réputation et analyser rigoureusement les liens suspects avant qu’ils ne constituent un risque une fois dans la boîte de réception des utilisateurs.

- Informez vos collaborateurs. Les collaborateurs, partenaires et fournisseurs constituent un rempart particulièrement important lorsque les messages de phishing parviennent à éluder les contrôles de sécurité. S’il est impossible de contrôler ce qui se passe dans l’environnement d’un fournisseur, vous pouvez en revanche former vos propres utilisateurs à reconnaître et à signaler les emails de phishing envoyés à partir de sources de confiance.

- Investissez dans une protection renforcée de la chaîne logistique. Le risque est grand que les comptes email de fournisseurs compromis soient exploités lors d’attaques d’usurpation. Vous pouvez identifier ces partenaires à haut risque plus rapidement et de manière proactive avec Proofpoint Supplier Threat Protection.

- Mettez en place des protections au moment du clic. Dans cet exemple, l’organisation ciblée a utilisé des avertissements en cas d’emails suspects, qui sont importants pour notifier les utilisateurs d’un danger possible. L’authentification multifacteur (MFA) constitue également une bonne pratique courante, même si elle n’est pas infaillible. Lorsque cette mesure est contournée, une plate-forme efficace de sécurité cloud peut identifier la prise de contrôle de comptes et prévenir les accès non autorisés ainsi que les compromissions de données associées.

Proofpoint offre une protection centrée sur les personnes

Dans cet exemple de tentative de phishing d’identifiants de connexion complexe, les cybercriminels ont essayé d’infiltrer un organisme du secteur public et d’obtenir un accès aux comptes et données confidentielles de ses collaborateurs. Si l’attaque avait abouti, elle aurait pu entraîner une compromission de données majeure, des pertes financières importantes, une compromission secondaire des comptes utilisateurs et bien d’autres répercussions. Heureusement, le dispositif de sécurité centrée sur les personnes de Proofpoint a repéré la menace et prévenu les éventuels dommages.

À l’aide de méthodes de détection de bout en bout continues, Proofpoint a protégé les collaborateurs de ce client et permis à l’équipe de sécurité de faire preuve de plus d’efficacité dans ses interventions. Pour cela, Proofpoint a mobilisé des outils avancés tels que Proofpoint Nexus avec IA comportementale et le sandboxing des URL avant la remise, qui ont permis d’identifier l’attaque rapidement et ont préservé les données sensibles.

Les solutions mises en place par Proofpoint vont au-delà des fonctionnalités des outils de protection de la messagerie natifs et basés sur API pour empêcher que vos collaborateurs et votre entreprise ne soient pris pour cible. Pour découvrir comment bloquer le piratage de la messagerie de fournisseurs et les attaques de phishing avancées, téléchargez la fiche solution Proofpoint Threat Protection sans tarder.

Consultez notre série « La neutralisation de cyberattaque du mois »

Pour en savoir plus la façon dont Proofpoint bloque les attaques avancées, consultez les précédents articles de cette série :

- Détecter les attaques BEC et de la chaîne logistique (juin 2023)

- Se défendre contre le kit d’outils de phishing EvilProxy et la prise de contrôle de comptes cloud (juillet 2023)

- Détecter et analyser une attaque SocGholish (août 2023)

- Prévenir le phishing par signature électronique (septembre 2023)

- Escroqueries et phishing par code QR (octobre 2023)

- Déroulement des attaques par téléphone (novembre 2023)

- Utiliser l’IA comportementale pour contrer le détournement de salaires (décembre 2023)

- Manipulation de l’authentification multifacteur (janvier 2024)

- Prévenir les compromissions de la chaîne logistique (février 2024)

- Détecter les attaques multicouches par code QR (mars 2024)

- Déjouer les attaques par création d’applications malveillantes (avril 2024)

- Attaques d’usurpation de la chaîne logistique (mai 2024)

- Attaques d’usurpation de l’identité de PDG (juin 2024)

- Contrer les attaques du malware DarkGate sous le soleil (juillet 2024)

- Phishing d’identifiants de connexion ciblant les données de localisation des utilisateurs (août 2024)

- Prévention des escroqueries par usurpation d’identité de fournisseurs (septembre 2024)

- Quand SocGholish donne des sueurs froides au secteur de la santé (octobre 2024)