La serie “La neutralizzazione degli attacchi informatici del mese” prende in esame le tattiche in costante evoluzione dei criminali informatici di oggi e come Proofpoint aiuta le aziende a rafforzare le loro difese dell’email per proteggere i collaboratori contro le minacce emergenti attuali.

Gli attacchi di phishing sono aumentati in modo significativo nel 2024, con una crescita di circa il 60% anno su anno. Gli esperti hanno notato che non solo questi attacchi aumentano in volume, ma sono sempre più sofisticati. L’evoluzione del panorama delle minacce, stimolata dai progressi dell’IA generativa e delle tecniche di social engineering, permettono ai criminali informatici di lanciare attacchi più personalizzati, sofisticati che sono sempre più difficili da rilevare.

Su scala globale, ogni giorno vengono inviati in media 4 miliardi di email di phishing. Il crescente successo di questi attacchi ha contribuito a gravi perdite finanziarie per le aziende. Entro la fine dell’anno, i costi globali previsti potrebbero raggiungere 250 miliardi di dollari. Settori come quello finanziario e assicurativo sono stati i più colpiti, con oltre il 27% di tutti gli attacchi di phishing, così come quelli della tecnologia, della sanità e dell’istruzione sono obiettivi altrettanto importanti.

Oggi, prenderemo in esame un tipo di attacco di phishing che è particolarmente difficile da identificare, denominato phishing Dropbox.

Contesto

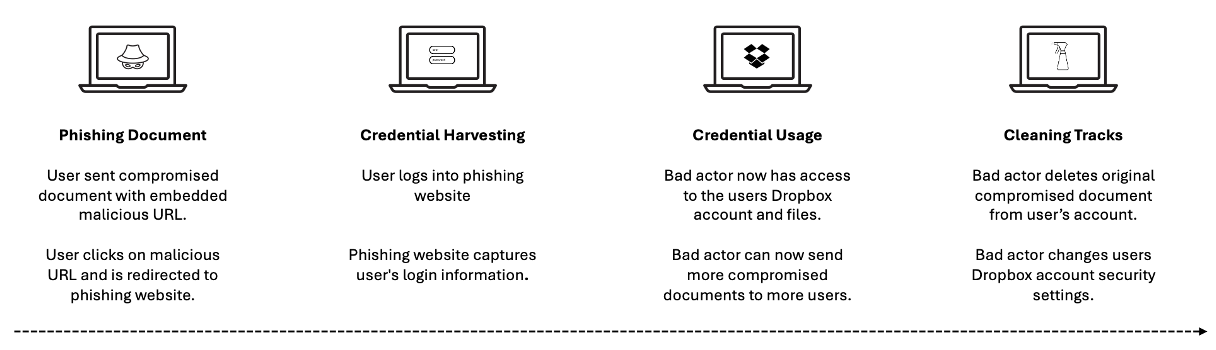

Nel corso degli ultimi anni, le truffe di phishing Dropbox sono diventate più sofisticate. Ecco come operano:

Fasi di una truffa di phishing Dropbox

Gli attacchi di phishing che utilizzano l’infrastruttura legittima Dropbox sono difficili da identificare per diversi motivi, tra cui:

- Abuso di un servizio legittimo. Un criminale informatico carica un documento compromesso, per esempio un file PDF contenente un URL dannoso, e lo invia direttamente attraverso Dropbox. Poiché la minaccia viene inviata attraverso un servizio legittimo, può effettivamente eludere la sicurezza dell’email di un’azienda.

- Pretexting tramite email. L’email di phishing che lancia l’attacco può essere molto convincente. I criminali informatici sfruttano dei pretesti realistici, del tipo “Sei stato invitato a visualizzare un file” o “Un file è stato condiviso con te”, che assomigliano molto alle notifiche legittime di Dropbox.

- Fiducia nel marchio. Dropbox è affidabile e frequentemente utilizzato per la condivisione di file. Se gli utenti si collegano regolarmente a Dropbox per accedere a file condivisi, saranno meno inclini a verificare la richiesta di accesso, soprattutto se sono abituati a ricevere inviti di condivisione di file di Dropbox.

Questo tipo di attacco è molto furtivo e particolarmente in grado di eludere le misure di difesa. I criminali informatici possono lanciare e condividere qualsiasi tipo di attacco tramite Dropbox, incluso ransomware e malware.

Lo scenario

In questo recente attacco, un criminale informatico ha utilizzato l’infrastruttura legittima di Dropbox per inviare un link a un documento dannoso a cui poteva accedere solo il destinatario. L’azienda presa di mira era un’organizzazione senza fini di lucro con sede nel New England, che possiede e gestisce oltre 12.000 case e 102 proprietà in 11 Stati americani.

La soluzione di sicurezza dell’email in essere in questa organizzazione era Microsoft 365 E3 oltre a uno strumento aggiuntivo basato su API. Sfortunatamente, nessuno di questi strumenti ha rilevato, bloccato o neutralizzato questo attacco di phishing avanzato, lasciando l’azienda vulnerabile a un potenziale attacco informatico o violazione di dati.

La minaccia: come si è svolto l’attacco?

Esaminiamo più da vicino come si è svolto l’attacco:

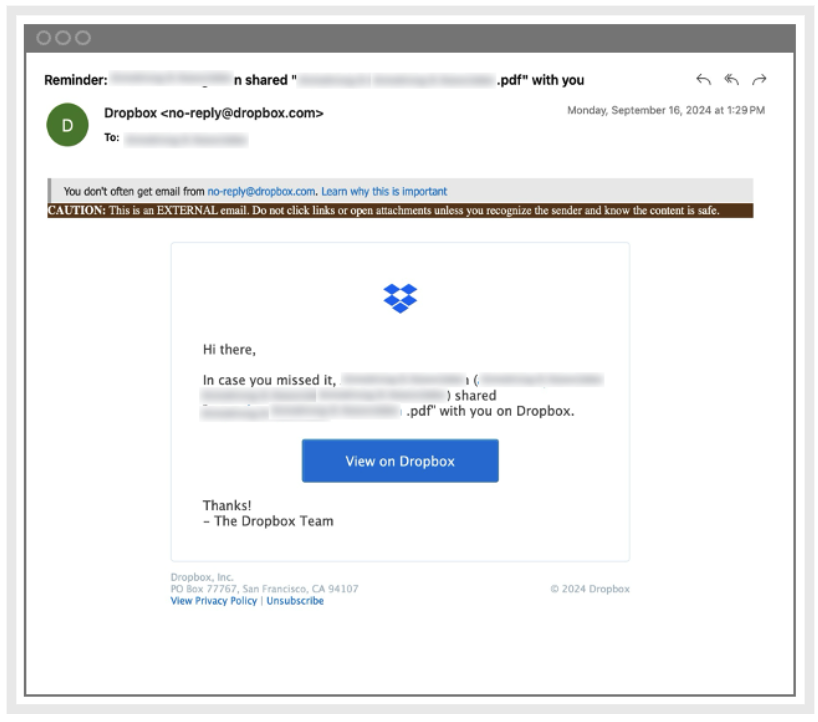

1. Messaggio legittimo di Dropbox. Un criminale informatico ha preso di mira i collaboratori con un file PDF condiviso, cui potevano avere accesso solo i destinatari. Il messaggio di accesso era autentico ed era stato inviato dal vero servizio Dropbox.

Messaggio Dropbox legittimo ricevuto dall’utente

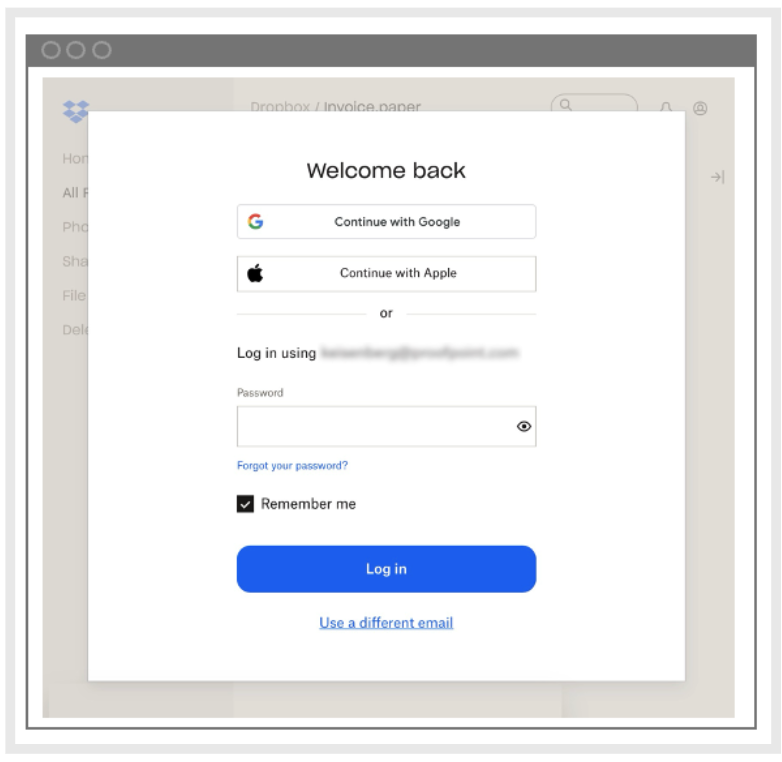

2. Accesso Dropbox legittimo. Per visualizzare il file PDF condiviso, i collaboratori dovevano fare clic sul tasto “View in Dropbox” (Visualizza in Dropbox). Una volta fatto clic sul link, sarebbe stato richiesto loro di effettuare l’accesso e di autenticarsi al servizio Dropbox. Sia la schermata di login che i messaggi di autenticazione erano validi poiché erano stati davvero inviati dal servizio Dropbox.

Pagina di login Dropbox legittima per accedere al file condiviso

3. Pagina di phishing Dropbox. Una volta autenticati, gli utenti avrebbero aperto un file PDF condiviso contenente un URL dannoso. Un clic sull’URL dannoso li avrebbe automaticamente reindirizzati su una pagina di phishing. Sulla pagina, sarebbero stati invitati a effettuare nuovamente il login e l’autenticazione. All’insaputa degli utenti, questo sito è controllato dal criminale informatico e utilizzato per sottrarre le loro credenziali d’accesso.

Rilevamento: come ha identificato l’attacco Proofpoint?

Questi attacchi di phishing su più fronti sono difficili da rilevare e quasi impossibili da riconoscere dagli utenti. Ecco perché:

- Le minacce provengono da mittenti reali con account Dropbox legittimi che sono stati compromessi.

- I messaggi arrivano da utenti che hanno una relazione esistente con il destinatario.

- Gli URL e i modelli di Dropbox sono noti, affidabili e condivisi.

- L’URL dannoso incorporato nel documento condiviso è mascherato dall’autenticazione Dropbox.

Proofpoint ha osservato numerosi attacchi di phishing Dropbox che hanno eluso altri strumenti di sicurezza dell’email. Quando Proofpoint ha rilevato e bloccato questa minaccia, stavamo effettuando una valutazione dei rischi con questo cliente e il nostro strumento è stato implementato dietro il prodotto Microsoft e un altro strumento di rilevamento dopo la consegna basato su API. Da notare che altre aziende come questa hanno segnalato che i loro strumenti di rilevamento dopo la consegna basati solo su API hanno avuto difficoltà a identificare e bloccare questi tipi di attacchi.

A differenza della soluzione Proofpoint basata su API, gli altri strumenti basati su API non dispongono di threat intelligence e funzionalità di sandboxing degli URL. Generalmente, possono ricercare solo le anomalie comportamentali e non contenuti dannosi. Come risultato, non sono in grado di rilevare questi attacchi altamente evasivi che abusano di applicazioni cloud legittime e account compromessi. Questa strategia trasmette ai team IT e della sicurezza la falsa impressione che tali minacce saranno identificate dagli strumenti in essere. Ancora peggio, spesso classificano tali minacce come messaggi legittimi.

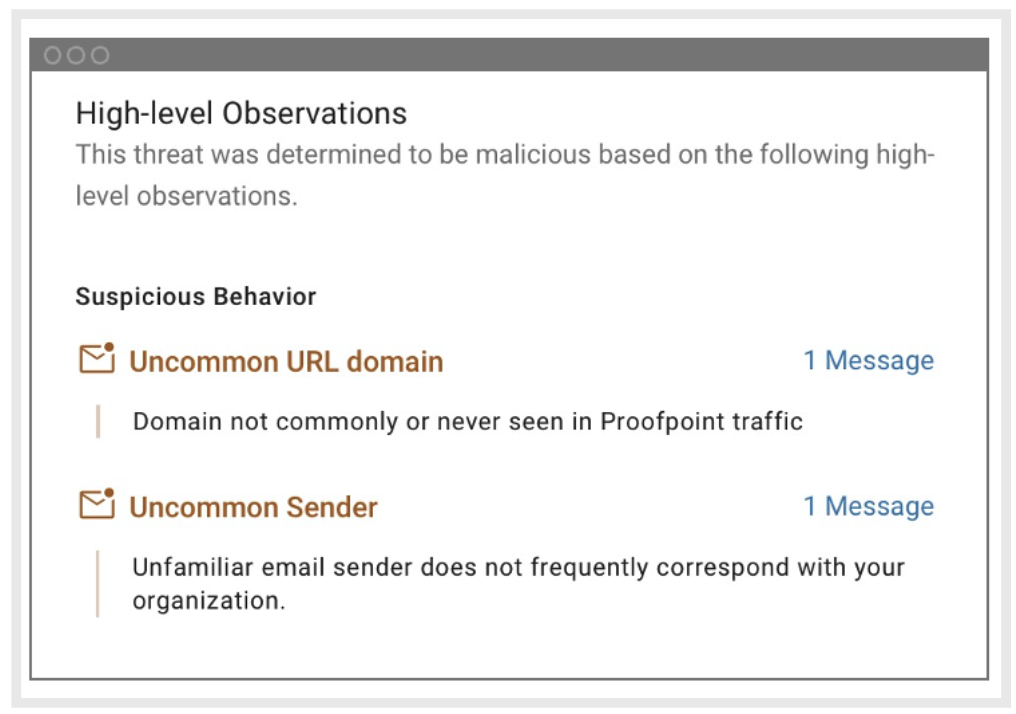

Proofpoint combina tecniche di machine learning e IA comportamentale in continuo aggiornamento con una threat intelligence avanzata e l’analisi in sandbox per rilevare questi tipi di attacchi sofisticati. In questo caso specifico, abbiamo utilizzato una combinazione di segnali comportamentali all’interno del nostro ambiente sandbox, analizzato gli indicatori a livello di messaggio e condotto un’analisi dei contenuti dannosi. Abbiamo individuato e bloccato questo attacco iniettando i seguenti segnali nella nostra sandbox degli URL:

- Volume di messaggi condivisi dallo stesso account

- Analisi del mittente e del suo indirizzo email

- Presenza di un URL Dropbox

- Rilevamento avanzato della condivisione di URL dannosa

- Rilevamento migliorato dei documenti inviati da molti URL diversi e mittenti differenti

- Analisi delle intestazioni dei messaggi alla ricerca di indicatori dannosi, come la mancata corrispondenza del campo reply-to

- Esistenza di altri messaggi dannosi con caratteristiche simili

Proofpoint ha rilevato e bloccato questo attacco perché ha analizzato l’email sospetta utilizzando indicatori comportamentali basati sull’IA. Abbiamo anche analizzato anche gli URL incorporati alla ricerca di contenuti dannosi. Infine, forniamo ai team IT e della sicurezza un livello più elevato di fiducia nel rilevamento e blocco di questi tipi di minacce email avanzate.

Sintesi dei segnali utilizzati da Proofpoint per identificare il messaggio come una minaccia

Applicazioni di misure correttive: lezioni apprese

Ecco i nostri consigli per aiutarti a proteggerti dagli attacchi di phishing Dropbox:

- Analizza gli URL per stabilire se sono dannosi. Scegli una soluzione che va oltre la semplice analisi dei messaggi sospetti, ma analizza gli URL alla ricerca di contenuti dannosi. Per essere efficace, tale soluzione dovrebbe supportare l’analisi statica e dinamica dei contenuti, il machine learning, nonché gli algoritmi euristici che vengono addestrati con modelli di dati provenienti da URL notoriamente dannosi o legittimi.

- Rileva le minacce prima della consegna. Secondo le ricerche sulle minacce condotte da Proofpoint, un clic su sette su link pericolosi si verifica entro 60 secondi dal recapito di un messaggio. Scegli una soluzione che blocca temporaneamente la distribuzione di messaggi sospetti che contengono URL per analizzarli in ambiente sandbox. Tale strumento deve utilizzare i segnali comportamentali e la threat intelligence per stabilire se sono necessarie ulteriori analisi. Gli utenti sono così protetti grazie al blocco dei messaggi dannosi prima della loro consegna.

- Informa i tuoi collaboratori. I programmi di formazione possono aiutare gli utenti a identificare e rispondere agli attacchi di phishing avanzato. Gli utenti formati e sensibilizzati hanno meno probabilità di farsi ingannare dalle truffe di phishing. Ciò riduce il rischio che le loro credenziali d’accesso, e quindi la tua azienda, vengano compromesse. Prevedi di condurre abitualmente simulazioni di phishing e fornire agli utenti dei riscontri per migliorare il loro comportamento e la loro sensibilizzazione.

Proofpoint offre una protezione incentrata sulle persone

Il forte aumento di attacchi di phishing sofisticati è un promemoria di quanto sia dinamico il panorama delle minacce. Per questo motivo devi mantenerti vigile e adottare misure proattive per proteggere meglio i tuoi collaboratori e la tua azienda.

Proofpoint offre una soluzione completa che rileva e analizza costantemente le minacce nuove e emergenti durante l’interno ciclo di vita dell’email. A differenza dei tradizionali prodotti di sicurezza dell’email e degli strumenti isolati basati solo su API, Proofpoint Threat Protection offre una soluzione basata sull’IA in grado di rilevare il 99,99% delle minacce prima della consegna, dopo la consegna e al momento del clic. Con Proofpoint, puoi ottenere una protezione end-to-end contro le minacce prima che raggiungano le caselle di posta in arrivo degli utenti per rafforzare la protezione dei tuoi collaboratori e della tua azienda.

Per saperne di più su come puoi difenderti da queste minacce trasmesse via email in costante evoluzione, consulta la nostra panoramica sulla soluzione Proofpoint Threat Protection.

Leggi la nostra serie “La neutralizzazione degli attacchi informatici del mese”

Per saperne di più su come Proofpoint blocca gli attacchi avanzati, leggi gli articoli precedenti di questa serie:

- Rilevare gli attacchi BEC e della supply chain (giugno 2023)

- Proteggersi contro il toolkit di phishing EvilProxy e il takeover degli account cloud (luglio 2023)

- Rilevare e analizzare un attacco SocGholish (agosto 2023)

- Prevenire il phishing tramite firma elettronica (settembre 2023)

- Truffe e phishing tramite codice QR (ottobre 2023)

- Svolgimento degli attacchi tramite telefonate (novembre 2023)

- Utilizzare l’IA comportamentale per contrastare il dirottamento degli stipendi (dicembre 2023)

- Manipolazione dell’autenticazione a più fattori (gennaio 2024)

- Prevenire le violazioni della supply chain (febbraio 2024)

- Rilevare gli attacchi tramite codici QR multilivello (marzo 2024)

- Sventare gli attacchi di creazione di applicazioni dannose (aprile 2024)

- Bloccare gli attacchi di furto d’identità della supply chain (maggio 2024)

- Attacchi di furto d’identità del CEO (giugno 2024)

- Contrastare gli attacchi del malware DarkGate in vacanza (luglio 2024)

- Attacco di phishing delle credenziali che prende di mira i dati sulla posizione dell’utente (agosto 2024)

- Prevenzione delle truffe di furto d’identità dei fornitori (settembre 2024)

- Quando il malware SocGholish attacca il settore della sanità (ottobre 2024)

- Prevenzione della violazione dell’email dei fornitori nel settore pubblico (novembre 2024)