La serie “La neutralizzazione degli attacchi informatici del mese” prende in esame le tattiche in costante evoluzione dei criminali informatici di oggi. Spiega anche come Proofpoint aiuta le aziende a rafforzare le loro difese email per proteggere i loro collaboratori dalle minacce emergenti.

L’interconnessione degli attuali ecosistemi aziendali attuali li rende obiettivi privilegiati per gli attacchi informatici alle supply chain digitali. All’interno di tali supply chain, l’email rimane il principale vettore d’accesso alle persone e rappresenta un rischio importante. Secondo le nostre ricerche, oltre l’80% dei clienti di Proofpoint subisce un attacco via email ogni mese da parte di un fornitore o fornitore di servizi di fiducia. Questi attacchi possono essere molto costosi. Secondo il report di IBM Cost of a Data Breach, la perdita finanziaria media derivante da una violazione dei dati che coinvolge la supply chain può ammontare a 4,8 milioni di dollari.

A differenza degli strumenti di sicurezza dell’email nativi e basati su API, Proofpoint blocca regolarmente questi attacchi mirati prima che raggiungano la casella email dei collaboratori. Se segui questa serie, avrai notato negli articoli precedenti che abbiamo preso in esame molti tipi diversi di attacchi alla supply chain. Abbiamo spiegato come criminali informatici hanno attaccato i settori dei servizi legali, manufatturiero, aeronautico e altri con complesse tecniche di furto d’identità e violazione dell’email dei fornitori.

Oggi, prenderemo in esame un attacco di phishing contro un ente del settore pubblico, sotto forma di un fax elettronico (eFax).

Contesto

In questo esempio, i criminali informatici hanno lanciato un attacco tramite un attacco denominato violazione dell’email dei fornitori. Durante questo tipo di attacco, un criminale informatico prende il controllo di un account email di un partner commerciale di minori dimensioni e lo sfrutta a fini dannosi, invece di prendere di mira direttamente un’azienda più grande e più protetta. Questa tattica può essere molto efficace. I criminali informatici sanno che le grandi aziende dispongono solitamente di maggiori risorse, budget più consistenti e difese di sicurezza informatica più mature per contrastare i loro piani.

Quando questa tattica viene associata con il phishing delle credenziali di accesso, i criminali informatici sono in grado di ingannare anche gli utenti più intelligenti informati. In effetti, le ricerche condotte da Proofpoint mostrano che i collaboratori sono tre volti più propensi a fare clic su un link di phishing quando questo proviene da un partner di fiducia. Uno dei motivi è che esiste un rapporto di fiducia intrinseca tra il mittente e il destinatario delle email. Un altro motivo è che i criminali informatici possono utilizzare servizi di hosting di file legittimi e siti di login fasulli ma estremamente convincenti per imitare marchi noti.

Lo scenario

Proofpoint ha recentemente rilevato questa combinazione di minacce particolarmente efficace durante il processo di valutazione iniziale di un cliente. Il punto di partenza della minaccia è la presa di controllo di un criminale informatico dell’account email di un professore di marketing di un’università pubblica. Grazie a tale accesso, il criminale informatico ha inviato un link di phishing (che si è rivelato essere un eFax) all’indirizzo email di un collaboratore di un ente pubblico con cui il professore universitario aveva già comunicato. Dal momento che il collaboratore in questione era un contatto noto per l’email del professore, il criminale informatico è riuscito a eludere molti livelli di sicurezza volti a identificare tali minacce.

Come per molti attacchi di violazione dell’email dei fornitori, la minaccia era specifica, estremamente mirata e unica per il mittente. Grazie all’estesa visibilità e alle informazioni approfondite sull’email di cui gode Proofpoint, abbiamo rilevato che questo stesso link di phishing era stato inviato a meno di 40 altri account in tutto il mondo.

In particolare, il link di phishing era ospitato da un sito web di condivisione di file legittimo e noto. Per questo motivo, non è stato rilevato dallo strumento di sicurezza dell’email nativo di Microsoft 365, che non dispone di funzionalità complete di sandboxing degli URL. Data la natura estesa di questa catena d’attacco, la minaccia non è stata rilevata da uno strumento di sicurezza basato su API dopo la sua consegna.

Fortunatamente, Proofpoint rileva e blocca i messaggi di phishing prima che raggiungano la casella email degli utenti. Se questo cliente avesse utilizzato Proofpoint, i suoi collaboratori non sarebbero mai stati esposti al rischio di takeover degli account.

La minaccia: come si è svolto l’attacco?

Ecco un’analisi dettagliata dell’attacco:

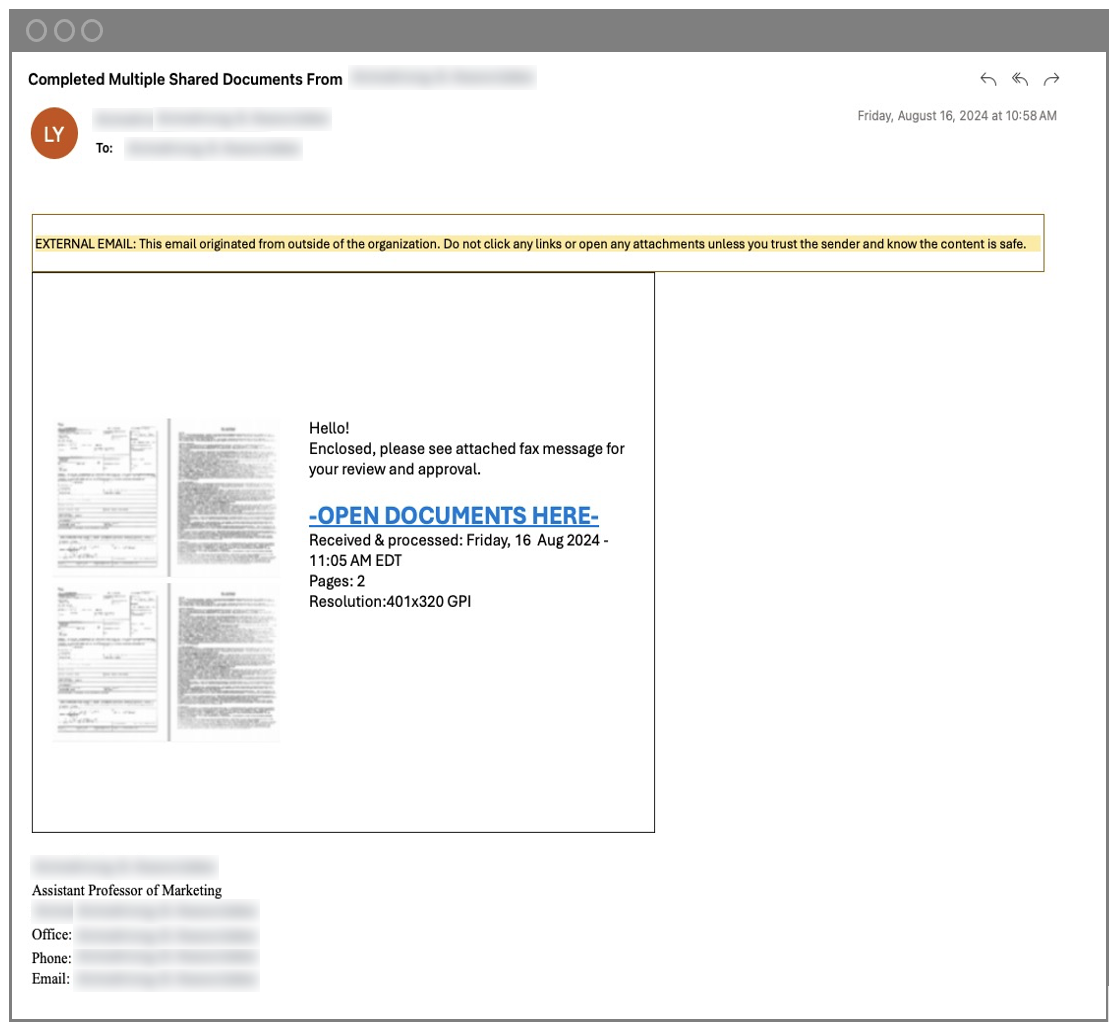

1. Posizionamento dell’esca. Per preparare la trappola, il criminale informatico ha creato un messaggio ben concepito che sembrava una notifica eFax, inviata da un mittente terzo da parte del professore di marketing dell’università. Tutte le persone prese di mira da questo attacco erano in copia nascosta nel messaggio.

L’email includeva un link di phishing oltre a immagini di un PDF fasullo e dettagli contestuali. Tali dettagli hanno contribuito a aumentare la credibilità del messaggio per ingannare le vittime. L’obiettivo del criminale informatico era rubare le credenziali d’accesso per accedere agli account del collaboratore dell’ente pubblico della vittima.

Email di phishing ricevuta dal collaboratore

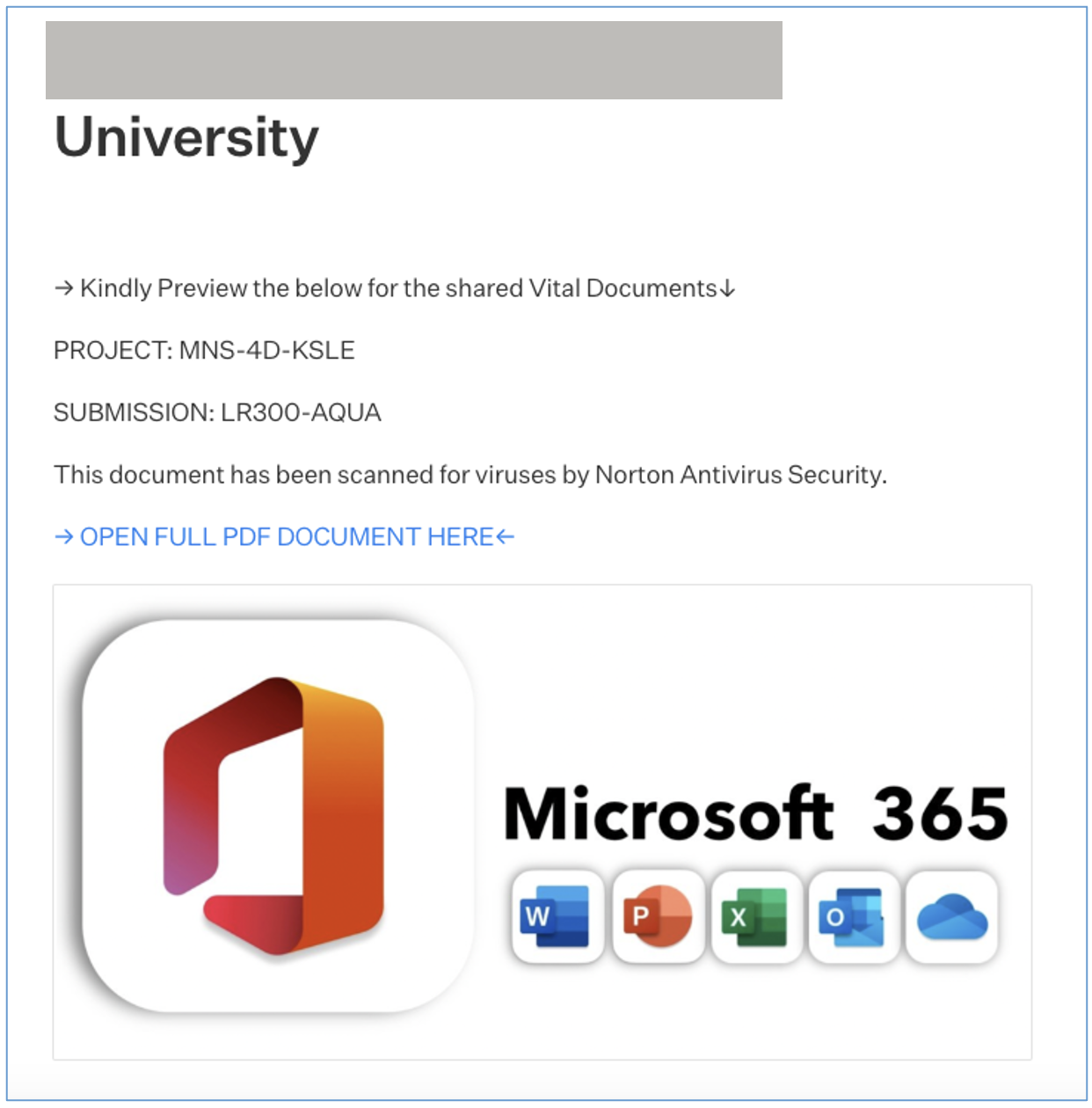

2. Aggancio della vittima. Se il collaboratore avesse fatto clic sul link dannoso nel messaggio, sarebbe stato indirizzato su una pagina web in hosting che conteneva un altro link. A quel punto, gli sarebbe stato chiesto di effettuare l’accesso in modo da aprire il “documento PDF completo”. Una volta stabilita la connessione, il criminale informatico avrebbe ottenuto accesso illimitato alle credenziali, all’account e ai dati sensibili del collaboratore.

Entrambi gli URL dannosi impersonavano marchi affidabili, tra cui Microsoft, per convincere l’obiettivo della loro legittimità.

Sito di phishing con richiesta di accesso illegittima

Rilevamento: come ha identificato l’attacco Proofpoint?

Sebbene l’ente governativo disponesse di uno strumento di sicurezza presumibilmente ottimizzato dall’IA, l’email di phishing non è stata bloccata e ha raggiunto la casella email desiderata senza essere rilevata.

Tuttavia, Proofpoint ha identificato l’email dannosa durante una valutazione condotta con Proofpoint Nexus, il nostro stack di rilevamento basato sull’IA. Poiché lo abbiamo identificato per tempo, siamo stati in grado di avvisare il team della sicurezza che ha potuto rimuovere la minaccia e adottare le misure correttive necessarie.

Attribuzioni di Proofpoint al messaggio identificato come dannoso

Gli algoritmi di Proofpoint Nexus combinano un’ampia gamma di segnali e tipi di analisi per bloccare le minacce di phishing. Nexus offre una precisione particolarmente elevata poiché utilizziamo numerosi punti di rilevamento. Il nostro tasso di falsi positivi è molto basso: meno di un falso positivo ogni 19 milioni di messaggi. La nostra analisi offre le seguenti funzionalità prima della consegna:

- Rilevamento comportamentale per elaborare le relazioni e gli schemi di invio insoliti

- Analisi semantica per comprendere l’intento e il contesto delle conversazioni comuni

- Sandboxing degli URL per analizzare i link prima che il messaggio venga recapitato

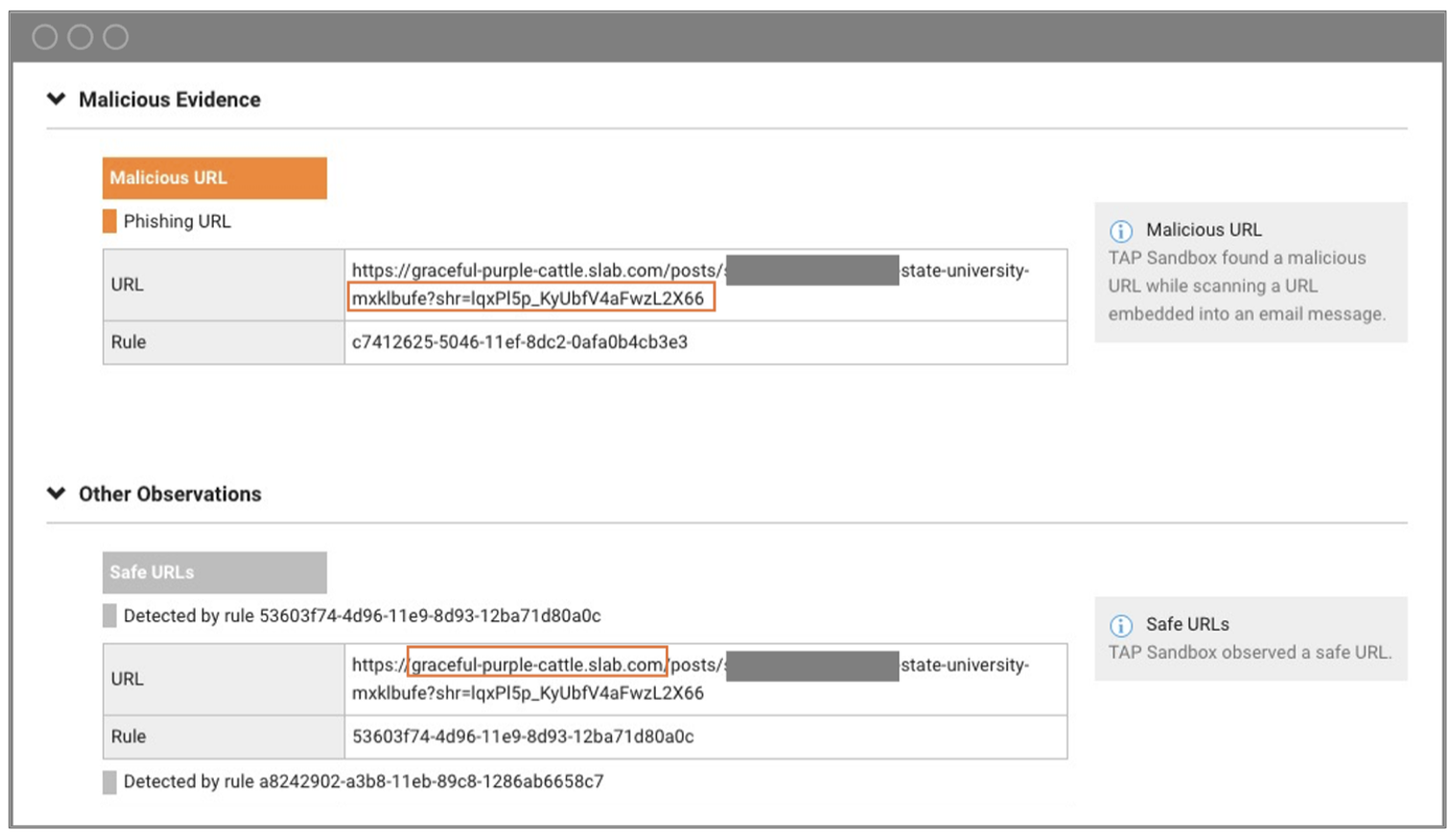

In questo caso, le nostre funzioni di rilevamento prima della consegna sono state fondamentali per identificare il tentativo di phishing. Il sandboxing include l’analisi URL-a-URL (U2U) che segue il link dannoso nel corpo del messaggio attraverso il link aggiuntivo sulla pagina web in hosting. Questa funzionalità di analisi prima della consegna, esclusiva di Proofpoint, impedisce che i messaggi vengano consegnati, in modo che non sia necessaria l’analisi dopo la consegna.

Di seguito, è possibile osservare i risultati dell’analisi in sandbox di Proofpoint che evidenziano che la pagina web associata all’URL del messaggio è un sito di phishing e che il dominio del servizio di hosting dei file è sicuro. Si noti che, sebbene questi partner condividano spesso della documentazione, Proofpoint è riuscita a identificare un comportamento d’invio insolito relativamente ai destinatari in copia nascosta.

Sintesi della minaccia neutralizzata con i segnali che hanno spinto Proofpoint a analizzare l’URL in un ambiente sandbox

Applicazione di misure correttive: lezioni apprese

Per proteggersi dagli attacchi di phishing come quelli descritta in questo articolo, consigliamo di adottare le seguenti misure:

- Utilizza l’analisi degli URL prima della consegna. I clic sull’email avvengono in un batter d’occhio. Secondo le ricerche sulle minacce condotte da Proofpoint, un clic su sette si verifica entro 60 secondi dopo la consegna del messaggio. A fronte dell’evoluzione del phishing, gli strumenti di sicurezza devono valutare altri criteri oltre la reputazione e analizzare scrupolosamente i link sospetti prima che costituiscano un rischio una volta nella casella email degli utenti.

- Informa i tuoi collaboratori. Quando i messaggi di phishing eludono i controlli di sicurezza, collaboratori, partner e fornitori rappresentano una difesa fondamentale. Sebbene sia impossibile controllare cosa accade nell’ambiente di un fornitore, è fondamentale formare i tuoi utenti a riconoscere e segnalare il phishing inviato da fonti fidate.

- Investi in una protezione rafforzata della supply chain. Le probabilità che gli account email dei fornitori siano sfruttati in attacchi di furto d’identità sono elevate. Puoi identificare questi partner ad alto rischio più rapidamente e in modo proattivo con Proofpoint Supplier Threat Protection.

- Protezione al momento del clic. In questo esempio, l’azienda presa di mira ha utilizzato la visualizzazione di avvisi per le email sospette, importanti per segnalare agli utenti un potenziale pericolo. L’autenticazione a più fattori (MFA) è altresì una best practice standard, sebbene non infallibile. Quando questa misura viene elusa, una piattaforma efficace di sicurezza cloud può identificare i tentativi di takeover degli account e impedire gli accessi non autorizzati e le violazioni dei dati associate.

Proofpoint offre una protezione incentrata sulle persone

In questo esempio di tentativo di phishing delle credenziali d’accesso complesso, i criminali informatici hanno cercato di infiltrarsi in un ente del settore pubblico e di ottenere accesso agli account e ai dati riservati dei suoi collaboratori. Se l’attacco fosse andato a buon fine, avrebbe comportato una violazione dei dati significativa, perdite finanziarie considerevoli, una violazione secondaria degli account utente e altre conseguenze. Fortunatamente, la sicurezza incentrata sulle persone di Proofpoint ha individuato la minaccia e evitato eventuali danni.

Utilizzando metodi di rilevamento end-to-end continui, Proofpoint ha protetto i collaboratori di questo cliente e permesso al suo team della sicurezza di essere più efficace negli interventi. Ciò è stato possibile solo grazie a strumenti avanzati come Proofpoint Nexus con l’IA comportamentale e il sandboxing degli URL prima della consegna, che hanno permesso di identificare l’attacco rapidamente e protetto i dati sensibili.

I metodi di Proofpoint vanno oltre le funzionalità degli strumenti di sicurezza dell’email native e basate su API per evitare che i tuoi collaboratori e la tua azienda siano danneggiati da un attacco. Per scoprire come bloccare la violazione dell’email dei fornitori e gli attacchi di phishing avanzati, scarica la nostra panoramica sulla soluzione Proofpoint Threat Protection.

Leggi la nostra serie “La neutralizzazione degli attacchi informatici del mese”

Per saperne di più su come Proofpoint blocca gli attacchi avanzati, leggi gli articoli precedenti di questa serie:

- Rilevare gli attacchi BEC e della supply chain (giugno 2023)

- Proteggersi contro il toolkit di phishing EvilProxy e il takeover degli account cloud (luglio 2023)

- Rilevare e analizzare un attacco SocGholish (agosto 2023)

- Prevenire il phishing tramite firma elettronica (settembre 2023)

- Truffe e phishing tramite codice QR (ottobre 2023)

- Svolgimento degli attacchi tramite telefonate (novembre 2023)

- Utilizzare l’IA comportamentale per contrastare il dirottamento degli stipendi (dicembre 2023)

- Manipolazione dell’autenticazione a più fattori (gennaio 2024)

- Prevenire le violazioni della supply chain (febbraio 2024)

- Rilevare gli attacchi tramite codici QR multilivello (marzo 2024)

- Sventare gli attacchi di creazione di applicazioni dannose (aprile 2024)

- Bloccare gli attacchi di furto d’identità della supply chain (maggio 2024)

- Attacchi di furto d’identità del CEO (giugno 2024)

- Contrastare gli attacchi del malware DarkGate in vacanza (luglio 2024)

- Attacco di phishing delle credenziali che prende di mira i dati sulla posizione dell’utente (agosto 2024)

- Prevenzione delle truffe di furto d’identità dei fornitori (settembre 2024)

- Quando il malware SocGholish attacca il settore della sanità (ottobre 2024)