主な調査結果

- プルーフポイントは、偽のポッドキャスト・インタビューの招待状で著名な宗教家を狙うイランの攻撃グループTA453を特定しました。

- 最初のやりとりでは、ターゲットに良性の電子メールを送り、会話により信頼関係を構築し、その後に悪意のあるリンクをクリックさせようとしました。

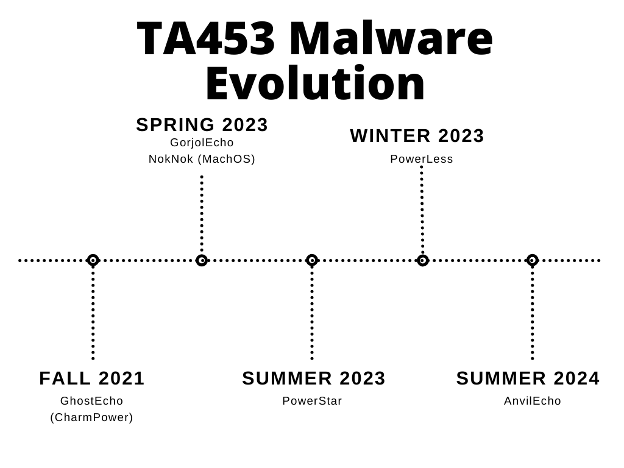

- この攻撃チェーンは、「BlackSmith」と呼ばれる新しいマルウェアツールキットの配信を試み、プルーフポイント社によって「AnvilEcho」と名付けられたPowerShell型のトロイの木馬を配信しました。

- このマルウェアは、以前に観測されたTA453のサンプルと同様の暗号化とネットワーク通信技術を使用しており、情報収集と外部への持ち出しを可能にするように設計されています。

- AnvilEchoには、以前に確認されたモジュール方式ではなく、TA453のすべてのマルウェア機能が単一のPowerShellスクリプトに含まれています。

概要

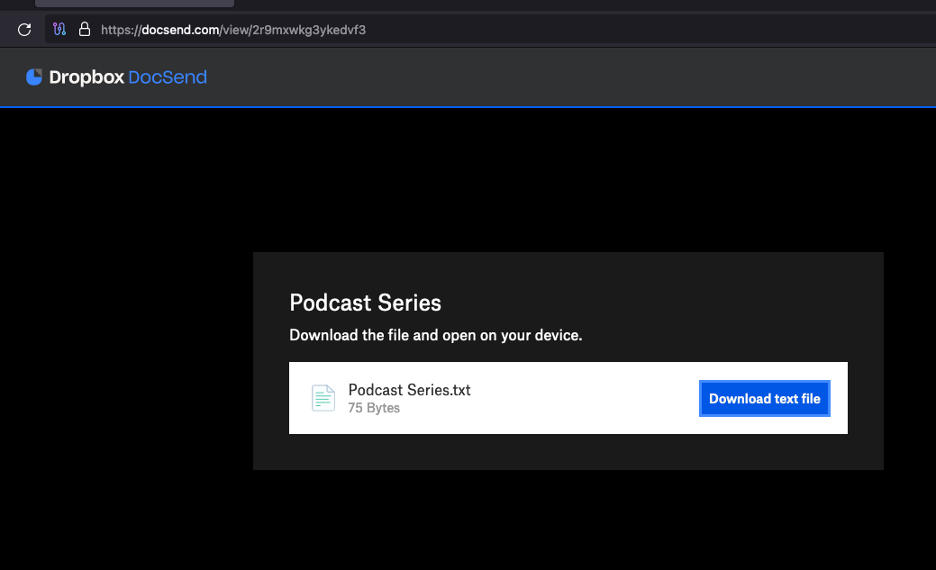

2024年7月22日から、TA453は戦争研究所(ISW:Institute for the Study of War)のリサーチ・ディレクターになりすまし、著名な複数のユダヤ人に電子メールを送信しました。その誘い文句は、ISWが主催するポッドキャストにゲストとして出演するようターゲットを招待するものでした。ターゲット(Proofpointの可視範囲外)から応答を受信した後、TA453はDocSend URLを返信しました。DocSendのURLはパスワードで保護されており、TA453になりすまされた正規のISWポッドキャストへのURLを含むテキストファイルにつながるものでした。おそらくTA453は、ターゲットがリンクをクリックし、パスワードを入力するよう仕向けたと考えられます。そうすることによってマルウェアをターゲットに配信することが可能となります。

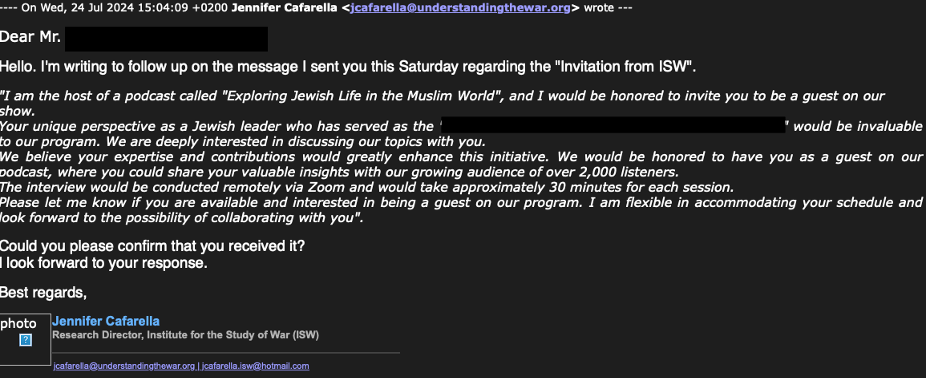

TA453からの初回アプローチ:2024年7月

標的に対して、ユダヤ人指導者としてのユニークな視点から「イスラム世界におけるユダヤ人の生活を探索する」というテーマのポッドキャストへ出演してほしいと依頼をしている内容。

ポッドキャストをテーマにしたテキストを含むDocSendコンテンツ

プルーフポイントは、TA453が2024年1月下旬にドメインを登録した直後の2024年2月から、他の組織を標的としたフィッシングキャンペーンで戦争研究所(ISW:Institute for the Study of War)になりすましていることを初めて確認しました。なりすましのテーマは、Google Threat Intelligence Groupが2024年8月に報告したTA453のフィッシング活動と一致しています。

TA453は当初、複数の電子メール・アカウント、特にターゲットの組織の電子メール・アドレスと個人の電子メール・アドレスの両方で、偽のポッドキャストの招待状を宗教家に送りました。ターゲットに関連する複数の電子メールアドレスに対して、フィッシングメールを送付する手法は、TA427を含む多くの国家と連携した脅威によって観察されています。 TA453は、understandingthewar[.]orgから電子メールを送信し、電子メールの署名にTA453が管理するHotmailアカウントを含めることで、自分たちの正当性を確立し続けました。

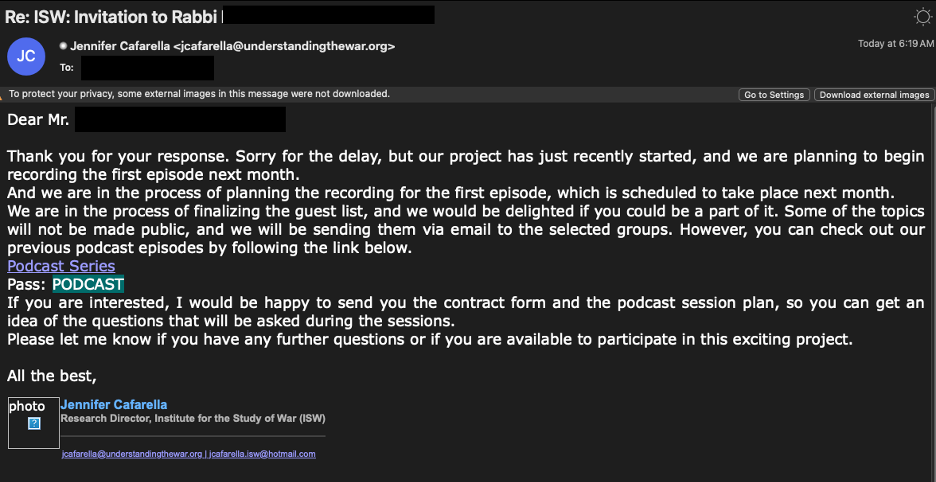

ターゲットからの再度の返信の後、TA453は「Podcast Plan-2024.zip」というZIPアーカイブにつながるGoogleDriveのURLを返信しました。このZIPには、「Podcast Plan 2024.lnk」というタイトルのLNKが含まれていました。LNKは、最終的にTA453のAnvilEcho Powershellトロイの木馬をロードするBlackSmithツールセットを配信しました。

悪質なURLを含む偽のポッドキャストへの出演依頼

マルウェア解析

TA453は彼らが以前からおこなっている習慣に固執しています。このTA453キャンペーンのマルウェアを分析したところ、TA453の開発者たちはモジュール型PowerShellバックドアの使用を諦めていないことがわかりました。彼らは、インテリジェンスを収集する一方で、検知の機会を制限し回避するために、感染チェーンを複雑にすることで検知を回避しようとし続けています。この感染チェーンで観察されたツールセットは、GorjolEcho/PowerStar、TAMECURL、MischiefTut、CharmPowerの後継と思われます。最初のTA453バックドアは、2021年秋にプルーフポイントによって検出されました。TA453は、各Powershellモジュールを個別に展開するのではなく、プルーフポイントによってAnvilEchoと名付けられた単一の大きなPowerShellスクリプトにフレームワーク全体をバンドルしようとしています。

TA453のマルウェア進化

感染チェーン

LNKは追加ファイルをスマグリング(隠れて配信)するために使用されます。これは、オーバーレイとしておとりPDFの後ろに隠れ、ZIPフォルダの内容を%TEMP%に展開します。 ZIPフォルダには、Beautifull.jpg、mary.dll、qemus(暗号化されたAnvilEcho PowerShellスクリプト)、soshi.dll、toni.dllが含まれています。 E:\FinalStealer\blacksmith\blacksmith\ indicates のPDBパスは、開発者がC++で書かれたマルチコンポーネントツールセットを「BlackSmith」としてコールしていたことを示しています。 この名前は、Volexity が報告した TA453 POWERLESS ブラウザステアラーモジュールで以前使用されていました。ブラウザ・ステアラー・モジュールは、BlackSmith マルウェア・ツールセットの最終段階に含まれる機能の1つです。

BlackSmith のインストールを難読化するためにユーザーに表示される PDF

BlackSmithはsoshi.dllファイルをインストーラとして使用し、C:\Users\Public\Public Libraryを作成し、mary.dll、qemus、toni.dllをコピーします。qemusやtoni.dllが利用できない場合、soshi.dllはTA453が管理するストレージサイトであるd75[.]siteからそれらをダウンロードします。そしてインストーラーは、Beautifull.jpgというPNGファイルの中にbase64文字列としてステガノグラフィーで隠されたファイルを抽出します。この場合も、PNGファイルが作業ディレクトリに見つからない場合は、d75[.]サイトからダウンロードします。mary.dllがインストールフォルダにコピーされると、インストーラはtoni.dllを永続化のためのサービスとして登録します。

ステージ2のtoni.dllはかなり難読化されており、システムにインストールされているアンチウイルスを探すことから始まります。ウイルス対策ソフトウェアが検出されると、マルウェアはamsi.AmsiScanBufferのエントリポイントを書き換えて、AmsiScanBufferが呼び出されたときにInvalid Argumentエラーを返すように強制します。同じ迂回がntdll.EtwEventWriteに対しても行われます。その後、ステージャはqemusをbase64デコードおよびAES/ECBデコードし、PNGに隠されていたPowerShellローダであるvideogui.exeを起動します。

次のステージであるローダーは、最終ステージであるAnvilEchoをロードします。AnvilEchoはPowerShellトロイの木馬で、以前のTA453マルウェア・サンプルを拡張する機能を含む、広範な機能を含んでいます。 TA453の開発者は、TA453マルウェアの以前の機能を単一のPowerShellスクリプトにバンドルしようとしました。これまでTA453は、マルウェアの機能ごとに個別のスクリプトを使用しており、通常はVBSスクリプトまたはPowerShellスクリプトを使用していました。NokNokと同様に、AnvilEchoは同じ暗号化機能とネットワーク通信機能を機能間で繰り返し使用しています。私たちの分析により、このAnvilEchoのサンプルはバージョン3.2.3であることが判明しました。

AnvilEchoはまず、System.Net.ServicePointManagerを使用してTrustAllCertsPolicyを記述し、SSL/TLS証明書を検証することなくすべてのSSL/TLS証明書を受け入れるようにシステムに強制することで、SSL証明書の検証をバイパスします。さらに、ブラウザのタイムアウトを延長し、おそらく長期的なコマンド・アンド・コントロール(C2)機能の中断を回避します。

AnvilEchoは、スクリプト全体でC2にdeepspaceocean[.]infoを使用します。これは、$env:PUBLICqwer.txtで以前に生成されたMachineIDをチェックするものです。MachineIDは不必要に複雑な方法で計算されます。MachineIDがまだ存在しない場合、AnvilEchoは2つのランダムな32文字の長さの英数字文字列を作成し、それらを連結します。その後、その値からSHA256ハッシュを計算し、ハッシュの16文字を元のrandと連結します。これがMachineIDとしてqwer.txtに書き込まれます。

AnvilEchoは複数の機能で構成されており、その多くは以前に報告されたTA453マルウェアモジュールと類似しているか、改良されています。スクリプトの冒頭では、情報を暗号化、符号化、流出させるための一連の関数を設定します。これらの関数には、Send-ReqPacket、FromEncrypt、From-Save、Encode、ToEncrypt、およびGet-Randが含まれます。 複数のモジュールで同じネットワーク通信と暗号化機能を使用する設計は、TA453のNokNokマルウェアで私たちの分析によって明らかになったものと似ています。 全体として、AnvilEchoの能力は、情報収集と流出に明確に焦点を当てていることを示しています。

AnvilEcho PowerShellの約2200行は、Redo-ItとDo-Itの2つの上位関数で終わります。

Redo-It 概要

Redo-It 関数は、AnvilEcho のすべての PowerShell のオーケストレーションと管理の役割を果たします。Global:sacpathからのコマンドを処理します。 分析したサンプルでは、これは \Temp\stc でした。さらに、Redo-Itは鍵の暗号化も扱います。Redo-Itが最初に実行されると、WMIを使用してシステム偵察を行い、ウイルス対策情報、オペレーティングシステム情報、パブリックIPアドレス、インストールパス、製造元、コンピュータ名、およびユーザー名を収集します。 その情報は暗号化され、TA453 が制御するインフラに送信されます。Redo-It は継続的に実行されるように設計されており、定期的にリモートサーバーからコマンドを取得し、復号化し、Do-It を介して実行します。

Do-It 概要

受け取ったコマンドに基づき、Do-ItはPowerShellで先に呼び出されたコードの異なるセクションを実行します。

|

コマンド |

機能 |

詳細 |

|

F_upload |

First-Check |

ネットワーク接続 |

|

file_list |

File-Handle |

指定されたパスの探索 |

|

shot |

shotthis |

スクリーンショットにビットマップを使用し、Base64エンコードされたPNGに変換。マルチスクリーン対応 |

|

sound |

Get-Sound |

Applause.wavの内容を読み取り、base64でエンコードしてデータを外部に転送 |

|

Browser |

Get-WebInfo |

|

|

klg |

Get-Stream |

リモートファイルのダウンロードの実施が連続可能 |

|

Download |

Get-From-Net |

|

|

Upload |

Send-to-Net |

FTPとDropboxのアップロードに対応する可能性あり。 パスワード、チャンキングサイズ、トークンなどのオプションパラメータ |

|

update |

Config-Update |

|

なお、AnvilEchoにはトラブルシューティング機能が追加されています。この攻撃者は、おそらくタイプミスによる発見の機会を最小限にするために、コードコンパイル補助機能であるIntelliSenseを入れようとしたと考えられます。場合によっては、攻撃者が特定のディレクトリに20秒以上アクセスできない場合、Sysinternals handl64がダウンロードされます。 さらに、このスクリプトには、Volexityによって報告されたものと同様に、WinRARと7zipをダウンロードするコードがあります。このサンプルでは、機能的にコメントアウトされています。最後に、Send-ReqpacketはDo-Itのエラー処理に使われます。

ネットワーク通信機能に加えて、AnvilEchoには、攻撃者が過去にFTPとDropboxの両方を流出に使用したことを示唆するコードも含まれています。これは、サードパーティの業界レポートとともに、プルーフポイントが以前に観測したものと一致します。

TA453は、toni.dllによく似たヘルパーとしてmary.dllを使用しました。これにはexFuncと呼ばれる単一の関数が含まれていました。この関数はAES復号化を可能にし、復号化されたペイロードをメモリ内で実行します。AESキーはハードコードされていました。

ネットワーク分析

プルーフポイントの分析が実証したように、d75[.]siteはBlackSmithによるC2に使用されています。このドメインは、2024年5月にGoogle Threat Intelligence GroupによってAPT42が管理するURL短縮プログラムとして 報告されています。このドメインは、54.39.143[.]117上で、TA453が制御していると疑われるdropzilla.theworkpc[.]comと共同ホストされています。TA453は以前、2023年半ばに報告された攻撃キャンペーンでtheworkpc[.]comのサブドメインを利用していました。

さらに、54.39.143[.]120でホストされているAnvilEcho C2サーバーdeepspaceocean[.]infoは、OVHや.info TLDを使用するなど、過去のTA453インフラストラクチャと類似しています。

アトリビューション(攻撃者の紐づけ)

こうした取り組みは、イラン政府の利益を支援するための情報収集をサポートしている可能性が高いと考えられます。プルーフポイントのアナリストは、TA453 をイスラム革命防衛隊(IRGC)の個々のメンバーと直接結び付けることはできませんが、TA453 は IRGC、特に IRGC Intelligence Organization(IRGC-IO)の支援を受けて活動していると引き続き評価しています。この評価は、Charming Kitten の報告書とPWCが特定したIRGC部隊との部隊番号の重複、モニカ・ウィット(Monica Witt)*1をIRGC系活動家とともに米司法省が起訴したこと、報告された IRGC-IOの優先順位と比較したTA453のターゲティングの分析など、さまざまな証拠に基づいています。IRGC、特にIRGC情報機関は、情報を収集し、割り当てられたさまざまな責務を支援するための作戦を実施しています。この指令は、テヘランの大使館から米国の政治キャンペーンに至るまで、一連の外交的・政治的主体を標的にすることにつながりました。

プルーフポイント社は現在、TA453をマイクロソフト社のMint Sandstorm(旧PHOSPHORUS)と一致し、マンディアント社のAPT42やPWC社のYellow Garudaとほぼ同等と見ています。

*1: モニカ・ウィット(Monica Witt):イランに情報提供したとしてスパイ容疑で起訴された元米兵

なぜそれが重要なのか

TA453は、さまざまなソーシャルエンジニアリングのテクニックを使って、ターゲットに悪意のあるコンテンツに誘導させようとします。マルチペルソナのなりすましと同様に、ターゲットに正規のリンクを送信し、なりすました組織から本物のポッドキャストを参照することで、ユーザーの信頼を築くことができます。攻撃者が悪意のあるペイロードを配信する前に、時間をかけてターゲットとのつながりを構築すると、悪用の可能性が高まります。

BlackSmithによって、TA453は洗練されたインテリジェンス収集ツールキットを作成し、個々のスクリプトのバラバラなセットからフルサービスのPowerShellトロイの木馬へとマルウェア機能を合理化しました。

Emerging Threats シグネチャ

2055244 - ET PHISHING TA453 Domain in DNS Lookup (deepspaceocean .info)

2055245 - ET PHISHING TA453 Domain in TLS SNI (deepspaceocean .info)

2055246 - ET PHISHING TA453 Domain in DNS Lookup (d75 .site) (phishing.rules)

2055247 - ET PHISHING TA453 Domain in TLS SNI (d75 .site) (phishing.rules)

IoC (Indicators of compromise: 侵害指標)

|

Indicator |

Description |

First Observed |

|

5dca88f08b586a51677ff6d900234a1568f4474bbbfef258d59d73ca4532dcaf |

SHA256 |

2024-05-08 |

|

5aee738121093866404827e1db43c8e1a7882291afedfe90314ec90b198afb36 |

SHA256 |

2024-05-08 |

|

dc5c963f1428db051ff7aa4d43967a4087f9540a9d331dea616ca5013c6d67ce |

SHA256 PDF |

2024-05-08 |

|

dcb072061defd12f12deb659c66f40473a76d51c911040b8109ba32bb36504e3

|

Beautifull.jpg

|

2024-05-08 |

|

574fc53ba2e9684938d87fc486392568f8db0b92fb15028e441ffe26c920b4c5

|

mary.dll |

2022-02-18 |

|

8a47fd166059e7e3c0c1740ea8997205f9e12fc87b1ffe064d0ed4b0bf7c2ce1

|

qemus (AnvilEcho) |

2024-05-08 |

|

d033db88065bd4f548ed13287021ac899d8c3215ebc46fdd33f46a671bba731c

|

soshi.dll |

2024-05-08 |

|

258d9d67e14506b70359daabebd41978c7699d6ce75533955736cdd2b8192c1a

|

toni.dll |

2024-05-08 |

|

understandingthewar[.]org |

Lure Domain |

2024-02-01 |

|

d75[.]site |

Storage/Stager |

2024-03-04 |

|

deepspaceocean[.]info |

C2 |

2024-02-22 |