In der Blog-Reihe „Cybersecurity Stop of the Month“ untersuchen wir die äußerst dynamischen Taktiken der Cyberkriminellen von heute und zeigen, wie Unternehmen mit Proofpoint ihren E-Mail-Schutz verbessern können, um die Mitarbeiter vor heutigen Bedrohungen zu schützen.

Die Zahl der Phishing-Angriffe nahm 2024 signifikant zu und lag fast 60 % über den Werten des Vorjahres. Wie Experten feststellen, nehmen diese Angriffe nicht nur zu, sondern werden auch immer raffinierter. Veränderungen in der Bedrohungslandschaft aufgrund der Fortschritte bei generativer KI und neuen Social-Engineering-Taktiken geben Cyberkriminellen die Möglichkeit, stärker personalisierte und raffinierte Angriffe zu starten, die sich immer schwerer aufdecken lassen.

Weltweit werden pro Tag durchschnittlich 4 Milliarden Phishing-E-Mails verschickt. Der wachsende Erfolg dieser Angriffe zieht enorme finanzielle Verluste nach sich: Bis Ende des Jahres werden weltweite Kosten in Höhe von 250 Milliarden USD erwartet. Unternehmen aus dem Finanz- und Versicherungsbereich waren am stärksten getroffen: Auf sie entfielen mehr als 27 % aller Phishing-Angriffe. Gleichzeitig waren der Technologie-, Gesundheits- und Bildungssektor ebenfalls häufig das Ziel.

In unserem aktuellen Blog-Beitrag untersuchen wir eine Variante von Phishing-Angriffen, die sich besonders schwer identifizieren lassen: Dropbox-Phishing.

Hintergrund

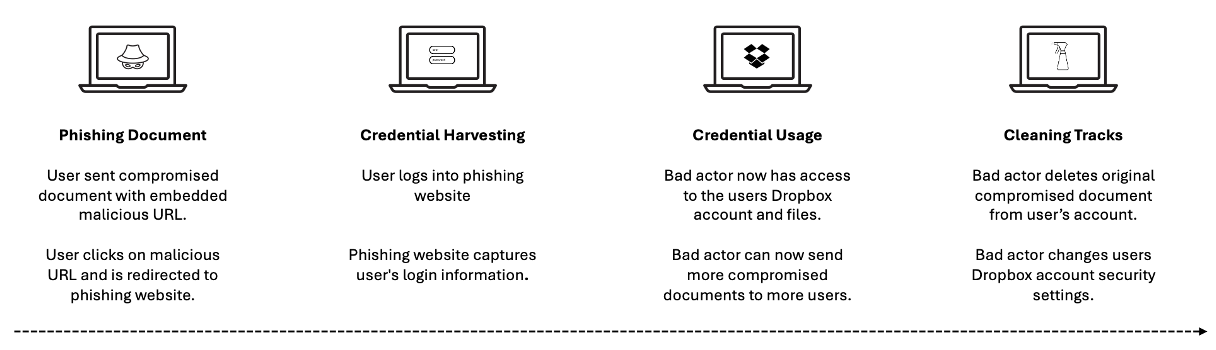

In den letzten Jahren wurde Dropbox-Phishing-Betrug immer raffinierter. Die Attacken laufen meist wie folgt ab:

Schritte eines Dropbox-Phishing-Betrugs.

Phishing-Angriffe, bei denen die legitime Dropbox-Infrastruktur missbraucht wird, lassen sich aus mehreren Gründen nur schwer identifizieren:

- Missbrauch eines legitimen Services: Ein Bedrohungsakteur lädt ein kompromittiertes Dokument hoch (z. B. eine PDF-Datei mit einer eingebetteten schädlichen URL) und sendet sie direkt über Dropbox. Da die Bedrohung über einen legitimen Service verschickt wird, kann sie die E-Mail-Sicherheitsmaßnahmen von Unternehmen effektiv umgehen.

- E-Mail-Pretexting: Eine schädliche Phishing-E-Mail, die den Angriff startet, kann sehr überzeugend sein. Bedrohungsakteure nutzen häufig realistische Pretexts wie „Sie wurden eingeladen, eine Datei anzuzeigen“ oder „Eine Datei wurde mit Ihnen geteilt“, die legitime Dropbox-Benachrichtigungen imitieren.

- Vertrauen in die Marke: Dropbox gilt als vertrauenswürdig und wird häufig für die Weitergabe von Dateien genutzt. Wenn Anwender sich regelmäßig bei Dropbox anmelden, um auf freigegebene Dateien zuzugreifen, sind sie weniger aufmerksam bei Dropbox-Anmeldenachrichten. Das gilt besonders dann, wenn sie regelmäßig Benachrichtigungen über freigegebene Dateien erhalten.

Dieser Angriffstyp ist sehr gut getarnt und daher leicht zu übersehen. Bedrohungsakteure können beliebige Attacken per Dropbox durchführen, einschließlich Ransomware und Malware.

Das Szenario

Bei diesem aktuellen Angriff missbrauchte ein Bedrohungsakteur die legitime Dropbox-Infrastruktur, um Empfängern einen Link zu einem schädlichen Dokument zu senden, auf das nur sie Zugriff hatten. Ziel war eine gemeinnützige Organisation im US-Bundesstaat New England, die mehr als 12.000 Wohnungen und 102 Objekte in 11 Bundesstaaten betreibt.

Die Organisation nutzte die integrierten Sicherheitsfunktionen von Microsoft 365 E3 in Verbindung mit einem API-basierten Add-on-Tool. Leider konnte keines der Tools diesen raffinierten Phishing-Angriff erkennen, blockieren oder beheben, sodass das Unternehmen bei einem potenziellen Cyberangriff oder einer Datenschutzverletzung keine Chance gehabt hätte.

Die Bedrohung: Wie lief der Angriff ab?

Nachfolgend ein genauerer Blick auf den Ablauf dieses Angriffs:

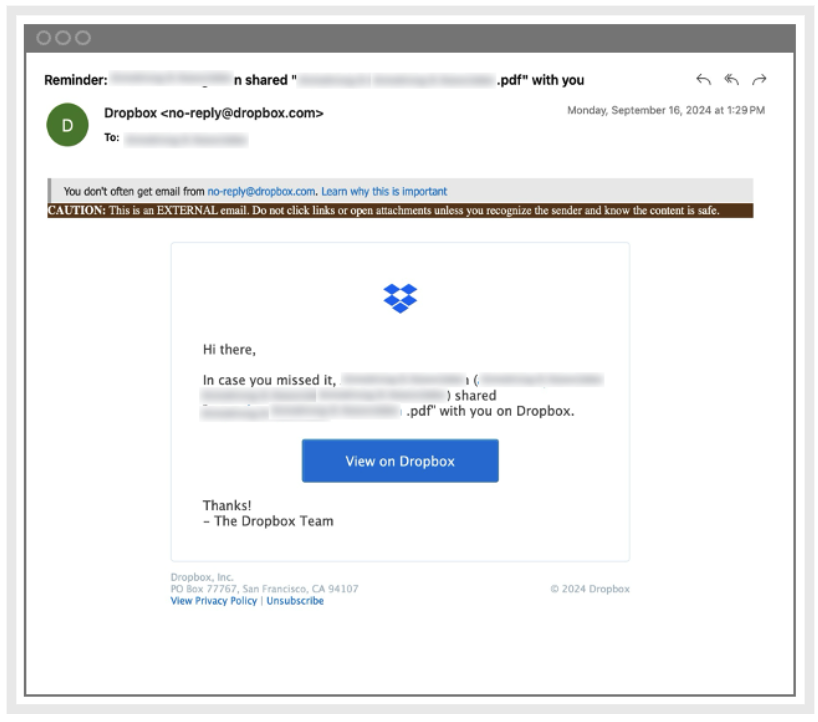

1. Die legitime Kundennachricht: Ein Bedrohungsakteur sendete Angestellten eine PDF-Datei, die nur von den Empfängern abgerufen werden konnte. Die Anmeldenachricht war legitim und wurde vom realen Dropbox-Service gesendet.

Die seriöse Dropbox-Nachricht an die Anwender.

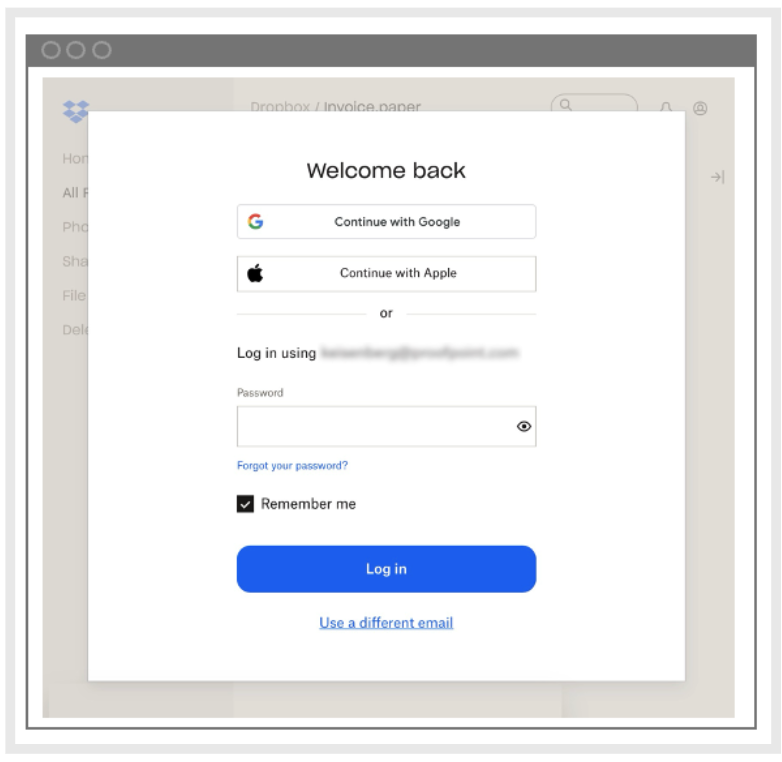

2. Die seriöse Dropbox-Anmeldung: Zum Anzeigen der freigegebenen PDF-Datei mussten die Angestellten auf die Schaltfläche „View in Dropbox“ (In Dropbox anzeigen) klicken. Wenn sie auf den Link geklickt hätten, wären sie zur Anmeldung und Authentifizierung beim Dropbox-Service aufgefordert worden. Sowohl der Anmeldebildschirm als auch die Authentifizierungsnachrichten waren real, da sie von Dropbox selbst kamen.

Die legitime Dropbox-Anmeldeseite für den Zugriff auf die freigegebene Datei.

3. Die Dropbox-Phishing-Seite: Nach der Authentifizierung sollten Anwender eine freigegebene PDF-Datei mit einer eingebetteten schädlichen URL öffnen. Ein Klick auf diese URL hätte sie automatisch auf eine Phishing-Seite weitergeleitet, die zur Anmeldung und erneuten Authentifizierung aufgefordert hätte. Diese Website wurde in Wirklichkeit vom Bedrohungsakteur kontrolliert und zur Erfassung von Anmeldedaten genutzt.

Die Erkennung: Wie konnte Proofpoint den Angriff erkennen?

Diese mehrstufigen Dropbox-Phishing-Angriffe lassen sich aus den folgenden Gründen nur schwer erkennen und sind für Anwender kaum zu identifizieren:

- Die Bedrohungen stammen von realen Absendern mit legitimen Dropbox-Konten, die kompromittiert wurden.

- Die Nachrichten stammen von Anwendern, die bereits eine bestehende Beziehung mit dem Empfänger haben.

- URLs und Vorlagen von Dropbox sind bekannt, gelten als vertrauenswürdig und werden häufig verwendet.

- Die im Dokument eingebettete schädliche URL ist hinter der Dropbox-Authentifizierung verborgen.

Proofpoint hat zahlreiche Dropbox-Phishing-Angriffe aufgedeckt, die anderen E-Mail-Sicherheitstools entgangen sind. Als Proofpoint diese Bedrohung entdeckte und stoppte, führten wir für diesen Kunden gerade eine Risikoanalyse durch. Dabei wurde unser Tool hinter Microsoft und einem weiteren Post-Delivery-API-Tool eingesetzt. Interessant ist, dass diese API-Tools, die erst nach der Zustellung aktiv werden, bei anderen, vergleichbaren Unternehmen und Organisationen ebenfalls Schwierigkeiten mit dem Identifizieren und Stoppen solcher Angriffe haben.

Im Gegensatz zur API-basierten Proofpoint-Lösung können andere API-Tools nicht auf Bedrohungsdaten zugreifen oder URL-Sandbox-Analysen durchführen. Meist suchen sie lediglich nach Verhaltensanomalien und nicht nach schädlichen Inhalten, sodass sie gut versteckte Angriffe, die legitime Cloud-Anwendungen und kompromittierte Konten missbrauchen, nicht entdecken können. Das gibt IT- und Sicherheitsteams, die sich auf die Zuverlässigkeit der Erkennungsfunktionen verlassen, ein falsches Gefühl der Sicherheit. Noch gefährlicher ist jedoch, dass sie solche Nachrichten fälschlicherweise als legitim klassifizieren könnten.

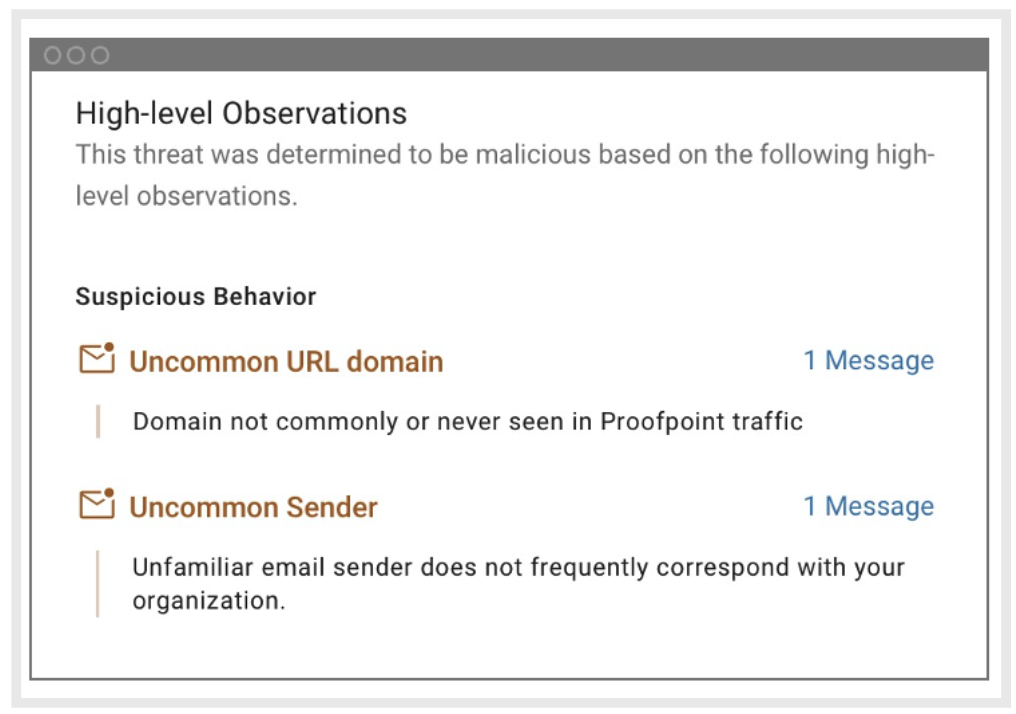

Proofpoint verbindet kontinuierlich weiterentwickeltes Machine Learning und verhaltensbasierte KI mit Bedrohungsdaten und hochentwickelten Sandbox-Analysen, um solche raffinierten Angriffe aufzudecken. In diesem Fall nutzten wir eine Kombination verhaltensbasierter Indikatoren in unserer Sandbox, analysierten Indikatoren auf Nachrichtenebene und führten eine Inhaltsanalyse durch. Durch die Eingabe der folgenden Signale in unserer URL-Sandbox konnten wir diesen Angriff entdecken und stoppen:

- Anzahl der E-Mails, die von einem Konto verteilt werden

- Analyse des Absenders sowie seiner E-Mail-Adresse

- Vorhandensein einer Dropbox-URL

- Hochentwickelte Erkennung weitergegebener schädlicher URLs

- Erweiterte Erkennung von Dokumenten, die von unterschiedlichen URLs und unterschiedlichen Absendern stammen

- Analyse von E-Mail-Headern auf schädliche Indikatoren, z. B. nicht übereinstimmende Reply-to-Adressen

- Vorhandensein weiterer schädlicher E-Mails mit ähnlichen Eigenschaften

Proofpoint erkannte und blockierte diesen Angriff, da wir die verdächtige E-Mail anhand KI-gestützter Verhaltensindikatoren analysiert hatten. Zudem scannten wir die eingebetteten URLs auf schädliche Inhalte. Dank dieser Zuverlässigkeit können IT- und Sicherheitsteams darauf vertrauen, dass wir solche raffinierten E-Mail-Bedrohungen sehr zuverlässig erkennen und blockieren können.

Zusammenfassung der von Proofpoint erkannten Indikatoren, die zur Einstufung als Bedrohung führten.

Die Behebung: Welche Erkenntnisse lassen sich daraus ziehen?

Dies sind unsere Empfehlungen für den Schutz vor Dropbox-Phishing-Angriffen:

- Analysieren Sie schädliche URL-Inhalte: Wählen Sie eine Lösung, die nicht nur verdächtige Nachrichten scannt, sondern auch den Inhalt schädlicher URLs analysiert. Für zuverlässige Ergebnisse sollte das Tool statische und dynamische Inhaltsanalysen sowie Machine Learning (ML) und heuristische Algorithmen unterstützen, die anhand von Datenmustern bekannt schädlicher und harmloser URLs trainiert wurden.

- Erkennen Sie Bedrohungen vor der Zustellung: Laut Untersuchungen von Proofpoint erfolgen 14 % der Klicks auf unsichere Links in der 1. Minute nach der Zustellung einer E-Mail. Wählen Sie eine Lösung, die verdächtige Nachrichten mit URLs zurückhält, bis eine Sandbox-Analyse durchgeführt wurde. Sie sollte anhand verhaltensbasierter Indikatoren und Bedrohungsdaten bestimmen können, ob E-Mails einer genaueren Prüfung unterzogen werden müssen. Dadurch schützen Sie Ihre Anwender, da schädliche Nachrichten noch vor der Zustellung in die Posteingänge blockiert werden.

- Halten Sie Ihre Mitarbeiter auf dem neuesten Stand: Schulungsprogramme können Anwendern helfen, raffinierte Phishing-Versuche zu erkennen und abzuwehren, da informierte Anwender seltener auf Phishing-Betrug hereinfallen. Dadurch besteht also ein geringeres Kompromittierungsrisiko für ihre Anmeldedaten – oder für Ihr Unternehmen. Mit regelmäßigen Phishing-Simulationen und Rückmeldungen für Anwender können Sie deren Bewusstsein für diese Gefahren und ihr Verhalten verbessern.

Proofpoint bietet personenzentrierten Schutz

Die Zunahme bei raffinierten Phishing-Angriffen ist eine eindringliche Erinnerung daran, wie dynamisch die aktuelle Bedrohungslandschaft wirklich ist. Deshalb sollten Sie stets wachsam bleiben und proaktiv vorgehen, um Ihre Mitarbeiter und das Unternehmen zu schützen.

Proofpoint bietet eine umfassende Lösung, die bekannte und neue Bedrohungen während des gesamten E-Mail-Zustellungsprozesses kontinuierlich erkennt und analysiert. Anders als klassische E-Mail-Sicherheitsprodukte und rein API-basierte Tools ist Proofpoint Threat Protection eine KI-gestützte Lösung, die 99,99 % aller Bedrohungen vor und nach der Zustellung sowie zum Klickzeitpunkt erkennen kann. Mit Proofpoint erhalten Sie durchgehenden Schutz vor Bedrohungen, noch bevor sie die Posteingänge Ihrer Anwender erreichen, und können die zuverlässige Sicherheit Ihrer Mitarbeiter und Ihres Unternehmens gewährleisten.

Wenn Sie mehr darüber erfahren möchten, wie Sie sich vor neuen E-Mail-Bedrohungen schützen können, lesen Sie unsere Kurzvorstellung zu Proofpoint Threat Protection.

Lesen Sie unsere Reihe „Cybersecurity Stop of the Month“

Wenn Sie mehr darüber erfahren möchten, wie Proofpoint hochentwickelte Angriffe stoppt, lesen Sie die anderen Blog-Beiträge aus dieser Reihe:

- Erkennen von BEC- und Supply-Chain-Angriffen (Juni 2023)

- Was ist EvilProxy und wie schützen Sie sich? (Juli 2023)

- Erkennen und Analysieren von SocGholish-Angriffen (August 2023)

- Verhindern von Phishing mit digitalen Signaturen (September 2023)

- QR-Code-Betrug und Phishing (Oktober 2023)

- Ablauf von Angriffen übers Telefon (November 2023)

- Verhaltensbasierte KI zum Stoppen von Umleitung von Gehaltszahlungen (Dezember 2023)

- Manipulieren der Multifaktor-Authentifizierung (Januar 2024)

- Verhindern von Supply-Chain-Angriffen (Februar 2024)

- Erkennen mehrschichtiger Angriffe mit schädlichen QR-Codes (März 2024)

- Vereiteln von Angriffen mit speziell erstellten schädlichen Anwendungen (April 2024)

- Nachahmerangriffe mit Lieferketten als Ziel (Mai 2024)

- Angriffe durch Nachahmung des CEOs (Juni 2024)

- DarkGate-Malware-Angriffen das Wasser abgraben (Juli 2024)

- Anmeldedaten-Phishing-Angriff auf Anwenderstandort-Daten (August 2024)

- Schutz vor Anbieter-Nachahmungsbetrug (September 2024)

- SocGholish hält die Gesundheitsbranche in Atem (Oktober 2024)

- Proofpoint stoppt Vendor Email Compromise im öffentlichen Sektor (November 2024)