La série « La neutralisation de cyberattaque du mois » s’intéresse aux tactiques en perpétuelle évolution des cybercriminels d’aujourd’hui et à la façon dont Proofpoint aide les entreprises à renforcer leurs défenses de la messagerie pour protéger leurs collaborateurs contre les menaces émergentes.

Une hausse notable des attaques de phishing a été observée en 2024, avec une croissance de près de 60 % en un an. Les experts constatent que non seulement ces attaques augmentent en volume, mais qu’elles gagnent en sophistication. L’évolution du paysage des menaces, stimulée par les progrès de l’IA générative et des tactiques d’ingénierie sociale, permet aux cybercriminels de mener des attaques plus personnalisées et avancées, qui sont de plus en plus difficiles à détecter.

En moyenne, 4 milliards d’emails de phishing sont envoyés chaque jour dans le monde. Le taux de réussite en hausse de ces attaques s’est traduit par de lourdes pertes financières pour les entreprises. D’ici la fin de l’année, les coûts projetés à l’échelle mondiale pourraient atteindre 250 milliards de dollars. Si les secteurs tels que la finance et les assurances ont été les plus durement frappés, subissant plus de 27 % de toutes les attaques de phishing, les technologies, la santé et l’éducation constituent elles aussi des cibles majeures.

Aujourd’hui, nous allons nous pencher sur un type d’attaque de phishing particulièrement difficile à détecter, appelé phishing Dropbox.

Contexte

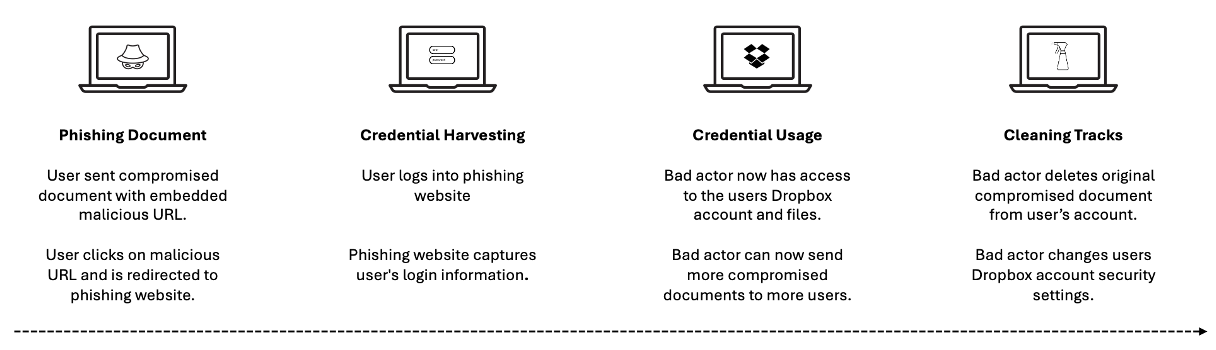

Ces dernières années, les escroqueries de phishing Dropbox ont gagné en sophistication. Leur mode opératoire est généralement le suivant :

Étapes d’une escroquerie de phishing Dropbox

Les attaques de phishing qui utilisent l’architecture légitime de Dropbox sont difficiles à identifier pour plusieurs raisons, notamment :

- Utilisation abusive d’un service légitime. Un cybercriminel charge un document compromis (par exemple, un fichier PDF contenant une URL malveillante) et l’envoie directement via Dropbox. Comme la menace est envoyée par le biais d’un service légitime, elle peut contourner de fait les dispositifs de protection de la messagerie d’une entreprise.

- Pretexting par email. L’email de phishing qui lance l’attaque peut s’avérer très convaincant. Les cybercriminels emploient souvent des prétextes réalistes, de type « Vous êtes invité à consulter un fichier » ou « Un fichier a été partagé avec vous », qui ressemblent à s’y méprendre aux véritables notifications Dropbox.

- Confiance dans la marque. Dropbox est un service de confiance, qui est fréquemment utilisé pour partager des fichiers. Si les utilisateurs se connectent régulièrement à Dropbox pour accéder à des fichiers partagés, ils seront moins enclins à vérifier l’invite de connexion, surtout s’ils ont l’habitude de recevoir des invitations de partage de fichiers.

Ce type d’attaque est très furtif et particulièrement apte à contourner les dispositifs de défense. Les cybercriminels peuvent lancer et partager n’importe quel type d’attaque via Dropbox, y compris des ransomwares et des malwares.

Le scénario

Lors de cette attaque récente, un cybercriminel a utilisé l’infrastructure légitime de Dropbox pour envoyer un lien vers un document malveillant auquel seul le destinataire pouvait accéder. L’organisation visée était un organisme à but non lucratif de Nouvelle-Angleterre, qui possède et gère plus de 12 000 habitations et 102 propriétés dans 11 États américains.

La sécurité de la messagerie au sein de cette organisation était assurée par Microsoft 365 E3 et un outil complémentaire basé sur une API. Malheureusement, aucune de ces solutions n’a détecté, bloqué ou neutralisé cette attaque de phishing avancée, ce qui a laissé l’organisation vulnérable à une possible cyberattaque ou compromission de données.

La menace – Comment l’attaque s’est-elle déroulée ?

Examinons de plus près le déroulement de l’attaque.

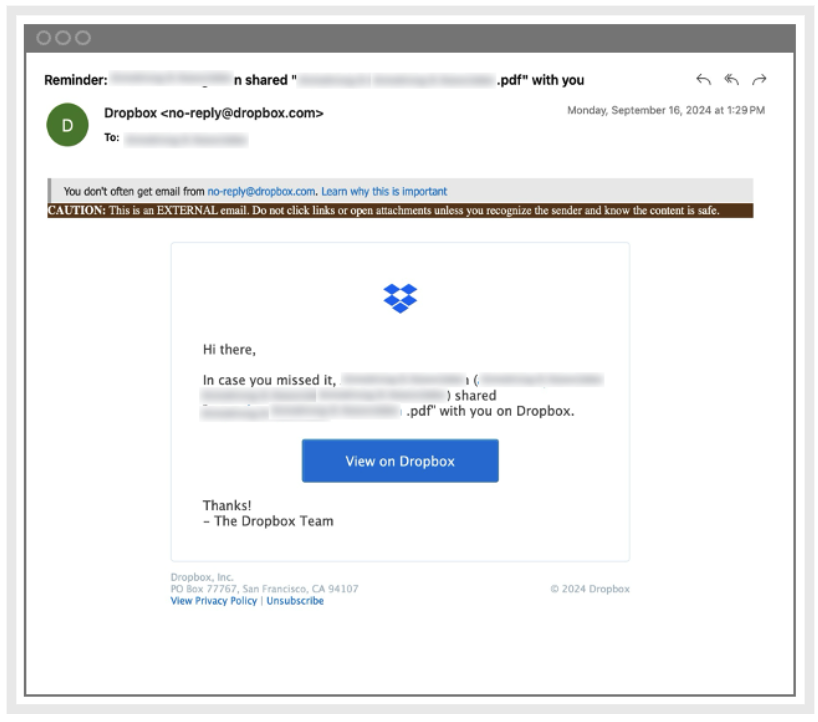

1. Message Dropbox légitime. Un cybercriminel a ciblé des collaborateurs avec un fichier PDF partagé, auquel seuls les destinataires du message pouvaient accéder. Le message de partage était légitime et avait été envoyé par le vrai service Dropbox.

Message Dropbox légitime reçu par l’utilisateur

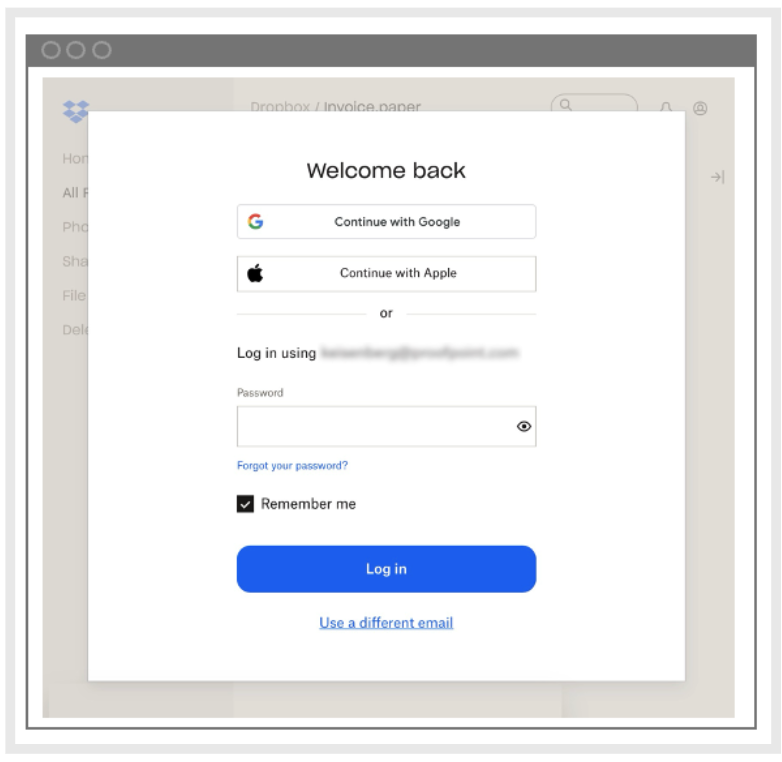

2. Fenêtre de connexion Dropbox légitime. Pour afficher le PDF partagé, les collaborateurs devaient cliquer sur le bouton « View on Dropbox » (Afficher dans Dropbox). S’ils avaient cliqué sur le lien, ils auraient été invités à se connecter et à s’authentifier auprès du service Dropbox. La fenêtre de connexion et les messages d’authentification étaient valides, car réellement envoyés par Dropbox.

Page de connexion Dropbox légitime pour accéder au fichier partagé

3. Page de phishing Dropbox. Une fois authentifiés, les utilisateurs auraient ouvert un fichier PDF partagé contenant une URL malveillante. Un clic sur cette URL les aurait automatiquement redirigés vers une page de phishing. Sur la page, ils auraient été invités à se connecter et à s’authentifier à nouveau. Or, ce site de redirection est contrôlé par le cybercriminel et utilisé pour subtiliser leurs identifiants de connexion.

La détection – Comment Proofpoint est-il parvenu à identifier cette attaque ?

Ces attaques de phishing sur plusieurs fronts sont difficiles à détecter et presque impossibles à repérer par les utilisateurs. Il existe plusieurs raisons à cela :

- Les menaces émanent d’expéditeurs réels possédant des comptes Dropbox légitimes qui ont été compromis.

- Les menaces émanent d’utilisateurs qui entretiennent déjà une relation avec le destinataire.

- Les URL et modèles de Dropbox sont connus, considérés dignes de confiance et régulièrement partagés.

- L’URL malveillante incorporée dans le document partagé est dissimulée derrière l’authentification Dropbox.

Proofpoint a observé de nombreuses attaques de phishing Dropbox qui ont échappé à d’autres outils de protection de la messagerie. Lorsque Proofpoint a détecté et bloqué cette menace, nous étions en train d’effectuer une évaluation des risques avec ce client, et notre outil était déployé derrière la solution Microsoft et un autre outil de détection après remise exclusivement basé sur une API. Il convient de noter que d’autres organisations telles que celle-ci ont signalé que leurs outils de détection après la remise exclusivement basés sur des API avaient éprouvé des difficultés à identifier et à bloquer ces types d’attaques.

Contrairement à la solution Proofpoint basée sur une API, les autres outils du même type ne disposent pas d’une threat intelligence et de fonctionnalités de sandboxing des URL. De manière générale, ils ne recherchent que les anomalies comportementales et non le contenu malveillant. Ils ne sont dès lors pas en mesure de détecter ces attaques très furtives qui utilisent à mauvais escient des applications cloud légitimes et des comptes compromis. Cela donne aux équipes informatiques et de sécurité la fausse impression que ces menaces seront identifiées par les outils en place. Pire encore, ces menaces sont souvent classifiées comme des messages légitimes.

Proofpoint associe des techniques d’apprentissage automatique et d’IA comportementale constamment mises à jour avec une threat intelligence de pointe et un sandboxing avancé pour détecter ces types d’attaques sophistiquées. Dans ce cas précis, nous avons utilisé une combinaison de signaux comportementaux au sein de notre environnement sandbox, analysé les indicateurs au niveau du message et procédé à une analyse de contenu malveillant. Nous avons détecté et bloqué cette attaque en injectant les signaux suivants dans notre sandbox d’URL :

- Volume de messages partagés par le même compte

- Analyse de l’expéditeur et de son adresse email

- Présence d’une URL Dropbox

- Détection avancée du partage d’URL malveillantes

- Détection optimisée de documents envoyés à partir de différentes URL et par différents expéditeurs

- Analyse des en-têtes de message à la recherche d’indicateurs malveillants, comme la non-correspondance du champ reply-to

- Existence d’autres messages malveillants présentant des caractéristiques similaires

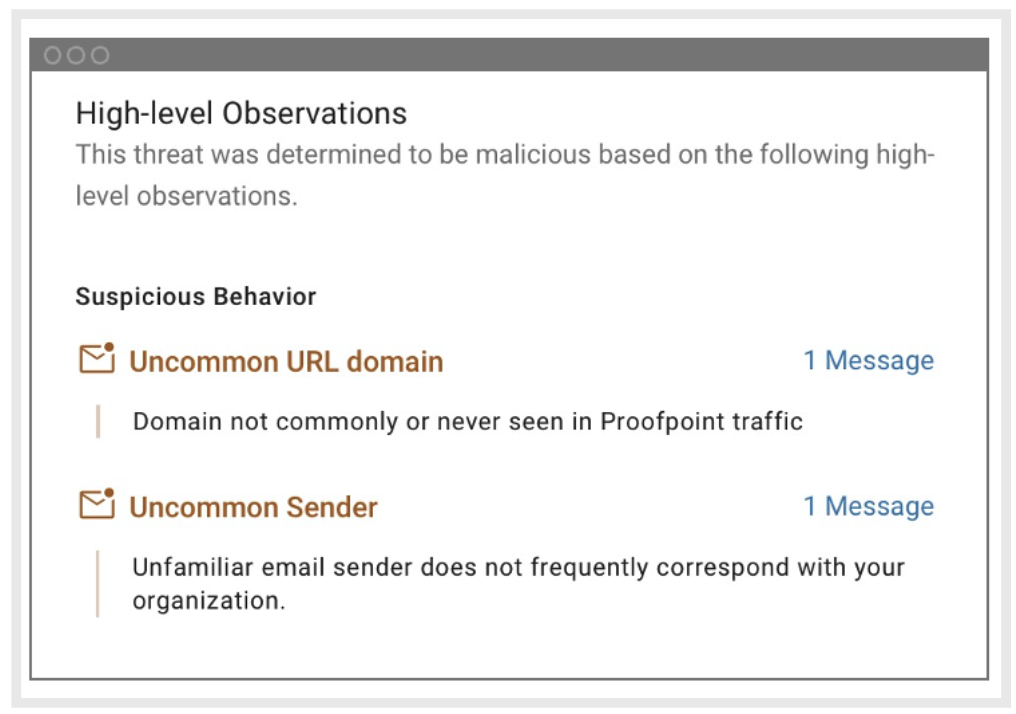

Proofpoint a détecté et bloqué cette attaque parce que nous avons analysé l’email suspect à l’aide d’indicateurs comportementaux optimisés par l’IA. Nous avons également analysé les URL incorporées à la recherche de contenu malveillant. En fin de compte, nous offrons aux équipes informatiques et de sécurité un niveau accru de confiance dans la détection et le blocage de ces types de menaces email avancées.

Synthèse des signaux utilisés par Proofpoint pour identifier le message comme une menace

La correction – Quels sont les enseignements tirés ?

Voici nos recommandations pour vous aider à vous protéger contre les attaques de phishing Dropbox :

- Analysez les URL pour déterminer si elles sont malveillantes. Optez pour une solution qui ne se contente pas d’analyser les messages suspects, mais qui analyse aussi les URL à la recherche de contenu malveillant. Pour être efficace, cette solution doit prendre en charge l’analyse de contenu statique et dynamique, l’apprentissage automatique, ainsi que des algorithmes heuristiques entraînés sur des modèles de données provenant d’URL légitimes et malveillantes connues.

- Détectez les menaces avant leur remise. D’après les recherches sur les menaces menées par Proofpoint, un clic sur sept sur des liens malveillants a lieu dans les 60 secondes suivant la remise d’un message. Privilégiez une solution qui bloque temporairement la distribution des messages suspects contenant des URL pour les analyser en environnement sandbox. Un tel outil doit utiliser des signaux comportementaux et la threat intelligence pour déterminer si une inspection plus poussée est nécessaire. Il protège les utilisateurs en bloquant les messages malveillants avant leur remise.

- Informez vos collaborateurs. Les programmes de formation peuvent aider les utilisateurs à identifier les tentatives de phishing sophistiquées et à réagir de façon appropriée. Mieux formés et sensibilisés au problème, ils sont moins susceptibles de tomber dans le piège du phishing. Cela diminue le risque que leurs identifiants de connexion (et donc votre entreprise) soient compromis. Pensez à organiser régulièrement des simulations de phishing et à fournir un feedback aux utilisateurs afin d’améliorer leur comportement et leur sensibilisation.

Proofpoint offre une protection centrée sur les personnes

La forte hausse des attaques de phishing sophistiquées vient nous rappeler, si besoin est, à quel point le paysage des menaces est dynamique. C’est la raison pour laquelle vous devez rester vigilant et prendre des mesures proactives pour mieux protéger vos collaborateurs et votre entreprise.

Proofpoint offre une solution complète qui détecte et analyse en continu les menaces connues et émergentes, tout au long du cycle de vie de la remise des emails. À la différence des produits traditionnels de protection de la messagerie et des outils isolés exclusivement basés sur des API, Proofpoint Threat Protection propose une solution assistée par l’IA capable de détecter 99,99 % des menaces avant la remise, après la remise et lors du clic. Avec Proofpoint, vous pouvez mettre en place une protection de bout en bout contre les menaces avant qu’elles n’atteignent les boîtes de réception de vos utilisateurs afin de renforcer la protection de votre entreprise et de vos collaborateurs.

Pour découvrir comment protéger votre entreprise contre les menaces email en constante évolution, lisez la fiche solution Proofpoint Threat Protection.

Consultez notre série « La neutralisation de cyberattaque du mois »

Pour en savoir plus la façon dont Proofpoint bloque les attaques avancées, consultez les précédents articles de cette série :

- Détecter les attaques BEC et de la chaîne logistique (juin 2023)

- Se défendre contre le kit d’outils de phishing EvilProxy et la prise de contrôle de comptes cloud (juillet 2023)

- Détecter et analyser une attaque SocGholish (août 2023)

- Prévenir le phishing par signature électronique (septembre 2023)

- Escroqueries et phishing par code QR (octobre 2023)

- Déroulement des attaques par téléphone (novembre 2023)

- Utiliser l’IA comportementale pour contrer le détournement de salaires (décembre 2023)

- Manipulation de l’authentification multifacteur (janvier 2024)

- Prévenir les compromissions de la chaîne logistique (février 2024)

- Détecter les attaques multicouches par code QR (mars 2024)

- Déjouer les attaques par création d’applications malveillantes (avril 2024)

- Attaques d’usurpation de la chaîne logistique (mai 2024)

- Attaques d’usurpation de l’identité de PDG (juin 2024)

- Contrer les attaques du malware DarkGate sous le soleil (juillet 2024)

- Phishing d’identifiants de connexion ciblant les données de localisation des utilisateurs (août 2024)

- Prévention des escroqueries par usurpation d’identité de fournisseurs (septembre 2024)

- Quand SocGholish donne des sueurs froides au secteur de la santé (octobre 2024)

- Prévention du piratage de la messagerie de fournisseurs dans le secteur public (novembre 2024)